1 курс летняя сессия / Экономическая информатика / ЭкИнф / ИБ

.pdfФильтры выполняют выявление подозрительных процедур, например, коррекция исполняемых программ, изменение загрузочных записей диска, изменение атрибутов или размеров файлов и др. При обнаружении подобных процедур фильтры запрашивают пользователя о правомерности их выполнения.

Доктора являются самым распространенным типом антивирусных программ. Эти программы только обнаруживают, но и удаляют вирусный код из файла — «лечат» программы. Доктора способны обнаружить и удалить только известные им вирусы, поэтому их необходимо периодически, обычно раз в месяц, обновлять.

Вакцины — это антивирусные программы, которые так модифицируют файл или диск, что он воспринимается программой-вирусом уже зараженным и поэтому вирус не внедряется.

Современные антивирусные решения обладают всеми означенными механизмами и постоянно добавляют новые средства борьбы вредоносными программами.

Популярные антивирусные средства

Среди наиболее популярных у российских пользователей антивирусных пакетов Norton Antivirus, Антивирус Касперского и Dr.Web. По различным оценкам, в настоящее время программы Лаборатории Касперского занимают большую часть российского рынка. Прочие производители, в первую очередь Symantec, «Диалог-Наука» и Panda, делят оставшуюся долю рынка. Описание этих программ см. на сайтах производителей.

Безопасность корпоративных информационных систем

Для реализации информационной атаки нарушителю необходимо активизировать или, другими словами, использовать определѐнную уязвимость АС. Под уязвимостью принято понимать слабое место АС, на основе которого возможна успешная реализация атаки. Примерами уязвимостей АС могут являться: некорректная конфигурация сетевых служб АС, наличие ПО без установленных модулей обновления, использование нестойких к угадыванию паролей, отсутствие необходимых средств защиты информации и др.

Уязвимости являются основной причиной возникновения информационных атак. Наличие самих слабых мест в АС может быть обусловлено самыми различными факторами, начиная с простой халатности сотрудников, и заканчивая преднамеренными действиями злоумышленников.

Уязвимости могут присутствовать как в программно-аппаратном, так и организационноправовом обеспечении АС. Основная часть уязвимостей организационно-правового обеспечения обусловлена отсутствием на предприятиях нормативных документов, касающихся вопросов ИБ. Примером уязвимости данного типа является отсутствие в организации утверждѐнной концепции или политики ИБ, которая бы определяла требования к защите АС, а также конкретные пути их реализации. Уязвимости программно-аппаратного обеспечения могут присутствовать в программных или аппаратных компонентах рабочих станций пользователей АС, серверов, а также коммуникационного оборудования и каналов связи АС.

Уязвимости АС могут быть внесены как на технологическом, так и на эксплуатационном этапах жизненного цикла АС. На технологическом этапе нарушителями могут быть инженернотехнические работники, участвующие в процессе проектирования, разработки, установки и настройки программно-аппаратного обеспечения АС.

Внесение эксплуатационных уязвимостей может иметь место при неправильной настройке и использовании программно-аппаратного обеспечения АС. В отличие от технологических, устранение эксплуатационных уязвимостей требует меньших усилий, поскольку для этого достаточно изменить конфигурацию АС. Характерными примерами уязвимостей этого типа являются:

наличие слабых, не стойких к угадыванию паролей доступа к ресурсам АС. При активизации этой уязвимости нарушитель может получить несанкционированный доступ к АС путѐм взлома пароля при помощи метода полного перебора или подбора по словарю;

наличие в системе незаблокированных встроенных учѐтных записей пользователей, при помощи которых потенциальный нарушитель может собрать дополнительную информацию, необходимую для проведения атаки. Примерами таких учѐтных записей являются запись "Guest" в операционных системах или запись "Anonymous" в FTPсерверах;

неправильно установленные права доступа пользователей к информационным ресурсам АС. В случае если в результате ошибки администратора пользователи, работающие с системой, имеют больше прав доступа, чем это необходимо для выполнения их функциональных обязанностей, то это может привести к несанкционированному использованию дополнительных полномочий для проведения атак. Например, если пользователи будут иметь права доступа на чтение содержимого исходных текстов серверных сценариев, выполняемых на стороне Web-сервера, то этим может воспользоваться потенциальный нарушитель для изучения алгоритмов работы механизмов защиты Web-приложений и поиска в них уязвимых мест;

наличие в АС неиспользуемых, но потенциально опасных сетевых служб и программных компонентов. Так, например, большая часть сетевых серверных служб, таких как Web-серверы и серверы СУБД поставляются вместе с примерами программ, которые демонстрируют функциональные возможности этих продуктов. В некоторых случаях эти программы имеют высокий уровень привилегий в системе или содержат уязвимости, использование которых злоумышленником может привести к нарушению ИБ системы. Примерами таких программ являются образцы CGI-модулей, которые поставляются вместе с Web-приложениями, а также примеры хранимых процедур в серверах СУБД;

неправильная конфигурация средств защиты, приводящая к возможности проведения сетевых атак. Так, например, ошибки в настройке межсетевого экрана могут привести к тому, что злоумышленник сможет передавать через него пакеты данных.

Информационные атаки могут быть классифицированы как внешние или внутренние. Внешние сетевые атаки проводятся извне АС, т.е. с тех узлов, которые не входят в состав системы. Примером внешней сетевой атаки являются вторжение нарушителя в ЛВС из сети Интернет. Внутренние атаки проводятся изнутри АС с одного из еѐ серверов или рабочих станций. В качестве примера такой атаки можно привести действия сотрудника компании, направленные на утечку конфиденциальной информации.

Существующие методы и средства защиты от информационных атак

В настоящее время существует большое количество организационных и технических мер защиты, которые могут использоваться для защиты от информационных атак. Организационные средства связаны с разработкой и внедрением на предприятиях нормативно-правовых документов, определяющих требования к ИБ АС. Примерами таких документов являются политика и концепция обеспечения ИБ, должностные инструкции по работе персонала с АС и т.д. Технические же средства защиты АС реализуются при помощи соответствующих программных, аппаратных или программно-аппаратных комплексов.

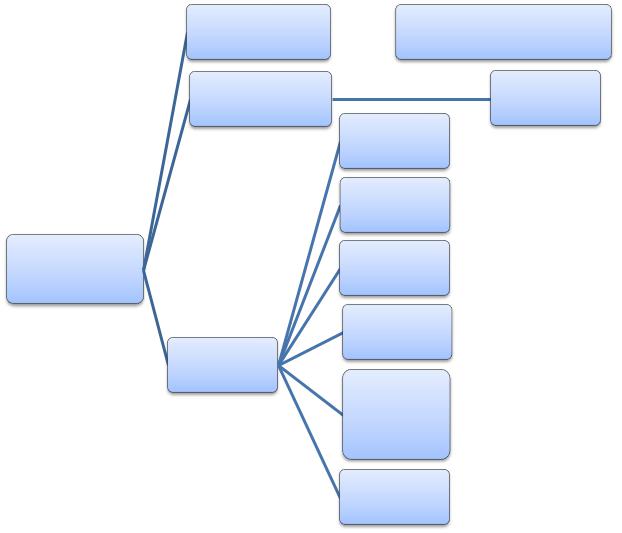

Средства защиты от информационных атак

внедрение нормативно-правовых организационные  документов с требованиями к КИС (политика

документов с требованиями к КИС (политика

ИБ, должн. инструкции...)

|

правовые акты, |

правовые |

регламентирующие |

|

сферу ИБ |

криптозащита

анализ защищенности КИС

межсетевое

экранирование

разграничение доступа к ресурсам КИС

технические

использование

средств обнаружения атак

использование антивируса и антиспама

На сегодняшний день можно выделить следующие основные виды технических средств защиты:

•средства криптографической защиты информации;

•средства разграничения доступа пользователей к ресурсам АС;

•средства межсетевого экранирования;

•средства анализа защищѐнности АС;

•средства обнаружения атак;

•средства антивирусной защиты;

•средства контентного анализа;

•средства защиты от спама.

Средства криптографической защиты информации представляют собой средства вычислительной техники, осуществляющее криптографическое преобразование информации для обеспечения ее конфиденциальности и контроля целостности. Защита информации может осуществляться в процессе еѐ передачи по каналам связи или в процессе хранения и обработки информации на узлах АС. Для решения этих задач используются различные типы СКЗИ, описание которых приводится ниже.

Средства разграничения доступа предназначены для защиты от несанкционированного доступа к информационным ресурсам системы. Разграничение доступа реализуется средствами защиты на основе процедур идентификации, аутентификации и авторизации пользователей,

претендующих на получение доступа к информационным ресурсам АС.

На этапе собственной идентификации пользователь предоставляет свой идентификатор, в качестве которого, как правило, используется регистрационное имя учѐтной записи пользователя АС. После представления идентификатора, проводится проверка того, что этот идентификатор действительно принадлежит пользователю, претендующему на получение доступа к информации АС. Для этого выполняется процедура аутентификации, в процессе которой пользователь должен предоставить аутентификационный параметр, при помощи которого подтверждается принадлежность идентификатора пользователю. В качестве параметров аутентификации могут использоваться сетевые адреса, пароли, симметричные секретные ключи,

цифровые сертификаты, биометрические данные (отпечатки пальцев, голосовая информация)

и т.д. Необходимо отметить, что процедура идентификации и аутентификации пользователей в большинстве случаев проводится одновременно, т.е. пользователь сразу предъявляет идентификационные и аутентификационные параметры доступа.

В случае успешного завершения процедур идентификации и аутентификации проводится авторизация пользователя, в процессе которой определяется множество информационных ресурсов, с которыми может работать пользователь, а также множество операций которые могут быть выполнены с этими информационными ресурсами АС. Присвоение пользователям идентификационных и аутентификационных параметров, а также определение их прав доступа осуществляется на этапе регистрации пользователей в АС .

регистрация

пользователя в |

|

идентификация |

аутентифика- |

|

авторизация |

системе (при |

|

ция |

|

||

|

|

|

|

||

первом входе) |

|

|

|

|

|

|

• присвоение |

|

|

• сетевые адреса |

|

|

пользователю |

|

|

|

|

|

идентификацио |

|

|

• пароли |

|

|

нных и |

регистрационное |

|

• симметричные |

определяются |

|

аутентификаци |

|

секретные |

||

|

имя учётной |

|

доступные |

||

|

онных |

|

ключи |

||

|

записи |

|

ресурсы и |

||

|

параметров |

|

• цифровые |

||

|

|

|

операции |

||

|

(аккаунт) |

|

|

||

|

|

|

сертификаты |

||

|

• определение |

|

|

|

|

|

|

|

• биометрически |

|

|

|

прав доступа |

|

|

|

|

|

|

|

е данные |

|

|

|

|

|

|

|

Процедура входа пользователя в автоматизированную систему

Понятие об электронной цифровой подписи (ЭЦП)

ЭЦПпоследовательность символов, которая позволяет однозначно связать автора документа, содержание документа и владельца ЭЦП. Логический характер электронной подписи делает ее независимой от материальной природы документа.

Средства ЭЦП – это программные или аппаратные средства вычислительной техники, предназначенные для создания электронной цифровой подписи и для работы с нею.

При обычной переписке применяются простейшие средства ЭЦП, в служебном документообороте — сертифицированные средства. Независимость ЭЦП от носителя позволяет использовать ее в электронном документообороте. При использовании ЭЦП возможны договорные отношения между удаленными юридическими и физическими лицами без прямого или опосредованного физического контакта между ними. Это свойство ЭЦП лежит в основе электронной коммерции (ЭК).

ЭЦП снимает естественное различие между оригиналом документа и его копиями, полученными в результате тиражирования (размножения). В основе механизма работы средств ЭЦП лежат криптографические средства, а это позволяет расширить функциональные свойства подписи. В отличие от рукописной, электронная подпись может выступать не только средством идентификации, но и средством аутентификации документа. В электронный документ, подписанный ЭЦП, нельзя внести изменения, не нарушив подпись. Факт несоответствия подписи содержанию документа обнаруживается программными средствами, и участник электронной сделки получает сигнал о неадекватности документа и подписи.

Механизм обслуживания ЭЦП основан на программных и аппаратных средствах вычислительной техники, поэтому он хорошо автоматизируется. Все стадии обслуживания (создание, применение, удостоверение и проверка ЭЦП) автоматизированы, что значительно повышает эффективность документооборота. Это свойство ЭЦП широко используется в электронной коммерции.

Понятия договор и документ в ЭК (электронной коммерции) сводится к понятию сообщение. Тогда можно рассматривать документы как уникальные последовательности символов. Если хотя бы один символ в последовательности будет изменен, это будет уже совсем иной документ, не адекватный исходному.

Чтобы последовательность символов, представляющих сообщение, могла однозначно идентифицировать ее автора, необходимо, чтобы она обладала уникальными признаками, известными только отправителю и получателю сообщения. Это достигается применением средств шифрования (более общий термин — криптография). Если обе стороны используют один и тот же метод шифрования сообщений, известный только им, то мы можем говорить о том, что они общаются в защищенном канале. В защищенном канале каждая из сторон получает относительную уверенность в том, что:

•автором сообщения действительно является партнер (идентификация партнера);

•сообщение не было изменено в канале связи (аутентификация сообщения).

Эта уверенность относительна, так как посторонним лицам могут стать известны и метод шифрования, и его ключ.

Метод шифрования — это формальный алгоритм, описывающий порядок преобразования исходного сообщения в результирующее. Ключ шифрования — это набор параметров (данных), необходимых для применения метода. Существует бесконечное множество методов (алгоритмов) шифрования.

Если обе стороны используют один и тот же ключ, то он называется симметричным. Каким ключом сообщение шифровалось, тем же ключом оно и дешифруется.

Современные алгоритмы симметричного шифрования обладают очень высокой стойкостью и могут использоваться для уверенной аутентификации сообщений, но у них есть заметный недостаток, препятствующий их применению в электронной коммерции. Дело в том, что для использования симметричного алгоритма стороны должны предварительно обменяться ключами, а для этого опять-таки нужно либо прямое физическое общение, либо защищенный канал связи.

Таким образом, для электронной коммерции традиционные методы шифрования, основанные на симметричных ключах, не годятся. В последнее время получили развитие новые методы, получившие название методов несимметричной криптографии. Именно на них и основана электронная коммерция вообще и средства ЭЦП в частности.

После применения одного из таких средств образуется пара взаимосвязанных ключей, обладающая уникальным свойством: то, что зашифровано одним ключом, может быть дешифровано только другим, и наоборот. Владелец пары ключей может оставить один ключ себе, а другой ключ распространить (опубликовать). Публикация открытого ключа может происходить прямой рассылкой через незащищенный канал, например по электронной почте. Еще удобнее выставить открытый ключ на своем (или арендованном) Web-сервере, где его сможет получить каждый желающий. Ключ, оставленный для себя, называется закрытым, или личным, ключом (private). Опубликованный ключ называется открытым, или публичным (public).

Сообщения (заказы, договоры и т. п.), направляемые владельцу ключевой пары, шифруются его открытым ключом. Они дешифруются с помощью закрытого ключа. Если же владелец ключевой пары захочет обратиться с сообщением к своим клиентам, он зашифрует его закрытым ключом, а получатели прочитают его с помощью соответствующих открытых ключей.

Обмен открытыми ключами между партнерами позволяет им создать направленный канал связи между собой. Если два партнера, никогда ранее не встречавшиеся, желают вступить в переписку, они могут сделать это, обменявшись своими открытыми ключами. Тогда каждый из них будет отправлять свое сообщение, зашифровав его своим закрытым ключом, а партнер будет читать его соответствующим открытым ключом. При этом получатель сообщения может быть уверен в том, что получил письмо от партнера, а не от лица, пожелавшего остаться неизвестным.

Двойное последовательное шифрование сначала своим личным ключом, а затем открытым ключом другой стороны, позволяет партнерам создать защищенный направленный канал связи.

Простейшая структура ЭЦП

Всамом простейшем виде электронная цифровая подпись — это некие сведения о себе, например фамилия, имя, отчество и должность, зашифрованные личным ключом. Каждый, кто владеет открытым ключом, сможет эти сведения прочитать и убедиться, кто является автором сообщения. Таким образом, в простейшем понимании ЭЦП — это средство идентификации отправителя.

Вобщем случае, как средство идентификации партнера, электронная цифровая подпись имеет более высокую надежность, чем традиционная рукописная подпись. Однако она тоже подвержена фальсификации. Чтобы фальсифицировать ЭЦП, злоумышленник должен тем или иным образом получить доступ к закрытому ключу. В таких случаях говорят о компрометации закрытого ключа, из которой вытекает компрометация электронной подписи, созданной с его помощью. Закрытый ключ может быть скомпрометирован различными способами, например хищением (незаконным копированием).

Существует несколько разновидностей алгоритмов, с помощью которых создаются пары ключей. Не все эти алгоритмы имеют одинаковые свойства. Некоторые, на первый взгляд безупречные алгоритмы могут не всегда генерировать полноценные криптостойкие ключи, причем пользователь, создавший себе пару ключей с помощью приобретенного им средства ЭЦП, никогда

не узнает о дефектах ключа, пока не потерпит ущерб в результате незаконного использования его ЭЦП или утраты ценных данных.

На государственном уровне возможны два подхода к обеспечению стойкости ключей, находящихся в обороте. Во-первых, возможна сертификация средств ЭЦП уполномоченным органом. В этом случае средства ЭЦП, не прошедшие экспертизу, не получают соответствующего сертификата и запрещаются к применению. Недостаток этого метода может быть связан с тем, что подобная сертификация связана со значительными затратами как финансов, так и времени. Не каждый разработчик средств ЭЦП может быть в состоянии вложить необходимые средства в их сертификацию. С другой стороны, это страхует общество от использования средств ЭЦП, выполненных неквалифицированными кадрами.

Второй подход может заключаться не в сертификации средств ЭЦП, а в сертификации конкретных ключей, созданных с их помощью. В этом случае пары ключей (закрытый и открытый) должны предоставляться органу, выполняющему сертификацию. Орган принимает решение, учитывая не только относительную криптостойкость ключей, но и характер деятельности заявителя. То, что можно допустить для малого торгового предприятия, может быть неприемлемым для банковской структуры.

Недостатком такого подхода является наличие копий закрытых ключей в государственном органе, где их защита от неправомочного использования (или утраты) находится под сомнением. Возможны и комбинированные решения, объединяющие и сертификацию средств ЭЦП, и сертификацию ключей.

Абсолютных средств защиты не существует, и вопрос снятия любой защиты сводится лишь к вопросу об используемых технических средствах и затратах времени. Если данные защищены любым несимметричным алгоритмом, то вопрос снятия защиты — это только вопрос времени, денег и экономической целесообразности.

Для реконструкции закрытого ключа злоумышленники ищут оригинальные методы, основанные на криптоанализе, если такового не обнаруживается, то можно воспользоваться методом простого перебора. Он всегда приводит к решению задачи, хотя заранее не известно, когда это решение будет достигнуто. Продолжительность реконструкции определяется, вопервых, производительностью используемой вычислительной техники и, во-вторых, размером ключа.

Размер ключа измеряется в битах (двоичных разрядах). Чем он больше, тем, соответственно, больше времени необходимо на перебор возможных значений, но и тем продолжительнее работает алгоритм. Совершенно просто оценивается криптостойкость симметричных ключей. Если, например, длина симметричного ключа составляет 40 бит (такое шифрование называют слабым), то для его реконструкции надо перебрать 240 чисел. Если для этого использовать несколько современных передовых компьютеров, то задача решается быстрее, чем за сутки. Это недешевое, но вполне возможное мероприятие.

Если, например, длина ключа составляет 64 бита, то необходима сеть из нескольких десятков специализированных компьютеров, и задача решается в течение нескольких недель. Это крайне дорогое мероприятие, но технически оно возможно при современном уровне развития техники.

Сильным называют шифрование с длиной симметричного ключа 128 бит. На любом современном оборудовании реконструкция такого ключа - технически невозможное мероприятие, если нет каких-либо дополнительных данных, например сведений о характерных настройках средства ЭЦП, использованного при генерации ключа. Теоретически такие сведения у «взломщика» могут быть (например, полученные агентурными методами), и тогда реконструкция даже сильного ключа может быть технически возможной.

Для ключей несимметричного шифрования получить столь простую формулу, как для симметричных ключей, как правило, не удается. Поэтому при использовании несимметричного шифрования говорят об относительной криптостойкости ключей. Понятно, что, как и для симметричных ключей, их криптостойкость зависит от длины, но выразить это соотношение простой формулой для большинства алгоритмов пока не удалось. Обычно относительную криптостойкость оценивают по эмпирическим данным, опытным путем. Результаты оценок для разных алгоритмов могут быть разными, например такими, как указано в таблице.

Длина симметричного и несимметричного ключа при одинаковом уровне безопасности:

Симметричный ключ |

Несимметричный ключ |

|

|

56 бит |

384 бит |

|

|

64 бит |

512 бит |

|

|

128 бит |

2304 бит |

|

|

Данная оценка получена исходя из методов прямого перебора. На самом же деле применение специальных методов криптоанализа может позволить значительно сократить продолжительность процесса реконструкции закрытого ключа, хотя заранее предсказать величину этого сокращения невозможно.

При оценке защитных свойств ЭЦП надо также иметь в виду ограниченность средств современной науки. В будущем могут появиться новые методы криптоанализа, неизвестные сегодня. С течением времени могут быть обнаружены какие-либо новые свойства алгоритмов несимметричного шифрования, упрощающие реконструкцию закрытого ключа. Меняется и уровень развития техники, и средний уровень производительности компьютеров.

Поэтому в основе использования средств ЭЦП лежит базовый принцип достаточности шифрования.

Согласно этому принципу:

а) никакие средства шифрования не считаются абсолютными;

б) сообщение считается достаточно защищенным, если на его реконструкцию необходимы материальные затраты, значительно превосходящие ценность информации, заключающейся в сообщении;

в) защита сообщения, считающаяся достаточной для современного состояния науки и техники, может оказаться недостаточной в ближайшем будущем.

Таким образом, в основе принципа достаточности защиты лежит принцип экономической целесообразности.

Понятие о дайджесте сообщения. Электронная печать. Хэш-функция

В простейшем случае электронная подпись несет в себе информацию об ее авторе, зашифрованную с помощью его закрытого ключа. Это дает возможность владельцу открытого ключа убедиться в том, что автором сообщения является то лицо, от имени которого оно поступило. Вместе с тем, имеется техническая возможность включить в состав ЭЦП и данные, характеризующие само сообщение, чтобы исключить возможность внесения в него изменений в канале связи. Для этого используется понятие дайджеста сообщения.

Дайджест сообщения — это уникальная последовательность символов, однозначно соответствующая содержанию сообщения. Обычно дайджест имеет фиксированный размер, например 128 или 168 бит, который не зависит от длины самого сообщения. Дайджест вносится в состав ЭЦП вместе со сведениями об авторе и шифруется вместе с ними.

Простейший прием создания дайджеста можно рассмотреть на примере контрольной суммы. Поскольку каждый символ сообщения представляется неким числовым кодом (к примеру, по таблице ASCII), то можно просуммировать все коды последовательности и определить числовой параметр, соответствующий данному сообщению — назовем его контрольной суммой. Предполагается, что при изменении содержания сообщения в канале связи изменится и контрольная сумма, что будет установлено принимающей стороной. Истинную контрольную сумму она узнает из подписи и, сравнив их, обнаружит постороннее вмешательство.

Однако такой механизм нельзя считать удовлетворительным, поскольку в нем нет однозначного соответствия между текстом сообщения и величиной контрольной суммы. Действительно, при надлежащем старании можно выполнить ряд взаимозависимых изменений в сообщении, при которых контрольная сумма не изменится. Существуют и другие, более тонкие механизмы исчисления контрольных сумм, но и они не могут считаться удовлетворительными. Их основной недостаток состоит в обратимости. Можно предложить алгоритм, который позволит по известной контрольной сумме создать новое сообщение, отличное от исходного, но имеющее ту же контрольную сумму.

Современной математике известны специальные функции, не обладающие свойством обратимости. Они позволяют из одной последовательности чисел (из одного сообщения) получить другую последовательность (другое сообщение) таким образом, что обратное преобразование невозможно. Такие функции, используемые в криптографии, называют хэш -функциями.

Для аутентификации документов средствами ЭЦП исходное сообщение обрабатывается хэш-функцией, после чего образуется некий хэш-код. Он так же уникален для данного сообщения, как отпечатки пальцев уникальны для человека. Это и есть дайджест сообщения. Его нередко называют отпечатком, или оттиском, по аналогии с отпечатками пальцев. Его также иногда называют электронной печатью, или штампом. Дайджест (электронная печать) сообщения присоединяется к электронной подписи и далее является ее составной частью.

Принимающая сторона расшифровывает сообщение (если оно было зашифровано), проверяет электронную подпись с помощью своей половины ключа, затем обрабатывает сообщение той же хэш-функцией, что и отправитель, после чего сличает полученный дайджест с тем, который содержался в подписи. Если дайджесты совпали, значит, сообщение не подвергалось изменениям в канале связи .

Средство ЭЦП — это программное и/или аппаратное обеспечение, предназначенное для генерации пары ключей (закрытого и открытого) и автоматизированного их применения при шифровании или дешифровании электронной подписи. Поскольку от алгоритмов, на основе которых действует средство ЭЦП, зависит надежность и устойчивость документооборота, к средствам ЭЦП предъявляются специальные требования. В частности, в России деятельность по разработке средств ЭЦП относится к лицензируемым видам деятельности. Ограничено также использование готовых средств ЭЦП. В государственных и коммерческих организациях разрешается использовать только средства ЭЦП, на которые выдана лицензия в уполномоченных государственных органах.

Значительная часть государственных законодательных актов, относящихся к электронной цифровой подписи, электронной коммерции и электронному документообороту, посвящена механизму удостоверения личности владельца открытого ключа. Во всех случаях этот механизм основан на том, что вводится (назначается) дополнительная сторона, удостоверяющая принадлежность открытого ключа конкретному юридическому или физическому лицу.

Кто именно имеет право удостоверять открытые ключи, когда и как, в законодательствах различных государств решается по-разному. В частности, это может быть государственный орган или организация, уполномоченная государством для ведения данной деятельности. Возможно, что

для внутреннего документооборота предприятия эту функцию можно поручить лицу, назначенному руководством, а для документооборота внутри ведомства — уполномоченному подразделению.

Фактически выдача открытых ключей выполняется следующим образом

1.клиент программно создает себе закрытый ключ, одновременно с этим программа генерирует запрос к сертификационному центру и бум. заявка на получение открытого ключа.

2.все это передается уполномоченному органу (казначейство). Этот орган сгенерирует открытый ключ, сам сертификат и вернет клиенту.

На практике сертификация открытых ключей выполняется следующим образом

1.Лицо (юридическое или физическое), создавшее себе пару ключей (открытый и закрытый) с помощью средства ЭЦП, должно обратиться в орган, уполномоченный выполнить сертификацию. Этот орган называется Центром сертификации (Certification Authority, СА).

2.Центр сертификации проверяет принадлежность открытого ключа заявителю и удостоверяет этот факт добавлением к открытому ключу своей подписи, зашифрованной собственным закрытым ключом.

3.Любой партнер, желающий вступить в контакт с владельцем открытого ключа, может прочитать удостоверяющую запись с помощью открытого ключа центра сертификации. Если целостность этой записи не нарушена и он доверяет центру сертификации, то может использовать открытый ключ партнера для связи с ним.

Центр сертификации заверяет только факт принадлежности открытого ключа конкретному лицу или организации. В опубликованной литературе имеются некорректные утверждения о том, что центр сертификации якобы заверяет добросовестность владельца открытого ключа. Это не так. Сертификация открытого ключа не имеет никакого отношения к добросовестности, платежеспособности, исполнительности и любым другим деловым качествам его владельца. Хороший пример — общегражданский паспорт. Это средство удостоверения только личности его владельца. Паспорт не может и не должен содержать какие-либо данные,

характеризующие своего владельца. Для этого служат совершенно иные средства.

Закон об электронной подписи Российской Федерации

Закон состоит из пяти глав и содержит более двадцати статей.

1. В первой главе рассмотрены общие положения, относящиеся к Закону. Как и аналогичные законы других государств, российский закон опирается на несимметричную криптографию. Основной целью Закона провозглашается обеспечение правовых условий для применения ЭЦП в электронном документообороте и реализации услуг по удостоверению ЭЦП участников договорных отношений.

2. Во второй главе рассмотрены принципы и условия использования электронной подписи. Здесь, во-первых, выражена возможность, а во-вторых, приведены условия равнозначности рукописной и электронной подписи. Кроме того, особо акцентировано внимание на характерных преимуществах ЭЦП:

•лицо может иметь неограниченное количество закрытых ключей ЭЦП, то есть, создать себе разные электронные подписи и использовать их в разных условиях;

•все экземпляры документа, подписанные ЭЦП, имеют силу оригинала. Закон предусматривает возможность ограничения сферы применения ЭЦП. Эти ограничения могут накладываться федеральными законами, а также вводиться самими участниками электронных сделок и отражаться в договорах между ними.

Интересно положение статьи о средствах ЭЦП, в которой закрепляется утверждение о том, что «средства ЭЦП не относятся к средствам, обеспечивающим конфиденциальность информации». На самом деле это не совсем так. По своей природе средства ЭЦП, основанные на механизмах несимметричной криптографии, конечно же, могут использоваться для защиты