- •Политика информационной безопасности

- •1. Цели политики информационной безопасности

- •• Политика информационной безопасности –

- •Основные цели политики информационной безопасности:

- •Политика информационной безопасности должна представлять совокупность требований, правил, положений и принятых решений, определяющих:

- •Политика информационной безопасности направлена на обеспечение:

- •Защите подлежит принимаемая/передаваемая, обрабатываемая и хранимая информация содержащая:

- •Уровни доступа к защищаемой информации

- •2. Стандарты

- •Политики безопасности компании должны явно определять следующее:

- •Характеристика современных стандартов безопасности

- •ISO/IEC 17799:2005 (BS 7799-1:2002) «Управление информационной безопасностью — Информационные технологии» («Information Technology —

- ••организация информационной безопасности на предприятии;

- •Алгоритм применения стандарта ISO 17799

- •Основные области применения стандарта ISO 17799

- •Вторая часть стандарта BS 7799-2:2002 «Спецификации систем управления информационной безопасностью» («Information Security Management

- •Рекомендуемые этапы проверки режима информационной безопасности

- •ISO 17799 (BS 7799) позволяет задать правила безопасности и определить политики безопасности компании.

- •Стандарт ISO/IEC 15408

- •Схема классификации требований ISO/IEC 15408

- •ISO/IEC 15408 позволяет:

- •Стандарт BSI (Германия)

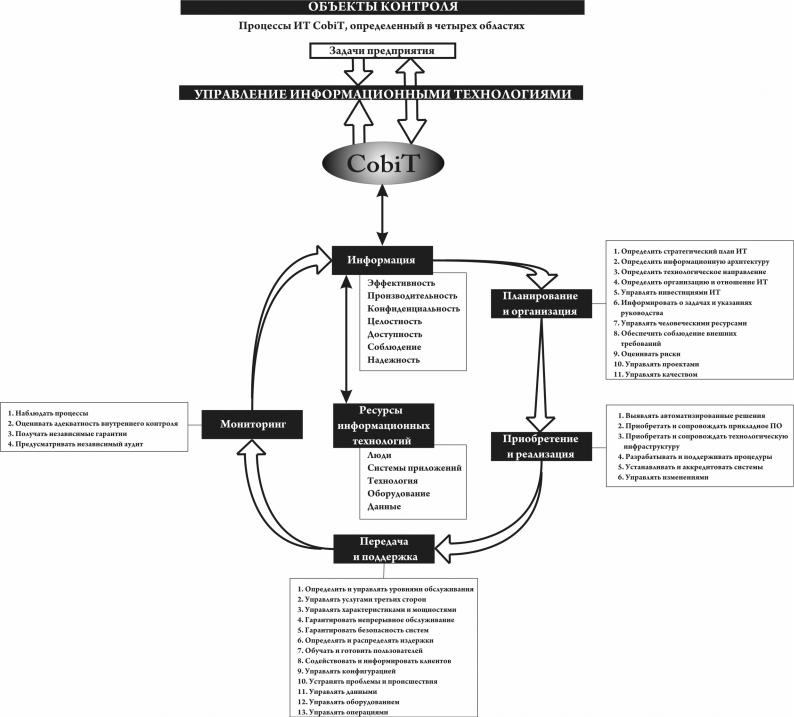

- •Стандарт CobiT

- •Основная идея стандарта CobiT - все ресурсы информационной системы должны управляться набором естественно

- •2.Доверие к технологии — группа показателей, описывающих соответствие компьютерной информационной системы принятым стандартам

- •4. Инженерно-техническая защита периметра объекта связи

- •Инженерно-техническая защита - это совокупность специальных органов, технических средств и мероприятий по их

- •По функциональному назначению средства инженерно- технической защиты классифицируются на следующие группы:

- •Затруднение продвижения источника угроз к источникам информации обеспечивается в рамках направления, называемого физической

- •Структурное скрытие - достигается изменением или созданием ложного информационного портрета семантического сообщения, физического

- •К информационным узлам относятся принципиально новые технические, технологические и изобретательные решения и другие

- ••создает у владельца защищаемой информации запас времени, обусловленный проверкой злоумышленником достоверности полученной информации;

- •5.Технические средства охраны периметра

- •Решение задач обеспечения безопасности объектов опирается на применение технических средств охранной сигнализации (ТСОС)

- •Типовые варианты построения комплексов технических средств охраны

- •Рис. 1. Радиальное бесконцентраторное соединение станционной аппаратуры с СО

- •Рис. 2. Радиальное с концентраторами соединение станционной аппаратуры с СО

- •Рис. 3. Магистральное без концентраторов (рисунок слева) и с концентраторами (рисунок справа) соединение

- •Рис. 4. Смешанная соединение станционной аппаратуры с СО

- •Технические характеристики средств обнаружения

- •Вероятность обнаружения - это вероятность того, что СО выдаст обязательно сигнал "Тревога" при

- •Радиоволновые и радиолучевые средства обнаружения

- •Различают одно- и двухпозиционные РВСО и РЛСО:

- •Основные параметры человека, влияющие на параметры полезного сигнала

- •Оптические средства обнаружения

- •Классификация охранных извещателей

- •Для охраны внутренних помещений наибольшее распространение получили пассивные ИК-датчики движения и совмещенные датчики

- •Принцип действия ИКСО основан на регистрации теплового излучения нарушителя (пассивные ИКСО)

- •Принцип работы

- ••Варианты организации ИК барьеров с использованием извещателей.

- •ПАССИВНЫЕ ИК ИЗВЕЩАТЕЛИ

- ••Можно использовать пассивные ИК извещатели для прикрытия внешних периметров, отдельно стоящих зданий и

- •Соотношения между чувствительностью и помехозащищенностью для современных отечественных активных ИК извещателей

- •Пассивные инфракрасные датчики движения (ПИК).

- •Инфракрасные активные датчики движения

- •Радиоволновые объемные датчики движения

- •Совмещенные и комбинированные извещатели

- •Акустические датчики разбития стекла

- •Сейсмические средства обнаружения

- •Классы ССО:

- •Системы контроля и управления доступом

- •Способы ввода идентификационных признаков:

- •По способу управления преграждающими устройствами СКУД можно классифицировать:

- •Автономные системы контроля и управления доступом

- •Автономная не требует работающего компьютера в процессе эксплуатации, а также при настройке и

- •Сетевые системы контроля и управления доступом

- •Способы аутентификации субъектов

- •- устройство аутентификации — отличительной характеристикой является наличие у авторизованного лица некоего конкретного

- •Средства биометрических идентификаторов обеспечивают очень высокие показатели идентификации:

- •Аутентификация по многоразовым паролям - состоит во вводе вашего пользовательского идентификатора, в просторечии

- •Программно-техническое обеспечение защиты информации в информационных сетях

- ••Обеспечение безопасности названо первой из пяти главных проблем Интернета в программе действий новой

- •Типы и примеры атак

- •1. Атаки отказа в обслуживании (DoS)

- ••В таких случаях имеет место

- •2. Перехват и перенаправление трафика

- •Использование протокола ICMP

- •Для перехвата трафика, направляемого хостом HI хосту Н2, злоумышленник должен сформировать и послать

- •Использование ложных DNS-oтветов

- ••Протокол DNS может использовать для передачи своих сообщений как протокол UDP, так и

- •Внедрение в компьютеры вредоносных программ

- ••Ущерб, наносимый вредоносными программами, может выражаться не только в уничтожении, искажении или похищении

- ••Троянские программы, или трояны (trojan) —

- ••Сетевые черви (worm) — это программы, способные к самостоятельному распространению своих копий среди

- ••Вирус (virus) — это вредоносный программный фрагмент, который может внедряться в другие файлы.

- ••Шпионские программы— это такой тип вредоносных программ, которые тайно (как правило, удаленно) устанавливаются

- ••Спам — это атака, выполненная путем злоупотребления возможностями электронной почты.

- •Антивирусное ПО

- •Классификация антивирусного ПО

- •Сканеры

- •Сканеры

- •Сканеры

- •Сканеры

- •CRC-сканеры

- •Блокировщики

- •Иммунизаторы

- •Методы и средства защиты от удалённых атак через сеть Internet

- •Для решения задач по отражению наиболее вероятных угроз для внутренних сетей предусмотрено использование

- •Межсетевой экран Firewall – это устройство контроля доступа в сеть, предназначенное для блокировки

- •Схема установления межсетевого экрана

- •Основные компоненты межсетевых экранов

- •Экран как средство разграничения доступа

- •Экран как последовательность фильтров

- •Экран прикладного уровня

- •Экран с фильтрацией пакетов

- •Архитектура 1

- •Архитектура 2

- •Архитектура 3: двойной экран

- •ОБНАРУЖЕНИЕ ВТОРЖЕНИЙ

- ••Обнаружение вторжений – это активный процесс, при котором происходит обнаружение хакера при его

- •Типы систем обнаружения вторжений IDS

- •Узловые IDS

- •Пять основных типов датчиков HIDS:

- ••Анализатор журнала – это то, что отражает само название датчика. Процесс выполняется на

- •Датчики признаков

- ••Анализаторы системных вызовов

- •Анализаторы поведения приложений

- •Контролеры целостности файлов

- •Сетевые IDS

- ••При создании политики IDS необходимо выполнить следующие шаги:

- •Определение целей применения IDS

- •Правила криптоанализа

- ••Проблемы распространения технологий ЭЦП в Беларуси

- •Защита информации в электронных платежных Internet-системах

- •Платежная Internet-система

- •Требования к системам электронной коммерции

- •Виды платежных систем

- •Дебетовые системы (электронные чеки)

- •Дебетовые системы

- •Кредитные системы

- •Общая схема платежей в кредитной Internet-системе

- •Схема взаимодействия субъектов протокола SET

ISO/IEC 15408 позволяет:

•охватить весь спектр ИТ и учесть особенности каждой конкретной системы при задании требований и правил безопасности;

•избежать жесткой классификации ИТ по уровню безопасности;

•предложить детальный и структурированный перечень требований для механизмов безопасности, мер и средств обеспечения их реализации;

•охватить весь жизненный цикл ИТ;

•реализовать возможность формирования наборов требований и правил безопасности по уровням безопасности ИТ, сопоставимых с другими системами оценки;

•гарантировать комплексность подхода к обеспечению безопасности ИТ;

•обеспечение комплексности оценки безопасности ИТ;

•предусмотреть расширяемость требований к безопасности ИТ.

Стандарт BSI (Германия)

«Руководство по защите информационных технологий для базового уровня защищенности» (1998 г.) посвящено детальному рассмотрению частных вопросов создания политик безопасности компании и управления безопасностью. Представляет собой гипертекстовый электронный учебник.

Встандарте BSI представлены:

•общая методика разработки политик безопасности и управления информационной безопасностью в целом;

•описания компонентов современных информационных технологий;

•описания основных компонентов организации режима информационной безопасности;

•характеристики объектов информатизации;

•характеристики основных информационных активов компании;

•характеристики компьютерных сетей на основе различных сетевых технологий;

•характеристика активного и пассивного телекоммуникационного оборудования;

•подробные каталоги угроз безопасности и мер контроля (более 600 наименований в каждом каталоге).

Стандарт CobiT

Ассоциация ISACA занимается открытым аудитом информационных систем.

Под аудитом информационной безопасности понимает процесс сбора сведений, позволяющих установить, обеспечиваются ли безопасность ресурсов компании, необходимые параметры целостности и доступности данных, достигаются ли цели предприятии в части эффективности информационных технологий.

Состав СоbiТ 3rd Edition:

•Часть 1. Резюме для руководителей (Executive Summary);

•Часть 2. Определения и основные понятия (Framework);

•Часть 3. Цели контроля (Control Objectives);

•Часть 4: Принципы аудита (Audit Guidelines);

•Часть 5. Набор средств внедрения (Implementation Tool Set);

•Часть 6. Принципы управления (Management Guidelines).

Основная идея стандарта CobiT - все ресурсы информационной системы должны управляться набором естественно сгруппированных процессов для обеспечения компании необходимой и надежной информацией.

Информационная технология должна удовлетворять требованиям бизнес- процесса, сгруппированным определенным образом:

1. Требования к качеству технологии составляют показатели качества и стоимости обработки информации, характеристики ее доставки получателю.

Показатели качества - подробно описывают возможные негативные аспекты, которые в обобщенном виде входят в понятия целостности и доступности.

Характеристики доставки информации получателю — показатели, в обобщенном виде входящие в показатели доступности и частично — в показатели конфиденциальности и целостности.

Рассмотренная система показателей используется при управлении рисками и оценке эффективности информационной технологии.

2.Доверие к технологии — группа показателей, описывающих соответствие компьютерной информационной системы принятым стандартам и требованиям, достоверность обрабатываемой в системе информации, ее действенность.

3.Показатели информационной безопасности — конфиденциальность, целостность и доступность обрабатываемой в системе информации.

Процессы управления ресурсами информационной системы

4. Инженерно-техническая защита периметра объекта связи

Инженерно-техническая защита - это совокупность специальных органов, технических средств и мероприятий по их использованию в интересах защиты конфиденциальной информации.

Поскольку совокупность целей, задач, объектов защиты и проводимых мероприятий очень

разнородна и многообразна, необходимо

систематизировать эту совокупность, введя классификацию средств по виду, ориентации и другим характеристикам.

По функциональному назначению средства инженерно- технической защиты классифицируются на следующие группы: