- •Академия Гражданской Защиты

- •Кафедра №3

- •Учебная дисциплина:

- •Тема№2:

- •Учебные вопросы:

- •Литература:

- •Классификация

- •Основные понятия

- •Базовые информационные технологии:

- •Этапы развития и накопления знаний

- •Классификация

- •Информационные

- •Основные понятия

- •Интернет

- •Что такое Интранет и

- •Классификация телекоммуникационных сетей

- •Коммутация каналов

- •Коммутация пакетов

- •Архитектура ИТКС

- •Интерфейсы - средства сопряжения функциональных элементов сети (технических устройств и программ).

- •Топология сетей

- •Топология сетей

- •Топология сетей

- •Топология локальных

- •Топология глобальных

- •Телекоммуникационные каналы

- •Основные типы средств передающей среды

- •Коммутируемое соединение

- •Структура сетевой ОС

- •системы

- •Протоколы

- •Протокол IP

- •Эталонная модель

- •Процесс передачи данных

- •Взаимодействие протоколов сети Интернет

- •Технологии

- •Web – технология

- •1. Многоузловые телекоммуникационные сети Интернет и Интранет.

- •Информационные технология хранения

- •I.База данных – это совокупность

- •Технологии

- •Надежное и долговечное хранение информации

- •Создание многокомпонентной

- •Основные направления

- •Информационные

- •поддержки принятия решений

- •Федеральный информационный центр ОКСИОН

- •Функционирование СЦ

- •Лицо принимающее

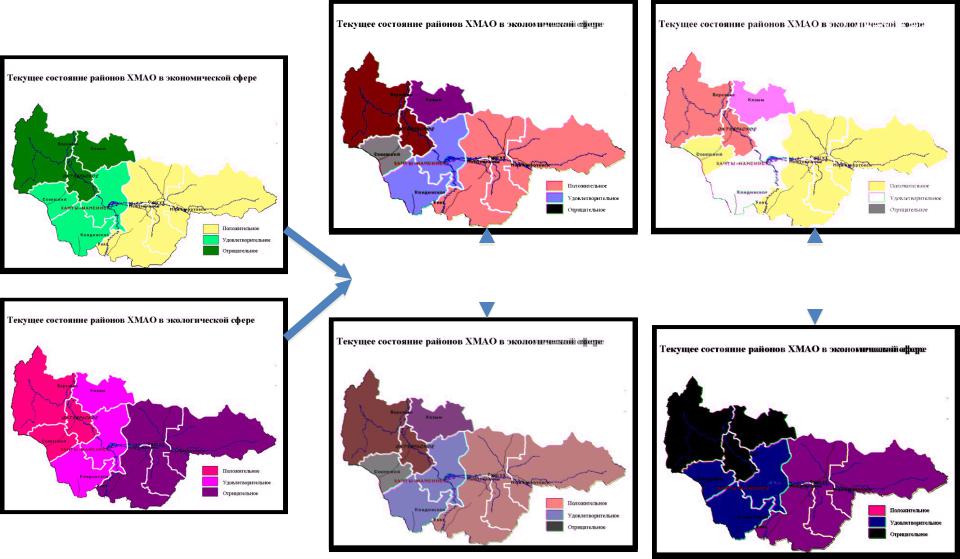

- •Вычисление Центральное Сложение

- •Технологии защиты информации

- •Угрозы информационной безопасности

- •Примерная структура возможных источников угроз конфиденциальной информации

- •Динамика преступлений

- •Технические каналы утечки информации

- •Структура государственной системы

- •Автоматизированная информационно- управляющая система по предупреждению и ликвидации ЧС (АИУС РСЧС)

- •информационные

- •Назначение АИУС РСЧС

- •Принципы

- •Функции АИУС РСЧС

- •Информационное обеспечение АИУС РСЧС

- •Калининград

- •Архитектура АИУС

- •Система оперативного управления Национального центра управления в кризисных ситуациях

- •Федеральный Web-

- •Порядок взаимодействия органов

- •КСА Федерального уровня АИУС РСЧС

- •Состав типового КСА

- •КСА Регионального уровня АИУС РСЧС

- •Комплекс средств информатизации единой дежурно-диспетчерской службы

- •ОРГАНИЗАЦИЯ ИНФОРМАЦИОННОГО ОБМЕНА

- •Информационная объединенная система оперативно- диспетчерского управления (ОС ОДУ)

- •Информационная система руководителя

- •Основные функциональные подсистемы

- •Механизм организации информационных потоков на ЦУКС органа управления

- •Организация предупредительных мероприятий и ликвидации ЧС

- •МАССИВ ВХОДЯЩЕЙ ИНФОРМАЦИИ ОДС РЦМП

- •Схема района ЧС

- •Информационная

- •Национальный центр управлени

- •Состав АС НЦУКС РСЧС

- •Структура взаимодействия

- •Функциональные подсистемы

- •Оценка эффективности информационных технологий

- •Диаграмма изменения трудовых затра

- •Диаграмма изменения стоимостных затрат

Федеральный информационный центр ОКСИОН

Федеральный информационный центр ОКСИОН

Функционирование СЦ

Активизация эксперта Петрова в процессе групповой поддержки решений при определении весов факторов

|

Архитектура СИППР |

||

|

ЛПР |

Упраляющая |

|

|

|

|

|

|

|

система |

Внешние знания |

|

Интерфейс |

|

результатов , |

|

|

управляемых |

|

|

|

|

информационных |

|

Монитор |

Блок |

систем |

БЗ |

|

||

интерактивного |

формирования |

|

|

обмена |

способов действия |

|

|

Блок |

Информационная система выработки |

|

|

ведения БЗ |

вариантов решения |

|

|

|

Блок |

БД |

|

|

оптимизации |

|

|

|

|

|

|

|

Модель прогнозирования |

Управляемый |

|

|

обстановки на управляемом |

|

|

02.07.19 |

объекте (УО) |

объект |

54 |

Лицо принимающее |

|

Упрощенная |

|

рещение (ЛПР) |

|

структура гибридной |

|

Интерфейс экспертной системы |

|||

Блок управления и принятия решения |

|

||

(интерпретатор) |

|

||

База знаний |

|

||

Блок моделирования |

Самообучающийся |

|

|

ситуаций |

|

банк моделей |

|

|

Обработка новых |

|

|

|

экспертных знаний |

Администратор базы |

|

База экспертных знаний |

Ввод предпочтений |

знаний - Эксперт |

|

|

|

||

|

|

ЛПР |

|

База характеристик ЛПР |

Блок обновления данных |

|

|

|

|

||

|

|

|

55 |

Вычисление Центральное Сложение |

Максимизация |

|||||

Карта 1цвета |

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Карта 2

Усреднение Минимизация

Технологии защиты информации

Угрозы информационной безопасности

Угрозы

Внутренние Внешние

Случайные

•ЭМ процессы в аппаратуре

•ЭМ процессы в окружающей среде.

Чрезвычайные ситуации

•Ошибки пользователей

Преднамеренные

•Вирусы, закладки

•Несанкционированный доступ

•Радиоэлектронное подавление каналов.

•Перехват побочного излучения

•Подключение к телекоммуникационным

каналам

•Дезинформация общественного мнения.

Разглашение информации

•Разрушение организационно-

экономических механизмов

Примерная структура возможных источников угроз конфиденциальной информации

Примерная структура возможных источников угроз конфиденциальной информации

17% -

технические

средства

разведки;

конкурирующи е фирмы,

клиенты,

контрагенты;

криминальные

структуры,

террористы

02.07.19

82% - собственные

сотрудники

организаций

организаций

1% - случайные

люди

люди

59

Динамика преступлений

зарегистрированных по статьям 183, 272, 273, 274, 283, 284 УК с 1998 по 2008 годы в Российской Федерации

Статья 272. Неправомерный доступ к компьютерной информации

Статья 273. Создание, использование и распространение вредоносных программ для ЭВМ

Статья 274. Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети

02.07.19 |

60 |

Технические каналы утечки информации

ТЕХНИЧЕСКИЕ КАНАЛЫ УТЕЧКИ ИНФОРМАЦИИ

- это физический путь от источника , информации к нарушителю, посредством

которого может быть осуществлен несанкционированный доступ к охраняемым

сведениям

сведениям

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

ВИЗУАЛЬНО- |

|

|

|

АКУСТИЧЕСКИЕ |

|

|

|

ЭЛЕКТРОМАГНИТНЫЕ |

|

|

|

МАТЕРИАЛЬНО- |

|

|||||||||

|

ОПТИЧЕСКИЕ |

|

|

|

|

|

|

|

|

|

ВЕЩЕСТВЕННЫЕ |

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

средства и системы информатизации (СВТ, АС различного уровня и назначения на базе СВТ)

02.07.19 |

61 |