ICND1_Vol2_RUS

.pdf

traceroute

Router#

traceroute [protocol] destination

Для обнаружения фактических маршрутов перемещения пакетов в пункты их назначения можно использовать команду traceroute в пользовательском или привилегированном режиме EXEC.

© 200 7 Cisco Syst ems , Inc. Вс е пр ава за щищ ены. |

ICND1 v1 .0—4- 23 |

Для изучения фактических маршрутов перемещения пакетов в пункты их назначения можно использовать команду traceroute в пользовательском или привилегированном режимах EXEC.

traceroute [vrf vrf-name] [protocol] destination

Описание синтаксиса

protocol |

(Необязательно) Ключевое слово протокола: appletalk, clns, ip, ipv6, ipx, |

|

oldvines или vines. Если параметр protocol не указан, он вычисляется на |

|

основе анализа параметра destination. |

|

|

destination |

(необязательный в привилегированном режиме EXEC; обязательный |

|

в пользовательском режиме EXEC) Адрес или имя хоста назначения, для |

|

которого необходима трассировка маршрута. Программное обеспечение |

|

определяет параметры по умолчанию для соответствующего протокола |

|

и начинает трассировку. |

|

|

4-106 |

Interconnecting Cisco Networking Devices Part 1 (ICND1) v1.0 |

© 2007 Cisco Systems, Inc. |

Резюме

В этом разделе приводится резюме основных вопросов, рассмотренных в занятии.

Резюме

Если хосты относятся к разным сегментам, кадр отправляется шлюзу по умолчанию.

У пакетов, отправляемых шлюзу по умолчанию, будет локальный IP-адрес хоста-источника и IP-адрес удаленного хоста назначения.

У кадров, отправляемых шлюзу по умолчанию, будет локальный MAC-адрес хоста-источника и MAC-адрес шлюза по умолчанию.

При необходимости маршрутизатор изменяет адрес второго уровня, но не меняет адрес третьего уровня.

В выводе команды show ip arp отображаются привязки между сетевыми адресами и MAC-адресами, полученными маршрутизатором.

Инструменты Cisco IOS ping и traceroute.

Позволяют проверить подключение.

© 200 7 Cisco Syst ems , Inc. Вс е пр ава за щищ ены. |

ICND1 v1 .0—4- 24 |

© 2007 Cisco Systems, Inc. |

Соединения локальных сетей |

4-107 |

4-108 |

Interconnecting Cisco Networking Devices Part 1 (ICND1) v1.0 |

© 2007 Cisco Systems, Inc. |

Занятие 7

Общие сведения о безопасности

маршрутизатора Cisco

Обзор

После того, как вы защитили физический доступ к сети, необходимо обеспечить защиту доступа к маршрутизатору Cisco по консольному порту и портам VTY. Кроме того, необходимо исключить риски нарушения безопасности через неиспользуемые порты маршрутизатора. На этом занятии описывается обеспечение безопасности маршрутизатора.

Задачи

По окончании этого занятия вы сможете создавать базовую конфигурацию безопасности на маршрутизаторе Cisco. Это значит, что вы сможете выполнять следующие задачи:

описывать, как минимизировать аппаратные и электрические угрозы, угрозы, связанные с обслуживанием, а также угрозы со стороны окружающей среды, способные повредить безопасности маршрутизаторов Cisco;

настраивать защиту на базе паролей;

настраивать баннер входа в систему;

описывать использование протоколов Telnet и SSH для удаленного доступа.

Физические угрозы и угрозы со стороны окружающей среды

Часто угрозу безопасности сети представляет неверная или неполная установка сетевых устройств, причем эта угроза часто оставляется без внимания. Невозможно предотвратить повреждение сети в результате плохо проведенной установки только программными средствами обеспечения безопасности. В этом разделе описывается, как минимизировать аппаратные и электрические угрозы, угрозы, связанные с обслуживанием, а также угрозы со стороны окружающей среды, способные повредить безопасности маршрутизаторов Cisco.

Типовые угрозы физической установки

Угрозы для аппаратного обеспечения

Угрозы со стороны окружающей среды

Электрические угрозы

Эксплуатационные угрозы

© 200 7 Cisco Syst ems , Inc. Вс епр ава за щищ ены. |

ICND1 v1.0— 4-2 |

Существуют четыре класса угроз, связанных с небезопасной установкой или физическим доступом.

Угрозы для аппаратного обеспечения: Это угрозы физического повреждения маршрутизатора или его компонентов.

Угрозы со стороны окружающей среды: К ним относятся такие угрозы, как предельные температуры (слишком высокие или слишком низкие) или крайние значения влажности (слишком низкая или слишком высокая).

Электрические угрозы: К ним относятся такие угрозы как пики напряжения, недостаточное напряжение в сети (провалы напряжения), колебания напряжения (шум) и полное отключение питания.

Эксплуатационные угрозы: К ним относится неправильное обращение с основными электрическими компонентами (электростатический разряд), отсутствие важных запасных частей, плохая прокладка кабеля, небрежная маркировка и т.д.

4-110 |

Interconnecting Cisco Networking Devices Part 1 (ICND1) v1.0 |

© 2007 Cisco Systems, Inc. |

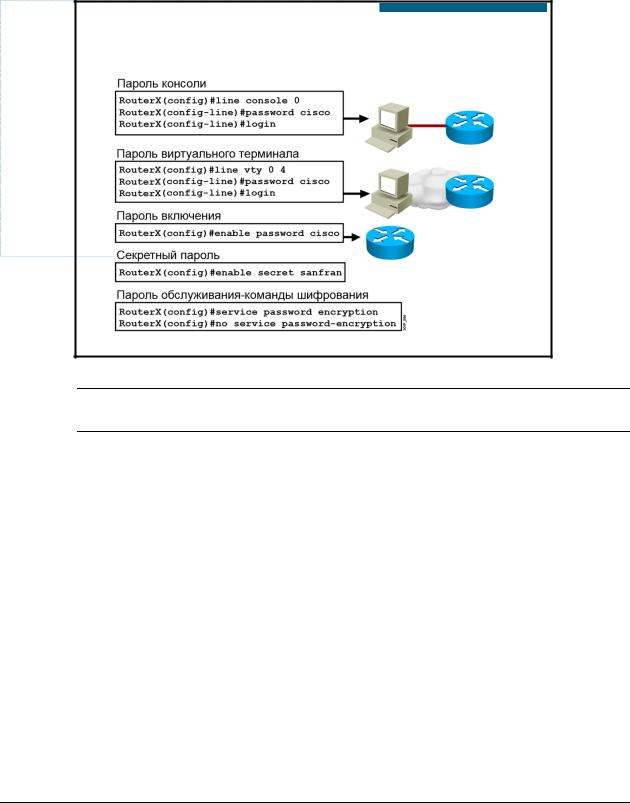

Настройка защиты паролем

Для настройки пароля и других консольных команд можно использовать интерфейс командной строки (CLI). В этом разделе описывается настройка паролей и другие важные задачи настройки.

Настройка пароля маршрутизатора

© 200 7 Cisco Syst ems , Inc. Вс е пр ава защищ ены. |

ICND1 v1.0— 4-3 |

Внимание Эти пароли предназначены только для учебных целей. Пароли, используемые в реальной ситуации, должны удовлетворять требования «сильного» пароля.

Вы можете обеспечит безопасность маршрутизатора с помощью пароля для ограничения доступа. Использование паролей и назначение уровней привилегий – это простой способ контроля терминального доступа в сети. Пароли можно задать для доступа к отдельным линиям, таким как консольная линия, и для доступа в привилегированный режим EXEC. Пароли задаются с учетом регистра символов.

Порты Telnet маршрутизатора называется терминалами VTY. На маршрутизаторе может работать до шестнадцати портов VTY, обеспечивающих до шестнадцати одновременных сеансов Telnet. На маршрутизаторе портам VTY присваиваются номера с 0 по 15.

Используйте команду line console 0 с подкомандами password и login, чтобы включить запрос пароля при входе в систему и установить пароль на консольном терминале или порте VTY. По умолчанию запрос пароля для порта VTY или консоли не применяется.

Команда line vty 0 4 с подкомандами password и login включает запрос пароля при входе в систему и устанавливает пароль для входящих сеансов Telnet.

© 2007 Cisco Systems, Inc. |

Соединения локальных сетей |

4-111 |

Команду login local можно использовать для включения проверки пароля каждого пользователя с использованием имени пользователя и пароля, указанного с помощью команды глобальной конфигурации username. Команда username включает аутентификацию по имени пользователя с использованием зашифрованных паролей.

Глобальная команда enable password ограничивает доступ к привилегированному режиму EXEC. Можно назначить зашифрованную форму пароля доступа, которая называется «enable secret». Для этого необходимо ввести команду enable secret

сжелаемым паролем в приглашении режима глобальной конфигурации. Если пароль «enable secret» настроен, он используется вместо пароля enable password, а не вместе

сним.

Можно также добавить еще один уровень безопасности, который будет особенно полезен для паролей, передаваемых по сети или хранящихся на TFTP-сервере. Cisco предоставляет средство, которое позволяет использовать зашифрованные пароли. Чтобы установить шифрование пароля, введите команду service password-encryption в режиме глобальной конфигурации.

Отображение паролей и пароли, заданные после выполнения команды service passwordencryption, будут зашифрованы.

Чтобы отключить команду, введите no перед этой командой. Например, используйте команду no service password-encryption, чтобы отключить шифрование пароля.

4-112 |

Interconnecting Cisco Networking Devices Part 1 (ICND1) v1.0 |

© 2007 Cisco Systems, Inc. |

Настройка баннера входа

С помощью интерфейса командной строки можно настроить сообщение дня и другие консольные команды. В этом разделе описываются некоторые задачи конфигурации, необходимые для включения баннера входа.

Настройка баннера входа

Задает и активирует настраиваемый баннер, который выводится перед запросом имени пользователя и пароля

RouterX# banner login " Access for authorized users only. Please enter your username and password. "

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

© 200 7 Cisco Syst ems , Inc. Вс е пр ава защищ ены. |

|

ICND1 v1.0— 4-4 |

||

|

||||

С помощью команды banner login в режиме глобальной конфигурации можно настроить баннер, который будет отображаться перед запросом имени пользователя и пароля. Для отключения баннера входа можно использовать команду no banner login.

После ввода команды banner motd поставьте за ней один или несколько пробелов и символ-разделитель. В этом примере в качестве символа-разделителя используется кавычка ("). После добавления текста баннера завершите сообщение таким же символом-разделителем.

Предупреждение Необходимо осторожно выбирать слова, используемые в баннере входа. Выражения типа «добро пожаловать» могут означать, что доступ не ограничен, что позволит хакерам оправдать свои действия.

© 2007 Cisco Systems, Inc. |

Соединения локальных сетей |

4-113 |

Доступ по протоколам Telnet и SSH

В этом разделе описаны методы Telnet и SSH, которые можно выбрать в качестве средства удаленного доступа.

Сравнение доступа по протоколам Telnet и SSH

Telnet

–Самый распространенный метод доступа

–Незащищенный

SSH

–Зашифрованный

–Должен быть определен домен IP

–Должен быть создан ключ

!--- The username command create the username and password for the SSH session username cisco password cisco

ip domain-name mydomain.com

crypto key generate rsa

ip ssh version 2

line vty 0 4 login local

transport input ssh

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

© 200 7 Cisco Syst ems , Inc. Вс епр ава за щищ ены. |

|

ICND1 v1.0— 4-5 |

||

|

||||

Telnet – это самый распространенный метод доступа к сетевому устройству. Однако протокол Telnet не может обеспечить безопасный доступ в сети. SSH является защищенным аналогом протокола Telnet. Взаимодействие между клиентом и сервером шифруется как в протоколе SSH версии 1 (SSHv1), так и в SSH версии 2 (SSHv2). По возможности используйте SSHv2, так как в этом протоколе используется сложный алгоритм шифрования. Если включено шифрование, на маршрутизаторе должен быть сгенерирован ключ шифрования RSA (Rivest, Shamir, and Adleman). Кроме того, маршрутизатору должен быть присвоен домен IP.

Перед внедрением SSH необходимо выполнить проверку аутентификации на маршрутизаторе без использования SSH. В следующем примере показана локальная аутентификация, позволяющая использовать протокол Telnet для подключения

к маршрутизатору с именем пользователя «cisco» и паролем «cisco»:

!--- The username command create the username and password for the SSH session

username cisco password 0 cisco ip domain-name mydomain.com crypto key generate rsa

ip ssh version 2 line vty 0 4

login local transport input ssh

4-114 |

Interconnecting Cisco Networking Devices Part 1 (ICND1) v1.0 |

© 2007 Cisco Systems, Inc. |

Чтобы протестировать аутентификацию с протоколом SSH, необходимо добавить

к предыдущему сценарию инструкции для включения SSH. Затем следует проверить работу SSH на ПК и станциях UNIX.

Если необходимо запретить подключение по всем протоколам, кроме SSH, добавьте команду transport input ssh, чтобы ограничить средства подключения к маршрутизатору протоколом SSH. Прямые (не SSH) подключения по протоколу Telnet будут отклоняться.

line vty 0 4

!--- Prevent non-SSH Telnets.

transport input ssh

Убедитесь, что пользователи, не применяющие протокол SSH, не могут подключиться к маршрутизатору по протоколу Telnet.

© 2007 Cisco Systems, Inc. |

Соединения локальных сетей |

4-115 |