ICND2_Vol2_RUS

.pdf

Преимущества Web VPN

Главное преимущества WebVPN – совместимость с динамическими многоточечными VPN (DMVPN), брандмауэрами Cisco IOS, IPsec, системами предотвращения вторжений (IPS), Cisco Easy VPN и NAT.

Ограничения Web VPN

Главное ограничение решения WebVPN заключается в том, что оно поддерживается только в программном обеспечении. Подключения WebVPN обрабатываются ЦП маршрутизатора. Встроенное ускорение VPN, доступное в маршрутизаторах интегрированных услуг, применяется только к подключениям IPsec.

© 2007 Cisco Systems, Inc. |

Расширение локальной сети с помощью распределенной сети |

8-11 |

Компоненты VPN

В этом разделе описываются программные и аппаратные компоненты, из которых состоит среда VPN.

Маршрутизаторы Cisco IOS с поддержкой VPN

© 200 7 Cisco Syst ems , Inc. Вс епр ава за щищ ены. |

ICND2 v1 .0– 8-8 |

Cisco предлагает семейство маршрутизаторов, оптимизированных для VPN. ПО Cisco IOS, работающее на маршрутизаторах Cisco, объединяет многофункциональные службы VPN и ведущую в отрасли маршрутизацию в единое комплексное решение. ПО Cisco VPN обеспечивает высокий уровень безопасности за счет шифрования и аутентификации. Маршрутизаторы с поддержкой Cisco VPN поддерживают высокую производительность решений VPN для интрасетей, экстрасетей и site-to-site.

8-12 |

Interconnecting Cisco Networking Devices Part 2 (ICND2) v1.0 |

© 2007 Cisco Systems, Inc. |

Адаптивные устройства безопасности Cisco ASA

© 200 7 Cisco Syst ems , Inc. Вс е пр ава защищ ены. |

ICND2 v1 .0– 8-9 |

Адаптивные устройства безопасности Cisco ASA 5500 предлагают гибкие технологии для создания специализированных решений, удовлетворяющих различным требованиям к удаленному доступу и связи площадок site-to-site. Адаптивные устройства безопасности ASA 5500 предоставляют простой в управлении удаленный доступ через IPsec и связь площадок через VPN, учитывающей особенности сети. Это позволяет организациям создавать безопасные подключения для мобильных пользователей, удаленных площадок и бизнес-партнеров.

ASA 5500 предлагает функции IPsec и SSL VPN на одной платформе, устраняя потребность в параллельных решениях. Помимо служб VPN ASA 5500 предлагает брандмауэр для анализа приложений и службы предотвращения вторжений.

© 2007 Cisco Systems, Inc. |

Расширение локальной сети с помощью распределенной сети |

8-13 |

Клиенты VPN

(устаревшие)

© 200 7 Cisco Syst ems , Inc. Вс епр ава за щищ ены. |

ICND2 v1. 0–8- 10 |

VPN удаленного доступа Cisco поддерживают три клиента IPsecs: Certicom IPsec, программный клиент Cisco VPN Client и аппаратный клиент Cisco VPN 3002.

Клиент Certicom: Беспроводной клиент, загружаемый на беспроводные КПК под управлением ОС Palm или Microsoft Windows Mobile. Беспроводное клиентское ПО Certicom позволяет компаниям важные корпоративные приложения, такие как электронная почта и управление связями с клиентами (CRM), сделать доступными мобильным работникам. Это обеспечивается за счет подключения переносных устройств к корпоративным шлюзам VPN для получения безопасного беспроводного доступа.

Аппаратный клиент Cisco VPN 3002 (устаревшее оборудование): Сетевое устройство, используемое для подключения локальных сетей малых и домашних офисов к VPN. Устройство поставляется с однопортовым или восьмипортовым коммутаторам. Аппаратный клиент VPN 3002 заменяет традиционные приложения Cisco VPN Client на отдельных компьютерах малых и домашних офисов (SOHO).

Программный клиент Cisco VPN Client: Программное обеспечение, загружаемое на ПК или ноутбук пользователя. Cisco VPN Client позволяет организациям создавать сквозные, зашифрованные туннели VPN для безопасного подключения мобильных и удаленных работников. Функция Cisco Easy VPN позволяет ПО Cisco VPN Client получать политики безопасности от устройства VPN, расположенного на центральной площадке (Cisco Easy VPN Server) при создание туннельного подключения VPN. Это позволяет свести к минимуму требования к настройке на удаленном объекте.

8-14 |

Interconnecting Cisco Networking Devices Part 2 (ICND2) v1.0 |

© 2007 Cisco Systems, Inc. |

Общие сведения об IPsec

В этом разделе описывается структура IPsec, которая обеспечивает безопасность VPN.

Что такое IPsec?

IPsec действует как протокол сетевого уровня, защищая и аутентифицируя

IP-пакеты.

IPsec – это структура открытых стандартов, независимая от алгоритма.

IPsec обеспечивает конфиденциальность, целостность и аутентификацию данных.

© 200 7 Cisco Syst ems , Inc. Вс е пр ава защищ ены. |

ICND2 v1. 0–8- 11 |

IPsec действует как протокол сетевого уровня, защищая и аутентифицируя IP-пакеты между устройствами IPsec, участвующими в соединении (соседями). IPsec не привязан к конкретным алгоритмам шифрования, аутентификации и безопасности, а также технологиям генерации ключей. IPsec – это модель, основанная на открытых стандартах.

Отсутствие привязки протокола IPsec к определенным алгоритмам позволяет внедрять новые и более эффективные алгоритмы без необходимости в исправлении

существующих стандартов IPsec. IPsec обеспечивает конфиденциальность и целостность данных, а также аутентификацию их источника на уровне IP. IPsec защищает путь между двумя шлюзами, двумя хостами или шлюзом и хостом.

© 2007 Cisco Systems, Inc. |

Расширение локальной сети с помощью распределенной сети |

8-15 |

Службы безопасности IPsec

Конфиденциальность

Целостность данных

Аутентификация

Защита от повтора пакетов

© 200 7 Cisco Syst ems , Inc. Вс епр ава за щищ ены. |

ICND2 v1. 0–8- 12 |

Службы безопасности IPsec выполняют 4 важные функции.

Конфиденциальность (шифрование): Отправитель шифрует пакеты перед тем, как передать их через сеть. Это предотвращает возможность перехвата сообщений. Если сообщение перехвачено, злоумышленник не сможет прочитать его.

Целостность данных: Получатель может проверить, были ли данные изменены во время передачи через Интернет. IPsec гарантирует целостность данных с помощью контрольных сумм, простой проверки по избыточности.

Аутентификация: Аутентификация гарантирует, что соединение установлено с нужным партнером. Получатель может аутентифицировать источник пакета, гарантируя и сертифицируя подлинность источника информации.

Защита от повтора пакетов: Защита от повтора гарантирует, что каждый пакет уникален и не дублируется. Защита пакетов IPsec обеспечивается за счет сравнения номеров последовательности полученных пакетов со скользящим окном хоста назначения или шлюза безопасности. Пакет с номером последовательности ниже скользящего окна считается запоздавшим или дублированным. Запоздавшие и дублированные пакеты отбрасываются.

8-16 |

Interconnecting Cisco Networking Devices Part 2 (ICND2) v1.0 |

© 2007 Cisco Systems, Inc. |

Конфиденциальность (шифрование)

© 200 7 Cisco Syst ems , Inc. Вс е пр ава защищ ены. |

ICND2 v1. 0–8- 13 |

Незашифрованный текст, передаваемый через сеть Интернет, может быть перехвачен и прочитан злоумышленником. Для сохранения конфиденциальности данные необходимо шифровать. Цифровое шифрование данных делает невозможным их несанкционированное прочтение.

Чтобы шифрование работало, отправитель и получатель должны знать правила преобразования исходного сообщения в закодированную форму. Правила основываются на алгоритме и ключе. Алгоритм – это математическая функция, которое комбинирует сообщение, текст, цифры или все вышеперечисленное со строкой из цифр, которая называется ключом. В результате получается нечитаемое зашифрованное сообщение. Расшифровка такого сообщения крайне сложна или невозможна без ключа.

В примере пользователь хочет отправить финансовый документ через Интернет. На локальной стороне документ комбинируется с ключом и пропускается через

алгоритм шифрования. В результате получается зашифрованный текст, не поддающийся расшифровке. Затем зашифрованный текст отправляется через Интернет. На удаленной стороне сообщение повторно комбинируется с ключом и снова пропускается через алгоритм шифрования. В результате получается исходный финансовый документ.

© 2007 Cisco Systems, Inc. |

Расширение локальной сети с помощью распределенной сети |

8-17 |

Алгоритмы шифрования

Алгоритмы шифрования:

DES |

3DES |

AES |

RSA |

© 200 7 Cisco Syst ems , Inc. Вс епр ава за щищ ены. |

ICND2 v1. 0–8- 14 |

Степень безопасности зависит от длины ключа и алгоритма шифрования. Время, необходимое для опробирования всех вариантов, зависит от вычислительной мощности компьютера. Поэтому чем короче ключ, тем проще его взломать.

Некоторые алгоритмы шифрования и длины ключей, которые они используют, приводятся ниже:

Алгоритм Data Encryption Standard (DES): Алгоритм DES разработан компанией IBM. Он использует 56-битный ключ, который обеспечивает высокопроизводительное шифрование. DES представляет собой криптосистему с симметричным ключом.

Алгоритм Triple DES (3DES): Алгоритм 3DES является вариантом 56-битного алгоритма DES. 3DES работает также, как DES, разбивая данные на 64-битные блоки. Затем 3DES трижды обрабатывает каждый блок, используя независимые 56-битные ключи. 3DES предлагает значительное увеличение криптографической сложности по сравнению с 56-битным алгоритмом DES. DES представляет собой криптосистему с симметричным ключом.

Advanced Encryption Standard (AES): Национальный институт стандартов

и технологии (NIST) принял AES в качестве замены существующего шифрования DES в криптографических устройствах. AES обеспечивает более высокий уровень безопасности, чем DES и расходует вычислительную мощность более эффективно, чем 3DES. AES предлагает три варианта длины ключа. 128, 192 и 256 бит.

Rivest, Shamir, and Adleman (RSA): RSA – асимметричная криптосистема. Она использует ключи длиной 512, 768, 1024 бит или выше. IPsec не использует алгоритм RSA для шифрования данных. Протокол IKE использует шифрование RSA только на этапе аутентификации узлов.

8-18 |

Interconnecting Cisco Networking Devices Part 2 (ICND2) v1.0 |

© 2007 Cisco Systems, Inc. |

Обмен ключами DH

Алгоритмы Диффи-Хеллмана:

DH1

DH2

DH5

© 200 7 Cisco Syst ems , Inc. Вс е пр ава защищ ены. |

ICND2 v1. 0–8- 15 |

Алгоритмы шифрования, такие как DES и 3DES требуют общего симметричного ключа для шифрования и дешифрования. Для отправки общих секретных ключей администраторам устройств используется электронная почта, услуги курьера или экспресс-почта. Но самый простой метод обмена – обмен открытыми ключами между шифрующим и дешифрующим устройствами. Метод обмена открытыми ключами, который называется согласованием ключей DH, позволяет двум узлам сформировать общий секретный ключ, даже если для связи между ними используется небезопасный канал.

© 2007 Cisco Systems, Inc. |

Расширение локальной сети с помощью распределенной сети |

8-19 |

Целостность данных

Алгоритмы хэширования

HMAC-MD5

HMAC-SHA-1

© 200 7 Cisco Syst ems , Inc. Вс епр ава за щищ ены. |

ICND2 v1. 0–8- 16 |

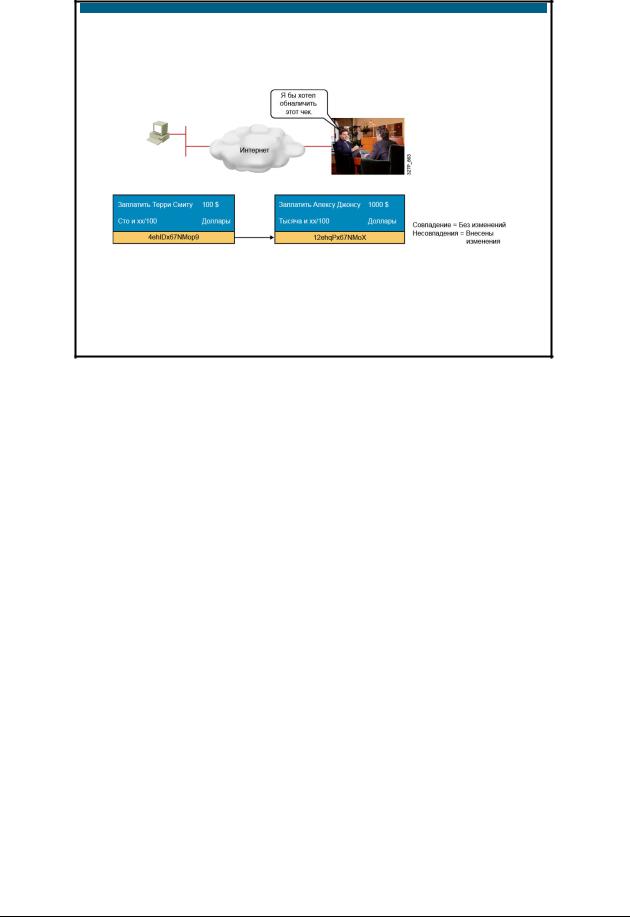

Данные VPN передаются через общедоступную сеть Интернет. Существует вероятность, что они будут перехвачены и изменены. Для решения этой проблемы можно использовать алгоритм защиты целостности данных. Алгоритм целостности данных добавляет хэш в сообщение. Хэш гарантирует целостность исходного сообщения. Если передаваемый хэш совпадает с полученным хэшем, значит в сообщение не были внесены несанкционированные изменения. Однако, если значения хэша не совпадают, значит сообщение было изменено.

В примере выше некто пытается отправить Терри Смиту чек на 100 долларов. На удаленной стороне Алекс Джонс пытается обналичить чек на 1 000 долларов. При передаче через Интернет чек был модифицирован. Было изменено имя получателя и сумма в долларах. В этом случае, если был использован алгоритм для защиты

целостности данных, хэши не совпадут и транзакция будет признана недействительной.

Keyed Hashed Message Authentication Codes (HMAC) – это алгоритм, гарантирующий целостность сообщения. На локальной стороне сообщение и общий секретный ключ пропускаются через алгоритм хэширования, который генерирует значение хэша.

Затем сообщение и хэш передаются через сеть.

Существует два стандартных алгоритма HMAC:

HMACMessage Digest 5 (MD5): Использует 128-битный общий секретный ключ. Сообщение переменны длины и 128-битный общий ключ комбинируются

и пропускаются через алгоритм хэширования HMAC-MD5. В результате получается 128-битный хэш. Хэш добавляется к исходному сообщению и передается на удаленный узел.

HMACSecure Hash Algorithm 1 (SHA-1): HMAC-SHA-1 использует 160-битный секретный ключ. Сообщение переменной длины и 160-битный общий ключ комбинируются и пропускаются через алгоритм хэширования HMAC-SHA-1.

В результате получается 160-битный хэш. Хэш добавляется к исходному сообщению и передается на удаленный узел.

8-20 |

Interconnecting Cisco Networking Devices Part 2 (ICND2) v1.0 |

© 2007 Cisco Systems, Inc. |