- •Оглавление

- •Введение

- •1 Анализ исходных данных

- •2 Организация active directory в компании

- •2.1 Выбор концепции леса.

- •2.2 Планирование доменной структуры

- •2.4 Порядок назначения доменных имен.

- •2.5 Стратегия управления учетными записями.

- •2.6 Конфигурация сайтов.

- •3 Группы безопасности предприятия

- •4 Реализация модели доступа к информационным ресурсам компании

- •Список используемой литературы

2.2 Планирование доменной структуры

Как только вопрос о количестве развертываемых лесов улажен, необходимо определить доменную структуру в пределах каждого из лесов. Определяется необходимое количество доменов и их иерархия.

Домены используются для разделения большого леса на более мелкие компоненты для целей репликации или администрирования. Следующие характеристики домена крайне важны при проектировании Active Directory:

Граница репликации. Границы домена являются границами репликации для раздела домена каталога и для информации домена, хранящейся в папке Sysvol на всех контроллерах домена. В то время как другие разделы каталога реплицируются по всему лесу, раздел каталога домена реплицируется только в пределах одного домена.

Граница доступа к ресурсам. Границы домена являются также границами для доступа к ресурсам. По умолчанию пользователи одного домена не могут обращаться к ресурсам, расположенным в другом домене, если только им не будут явно даны соответствующие разрешения.

Граница политики безопасности. Некоторые политики безопасности могут быть установлены только на уровне домена. Эти политики, такие как политика паролей, политика блокировки учетных записей и политика билетов Kerberos, применяются ко всем учетным записям домена.

В то время как в большинстве компаний внедряется модель Active Directory с единым лесом, некоторые крупные компании развертывают несколько доменов в пределах этого леса. Проще всего управлять единственным доменом, он обеспечивает пользователей наименее сложной средой. Однако имеется ряд причин для развертывания нескольких доменов.

Применение нескольких доменов:

Возможность реализации разных политик безопасности.

Децентрализованное управление.

Оптимизация трафика.

Разные пространства имен.

Необходимо сохранять существующую архитектуру доменов Windows NT.

Размещение хозяина схемы в отдельный домен.

Применение одного домена:

Упрощение управления пользователями и группами.

Нет необходимости планировать доверительные отношения.

Для делегирования прав применяются OU.

Применение нескольких доменов

Возможность реализации разных политик безопасности.

Децентрализованное управление.

Оптимизация трафика.

Разные пространства имен.

Необходимо сохранить существующую архитектуру доменов Windows NT.

Размещение хозяина схемы в отдельный домен.

Применение одного домена.

Простейшая модель Active Directory - единственный домен. Подавляющее большинство сетей во всем мире позволяет использовать единственный домен, поэтому такая модель обычно заслуживает самого тщательного рассмотрения. В сущности, при планировании структуры Active Directory полезно исходить из предположения, что будет использоваться один домен, и пытаться остаться в рамках этой модели.

В модели с единственным доменом все объекты находятся в одной зоне безопасности, поэтому не приходится заниматься планированием доверительных отношений с другими доменами или реализовать кросс- доменные аутентификацию и разрешения. Кроме того, при использовании одного домена гораздо проще обеспечить централизованное управление сетью.

Модель с единственным доменом упрощает управление пользователями и группами, а также реализацию групповых политик. По сути, становится легче выполнять почти все операции по управлению сетью, а значит, требуется меньше усилий на планирование, администрирование и устранение неполадок, что в итоге приведет к сокращению общих затрат.

Существует 3 модели построения леса:

"Единый лес, каждый регион - отдельное дерево".

"Единый лес, административный корневой домен, каждый регион - домен".

"Единый лес, каждый регион - дочерний домен центрального домена".

Единый лес, каждый регион - отдельное дерево.

Существует отдельное дерево с корневым доменом, хранящим группы Enterprise Admins и Schema Admins, что позволит гибко контролировать членство в этих группах и исключить присутствие в них по умолчанию всех администраторов центрального офиса.

Разные деревья могут иметь различные пространства имен DNS. Корневые домены деревьев связаны транзитивными доверительными отношениями.

Плюсы модели:

пользователи могут просматривать ресурсы центрального офиса и регионов при соответствующих правах доступа к объектам Active Directory;

возможность регистрации мобильных пользователей в любой точке организации;

единый обмен в организации;

повышенная защищенность - аутентификация по протоколу Kerberos, группы Enterprise Admins, Schema Admins находятся в отдельном корневом домене, Schema master находится в отдельном домене;

самый короткий путь доверия.

Минусы модели:

видимость списка доменов всей организации;

для наличия права создания новых деревьев/доменов администратор должен присутствовать в группе Enterprise Admins;

тиражирование конфигурации и схемы AD для всех регионов;

если в организации уже развернута структура Active Directory, то контроллеры домена в этой организации необходимо переустановить.

Единый лес, административный корневой домен, каждый регион – домен.

Существуют общее дерево Active Directory для регионов и общая система именования, основанная на географическом принципе. Каждое региональное подразделение представлено доменом. Региональные домены добавляются как дочерние к корневому домену. Административные группы Enterprise Admins, Schema Admins, дающие их членам административные полномочия в лесу, вынесены в отдельный корневой домен.

Существует единое пространство доменных имен, дочерние домены наследуют DNS имя родительского домена. Также существует единая поисковая служба, позволяющая находить объекты в любом домене службы Active Directory.

Плюсы модели:

пользователи могут просматривать ресурсы центрального офиса и регионов при соответствующих правах доступа к объектам Active Directory;

возможность регистрации мобильных пользователей в любой точке организации;

единый обмен в организации;

повышенная защищенность - аутентификация по протоколу Kerberos.

Минусы модели:

видимость списка доменов всей организации;

для наличия права создания новых деревьев/доменов администратор должен присутствовать в группе Enterprise Admins;

тиражирование конфигурации и схемы AD для всех регионов;

путь доверия длиннее.

Единый лес, каждый регион - дочерний домен центрального домена.

В корневом домене наряду с группами Enterprise Admins и Schema Admins существуют остальные пользовательские учетные записи центрального офиса. Любой пользователь, попадающий в группу Admins, становится Enterprise Admins. Региональные домены становятся дочерними для корневого домена.

Существует единое пространство доменных имен, дочерние домены наследуют DNS имя родительского домена. Имеется единая поисковая служба, позволяющая находить объекты в любом домене службы Active Directory.

Плюсы модели:

пользователи могут просматривать ресурсы центрального офиса и регионов при соответствующих правах доступа к объектам Active Directory;

возможность регистрации мобильных пользователей в любой точке организации;

единый обмен в организации; повышенная защищенность - аутентификация по протоколу Kerberos;

сокращение количества компьютеров - контроллеров домена из-за отсутствия корневого "пустого" домена.

Минусы модели:

видимость списка доменов всей организации;

для наличия права создания новых деревьев/доменов, администратор должен присутствовать в группе Enterprise Admins;

тиражирование конфигурации и схемы AD для всех регионов;

необходимы дополнительные усилия по контролю членства в группах Enterprise Admins, Schema Admins (не допускать в них группу Admins);

структурное подчинение регионов;

путь доверия длиннее.

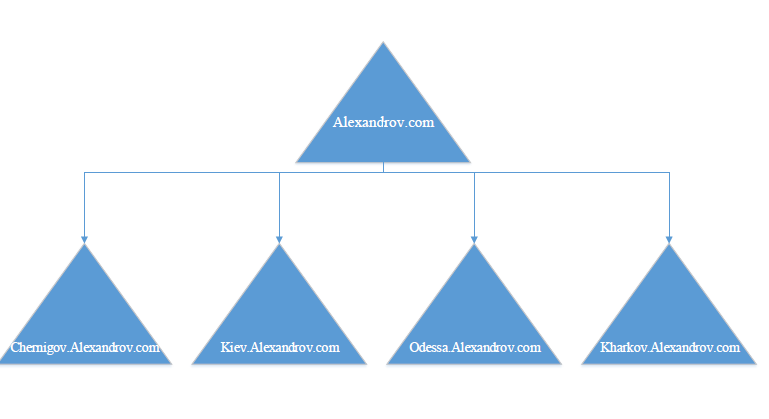

В данной организации выбираем модель «Единый лес, каждый регион - дочерний домен центрального домена».

Дополнительные задачи при проектировании домена:

планирование DNS;

планирование WINS;

планирование инфраструктуры сети и маршрутизации;

планирование подключения к Интернету;

планирование стратегии удаленного доступа.

Рисунок 2.2.1 Модель региональных доменов компании «Рога&Копыта»