- •Тема 6. Безопасность, диагностика и восстановление ОС после отказов

- •Тема 6. Безопасность, диагностика и восстановление ОС после отказов

- •6.1. Понятие безопасности. Требования безопасности

- •6.1. Понятие безопасности. Требования безопасности

- •6.2. Угрозы безопасности. Классификация

- •Типы умышленных угроз:

- •Источник информации Получатель

- •6.2.1. Атаки изнутри системы. Злоумышленники. Взломщики

- •6.2.1.Атаки изнутри системы. Злоумышленники. Взломщики

- •6.2.2. Методы вторжения

- •6.2.2.Методы вторжения

- •6.2.2. Методы вторжения

- •6.2.2. Методы вторжения

- •6.2.2. Методы вторжения

- •6.2.3.Случайная потеря данных

- •6.3. Атаки на систему снаружи

- •6.3. Атаки на систему снаружи

- •6.3. Атаки на систему снаружи

- •6.3. Атаки на систему снаружи

- •6.3. Атаки на систему снаружи

- •6.3. Атаки на систему снаружи

- •6.3. Атаки на систему снаружи

- •6.3. Атаки на систему снаружи

- •6.3. Атаки на систему снаружи

- •6.3. Атаки на систему снаружи

- •6.4. Системный подход к обеспечению безопасности

- •6.4.Системный подход к обеспечению безопасности

- •На основе системного подхода разрабатывается политика безопасности

- •6.5. Политика безопасности

- •6.5. Политика безопасности

- •6.5.Политика безопасности

- •6.5. Политика безопасности

- •6.5. Политика безопасности

- •6.5. Политика безопасности

- •6.6. Выявление вторжений

- •6.7. Базовые технологии безопасности

- •6.7. Базовые технологии безопасности

- •Модель симметричного шифрования (1949 г. – Клод Шеннон)

- •Модель симметричного шифрования (1949 г. – Клод Шеннон)

- •Модель несимметричного шифрования

- •Модель несимметричного шифрования

- •Подтверждение авторства посылаемого

- •Подтверждение авторства посылаемого сообщения (электронная подпись)

- •Подтверждение авторства посылаемого сообщения (электронная подпись)

- •Криптоалгоритм RSA (1978 год)

- •Криптоалгоритм RSA (1978 год)

- •Односторонние функции шифрования (one-way

- •Односторонние функции шифрования (one-way

- •Односторонние функции шифрования (one-way

- •6.7.2.Аутентификация, пароли, авторизация, аудит

- •6.7.2.Аутентификация, пароли, авторизация, аудит

- •6.7.2. Аутентификация, пароли, авторизация, аудит

- •Политика паролей

- •Политика блокировки учетной записи

- •Авторизация доступа

- •Авторизация доступа

- •Операционные сист

- •Операционные сист

- •Аудит (auditing) – фиксация в системном журнале событий, происходящих в операционной системе, имеющих

- •Аудит (auditing)

- •Операционные сист

- •6.7.3. Технология защищенного канала

- •6.7.3. Технология защищенного канала

- •6.8.Технологии аутентификации

- •6.8.Технологии аутентификации

- •6.8.Технологии аутентификации

- •6.8.Технологии аутентификации

- •6.8.Технологии аутентификации

- •6.8.2. Аутентификация с использованием одноразового пароля

- •6.8.2. Аутентификация с использованием одноразового пароля

- •6.8.2. Аутентификация с использованием одноразового пароля

- •6.8.3. Аутентификация информации

- •6.8.3. Аутентификация информации

- •6.8.3. Аутентификация информации

- •6.8.3. Аутентификация информации

- •Исходный

- •Схема получения аутентикода (разработана MS для доказательства аутентичности программ, распространяемых через Интернет)

- •6.8.3. Аутентификация информации

- •Многие операционные системы ведут контроль наличия в устанавливаемых программах цифровой подписи организации-изготовителя. В

- •Операционные

- •6.9. Система Kerberos

- •6.9. Система Kerberos

- •6.9. Система Kerberos

- •6.9. Система Kerberos

- •6.9. Система Kerberos

- •6.9. Система Kerberos

- •Kerberos-сервер

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

Операционные сист |

61 |

емы |

|

Операционные сист |

62 |

емы |

|

Аудит (auditing) – фиксация в системном журнале событий, происходящих в операционной системе, имеющих отношение к безопасности и связанных с доступом к защищаемым системным ресурсам.

Регистрация успешных и неуспешных действий:

–Регистрация в системе;

–Управление учетной записью;

–Доступ к службе каталогов;

–Доступ к объекту;

–Использование привилегий;

–Изменение политики;

–Исполнение процессов и системные события.

Аудит включается в локальной (групповой) политике аудита.

Журнал безопасности содержит записи, связанные с системой безопасности.

Операционные сист |

63 |

емы |

|

Аудит (auditing)

Если кто-то пытается выполнить действия,

определенные системой безопасности для отслеживания, то система аудита пишет сообщения в журнал регистрации, идентифицируя пользователя.

Например, система аудита Windows 2000/2003 позволяет фиксировать массу различных событий.

Операционные сист |

64 |

емы |

|

Операционные сист |

65 |

емы |

|

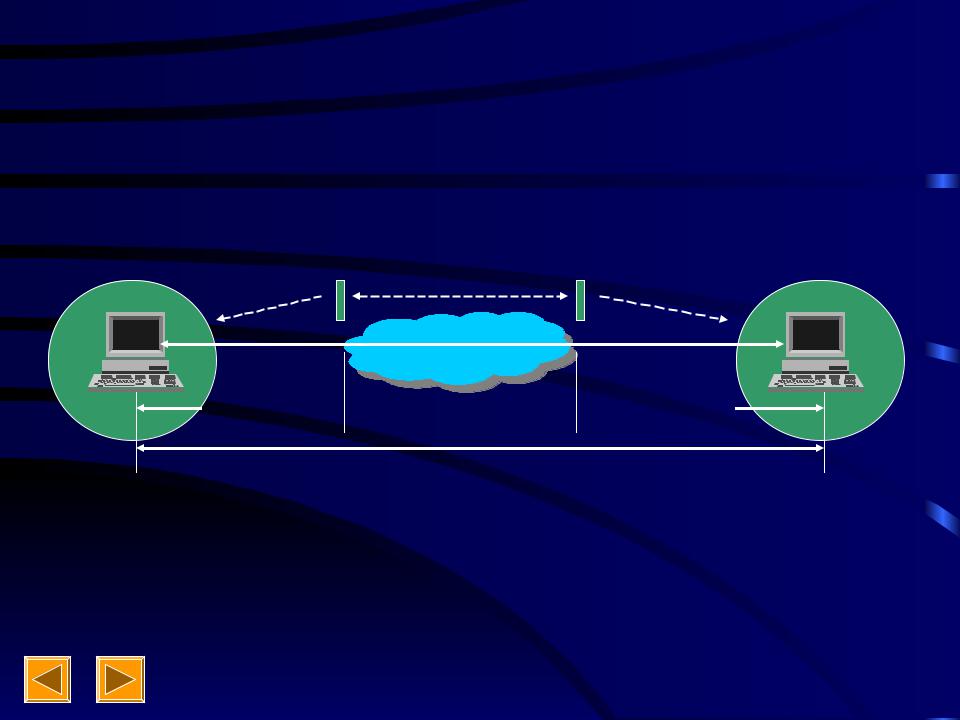

6.7.3. Технология защищенного канала

Функции защищенного канала:

1.Взаимная аутентификация абонентов при установлении соединения (например, обменом паролями);

2.Защита передаваемых по каналу сообщений от несанкционированного доступа путем шифрования;

3.Подтверждение целостности поступающих по каналу сообщений (например, передачей с сообщением его дайджеста).

Канал доступа

Канал

Публичная сеть  доступа Защищенный канал

доступа Защищенный канал

Сеть филиала 1 |

Сеть филиала 2 |

Схемы образования защищенного канала: 1. Программными средствами , установленными на удаленных компьютерах ЛВС предприятия.

2. Оборудованием поставщика услуг публичной сети, расположенным на границе между частной и публичной сетями.

Операционные сист |

66 |

емы |

|

6.7.3. Технология защищенного канала

Различные реализации технологии защищенного канала могут работать на разных уровнях модели OSI.

Некоторые реализации технологии защищенного канала:

протокол SSL (Secure Sockets Layer - уровень защищенных сокетов) -

обеспечивают безопасный способ обмена информацией между клиентом и сервером на представительском уровне модели OSI;

новая версия сетевого протокола IP - предусматривает все функции -

взаимную аутентификацию, шифрование и обеспечение целостности;

протокол туннелирования РРТР (Point - То - Point - Tunneling Protocol -

протокол туннелирования «точка - точка») - защищает данные на канальном уровне.

Операционные сист |

67 |

емы |

|

6.8.Технологии аутентификации

6.8.1.Сетевая аутентификация на основе многоразового

пароля

В современных операционных системах предусматриваются централизованные службы аутентификации. Такая служба поддерживается одним из серверов сети и использует для своей работы базу данных, в которой хранятся учетные данные (учетные записи, иногда называемые бюджетами) о пользователях сети. Учетные данные содержат наряду с другой информацией идентификаторы и пароли пользователей.

Упрощенная схема аутентификации:

для логического входа в сеть пользователь набирает на клавиатуре

своего компьютера свой идентификатор и пароль;эти данные используются службой аутентификации - по

идентификатору пользователя находится соответствующая запись, из нее извлекается пароль и сравнивается с тем, который ввел пользователь;если они совпадают, то аутентификация считается успешной,

пользователь получает легальный статус и те права, которые определены для него системой авторизации.

Изъян: при передаче пароля с компьютера на сервер он

Операционные сист 68

может быть перехвачен злоумышленником.

емы

6.8.Технологии аутентификации

6.8.1.Сетевая аутентификация на основе многоразового

|

пароля |

|

|

Пароль Р |

ОФШ |

|

Сравнение |

Идентификатор |

1 |

|

|

Дайджест |

|

ОФШ |

|

|

|

||

|

d(P) |

|

|

|

ОФШ |

|

2 |

|

|

Слово S |

|

|

2 |

|

|

|

|

|

|

Клиентский |

|

|

ID d(P) |

|

|

Идентификаторы и |

|

компьютер |

Слово-вызов S |

|

|

|

пароли пользователей |

||

|

|

|

|

|

Ответ-дайджест d(S) |

База данных учетной |

|

|

|

|

информации SAM |

|

Идентификатор ID |

|

Сервер |

|

|

|

|

S – слово-вызов - случайное число случайной длины, меняется при каждом вызове. |

|||

SAM – Security Accounts Manager – менеджер учетных записей. |

|||

ОФШ2 – параметрическая функция одностороннего шифрования. |

|||

|

Операционные сист |

69 |

|

|

емы |

|

|

6.8.Технологии аутентификации

6.8.1.Сетевая аутентификация на основе многоразового

пароля

Нужно принять определенные меры защиты, чтобы избежать передачи пароля по сети в незащищенном виде.

Схема аутентификации пользователей доменами в сети Windows NT.

На контроллере домена, организуется база данных SAM (Security Accounts Manager Database), в которой хранится учетная информация о пользователях.

Аутентификация пользователей домена выполняется на основе их паролей, хранящихся в зашифрованном виде в базе SAM. Пароли зашифровываются с помощью односторонней ОФШ1 при занесении их в базу данных во время процедуры создания учетной записи нового пользователя. Таким образом, пароль Р хранится в базе данных SAM в виде дайджеста d(P).

Операционные сист |

70 |

емы |

|