- •Тема 6. Безопасность, диагностика и восстановление ОС после отказов

- •Тема 6. Безопасность, диагностика и восстановление ОС после отказов

- •6.1. Понятие безопасности. Требования безопасности

- •6.1. Понятие безопасности. Требования безопасности

- •6.2. Угрозы безопасности. Классификация

- •Типы умышленных угроз:

- •Источник информации Получатель

- •6.2.1. Атаки изнутри системы. Злоумышленники. Взломщики

- •6.2.1.Атаки изнутри системы. Злоумышленники. Взломщики

- •6.2.2. Методы вторжения

- •6.2.2.Методы вторжения

- •6.2.2. Методы вторжения

- •6.2.2. Методы вторжения

- •6.2.2. Методы вторжения

- •6.2.3.Случайная потеря данных

- •6.3. Атаки на систему снаружи

- •6.3. Атаки на систему снаружи

- •6.3. Атаки на систему снаружи

- •6.3. Атаки на систему снаружи

- •6.3. Атаки на систему снаружи

- •6.3. Атаки на систему снаружи

- •6.3. Атаки на систему снаружи

- •6.3. Атаки на систему снаружи

- •6.3. Атаки на систему снаружи

- •6.3. Атаки на систему снаружи

- •6.4. Системный подход к обеспечению безопасности

- •6.4.Системный подход к обеспечению безопасности

- •На основе системного подхода разрабатывается политика безопасности

- •6.5. Политика безопасности

- •6.5. Политика безопасности

- •6.5.Политика безопасности

- •6.5. Политика безопасности

- •6.5. Политика безопасности

- •6.5. Политика безопасности

- •6.6. Выявление вторжений

- •6.7. Базовые технологии безопасности

- •6.7. Базовые технологии безопасности

- •Модель симметричного шифрования (1949 г. – Клод Шеннон)

- •Модель симметричного шифрования (1949 г. – Клод Шеннон)

- •Модель несимметричного шифрования

- •Модель несимметричного шифрования

- •Подтверждение авторства посылаемого

- •Подтверждение авторства посылаемого сообщения (электронная подпись)

- •Подтверждение авторства посылаемого сообщения (электронная подпись)

- •Криптоалгоритм RSA (1978 год)

- •Криптоалгоритм RSA (1978 год)

- •Односторонние функции шифрования (one-way

- •Односторонние функции шифрования (one-way

- •Односторонние функции шифрования (one-way

- •6.7.2.Аутентификация, пароли, авторизация, аудит

- •6.7.2.Аутентификация, пароли, авторизация, аудит

- •6.7.2. Аутентификация, пароли, авторизация, аудит

- •Политика паролей

- •Политика блокировки учетной записи

- •Авторизация доступа

- •Авторизация доступа

- •Операционные сист

- •Операционные сист

- •Аудит (auditing) – фиксация в системном журнале событий, происходящих в операционной системе, имеющих

- •Аудит (auditing)

- •Операционные сист

- •6.7.3. Технология защищенного канала

- •6.7.3. Технология защищенного канала

- •6.8.Технологии аутентификации

- •6.8.Технологии аутентификации

- •6.8.Технологии аутентификации

- •6.8.Технологии аутентификации

- •6.8.Технологии аутентификации

- •6.8.2. Аутентификация с использованием одноразового пароля

- •6.8.2. Аутентификация с использованием одноразового пароля

- •6.8.2. Аутентификация с использованием одноразового пароля

- •6.8.3. Аутентификация информации

- •6.8.3. Аутентификация информации

- •6.8.3. Аутентификация информации

- •6.8.3. Аутентификация информации

- •Исходный

- •Схема получения аутентикода (разработана MS для доказательства аутентичности программ, распространяемых через Интернет)

- •6.8.3. Аутентификация информации

- •Многие операционные системы ведут контроль наличия в устанавливаемых программах цифровой подписи организации-изготовителя. В

- •Операционные

- •6.9. Система Kerberos

- •6.9. Система Kerberos

- •6.9. Система Kerberos

- •6.9. Система Kerberos

- •6.9. Система Kerberos

- •6.9. Система Kerberos

- •Kerberos-сервер

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

- •6.10.Средства восстановления и зашиты ОС от сбоев

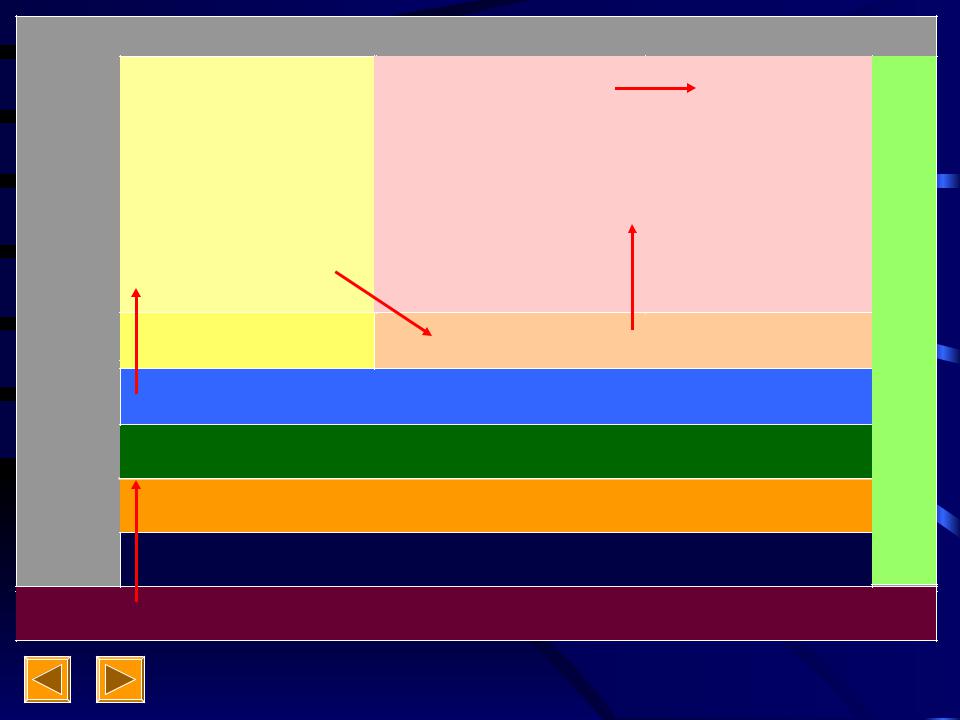

6.5.Политика безопасности

Вцелом бизнес-процесс управления безопасностью может быть представлен последовательностью этапов, показанных на следующем рисунке (стрелками указаны переходы по этапам).

Операционные сист |

31 |

емы |

|

|

|

Безопасность – это не способ избежать риска. Это способ овладения риском. |

|

|||||

Политика безопасности |

|

•Исследования |

|

•Анализ уязвимостей |

•Реакция |

тренировка и Обучение |

||

|

•Дизайн и внедрение |

•Обнаружение |

|

•Сортировка |

||||

|

•Интеграция |

|

«вредного»кода и |

|

•Редизайн |

|||

|

•Тестирование |

|

вторжений |

|

•Повторная |

|||

|

•Сертификация |

|

•Аудит и мониторинг |

сертификация |

||||

|

Приобретение |

|

|

Операции и поддержка |

||||

|

Защита |

Обнаружение |

Корректировка |

|||||

|

Конфиденциальность |

|

Целостность Доступность Аутентичность |

|||||

Этапы |

Технология |

Процедуры |

Страховка |

|||||

|

Управление рисками |

|

||||||

|

|

|

|

|

Анализ угроз |

|

|

|

Операционные сист |

32 |

емы |

|

6.5. Политика безопасности

Начинается построение политики безопасности с анализа угроз. Анализ угроз заключается в четком определении, от чего необходимо защищаться, точнее каковы реальные угрозы. Нужно выделить только те угрозы, которые могут быть потенциально опасны для информационной системы.

Следующий шаг, который является очевидным следствием анализа угроз, - это построение концепции управления риском - построение своей собственной, или принятие какой-либо известной стандартной индустриальной концепции управления риском. В любом случае нужно понимать, что «безопасность - это не способ избежать риска, безопасность - это способ управления риском».

После того как определены угрозы и разработана стратегия управления рисками, можно собственно решить, как будет защищаться информационная система. Разработка политики безопасности на третьем этапе заключается в выборе технологии, которая будет для этого использоваться, процедур, которые будут базироваться на технологиях, и технологии страхования информационных рисков.

Это очень важная часть стратегии управления рисками, которая пока в России слабо используется.

Операционные сист |

33 |

емы |

|

6.5. Политика безопасности

Технологии, которые будут использованы в политике безопасности, должны реализовать стандартные вещи.

Концепция информационной безопасности состоит из трех основных «китов»: защита информации есть защита конфиденциальности, целостности и доступности данных.

Когда организуется защита средствами технологий процедур, нужно помнить, что далее система начнет работать и потребуется анализировать ее состояние и управлять ее состоянием.

Поэтому необходимы инструменты, которые бы помимо обеспечения защиты выполняли функции обнаружения слабых мест системы, обнаружения атак, которые происходят извне и изнутри - информировали бы администратора о том, что в системе есть какие-то проблемы. Ну и как следствие на основе информации, полученной от механизмов защиты и обнаружения, должна быть выработана процедура и технология корректировки защиты.

После разработки теоретической части необходимо приобрести соответствующие продукты. Под словом «приобретение» понимается не только покупка «коробок» с программным или аппаратным обеспечением, а также и стоимость исследований, проведение дизайна, внедрение системы,

тестирование, сертификация - весь комплекс действий, который начинается

Операционные сист 34

от закупки продуктов до получения сертификатов.

емы

6.5. Политика безопасности

Разработка операций и поддержка - то, что будет выполняться в процессе функционирования политики безопасности.

Каким образом будет настроена система обнаружения уязвимости, каким образом будет анализироваться полученная информация, как будет реализован аудит и мониторинг, будут ли для этого использоваться стандартные средства операционной системы или будут приобретаться или разрабатываться какие-то дополнительные продукты - вот вопросы, которые нужно продумать до того, когда можно будет сказать, что политика информационной безопасности готова.

Любую систему рано или поздно взломают, поэтому нужна вторая линия обороны – выявление вторжений.

Операционные сист |

35 |

емы |

|

|

|

|

6.6. Выявление вторжений |

|

||

|

|

|

Вторая линия обороны |

|

||

1. Быстрое обнаружение вторжения позволяет идентифицировать и изгнать |

||||||

взломщика прежде, чем он причинит вред. |

|

|

||||

2. Эффективная система обнаружения вторжений служит сдерживающим |

||||||

средством, предотвращающим вторжения. |

|

|

||||

3. Обнаружение вторжений позволяет собирать информацию о методах |

|

|||||

вторжения, которую можно использовать для повышения надежности средств |

||||||

защиты. |

|

|

|

Подходы к выявлению вторжений |

||

Профиль взломщика |

|

Профиль авторизованного |

|

|||

|

пользователя |

1. Выявление статистических отклонений |

||||

|

|

|

||||

|

Перекрытие в |

(пороговое обнаружение –пороги частот |

||||

|

|

наблюдаемом |

различных событий, профильное |

|

||

|

|

|

поведении |

обнаружение – создается профиль |

||

|

|

|

|

|||

|

|

|

|

поведения каждого пользователя и ищутся |

||

Среднее |

|

|

Среднее |

отклонения в поведении). Эффективно |

||

|

|

поведение |

против притворщиков, бессильно против |

|||

поведение |

|

|

авторизован. |

правонарушителей. |

|

|

взломщика |

пользователя |

2. Выявление на основе правил (выявление |

||||

|

|

|

||||

|

|

|

|

отклонений от обычных характеристик, |

||

|

|

|

|

идентификация проникновения –поиск |

||

|

|

|

|

подозрительного поведения). Эффективно |

||

Измеряемый |

против взломщиков. |

|

||||

Основной инструмент выявления |

||||||

параметр поведения |

||||||

вторжений – записи данных аудита. |

||||||

|

|

|

|

|||

|

|

|

Операционные сист |

36 |

||

|

|

|

емы |

|

|

|

6.6. Выявление вторжений

Основным инструментом выявления вторжений является запись данных аудита. Должно вестись некоторое протоколирование деятельности пользователей, которое используется системой для выявления вторжения. Протоколирование выглядит следующим образом:

1.Записи аудита пользователей системы. Почти все многопользовательские ОС содержат в себе программы средств учета вычислительных ресурсов, собирающие информацию о деятельности пользователей. Преимущество использования этой информации заключается в отсутствии необходимости дополнительного набора программ. Недостаток же состоит в том, что в записях обычных пользователей может не содержаться нужная информация или она может иметь неудобный вид.

2.Записи аудита, предназначенные для выявления. Можно реализовать набор средств, которые будут генерировать записи аудита, содержащие только ту информацию, которая нужна системе выявления вторжений. Одним из преимущества такого подхода является то, что его можно сделать независимым от производителя и переносимым на самые разные системы. Недостаток состоит в том, что этот подход предполагает дополнительные накладные расходы, связанные с добавлением пакетов

учета ресурсов. |

Операционные сист |

37 |

|

емы |

|

6.7. Базовые технологии безопасности

(Аутентификаций, авторизация, аудит, технология защищенного канала)

6.7.1. Шифрование

Пара процедур – шифрование и дешифрование – называется криптосистемой.

(симметричные и асимметричные)

Ключ шифрования |

Ключ дешифрования |

|||||

KE |

|

KD |

|

|

||

|

E |

C = E(P,KE) |

D |

P = D(C,KD) |

||

P |

P |

|||||

|

|

|||||

|

|

|

|

|||

(Encryption) |

Зашифрованный (Decryption) |

|||||

Открытый |

|

текст |

|

|

Открытый |

|

(незашифрованный) |

Алгоритм |

|

Алгоритм |

|

(незашифрованный) |

|

текст на входе |

шифрования |

|

дешифрования |

текст на выходе |

||

|

|

|||||

ШИФРОВАНИЕ |

ДЕШИФРОВАНИЕ |

Алгоритм шифрования считается раскрытым, если найдена процедура, позволяющая подобрать ключ за реальное время. Правило Керкхоффа:

стойкость шифра должна определяться только секретностью ключа.

стойкость шифра должна определяться только секретностью ключа.

Операционные сист 38

емы

6.7. Базовые технологии безопасности

(Аутентификаций, авторизация, аудит, технология защищенного канала)

6.7.1. Шифрование

Информацию, над которой выполняются функции шифрования и дешифрования, будем условно называть «текст», учитывая, что это может быть числовой массив, графические данные или что-либо другое.

Алгоритмы (функции) шифрации информации и дешифрации всегда открыты (публичны).

Сложность алгоритма раскрытия является одной из важнейших характеристик криптосистемы и называется криптостойкостью.

Существует два класса криптосистем - симметричные и асимметричные. В симметричных схемах шифрования (классическая криптография) секретный ключ зашифровки совпадает с секретным ключом расшифровки. В асимметричных схемах шифрования (криптография с открытым ключом) открытый ключ зашифровки не совпадает с секретным ключом расшифровки.

Операционные сист |

39 |

емы |

|

Модель симметричного шифрования (1949 г. – Клод Шеннон)

K |

Злоумышленник |

K |

Отправитель |

Шифрование |

Y |

X |

Y = EK(X) |

|

|

|

L R

K |

R |

L XOR R |

|

|

Побитные замены и перестановки

Дешифрование  Получатель

Получатель

X

X = DK(Y)

Исходный блок 64 бита

Схема шифрования по алгоритму DES (Data Encryption Standard)

K - разделяемый секретный ключ,

Е, D – алгоритмы шифрования-де- шифрования, разработаны фирмой IBM в 1976 году.

Результат шифрования |

Основная проблема – ключи |

|

Ключ К содержит 56 сл. Битов и 8 |

(надежность генерации, передачи и |

|

контрольных (112 и 16) |

|

сохранения). |

Операционные сист |

40 |

|

емы |

|

|