- •Введение

- •Глава 1. Основные понятия и определения

- •1.1. Основные понятия

- •1.2. Типы атак

- •1.3. Параметры симметричных шифров

- •1.4. Режимы шифрования

- •1.4.1 Режим кодовой книги (ECB)

- •1.4.2 Режим с зацеплением блоков (CBC)

- •1.5. Принципы построения шифров

- •Глава 2. Исторические шифры

- •2.1. Шифры перестановки

- •Пример (шифр Древней Спарты)

- •2.2. Шифры замены (подстановки)

- •2.2.1 Шифры простой замены

- •Пример (шифр Юлия Цезаря)

- •Пример (аффинное преобразование)

- •2.2.2 Многосимвольный подстановочный шифр

- •Пример (шифр Playfair, изобретенный в 1854 году)

- •2.2.3 Шифры гомоморфной замены

- •Глава 3. Сети Файстела и другие шифры

- •3.1. Сети Файстела (Feistel)

- •3.2. Шифр Люцифер

- •3.3. Алгоритм DES

- •3.3.1 Слабые и полу-слабые ключи в DES

- •3.3.2 Использование метода разностного криптоанализа для DES

- •3.4. Алгоритм шифрования FEAL

- •Основные различия между DES и ГОСТ

- •3.6. Алгоритм IDEA

- •3.7. Алгоритм Blowfish

- •Подключи

- •Шифрование и дешифрация

- •Генерирование множеств подключей

- •3.8. Алгоритм RC5

- •Глава 4. AES-кандидаты

- •4.1. Алгоритм MARS

- •Первый этап: прямое перемешивание

- •"Криптографическое ядро"

- •Обратное перемешивание

- •Процедура генерации ключей

- •Построение S-box

- •4.2. Алгоритм RC6

- •Генерация ключей

- •4.3. Алгоритм Serpent

- •Создание S-box

- •Линейное преобразование

- •Генерация ключей

- •4.4. Алгоритм Rijndael

- •1. Побайтовая подстановка

- •2. Сдвиг по строке

- •3. Побайтовая перестановка внутри столбцов

- •4. Сложение с ключом, используемым на данном этапе

- •Процедура получения ключей для каждого этапа алгоритма шифрования

- •Алгоритм расширения ключа

- •4.5. Алгоритм Twofish

- •Функция

- •Преобразование

- •Генерация ключей

- •Функция

- •Функция генерации ключей

- •Примечание

- •Литература

- •Приложение 1. S-box шифра MARS.

- •Начальная перестановка НП:

- •Конечная перестановка КП:

- •S-box, используемые при шифрации:

- •S-box, используемые при дешифрации:

5

Глава 1. Основные понятия и определения

В этой главе рассматриваются общие принципы, лежащие в основе построения и анализа симметричных шифров. Даны основные определения, использующиеся в симметричной криптографии, рассмотрены принятые соглашения, типы атак и режимы шифрования. Все это дает возможность классифицировать и сравнивать между собой по ряду общих параметров и с учетом принятых соглашений конкретные системы симметричного шифрования.

1.1. Основные понятия

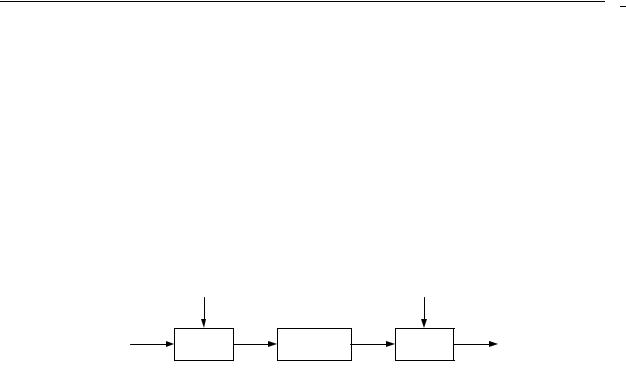

Со времени возникновения криптографии, основной ее задачей принято считать обеспечение секретности, то есть создание методов, позволяющих обмениваться информацией в некотором преобразованном виде: так, чтобы только легальные пользователи могли извлечь информацию из сообщения. Наиболее общая схема такой коммуникации представлена на Рис. 1.1.

Рис. 1.1. Схема защищенной передачи данных

Здесь, в системе есть два легальных пользователя, A и B , желающих обмениваться конфиденциальной информацией P . Такая информация часто называется открытым текстом. Пользователь A , чтобы обеспечить секретность своей информации, преобразует ее в сообщение C с помощью некоторого преобразования E , называемого шифрованием, и требующего наличия у A некоторой дополнительной информации — ключа K A . Полученное сообщение C , или шифртекст, переда-

ется по каналу связи — в общем случае, незащищенному, или открытому, то есть доступному в том числе и несанкционированным пользователям. Пользователь B должен быть в состоянии восстановить сообщение по принятому из канала сообщению C' (которое может быть искажено во время передачи в результате естественных или намеренных помех) с помощью обратной к E процедуры дешифрации D , зная свой ключ C' = C , то есть переданное и принятое сооб-

щения совпадают, должно выполниться и P' = P . Задача секретности обеспечивается в том случае, если неавторизованному пользователю, перехватившему сообщение C , вычислительно трудно восстановить по нему открытый текст P или вычислить используемые ключи (такой пользователь называется криптоаналитиком). Под "вычислительно трудной" понимается задача, для которой неизвестно методов ее решения со сложностью, меньшей экспоненциальной.

Можно записать процедуры шифрации и дешифрации в формальном виде:

C = EK A (P) ,

−1 |

−1 |

(EKA (P)) = P , |

P = DKB (C) = EKA |

(C) = EKA |

где E и D — некоторые однонаправленные функции, то есть такие, для которых вычисление обратной функции вычислительно трудно без знания ключа. Если эти функции таковы, что пользо-

вателям A и B необходимо иметь для шифрации и дешифрации общий ключ K A = KB = K , то такая система шифрования называется симметричной.

Конечно, на практике обычно обрабатывается не все сообщение, которое может быть довольно длинным, оно разбивается на блоки определенной длины, которые затем последовательно шифруются/дешифруются. В этом случае шифр называется блоковым.

Помимо обеспечения секретности, криптография имеет множество других задач: аутентификация, идентификация, обеспечение целостности, генерация псведослучайных последовательностей и пр. В данном пособии рассматриваются только блоковые симметричные алгоритмы для обеспечения секретности.

6

1.2. Типы атак

Для оценки стойкости шифра используют некоторые общие предположения о возможностях криптоаналитика:

•Аналитик имеет полный доступ к каналу связи, то есть ему всегда доступен шифртекст C (по меньшей мере, для чтения).

•Принцип Кирхгофа — аналитику известны функции E и D (то есть сам алгоритм шифрования), и стойкость шифра основывается только на секретности ключа K .

Основываясь на данных предположениях, атаки классифицируются по дополнительной информации, которой обладает криптоаналитик, помимо знания алгоритма и шифртекста. Таким образом, различают атаки по:

•шифртексту — аналитику не известно никакой дополнительной информации, кроме шифртекста и алгоритма;

•известному открытому тексту — аналитику известно какое-то количество соответствующих друг другу пар (P, C) (но он заранее не может сам выбирать эти пары);

•выбранному открытому тексту — аналитик имеет возможность выбирать открытый текст P и получать соответствующий ему шифртекст C , таким образом, самому формируя пары (P, C) .

Разновидностью последней атаки служит атака по адаптивно выбранному тексту, когда аналитик может выбирать следующую пару, основываясь на результате шифрования предыдущей.

Данные атаки расположены по увеличению уровня угрозы, и обычно к шифру предъявляются требования к стойкости по отношению к атаке по выбранному тексту — тогда он также стоек и к другим типам атак.

1.3. Параметры симметричных шифров

Основными критериями при оценке различных симметричных алгоритмов являются:

•Предполагаемый уровень стойкости. Не существует шифров, про которые можно дока-

зать, что нельзя осуществить их взлом легче, чем за какое-то время. Можно говорить лишь о том, что такие методы неизвестны на сегодняшний день. Для хороших симметричных алгоритмов основным методом взлома является подбор ключа, и все атаки могут быть нацелены только на уменьшение этого перебора до реализуемых величин. Косвенным показателем стойкости является наличие большого количества попыток атаковать шифр, не приведших к значительному уменьшению его стойкости. Классическим примером служит DES

— этот шифр атаковался множество раз специалистами по всему миру, но все же имел достаточный запас стойкости, чтобы оставаться стандартом на протяжении 25 лет.

•Размер ключа. Исходя из того, что основной атакой на шифр является перебор ключей, размер ключа напрямую связан с реализуемостью таких атак.

•Эффективность реализации. Данный критерий характеризует изначально заложенную авторами ориентированность алгоритма на эффективные программно-аппаратные реализации. При прочих равных условиях выигрышным будет тот алгоритм, который требует для своей работы меньших ресурсов.

•Размер блока. Этот параметр влияет как на стойкость алгоритма, так и на скорость его работы.

•Сложность криптографического преобразования. Данный параметр влияет на скорость работы шифра, и в том числе, на эффективность реализации.

•Распространение ошибок. Если в процессе передачи шифртекста по каналу связи произошло искажение одного или нескольких бит, это может привести к различным результатам при попытке дешифровать такое сообщение. Данный критерий оценивает, на какое число блоков открытого текста влияет произошедшая при передаче ошибка.