Лекции_1 / ПАЗИ

.docПрограммно-аппаратная защита информации.

По'ляк Роман Игоревич.

Информация - сведения, независимо от формы представления. Бывваетиречевой, телекоммуникационной и документированная.

Информационный процесс - сбор, обработка, накопление, хранение, поиск, распространение информации.

ИС - совокупность документов, их массивов и технологий, реализующих процессы.

Ресурсы- документы, их массивы.

Инфортизация - процесс создания оптимальных условий для потребностей граждан.

Информация - открытая и ограниченного доступа.

Собственник информации - владение, пользование,распорядение.

Владелец - владение пользование.

пользователь- обращается к информации.

Защищаемая информация - предмет собственности, подлежащий защите.

Защита информации - предотвращение утечки защищаемой информации и воздействий на нее.

Утечка - распространение.

Разглашение - доведение до людей.

НСД, НС воздействие, непреднамеренное воздействие.

Цель защиты - предотвращение ущерба пользователям, собственнику, владельцу.

Эффективнос - степень соответствия результатов с планами.

Объект зашиты - информация, носитель, процесс.

Качество информации - пригодность для пользователей.

Конфиденциальность, целостность, доступность.

Конфиденциальность - известна ограниченнуму кругу лиц с соотв. Полномочиями.

Целостность - неизменность информации при воздействиях.

Досверность - целостность плюс полнота и точность инфы.

Шифрование - преобразование, делающее инфу непонятной для необладающих правами субъектов.

Хэширование - преобразование в код фиксированной длины.

Отказ в обслуживании - блокирование доступа к ресурсам.

ИС общества - совокупность информационных ресурсов, и систем формиирования, распространения и использования.

ИБ - состояние защищенности.

Политика безопасности - набор документированных правил.

Ас включает - тех.средства, методы и алгоритмы обработки, информамцию,обслуживающий персонал, другие признаки.

Угроза ИБ - может вызвать изменени я в работе АС. Естественные и искусственные.

Уязвимость -состояние АС, в котором есть угрозы ИБ.

Атака - использование уязвимостей.

Результат угроз - утрата, утечка, искажение, блокирование.

Косвенные каналы- без прямого доступа к АС.

Группы защиты информаци - организационно-правовая, инженернол-технич, программные и программно апператные.

Программные только защищают.

Аппаратные - электронные и электронно-механические.

Идентификация - распознование уникальног имени.

Аутендификация - подтверждение подлинности имени.

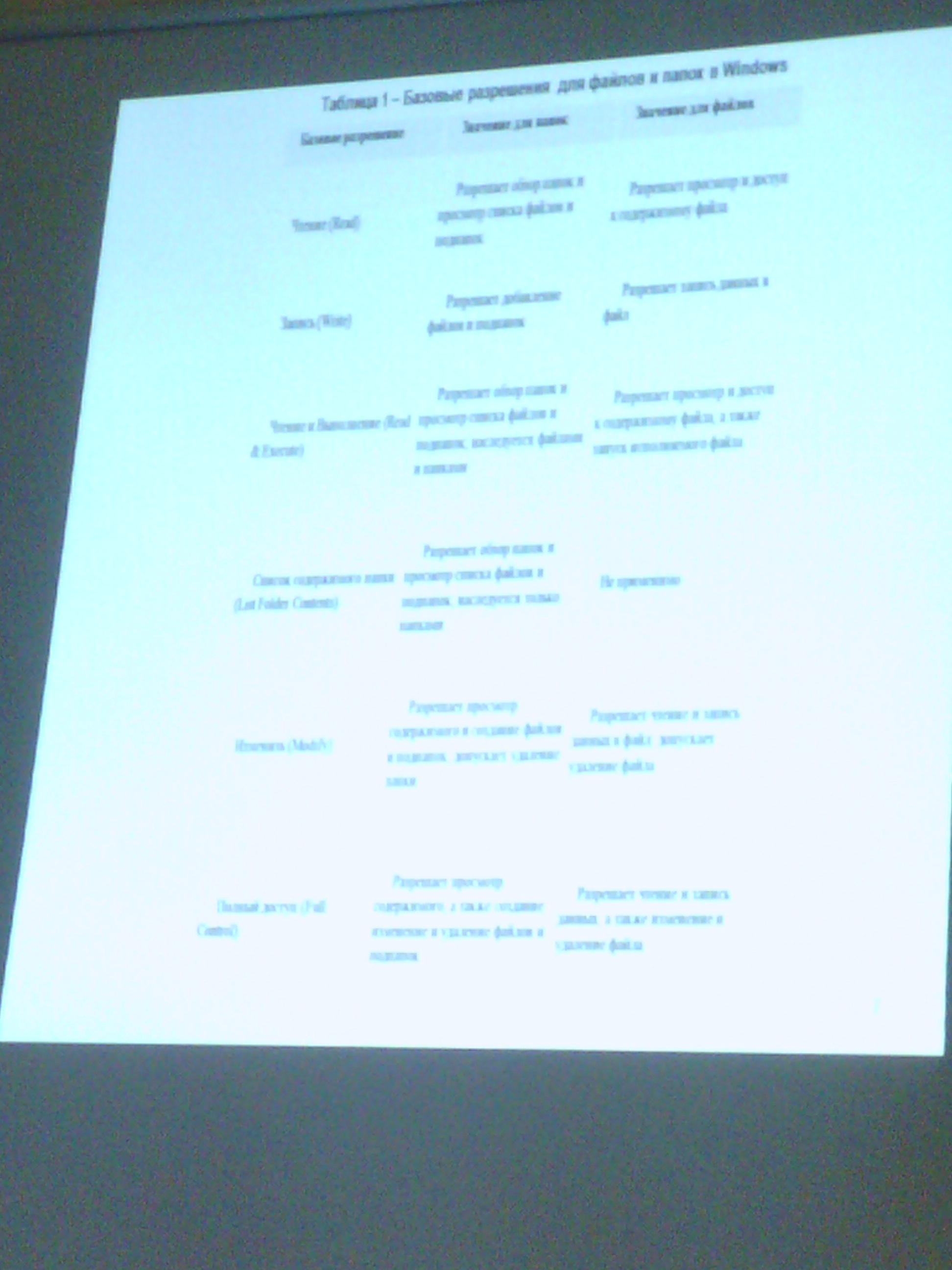

Авторизация - предоставление субъекту прав.

Преимущества программных - тиражирование, гибкосто в настройке,простота, возможности их развитиы.

Недостатки - снижение эффективности АС, более низкая производительность, в сравнении с аппаратными, пристыкованность, возможное ьизменение.

1.Обеспечение конфиденциальности доступа в ОС и приложениях.

1.1.Механизмы обеспечения конфиденциальности на уровне ОС.

Идентификация, аутендификация, авторизация, пощготовка отчетов.

Аутентендификация защищает введенную полтзрвателем информацию при пересылке в БД. СЭМ или актив директори.

СЭМ - локальный, АД-сетевой.

Протоколы - lan manager, NTLM, v2, Kerberos.

Net user name/random

Security Account Manager хранит пароли в своей БД. Через реестр можно добраться до БД.

Через командную строкуможно запускать приложенияот системной учетки с помощью планировщика.

Можно отключить планировщик, мониторить системные события.

СЭМ может помещатося на внешний носитель, не является обычным.

БД СЭМ хранится в systemroot/repair & %systemroot%/system32/config.

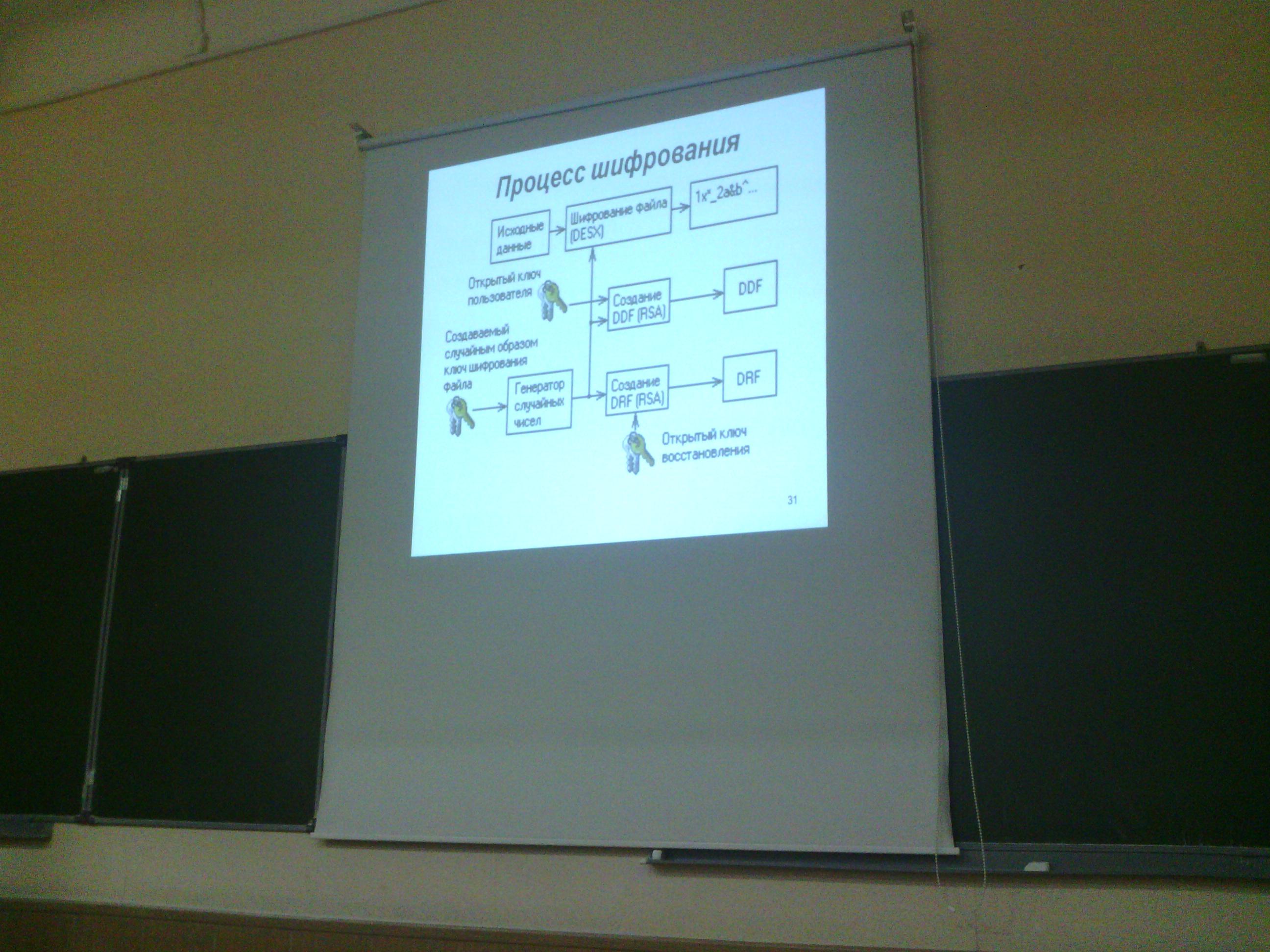

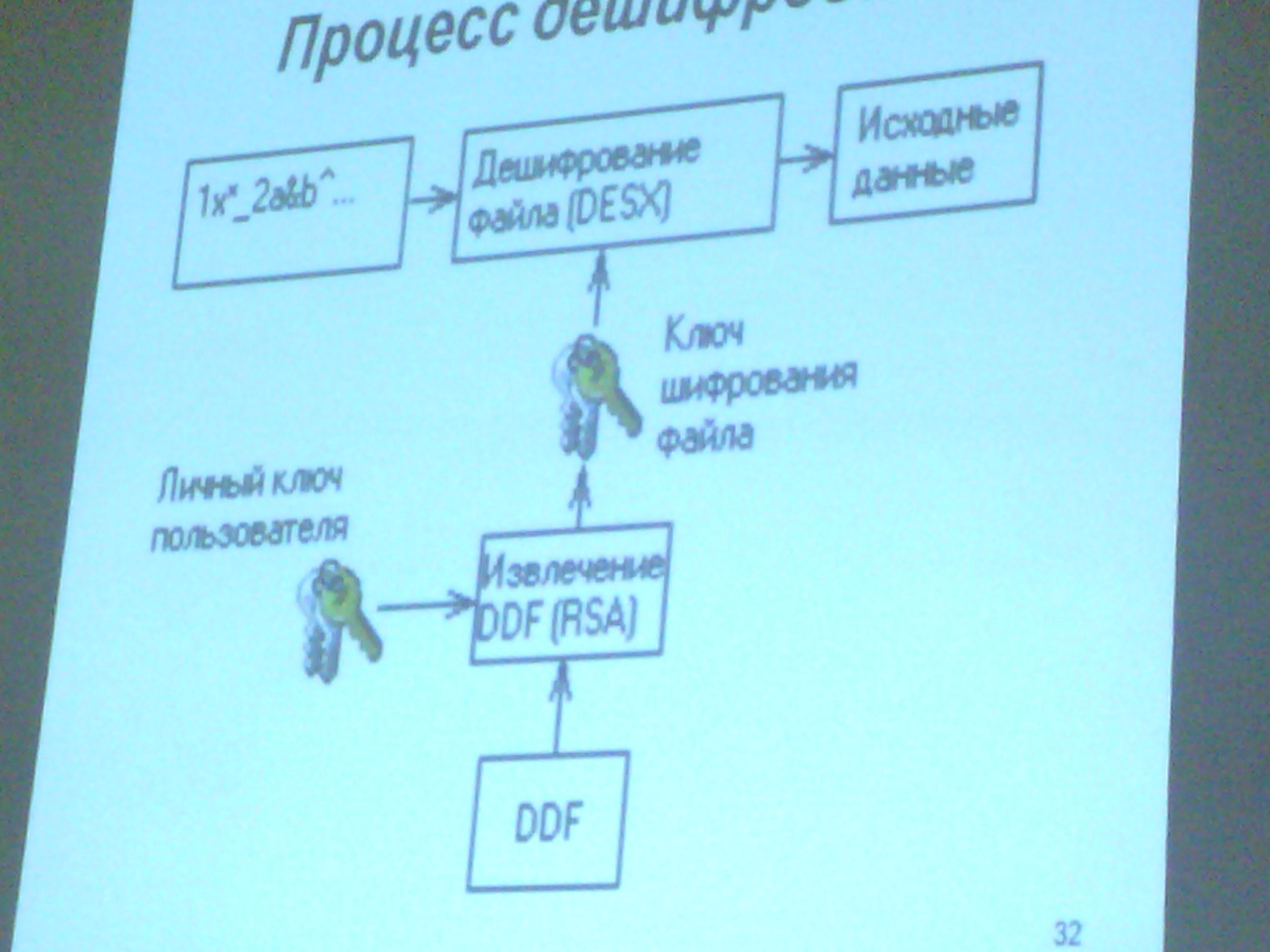

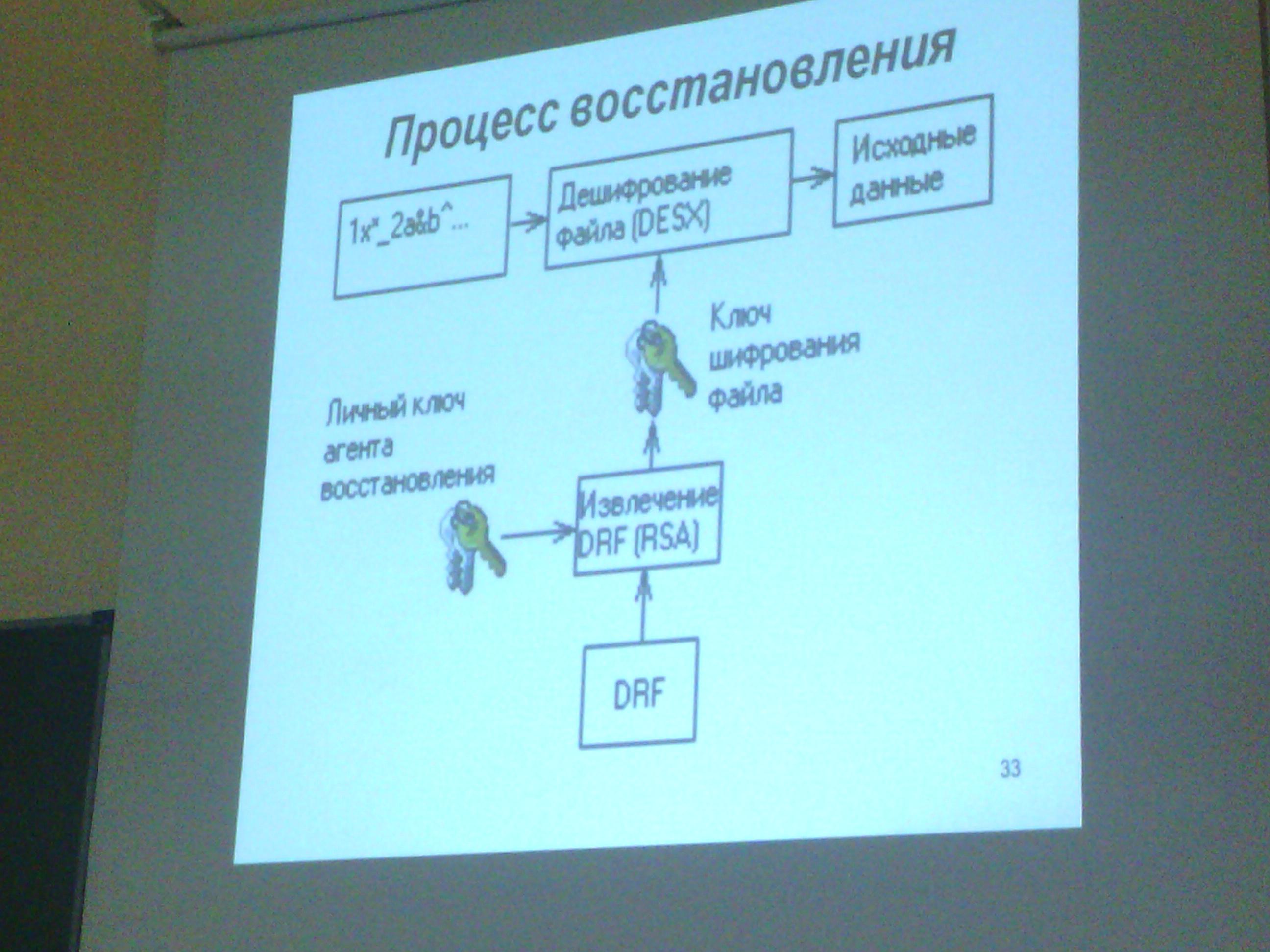

EFS - encrypring file system. Шифрующая система в ядре винды.

Шифрует с открытым ключом случайным ключом. Может шифровать с самого начала с помощью проводника или консоли. Привязывает к учетке.

1.2. Механизмы обеспечения кщонфиденциальности на уровне приложений.

Три типа парольной защиты

-

Пароль в виде обченого текста в документа

-

Контрольное значение полученного из паролч

-

Шифрование документа при помощи ключа получаемого из пароля.

Третий самый сложный.

1.3. Пргграммно-аппаратные средства контроля доступа.

ААА - авторизация, аутендификация, администрирование.

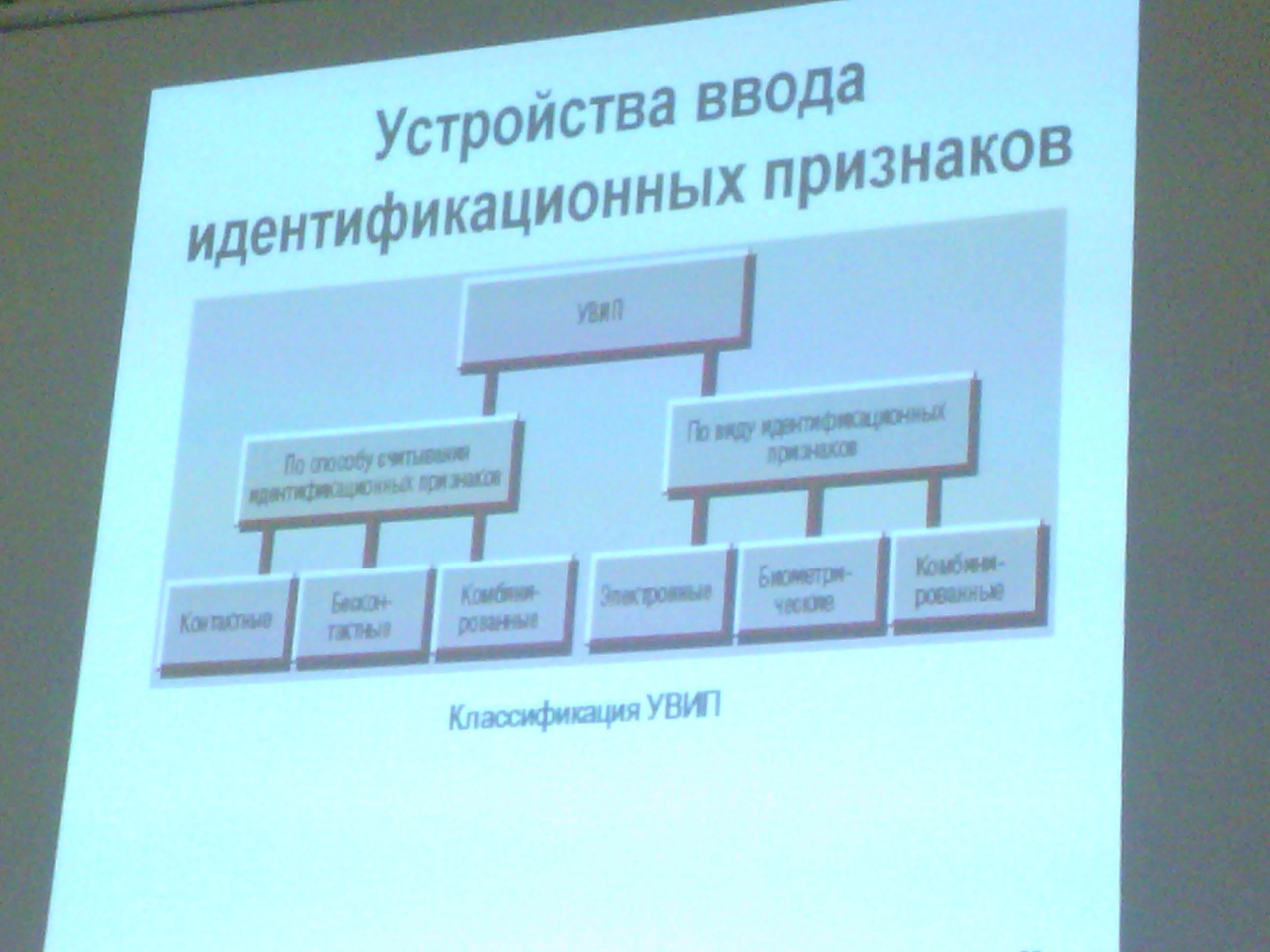

Устройства ввода идентификационных признаков и электронные замки.

Айбаттон - ключ домофона.

Прокси-карты - билет на метро,пропуск. Может действовать на десятки сантиметров.

Смарт карты. Поддерживают криптографию. Банковские карты.частный вид- симки.

ЮСБ-ключи. Внутри смарт-карта.

Биометрические устройства ввода. Сравнивают с образцом.

Электронные замки. Обычно - платы расширения.

Надежность защиты инфы определяется - перечнем и свойствами функций КС, используемыми методами, способов реализации функций.

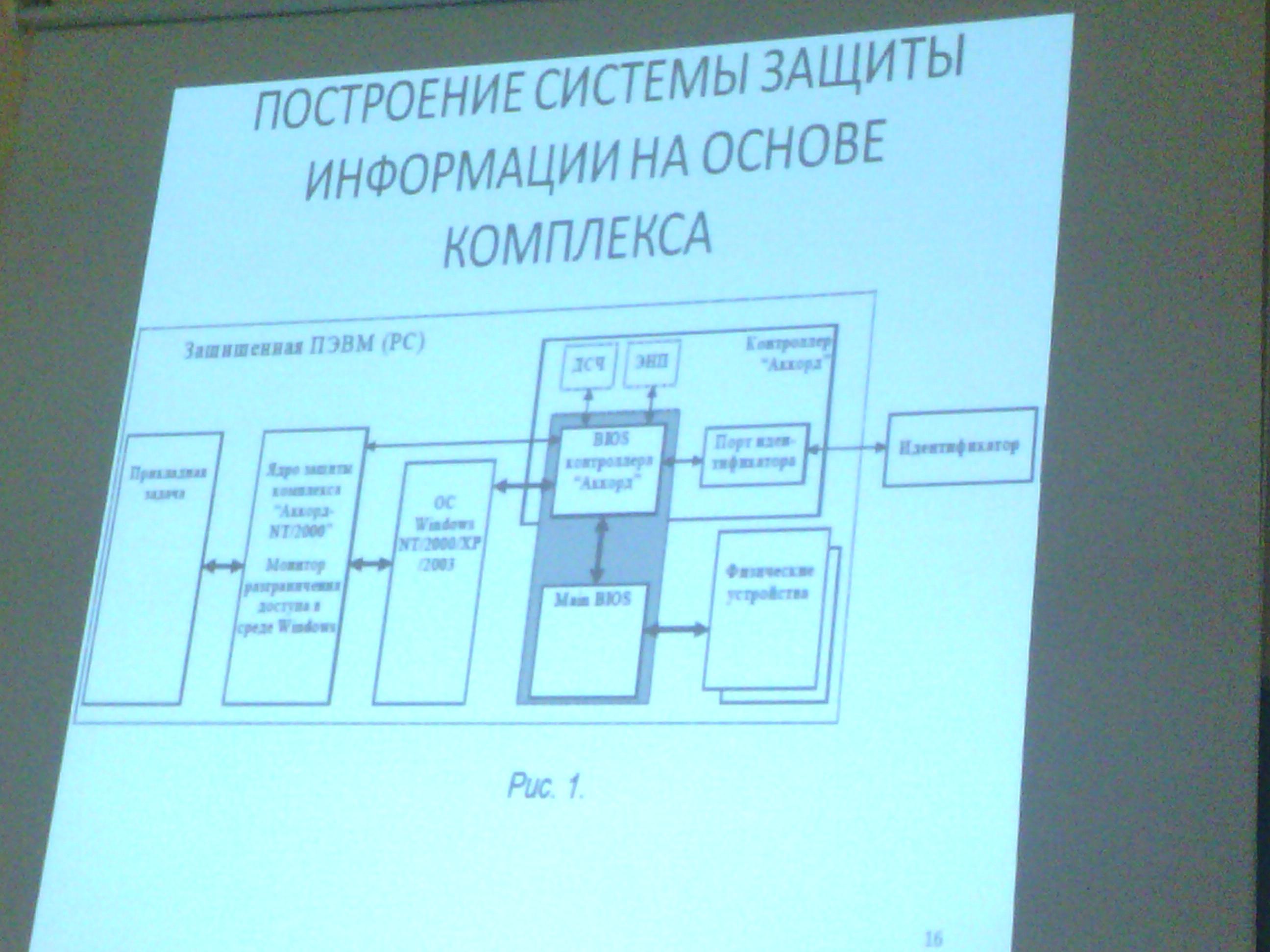

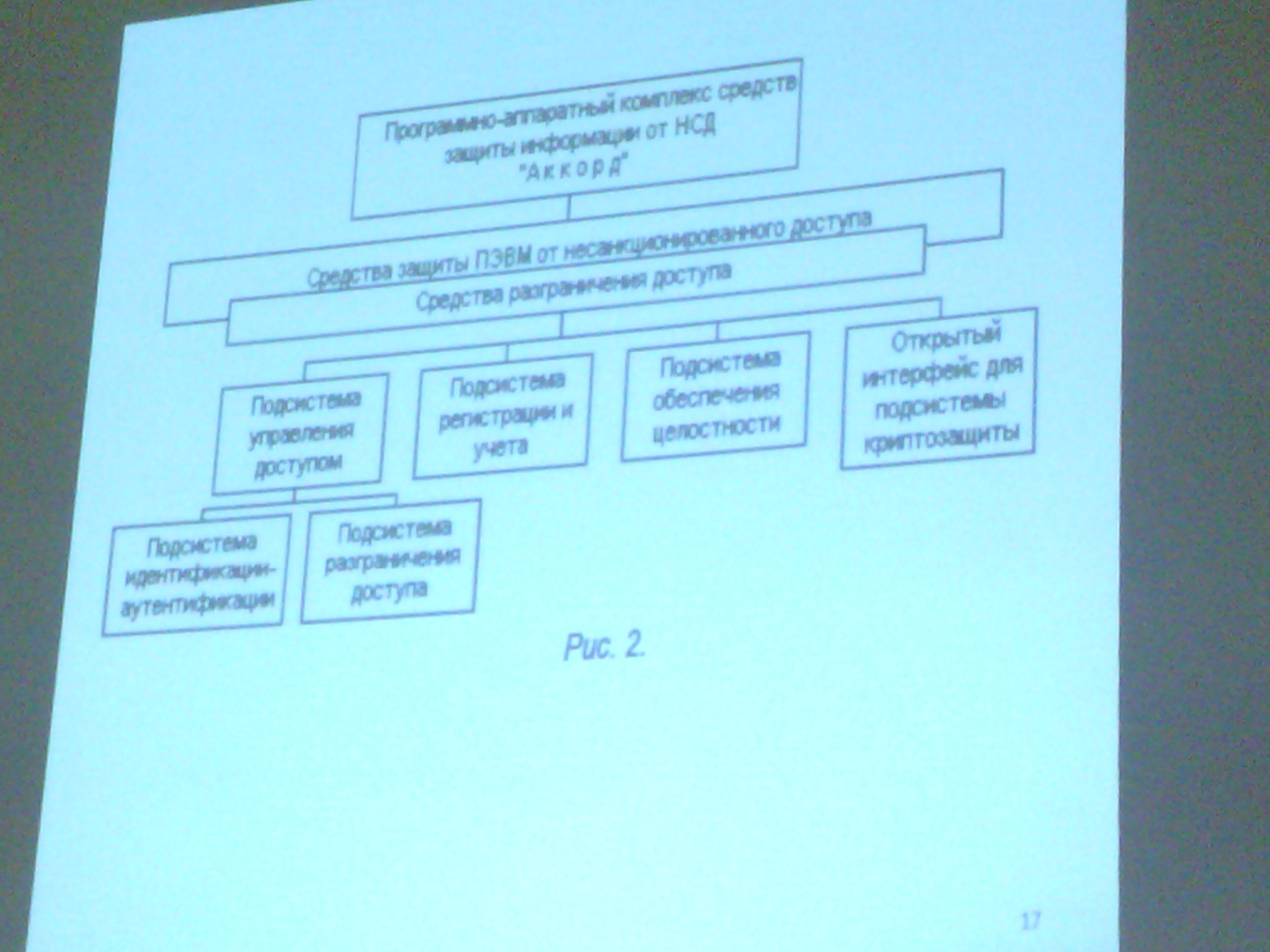

Аккорд СЗИ.

Конфиденциальность информации в айпи сетях.

Стандарт тисипи-айпи не привязан к платформе.

VPN. PPTP, L2TP. Ms-chap.

Ssl, tls.

Ipsec - контроль доступа, контроль целостности данных, аутендификация, защита от повторений, обеспечение конфденциальности.

Входят: адрес получателя, названия протоколов используемых, ключи шифрования или имитовставки, указ как созд заголовок и тд.

2 типа протоколов внутри - протокол аутендифицирующего щаголовка, протокол инкапсулирующей защиты данных. Или убераем в протокол только полезную часть, или все.

Обеспечение доступности информации.

Обеспечение доступности срелствами ОС.

Консоль управоения майкрософт.

ММС.

Объект групповых политик.

Конфигурация винды.

Админристративные шаблоны в упповых политиках.

Журнал содытий.

Обеспечение доступности информации на рабочих станциях.

Доверенная загрузка.

Аппаратные средства защиты.,преимущевтва.

Аккорд-амд3.

Криптон-замок. До биос аутендицикация.

Devicelock - управление доступом к устройствам.

Управление электропитанием станций и серваков. Утечка по сети электропитания.

Обсепчение доступности на станциях в сетях

Межстевой экран. Прикладного уровня и пакетной фильтрации, гибридные.

Обеспечение целостности инфрмации.

Механизмы контроля тцелотности.

Crc.

Однонаправленные функции хегирования.

Целостность инфгрмации средствами ос.

Теневое копирование.

Архивация данных.

Восстановление.

Обеспечеие целостности с помощью программных и аппаратныхмсредств.

Оперативное и автономное резервирование.

Рейд массив.

Целостность при передаче по сетям.

Вайфай. Его шифрация. Методы взлома веп, впа, впа2, впс.

Комплексные системы защиты информации.

Антивирусная защита ИС.

Основные пончтия.

Вирусы.

Черви.

Трояны.

Антивирусы.

Где искать вирусы.

Методы поиска вирусов - сигнатурные, эвристические.

Вспомогательные модули антивирусов.

Карантин.

Режимы работы антивирусов.

Уровни защиты антивирусом.

Компоненты антивирусной системы.

Анализ защищенности на базе винды.

Принципы работы систем анализа защищенности.

Основные подходы - сканирование и зондирование - имитация атаки.

Microsofr baseline security analyser.

Xspider.

Айдиэс айпиэс - системы обнароужения и предотвращения вторжений.

Nids hids устройства.

Метод аномалий.

Ids/ips системы часто одно целое.