Лекции_1 / криптография

.docКриптографические методы и средства обеспечения информационнойбезопасности.

1945г. К. Шеннон выступил с докладом "математическая теория криптографии".

Типы секретных систем: 1. Система маскировки - факт наличия сообщения скрывается - стеганография.

2. Тайные системы - инвертирование речи. Для раскрытия сообщения требуется специальное оборудование.

3. "секретные системы" - шифрование сообщения. Предполагается что известно все, кроме ключа.

Романовец ю.в. И т.д. - защита информамции в компьютерных системах и сетях. 2001 г.

Информация - некоторые сведения, являющиеся объектом хранение, передачи и преобразования.

Классификация защищаемой информации и ее носителей.

Признаки:

1. Собстыенность/принадлежность

2. Степень секретности

3. Содержание

Владельцы - государство и его структурные органы, предприятия/товарищества/акционерные общества, общественные организации, люди.

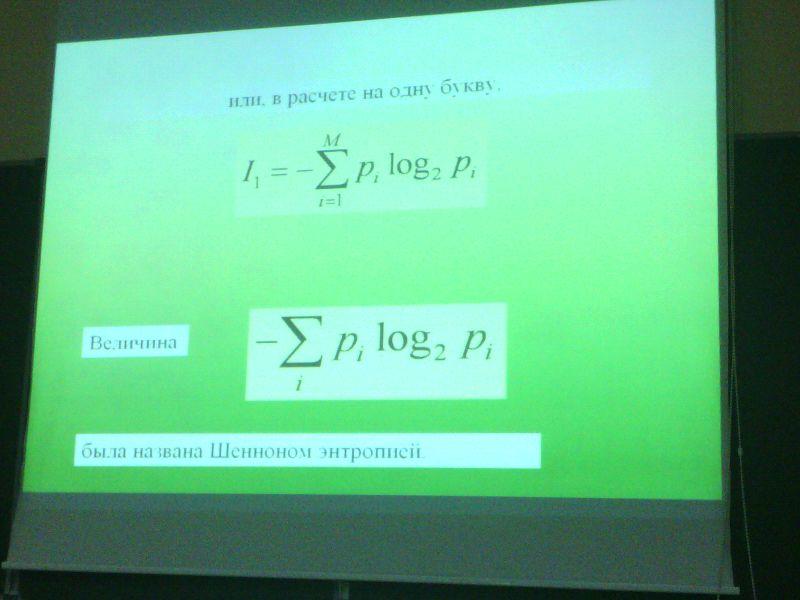

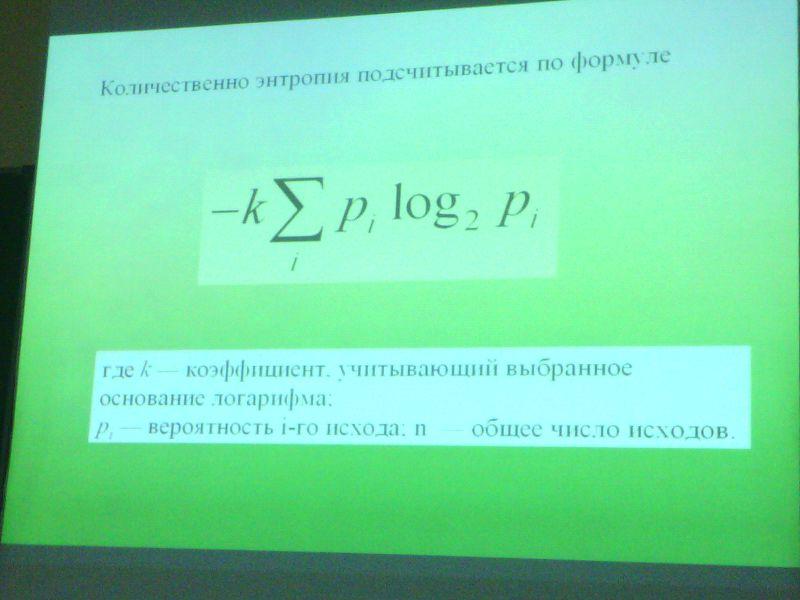

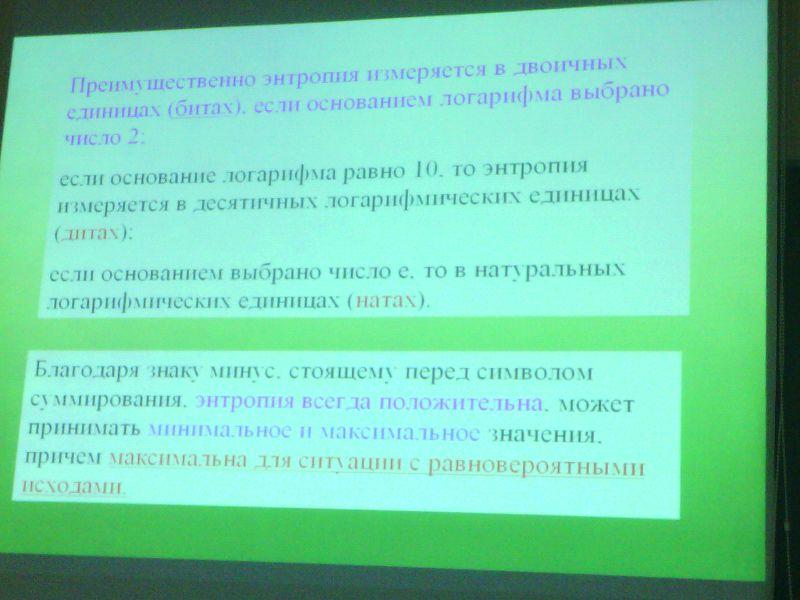

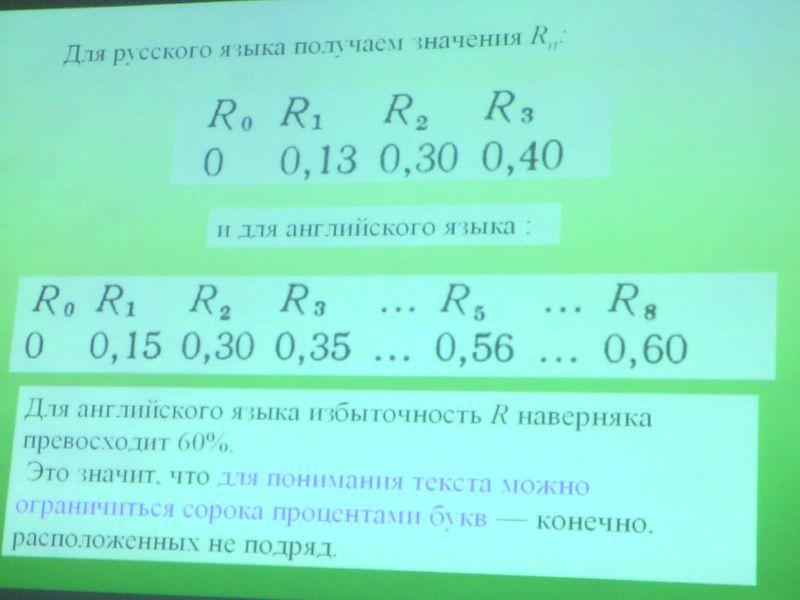

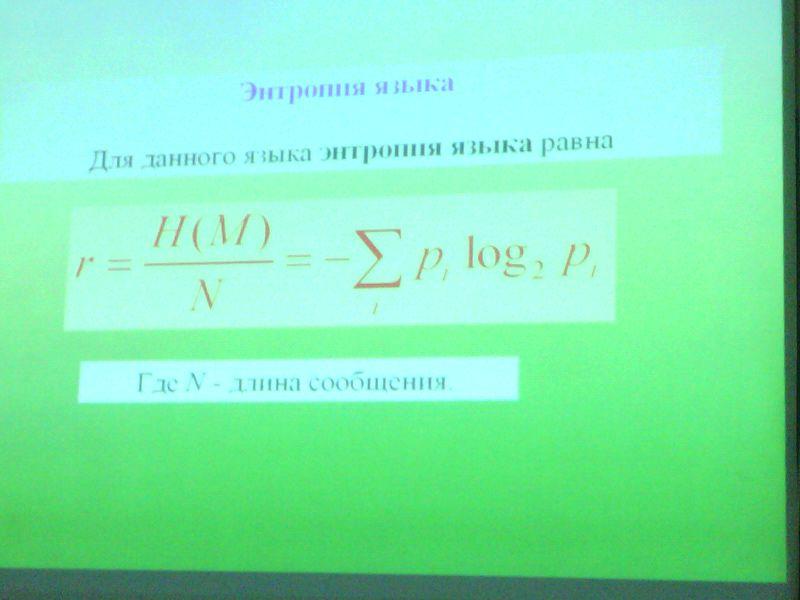

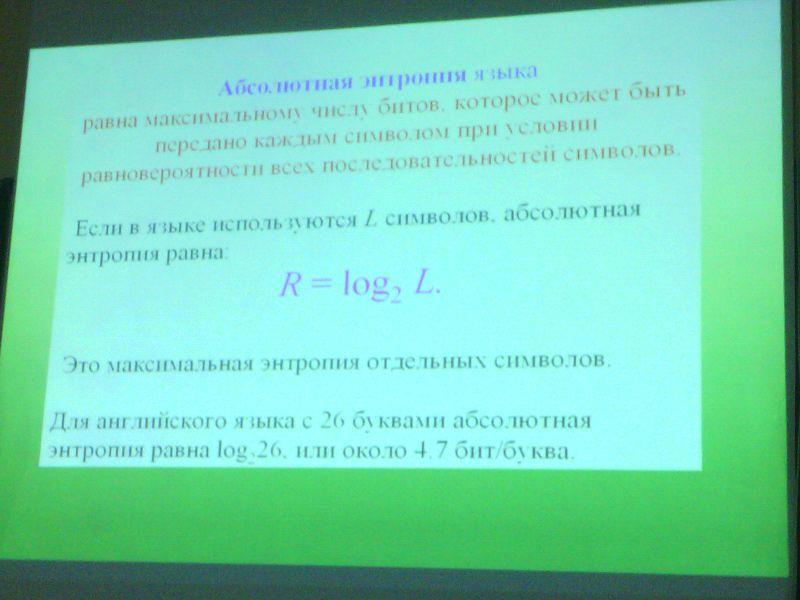

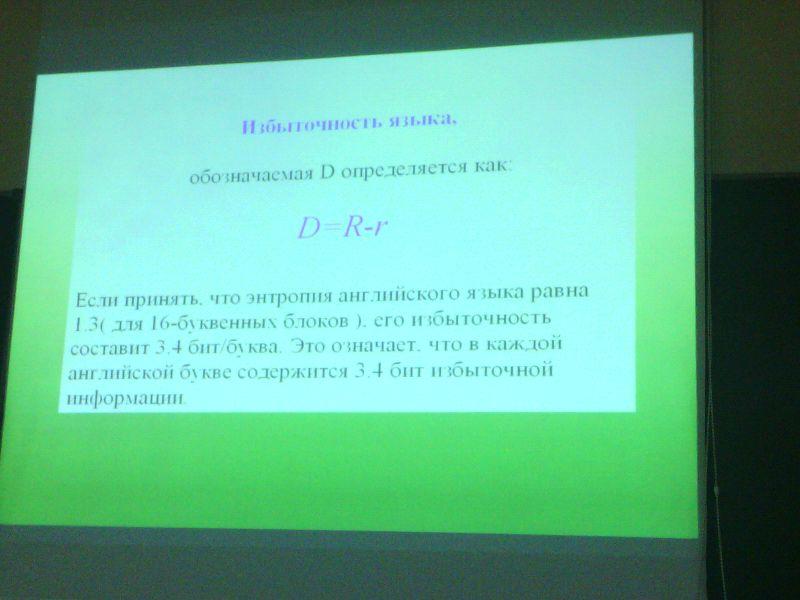

Энтропия и неопределенность.

Количество информации - минимальное число бит, необходимое для кодирования всех возможных значений сообщения.

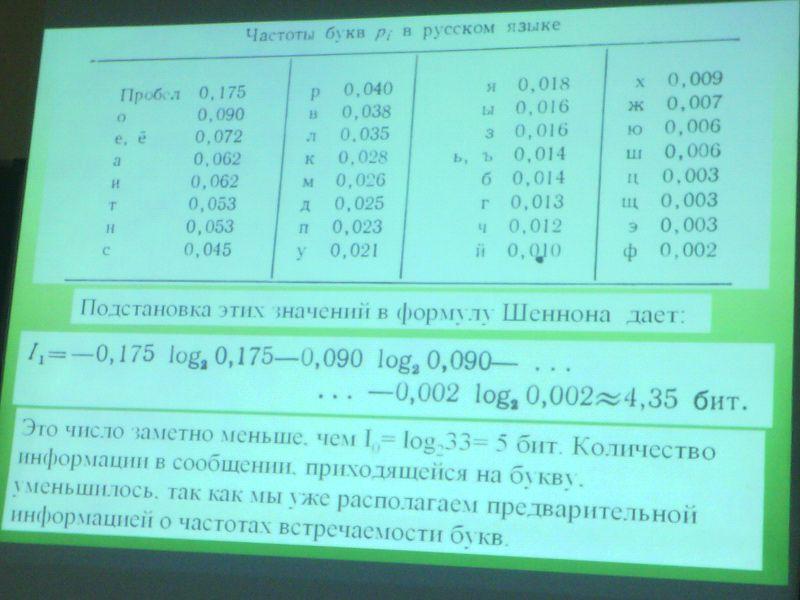

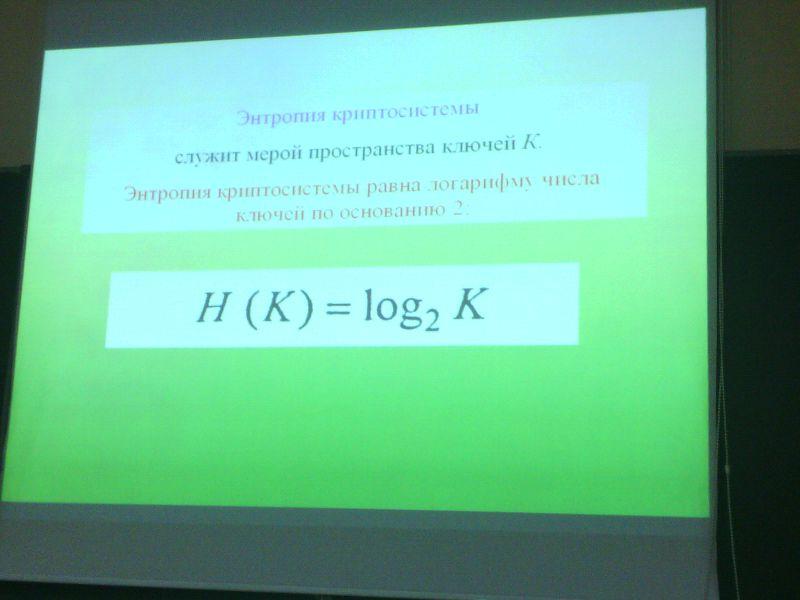

Формально количество информации в сообщении М измеряется энтропией сообщения - Н(М). Энтропия - логарифм по основанию 2 от количества вероятных значений.

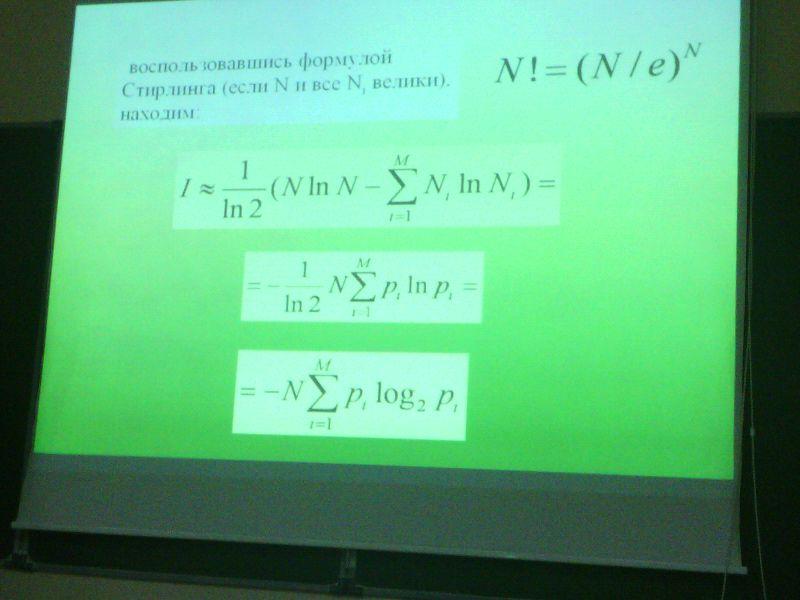

Пусть имеется текст, содержащийся из N ячеек. В каждой из этих ячеек может находиться одна из букв алфавита - 32 в русском, 26 в латинском. В сообщении содержится n1 букв а и т.д.

Имеем - N равно сумме n(i) от 1 до количества букв. Если взять достаточно большой текст, вероятность появления одной из букв равно отношению количества данных букв в тексте к общему количеству букв в нем.

Общее число разлияных сообщений длиной Н равно отношению факториала количества букв в алфавите к произведению факториалов количеств каждой буквы.

И - количество информсации.

Длина паролей и безопасное время.

Ожидаемо безопасное время - Тс

Р - скщорость передачи

Е - число симыолом в каждом сообщении

С - длина пароля

А - число символов в алфавите, из которых состоит пароль

Тс - 1/2*(А(в степени С)*Е)/Р

П - задаваемая вероятность раскрытия посторонним лицом

М - периодичность систематическихипопыток

П0 - минимум - число открытия паролея за М месяцев/число возможных паролей

Числитель - Н2 - Ас

принципы криптографической защиты информамции.

Криптотграфия - совокупность методов преобразования данных, направленных на то,чтобы сделать данные бесполезными для противника.

2 траблы:

1. Конфиденциальность - лишение противника возможности доступа к инфе.

2. Целостность - лишение возможности внести изменения в данные.

М - исходный текст.

С=Ек(М) - шифрование

М=Дк(С) - дешифрование.

Симметричная криптосистема - ключ де/шифрования один.

К - ключ.

Враианты реализации криптосистем - набор инструкций, аппаратки, ПО.

Ключ выбирается из пространства клбчей.

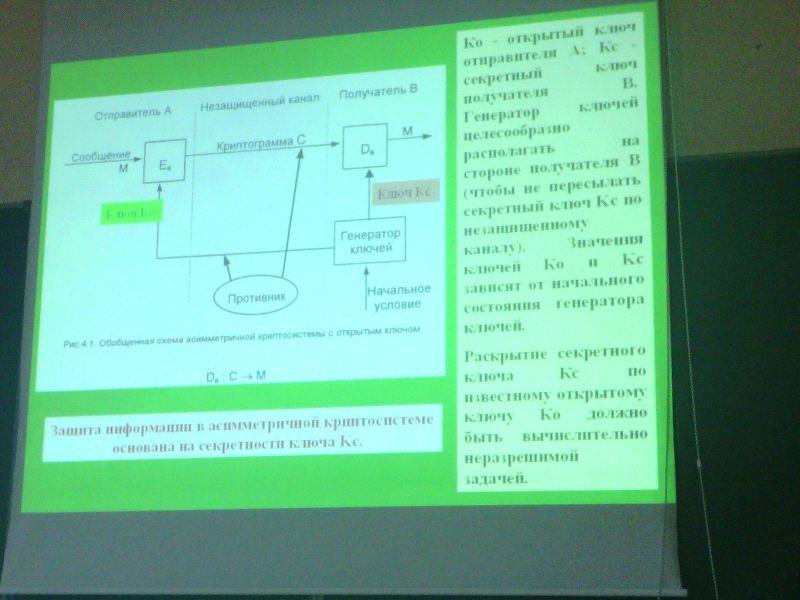

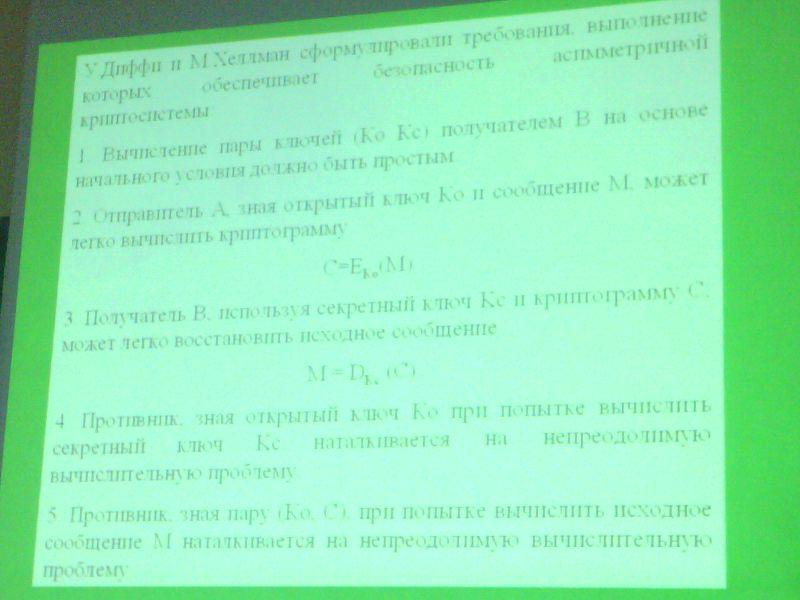

Ассиметричная криптосистема - открытый/закрытый ключи.

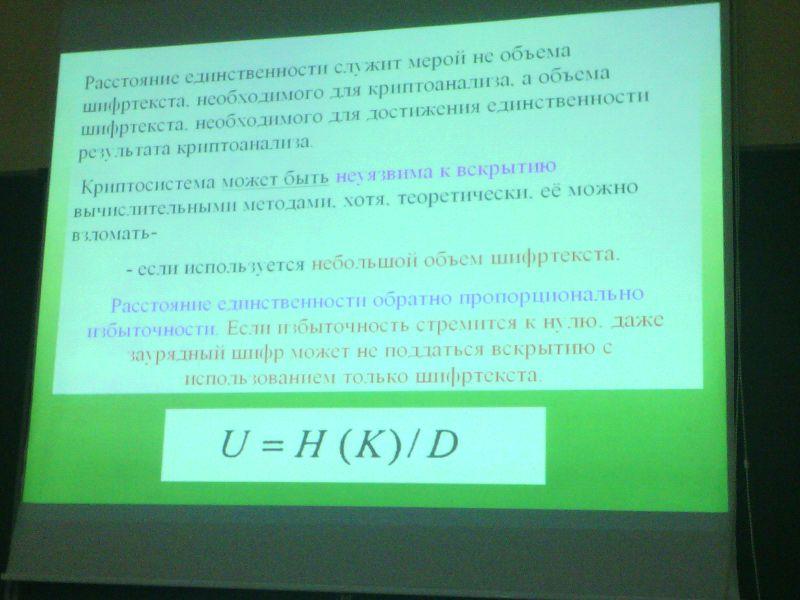

Криптоаналитическая атака - любая попытка противника расшифровать сообщение или правдоподобно зашифровать свое сообщение для пероедачи.

Стойкость шифра должна определяться только секретностью ключа.

Криптоанализ - доступ к сообщению без ключа.

Основные типы криптоаналитических атак:

1. Атака при известности только зашифрованного текста.

2. 1+исходный текст.

3. Задание открытого текста к шифратору и перехват зашифрованного текста.

4. 3+по результатам снова 3

5. Перехват зашифрованного,расшифрованного

6. Тупой перебор.

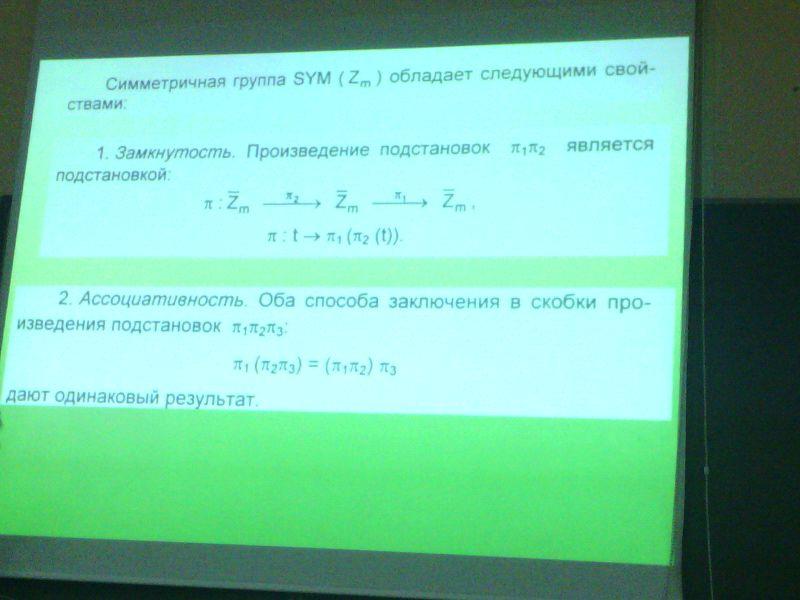

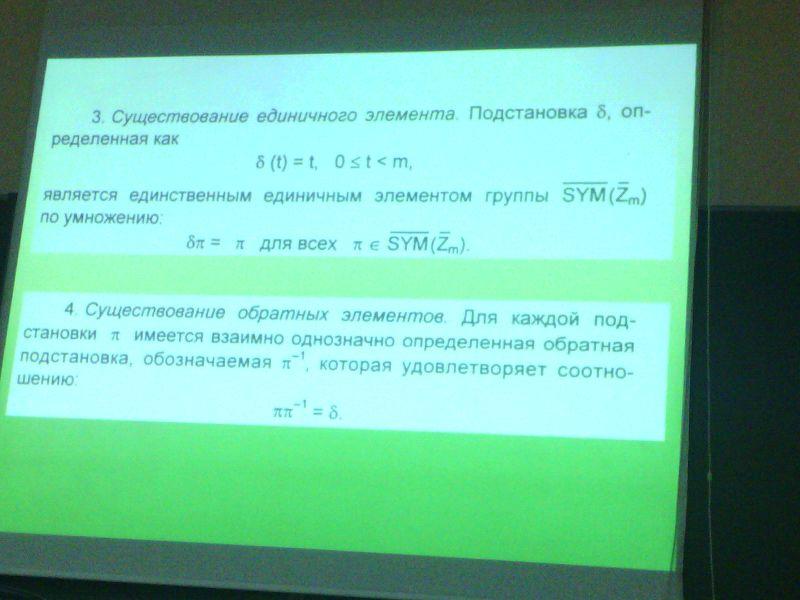

Традиционные симметрияные криптосистемы.

Криптостойкость - время,необходимое для расшифрования шифра.

Требованиям криптостойкости отвечают:

1. Шифры перестановок

2. Шифры замены

3. Шифры гаммирования

4. Шифры на аналитических преобзованиях.

Перестановкой - перестановка символов по определенному правилу по всей длине.

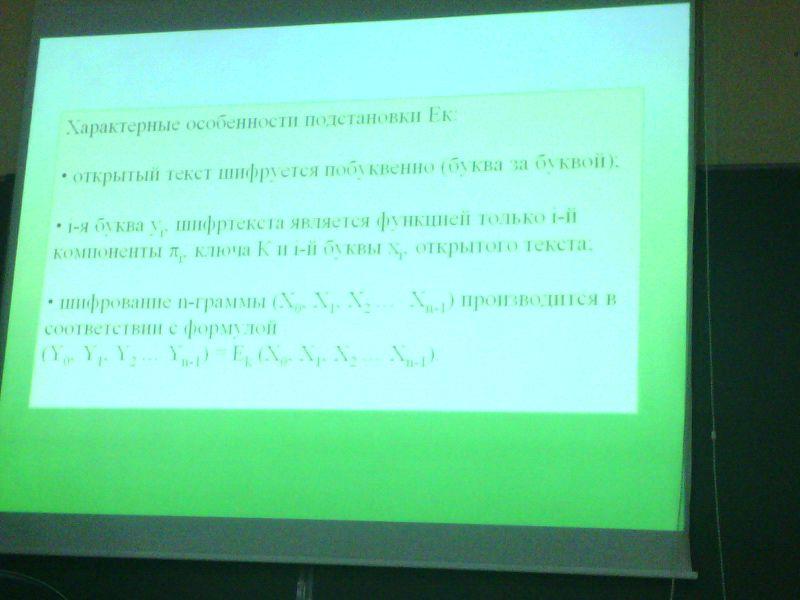

Заменой/подстановкой - замена символами того же или другого алфавита.

Гаммированием - текст складывается со случайной последовательностью - гаммой шифра.

Аналит.преобразования - преобразование по формулам.

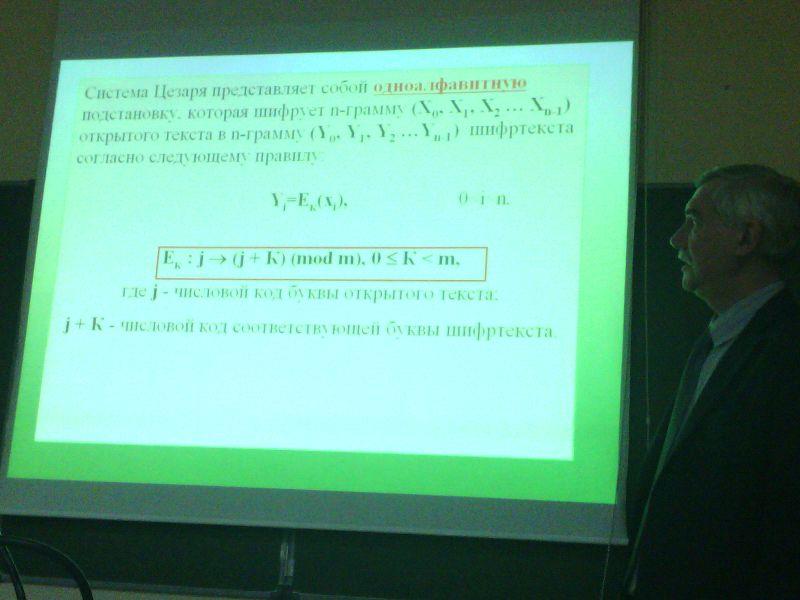

Шифр цезаря.

Замена буквы на +К индекс букву или.

Собенности подстановок:

Шифрующие таблицы Трисемуса.

Биграммный шифр Плейфера применялся в 1 мировой войне.

Криптосима Хилла.

Система омофонов.

Шифры сложной замены/многоалфавитные.

Шифр Гронсфельда - цезарь со сменными сдвигами. - частный случай системы Вижинера.

Система Вижинера.

Двойной квадрат Уинстона.

Одноразовая система шифрования.

Шифрование методом Вермана - двоичные символы - сложение по модулю два с ключом.

Роторные машины.

Шифроыание методом гаммирования.

Методы генерации псеыдослучайных последовательностей.

Рекуррентные генераторы - используют один или несколько предыдущих результатов.

Конгргуэнтные генераторы.

Регистр сдвига с линейной обратной связью - РСЛОС.

Функция обратной связи формирует старший бит регистра.

Длина регистра - число бит.

Извлечениебита - все сдвигается на 1 вправо.

Выход - младший бит.

Период регистра сдвига - длина получаемой последовательности до начала ее повторения.

Обратная связь в РСЛОС - ксор над некоторыми битами регистра. Перечень этих бит - последовательность отводов.

Н-битный РСЛОС может быть в одном из 2 в степени Н-1 состояний.

(32,7,5,3,2,1,0) - степени Х.

1 - длина многочлена/длина РСЛОС.

Биты нумеруются от Н-1 до 0.

Все степени, за исключением старшей - задают последовательность отводов.

Алгоритм идея(англ). И ДЕС.

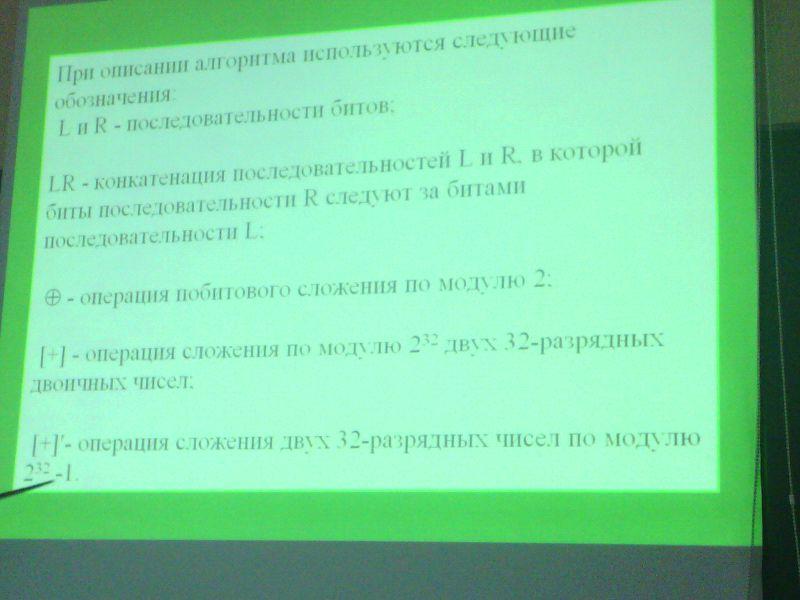

Гост 28147-89 - шифр рус. - обязателен для предприятий. Можно шифровать любой гриф. 64 бита алгоритм(входные данные), ключ 256.

4 режима раьоты:

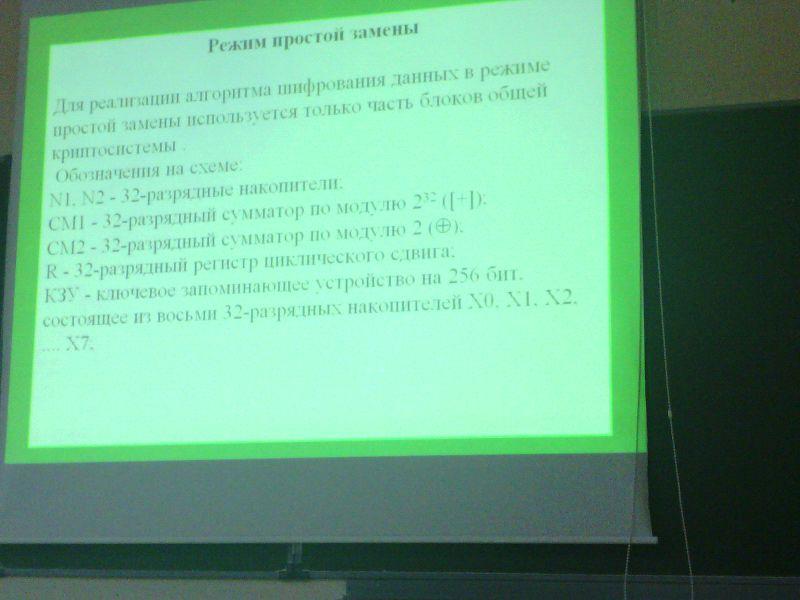

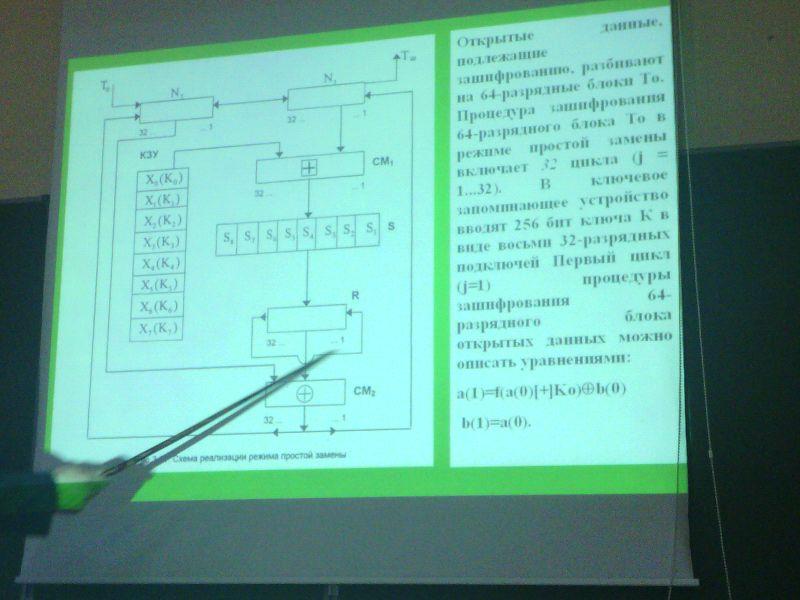

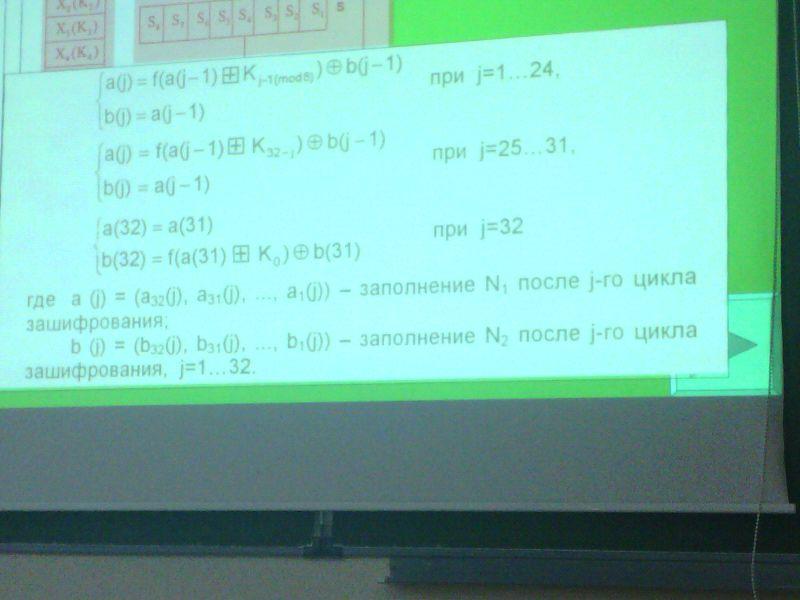

1. Шифроыание в режиме простой замены.

2. Шифрование в режиме гаммирования.

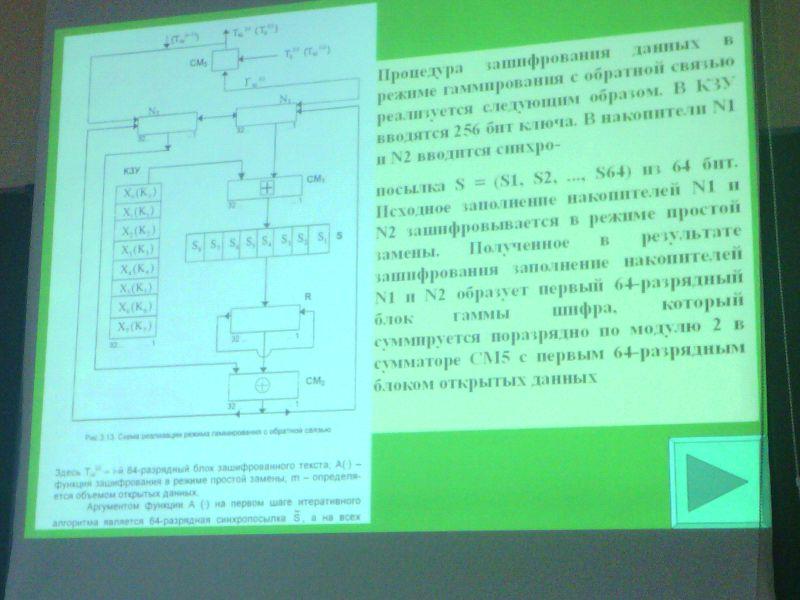

3. Шифрование в режиме гаммирования с обратной связью.

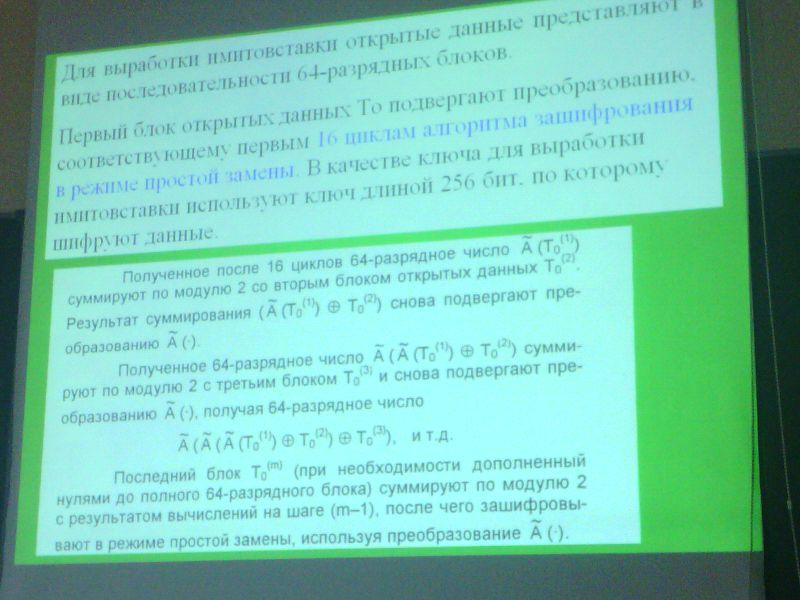

4. Выработка имитовставки.

1.

С - Блок подстановкиц

Схема:

Н1 в н2, потом в н1 результат - см. Право-низ.

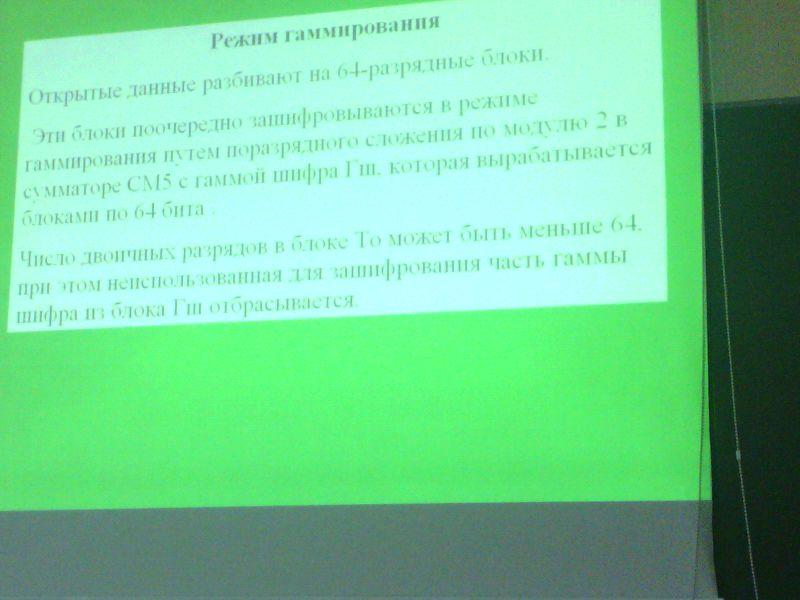

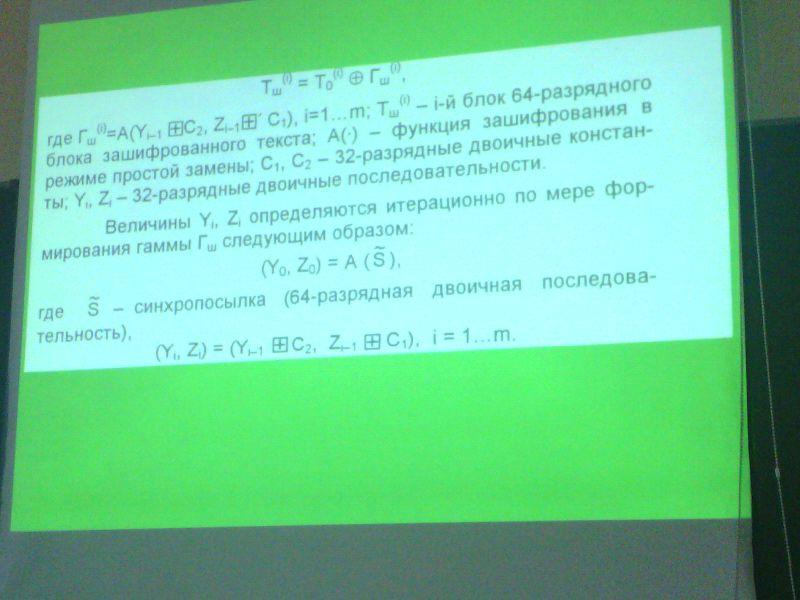

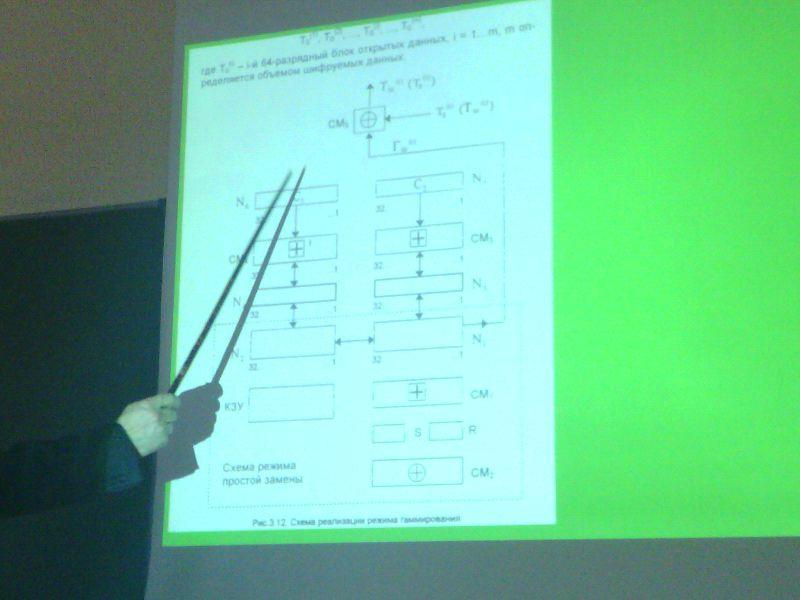

Гаммирование

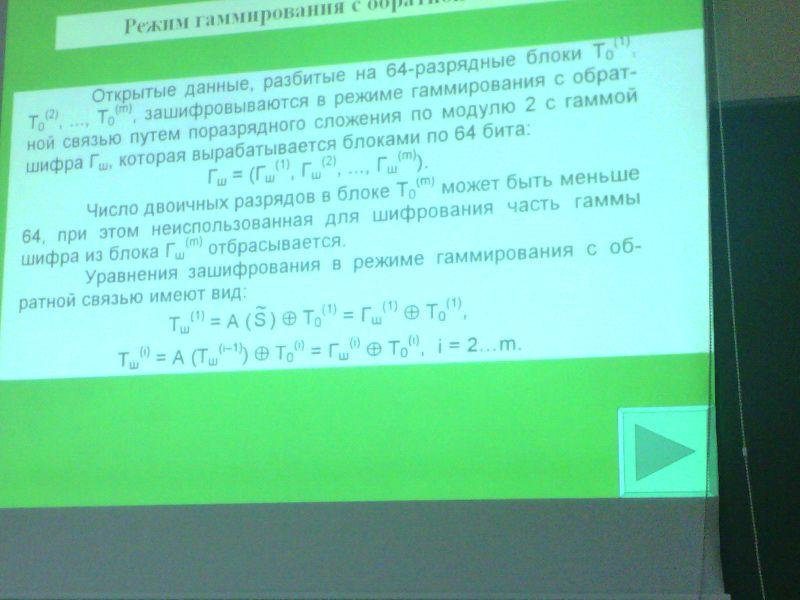

Режим гаммирования с обратной связью.

Режим выработки имитовставки.

Имитовставка - блок данных, содржащий П бит, вырабатываемый из открытых данных.

Имитозащита - защита от навязыывания ложных данных.

Значение П определяется криптографическим требованием с учетом вероятности навязывания ложныхпомех 1/2 -2 в степени П.

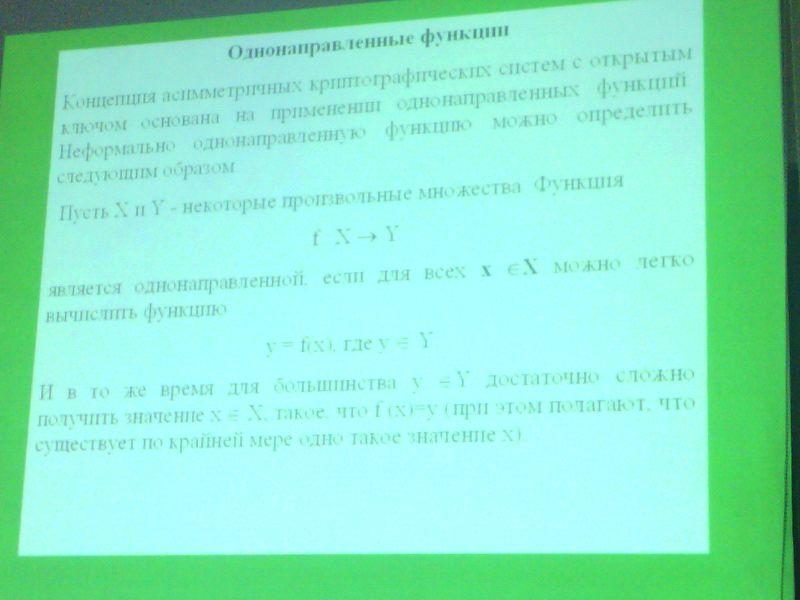

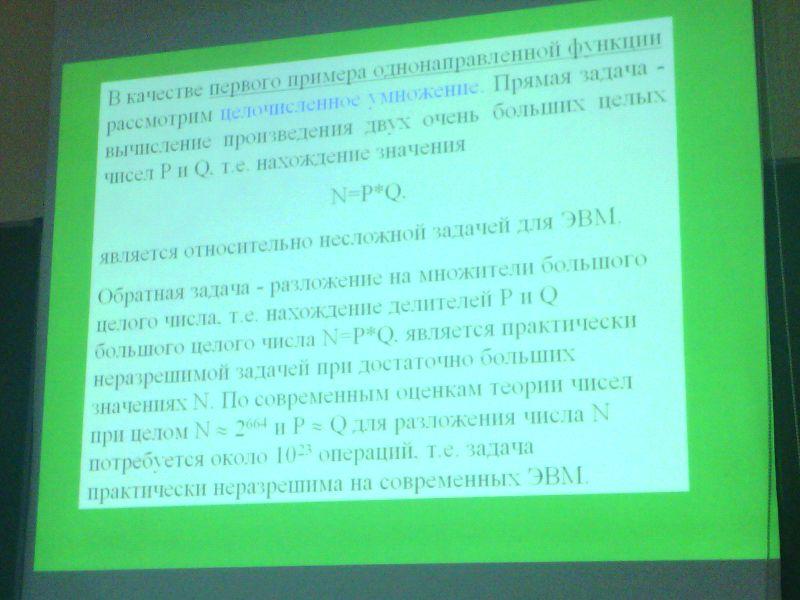

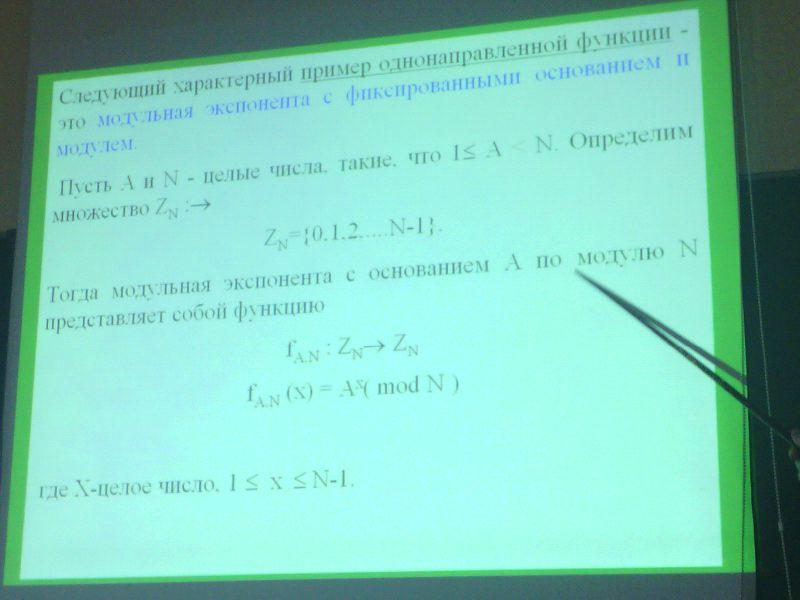

Ассиметричные криптосистемы и открытым ключом.

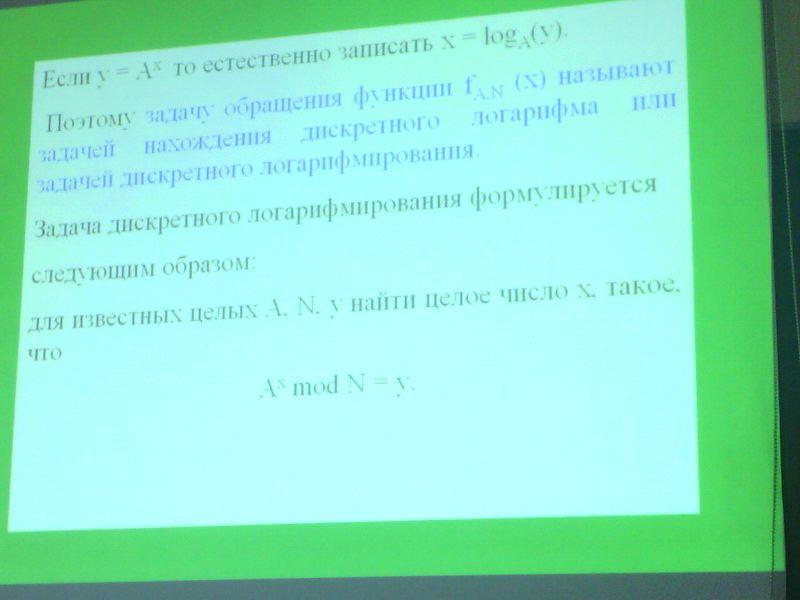

Алгоритма вычисления дискретного логарифма не найден.

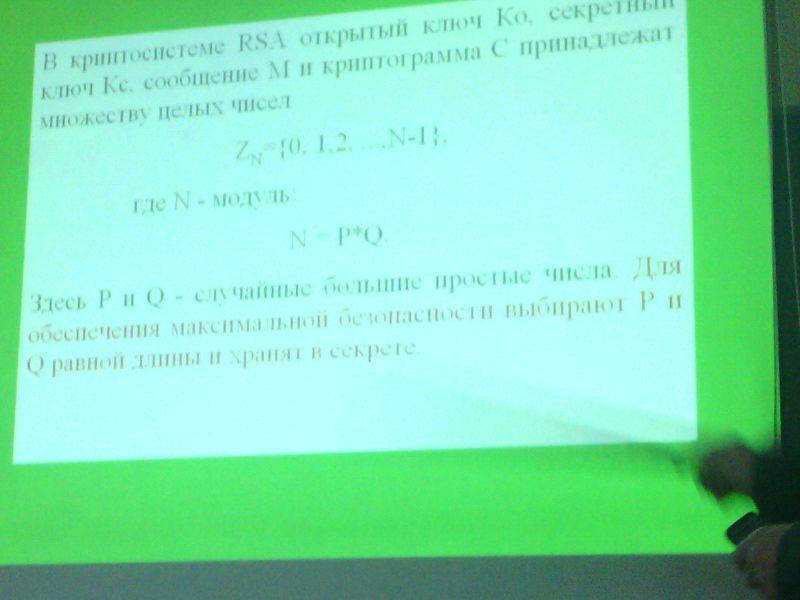

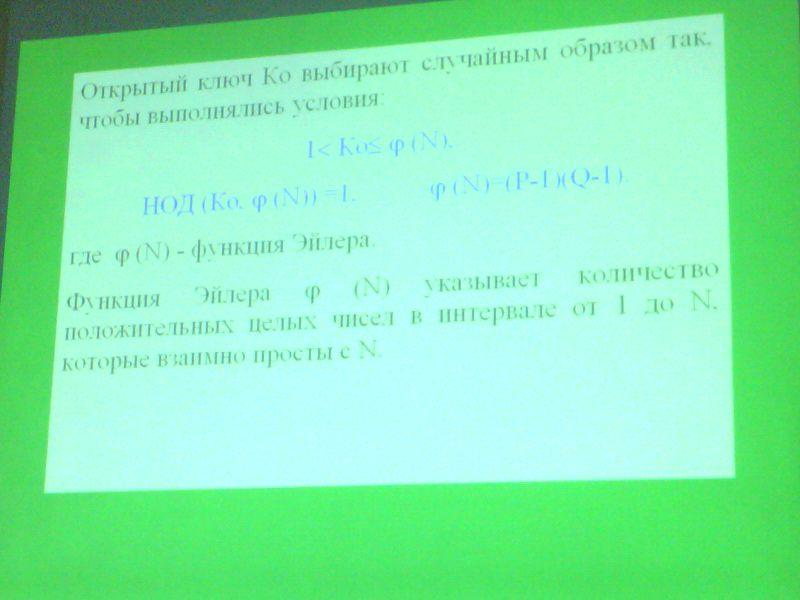

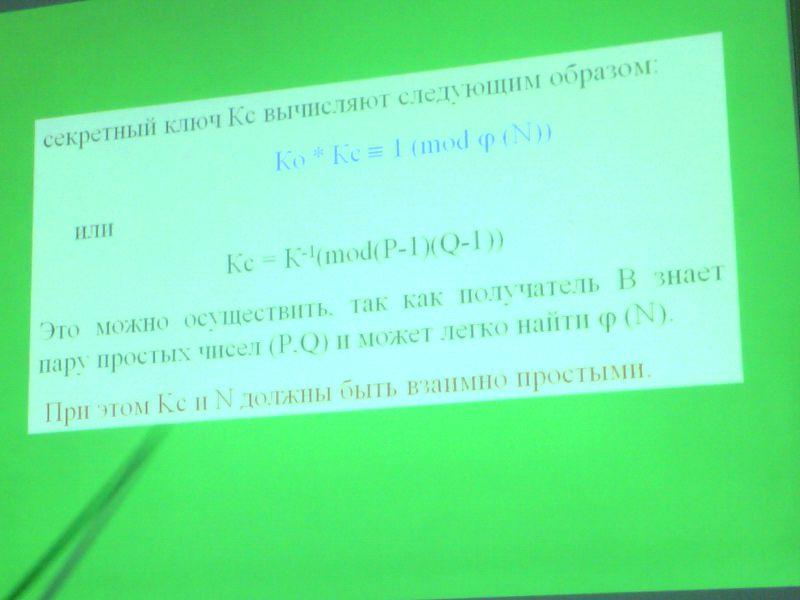

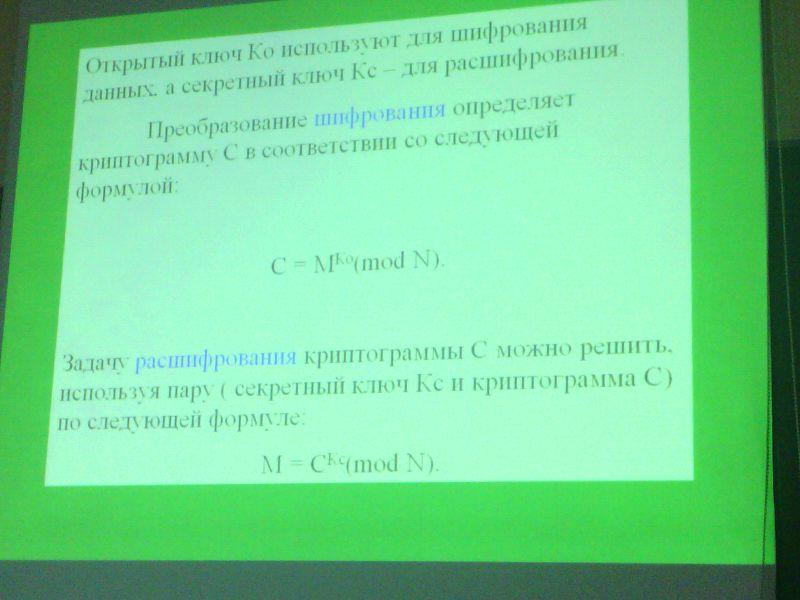

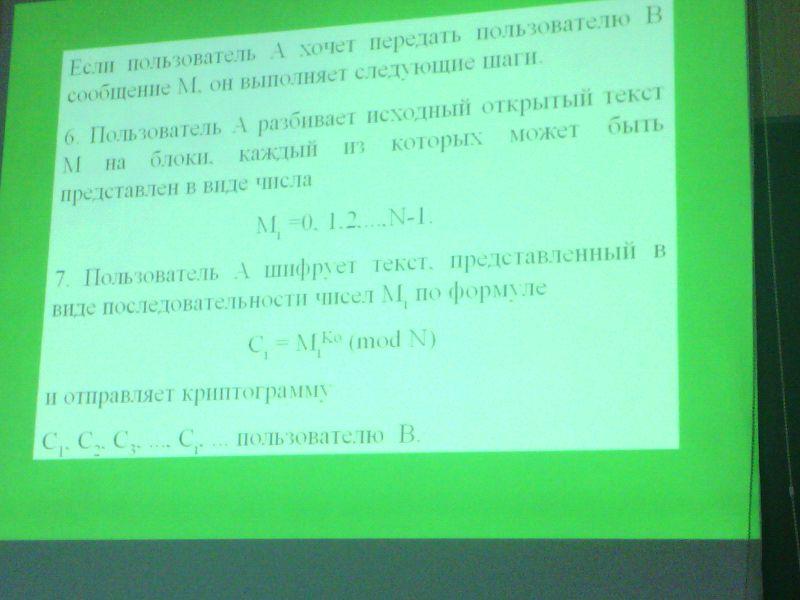

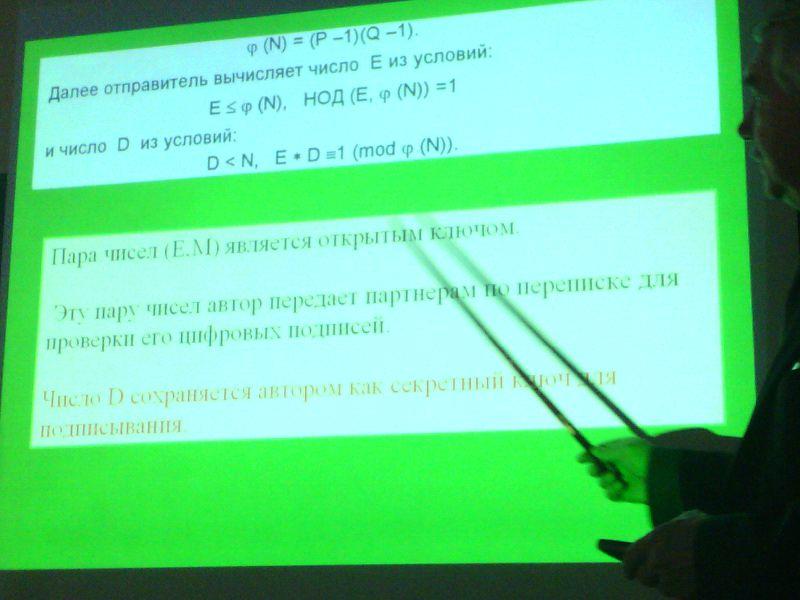

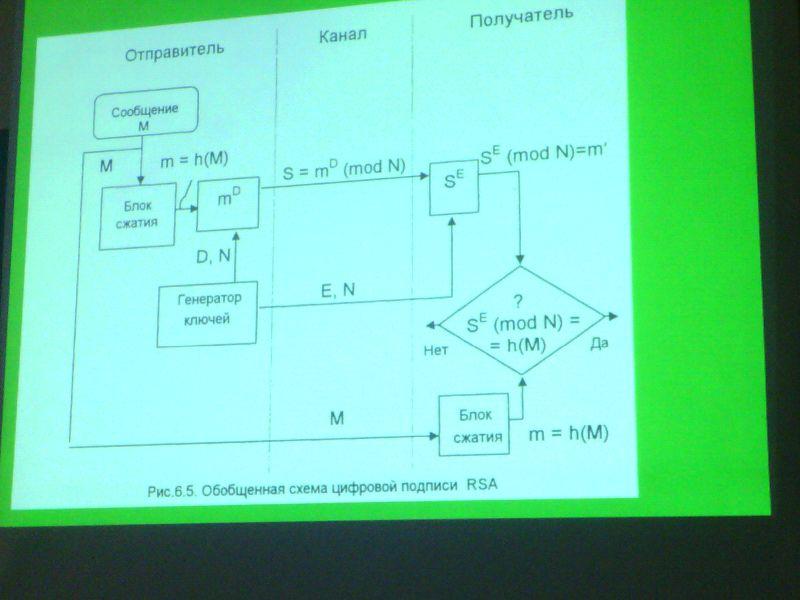

Алгоритм РСА.

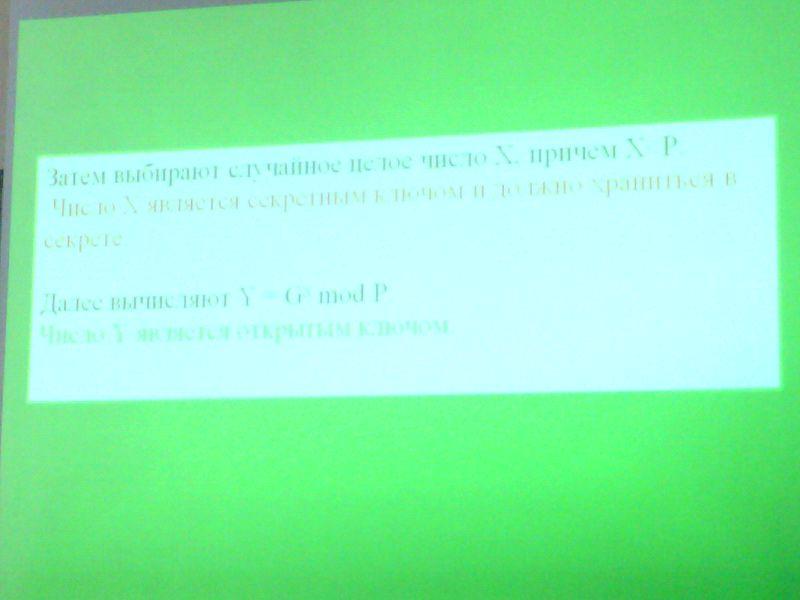

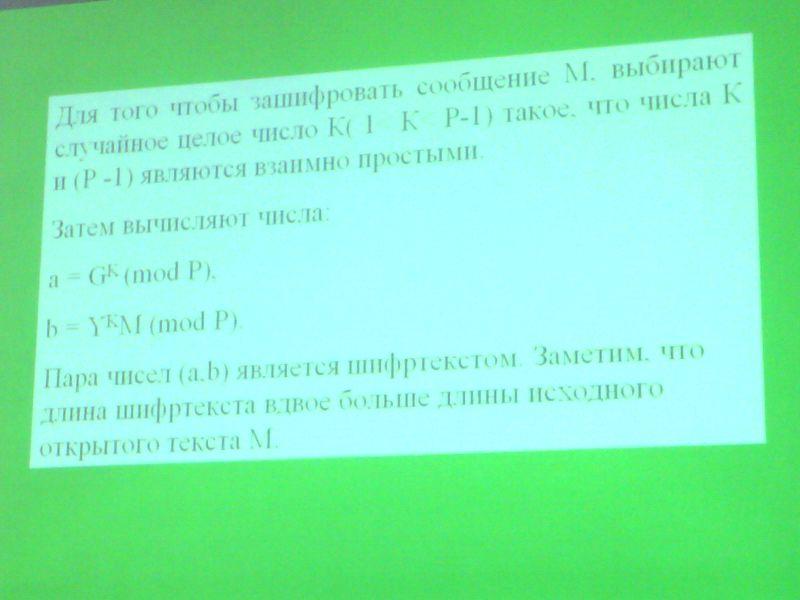

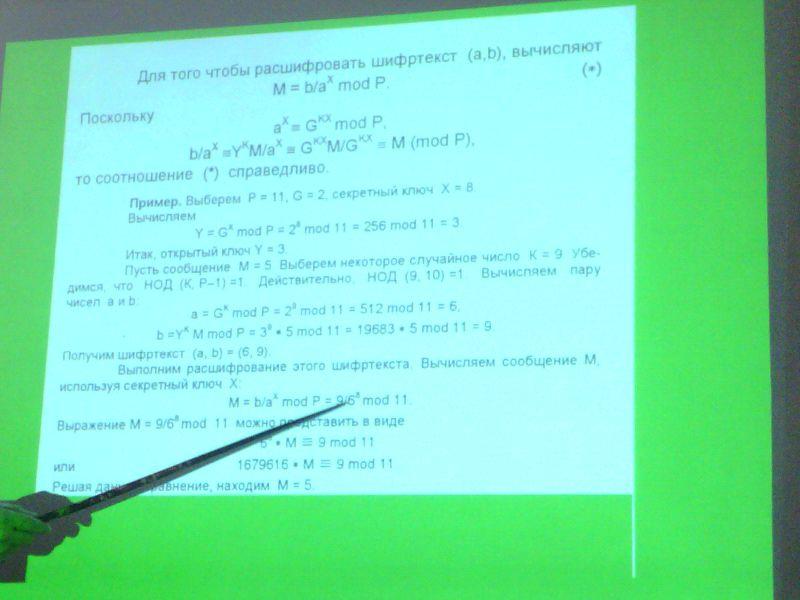

Система шифрования Эль Гамаля - с открытым ключом.

Число П - большоье простое, Г - целое. Г<П.

Затем Х - Х<П - секретный ключ.

М - сообщение.

К - случайное целое.

Комбинированный метод шифрования

Если пользователь хочет передать зашифрованное сообщение комбинированным методом:

1. Создание симметричного сеансового ключа.

2. Шифрование сообщения симметричным ключом.

3. Шифрование сеансового ключа на открытом ключе другого пользователя

4. Передача зашифрованного сообщения и зашифрованного ключа.

1. Расшифрование ключа своим секретным ключом.

2. Расшифрование сообщения сеансовым ключом.

Ключи должны быть такой длины, чтобы атака на любом этапе была нулевой.

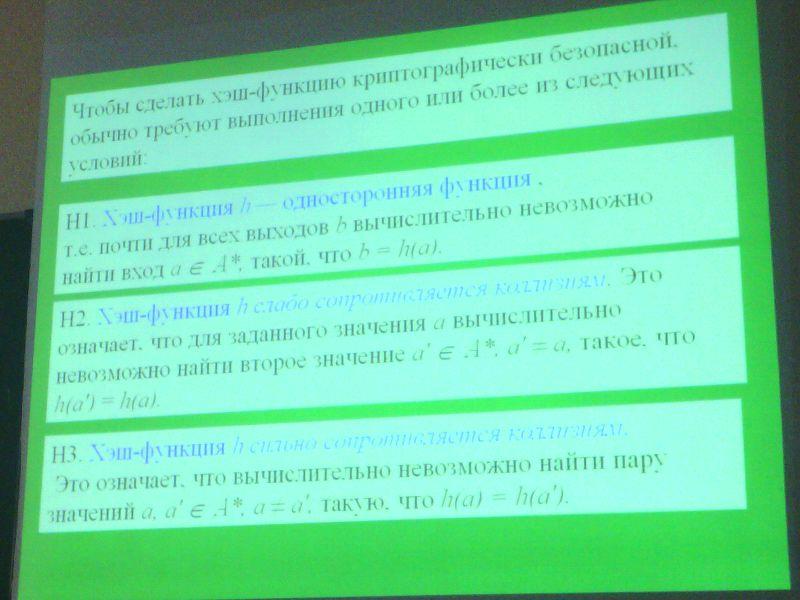

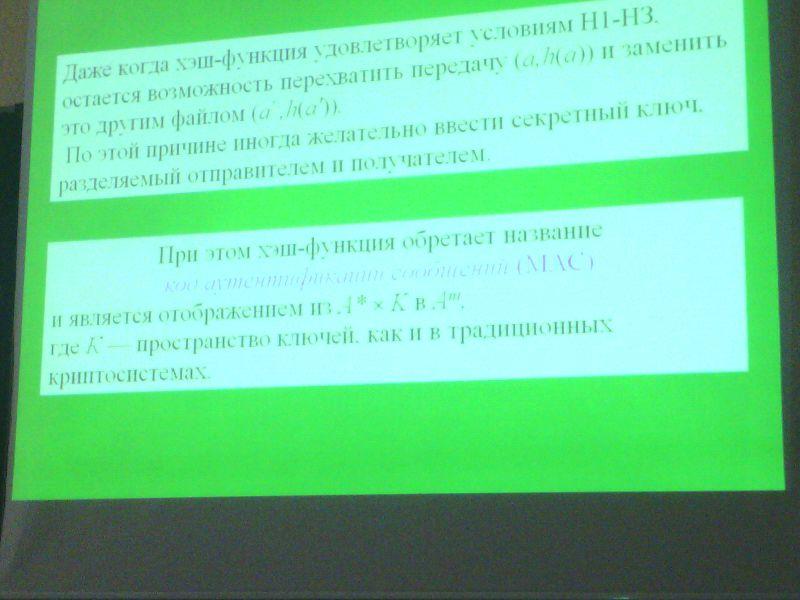

Однонаправленные хэш-функции - имеют фиксированую длину.

Сойства:

1. Чувствительность к изменению в тексте М.

2. Необратимость.

3. Малая вероятность коллизии.

Исчо:

Код аутендификации сообщения

Адлер32,срс32,мд2,мд5,СНА

ЭЦП РСА.

Ключевая инфгрмация - совокупность ключей.

Управление ключами, функции:

1. Генерация ключей

2. Хранение

3. Распределение.

Иерархия ключей - главный, ключ шифрования ключей, клбч шмфрования данных.

Распределение ключей, задачи:

1. Подтверждене подлиннос участников

2. Достоверности сеанса

3. Минимальное число сообщений при обмене клбчами.

Ценртр

распределения ключей керберос.

Специальные алгоритмы для протоколов

Трехпроходный цпротокол Шамира.

Скрытый канал на основе схемы эль-гамаля.

Криптография с несколькими открытыми ключами.

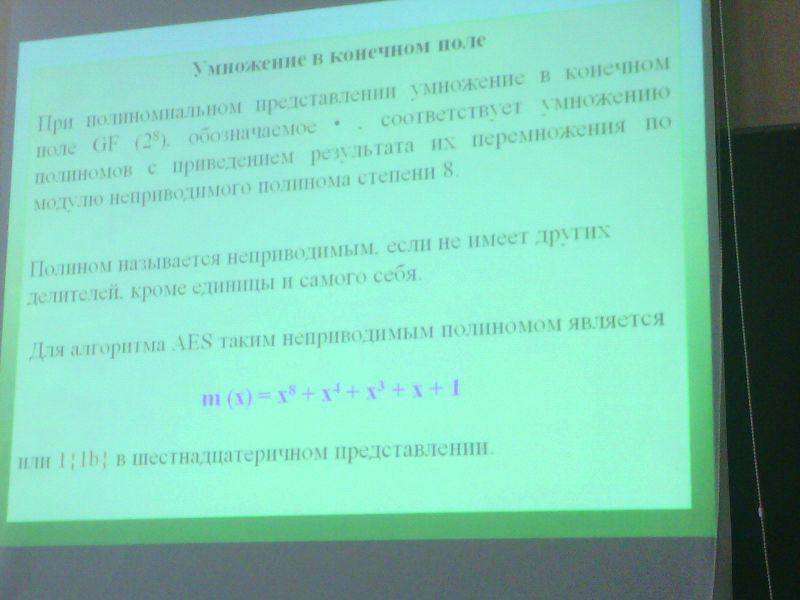

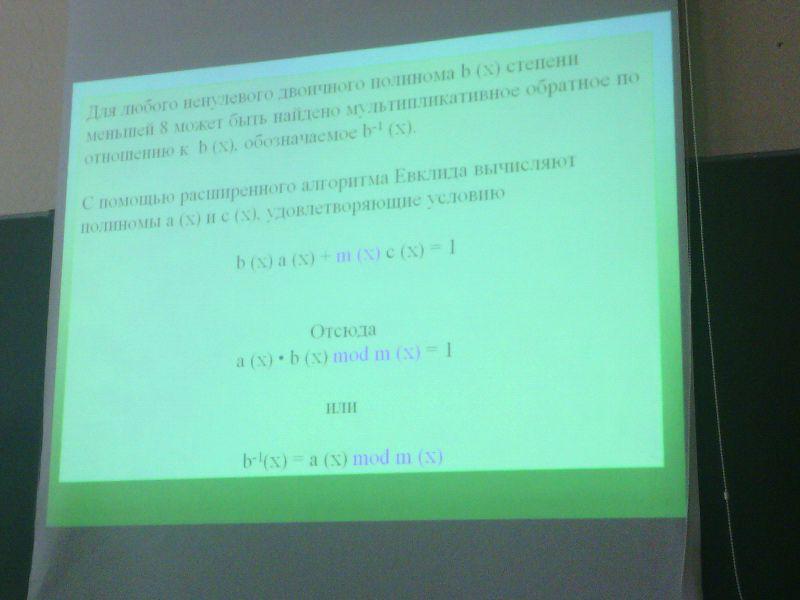

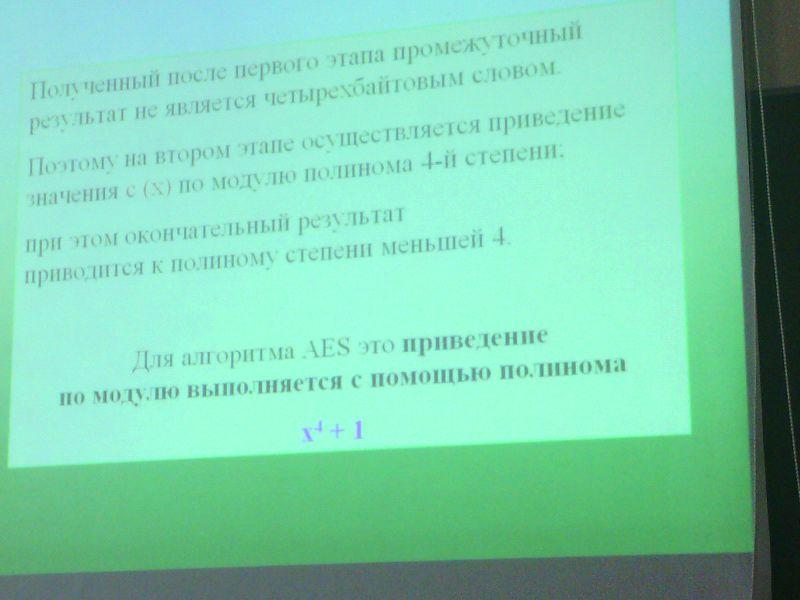

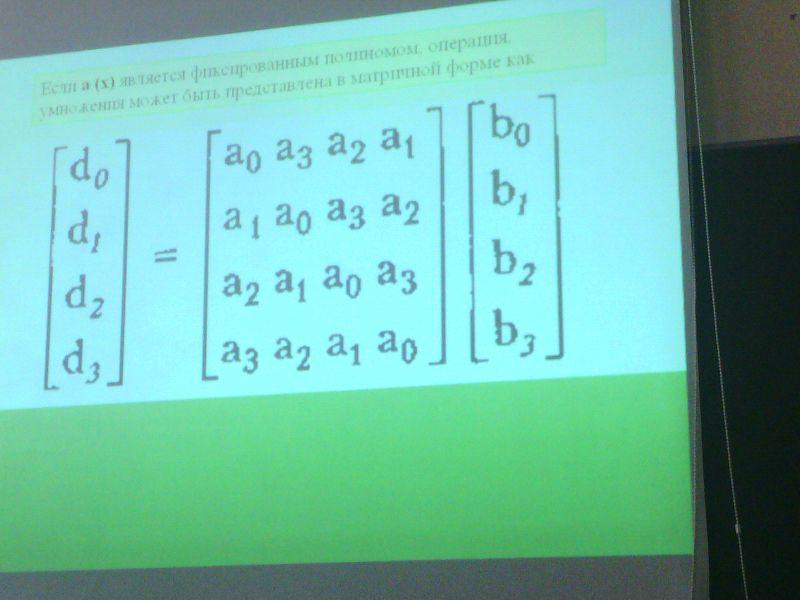

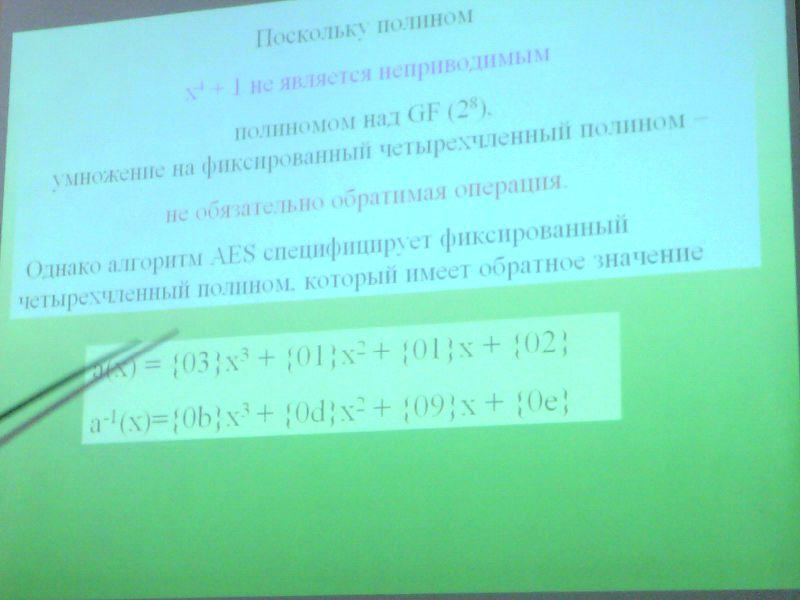

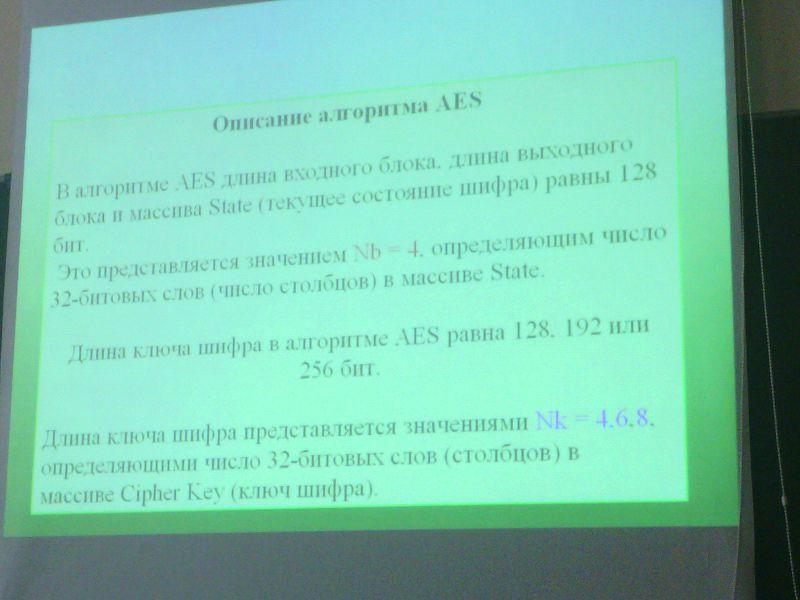

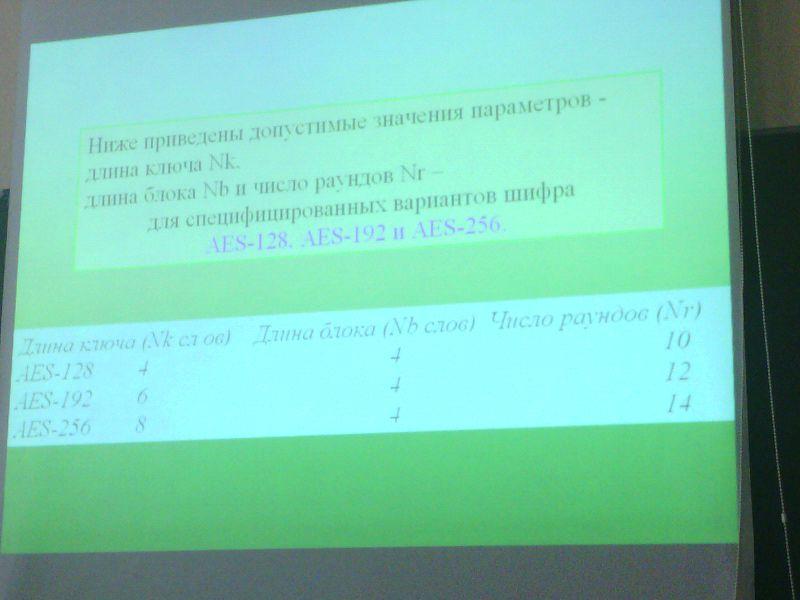

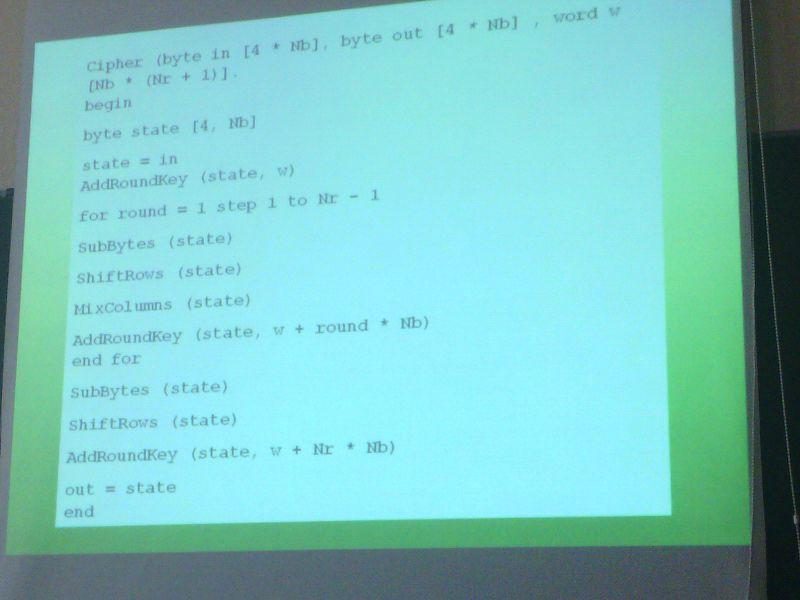

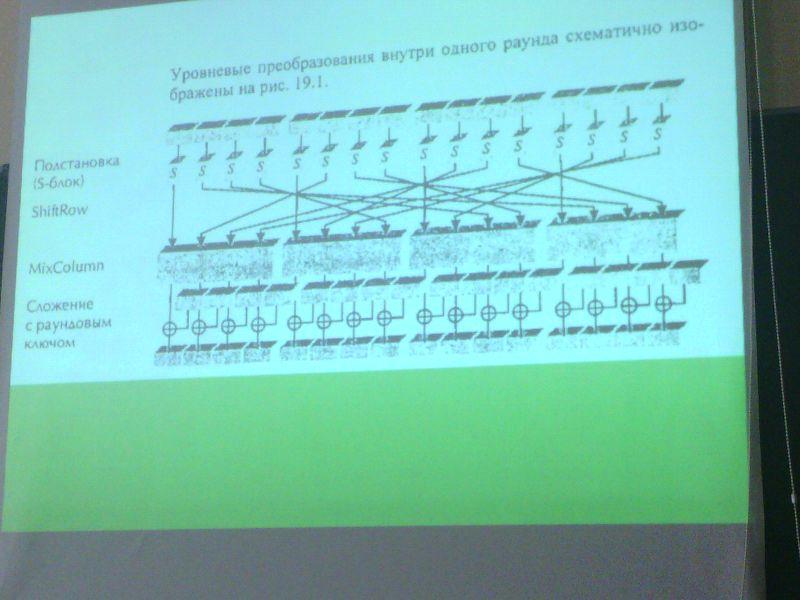

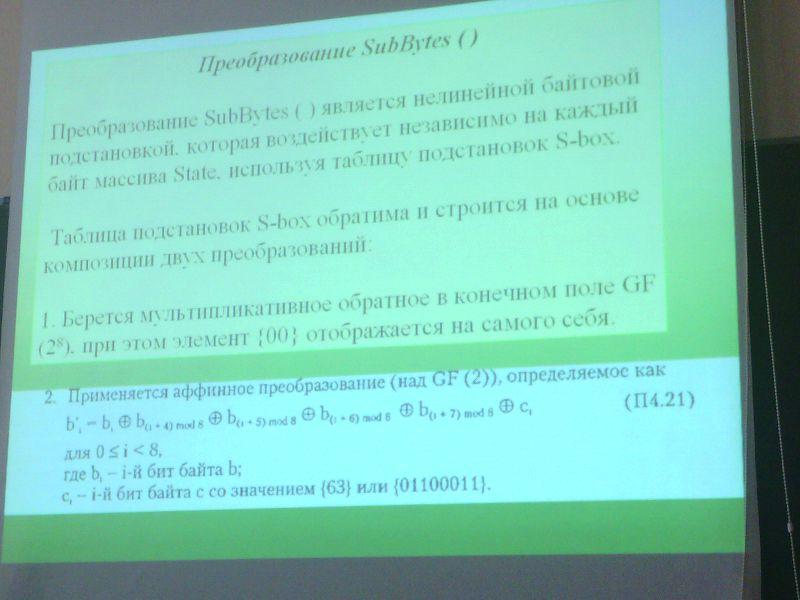

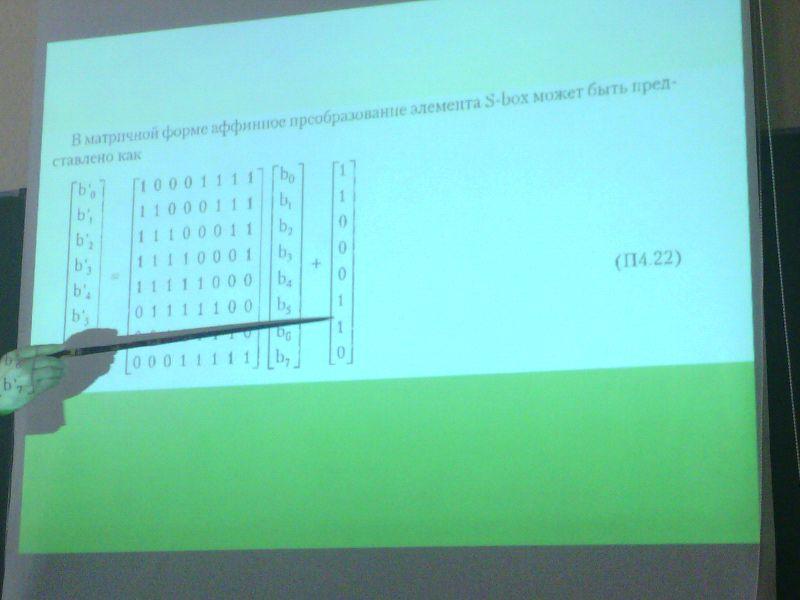

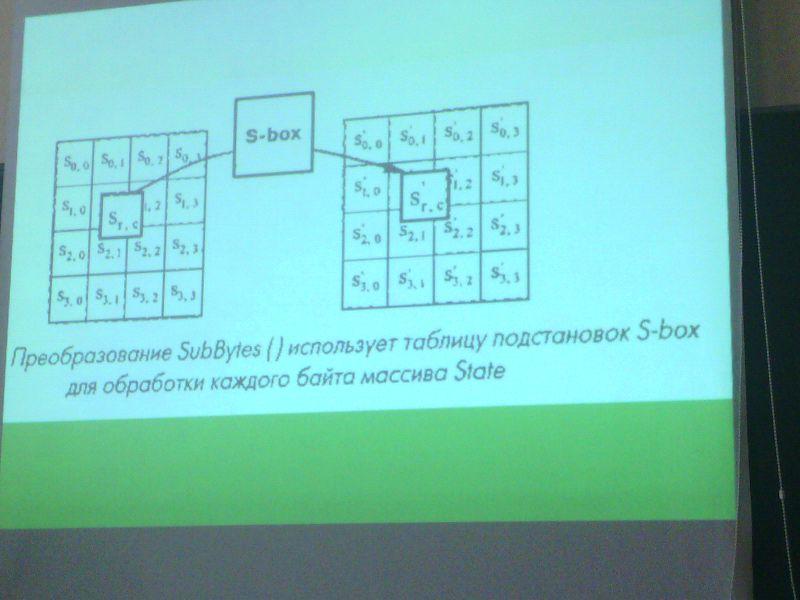

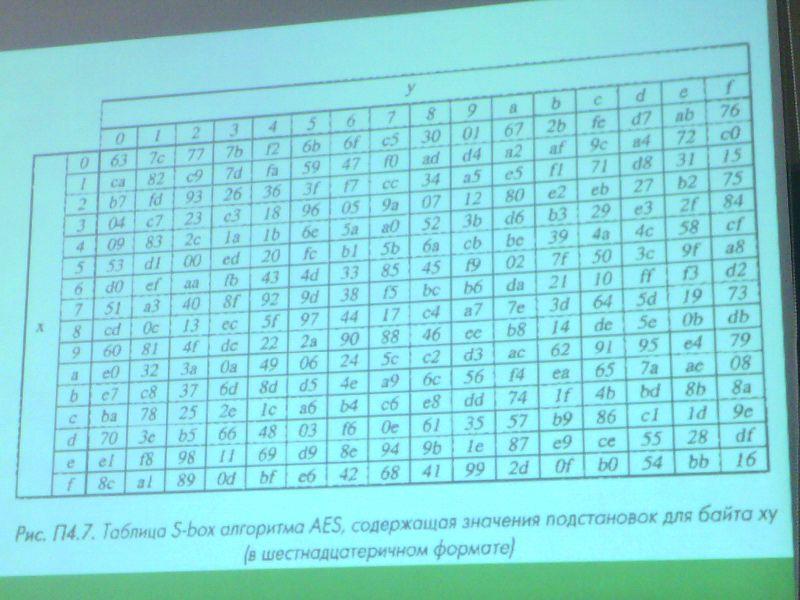

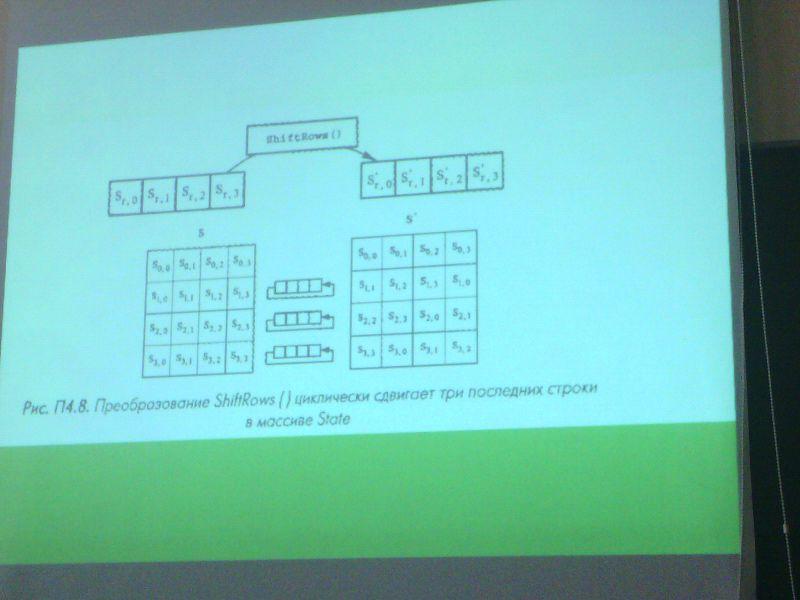

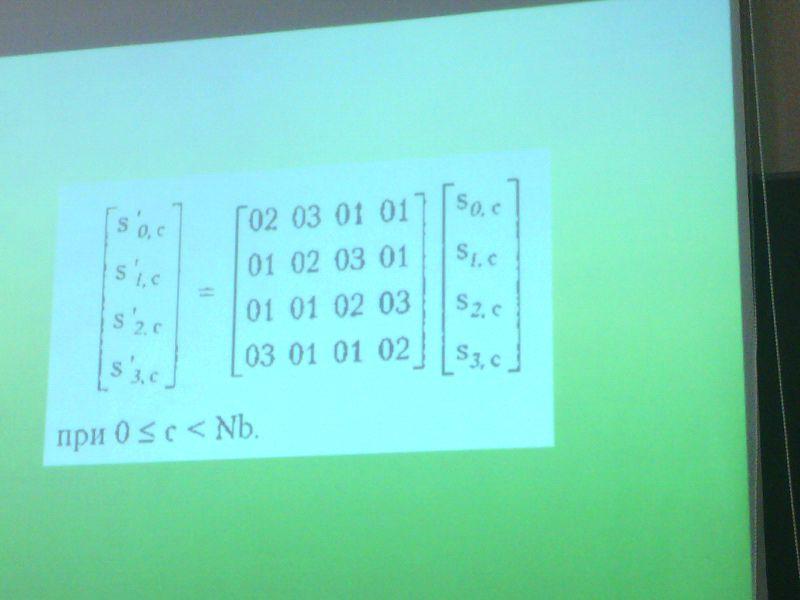

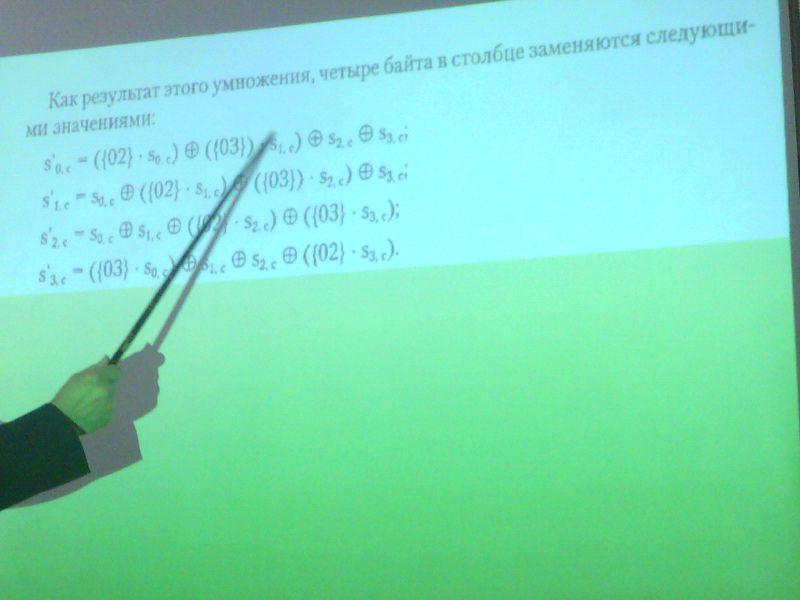

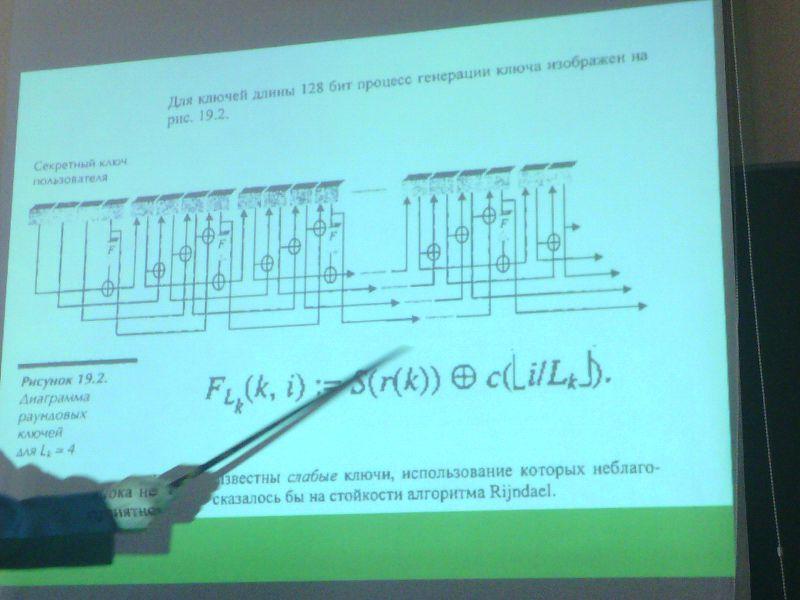

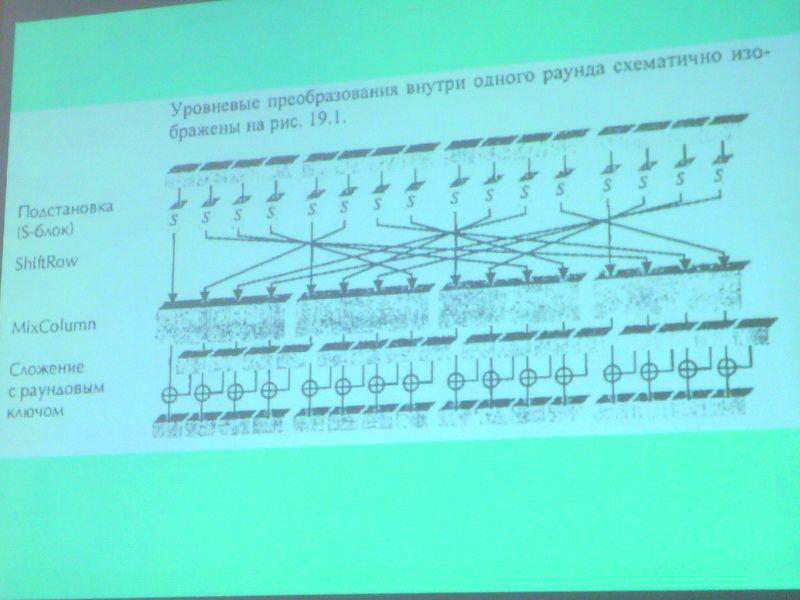

Стандарт шифрования АЕС.

Симметричный блочный шифр.

128, 192, 256 бит шифрования.