- •Хэш функции

- •29. Протоколы аутентификации. Понятия идентификации и аутентификации. Криптографический протокол односторонней аутентификации Шнора. Типичные атаки на протоколы аутентификации.

- •Атака с повторной передачей сообщений

- •Атака «человек посередине»

- •Атака с помощью параллельного сеанса

- •Атака с помощью отражения сообщений

- •Атака с помощью чередования сообщений

- •Атака на основе неправильной интерпретации данных

- •Атака на основе безымянных сообщений

- •Атака на основе неправильного выполнения криптографических операций

- •Атака вследствие отсутствия защиты целостности данных

- •Атака вследствие отсутствия «семантической стойкости»

- •30. Электронная подпись. Понятие эп. Эп Фиата – Шамира. Эп Эль-Гамаля;

-

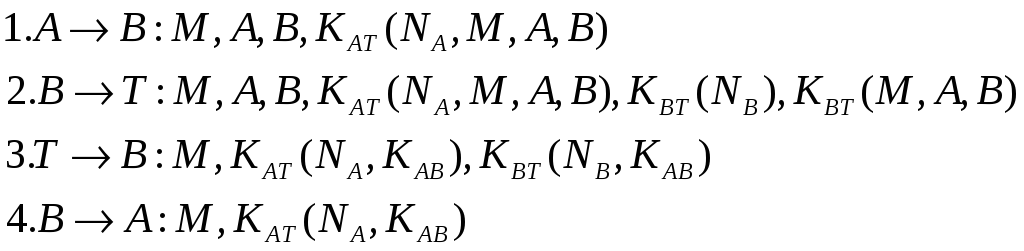

Атака на основе неправильной интерпретации данных

В атаке на основе неправильной интерпретации злоумышленник использует тот факт, что законпослушный пользователь не способен распозновать семантический смысл сообщения или группы сообщений. В большинстве случаев неправильная интерпретация проявляется в том , что пользователя путем обмана вынуждают неправильно интерпретировать случайное число, метку времени и т.д. Такая ошибка может возникнуть вследствие неудачной разработки протокола. Пример на основе протокола предложенного Нойманом и Стаблбайном: АТАКА:

-

A->B: A,NA – AЗЛ->B: A,NA

-

B->T: B,{A,NA,TB}KBT,NB – B->TЗЛ: B,{A,NA,TB}KBT,NB

-

T->A: {B,NA,KAB,TB}KAT,{A,KAB,TB}KBT,NB

-

A->B: {A,KAB,TB}KBT,{NB}KAB – AЗЛ->B: {A,NA,TB}KBT,{NB}KNa

Этот протокол должен обеспечить взаимную аутентификацию A и B, а также генерацию ключа с помощью доверенного посредника. Если случайное число и ключ имеют одинаковую длину этот протокол позволяет злоумышленнику организовать атаку.

-

Атака на основе безымянных сообщений

В протоколах аутентификации имя автора сообщения и ключ шифрования, как правило, можно выяснить по контексту. Однако в ситуациях, когда это сделать невозможно, отсутствие имени порождает большие проблемы. Яркими примерами атаки на основе безымянных сообщений являются две атаки на варианты протокола STS.

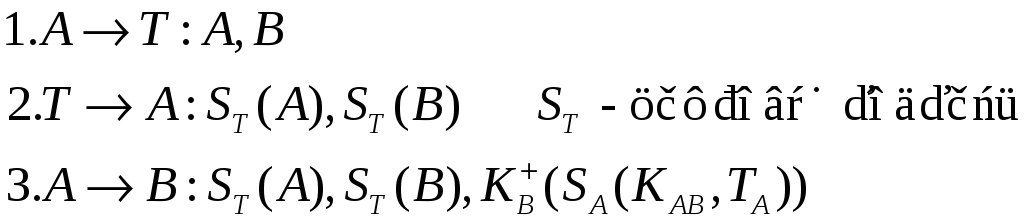

Пример атаки. Протокол Деннинга и Сакко – протокол с открытым ключом

В этом протоколе

третье сообщение шифруется, чтобы

обеспечить его секретность и аутентичность.

Когда B получает сообщение от А, он видит

что сеансовый ключ

![]() должен быть разделен только между ним

и А, поскольку он видит подпись А и следы

применения ее открытого ключа. К

сожалению, протокол не гарантирует, что

ключ будет разделен только между А и В.

должен быть разделен только между ним

и А, поскольку он видит подпись А и следы

применения ее открытого ключа. К

сожалению, протокол не гарантирует, что

ключ будет разделен только между А и В.

Атака:

![]()

D поверит, что

сообщение пришло от А и может послать

ей ответ, зашифрованный сеансовым ключом

![]() .

.

![]() сможет его прочитать.

сможет его прочитать.

Устранение этой атаки: явное указание имени участников протокола:

![]()

-

Атака на основе неправильного выполнения криптографических операций

-

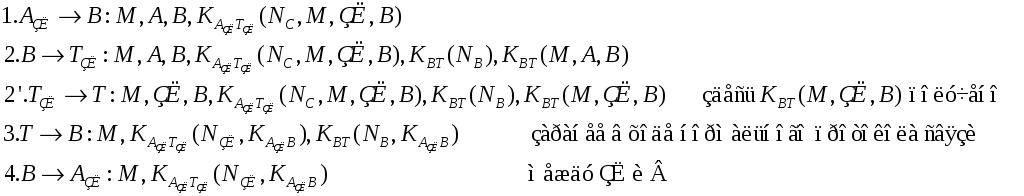

Атака вследствие отсутствия защиты целостности данных

Ослабленный вариант протокола Отвея-Рииса

Исходные условия:

А и Т владеют общим ключом, B и Т владеют

общим ключом

![]()

Цель: взаимная аутентификация А и В

Протокол:

Атака: злоумышленник

обладает общим ключом с Т -

![]()

Последствия:

В подумает что установил контакт с А и

разделил с ним сеансовый ключ, хотя на

самом деле он общался с Злоумышленником

и разделил сеансовый ключ с ним.

Последствия:

В подумает что установил контакт с А и

разделил с ним сеансовый ключ, хотя на

самом деле он общался с Злоумышленником

и разделил сеансовый ключ с ним.

В начале атаки

Злоумышленник маскируется под А, чтобы

инициировать протокол связи с В. Затем

он перехватывает сообщение, посланное

от В к Т, подменяет имя А своим собственным,

не изменяет первую порцию сообщения и

заменяет вторую порцию![]() сообщением

сообщением

![]() ,

записанным в ходе предыдущего нормального

сеанса протокола связи между ним и В.

Маскируясь под В, Злоумышленник пересылает

модифицированное сообщение Т. Ни В, ни

Т ничего не подозревают: Т уверен что

аутентификацию запрашивает Злоумышленник

и В, В думает что установил связь с А.

,

записанным в ходе предыдущего нормального

сеанса протокола связи между ним и В.

Маскируясь под В, Злоумышленник пересылает

модифицированное сообщение Т. Ни В, ни

Т ничего не подозревают: Т уверен что

аутентификацию запрашивает Злоумышленник

и В, В думает что установил связь с А.

Для защиты от атаки

необходимо объединить одноразовое

случайное число

![]() с именами пользователей

с именами пользователей