- •Хэш функции

- •29. Протоколы аутентификации. Понятия идентификации и аутентификации. Криптографический протокол односторонней аутентификации Шнора. Типичные атаки на протоколы аутентификации.

- •Атака с повторной передачей сообщений

- •Атака «человек посередине»

- •Атака с помощью параллельного сеанса

- •Атака с помощью отражения сообщений

- •Атака с помощью чередования сообщений

- •Атака на основе неправильной интерпретации данных

- •Атака на основе безымянных сообщений

- •Атака на основе неправильного выполнения криптографических операций

- •Атака вследствие отсутствия защиты целостности данных

- •Атака вследствие отсутствия «семантической стойкости»

- •30. Электронная подпись. Понятие эп. Эп Фиата – Шамира. Эп Эль-Гамаля;

-

Атака с помощью параллельного сеанса

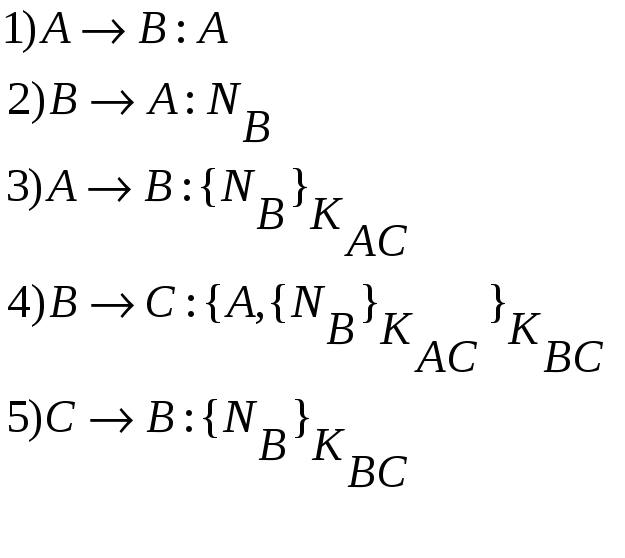

Протокол Ву-Лама – протокол аутентификации с помощью доверенного посредника

Условия: A и C владеют

общим симметричным ключом

![]() ,B

и C

владеют общим cимметричным

ключом

,B

и C

владеют общим cимметричным

ключом

![]() .

Цель: аутентификация А В.

.

Цель: аутентификация А В.

П ротокол:

ротокол:

В атаке с помощью параллельного сеанса под управлением Злоумышленника выполняется сразу несколько протоколов. Параллельные сеансы позволяют Злоумышленнику использовать для ответа на трудные вопросы, возникающие в ходе одного сеанса, информацию, которую он получает в ходе других сеансов.

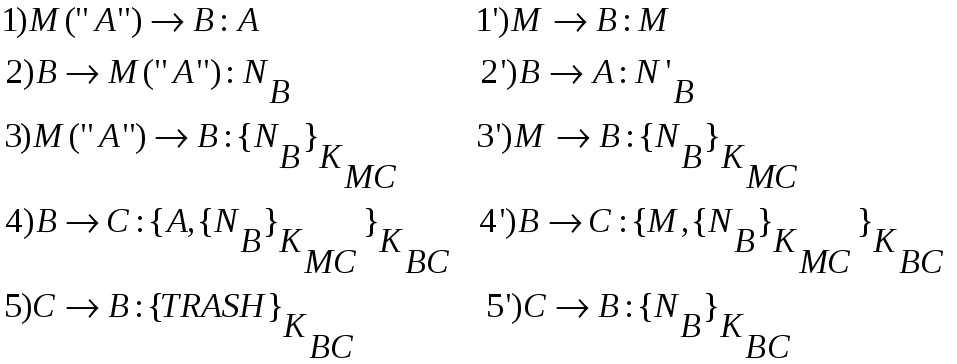

Примером атаки с помощью параллельных сеансов является атака на протокол Ву-Лама, изобретенная Абади и Нидхемом:

Атака на протокол Ву-Лама с помощью параллельного сеанса:

Условия: В дополнение,

M (злоумышленник) и C владеют общим

симметричным ключом

![]()

Атака:

6) B прекращает связь с M (так как результат расшифровки – не N'B)

6’) B вступает в контакт с поддельным “A” (так как Nb дешифровано)

TRASH - мусор,

возникающий при дешифровании C

![]() с помощью ключа

с помощью ключа

![]()

ПОСЛЕДСТВИЯ:

В думает, что установил контакт с А, хотя А вообще не выходил на связь.

Эта атака возможна,

если B устанавливает контакты с A и M

практически одновременно. Тогда

Злоумышленник может блокировать

сообщения, направленные А. В сообщениях

1 и 1’ B просят ответить на два запроса:

один — от Злоумышленника, а другой —

от "А". В сообщениях 2 и 2’ B отвечает

на два случайных оклика, посылая оба

ответа Злоумышленнику (один из ответов,

число Nb, Злоумышленник просто

перехватывает). Злоумышленник игнорирует

одноразовое случайное число N'B

предназначенное для него, а вместо

него использует перехваченное число

Nb предназначавшееся А. Итак, в сообщениях

3 и З’ B получает зашифрованный текст

![]() Обратите

внимание на то, что два зашифрованных

текста, содержащихся в сообщениях 3 и

3’ могут и не быть идентичными — это

зависит от деталей алгоритма шифрования.

В любом случае B должен просто следовать

протокольным инструкциям: он

расшифровывает сообщения 4 и 4' и пересылает

их C. Даже если оба зашифрованных текста,

полученных B в сообщениях 3 и 3’,

идентичны (если алгоритм шифрования

является детерминированным, что

маловероятно в современных системах).

B не должен этого замечать, поскольку

зашифрованный текст им не распознается

и не считается сообщением, подлежащим

интерпретации. "Отказ от интерпретации"

постороннего зашифрованного текста

полностью соответствует кодексу

поведения законопослушного пользователя:

B не подозревает об атаке и не может

распознать зашифрованный текст, не

предназначенный для расшифровки. Итак,

получив от C сообщения 5 и 5’, B находит

в одном из них правильное случайное

число Nb и приходит к выводу, что между

ним и А установлен контакт, хотя А вообще

не выходил на связь. Второе сообщение

содержит мусор, поскольку оно является

результатом расшифровки сообщения

Обратите

внимание на то, что два зашифрованных

текста, содержащихся в сообщениях 3 и

3’ могут и не быть идентичными — это

зависит от деталей алгоритма шифрования.

В любом случае B должен просто следовать

протокольным инструкциям: он

расшифровывает сообщения 4 и 4' и пересылает

их C. Даже если оба зашифрованных текста,

полученных B в сообщениях 3 и 3’,

идентичны (если алгоритм шифрования

является детерминированным, что

маловероятно в современных системах).

B не должен этого замечать, поскольку

зашифрованный текст им не распознается

и не считается сообщением, подлежащим

интерпретации. "Отказ от интерпретации"

постороннего зашифрованного текста

полностью соответствует кодексу

поведения законопослушного пользователя:

B не подозревает об атаке и не может

распознать зашифрованный текст, не

предназначенный для расшифровки. Итак,

получив от C сообщения 5 и 5’, B находит

в одном из них правильное случайное

число Nb и приходит к выводу, что между

ним и А установлен контакт, хотя А вообще

не выходил на связь. Второе сообщение

содержит мусор, поскольку оно является

результатом расшифровки сообщения

![]() с

помощью ключа

с

помощью ключа

![]() ,

выполненного C. В результате B разрывает

связь со Злоумышленником, устанавливая

контакт с "А".

,

выполненного C. В результате B разрывает

связь со Злоумышленником, устанавливая

контакт с "А".

В атаке с помощью параллельного сеанса последовательность двух сеансов не важна. Например, если B получит сообщение 3' до сообщения 3, атака будет развиваться точно так же. B может определить, кем было послано то или иное сообщение, по сопутствующей информации на сетевом уровне.

Изобретя атаку на

протокол Ву-Лама с помощью параллельного

сеанса. Абади и Нидхем предложили его

исправить:

последнее сообщение, посланное С к B в

протоколе должно содержать имя А.

![]() (1)

(1)

Это исправление

действительно предотвращает атаку с

помощью параллельного сеанса, поскольку

теперь атака Злоумышленника приведет

к следующему результату

![]()

Поскольку B ожидает сообщения (1), атака захлебывается.