- •Хэш функции

- •29. Протоколы аутентификации. Понятия идентификации и аутентификации. Криптографический протокол односторонней аутентификации Шнора. Типичные атаки на протоколы аутентификации.

- •Атака с повторной передачей сообщений

- •Атака «человек посередине»

- •Атака с помощью параллельного сеанса

- •Атака с помощью отражения сообщений

- •Атака с помощью чередования сообщений

- •Атака на основе неправильной интерпретации данных

- •Атака на основе безымянных сообщений

- •Атака на основе неправильного выполнения криптографических операций

- •Атака вследствие отсутствия защиты целостности данных

- •Атака вследствие отсутствия «семантической стойкости»

- •30. Электронная подпись. Понятие эп. Эп Фиата – Шамира. Эп Эль-Гамаля;

-

Атака с повторной передачей сообщений

Атака на протокол с передачей повторной [replay attack] — атака на протокол криптографический, при которой противник и/или нарушитель записывает все передаваемые сообщения и впоследствии повторно передает их от имени законного пользователя.

В основном применяется в протоколах аутентификации.

Классический пример:A и В общаются через защищенный канал связи. С - злоумышленник подслушивает их переговоры. Позднее (не обязательно после завершения сеанса связи) С может повторить все сообщения одной из сторон (чаще всего А - инициатора соединения) или только некоторые сообщения при действующем соединении. Например А связывается с В и просит перевести на счет С деньги за какую-то услугу деньги в банк при этом она подписывает сообщение (то есть В уверен, что имеет дело именно с А). Он переводит деньги, но позже С может еще раз отправить это сообщение и еще раз получить деньги. Ему не надо даже вникать в содержание сообщения.

Конкретная реализация атаки (момент атаки, конкретные сообщения и прочее) зависят от конкретного атакуемого протокола.

Защита от таких атак осуществляется или при помощи временных штампов или с помощью порядковых номеров.

Пути обхождения: Использование протоколов типа «Запрос – Ответ», использование меток времени или случайных чисел, вставка идентифицирующей информации в ответы.

1)А![]() В:

В:![]() (

(![]() (m))

(m))

2)B![]() A:

A:![]() (

(![]() (m))

(m))

3)C![]() B:

B:![]() (

(![]() (m))

, С – активный противник

(m))

, С – активный противник

4)B![]() C:

C:![]() (

(

![]() (

(![]() (

(![]() (m))))

С получит сообщении m

(m))))

С получит сообщении m

-

Атака «человек посередине»

Атака «человек посередине» хорошо описывается известной проблемой гроссмейстера. Новичок начинает шахматные партии с двумя гроссмейстерами: одну из партий он играет белыми, а другую – черными. Дождавшись хода противника на первой доске, он повторяет его на другой доске. Таким образом, два гроссмейстера практически играют друг с другом. В результате он либо заключит две ничьи, либо одну партию проиграет, а другую выиграет. В любом случае его шахматный рейтинг вырастет.

В основном, данная атака предназначена для взлома протоколов, не предусматривающих взаимной аутентификации. В ходе этой атаки Злоумышленник может переадресовывать трудные вопросы, задаваемые одним из участников протокола, другому участнику, получать от него ответ, а затем пересылать спрашивающему, и наоборот.

Возможны варианты атаки на протоколы:

-

протокол аутентификации с открытым ключом Нидхема-Шредера

-

протокол обмена ключами Диффи-Хеллмана

-

протокол STS

Рассмотрим на примере протокола обмена ключами Диффи-Хеллмана

Сам протокол Диффи-Хеллмана:

Параметры:

-

p –простое, причем

тоже простое, и

тоже простое, и -

- примитивный

элемент.

- примитивный

элемент.

Ч![]() исла

p и a несекретны. Ниже все вычисления –

в

исла

p и a несекретны. Ниже все вычисления –

в

![]()

-

,

где

,

где

-

,

где

,

где

-

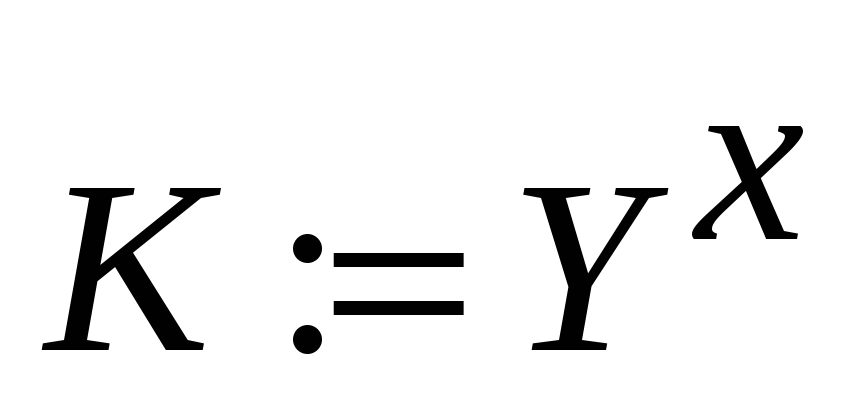

A вычисляет

-

B вычисляет

Атака

С![]() - злоумышленник

- злоумышленник

1.

![]() ,

где

,

где

1’.

![]() ,

где

,

где ![]()

2.

![]() ,

где

,

где ![]()

2’.

![]()

3. А вычисляет

![]() (этот ключ распределен между А и С)

(этот ключ распределен между А и С)

4. B вычисляет

![]() (этот ключ распределен между В и С)

(этот ключ распределен между В и С)

Протокол обмена ключами Диффи-Хеллмана не обеспечивает аутентичности источника сообщений, поэтому активный противник, внедренный в канал связи между А и В, может манипулировать сообщениями протокола и начать атаку «человек посередине».

В ходе этой атаки

Злоумышленник перехватывает и блокирует

первое сообщение от А, т.е. число Х,

маскируется под А и посылает В сообщение.

(Злоумышленник («А») -> B:

![]() )

)

B,

следуя инструкциям протокола, возвращает

Злоумышленнику («А») число

![]() .

Это число снова перехватывается и

блокируется Злоумышленником. Теперь

Злоумышленник и В согласовали между

собой ключ

.

Это число снова перехватывается и

блокируется Злоумышленником. Теперь

Злоумышленник и В согласовали между

собой ключ

![]() ,

хотя В считает что разделил этот ключ

с А.

,

хотя В считает что разделил этот ключ

с А.

Аналогично

Злоумышленник, имитируя В, может

согласовать другой ключ с А (т.е. число

![]() ).

Впоследствии Злоумышленник может

использовать оба ключа для чтения и

подмены «секретных» сообщений, которыми

обмениваются А и В, или поочередно

имитировать этих пользователей.

).

Впоследствии Злоумышленник может

использовать оба ключа для чтения и

подмены «секретных» сообщений, которыми

обмениваются А и В, или поочередно

имитировать этих пользователей.