- •Хэш функции

- •29. Протоколы аутентификации. Понятия идентификации и аутентификации. Криптографический протокол односторонней аутентификации Шнора. Типичные атаки на протоколы аутентификации.

- •Атака с повторной передачей сообщений

- •Атака «человек посередине»

- •Атака с помощью параллельного сеанса

- •Атака с помощью отражения сообщений

- •Атака с помощью чередования сообщений

- •Атака на основе неправильной интерпретации данных

- •Атака на основе безымянных сообщений

- •Атака на основе неправильного выполнения криптографических операций

- •Атака вследствие отсутствия защиты целостности данных

- •Атака вследствие отсутствия «семантической стойкости»

- •30. Электронная подпись. Понятие эп. Эп Фиата – Шамира. Эп Эль-Гамаля;

29. Протоколы аутентификации. Понятия идентификации и аутентификации. Криптографический протокол односторонней аутентификации Шнора. Типичные атаки на протоколы аутентификации.

-

Протоколы аутентификации. Понятия идентификации и аутентификации;

Идентификация - процесс опознавания субъекта или объекта по присущему ему или присвоенному ему идентификационному признаку. Под идентификацией понимается также присвоение субъектам и объектам доступа идентификатора и (или) сравнение предъявляемого идентификатора с перечнем присвоенных идентификаторов.

Аутентификация - проверка принадлежности субъекту доступа предъявленного им идентификатора, подтверждение подлинности.

Авторизация - процедура предоставления субъекту определенных прав доступа к ресурсам системы после успешного прохождения им процедуры аутентификации. Для каждого субъекта в системе определяется набор прав, которые он может использовать при обращении к её ресурсам.

КП аутентификации (ПА) предназначены для решения задачи аутентификации (т.е установления подлинности) участников КП. Понятие аутентификации может относиться не только к участникам КП, но также и к 1. Сообщениям, пересылаемым в процессе работы КП, 2. Сеансам связи, 3. Времени создания сообщений, и т.д.

Проблема установления подлинности участников представляет большую актуальность, например, в том случае, когда участники выражают желание получить доступ к ресурсам, безопасность которых представляет повышенный интерес, таким, например, как Банковские счета, Секретные базы данных, Государственные здания и т.д

Часто в результате работы ПА происходит выработка сеансового ключа симметричного шифрования, который участники ПА используют для организации сеанса шифрованной связи после завершения работы ПА.

Как правило, в ПА принимают участие два обычных участника, а также может принимать участие доверенный посредник. Протоколы аутентификации включают в себя следующие два класса:

1. КП односторонней аутентификации, в которых только один из участников доказывает свою подлинность другому участнику, и

2. КП двусторонней аутентификации, в которых оба участника доказывают свою подлинность друг к другу.

Под доказательством подлинности в разных ПА могут пониматься разные вещи:

-

В одних ПА в качестве таких доказательств выступает доказательство знания некоторого секрета, который может быть известен

--- только тому участнику, который доказывает свою подлинность, например закрытый ключ этого участника, или

---- только двум участникам:

-

Участнику, который доказывает свою подлинность, и

-

Участнику, который проверяет это доказательство

в качестве такого секрета может выступать пароль или PIN,

2) В других ПА (участниками которых являются живые люди) в качестве таких доказательств могут выступать

--- отпечатки пальцев,

--- характеристики глаза, голоса, и т.п

-

криптографический протокол односторонней аутентификации Шнорра;

В этом ПА участники P и V выбирают:

-

Простые числа p и q, где:

-

Длина примерно p равна 512 бит

-

Длина примерно q равна 140 бит

-

p-1 Делится на q

-

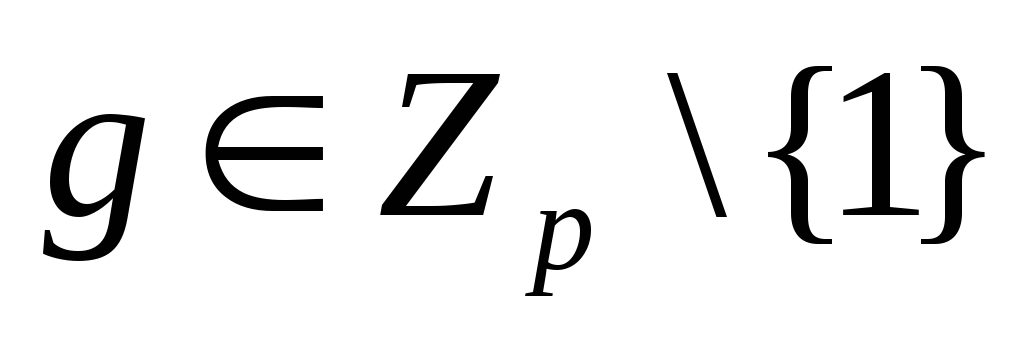

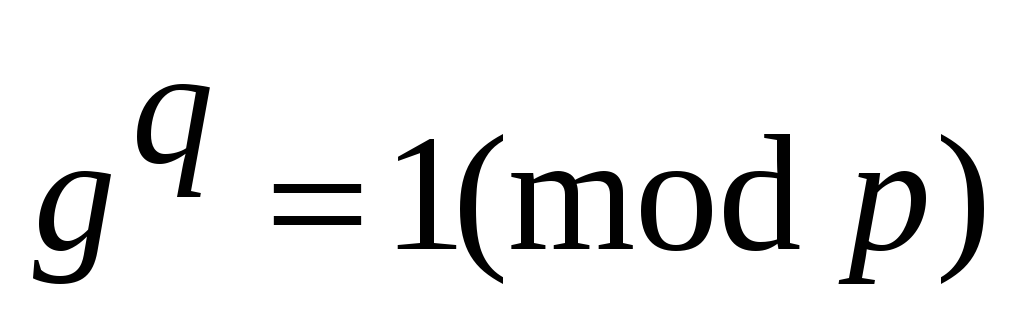

Число

,

такое, что

,

такое, что

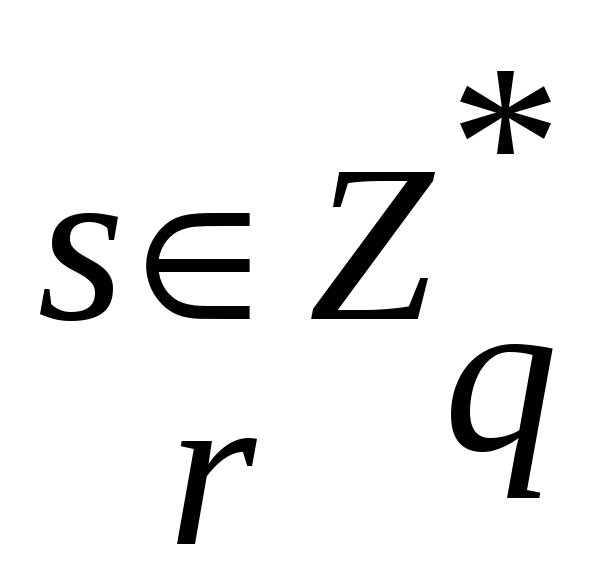

В качестве секрета,

знание которого участник P

доказывает участнику V,

выступает число

Предполагается,

что V

знает число

![]()

ПА Шнорра имеет следующий вид:

1.

![]()

2.

![]()

3.

![]()

4. V

принимает

ответ, если

![]()

-

типичные атаки на протоколы аутентификации;