1 / ЛР 2

.pdfМинистерство науки и высшего образования Российской Федерации Федеральное государственное автономное образовательное учреждение высшего образования

«ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ» (ТУСУР)

Кафедра комплексной информационной безопасности электронно-

вычислительных систем (КИБЭВС)

SQL ОПЕРАТОРЫ МАНИПУЛИРОВАНИЯ ДАННЫМИ Отчет по лабораторной работе №2

по дисциплине «Безопасность систем баз данных»

Выполнили:

Студенты гр.

__.__.2025

Принял:

Старший преподаватель каф.

КИБЭВС

______ _______ Н.А. Новгородова

__.__.2025

Томск 2025

Введение

Целью данной лабораторной работы является изучение SQL операторов

манипулирования данными.

Задачи:

1.Изучить набор команд языка SQL, связанный с добавлением, изменением, удалением, выборки данных в БД;

2.Заполнить созданные в лабораторной работе №1 таблицы данными. Записать и выполнить совокупность SQL-операторов для занесения данных в созданные таблицы. Добавить не менее 4-5 строк в каждую таблицу БД;

3.Проверить результат заполнения таблиц, написав и выполнив простой запрос;

4.Составить 2-3 запроса по изменению строк данных из таблиц БД. Проверить выполнение SQL-операторов;

5.Составить 2-3 запроса на удаление строк данных из таблиц БД. Проверить выполнение SQL-операторов;

6.Проверить разработанные ограничения целостности.

2

1 ОПИСАНИЕ ПО

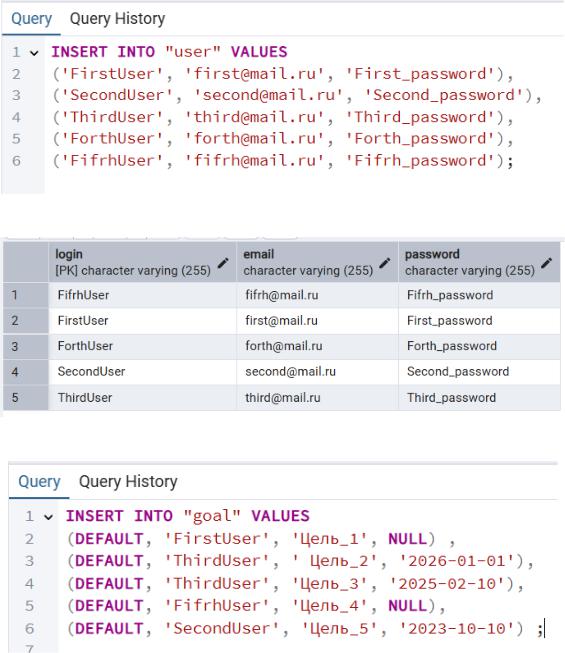

В каждую таблицу было добавлено несколько строк с данными (рисунки

1.1-1.10).

Рисунок 1.1 – Скрипт для таблицы «user»

Рисунок 1.2 – Результат добавления данных

Рисунок 1.3 – Скрипт для таблицы «goal»

3

Рисунок 1.4 – Результат добавления данных

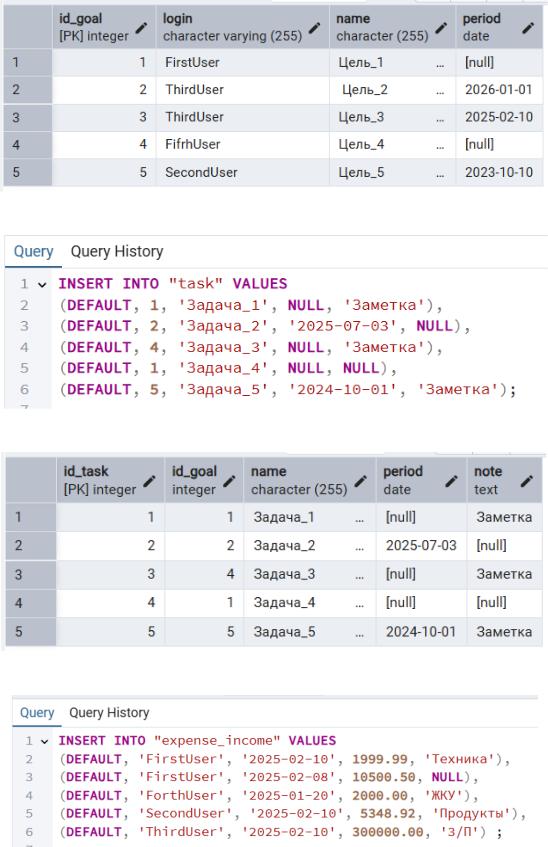

Рисунок 1.5 – Скрипт для таблицы «task»

Рисунок 1.6 – Результат добавления данных

Рисунок 1.7 – Скрипт для таблицы «expense_income»

4

Рисунок 1.8 – Результат добавления данных

Рисунок 1.9 – Скрипт для таблицы «importante_date»

Рисунок 1.10 – Результат добавления данных

5

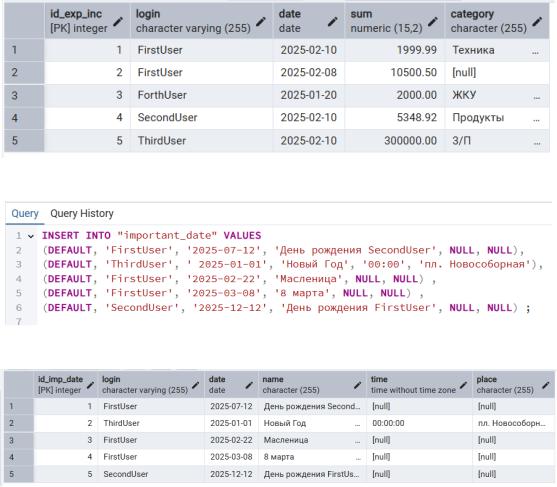

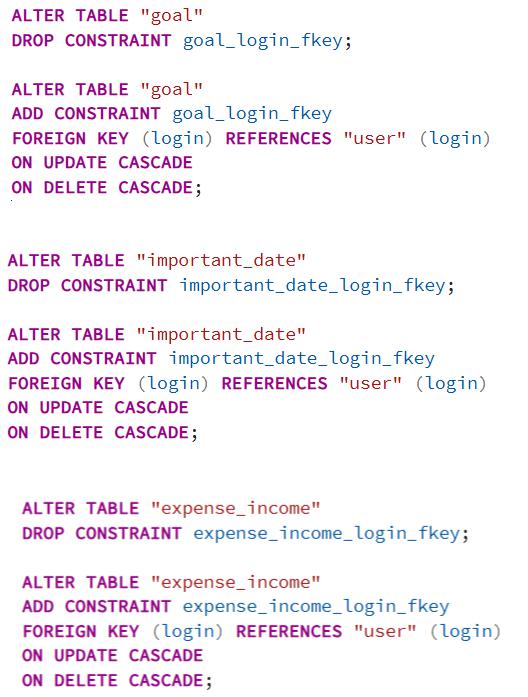

2 ИЗМЕНЕНИЕ СТРОК ДАННЫХ ТАБЛИЦ

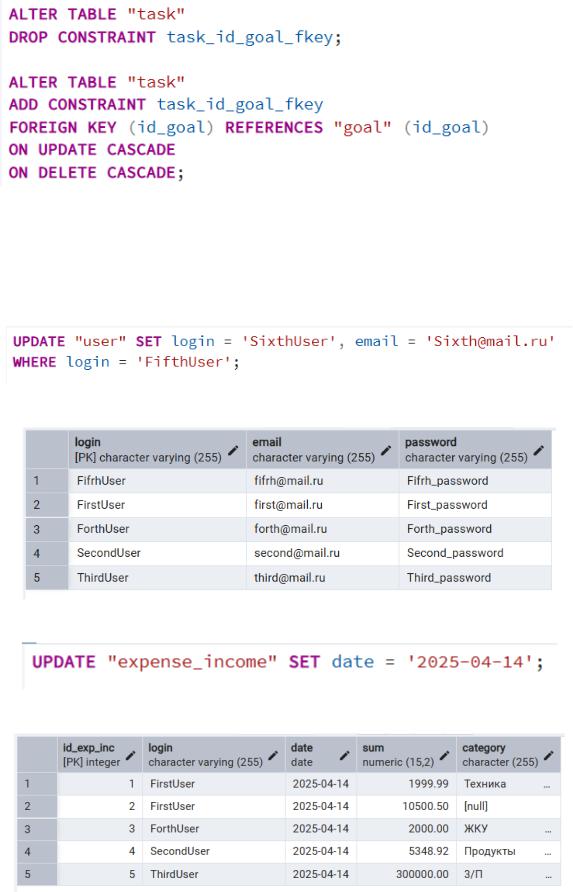

Чтобы было возможно изменять и удалять данные каскадом, были изменены ограничения внешних ключей для всех таблиц (рисунки 2.1 - 2.4).

Рисунок 2.1 – Изменение ограничения внешнего ключа

Рисунок 2.2 – Изменение ограничения внешнего ключа

Рисунок 2.3 – Изменение ограничения внешнего ключа

6

Рисунок 2.4 – Изменение ограничения внешнего ключа

Далее были изменены таблицы «user» (рисунки 2.5-2.8) и

«expense_income» (рисунки 1.7-1.9).

Рисунок 2.5 – Скрипт для изменения данных в таблице «user»

Рисунок 2.6 – Результат изменений в таблице «user»

Рисунок 2.7 – Скрипт для изменения данных в таблице «expense_income»

Рисунок 2.8 – Результат изменений

7

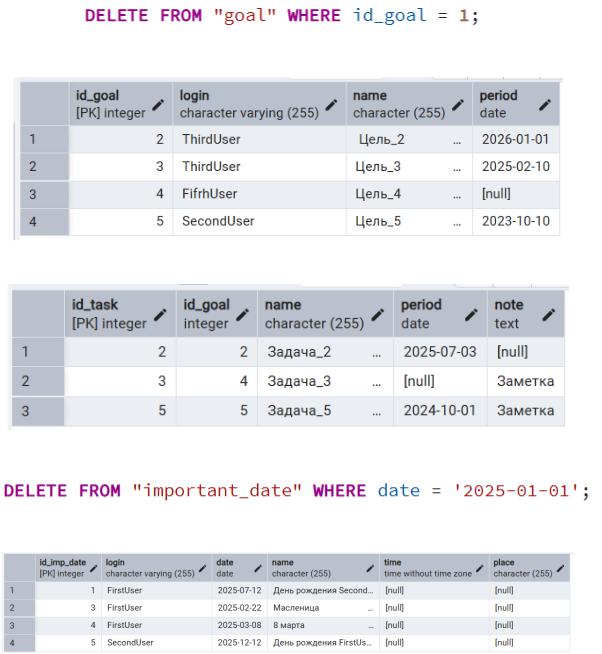

Были удалены данные из таблицы «goal», каскадом удалены некоторые записи таблицы «task» (рисунки 2.9-2.13).

Рисунок 2.9 – Скрипт для удаления данных в таблице «goal»

Рисунок 2.10 – Результат изменений в таблице «goal»

Рисунок 2.11 – Результат изменений в таблице «task»

Рисунок 2.12 – Скрипт для удаления данных в таблице «important_date»

Рисунок 2.13 – Результат изменений в таблице «important_date»

8

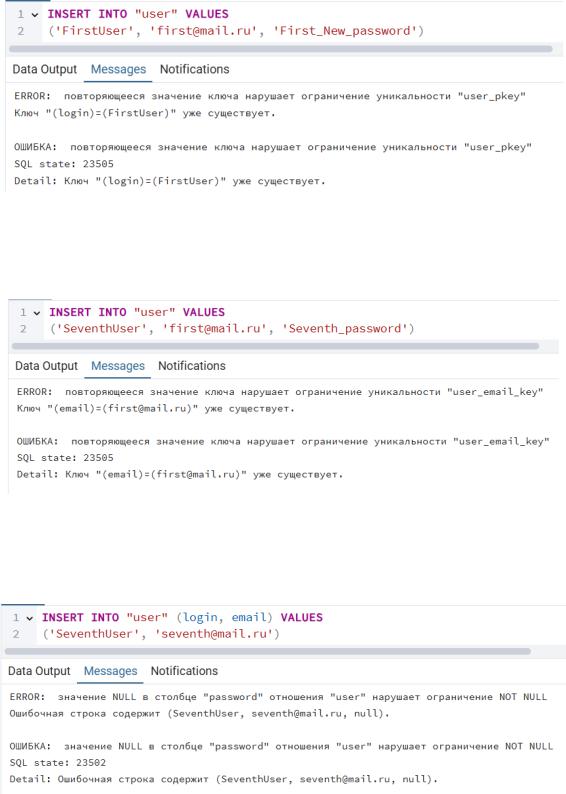

3 ПРОВЕРКА РАЗРАБОТАННЫХ ОГРАНИЧЕНИЙ ЦЕЛОСТНОСТИ

Проверка ограничения первичного ключа на примере таблицы «user» (рисунок 3.1).

Рисунок 3.1 – Проверка ограничения первичного ключа Проверка ограничения уникальности на примере таблицы «user» (рисунок

3.2).

Рисунок 3.2 – Проверка ограничения уникальности

Проверка ограничения обязательного поля на примере таблицы «user» (рисунок 3.3).

Рисунок 3.3 – Проверка ограничения обязательного поля

9

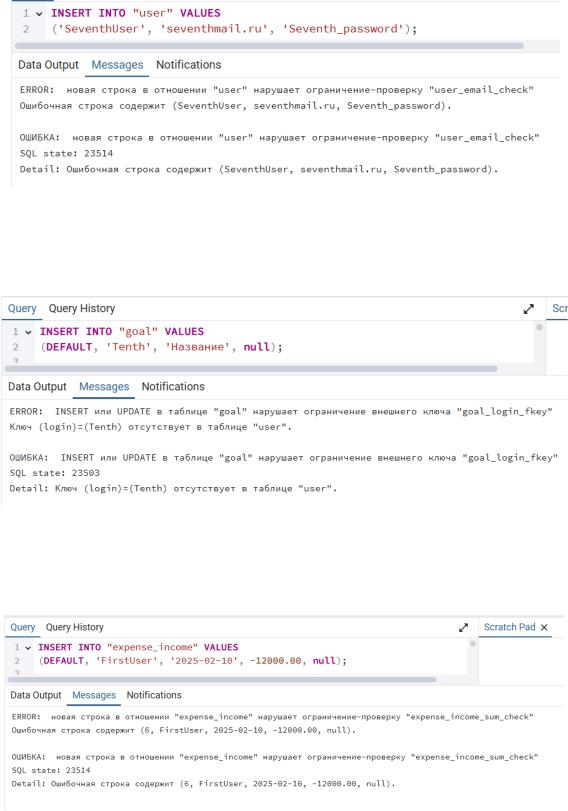

Проверка ограничения маски на примере таблицы «user» (рисунок 3.4).

Рисунок 3.4 – Проверка ограничения маски

Проверка ограничения внешнего ключа на примере таблицы «goal» (рисунок

3.5).

Рисунок 3.5 – Проверка ограничения внешнего ключ

Проверка ограничения значения на примере таблицы «expense_income» (рисунок 3.6).

Рисунок 3.6 – Проверка ограничения значения

10