Лабы / ОИВ_Л6

.docxМИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

ОРДЕНА ТРУДОВОГО КРАСНОГО ЗНАМЕНИ ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ «МОСКОВСКИЙ ТЕХНИЧЕСКИЙ УНИВЕРСИТЕТ СВЯЗИ И ИНФОРМАТИКИ»

_________________________________________

Кафедра «СиССК»

Лабораторная работа №6

«Основы технологии Wi-Fi»

Выполнили студенты БСС2201:

Проверили:

Рогач И. С.

Короткова В. И.

г. Москва, 2025г.

1. Определение Wi-Fi

Wi-Fi — это технология беспроводной связи, основанная на стандартах IEEE 802.11, которая позволяет устройствам подключаться к локальной сети или интернету без использования физических кабелей. Она использует радиоволны в диапазонах частот 2,4, 5 и 6 ГГц для передачи данных между устройствами (например, смартфонами, компьютерами, роутерами) и точкой доступа (обычно роутером).

2. Версии Wi-Fi

Версия Wi-Fi |

Скорость передачи данных |

Диапазоны частот |

Ширина канала |

Поддержка MIMO и MU-MIMO |

Wi-Fi 1 (802.11b) |

до 11 Мбит/c |

2.4 ГГц |

20 МГц |

Нет |

Wi-Fi 2 (802.11a) |

до 54 Мбит/c |

5 ГГц |

20 МГц |

Нет |

Wi-Fi 3 (802.11g) |

до 54 Мбит/c |

2.4 ГГц |

20 МГц |

Нет |

Wi-Fi 4 (802.11n) |

до 600 Мбит/c |

2.4, 5 ГГц |

до 40 МГц |

MIMO |

Wi-Fi 5 (802.11ac) |

до 1.3 Гбит/c |

5 ГГц |

до 80 МГц |

MU-MIMO |

Wi-Fi 6 (802.11ax) |

до 9.6 Гбит/c |

2.4, 5 ГГц |

до 160 МГц |

MU-MIMO, OFDMA |

Wi-Fi 6E (802.11ax) |

до 9.6 Гбит/c |

6 ГГц |

до 160 МГц |

MU-MIMO, OFDMA |

Wi-Fi 7 (802.11be) |

до 30 Гбит/c |

2.4, 5, 6 ГГц |

до 320 МГц |

MIMO, MU-MIMO, MLO |

3. Принципы метода борьбы с коллизиями CSMA/CA

CSMA/CA (множественный доступ с контролем несущей и избежанием коллизий) предписывает каждому устройству прослушивать передающую среду и проверять, свободен ли канал. Если другие устройства не передают данные, устройство начинает передачу. Если канал занят, устройство ожидает случайный промежуток времени (обратный отсчет) перед повторной проверкой. Как только обратный отсчет достигает нуля и канал свободен, устройство отправляет данные. После получения данных получатель отправляет подтверждение (ACK) об успешной доставке.

Для дополнительного снижения коллизий может использоваться опциональный механизм Request to Send/Clear to Send (RTS/CTS). При использовании RTS/CTS устройство сначала запрашивает разрешение у точки доступа перед отправкой данных. Если разрешение получено, устройство начинает передачу, что гарантирует отсутствие одновременной передачи данных другими устройствами.

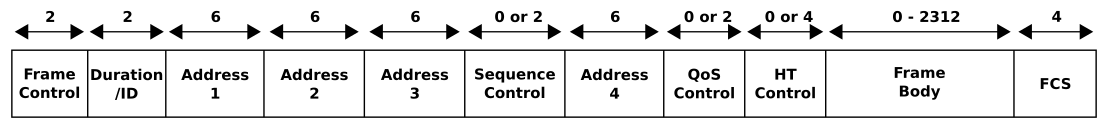

4. Формат кадра MAC 802.11

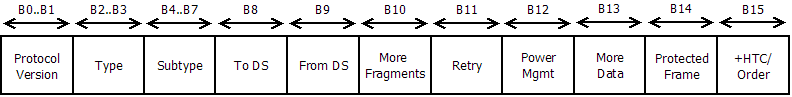

1. Frame Control (2 байта)

Содержит подполя, определяющие тип кадра и его параметры:

Protocol Version (2 бита): Версия протокола (обычно 0).

Type (2 бита): Тип кадра:

00 — Управляющий (Control).

01 — Контрольный (Management).

10 — Данные (Data).

Subtype (4 бита): Подтип кадра (например, 1011 для RTS, 1100 для CTS).

To DS (1 бит): Кадр направлен в распределительную систему (например, к роутеру).

From DS (1 бит): Кадр отправлен из распределительной системы.

More Fragments (1 бит): Указывает, что есть следующие фрагменты.

Retry (1 бит): Повторная передача кадра.

Power Management (1 бит): Режим энергосбережения (например, сон).

More Data (1 бит): Точка доступа имеет больше данных для устройства.

WEP (1 бит): Шифрование WEP включено.

Order (1 бит): Кадр передан в строгом порядке.

2. Duration/ID (2 байта)

В режиме NAV (Network Allocation Vector): Указывает время, на которое среда передачи будет занята.

В режиме Power Save: Содержит идентификатор ассоциации (AID) для устройств в режиме энергосбережения.

3. Адресные поля (Address 1–4). В зависимости от типа кадра и направления (To DS/From DS) используются разные комбинации адресов:

Address 1: MAC-адрес получателя (например, клиента или точки доступа).

Address 2: MAC-адрес отправителя.

Address 3: Дополнительный адрес (например, BSSID для фильтрации кадров).

Address 4: Используется в режиме Ad-hoc или при ретрансляции между точками доступа.

4. Sequence Control (2 байта)

Sequence Number (12 бит): Уникальный номер кадра для сборки фрагментов.

Fragment Number (4 бита): Номер фрагмента (если кадр разбит на части).

5. Frame Body (Data). Содержит полезные данные (например, IP-пакет) или информацию управления (например, параметры аутентификации в контрольных кадрах). Максимальный размер зависит от стандарта (например, 2304 байта в 802.11n).

6. FCS (4 байта). Контрольная сумма (CRC-32), проверяющая целостность заголовка и данных.

5. Виды аутентификации в Wi-Fi сетях

Аутентификация в Wi-Fi сетях — это процесс, который обеспечивает безопасное подключение устройств к беспроводной сети, проверяя их подлинность и защищая передаваемые данные. Различные методы аутентификации разрабатывались с учётом эволюции технологий и потребностей в безопасности.

Открытая аутентификация — самый простой метод, при котором для подключения к сети не требуется пароль. Любое устройство может присоединиться без каких-либо проверок. Однако такой подход не предусматривает шифрования данных, что делает трафик уязвимым для перехвата. Открытые сети часто используются в публичных местах, таких как кафе или аэропорты, но их рекомендуется сочетать с дополнительными мерами защиты, например, VPN.

WEP (Wired Equivalent Privacy) — один из первых методов защиты, представленный в 1997 году. Он использует статический ключ (обычно пароль из 10 или 26 символов) и алгоритм шифрования RC4. Несмотря на изначальную цель обеспечить безопасность, WEP оказался крайне ненадёжным: статические ключи легко поддаются взлому с помощью инструментов вроде Aircrack-ng, а уязвимости в RC4 позволяют декодировать трафик за минуты. Сегодня WEP считается устаревшим и не рекомендуется к использованию.

WPA (Wi-Fi Protected Access) был разработан как временное решение для замены WEP. В режиме WPA-Personal (WPA-PSK) используется общий предустановленный ключ (Pre-Shared Key), который вводится на всех устройствах. Шифрование осуществляется через протокол TKIP, который динамически меняет ключи, но всё ещё содержит уязвимости. Более безопасной альтернативой стал режим WPA-Enterprise, где аутентификация выполняется через RADIUS-сервер с использованием протокола EAP (Extensible Authentication Protocol). Это позволяет применять индивидуальные учётные данные (логины, пароли, сертификаты) для каждого пользователя, что идеально подходит для корпоративных сетей.

WPA2 пришёл на смену WPA в 2004 году, сделав шифрование AES-CCMP обязательным и устранив многие уязвимости предшественника. В режиме WPA2-Personal по-прежнему используется общий ключ, но с усиленной защитой за счёт AES. WPA2-Enterprise сохранил поддержку RADIUS и EAP, включая такие методы, как PEAP (Protected EAP), EAP-TLS (с взаимной аутентикой через сертификаты) и EAP-TTLS. Несмотря на улучшения, в 2017 году была обнаружена уязвимость KRACK, которая позволяла перехватывать данные, но её устранили обновлениями прошивок.

WPA3, представленный в 2018 году, стал следующим шагом в эволюции безопасности. В режиме WPA3-Personal используется протокол SAE (Simultaneous Authentication of Equals), который защищает от атак перебора паролей даже при слабых ключах. Это достигается за счёт механизма «одновременной аутентификации», где пароль никогда не передаётся в открытом виде. WPA3-Enterprise добавляет 192-битное шифрование, соответствующее стандартам правительственных организаций, и улучшенную защиту для корпоративных сетей.

Дополнительные методы аутентификации включают в себя Captive Portal — технологию, при которой пользователь после подключения к открытой сети перенаправляется на веб-страницу для ввода кода или регистрации. Это часто используется в отелях или публичных Wi-Fi, но не обеспечивает шифрования. WPS (Wi-Fi Protected Setup) позволяет подключаться к сети через PIN-код или нажатие кнопки на роутере, однако PIN-код уязвим к брутфорс-атакам, поэтому метод считается рискованным. OWE (Opportunistic Wireless Encryption) — стандарт для открытых сетей, который автоматически шифрует трафик между устройством и точкой доступа без необходимости ввода пароля, защищая от пассивного прослушивания.

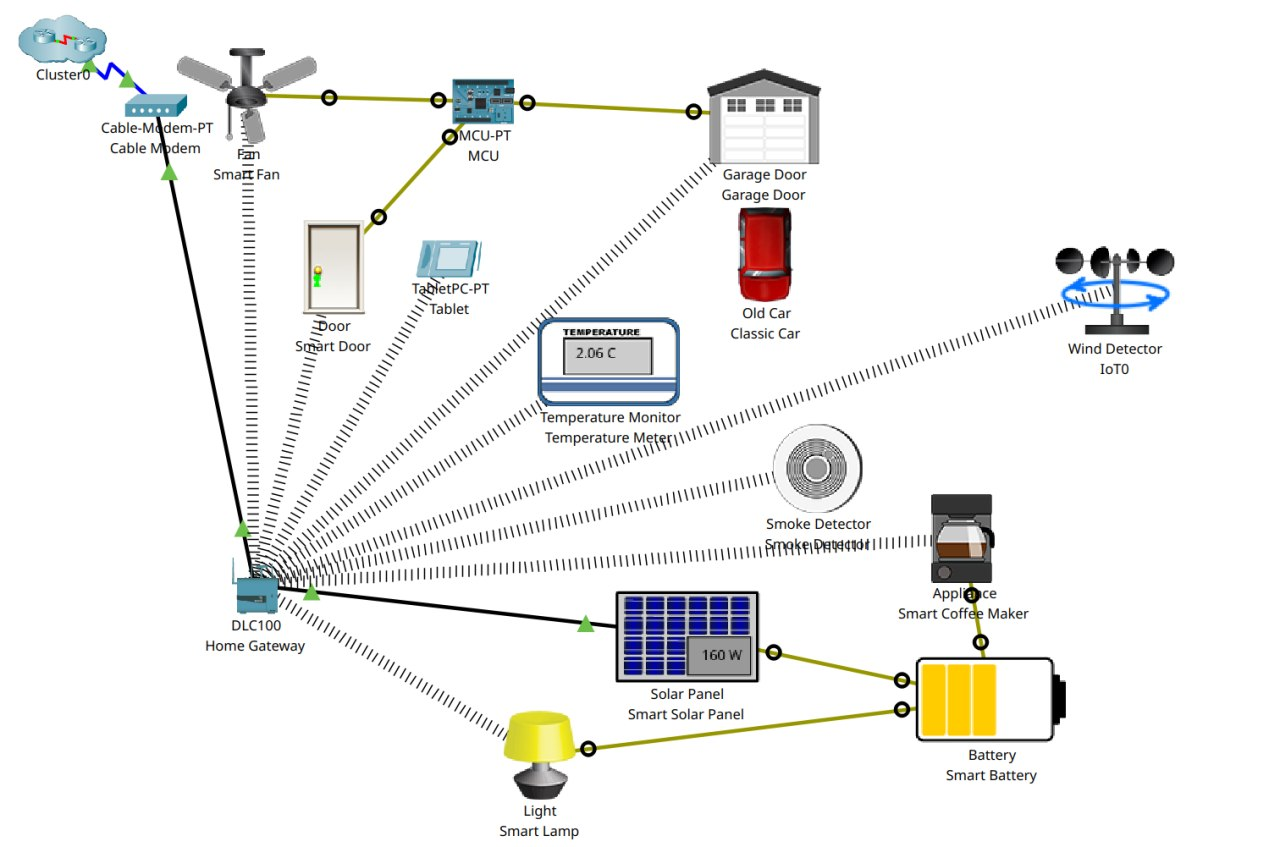

6. Скрин финальной схемы из лабораторной работы