Метода Анализ Защищенности

.pdf

ЗАНЯТИЕ №8: Анализ защищенности компьютерных систем на основе ОС Windows 2003/XP

СОДЕРЖАНИЕ |

|

8.1. ПРИНЦИПЫ РАБОТЫ СИСТЕМ АНАЛИЗА ЗАЩИЩЕННОСТИ............................................................................. |

2 |

8.2. MICROSOFT BASELINE SECURITY ANALYZER ................................................................................................. |

4 |

8.3. СКАНЕР БЕЗОПАСНОСТИ XSPIDER................................................................................................................ |

10 |

8.4. ЛАБОРАТОРНАЯ РАБОТА 1. РАБОТА С MICROSOFT BASELINE SECURITY ANALYZER 2.0 ............................. |

13 |

8.4.1. Упражнение 1. Подготовка компьютера под управлением ОС Windows XP Professional для |

|

работы MBSA в автономном режиме..................................................................................................... |

13 |

8.4.2. Упражнение 2. Проверка локального компьютера с помощью MBSA 2.0 .................................. |

14 |

8.5. ЛАБОРАТОРНАЯ РАБОТА 2. РАБОТА С СИСТЕМОЙ АНАЛИЗА ЗАЩИЩЕННОСТИ XSPIDER 7.0....................... |

14 |

8.5.1. Упражнение 1. Создание профиля для сканирования уязвимостей ОС Windows XP Professional |

|

...................................................................................................................................................................... |

14 |

8.5.2. Упражнение 2. Поиск уязвимостей ОС Windows XP Professional ............................................... |

15 |

8.5.3. Упражнение 3. Просмотр и исправление обнаруженных уязвимостей...................................... |

16 |

8.5.4. Упражнение 4. Сканирование удаленного хоста с ОС Windows 2003 Server ............................. |

17 |

8.5.5. Упражнение 5. Создание отчетов и расписаний сканирования.................................................. |

18 |

8.6. ЗАКРЕПЛЕНИЕ МАТЕРИАЛА .......................................................................................................................... |

20 |

8.7. РЕЗЮМЕ........................................................................................................................................................ |

21 |

8.8. СПИСОК ИСПОЛЬЗУЕМЫХ ИСТОЧНИКОВ...................................................................................................... |

21 |

Тема занятия: Анализ защищенности компьютерных систем на основе ОС Windows 2003/XP |

2 |

8.Анализ защищенности компьютерных систем на основе ОС

Windows 2003/XP

Одними из главных элементов информационной безопасности сетевой инфраструктуры являются операционные системы компьютеров, так как в них аккумулируется подавляющая часть используемых механизмов защиты: средства разграничения доступа к ресурсам, аутентификация пользователей, аудит событий и др. От эффективности защиты операционных систем напрямую зависит уровень безопасности сетевой инфраструктуры организации в целом.

На этом занятии будут рассмотрены программные средства для анализа защищенности операционных систем Microsoft, такие как:

•Microsoft Baseline Security Analyzer (MBSA);

•Сканер безопасности XSpider 7.0 (производитель ООО «Позитив Технолоджиз», Россия).

Прежде всего

Для выполнения лабораторных работ данного занятия необходимо иметь два компьютера (можно виртуальные машины). На одном компьютере под управлением ОС Windows XP Professional необходимо установить следующие программные продукты:

•Microsoft Baseline Security Analyzer (MBSA);

•XSpider 7.0;

•Microsoft SQL Server 2000;

•Программный комплекс Magnum v. 1.0.4 состоящий из следующих программ: сервер MySQL, Web-сервер Apache, среда разработки

Web-приложений PHP.

Последние два программных продукта устанавливаются для обнаружения в них уязвимостей и не являются обязательными. На втором компьютере (сервере) под управлением ОС Windows 2003 Server необходимо добавить роли файлового сервера и WINS-сервера.

8.1. Принципы работы систем анализа защищенности

Для понимания принципов работы систем анализа защищенности, необходимо обозначить некоторые термины и определения. Ключевое понятие данного занятия – это «уязвимость». Под уязвимостью защиты ОС понимается такое ее свойство (недостаток), которое может быть использовано злоумышленником для осуществления несанкционированного доступа (НСД) к информации. Системы анализа защищенности способны обнаруживать уязвимости в сетевой инфраструктуре, анализировать и выдавать рекомендации по их устранению, а также создавать различного рода отчеты. К типичным уязвимостям можно отнести:

© Факультет «Информационные системы в управлении» СибАДИ |

П.С. Ложников, Е.М. Михайлов |

http://www.isu.kasib.ru |

|

Тема занятия: Анализ защищенности компьютерных систем на основе ОС Windows 2003/XP |

3 |

•отсутствие обновлений системы безопасности ОС;

•неправильные настройки систем безопасности ОС;

•несоответствующие пароли;

•восприимчивость к проникновению из внешних систем;

•программные закладки;

•неправильные настройки системного и прикладного ПО, установленного на ОС.

Большинство систем анализа защищенности (XSpider, Internet Scanner, LanGuard, Nessus) обнаруживают уязвимости не только в операционных системах, но и в наиболее распространенном прикладном ПО. Существуют два основных подхода, при помощи которых системы анализа защищенности обнаруживают уязвимости: сканирование и зондирование [4]. Из-за первого подхода системы анализа защищенности еще называют

«сканерами безопасности» или просто «сканерами».

При сканировании система анализа защищенности пытается определить наличие уязвимости по косвенным признакам, т.е. без фактического подтверждения ее наличия – это пассивный анализ. Данный подход является наиболее быстрым и простым в реализации. При зондировании система анализа защищенности имитирует ту атаку, которая использует проверяемую уязвимость, т.е. происходит активный анализ. Данный подход медленнее сканирования, но позволяет убедиться, присутствует или нет на анализируемом компьютере уязвимость,

На практике эти два подхода реализуются в сканерах безопасности через следующие методы проверки [4]:

1)Проверка заголовков (Banner check);

2)Активные зондирующие проверки (Active probing check);

3)Имитация атак (Exploit check).

Первый метод основан на подходе «сканирование» и позволяет делать вывод об уязвимостях, опираясь на информацию в заголовке ответа на запрос сканера безопасности. Примером такой проверки может быть анализ заголовков почтовой программы Sendmail, в результате которого можно узнать её версию и сделать вывод о наличии в ней уязвимости.

Активные зондирующие проверки также основаны на подходе «сканирование». Данный метод сравнивает фрагменты сканируемого программного обеспечения с сигнатурой известной уязвимости, хранящейся в базе данных системы анализа защищенности. Разновидностями этого метода являются, например, проверки контрольных сумм или даты сканируемого программного обеспечения.

© Факультет «Информационные системы в управлении» СибАДИ |

П.С. Ложников, Е.М. Михайлов |

http://www.isu.kasib.ru |

|

Тема занятия: Анализ защищенности компьютерных систем на основе ОС Windows 2003/XP |

4 |

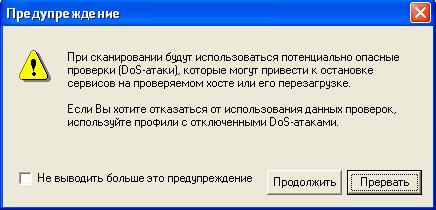

Метод имитации атак основан на использовании различных дефектов в программном обеспечении, и реализует подход зондирования. Существуют уязвимости, которые не могут быть обнаружены без блокирования или нарушения функционирования сервисов операционной системы в процессе сканирования. При сканировании критичных серверов корпоративной сети нежелательно использование данного метода, т.к. он может вывести их из строя. И в таком случае сканер безопасности успешно реализует атаку «Denial of service» (отказ в обслуживании). Поэтому в большинстве систем анализа защищенности по умолчанию такие проверки, основанные на имитации атак, выключены. При их включении в процесс сканирования обычно выдается предупредительное сообщение (рис. 8.1).

Рис. 8.1. Предупредительное сообщение сканера безопасности XSpider 7.0

овключении опасных проверок в процесс сканирования.

8.2.Microsoft Baseline Security Analyzer

Microsoft Baseline Security Analyzer (MBSA) – свободно распростра-

няемое средство анализа защищенности операционных систем Windows и ряда программных продуктов компании Microsoft (Internet Information Services, SQL Server, Internet Explorer и др.). Термин «Baseline» в названии

MBSA следует понимать как некоторый эталонный уровень, при котором безопасность ОС можно считать удовлетворительной. MBSA позволяет сканировать компьютеры под управлением операционных систем Windows на предмет обнаружения основных уязвимостей и наличия рекомендованных к установке обновлений системы безопасности. Критически важно знать, какие обновления установлены, а какие еще следует установить на вашей ОС. MBSA обеспечивает подобную проверку, обращаясь к постоянно пополняемой Microsoft базе данных в формате XML, содержащую информацию об обновлениях, выпущенных для каждого из программных продуктов Microsoft [8]. Работать с программой MBSA можно через гра-

© Факультет «Информационные системы в управлении» СибАДИ |

П.С. Ложников, Е.М. Михайлов |

http://www.isu.kasib.ru |

|

Тема занятия: Анализ защищенности компьютерных систем на основе ОС Windows 2003/XP |

5 |

фический интерфейс и командную строку. На данном занятии будет рассмотрен только первый вариант работы.

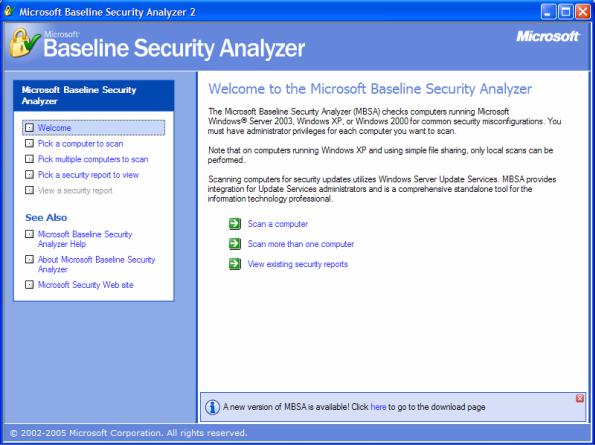

Интерфейс MBSA выполнен на основе браузера Internet Explorer. Главное окно программы разбито на две области (см. рис. 8.2). Так как сеанс работы с MBSA настраивается с помощью мастера, то в левой области представлены шаги мастера, а в правой – основное окно с описанием действий каждого шага.

Рис. 8.2. Главное окно программы Microsoft Baseline Security Analyzer 2.0

На первом шаге «Welcome» необходимо выбрать одно из действий (см.

рис. 8.2):

1)Сканировать данный компьютер (Scan a computer);

2)Сканировать несколько компьютеров (Scan more than one computer);

3)Просмотреть существующие отчеты, сделанные MBSA ранее (View existing security reports).

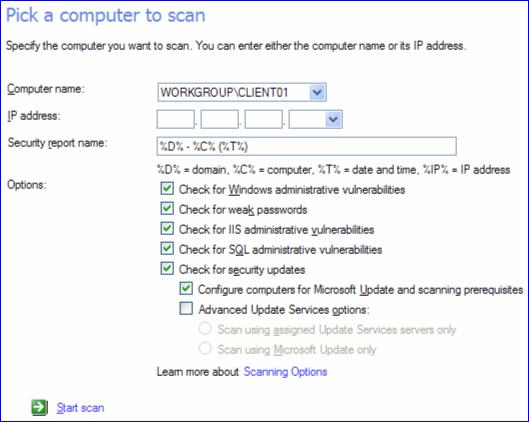

При первом запуске MBSA необходимо выбрать первый или второй вариант. На следующем шаге мастера в основном окне нужно задать параметры сканирования компьютера(ов) под управлением ОС Windows (см.

© Факультет «Информационные системы в управлении» СибАДИ |

П.С. Ложников, Е.М. Михайлов |

http://www.isu.kasib.ru |

|

Тема занятия: Анализ защищенности компьютерных систем на основе ОС Windows 2003/XP |

6 |

рис. 8.3). Можно ввести имя или IP-адрес сканируемого компьютера (по умолчанию выбирается компьютер, на котором был запущен MBSA).

Пользователь, запустивший MBSA, должен обладать правами администратора данного компьютера или входить в группу администраторов системы. В случае сканирования нескольких компьютеров пользователь должен обладать правами администратора на каждом из компьютеров, а лучше – правами администратора домена.

Рис. 8.3. Выбор компьютера и опций сканирования в программе MBSA 2.0

Выбрав компьютер(ы) для сканирования, необходимо задать опции сканирования:

•проверка ОС Windows;

•проверка паролей;

•проверка служб IIS;

•проверка сервера SQL;

•проверка установленных обновлений безопасности.

Более подробную информацию о проверках MBSA можно получить на официальном сайте Microsoft [1]. Например, задав опцию «проверка паролей» MBSA проверяет на компьютере учетные записи локальных пользователей, которые используют пустые или простые пароли (эта проверка не

© Факультет «Информационные системы в управлении» СибАДИ |

П.С. Ложников, Е.М. Михайлов |

http://www.isu.kasib.ru |

|

Тема занятия: Анализ защищенности компьютерных систем на основе ОС Windows 2003/XP |

7 |

выполняется на серверах, выступающих в роли контроллеров домена) из следующих комбинаций:

•пароль пустой;

•пароль совпадает с именем учетной записи пользователя;

•пароль совпадает с именем компьютера;

•паролем служит слово «password»;

•паролем служат слова «admin» или «administrator».

Данная проверка также выводит сообщения о заблокированных учетных записях.

После того как все опции будут заданы необходимо нажать на ссылку внизу «Start scan» (см. рис. 8.3). При первом сканировании MBSA необходимо подключение к Internet, чтобы скачать с сайта Microsoft Download Center (http://www.microsoft.com/downloads) XML-файл, содержащий те-

кущую справочную базу уязвимостей. MBSA сначала скачивает этот файл в архивированном cab-файле, затем, проверив его подпись, разархивирует его на компьютер, с которого будет запускаться.

Возможна также работа MBSA без подключения к Internet в автономном режиме. Для этого нужно сначала скачать выше описанный файл и разместить в соответствующем каталоге. Более подробную информацию об этой процедуре смотрите в Упражнении 1 Лабораторной работы №1.

После того, как cab-файл будет разархивирован, MBSA начнет сканировать заданный компьютер(ы) на предмет определения операционной системы, наборов обновлений и используемых программ. Затем MBSA анализирует XML-файл и определяет обновления системы безопасности, которые доступны для установленного ПО [9]. Для того чтобы MBSA определил, какое обновление установлено на сканируемом компьютере, ему необходимо знать три пункта: ключ реестра, версию файла и контрольную сумму для каждого файла, установленного обновлением.

В случае если какие-либо данные на сканируемом компьютере не совпадут с соответствующими пунктами в XML-файле, MBSA определит соответствующее обновление как отсутствующее, что будет отражено в итоговом отчете.

После сканирования единственного компьютера MBSA автоматически запустит окно «View security report» и отобразит результаты сканирования. Если было выполнено сканирование нескольких компьютеров, то следует выбрать режим «Pick a security report to view», чтобы увидеть результаты сканирования. Создаваемый MBSA отчет разбивается на пять секций:

•Security Update Scan Results,

•Windows Scan Results,

•Internet Information Services (IIS) Scan Results,

© Факультет «Информационные системы в управлении» СибАДИ |

П.С. Ложников, Е.М. Михайлов |

http://www.isu.kasib.ru |

|

Тема занятия: Анализ защищенности компьютерных систем на основе ОС Windows 2003/XP |

8 |

•SQL Server Scan Results,

•Desktop Application Scan Results.

Некоторые секции разбиваются еще на разделы, посвященные определенным проблемам безопасности компьютера, и предоставляют системную информацию по каждой из проверок, указанных в таблице 8.1. Описание каждой проверки операционной системы отражается в отчете вместе с инструкцией по устранению обнаруженных уязвимостей.

© Факультет «Информационные системы в управлении» СибАДИ |

П.С. Ложников, Е.М. Михайлов |

http://www.isu.kasib.ru |

|

Тема занятия: Анализ защищенности компьютерных систем на основе ОС Windows 2003/XP |

9 |

Таблица 8.1. Описание проверок выполняемых MBSA [8] |

|||

Проверка |

Описание |

||

Administrators |

Выводит список учетных записей локальных администраторов компьютера |

||

Auditing |

Выводит настройки аудита на локальном компьютере |

||

|

|

||

Autologon |

Проверяет, включена ли функция Autologon |

||

Domain Controller Test |

Проверяет, не запущена ли служба IIS на контроллере домена (DC) |

||

|

|

||

Exchange Server Security |

Проверяет пропущенные исправления для системы безопасности |

||

Updates |

Exchange Server |

|

|

File System |

Проверяет тип файловой системы (например, NTFS) |

||

|

|

||

Guest Account |

Проверяет, не активирована ли учетная запись Guest |

||

IE Zones |

Выводит зоны безопасности IE для каждого пользователя |

||

|

|

||

IIS Admin Virtual Directory |

Просматривает виртуальный каталог IISADMPWD |

||

IIS Lockdown Tool |

Проверяет, проведена ли процедура защиты IIS Lockdown |

||

IIS Logging Enabled |

Выдает рекомендации по журналированию сайтов HTTP и FTP |

||

|

|

||

IIS Security Updates |

Проверяет пропущенные исправления для системы безопасности IIS |

||

Local Account Password Test |

Проверяет наличие пустых или слабых паролей для локальных учетных |

||

записей |

|

||

|

|

||

Macro Security |

Выводит установки для макросов Office по пользователям |

||

Msadc and Scripts Virtual Di- |

Просматривает виртуальный каталог MSADC и Scripts |

||

rectories |

|||

|

|

||

Outlook Zones |

Выводит зоны безопасности Outlook для каждого пользователя |

||

Parent Paths |

Выводит информацию о наличии ссылок на каталоги верхнего уровня от |

||

Web узлов или виртуальных каталогов |

|

||

|

|

||

Password Expiration |

Выводит учетные записи с неограниченным сроком действия паролей, не |

||

перечисленные в NoExpireOk.txt |

|

||

|

|

||

Restrict Anonymous |

Выводит настройки реестра, запрещающие анонимным пользователям |

||

просмотр списка учетных записей |

|

||

|

|

||

Sample Applications |

Выводит установленные примеры приложений для IIS (например, Default |

||

Web Site, IISHelp) |

|

||

|

|

||

Services |

Выводит список несущественных служб (например, FTP, SMTP, Telnet, |

||

WWW), которые могут ослабить безопасность |

|||

|

|||

Shares |

Проверяет и выводит список общих ресурсов, а также их списки ACL |

||

|

|

||

SQL Server Security Updates |

Проверяет пропущенные исправления для системы безопасности SQL |

||

Server |

|

||

|

|

||

SQL: CmdExec role |

Проверяет ограничение на запуск CmdExec только для SysAdmin |

||

|

|

||

SQL: Domain Controller Test |

Проверяет, не запущен ли SQL Server на DC |

||

SQL: Exposed SQL Password |

Проверяет, не присутсвует ли пароль администратора (SA) в текством |

||

|

файле (например, setup.iss или sqlstp.log) |

|

|

SQL: Folder Permissions |

Проверяет разрешения файлов в каталоге установки SQL Server |

||

SQL: Guest Account |

Выводит базы данных с активной учетной записью гостя |

||

|

|

||

SQL: Registry Permissions |

Проверяет разрешения реестра на разделы SQL Server |

||

SQL: Service Accounts |

Проверяет членство в группах учетных записей SQL Server и SQL Server |

||

agent |

|

||

|

|

||

SQL: SQL Account Password |

Проверяет на пустые или слабые пароли локальных учетных записей SQL |

||

Test |

|||

|

|

||

SQL: SQL Server Security |

Проверяет запущен SQL Server в режиме Windows Only или Mixed |

||

Mode |

|||

|

|

||

SQL: SysAdmin Role Members |

Выводит членов роли SysAdmin |

|

|

|

|

|

|

SQL: SysAdmins |

Выводит количество SysAdmins |

|

|

Windows Media Player Security |

Проверяет пропущенные исправления для системы безопасности WMP |

||

Updates |

|

|

|

Windows Security Updates |

Проверяет пропущенные исправления для системы безопасности Windows |

||

Windows Version |

Выводит версию Windows |

|

|

|

|

|

|

© Факультет «Информационные системы в управлении» СибАДИ |

П.С. Ложников, Е.М. Михайлов |

||

http://www.isu.kasib.ru |

|

|

|

Тема занятия: Анализ защищенности компьютерных систем на основе ОС Windows 2003/XP |

10 |

8.3.Сканер безопасности XSpider

Впоследнее время в России все большую популярность среди специалистов по защите информации набирает сканер безопасности XSpider версии 7.0, выпускаемый отечественной компанией Positive Technologies.

Есть ряд особенностей, которые дают преимущества сканеру XSpider как системе анализа защищенности, над другими продуктами данного класса. Как подчеркивают сами разработчики, главная особенность XSpider 7 – это его сканирующее ядро, которое способно имитировать сценарий поведения потенциального злоумышленника. Также следует отметить мощную «интеллектуальную начинку» XSpider 7, которая реализуется во встроенных эвристических алгоритмах, позволяющих надежно идентифицировать еще неопубликованные новые уязвимости.

Надежные и исчерпывающие проверки XSpider 7 базируются, в частности, на следующих интеллектуальных подходах [5]:

•полная идентификация сервисов на случайных портах;

•эвристический метод определения типов и имен серверов (HTTP, FTP, SMTP, POP3, DNS, SSH) вне зависимости от их ответа на стандартные запросы;

•обработка RPC-сервисов с их полной идентификацией;

•проведение проверок на нестандартные DoS-атаки.

Смомента выхода первой версии сканера XSpider прошло уже более 6 лет. Версия 7.0, с которой мы познакомимся на этом занятии, является коммерческой в отличие от предыдущих свободно распространяемых версий (6.5 и ранее). У компании Positive Technologies существует гибкая система лицензирования сканера XSider 7. Стоимость лицензии зависит от количества проверяемых IP-адресов, количества рабочих мест, с которых проводится сканирование и срока действия подписки на обновления. Более подробную информацию по приобретению продукта можно получить на странице компании: http://www.ptsecurity.ru/xs7rates.asp

Для изучения возможностей сканера XSider 7 достаточно приобрести версию XSpider 7 Professional Edition с числом сканируемых IP-адресов от 4 до 16. Устанавливается XSpider 7 на любую операционную систему

Microsoft Windows в режиме мастера.

При запуске XSpider 7 на экран будет выведено главное окно программы (см. рис. 8.4), в котором отобразится информация о текущей версии сканера и лицензии. В нижней части главного окна, в разделе «Документация» имеются ссылки на встроенные учебник и справочник по продукту XSpider. Данные разделы документации тоже можно отнести к важным преимуществам XSpider. Во-первых, учебник и справочник написаны на русском языке, что есть далеко не во всех подобных системах. Во-вторых, автор учебника – директор по развитию Positive Technologies Евгений Ки-

© Факультет «Информационные системы в управлении» СибАДИ |

П.С. Ложников, Е.М. Михайлов |

http://www.isu.kasib.ru |

|