практ2_вл

.docx

МИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

Ордена Трудового Красного Знамени федеральное государственное бюджетное образовательное учреждение высшего образования

Московский технический университет

связи и информатики

──────────────────────────────────────

Факультет СиСС

Кафедра Сети и системы фиксированной связи

Практическая работа № 2

по дисциплине «Обеспечение доверия и безопасности в инфокоммуникационных системах»

Выполнил: студ. гр.

Проверил:

Москва 2024

Описание информационной системы персональных данных организации (ИСПДн)

Для примера рассмотрим организацию: ООО "ДНС РИТЕЙЛ"

К работе на компьютерах допущены сотрудники точек, а полный доступ ко всей информации на компьютерах и сервере имеет директор.

Данные которые обрабатывает

Персональные данные граждан и потребителей услуг компании. К ним относятся фамилия, имя, отчество, адрес и номер телефона.

Персональные данные сотрудников и их близких родственников. К ним относятся фамилия, имя, отчество, год рождения, месяц рождения, дата рождения, адрес, семейное положение, образование, профессия, доходы, паспортные данные, СНИЛС, ИНН

Таблица уровней защищенности

Категории ПДн

|

Специальные |

Биометрические |

Иные |

Общедоступные |

|||||||||||||||||

Собственные работники |

НЕТ |

НЕТ |

ДА |

|

НЕТ |

НЕТ |

ДА |

НЕТ |

НЕТ |

ДА |

|||||||||||

Количество субъектов |

Более 100 тыс |

Менее 100 тыс |

|

|

Более 100 тыс |

Менее 100 тыс |

|

Более 100 тыс |

Менее 100 тыс |

|

|||||||||||

Типы актуальных угроз |

1 |

1 УЗ |

1 УЗ |

1 УЗ |

1 УЗ |

1 УЗ |

2УЗ |

2 УЗ |

2 УЗ |

2 УЗ |

2 УЗ |

||||||||||

2 |

1 УЗ |

2 УЗ |

2 УЗ |

2 УЗ |

2 УЗ |

3 УЗ |

3 УЗ |

2 УЗ |

3 УЗ |

3 УЗ |

|||||||||||

3 |

2 УЗ |

3 УЗ |

3 УЗ |

3 УЗ |

3 УЗ |

4 УЗ |

4 УЗ |

4 УЗ |

4 УЗ |

4 УЗ |

|||||||||||

Типы угроз:

1 – Связанные с наличием недокументированных возможностей в системном программном обеспечении используемом в ИСПДн

2 – Связанные с наличием недокументированных возможностей в прикладном программном обеспечении в информационной системе

3 – Не связанные с наличием недокументированных возможностей в системном и прикладном программном обеспечении, используемом в информационной системе

Недекларированные возможности – это функциональные возможности программного обеспечения, не описанные или не соответствующие описанным в документации, при использовании которых возможно нарушение конфиденциальности, доступности или целостности обрабатываемой информации

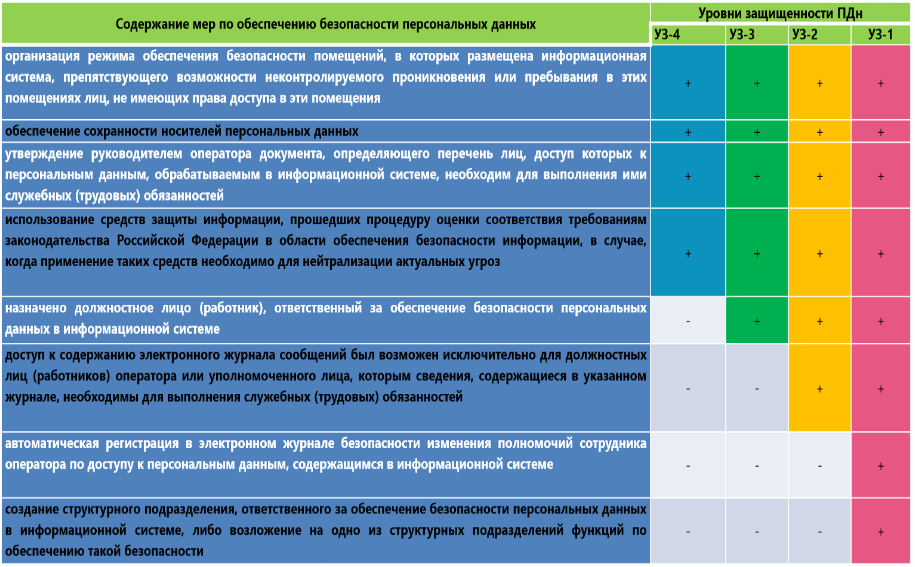

Таблица «Меры по обеспечению безопасности»

-

Условное обозначение и номер меры

Содержание мер по обеспечению безопасности

УЗ ПДн

4

1

2

3

1. Идентификация и аутентификация субъектов доступа и объектов доступа (ИАФ)

ИАФ. 1

Идентификация и аутентификация пользователей, являющихся работниками оператора

+

ИАФ. 3

Управление идентификаторами, в том числе создание, удаление, присвоение идентификаторов

+

ИАФ. 4

Управление средствами аутентификации, в том числе хранение, выдача, инициализация, блокирование средств аутентификации и принятие мер в случае утраты и (или) компрометации средств аутентификации

+

ИАФ. 5

Защита обратной связи при вводе аутентификационной информации

+

ИАФ. 6

Идентификация и аутентификация пользователей, не являющихся работниками оператора (внешних пользователей)

+

2. Управление доступом субъектов к объектам доступа

УПД. 1

Управление (заведение, активация, блокирование и уничтожение) учетными записями пользователей, в том числе внешних пользователей

+

УПД. 2

Реализация необходимых методов (дискретиционный, мандатный, ролевой или иной метод), типов (чтение, запись, выполнение или иной тип) и правил разграничения доступа

+

УПД. 3

Управление (фильтрация, маршрутизация, контроль соединений, однонаправленная передача и иные способы управления) информационной системы, а также между информационными системами

+

УПД. 4

Разделение полномочий (ролей) пользователей, администраторов и лиц, обеспечивающих функционирование информационной системы

+

УПД. 5

Назначение минимально необходимых прав и привилегий пользователям, администраторам и лицам, обеспечивающим функционирование информационной системы

+

УПД. 6

Ограничение неуспешных попыток входа в информационную систему (доступа к информационной системе)

+

УПД. 13

Реализация защищенного удаленного доступа субъектов доступа к объектам доступа через внешние информационно-телекоммуникационные сети

+

УПД. 14

Регламентация и контроль использование в информационной систем технологий беспроводного доступа

+

УПД. 15

Регламентация и контроль использование в информационной системе мобильных технических средств

+

УПД. 16

Управление взаимодействием с информационными системами сторонних организаций (внешнее информационные системы)

+

Регистрация событий безопасности (РСБ)

РСБ. 1

Определение событий безопасности, подлежащие регистрации, и сроков их хранения

+

РСБ. 2

Определение состава и содержания информации о событиях безопасности, подлежащих регистрации

+

РСБ. 3

Сбор, запись и хранение информации о событиях безопасности в течение установленного времени хранения

+

РСБ. 2

Защита информации о событиях безопасности

+

Антивирусная защита

АВЗ. 1

Реализация антивирусной защиты

АВЗ. 2

Обновление базы данных признаков вредоносных компьютерных программ (вирусов)

+

Контроль (анализ)защищенности персональных данных (АНЗ)

АНЗ. 2

Контроль установки обновлений программного обеспечения, включая обновление программного обеспечения средств защиты информации

+

Оценка опасности и актуальности угроз предложенной информационной системы по исходным данным варианта

№ п/п |

Угрозы безопасности |

Показатель опасности угрозы |

Актуальность угрозы |

||

|

|||||

1.1 |

Внедрения нарушителем в систему вредоносного программного обеспечения путем обманного перенаправления запросов пользователя |

Высокий |

Актуальная |

||

|

|||||

2.1 |

Неправомерного получения нарушителем копии защищаемой информации путём проведения последовательности неправомерных действий, включающих: несанкционированный доступ к защищаемой информации, копирование найденной информации на съёмный носитель |

Низкий |

Неактуальная |

||

3. Угрозы утраты носителей информации |

|||||

3.1 |

Угроза заключается в возможности раскрытия информации, хранящейся на утерянном носителе |

Средний |

Актуальная |

||

4. Угроза приведения системы в состояние «отказ в обслуживании» |

|||||

4.1 |

Угроза заключается в возможности отказа дискредитированной системой в доступе легальным пользователям при лавинообразном увеличении числа сетевых соединений с данной системой или при использовании недостатков реализации сетевых протоколов. |

Высокий |

Актуальная |

||

5. Угроза исчерпания вычислительных ресурсов хранилища больших данных |

|||||

5.1 |

Угроза заключается в возможности временного возникновения состояния типа «отказ в обслуживании» у хранилища больших данных. |

Высокий |

Актуальная |

||

Таблица устранений угроз

УБИ 145 |

|

УБИ 088 |

|

УБИ 156 |

Усилить учет мер регистрации и учета носителей информации и мер резервирования защищаемых данных. |

УБИ 140 |

Увеличить меры контроля за управлением соединениями и ошибками реализации сетевых протоколов. Устранить слабости сетевых технологий. |

УБИ 038 |

Исправить слабости технологий доступа и хранения информации в хранилищах больших данных. Контролировать непрерывно поступающую информацию из разных источников. |

-

Условное обозначение и номер меры

Содержание мер по обеспечению безопасности

УЗ ПДн

4

1

2

3

1. Идентификация и аутентификация субъектов доступа и объектов доступа (ИАФ)

ИАФ. 1

Идентификация и аутентификация пользователей, являющихся работниками оператора

+

ИАФ. 3

Управление идентификаторами, в том числе создание, удаление, присвоение идентификаторов

+

ИАФ. 4

Управление средствами аутентификации, в том числе хранение, выдача, инициализация, блокирование средств аутентификации и принятие мер в случае утраты и (или) компрометации средств аутентификации

+

ИАФ. 5

Защита обратной связи при вводе аутентификационной информации

+

ИАФ. 6

Идентификация и аутентификация пользователей, не являющихся работниками оператора (внешних пользователей)

+

2. Управление доступом субъектов к объектам доступа

УПД. 1

Управление (заведение, активация, блокирование и уничтожение) учетными записями пользователей, в том числе внешних пользователей

+

УПД. 2

Реализация необходимых методов (дискретиционный, мандатный, ролевой или иной метод), типов (чтение, запись, выполнение или иной тип) и правил разграничения доступа

+

УПД. 3

Управление (фильтрация, маршрутизация, контроль соединений, однонаправленная передача и иные способы управления) информационной системы, а также между информационными системами

+

УПД. 4

Разделение полномочий (ролей) пользователей, администраторов и лиц, обеспечивающих функционирование информационной системы

+

УПД. 5

Назначение минимально необходимых прав и привилегий пользователям, администраторам и лицам, обеспечивающим функционирование информационной системы

+

УПД. 6

Ограничение неуспешных попыток входа в информационную систему (доступа к информационной системе)

+

УПД. 13

Реализация защищенного удаленного доступа субъектов доступа к объектам доступа через внешние информационно-телекоммуникационные сети

+

УПД. 14

Регламентация и контроль использование в информационной систем технологий беспроводного доступа

+

УПД. 15

Регламентация и контроль использование в информационной системе мобильных технических средств

+

УПД. 16

Управление взаимодействием с информационными системами сторонних организаций (внешнее информационные системы)

+