Лаб №2

.docxМИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ

Ордена Трудового Красного Знамени

Федеральное государственное бюджетное образовательное учреждение высшего образования

«Московский технический университет связи и информатики»

Дисциплина «Информационная безопасность»

Отчёт

по практической работе №2

Москва, 2023

Оглавление

1 Легенда к заданию 3

2 Ход работы 5

Вывод 12

1 Легенда к заданию

К вам поступила информация о компьютерном инциденте. Пользователь СВТ говорит, что общественности стала доступна секретная информация, доступная лишь ему, кроме того, он заявляет, что третьим лицам стал известен его пароль от банковского приложения. Пользователь СВТ утверждает, что ничего подозрительного не скачивал, только лишь смотрел новости в Интернете.

Задачей является анализ сетевого трафика на предмет наличия компьютерных атак (далее - КА). После выявления КА студенту необходимо произвести максимально подробное описание КА с обязательным указанием следующих пунктов:

- дата и время проведения КА;

- IP-адрес атакующего;

- IP-адрес жертвы;

- вид КА (Например: подбор пароля к сервису FTP, эксплуатация уязвимости MS17-010, XSS, сканирование и тд.)

- успешность КА (успешна или неуспешна и почему);

- в случае успешности КА определить ее влияние на систему (Например: получение административного доступа к серверу при помощи протокола Telnet, получение непривилегированного доступа к серверу с правами пользователя oracle);

- в случае успешности КА определить дальнейшие действия злоумышленника (Например: вывод системы из строя, повышение привилегий, кража информации, модификация информации, использование скомпрометированной системы в своих целях, загрузка вредоносного программного обеспечения и т.д.).

Описание КА приводится в свободном виде в формате отчета, можно использовать скриншоты, листинги кода и т.д.

2 Ход работы

Дата и время проведения КА: 2023-04-20 23:43:22 – 2023-04-20 23:45:03

IP адрес атакующего:

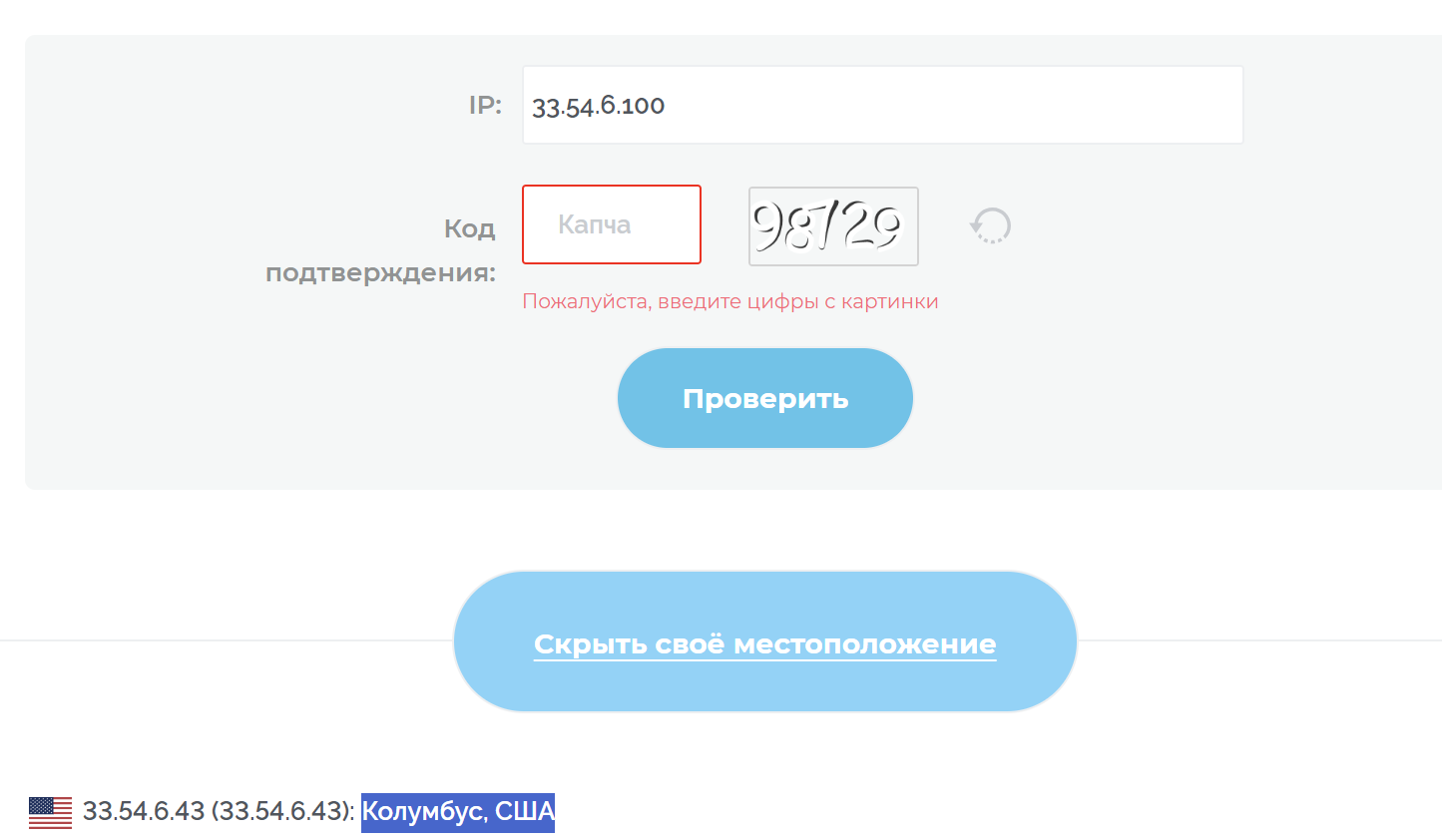

1) 33.54.6.2 (Колумбус, США)

2) 33.54.6.100 (Колумбус, США)

IP адрес жертвы: 33.54.6.43 (Колумбус, США)

Вид КА: Несанкционированное получение удаленного доступа на выполнения команд в терминале PowerShell

Успешность КА: успешна

Влияние на систему: получен доступ к удаленному выполнению команд на хосте и скомпрометированы данные жертвы.

Ход КА:

С хоста с IP адресом 33.54.6.100 жертва скачала файл с двойным расширением breaking_news.pdf.bat (рис. 1):

Рисунок 1 – Запрос HTML-страницы с хоста 33.54.6.100

В пакете 31 видим факт запроса файла breaking_news.pdf.bat (рис. 2).

![]()

Рисунок 2 – Пакет с вредоносным файлом

Рисунок 3 - Запрос файла breaking_news.pdf.bat и его содержимое

Файл содержит команду запуска PowerShell с параметрами bypass и hidden, которые позволяют обойти политики выполнения произвольного кода и скрывают окно терминала. Далее идет обфусцированный код, расшифровка которого приведена на рисунке 4.

Рисунок 4 – Фрагмент деобфусцированного кода

Файл является вредоносным скриптом, с помощью которого злоумышленник получает доступ к терминалу пораженного хоста. Затем злоумышленник подключается к терминалу и проверяет возможность выполнения произвольных команд.

Рисунок 5 – Пакеты, показывающие подключение злоумышленника к пораженному хосту

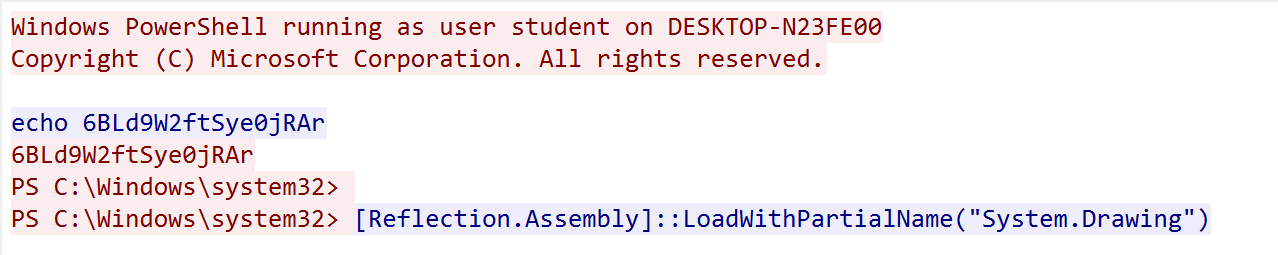

Рисунок 6 – Ввод злоумышленником произвольной команды

Затем злоумышленник делает скриншот рабочего стола жертвы и отправляет его себе.

Рисунок 7 – Создание и отправка скриншота

Рисунок 8 – Второй IP-адрес атакующего

Рисунок 9 – Скриншот, созданный злоумышленником

Скриншот содержит данные для входа в банковское приложение пользователя.

Далее с помощью команды dir злоумышленник смотрит содержимое диска C:/, и обнаруживает там файл TOP_SECRET.txt.

Рисунок 10 – Содержимое диска C:/

Потом злоумышленник просматривает содержимое файла TOP_SECRET.txt.

Рисунок 11 – Содержимое файла TOP_SECRET.txt

Рисунок 12 – Местоположение 1 атакующего IP-адреса

Рисунок 13 – Местоположение 2 атакующего IP-адреса

Рисунок 14 – Местоположение жертвы

Вывод

В данной работе я научился анализировать сетевой трафик на предмет наличия компьютерных атак, а также производить максимально подробное описание КА.