лаба 2.9

.docxМинистерство науки и высшего образования Российской Федерации

Федеральное государственное бюджетное образовательное учреждение

высшего образования

«ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ

УПРАВЛЕНИЯ И РАДИЭЛЕКТРОНИКИ» (ТУСУР)

Кафедра комплексной информационной безопасности электронно-

вычислительных систем (КИБЭВС)

Разграничение доступа к ресурсам в ОС Astra Linux

Лабораторной работа № 2.9 по дисциплине

Средства защиты конфиденциальной информации от НСД в операционных системах

|

Слушатели _______________ Г.М. Дударев _______________ П.Л. Тимошин «___» _________ 20 __ г.

|

|

|

|

Инженер кафедры КИБЭВС ______________ С.А. Пашкевич «___» _________ 20 __ г.

|

Томск 2025

Цель работы

Целью лабораторной работы является изучение механизмов дискреционного и мандатного разграничения доступа в операционной системе Astra Linux.

Ход работы

Сначала были cозданы две учетных записи пользователей: user1 и user2 (рисунок 1).

Рисунок 1 – Создание учетных записей пользователей

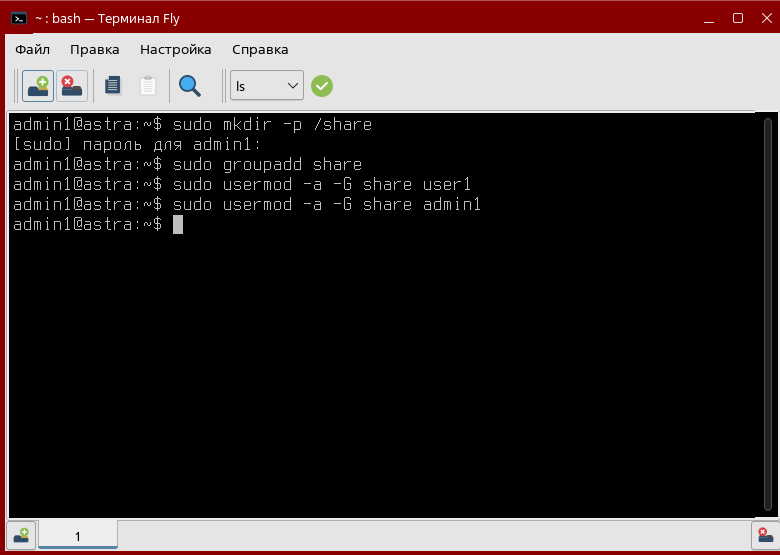

Затем был проведен консольный метод управления разграничением доступа, для этого создается в корневом каталоге папка «share», после чего создается новая группа пользователей «share» (рисунок 2).

Рисунок 2 – Консольный метод управления разграничением доступа

Аналогично в созданную группу был добавлен администратор (рисунок 3).

Рисунок 3 – Консольный метод управления разграничением доступа (администратор)

Далее были выданы максимальные права для использования общей директории (рисунок 4).

Рисунок 4 – Ввод команд для добавления пользователей в группу

R означает рекурсивные операции в поддиректориях;

• 2 – включает бит setGID, подразумевая, что вновь созданные в

каталоге файлы наследуют ту же группу, что и каталог, а вновь

созданные дочерние каталоги наследуют установленный бит

GID родительского каталога;

• 7 – даёт разрешения rwx для владельца (в двоичном виде 111);

• 7 – даёт разрешения rwx для группы;

• 5 – даёт разрешения rx для других (в двоичном виде 101)

После чего машина была перезагружена.

Затем в директории “share” была создана папка с названием “Конфиденциально”, а в ней создан документ с названием “Секретно”. В дискреционные атрибуты были добавлены пользователи user1 и user2 и настроены определенные права, показанные на рисунке 5.

Рисунок 5 – Предоставление прав для пользователей user1 и user2

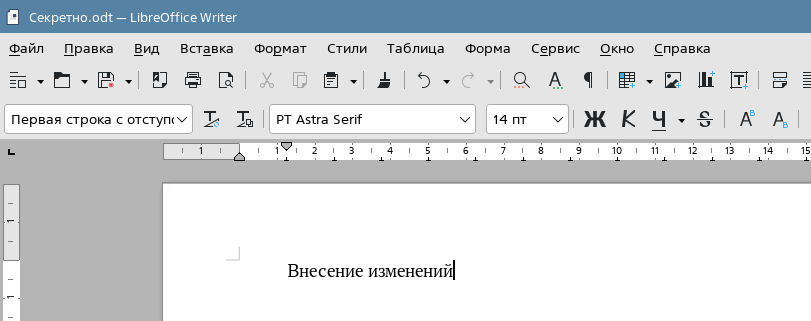

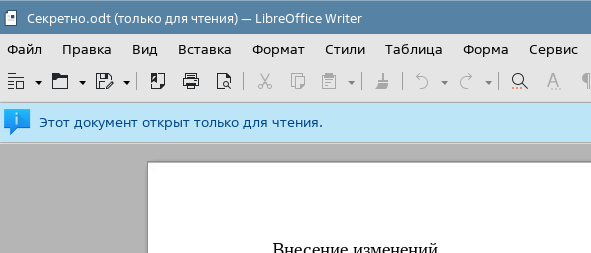

Затем был выполнен вход в учетные записи пользователей user1 и user2 и проверены возможности редактирования файла (рисунок 6 и 7).

Рисунок 6 – Запрет на редактирование для user1

Рисунок 7 – Удачное редактирование для user2

Для дальнейшей работы с дискреционными атрибутами был изменен владелец файла и атрибуты командами, показанными на рисунке 8.

Рисунок 8 – Изменение владельца файла и группы

Затем была проведена проверка внесенных изменений (рисунок 9).

Рисунок 9 – Проверка

После чего был выполнен вход в учетную запись пользователя user1 и проверено, что у него появился доступ (рисунок 10).

Рисунок 10 – Проверка возможности внесения изменений

Было выполнено мандатное разграничение доступа: переименованы категории (рисунок 11) и уровни конфиденциальности (рисунок 12).

Рисунок 11 – Изменение названия категорий

Рисунок 12 – Изменение названий уровней конфиденциальности

После чего пользователю 1 была присвоена категория “Персонал” (рисунок 13),

Рисунок 13 – Присвоение категории пользователю

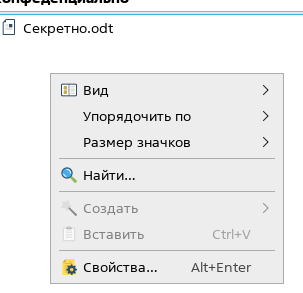

Далее был выполнен вход в учетную запись user1 и при этом не была выбрана категория персонала. После этого был открыт файл “Секретно”, который оказался доступен только для чтения. Также не было возможности создать файл в директории share (рисунок 14).

Рисунок 14 – Действия внутри директории “share”

Далее был создан файл на рабочем столе, выполнен повторный вход в “user1”, но уже с категорией “Персонал”. Файл на рабочем столе пропал, т.к. сменился уровень конфиденциальности сессии (рисунок 15).

Рисунок 14 – Исчезнувший файл

После была проведена попытка совершить изменения в файле, которые совершить не удалось, как и создать новый файл в директории (рисунок 15).

Рисунок 15 – Проверка

Затем на рабочем столе был создан файл и проверено, что в его свойствах стоит категория “Персонал”.

Рисунок 16 – Мандатные метки созданного документа

Также настройка параметров мандатного управления доступом и мандатного контроля целостности возможно через терминал.

Был открыт терминал и введена команда, которая выводит уровни доступа в системе (рисунок 17).

Рисунок 17 – Уровни доступа в системе

Далее была выполнена команда, выводящая неиерархические категории в системе (рисунок 18).

Рисунок 18 – Неиерархические категории в системе

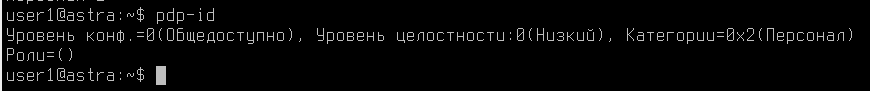

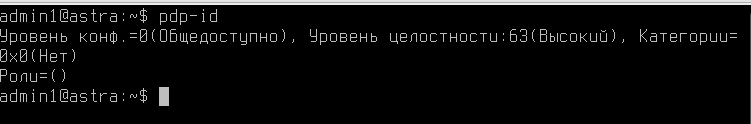

После

чего была введена команда «pdp-id» на

учетной записи пользователя и

администратора (рисунок 19).

Рисунок 19 – Просмотр параметров текущей сессии

Далее был выполнено переименование последнего уровня конфиденциальности (рисунок 20)

Рисунок 20 – Переименование уровня конфиденциальности

После чего были использованы команда «usercaps» с флагами -f (предоставляет все возможные привилегии) и -z (отбирает все возможные привелегии) (рисунки 21 и 22).

Рисунок 21 – Использование команды «usercaps» с флагом -f (фрагмент)

Рисунок 22 – Использование команды «usercaps» с флагом -z

Заключение

В ходе данной работы были изучены механизмы дискреционного и мандатного разграничения доступа в операционной системе Astra Linux.