лаба 1.1

.docxМинистерство науки и высшего образования Российской Федерации

Федеральное государственное бюджетное образовательное учреждение

высшего образования

«ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ

УПРАВЛЕНИЯ И РАДИЭЛЕКТРОНИКИ» (ТУСУР)

Кафедра комплексной информационной безопасности электронно-

вычислительных систем (КИБЭВС)

Анализ сетевого трафика

Лабораторной работа № 1.1 по дисциплине

Меры и средства технической защиты конфиденциальной информации от НСД

|

Слушатели _______________ Г.М. Дударев _______________ П.Л. Тимошин «___» _________ 20 __ г.

|

|

|

|

Преподаватель кафедры КИБЭВС ______________ К.И. Цимбалов «___» _________ 20 __ г.

|

Томск 2025

Цель работы

В результате работы необходимо научиться использовать анализаторы трафика Wireshark и Burp Suite как средство перехвата информации и средство анализа защищенности сетевых протоколов.

Ход работы

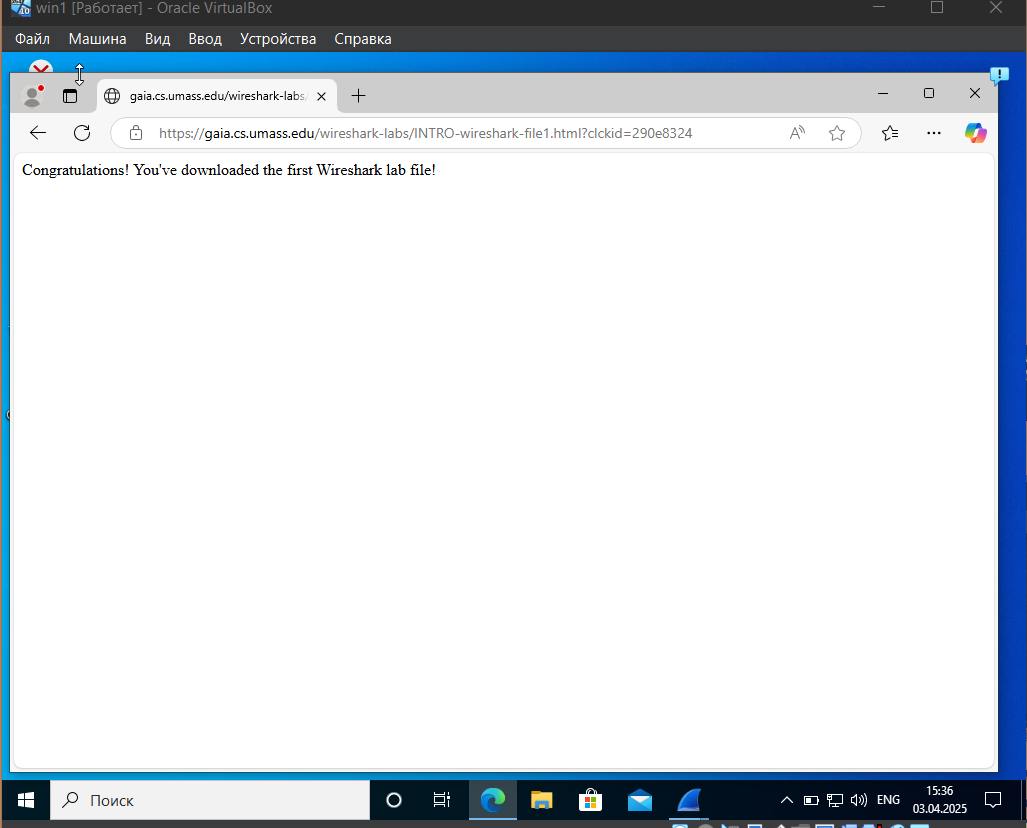

Для совершения попытки перехвата данных была открыта страница, изображенная на рисунке 1.

Рисунок 1 – Cтраница в браузере

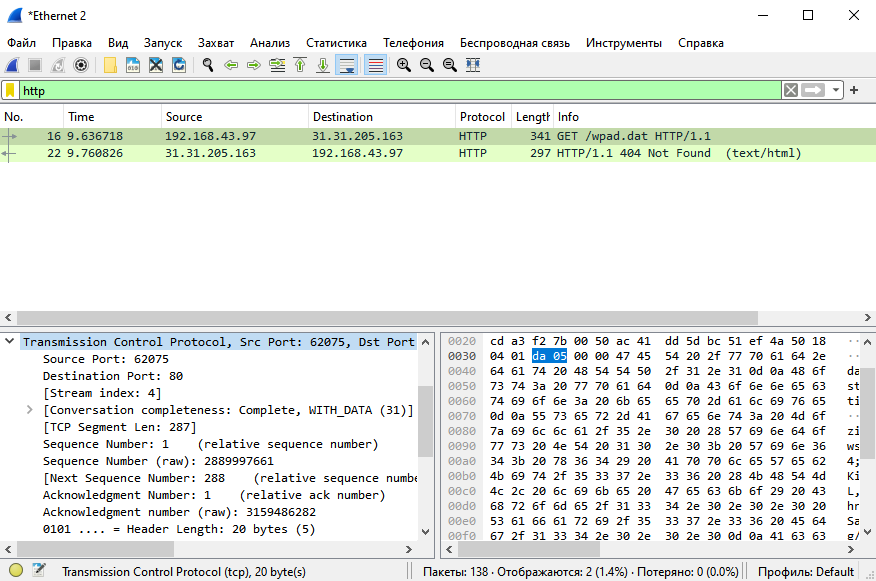

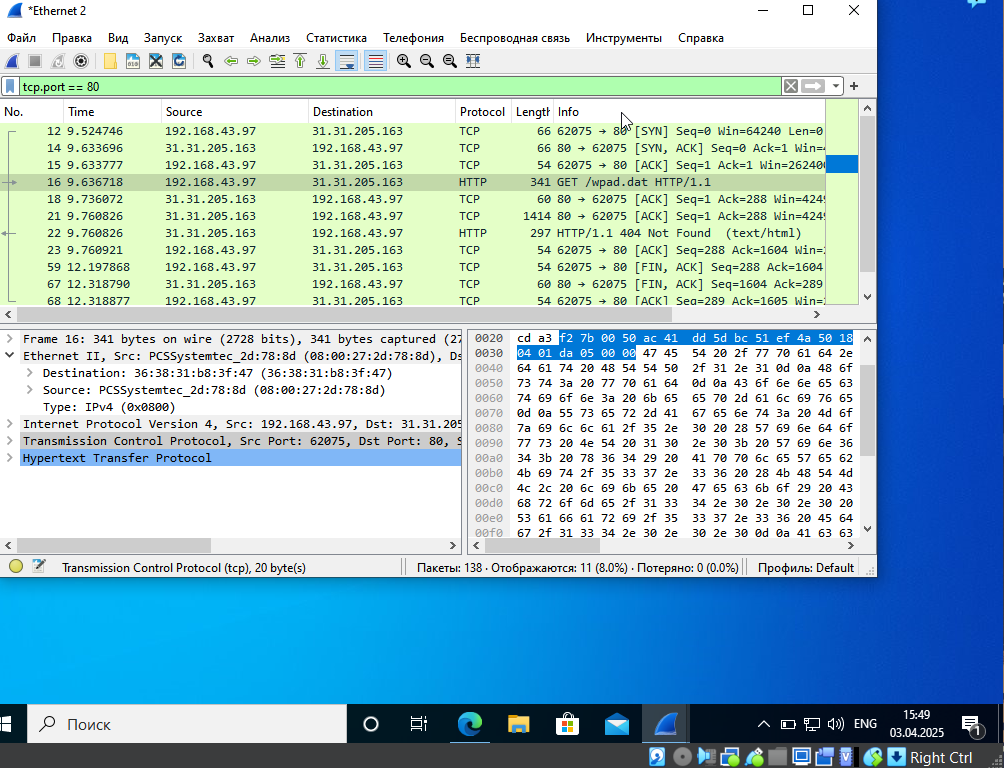

Затем с помощью программы Wireshark были перехвачены пакеты, отправленные и принятые в ходе открытия этой страницы (рисунок 2).

Рисунок 2 – Перехваченные пакеты

Далее с помощью фильтра были найдены пакеты, проходящие через 80 порт TCP (рисунок 3).

Рисунок 3 – Поиск по фильтру

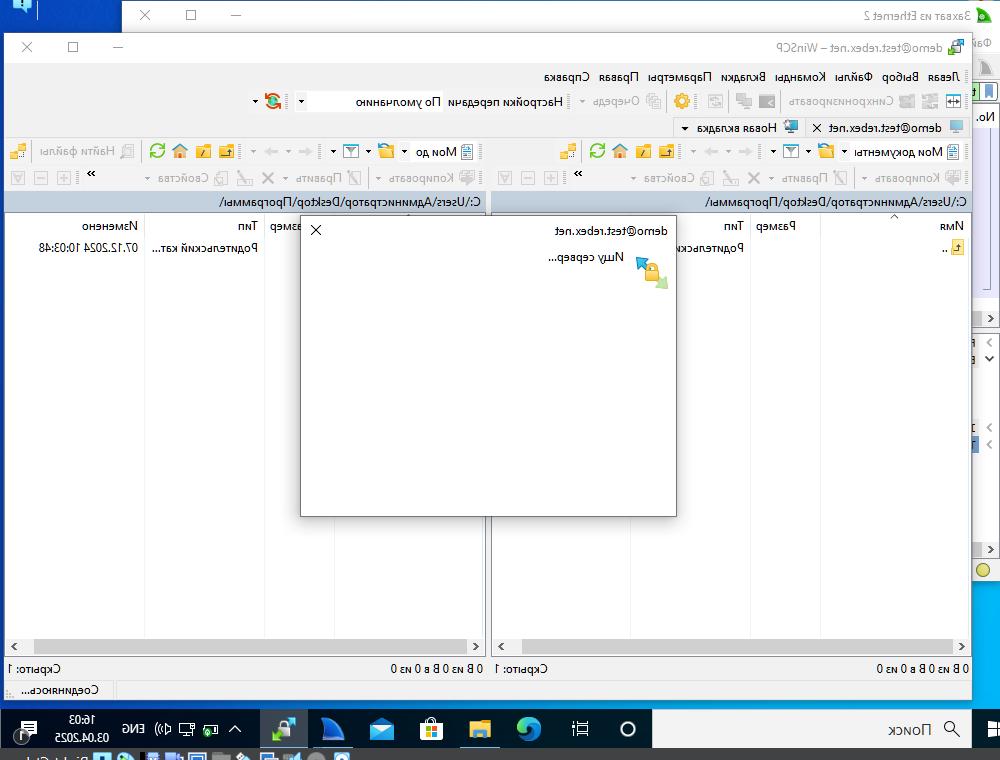

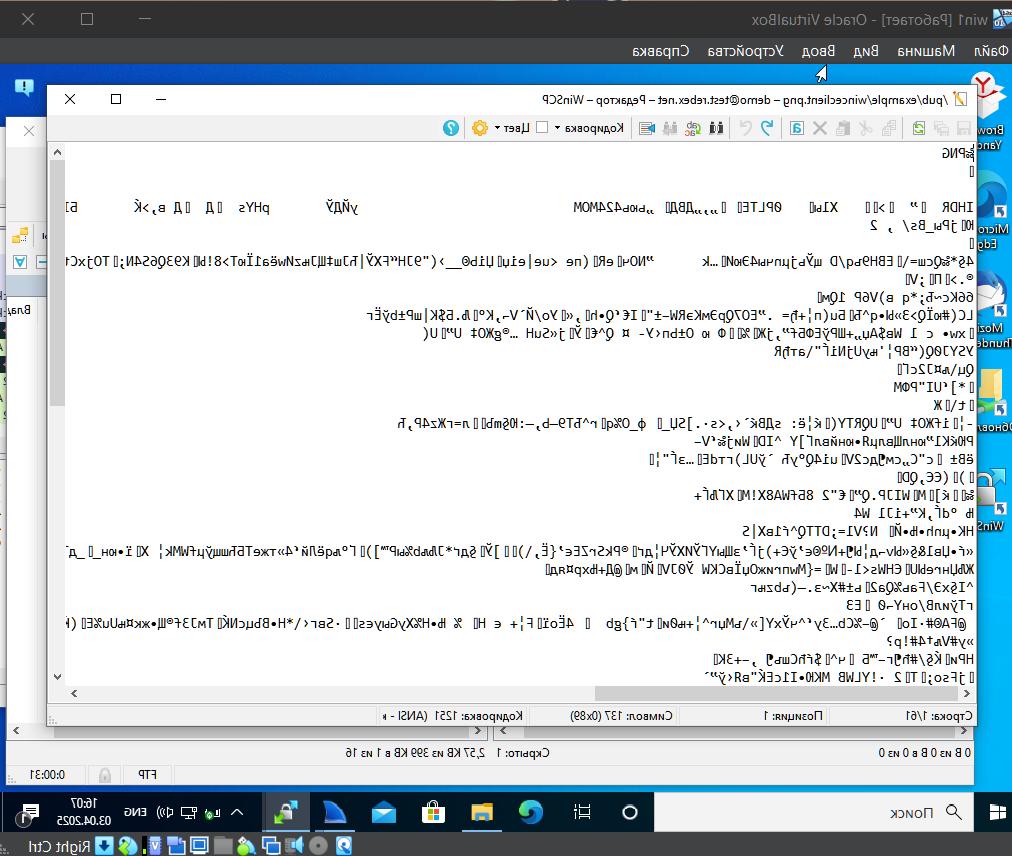

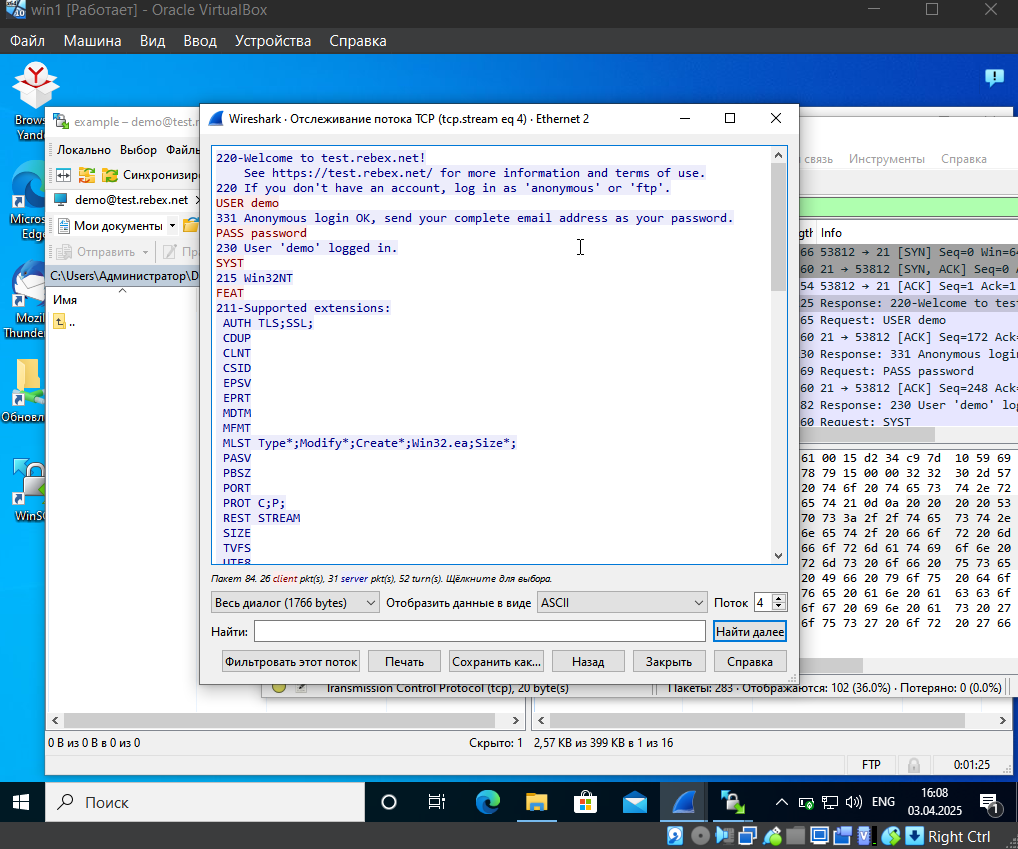

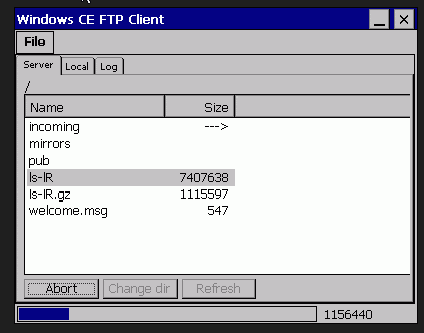

Затем с помощью программы WinSCP было произведено подключение к FTP-серверу, с которого была скачана картинка (рисунок 4). С помощью Wireshark был перехвачен пароль, который использовался для подключения к серверу (рисунок 5), а также картинка, которая скачивалась с этого сервера (рисунок 6).

Рисунок 4 – Подключение к FTP-серверу

Рисунок 5 – Перехват логина и пароля

Рисунок 6 – Перехваченная картинка

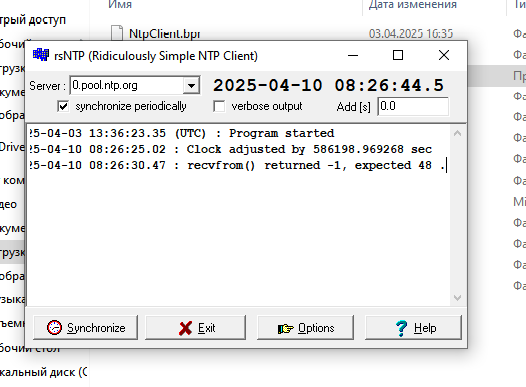

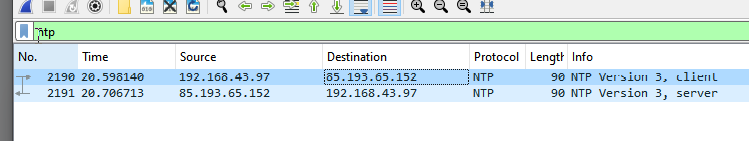

Затем были перехвачены данные протокола синхронизации времени (рисунок 7).

Рисунок 7 – NTP

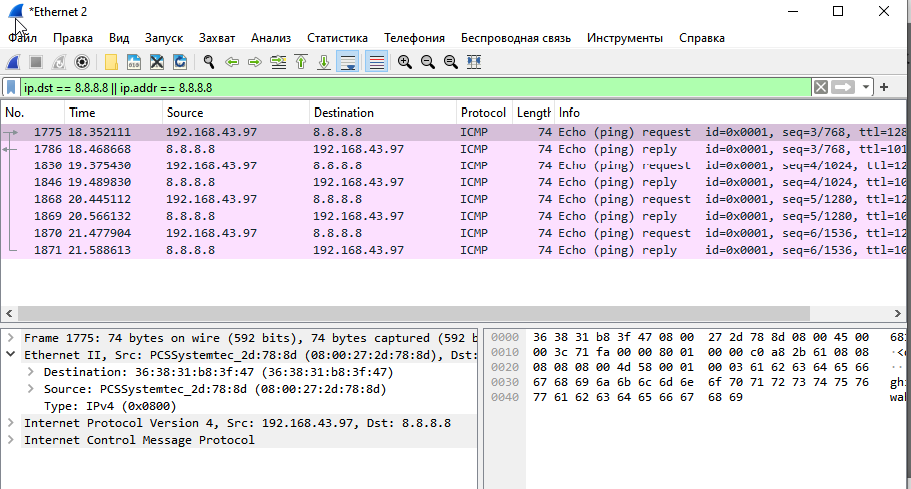

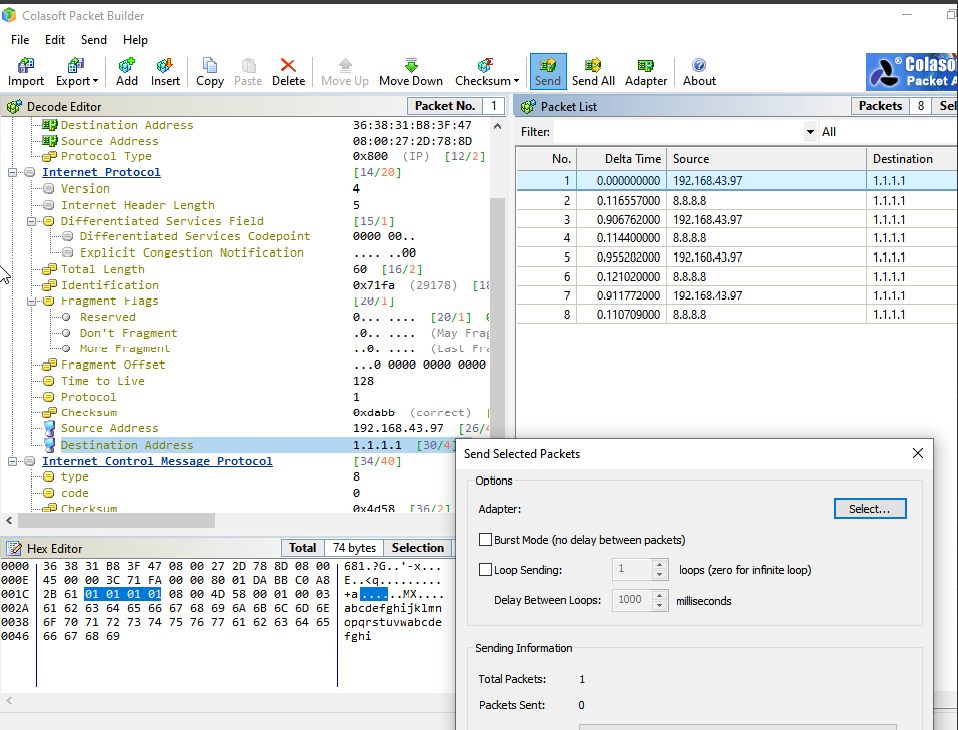

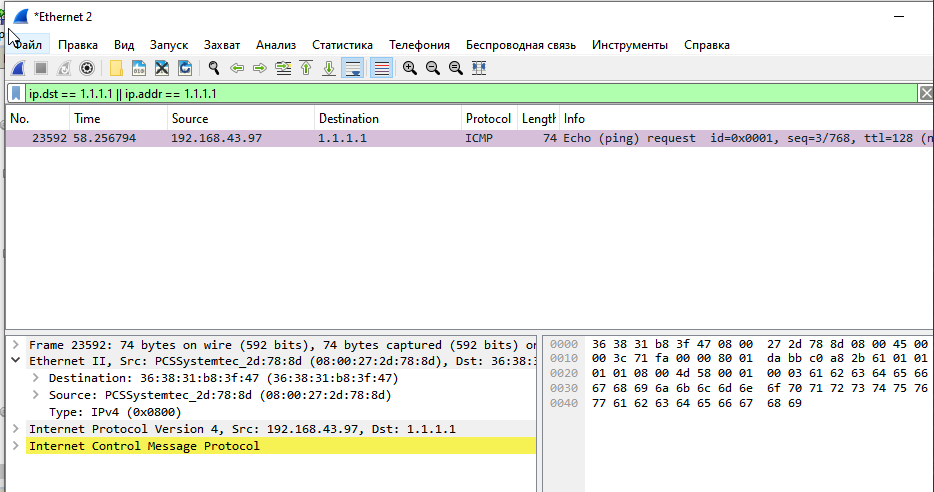

Затем был произведен пинг на адрес 8.8.8.8, пакеты были перехвачены (рисунок 8), адрес в них заменен на 1.1.1.1 с помощью программы Colasoft Packet Builder (рисунок 9) и проверены через Wireshark (рисунок 10).

Рисунок 8 – Перехват пакетов команды ping 8.8.8.8

Рисунок 9 – Замена адреса в Colasoft Packet Builder

Рисунок 10 – Проверка

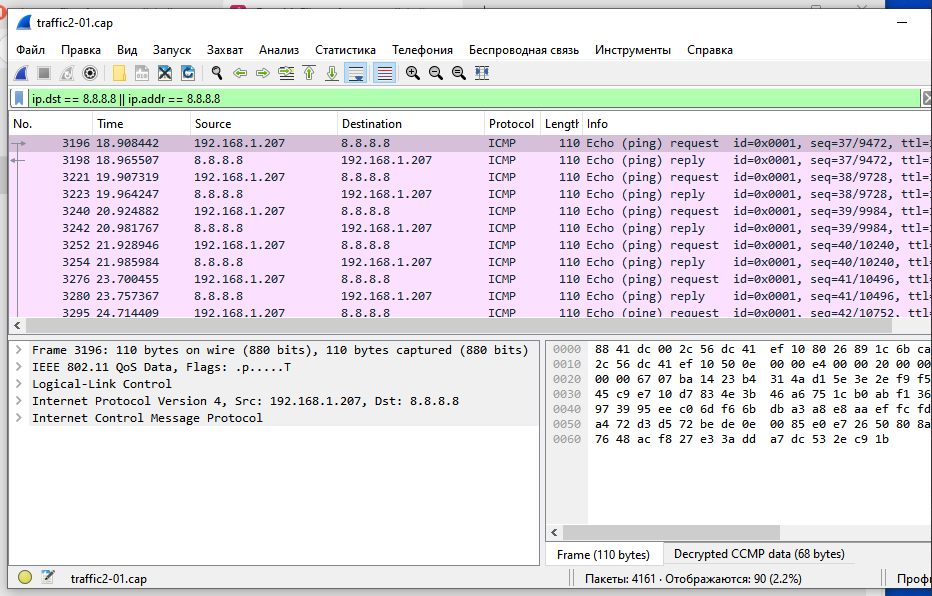

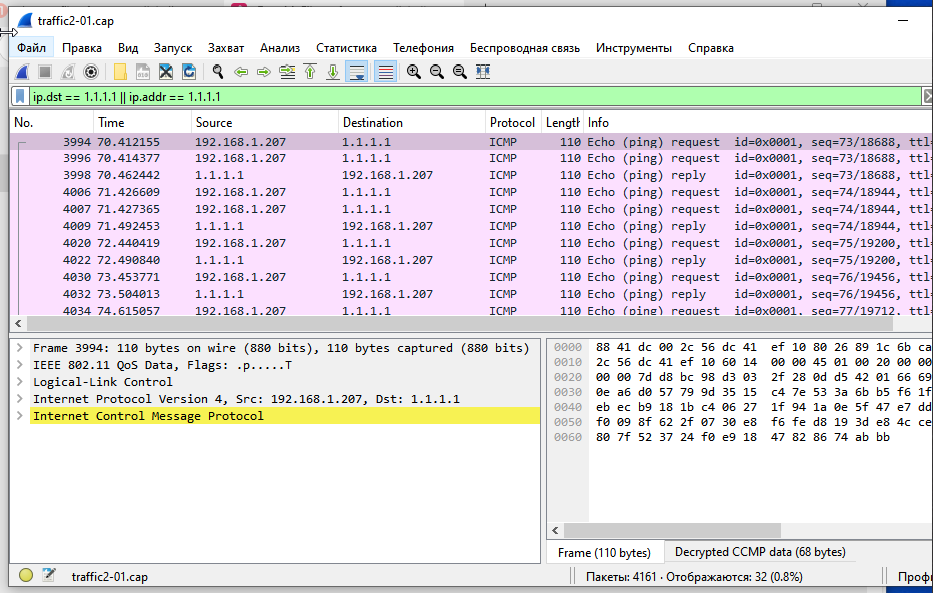

Далее был расшифрован трафик, полученный при передаче данных через wi-fi и найдены пакеты ping на адресы 8.8.8.8 и 1.1.1.1 (рисунок 11).

Рисунок 10 – Дешифрованный wi-fi трафик

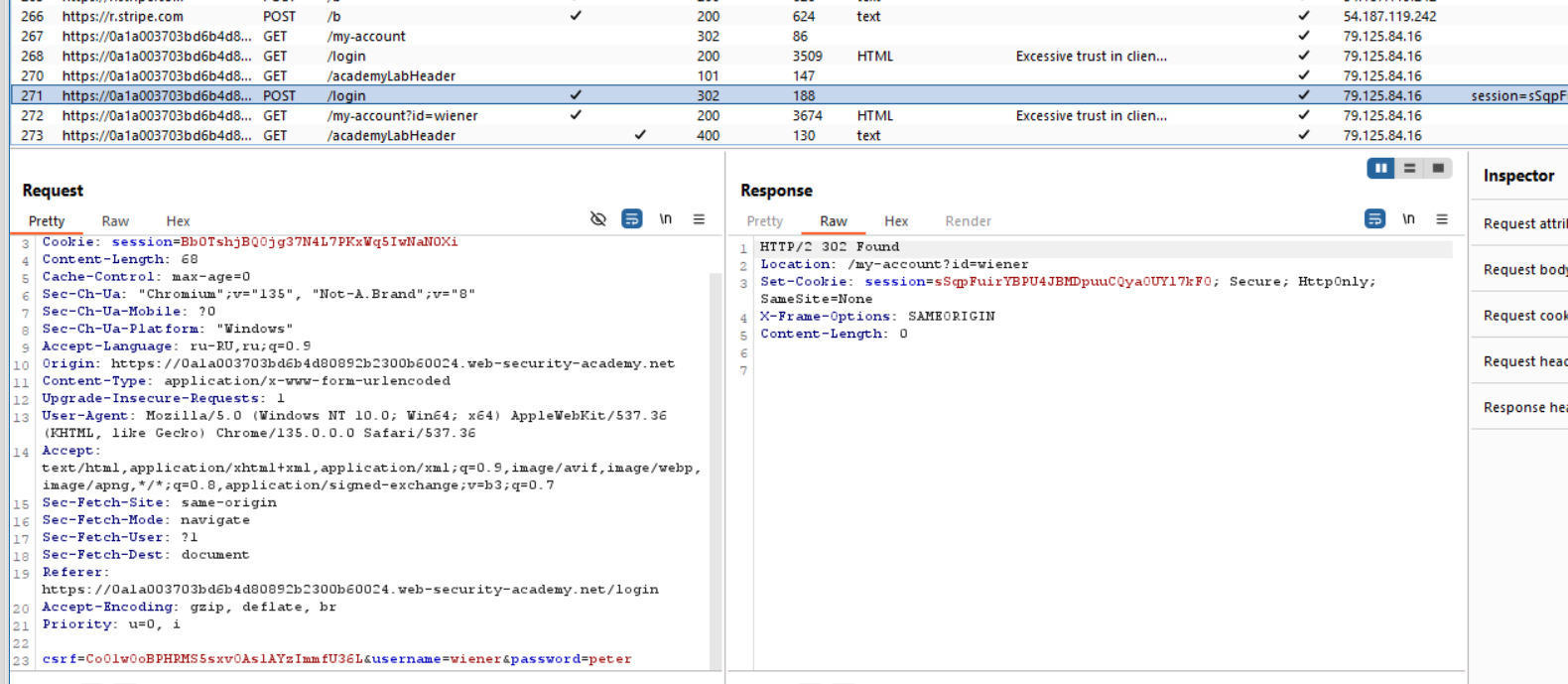

После этого в программе Burp Suite был перехвачен пароль и логин, предназначенные для входа на заранее подготовленный сайт (рисунок 11).

Рисунок 11 – Перехваченный логин и пароль

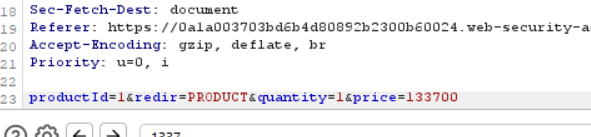

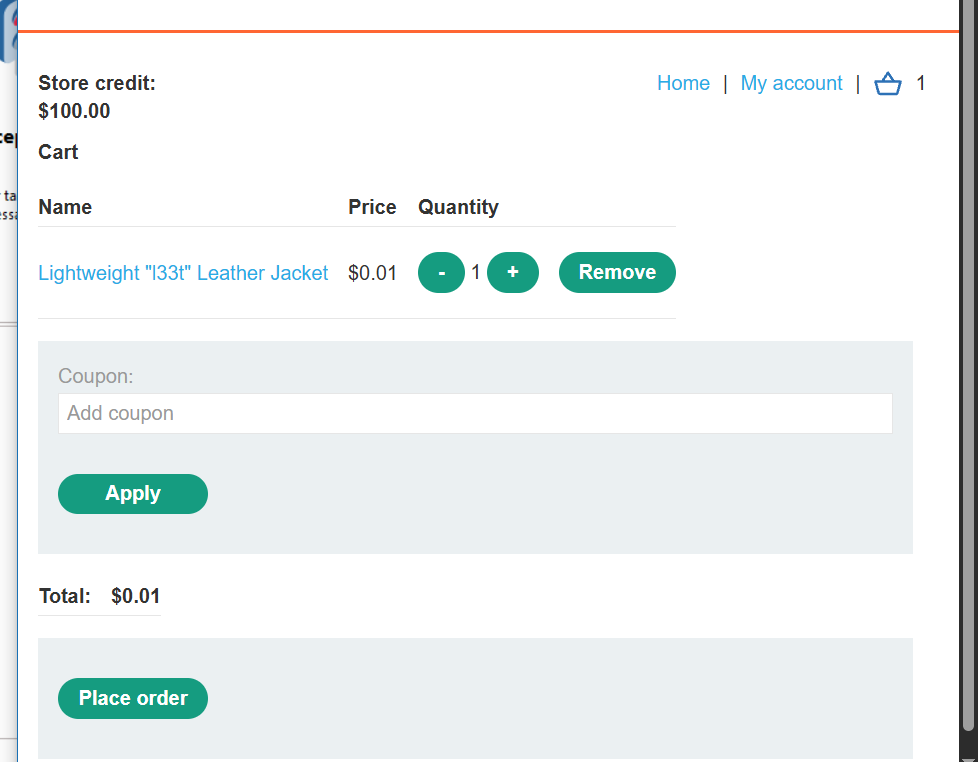

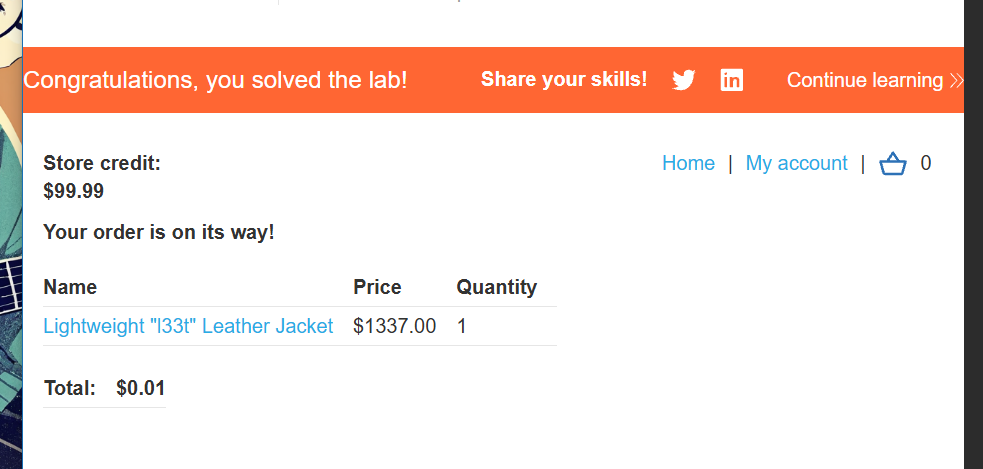

Затем в корзину был добавлен товар, перехвачен пакет, содержащий информацию о стоимости товара (рисунок 12). Стоимость была заменена с 1337$ на 0,01$. (рисунки 13 и 14)

Рисунок 12 – Пакет со стоимостью товара

Рисунок 13 – Страница оплаты

Рисунок 14 – Совершенная покупка

Заключение

В результате работы необходимо были получены навыки использования анализаторов трафика Wireshark и Burp Suite как средство перехвата информации и средство анализа защищенности сетевых протоколов.