- •Модели управления риском в it-архитектуре

- •Задание на выполнение выпускной квалификационной работы

- •Реферат

- •Содержание

- •Введение

- •1. Теоретические основы управления рисками в ит-архитектурах

- •1.1. Определение понятия рисков и их влияния на ит-архитектурах

- •1.2. Классификация и типология рисков в ит-архитектурах

- •1.3. Обзор методов и математических моделей для управления рисков в ит-архитектурах

- •1.4. Анализ существующих решений и их ограничений для управления рисками в ит-архитектурах

- •Выводы по главе

- •2. Разработка программного инструмента для автоматизированного анализа рисков

- •2.1. Постановка задачи и определение целевой аудитории

- •2.2. Выбор технологий и инструментов

- •2.3. Разработка алгоритмов анализа рисков

- •2.4. Реализация программного инструмента

- •2.5. Тестирование и оценка эффективности решения

- •Выводы по главе

- •Заключение

- •Список использованных источников

- •Приложение

1.3. Обзор методов и математических моделей для управления рисков в ит-архитектурах

Эффективное управление рисками в ИТ-архитектурах требует использования как традиционных методологических подходов, так и современных математических моделей, обеспечивающих высокую точность оценки угроз и уязвимостей. Современные подходы к управлению рисками опираются на стандартизированные процессы, поддерживаемые международными и национальными нормами в области информационной безопасности [6,7].

В мировой практике наибольшее распространение получили следующие методологии управления рисками:

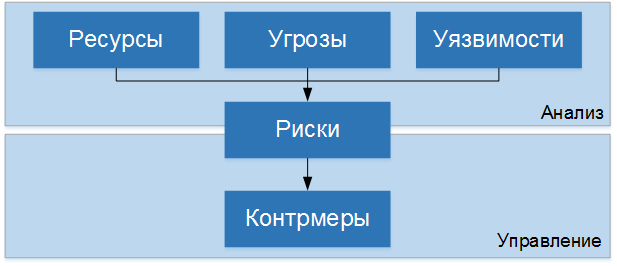

CRAMM (CCTA Risk Analysis and Management Method) — британская методология, сочетающая качественные и количественные методы анализа. В ее основе лежит комплексный подход к оценке стоимости активов, идентификации угроз и уязвимостей, а также формированию рекомендаций по минимизации рисков. Структура метода отражена на рисунке 5.

Рисунок 5 – Методология CRAMM

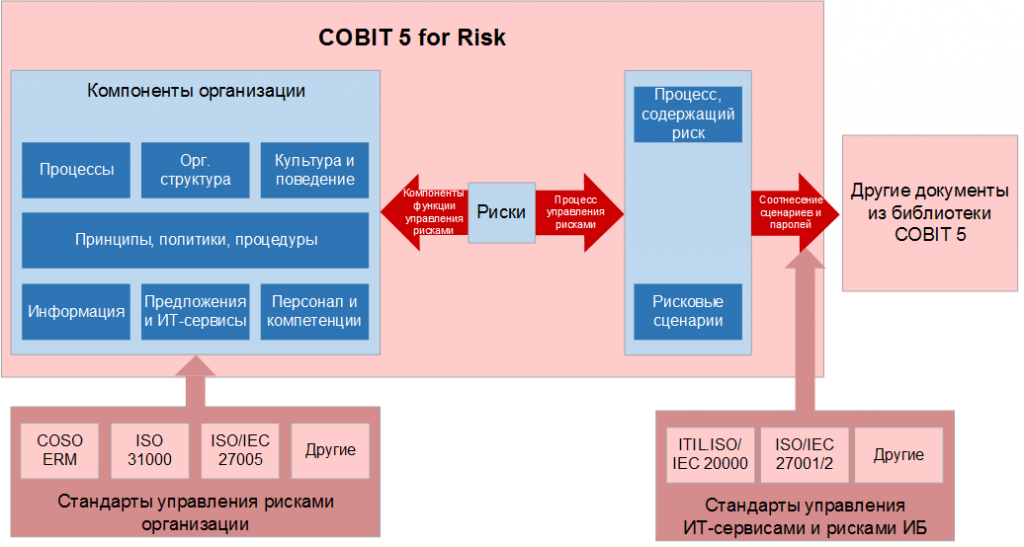

COBIT for Risk — компонент фреймворка COBIT, ориентированный на управление ИТ-рисками с позиций корпоративного управления. Он предлагает интеграцию процессов оценки рисков с бизнес-целями организации и построение системы управления на основе лучших практик [1]. Подход визуализирован на рисунке 6.

Рисунок 6 – Методология COBIT for Risk

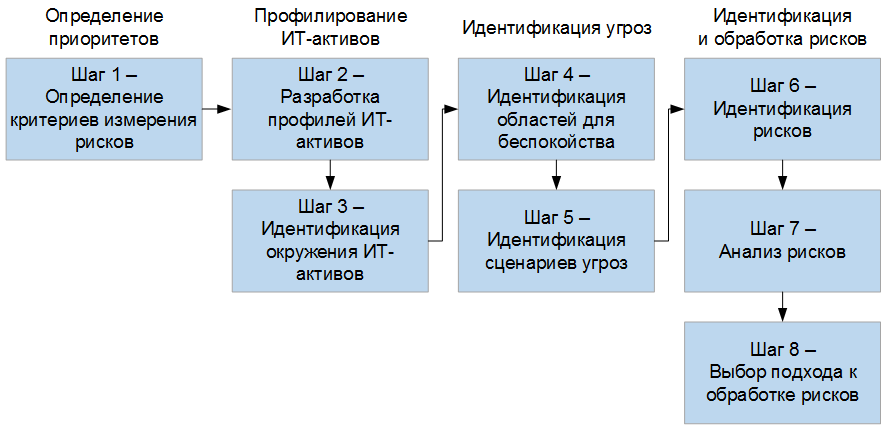

OCTAVE (Operationally Critical Threat, Asset, and Vulnerability Evaluation) — методология, направленная на самооценку организации в области управления рисками, где акцент сделан на выявление критически важных активов и соответствующих угроз. Процесс OCTAVE представлен на рисунке 7.

Рисунок 6 – Методология Octave

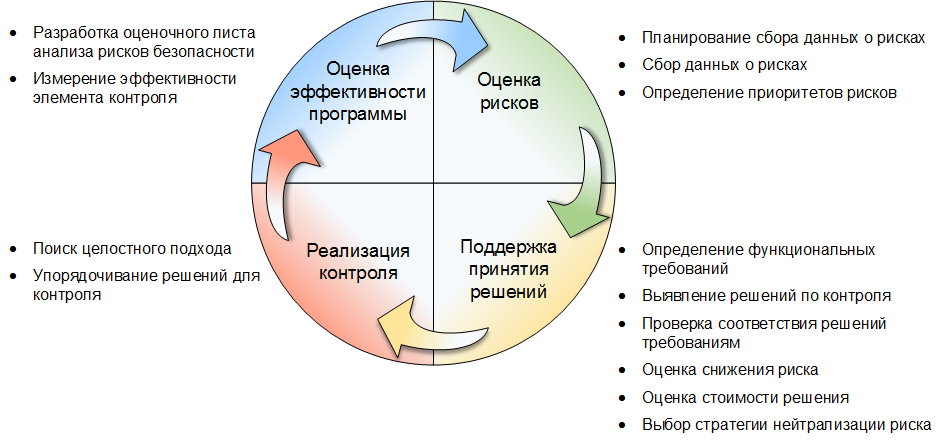

Методология Microsoft Risk Management — ориентирована на построение циклического процесса оценки рисков, их количественной оценки и последующего выбора методов реагирования. Подход Microsoft отображён на рисунке 7.

Рисунок 7 – Методология Microsoft

Эти методологии отличаются глубиной проработки этапов идентификации рисков, их анализа и обработки, однако обладают и рядом ограничений, связанных с необходимостью больших затрат времени и ресурсов на их применение в условиях быстро меняющихся ИТ-сред.

Каждая методология имеет свои особенности, преимущества и ограничения. Для наглядности представлено сравнение методологий в таблице 4.

На основании проведенного сравнения можно сделать вывод, что каждая из методологий имеет свою специфику применения. Методология CRAMM отличается высокой степенью структурированности, однако требует значительных ресурсов на внедрение. COBIT for Risk ориентирован на интеграцию с корпоративным управлением, но сложен в реализации. OCTAVE хорошо подходит для небольших организаций и самооценки рисков, а методология Microsoft предлагает практичный подход для непрерывного мониторинга рисков с балансом между качественной и количественной оценкой. Выбор методологии должен осуществляться с учетом специфики архитектуры информационной системы, ресурсов организации и целей управления рисками.

Таблица 4 – Сравнение методологий управления рисками в ИТ-архитектурах

Методология |

Особенности |

Преимущества |

Недостатки |

Тип оценки |

CRAMM |

Комплексная оценка активов, угроз, уязвимостей |

Широкая применимость, структурированность |

Высокие трудозатраты, требуется подготовка |

Качественная и количественная |

COBIT for Risk |

Интеграция с целями бизнеса |

Связь с корпоративным управлением |

Высокая сложность внедрения |

Качественная |

OCTAVE |

Самооценка и фокус на критические активы |

Адаптивность к среде организации |

Не всегда подходит для крупных систем |

Качественная |

Microsoft |

Циклический процесс оценки и обработки рисков |

Практичность и простота применения |

Менее формализованная структура |

Качественная и количественная |

Современные исследования акцентируют внимание на использовании математических моделей для повышения точности оценки рисков и автоматизации анализа угроз [7][8]. Среди основных направлений применения моделей можно выделить (таблица 5):

Таблица 5 – Сравнение направлений применения математических моделей для управления ИТ-рисками

Метод |

Описание |

Преимущества |

Ограничения |

Методы экспертных оценок |

Декомпозиция сложных задач при отсутствии количественных данных |

Учитывают экспертный опыт, применимы при дефиците информации |

Зависимость от субъективности экспертов, ограниченная масштабируемость |

Методы машинного обучения и ИИ |

Анализ аномалий, прогнозирование новых рисков |

Автоматизация анализа, высокая точность на больших данных |

Требуют больших объемов данных и вычислительных ресурсов |

Методы парных сравнений и квалиметрических шкал |

Построение матриц приоритезации на основе субъективных сравнений |

Формализуют субъективные оценки, подходят для слабоструктурированных данных |

Высокая трудоёмкость при большом количестве рисков |

Модели оценки вероятности реализации угроз |

Расчёт вероятностей наступления событий на основе анализа уязвимостей |

Позволяют количественно оценить риск на основе сценариев |

Сложность моделирования сложных взаимосвязанных сценариев |

Методы экспертных оценок — используются для декомпозиции сложных задач оценки рисков, когда количественные характеристики получить затруднительно [4]. Такие методы лежат в основе многих современных систем, например CRAMM и ГРИФ.

Методы машинного обучения и искусственного интеллекта — позволяют проводить автоматическую идентификацию новых типов рисков через анализ аномалий в исторических данных и прогнозирование вероятности их наступления с использованием классификационных моделей [9].

Методы парных сравнений и квалиметрических шкал — применяются для построения матриц приоритезации рисков, когда необходимо оценить субъективные характеристики угроз с помощью формализованных сравнений [10].

Модели оценки вероятности реализации угроз — включают расчёт вероятностей наступления событий на основе анализа уязвимостей и сценариев развития атак, как это предлагается в методологиях SafeSurf [6].

Анализ направлений применения математических моделей для управления ИТ-рисками показал, что различные методы обладают разной степенью применимости в зависимости от доступности данных, масштабов архитектуры и специфики оцениваемых угроз. Методы машинного обучения наиболее перспективны для автоматизированных систем мониторинга больших объемов данных, в то время как экспертные методы и методы парных сравнений сохраняют важность в условиях ограниченности информации и необходимости учета субъективных факторов. Использование моделей вероятностной оценки позволяет повысить точность прогнозирования развития угроз и обоснованность принимаемых решений в сфере управления рисками.

Согласно современным исследованиям [8], математические методы позволяют более точно учитывать такие характеристики, как привлекательность ресурсов для атакующих, технические возможности реализации угрозы, эффективность защитных мер, а также степень неопределенности в доступной информации.

В новых подходах управления ИТ-рисками, например, предложенных в работах [8], рассматривается активное использование технологий искусственного интеллекта и анализа больших данных для:

выявления аномалий в данных об инцидентах безопасности;

оценки вероятностей наступления новых, ранее не идентифицированных рисков;

построения моделей предсказания ущерба при реализации угроз.

Эти технологии позволяют значительно повысить эффективность традиционных процедур риск-менеджмента, сокращая время анализа и увеличивая его точность.

В результате обзора методов и моделей управления ИТ-рисками установлено, что традиционные методологии, такие как CRAMM, COBIT for Risk, OCTAVE и Microsoft Risk Management, обеспечивают структурированную основу для управления угрозами, но требуют значительных затрат ресурсов. В то же время современные математические модели и технологии искусственного интеллекта открывают новые возможности для автоматизации процессов идентификации и оценки рисков. В рамках дальнейшей работы планируется разработка программного инструмента, интегрирующего математические модели вероятностной оценки и методы обработки неопределённости для повышения надёжности архитектур ИТ-систем.