ЛР3

.docxФГБОУ ВО

Уфимский университет науки и технологий

Кафедра ВТиЗИ

Отчёт

Лабораторной работе №3

по дисциплине "Сети и телекоммуникации"

«Анализ кадров Ethernet»

Выполнили:

ст. гр. ИВТ-429Б

Саляхов А.Ф.

Хамидуллин А.Р.

Пономарева А.А.

Проверил:

Атарская Е.А.

Уфа 2024

Ход работы:

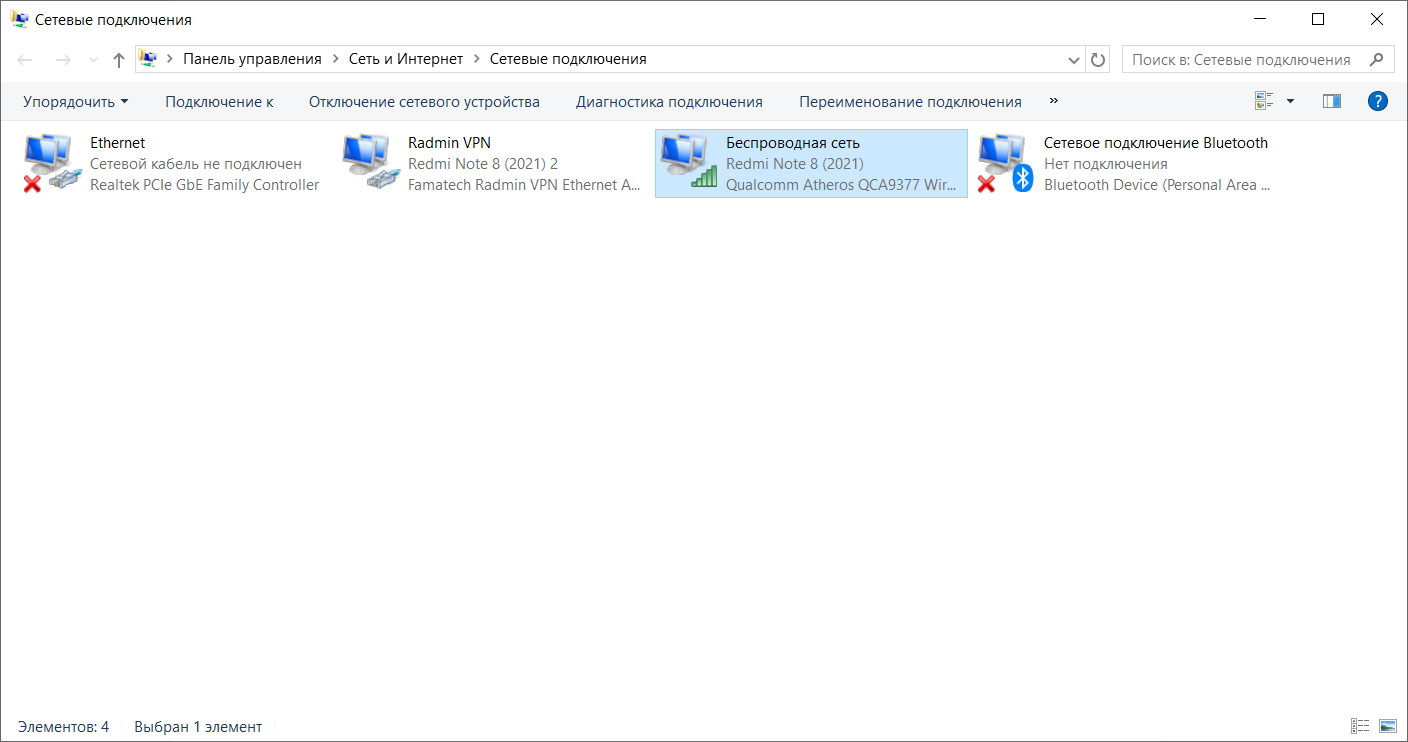

Проверка физического соединения

Просмотр логического и физического адреса компьютера

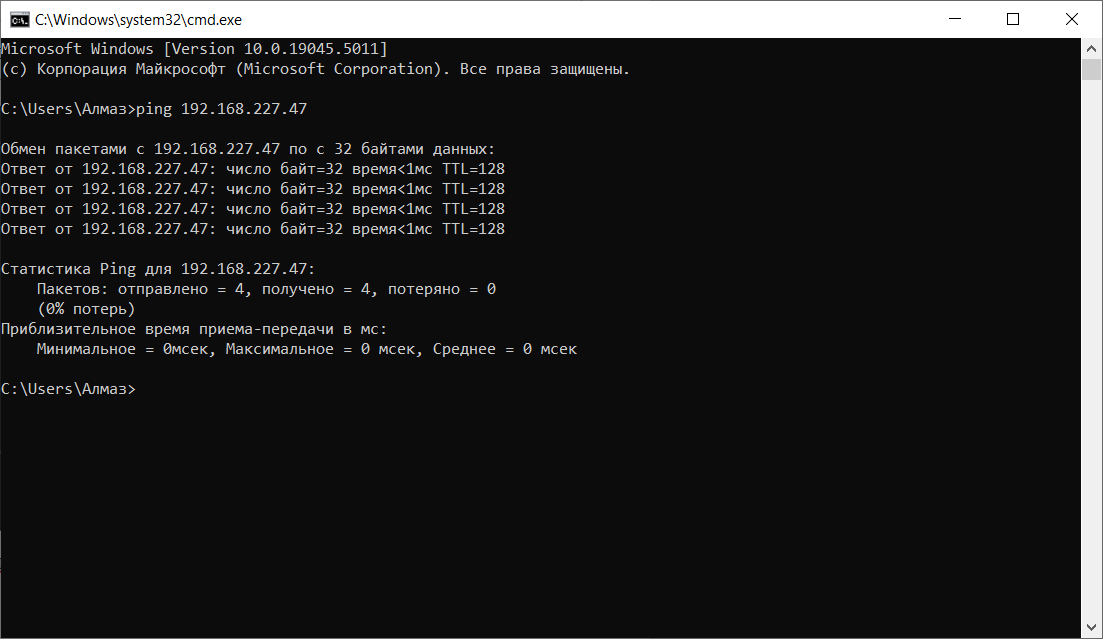

Проверка доступности удаленного хоста

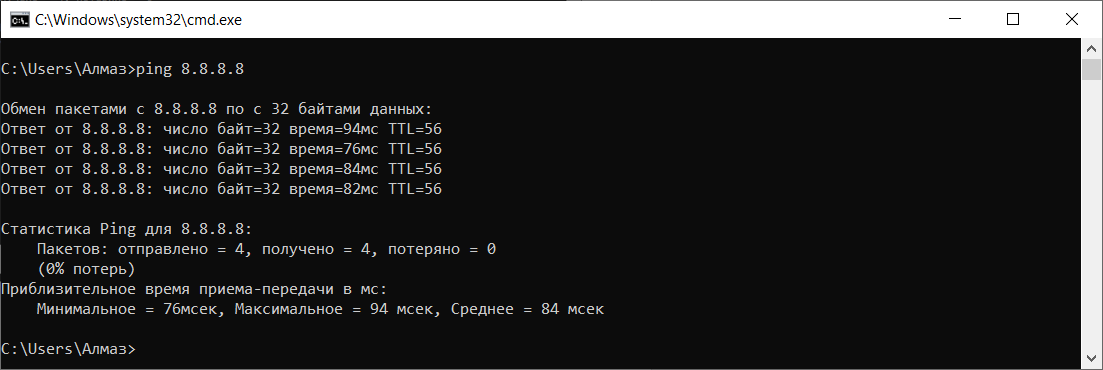

В командной строке > введите ping 8.8.8.8 и нажмите клавишу ВВОД

Обратиться к ПК с несуществующим IP адресом в собственной IP сети

Повторить опыт при обращении к IP адресам из «внешних» IP сетей.

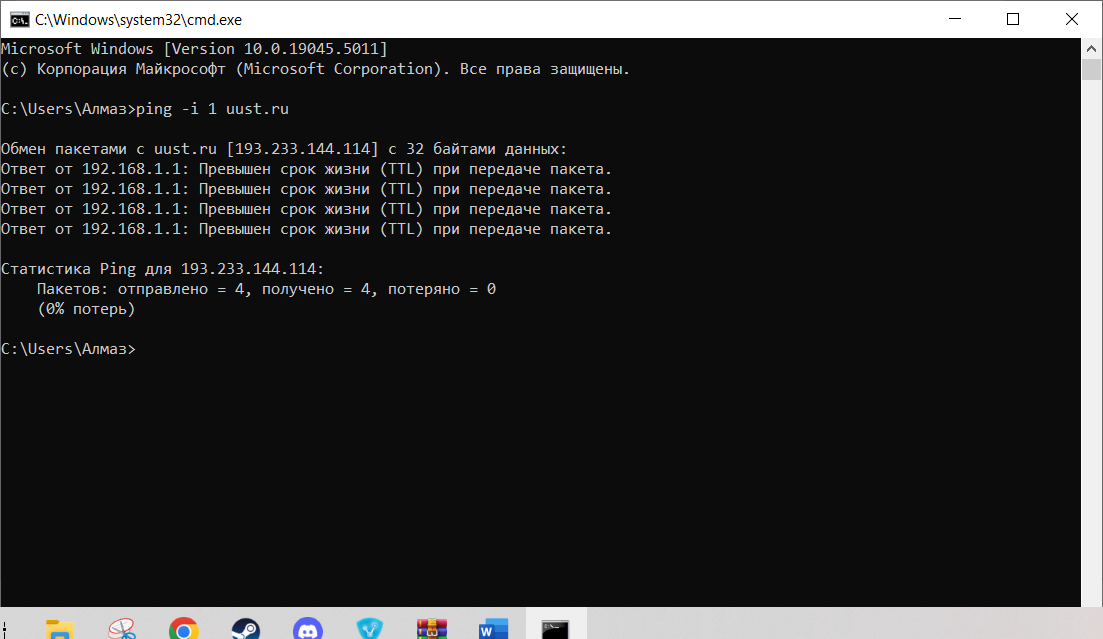

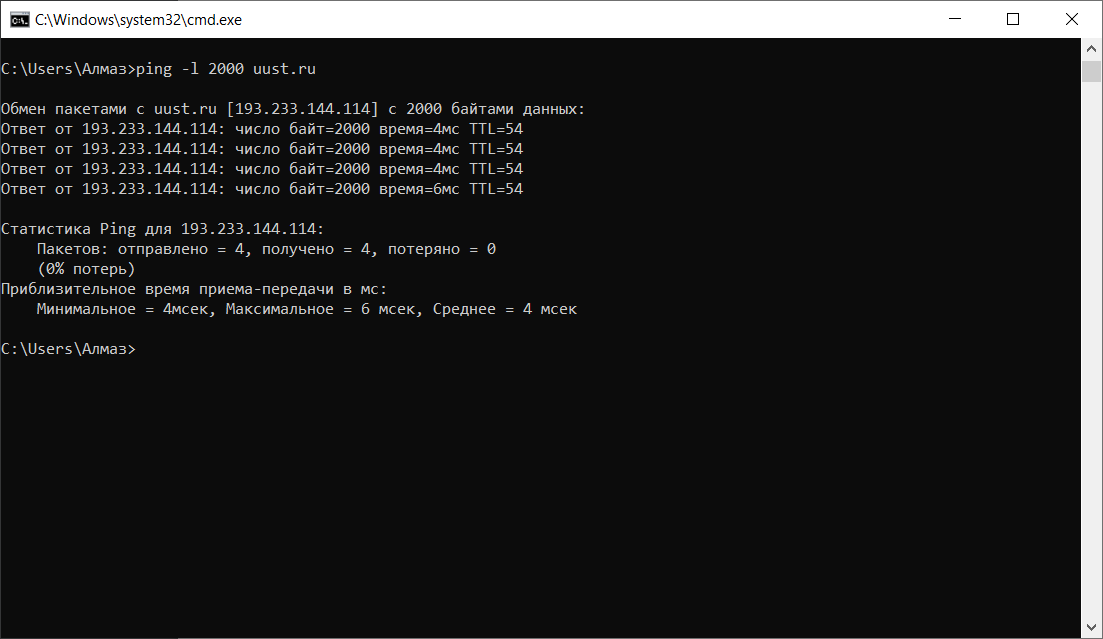

Выполнить команду ping с различными ключами и значениями параметров

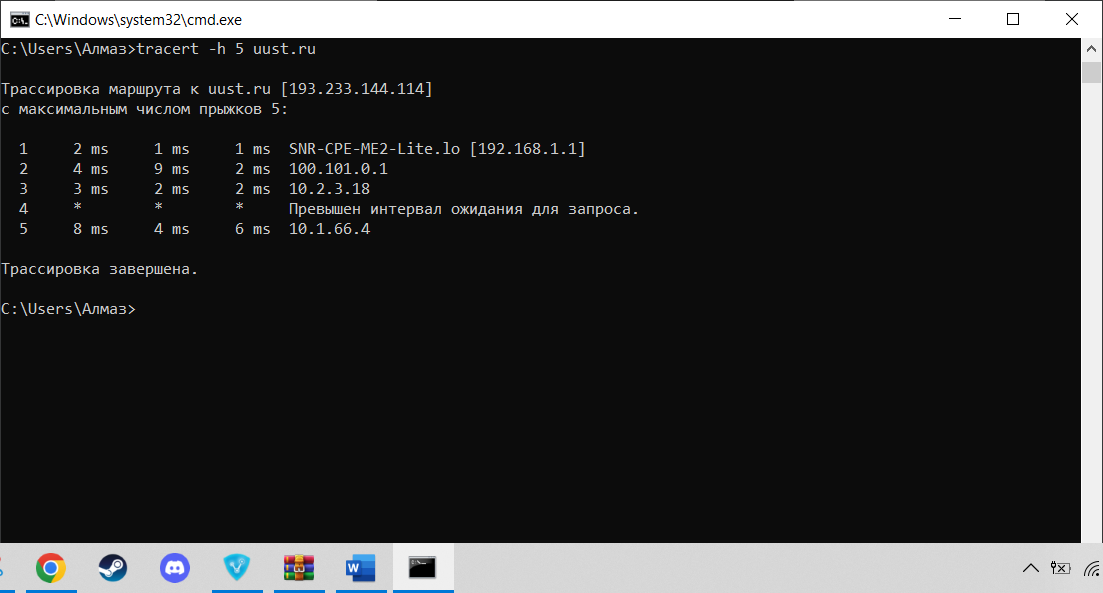

Выполнить команду tracert -h ip_adr

Часть 2

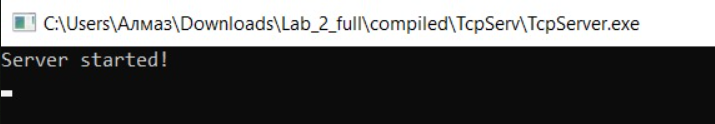

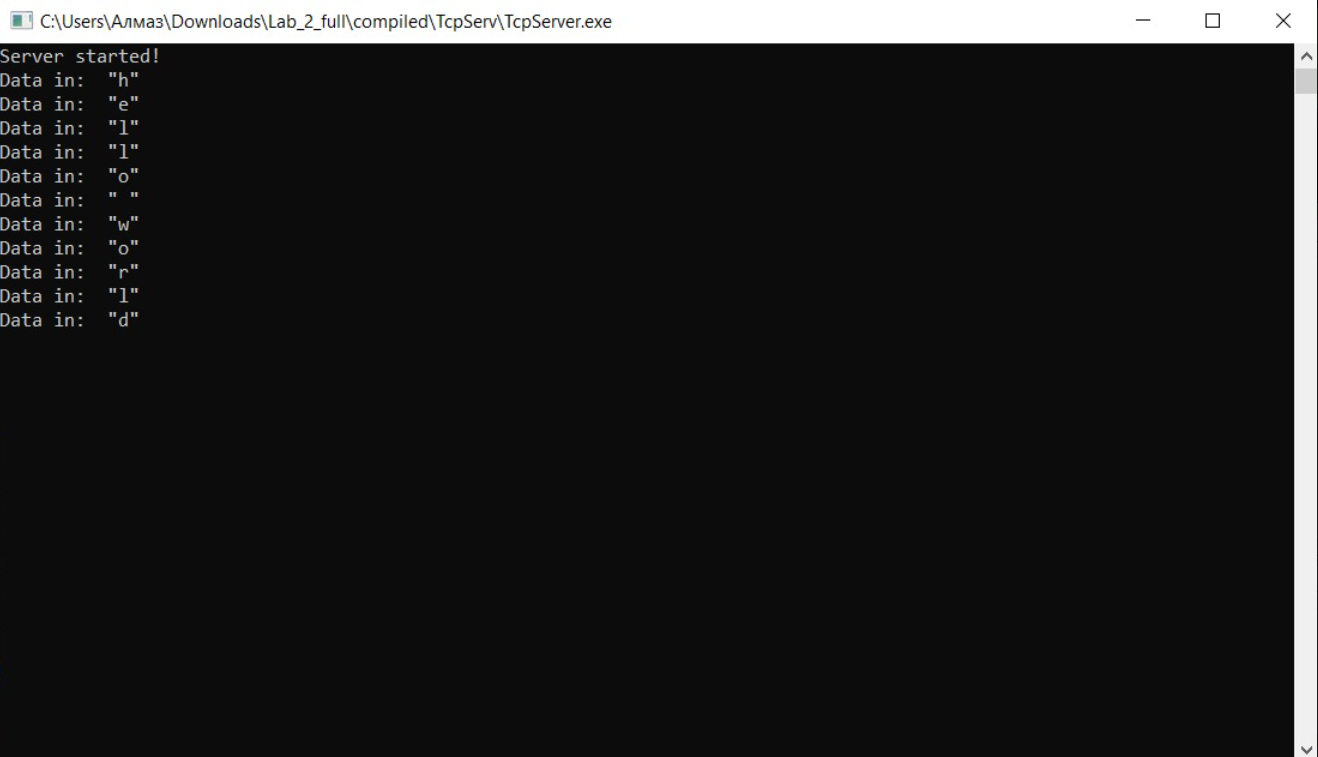

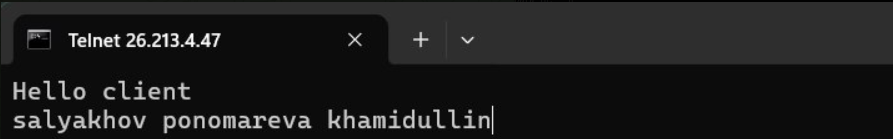

Запустили серверное приложение TcpServer.exe, которое прослушивает порт номер 9999 и принимает подключения от клиентских приложений

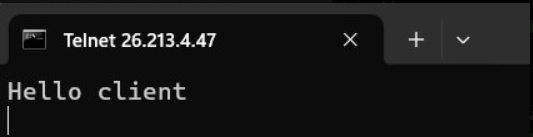

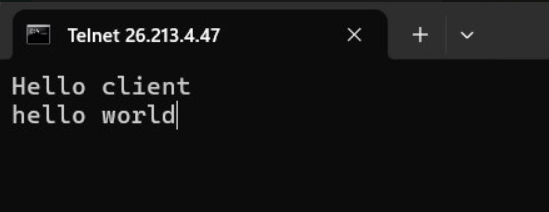

На другом компьютере локальной сети запустили приложение telnet из состава стандартных утилит ОС Windows. Для этого запустили консоль и ввести команду telnet. В открывшемся диалоге указали IP-адрес серверного приложения и порт 9999, который оно прослушивает.

Прослеживание, получает ли сервер клиентские сообщения

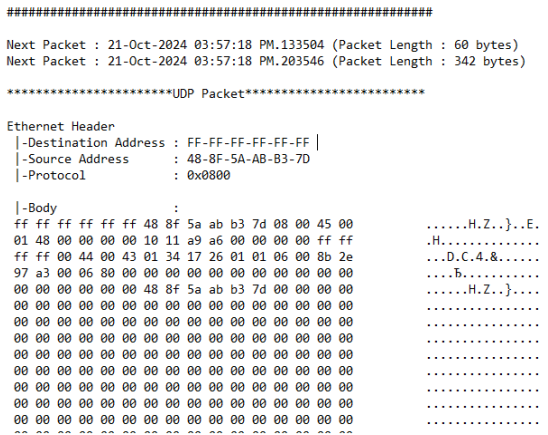

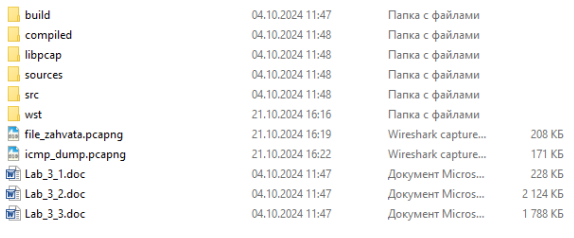

Запуcтили серверного и клиентского приложения на двух машинах в сети. Перед началом обмена сообщениями запустили программу win_pcap_snif.exe для перехвата всех Ethernet-кадров, принимаемых сетевым адаптером клиентского компьютера.

Анализ состава и структуры log-файла. Поиск кадров, относящихся к обмену

Анализ тела кадра Ethernet и определение типа используемых кадров согласно описанному алгоритму:

Если первые два байта равны 0xFFFF, то это формат Ethernet_802.3

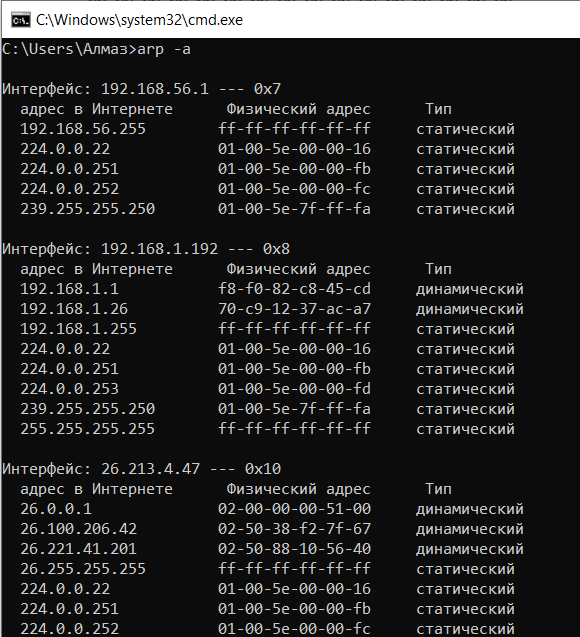

С помощью команды arp -a в консоли просмотрели ARP-таблицу данного сетевого интерфейса компьютера локальной сети

Реализовали приложение на любом языке (с++/с#) с помощью любых библиотек (winpcap, Qt), которое бы осуществило построение полной ARPтаблицы для данного компьютера

for ip = min_local_ip_addr; ip < max_local_ip_addr; ip++

{

ping ip;

tmp_ARP_table = arp -a;

find_new_MAC_from(tmp_ARP_table);

}

Часть 3

Сохранение дампа всего захвата работы утилиты ping и дампа только пакетов протокола ICMP в файлы.

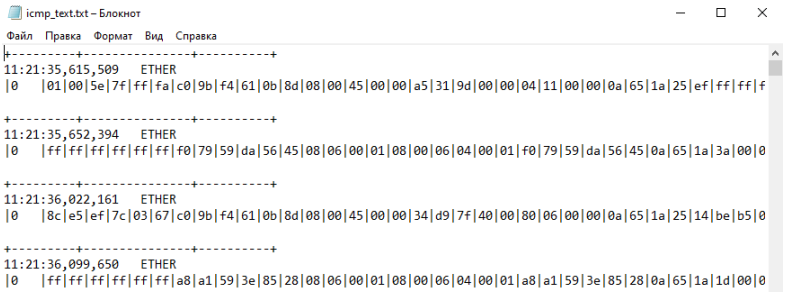

Экспорт дампа протокола ICMP в текстовый файл, а затем его просмотр с помощью любого текстового редактора

Дамп захвата пакетов для команды ping форматов: ping –n 1 –l 1400 ping –n 1 –l 1600

Объяснение полученных результатов (длину пакета, содержимое, парные запросы-ответы):

Захват и анализ сетевых пакетов TCP

На одном из компьютеров локальной сети необходимо запустить серверное приложение TcpServer.exe, которое прослушивает порт номер 9999 и принимает подключения от клиентских приложений.

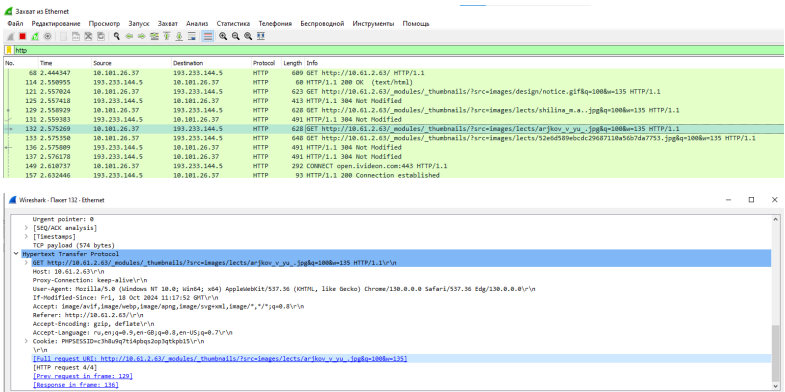

Запустить снифер Wireshark, и включить режим захвата пакетов.

На другом компьютере локальной сети необходимо запустить стандартное приложение telnet из состава стандартных приложений ОС Windows. Для этого запустить консоль и ввести команду telnet. В открывшемся диалоге указать IP-адрес серверного приложения и порт 9999, который оно прослушивает

Выделить и описать установление и разрыв TCP-соединения (SIN, ASK, FIN) на основе перехваченного трафика. Расшифровка TCP-пакетов по полям:

Захват и анализ сетевых пакетов, циркулирующих в ЛВС Обратиться к какому-либо узлу Интернет при помощи браузера. Зафиксировать трафик в сети и проанализировать его, выделить медиа файлы.