ТУСУР

Теория электрической связи

Часть 8

Профессор кафедры радиотехнических систем, д.т.н. Юрий Павлович Акулиничев

ТУСУР |

1 |

Теория электрической связи |

|

Профессор кафедры радиотехнических систем Ю.П. Акулиничев |

Шифрование

Цели шифрования:

1) обеспечение конфиденциальности, то есть воспрепятствование раскрытию смысла сообщения, перехваченного незаконным пользователем;

2) аутентификация, то есть предотвращение передачи по сети сообщений, незаконно внедрённых в открытый канал (см. выше); 3) обеспечение электронной подписи, то есть убедительной гарантии того, что данное сообщение было передано конкретным лицом и ни кем иным;

4) идентификация, то есть проверка того, что оборудование, используемое для передачи, соответствует стандарту, не находится в розыске и т.п.

ТУСУР |

2 |

Теория электрической связи |

|

Профессор кафедры радиотехнических систем Ю.П. Акулиничев |

Шифрование

После надежного шифрования для стороннего наблюдателя сигнал выглядит как случайная последовательность символов (в ней не обнаруживаются какие-либо закономерности и связи).

Ключ (К) – это набор символов и численных значений, определяющих конкретное шифрующее преобразование из семейства криптографических преобразований.

Законный получатель сообщения должен обладать ключом.

Шифрование является единственным способом защиты информации при передаче сигналов в открытых каналах.

Возможны блочное шифрование и поточное шифрование.

ТУСУР |

3 |

Теория электрической связи |

|

Профессор кафедры радиотехнических систем Ю.П. Акулиничев |

История криптографии

Скитала, также известная как «шифр древней Спарты», также является одним из древнейших известных криптографических устройств.

Скитала представляла собой длинный стержень, на который наматывалась лента из пергамента. На ленту наносился текст вдоль оси скиталы, так, что после разматывания текст становился нечитаемым. Для его восстановления требовалась скитала такого же диаметра.

Считается, что автором способа взлома шифра скиталы является Аристотель, который наматывал ленту на конусообразную палку до тех пор, пока не появлялись читаемые куски текста.

ТУСУР |

4 |

Теория электрической связи |

|

Профессор кафедры радиотехнических систем Ю.П. Акулиничев |

История криптографии

Первым действительно криптографическим инструментом можно назвать линейку Энея, реализующей шифр замены. Вместо диска использовалась линейка с отверстиями по числу букв алфавита, катушкой и прорезью. Для шифрования нить протягивалась через прорезь и отверстие, после чего на нити завязывался очередной узел. Для дешифрования необходимо было иметь саму нить и линейку с аналогичным расположением отверстий. Таким образом, даже зная алгоритм шифрования, но не имея ключа (линейки), прочитать сообщение было невозможно.[15]

Во II веке до н. э. в Древней Греции был изобретён Квадрат Полибия. В нём буквы алфавита записывались в квадрат 5 на 5 (при использовании греческого алфавита одна ячейка оставалась пустой), после чего с помощью оптического телеграфа передавались номер строки и столбца, соответствующие символу исходного текста (на каждую букву приходилось два сигнала: число факелов обозначало разряд буквы по горизонтали и вертикали)[18].

Некоторые исследователи полагают, что это можно рассматривать как первую систему, уменьшавшую (сжимавшую) исходный алфавит, и, в некотором смысле, как прообраз современной системы двоичной передачи данных.

ТУСУР |

5 |

Теория электрической связи |

|

Профессор кафедры радиотехнических систем Ю.П. Акулиничев |

История криптографии

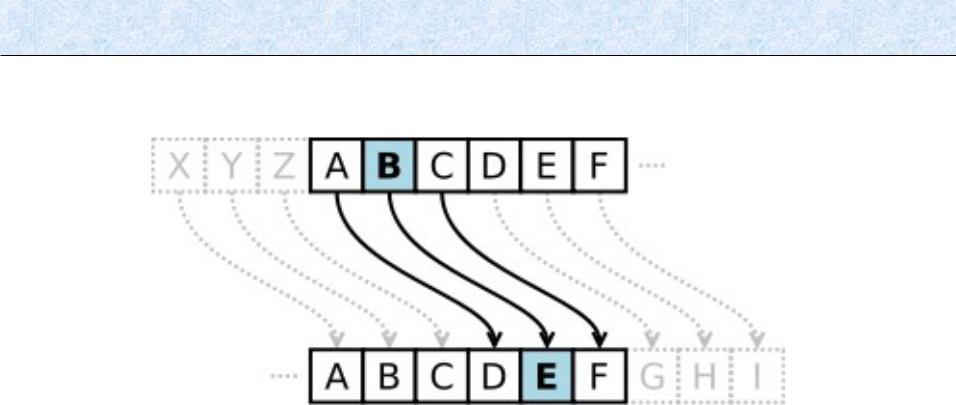

Шифр Цезаря

Цезарь использовал в переписке моноалфавитный шифр, вошедший в историю как “шифр Цезаря”. В шифре Цезаря каждая буква алфавита циклически сдвигается на определённое число позиций. Величину сдвига можно рассматривать как ключ шифрования. Сам Цезарь использовал сдвиг на три позиции.

ТУСУР |

6 |

Теория электрической связи |

|

Профессор кафедры радиотехнических систем Ю.П. Акулиничев |

Симметричные системы шифрования

Система

перестановок букв алфавита

Буква |

Замена |

алфавита |

|

|

|

а |

д |

б |

г |

в |

в |

г |

а |

д |

л |

л |

б |

|

|

Применение метода скремблирования

|

X |

0 1 1 0 1 0 0 1 … |

Шифратор |

ПСП |

0 1 0 1 1 1 0 0 … |

|

Y |

0 0 1 1 0 1 0 1 … |

|

|

|

|

Y |

0 0 1 1 0 1 0 1 … |

Дешифратор |

ПСП |

0 1 0 1 1 1 0 0 … |

|

Z |

0 1 1 0 1 0 0 1 … |

|

|

|

ТУСУР |

7 |

Теория электрической связи |

|

Профессор кафедры радиотехнических систем Ю.П. Акулиничев |

Асимметричные системы шифрования (с открытым ключом)

Метод RSA (авторы Rivest – Shamiz - Adleman)

Шифрование Y X e mod n

Дешифрование X Y d mod n

ТУСУР |

8 |

Теория электрической связи |

|

Профессор кафедры радиотехнических систем Ю.П. Акулиничев |

Метод RSA (пример)

Попробуем на маленьких числах. Установим р = 3, q = 7. Тогда n = р*q = 21. Выбираем d как 5.

Из формулы (e*5) mod 12 = 1 вычисляем e = 17.

Открытый ключ (17, 21), секретный – (5, 21).

Зашифруем последовательность (2, 3, 4, 5): C(2) = 217 mod 21 = 11

C(3) = 317 mod 21 = 12

C(4) = 417 mod 21 = 16

C(5) = 517 mod 21 = 17 Криптотекст – 11, 12, 16, 17.

Localhost.ru

ТУСУР |

9 |

Теория электрической связи |

|

Профессор кафедры радиотехнических систем Ю.П. Акулиничев |

Метод RSA (пример)

Открытый ключ 17, 21, секретный -- 5, 21.

Проверим расшифровкой: M(2) = 115 mod 21 = 2 M(3) = 125 mod 21 = 3 M(4) = 165 mod 21 = 4 M(5) = 175 mod 21 = 5

Как видим, результат совпал.

Localhost.ru