СиС_Лекция_08_2023

.pdf7. Безопасность WLAN

Безопасность WLAN.

Сокрытие SSID и фильтрация MAC-адресов

Чтобы противостоять угрозам, препятствующим проникновению беспроводных злоумышленников и защите данных, использовались две ранние функции безопасности, которые по-прежнему доступны на большинстве маршрутизаторов и точек доступа: маскирование SSID и фильтрация MAC-адресов.

Сокрытие SSID

•AP и некоторые беспроводные маршрутизаторы позволяют отключить кадр маяка SSID, как показано на рисунке. Беспроводные клиенты должны вручную настроить SSID для подключения к сети.

Фильтрация MAC-адресов

•Администратор может вручную разрешить или запретить клиентам беспроводной доступ на основе их физического аппаратного MAC-адреса. На рисунке маршрутизатор настроен на разрешение двух MAC-адресов. Устройства с разными MAC-адресами не смогут подключиться к беспроводной сети 2,4 ГГц..

Безопасность WLAN.

Методы аутентификации с общим ключом

Лучший способ защиты беспроводных сетей — использовать системы аутентификации и шифрования. В исходном стандарте 802.11 представлено два

типа аутентификации:

Открытая аутентификация

•Пароль не требуется. Обычно используется для предоставления бесплатного доступа в Интернет в общественных местах.

•Клиент несет ответственность за обеспечение безопасности, например, через VPN.

Аутентификация с общим ключом

•\Аутентификация с помощью общего ключапредоставляет механизмы

аутентификации и шифрования данных, передаваемых между беспроводным клиентом и точкой доступа или беспроводным маршрутизатором. Однако для подключения пароль необходимо предварительно согласовать между

сторонами.

Безопасность WLAN.

Методы аутентификации с общим ключом

Существует четыре метода аутентификации с общим ключом, как описано в

таблице.

Метод аутентификации |

Описание |

Протокол безопасности, |

Первоначальная спецификация 802.11 была разработана для защиты |

аналогичной защите |

данных с использованием метода шифрования Rivest Cipher 4 (RC4) со |

проводной сети (Wired |

статическим ключом. WEP больше не рекомендуется и никогда не должен |

Equivalent Privacy, WEP) |

использоваться |

Защищенный доступ к Wi-Fi |

Защищенный доступ к Wi-Fi (Wi-Fi Protected Access, WPA) — этот |

(WPA) |

стандарт использует WEP, но обеспечивает защиту данных при помощи |

|

гораздо более надежного протокола шифрования с использованием |

|

временных ключей (TKIP). Алгоритм TKIP меняет ключ для каждого |

|

пакета, поэтому его гораздо сложнее взломать. |

WPA2 |

Он использует расширенный стандарт шифрования (AES) для |

|

шифрования. В настоящее время AES считается самым надежным |

|

протоколом шифрования. |

WPA3 |

Следующее поколение безопасности Wi-Fi. Все устройства с поддержкой |

|

WPA3 используют новейшие методы безопасности, запрещают |

|

устаревшие устаревшие протоколы и требуют использования |

|

защищенных кадров управления (PMF). |

|

|

Безопасность WLAN.

Аутентификация домашнего пользователя

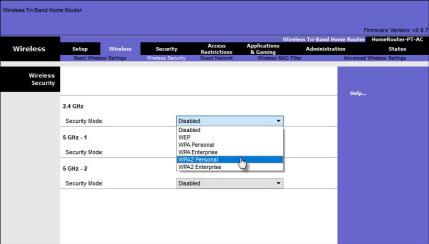

Домашние маршрутизаторы обычно имеют два варианта аутентификации: WPA и WPA2, с WPA 2, имеющим два метода аутентификации.

•Персональный– предназначен для домашней или небольшой офисной сети, пользователи проходят аутентификацию с использованием предварительного

ключа (PSK). Беспроводные клиенты проходят проверку

подлинности с помощью беспроводного маршрутизатора с использованием предварительного общего пароля. Специализированный сервер аутентификации не требуется.

•Корпоративный– Предназначен для корпоративных сетей Для него требуется сервер аутентификации удаленной аутентификации (RADIUS). Устройство

должно выполнить аутентификацию посредством сервера RADIUS, после чего пользователи должны

пройти аутентификацию, используя стандарт 802.1X, который задействует для аутентификации усовершенствованный протокол аутентификации (EAP).

Безопасность WLAN.

Методы шифрования

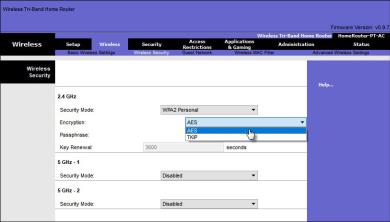

WPA и WPA2 включают два протокола шифрования:

•Temporal Key Integrity Protocol (TKIP) –

Используется WPA и обеспечивает поддержку

устаревшего оборудования WLAN. Использует WEP, но шифрует полезную нагрузку Уровня 2, используя TKIP.

•AES использует режим счетного шифра с протоколом кода аутентификации сообщений с цепочкой блоков (CCMP), который позволяет узлам назначения распознавать, были ли изменены

зашифрованные и незашифрованные биты.

Безопасность WLAN.

Аутентификация на предприятии

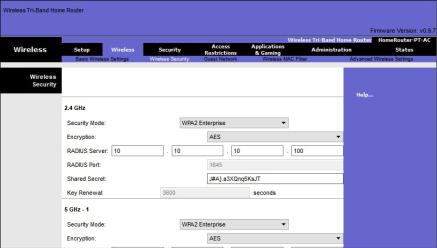

Для выбора режима безопасности Enterprise требуется сервер RADIUS для аутентификации, авторизации и учета (AAA).

Информация которая необходима:

•IP-адрес сервера — IP-адрес сервера AAA.

•Номера портов UDP - Официально назначенные порты UDP 1812 для аутентификации RADIUS и 1813 для учета RADIUS, но также могут работать с

использованием портов UDP 1645 и 1646, как показано на рисунке.

•Общий ключ - используется для

аутентификации AP на сервере RADIUS.

Примечание: Аутентификация и авторизация пользователей обрабатываются стандартом 802.1X, который обеспечивает централизованную серверную аутентификацию конечных пользователей.

Безопасность WLAN.

WPA 3

Поскольку WPA2 больше не считается безопасным, рекомендуется WPA3, когда

он станет доступен. WPA3 включает в себя четыре функции:

•WPA3 – Personal : Противодействует атакам методом грубой силы с использованием одновременной аутентификации равных (SAE).

•WPA3-Enterprise: использует аутентификацию 802.1X/EAP Однако это

требует использования 192-битного криптографического набора и исключает смешивание протоколов безопасности для предыдущих стандартов 802.11.

•Открытые сети: не использует аутентификацию. Однако они используют Opportunistic Wireless Encryption (OWE) для шифрования всего беспроводного трафика.

•IoT Onboarding: использует протокол обеспечения устройств (DPP) для

быстрой установки устройств IoT.