Группа 712-2, Подгруппа 3, сценарий 5

.docxМинистерство науки и высшего образования Российской Федерации

Федеральное государственное автономное образовательное учреждение высшего образования

ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОННИКИ (ТУСУР)

Кафедра комплексной информационной безопасности электронно-вычислительных систем (КИБЭВС)

ЗАЩИТА НАУЧНО-ТЕХНИЧЕСКОЙ ИНФОРМАЦИИ ПРЕДПРИЯТИЯ

Отчет по практической работе №5

по дисциплине «Управление инцидентами и непрерывностью бизнеса»

Студенты гр. 712-2

Подгруппа №3:

___________ Г.С. Баженов

___________ С.А. Береснев ___________ Л.С. Болтушкин

___________ В.Д. Маркушин

___________ И.А. Перов

___________ А.В. Туранов __________

Руководитель Преподаватель кафедры КИБЭВС

_______ __________ Т.П. Лазарев

__________

Томск 2025

Введение

Целью данной практической работы является отвержение атак внутреннего нарушителя на внутренних сотрудников компании и на сервера ЦОД.

ХОД РАБОТЫ

1.1. Слабый пароль на файловом сервере

Для устранения уязвимости необходимо подключиться к удаленному рабочему столу, после чего обнаружить через встроенное в ОС средство «Event Viewer» ошибки с ID 551 (Рисунок 1.1.1).

Рисунок 1.1.1 – Средство «Event Viewer»

После чего был найден файл с вредоносным софтом и просмотрен его «changelog.txt» (рисунок 1.1.2).

Рисунок 1.1.2 – LaZagne changelog

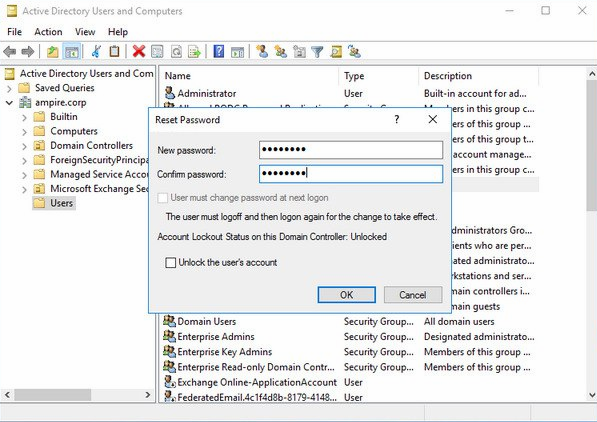

На рисунке 1.1.3 представлено закрытие уязвимости посредством входа на Active Directory сервер и сменой пароля для пользователя «dev1» через оснастку «Пользователи и компьютеры».

Рисунок 1.1.3 – Смена пароля

Успешное закрытие уязвимости представлено на рисунке 1.1.4.

Рисунок 1.1.4 – Устраненная уязвимость

1.2 XSS (уязвимость CVE-2019-17427)

Через ViPNet IDS было обнаружено событие высокой важности. После обнаружения события необходимо зайти на сервер redmine.ampire.corp за пользователя dev1. (рисунок 1.2.1).

Рисунок 1.2.1 – Авторизация на сайте за пользователя dev1

После чего необходимо перейти на страницу Wiki для просмотра находящегося там кода (рисунок 1.2.2).

Рисунок 1.2.2 – Код, находящийся на странице Wiki пользователя dev1

Далее нужно перейти на сайт по адресу 10.10.2.15 и проверить, включен ли REST API (Рисунок 1.2.3).

Рисунок 1.2.3 – Включенное API

Затем необходимо открыть исходник файла redcloth3.rb и добавить Fix для CVE-2-19-17427, что представлено на рисунке 1.2.4.

Рисунок 1.2.4 – Добавление патча в исходник файла redcloth3.rb

После чего необходимо перезапустить nginx (Рисунок 1.2.5).

Рисунок 1.2.5 – Перезапуск ngnix

После проделанных действий уязвимость закрыта (рисунок 1.2.6).

Рисунок 1.2.6 – Устраненная уязвимость

1.3 Blind SQL (уязвимость CVE-2019-18890)

Для устранения уязвимости необходимо отредактировать строку в файле «query.rb» (рисунок 1.3.1).

Рисунок 1.3.1 – Отредактированный файл «query.rb»

После выполнения данного действия уязвимость будет устранена. На рисунке 1.3.3 продемонстрированы все три закрытые уязвимости.

Рисунок 1.3.3 – Успешное устранение уязвимостей

Заключение

В ходе выполнения данной практической работы были получены навыки обнаружения и эксплуатации уязвимостей.