Группа 712-2, Подгруппа 3, сценарий 4

.docxМинистерство науки и высшего образования Российской Федерации

Федеральное государственное автономное образовательное учреждение высшего образования

ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОННИКИ (ТУСУР)

Кафедра комплексной информационной безопасности электронно-вычислительных систем (КИБЭВС)

ЗАЩИТА ДАННЫХ СЕГМЕНТА АСУ ТП

Отчет по практической работе №4

по дисциплине «Управление инцидентами и непрерывностью бизнеса»

Студенты гр. 712-2

Подгруппа №3:

___________ Г.С. Баженов

___________ С.А. Береснев ___________ Л.С. Болтушкин

___________ В.Д. Маркушин

___________ И.А. Перов

___________ А.В. Туранов __________

Руководитель Преподаватель кафедры КИБЭВС

_______ __________ Т.П. Лазарев

__________

Томск 2025

Введение

Целью данной практической работы является отвержение атак злоумышленника заполучить данные с АСУ ТП предприятия. Обнаружение вторжений через информационную систему ViPNet IDS. Получение практического опыта обнаружения и эксплуатации уязвимости.

ХОД РАБОТЫ

1.1. Уязвимая версия Axis2 (CVE-2010-2019)

Для устранения уязвимости необходимо подключиться к удаленному рабочему столу к серверу с axis2, IP-адрес: 10.10.1.24 (рисунок 1.1.1).

Рисунок 1.1.1 – Сайт с axis2

Далее совершена авторизация под учетной записью администратора (рисунок 1.1.2).

Рисунок 1.1.2 – Авторизация под учетной записью администратора

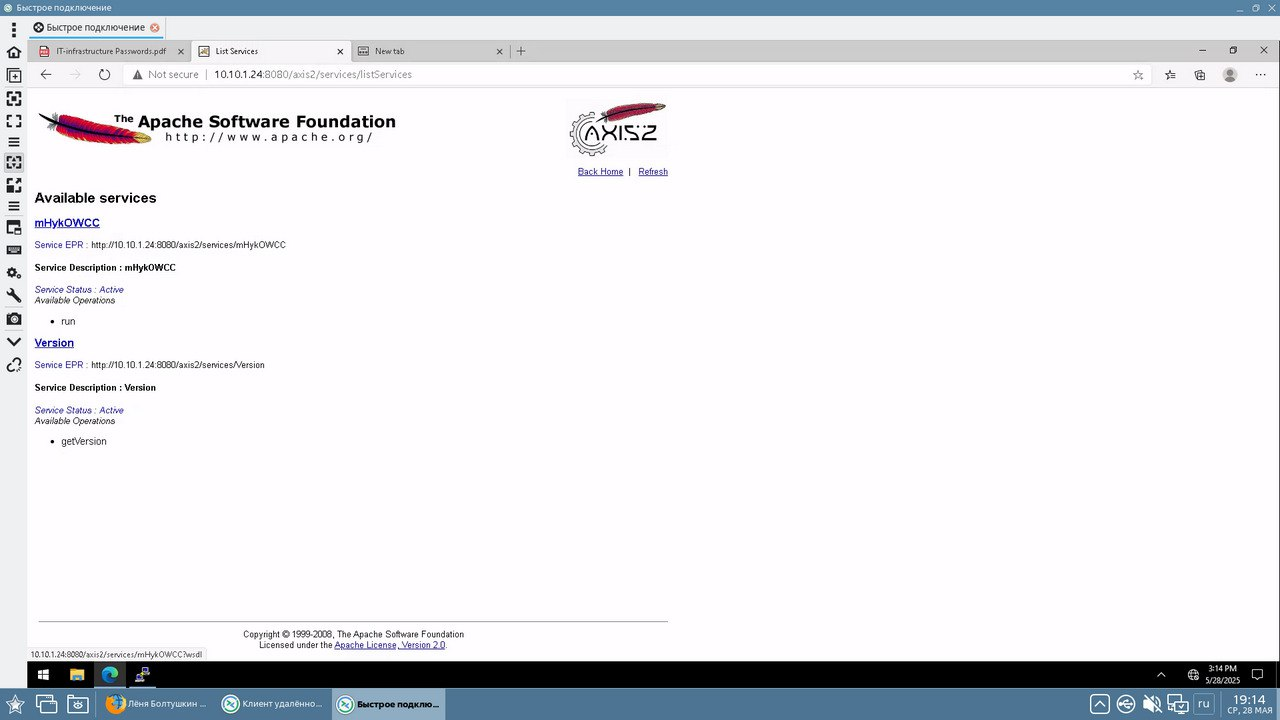

На рисунке 1.1.3 представлен весь список сервисов через запрос 10.10.1.24:8080/axis2/services/listServices» в адресной строке.

Рисунок 1.1.3 – Список сервисов

Перейдя по активной ссылке, в коде можно увидеть строчку, которая и отвечает за эксплуатацию уязвимости (рисунок 1.1.4).

Рисунок 1.1.4 – Код вредоносного сервиса

Для того, чтобы закрыть данную уязвимость необходимо было авторизоваться на данном сервисе от имени менеджера и свернуть все сервисы по пути axis2, нажатием на кнопку «Undeploy».

Успешность данных действий и устранение уязвимости представлено на рисунке 1.1.5.

Рисунок 1.1.5 – Устраненная уязвимость

1.2 Уязвимая версия программы CoolReaderPDF (CVE-2012-4914)

Через ViPNet IDS была обнаружена сетевая активность между машиной злоумышленника и рабочей станцией менеджера. Если подключиться к машине менеджера еще во время выполнения сценария, то можно увидеть, как на электронную почту приходит сообщение с вредоносным вложением (рисунок 1.2.1).

Рисунок 1.2.1 – Письмо с вредоносным PDF-файлов на почте у менеджера

При открытии файла он резко пролистывается до страницы со встроенным скриптом (рисунок 1.2.2).

Рисунок 1.2.2 – Файл с вредоносным содержимым, встроенным в страницу

После его открытия CoolPDFReader перестает отвечать на команды перед открытием последней страницы, так как происходит переполнение буфера.

Для того чтобы устранить уязвимость, необходимо в первую очередь установить новую портативную версию. Для этого достаточно просто удалить .exe файл с рабочего стола менеджера, а на его место перенести новый .exe файл с машины, к который происходит изначальное подключение при работе с виртуальными машинами Ampire.

Затем в Windows Firewall необходимо создать запрещающее правило на исходящие подключения от программы CollPDFReader (рисунок 1.2.3).

Рисунок 1.2.3 – Созданное запрещающее правило в Windows Firewall

После проделанных действий уязвимость будет закрыта (рисунок 1.2.4).

Рисунок 1.2.4 – Устраненная уязвимость

1.3 Уязвимая версия IGGS (CVE-2011-1567)

Если снова подключиться к машине со SCADA-сервером на конечных этапах выполнения сценария, то в программе IGSSDataServer можно увидеть активное соединение данной машины с хостом менеджера (рисунок 1.3.1).

Рисунок 1.3.1 – Подключение машины менеджера к SCADA-серверу

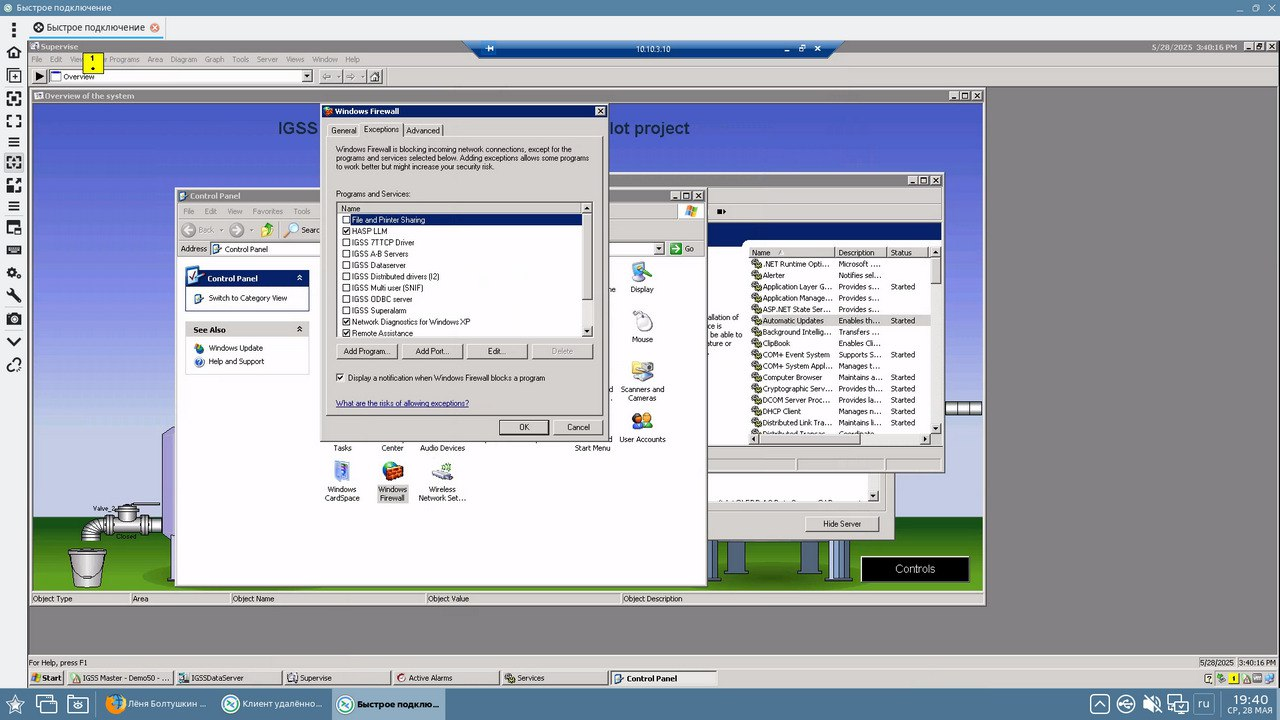

Далее была устранена уязвимость, для этого необходимо было на сервере включить Windows Firewall, а также убрать все сервисы IGSS (рисунок 1.3.2).

Рисунок 1.3.2 – Отключение исключений для IGSS

После выполнения данных действий уязвимость будет устранена, на рисунке 1.3.3 продемонстрированы все три закрытые уязвимости.

Рисунок 1.3.3 – Успешное устранение уязвимостей

Заключение

В ходе выполнения данной практической работы были получены навыки обнаружения и эксплуатации уязвимости.