Группа 712-2, Подгруппа 3, сценарий 3

.pdfМинистерство науки и высшего образования Российской Федерации Федеральное государственное автономное образовательное учреждение высшего образования

ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОННИКИ (ТУСУР) Кафедра комплексной информационной безопасности электронновычислительных систем (КИБЭВС)

ЗАЩИТА ДАННЫХ ФАЙЛОВОГО СЕРВЕРА Отчет по практической работе №3

по дисциплине «Управление инцидентами и непрерывностью бизнеса»

Студенты гр. 712-2

___________ Г.С. Баженов

___________ С.А. Береснев

___________ Л.С. Болтушкин

___________ В.Д. Маркушин

___________ И.А. Перов

___________ А.В. Туранов

__________

Руководитель Преподаватель кафедры КИБЭВС

_______ __________ Т.П. Лазарев

__________

Томск 2025

Введение

Целью данной практической работы является предотвращение компрометации файлового сервера компании. Получение практического опыта обнаружения атак и устранения уязвимостей.

2

1ХОД РАБОТЫ

1.1.Простой пароль пользователя веб-приложения предприятия

Первым делом была запущена тренировка инцидентов на сайте

«Ampire», затем совершено подключение к удаленному рабочему столу через

IP и произведен вход в учетную запись ViPNet IDS NS.

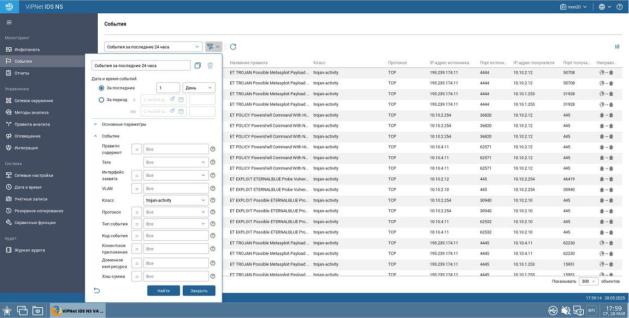

Был проведён анализ системы на предмет вторжений с использованием

ViPNet IDS. В результате были обнаружены события, относящиеся к атакам на веб-приложение (рисунок 1.1.1).

Рисунок 1.1.1 – Найденные события

Далее было выполнено выявление аналогичных инцидентов, связанных с обнаружением сетевого трояна. Фильтр по важности события не использовался, так как он может предоставлять недостоверную информацию из-за различий в цветовой маркировке идентичных событий (рисунок 1.1.2).

3

Рисунок 1.1.2 – Аналогичные инциденты с сетевым трояном

Было выполнено подключение к удалённому рабочему месту по IP-

адресу, указанному на странице участника группы реагирования Ampire. Для входа в систему была использована одна из предоставленных учётных записей.

После авторизации была проведена аутентификация на виртуальной машине Enterprise_DMZ_WebPortal_1. На основе логической схемы среды

DMZ была определена нужная виртуальная машина и осуществлён переход к

CMS Drupal.

Была произведена попытка входа в базу данных MySQL под учетной записью root для изменения пароля пользователя Manager1

Пароль был подобран таким образом, чтобы не содержаться в словаре rockyou.txt.

Было выполнено подключение под учётной записью user по SSH через

Bitvise SSH Client. После успешного подключения в консоли была выполнена команда на изменение пароля пользователя Manager1 с использованием надёжного значения, отсутствующего в словарях перебора (рисунок 1.1.3).

4

Рисунок 1.1.3 – Успешное изменение пароля

Затем была проведена проверка в системе Ampire, подтверждающая успешное устранение уязвимости (рисунок 1.1.4).

Рисунок 1.1.4 – Успешное устранение уязвимости Web1 MySQL Password

1.2. Служба RDP напорту установлена по умолчанию.

Было открыт порт 3389 на виртуальной машине менеджера

Enterprise_UO_Manager1 для внешней сети, обеспечивающего соединения по протоколу RDP. В приложении ViPNet IDS NS были настроены фильтры, в

5

результате чего не было зафиксировано ни одного события, что свидетельствует о выполнении легитимных действий.

Далее был осуществлен доступ к почте сотрудника Manager1: через подключение по RDP, был запущен браузер, в котором выполнен вход с использованием учетных данных. При просмотре входящих писем было обнаружено сообщение от администратора (рисунок 1.2.1).

Рисунок 1.2.1 – Письмо от администратора

После анализа безопасности было принято решение сохранить доступ по

RDP из локальной сети, но отключить доступ из интернета. Для этого был выполнен вход на EdgeGW через веб-интерфейс (рисунок 1.2.2), где было выявлено разрешающее небезопасное правило подключения по RDP из интернета (рисунок 1.2.3).

6

Рисунок 1.2.2 – EdgeGW

Рисунок 1.2.3 – Небезопасное правило

Далее данное правило было отключено, а доступ по RDP для виртуальной машины Enterprise_UO_Manager1 закрыт (рисунок 1.2.4).

7

Изменения были сохранены, что позволило устранить уязвимость RDP Checker (рисунок 1.2.5).

Рисунок 1.2.4 – Отключение правил проброса RDP

Рисунок 1.2.5 – Успешное закрытие уязвимости

1.3. Уязвимость MS17-010 файлового сервера

Было обнаружено, что с помощью ViPNet IDS NS можно зафиксировать попытку атаки на SMB-протокол, исходящую с маршрутизатора и направленную на файловый сервер. Также была выявлена успешная эксплуатация уязвимости CVE-2017-0144, осуществляемая с атакующего IP-

адреса, также нацеленного на тот же файловый сервер.

После анализа действий нарушителя было установлено, что путем формирования и передачи специально подготовленного пакета на целевой узел злоумышленник смог получить удалённый доступ к системе и выполнить

8

произвольный код. Для устранения данной уязвимости был выполнен доступ к файловому серверу по протоколу RDP (рисунок 1.3.1).

Рисунок 1.3.1 – Файловый сервер

Далее для закрытия уязвимости было принято решение отключить протокол SMB (Server Message Block), используемый для удалённого доступа к файлам и принтерам. Проверка наличия SMB-протокола была проведена через менеджер сервера. Для отключения SMBv1 была выполнена команда

«Set-SmbServerConfiguration –EnableSMB1Protocol $false» в Windows PowerShell. После этого с помощью команды «Get-SmbServerConfiguration»

было подтверждено успешное отключение протокола (рисунок 1.3.2).

9

Рисунок 1.3.2 – Отключение SMBv1 на сервере

Рисунок 1.3.3 – Устраненная уязвимость

10