Группа 712-2, Подгруппа 3, сценарий 2

.docxМинистерство науки и высшего образования Российской Федерации

Федеральное государственное автономное образовательное учреждение

высшего образования

ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ

УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОННИКИ (ТУСУР)

Кафедра комплексной информационной безопасности электронно-вычислительных систем (КИБЭВС)

ЗАЩИТА КОНТРОЛЛЕРА ДОМЕНА ПРЕДПРИЯТИЯ

Отчет по практической работе №2

по дисциплине «Управление инцидентами и непрерывностью бизнеса»

Студенты гр. 712-2

Подгруппа №3:

___________ Г.С. Баженов

___________ С.А. Береснев

___________ Л.С. Болтушкин

___________ В.Д. Маркушин

___________ И.А. Перов

___________ А.В. Туранов

__________

Руководитель

Преподаватель кафедры

КИБЭВС

_______ __________ Т.П. Лазарев

_______

Введение

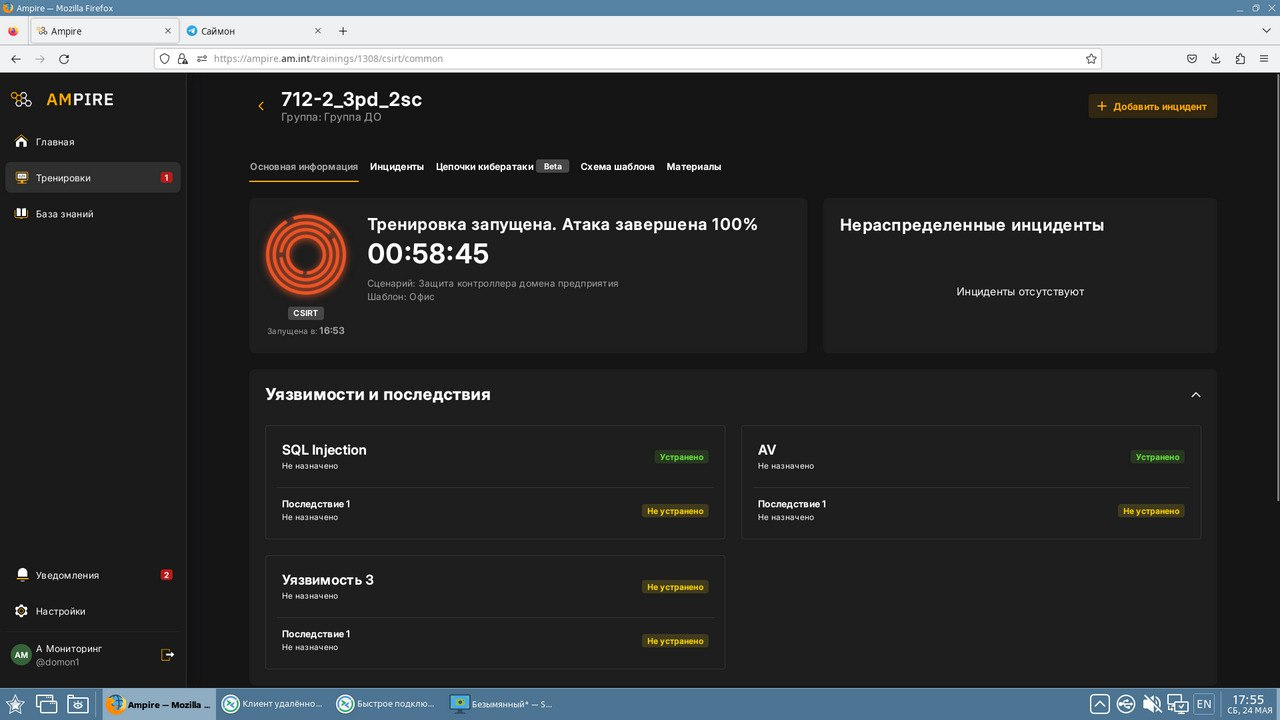

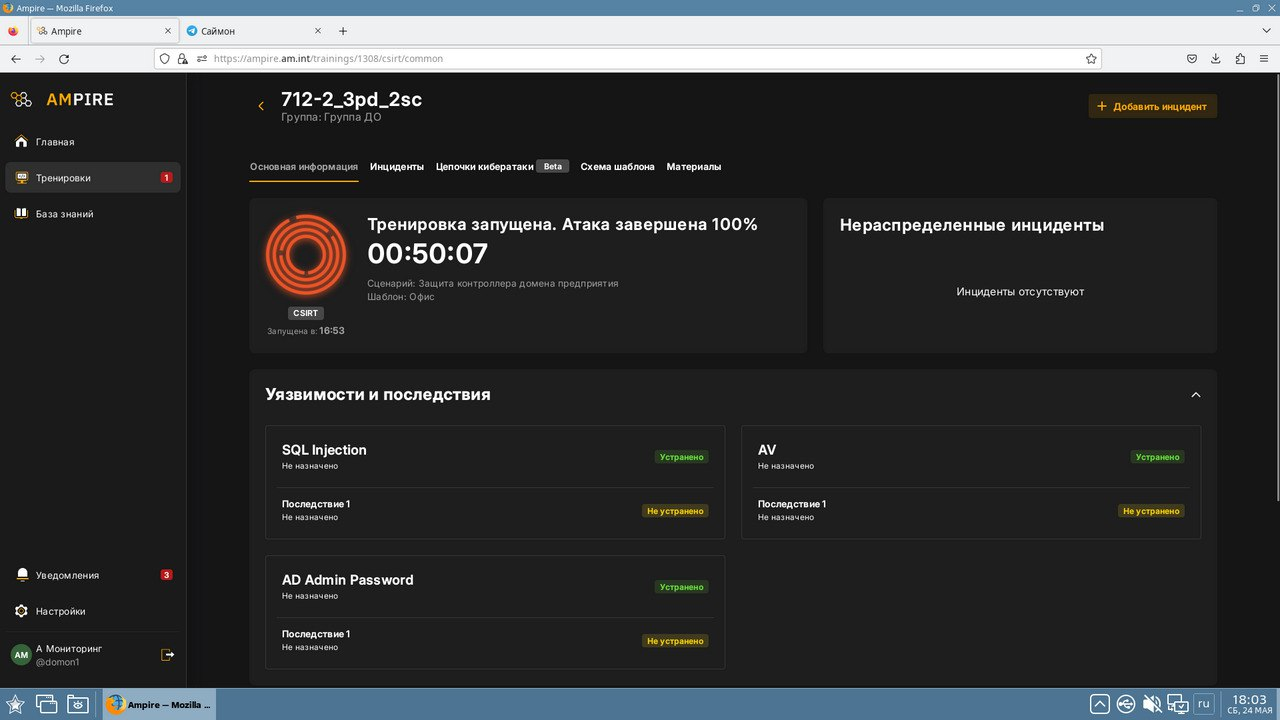

Целью данной практической работы является изучение уязвимости внешнего периметра (SQL-инъекции, отключенная защита антивируса, слабые пароли) и разработка мер защиты для предотвращения атак.

1 Ход работы

1.1 SQL инъекции

Первым делом была запущена тренировка инцидентов на сайте «Ampire», затем совершено подключение к удаленному рабочему столу через IP и произведен вход в учетную запись ViPNet IDS NS.

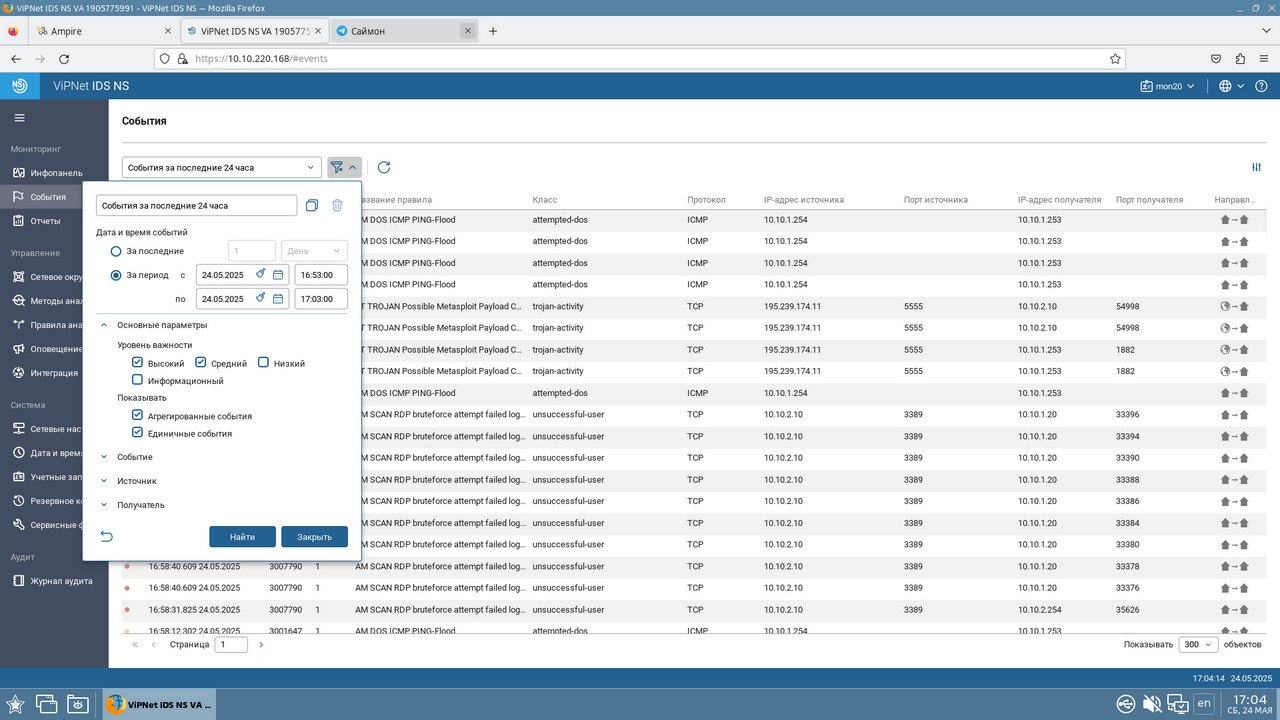

Для поиска журнал событий был отфильтрован по следующему фильтру (рис 1.1).

Рисунок 1.1 – Настроенный фильтр

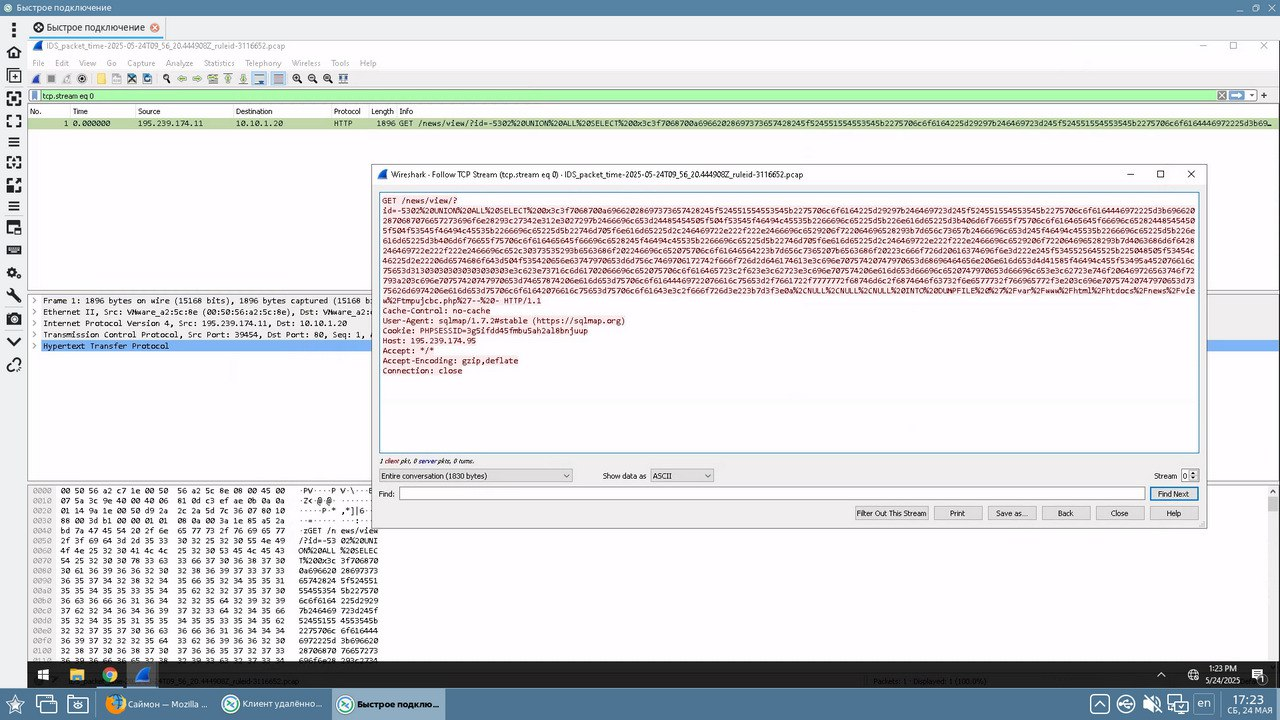

Далее был проанализирован журнал событий ИБ сетевого сенсора ViPNet IDS NS и найдена попытка SQL инъекции в веб-приложении, после чего скачан этот пакет и просмотрен в Wireshark (рис 1.2)

Рисунок 1.2 – Попытка реализации SQL инъекции

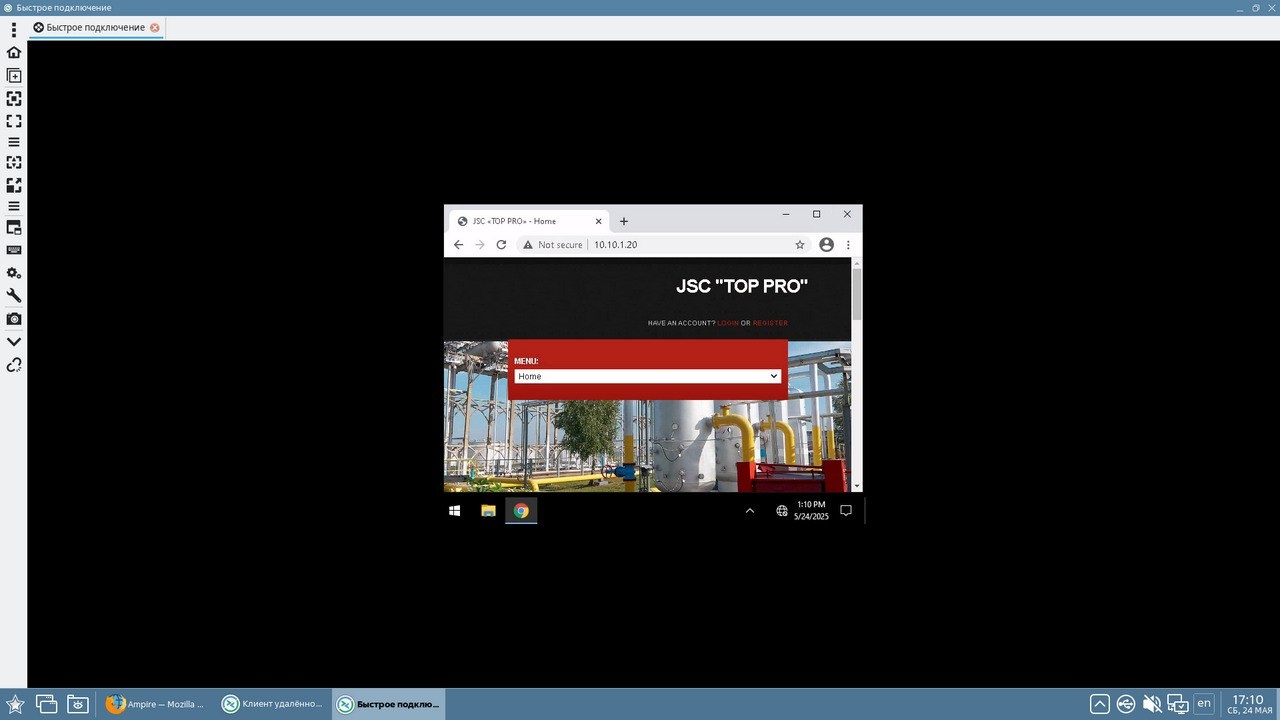

Далее был открыт сайт компании (рис 1.3).

Рисунок 1.3 – Веб-приложение компании

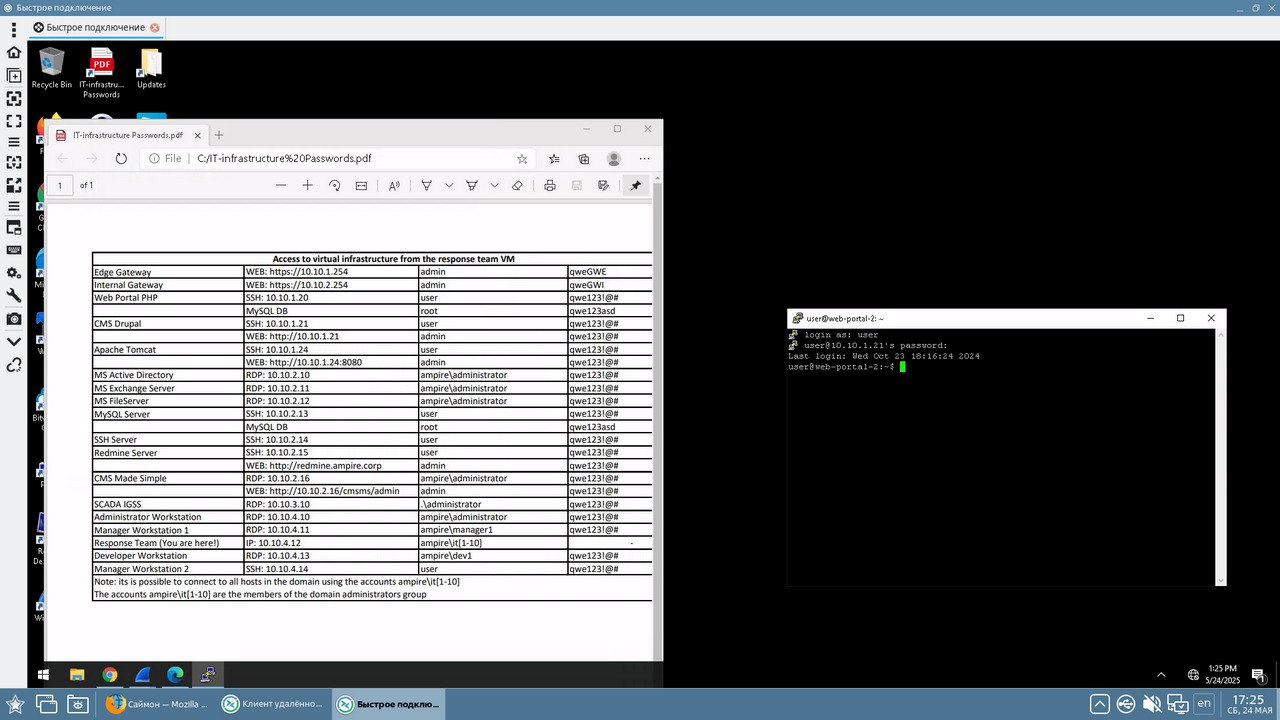

Далее было необходимо организовать проверку типа данных, который ожидается БД, путем исправления части кода, где этот параметр передается. Для этого было произведено подключение к CMS Drupal по SSH (рис 1.4).

Рисунок 1.4 – Подключение к CMs Drupal по SSH

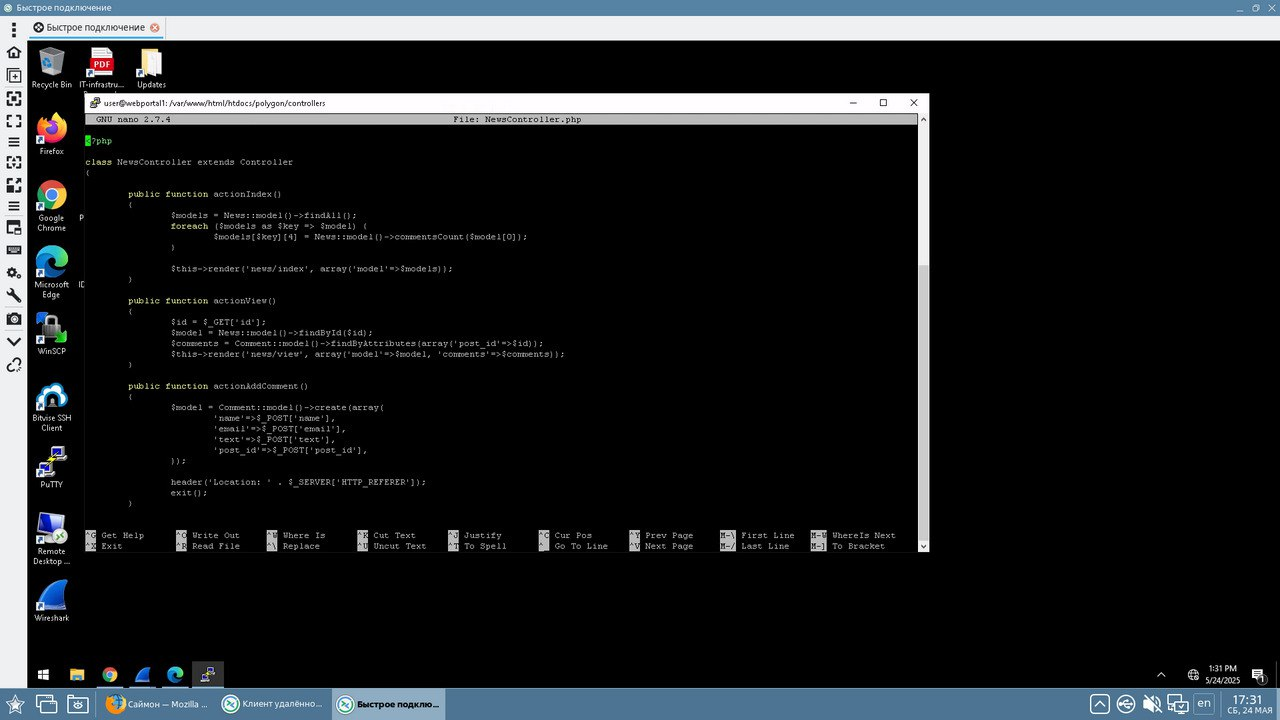

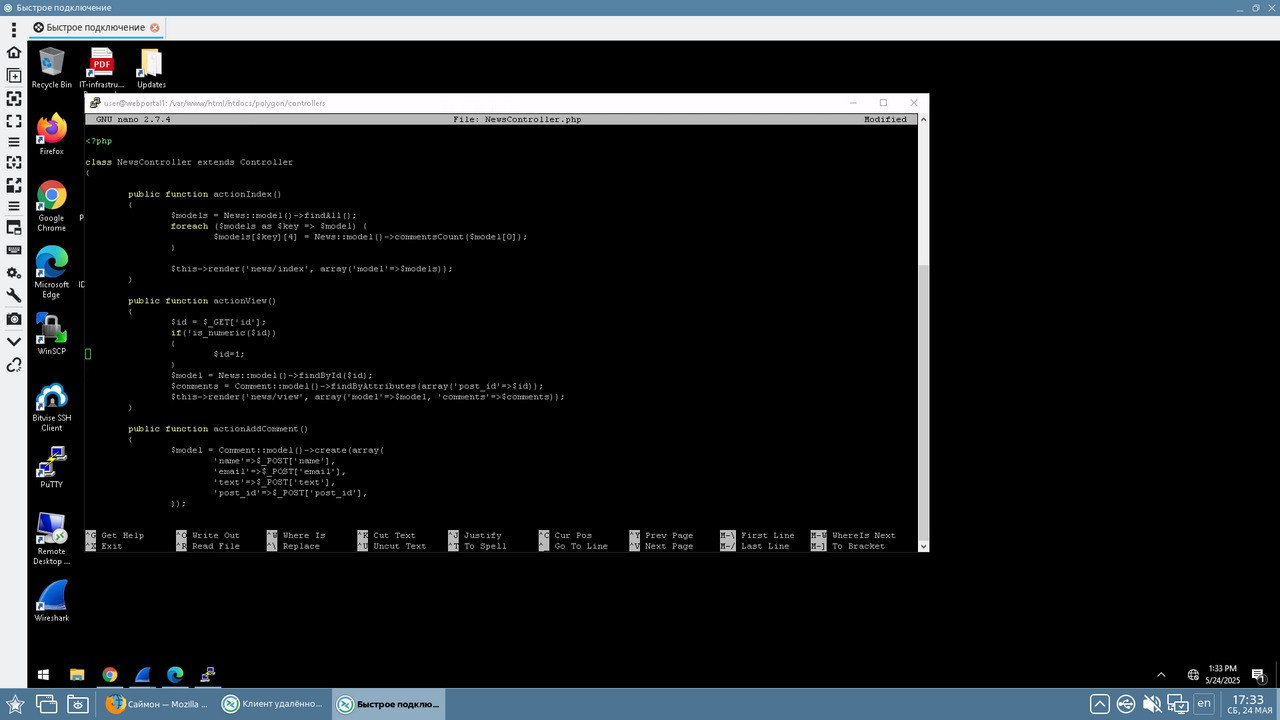

После подключения был открыт файл NewsController.php, который находится в директории controllers, найдена функция «actionWiew()» (рис 1.5) и изменена на проверку типа параметра id (рис 1.7).

Рисунок 1.5 – Исходный код функции

Рисунок 1.6 – Исправленный код функции

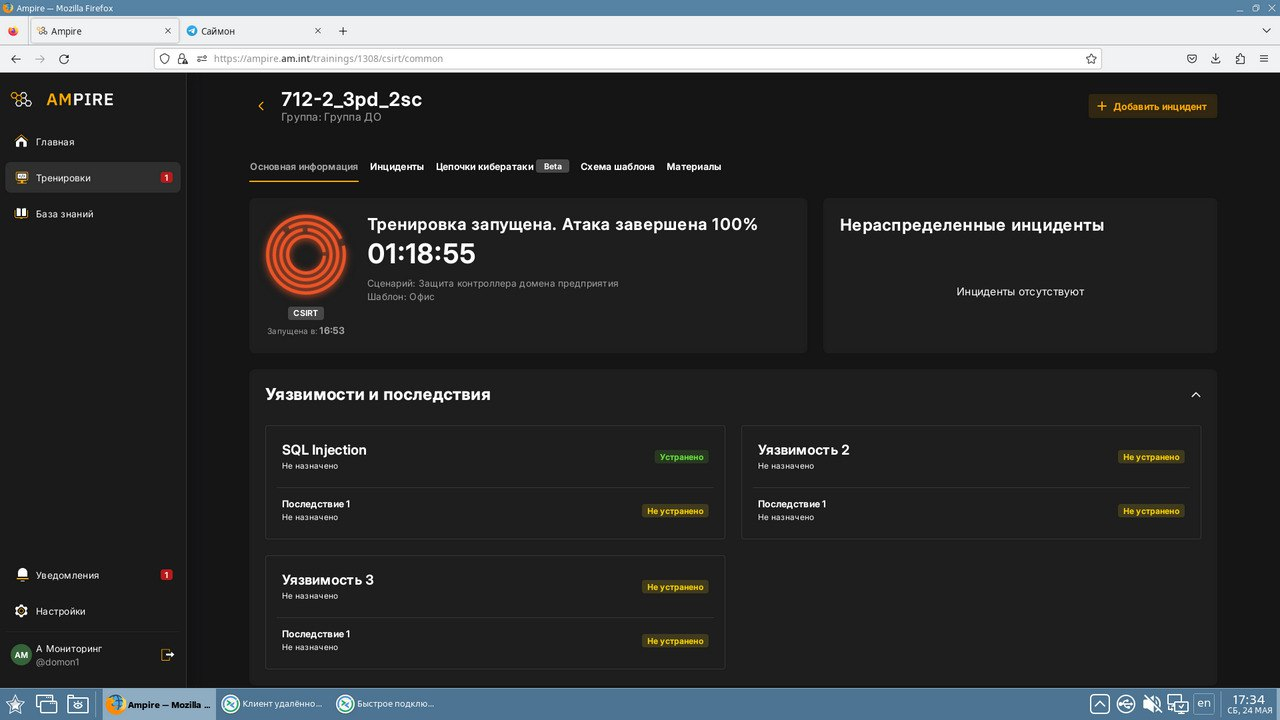

В результате была закрыта уязвимость (рис 1.7).

Рисунок 1.7 – Закрытая уязвимость

1.2 Отключенная защита антивируса

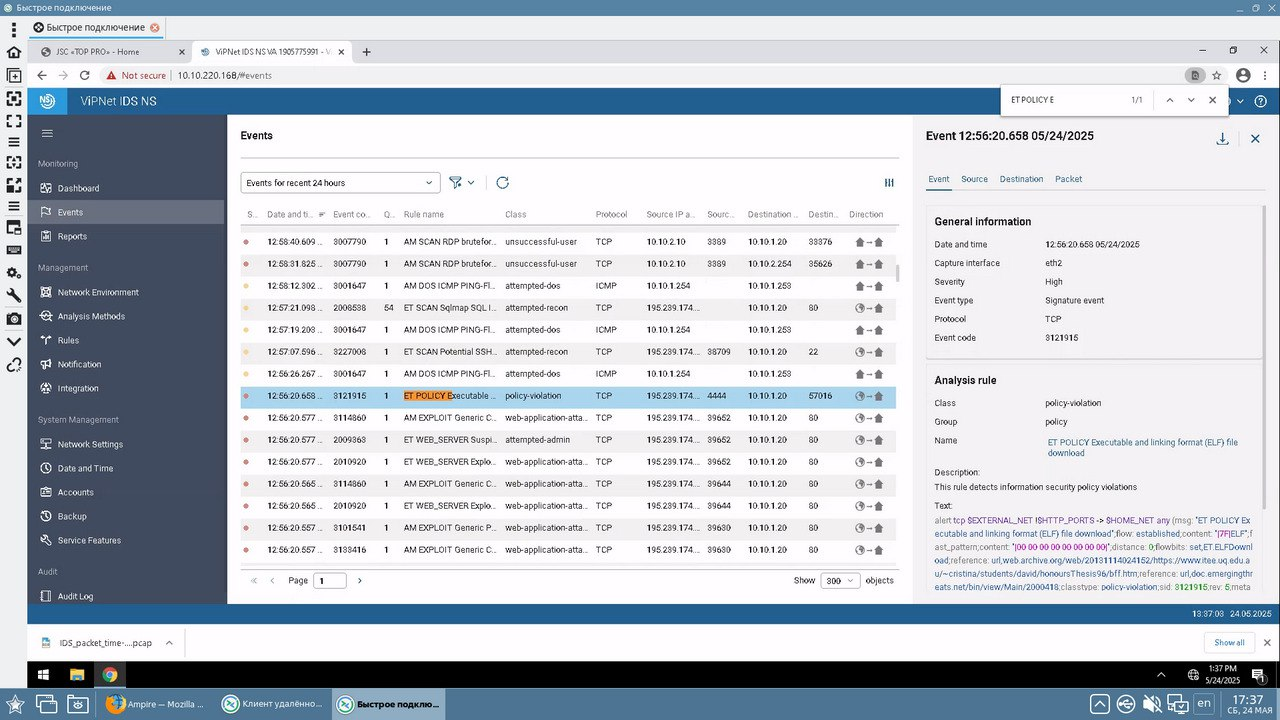

Для начала в IDS была найдена попытка загрузить файл на веб-сервер (рис 1.8).

Рисунок 1.8 – Попытки загрузки файла

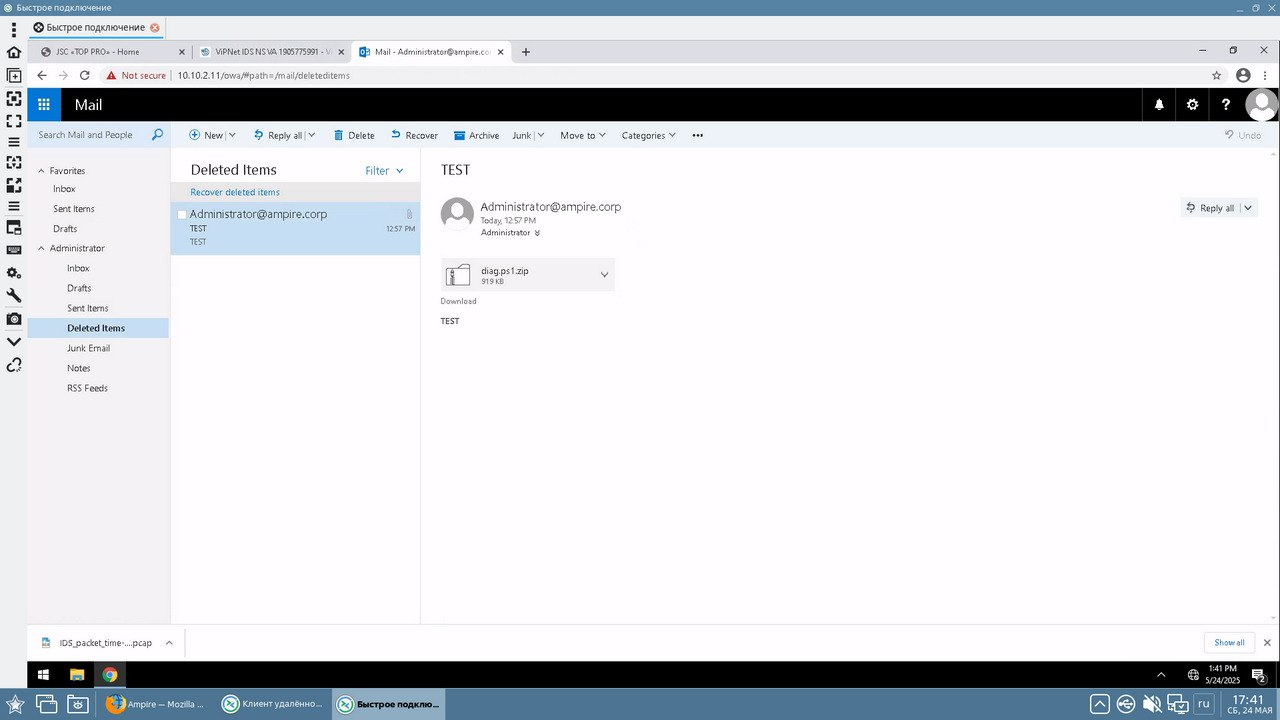

Далее был произведен переход на почту администратора и обнаружено подозрительное письмо с файлом (рис 1.9).

Рисунок 1.9 – Подозрительное письмо

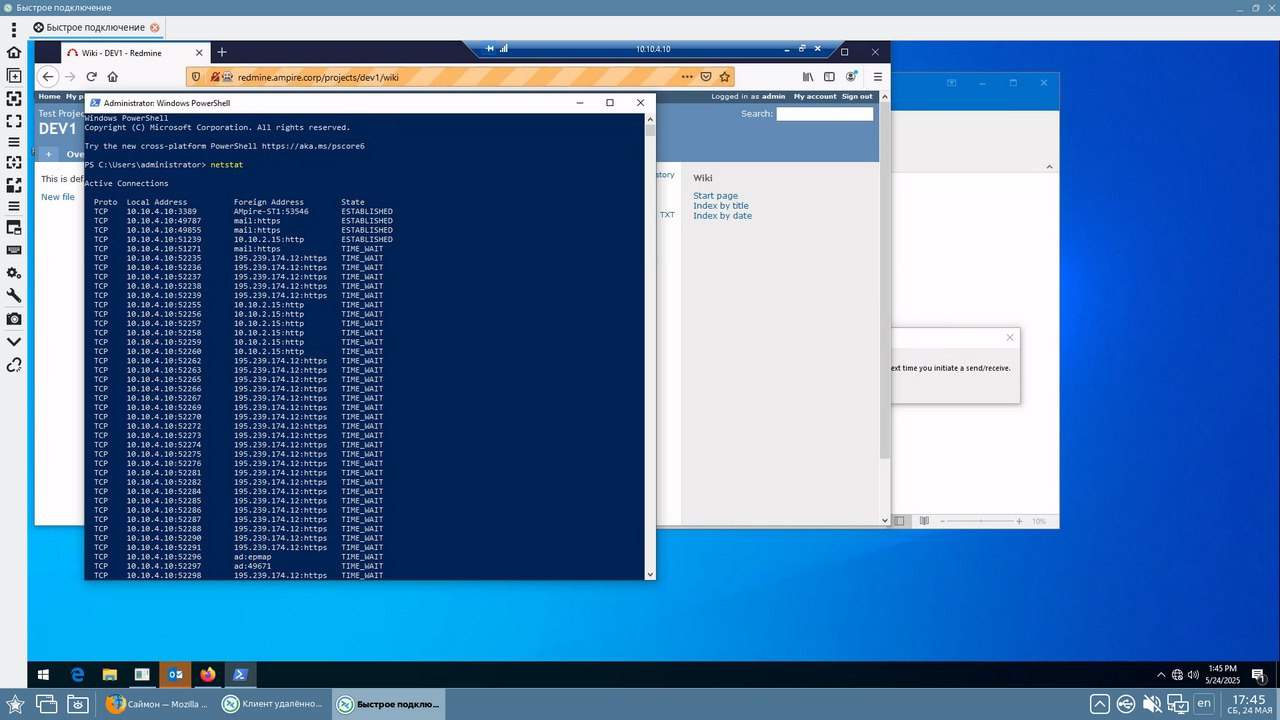

Далее был произведен заход на виртуальную машину AMpire_DEV2_Enterprise_UO_Admin, где открыта консоль Windows PowerShell с командой netstat. Таким образом были выведены признаки взаимодействия с нарушителем (рис 1.10).

Рисунок 1.10 – Признаки взаимодействия с нарушителем

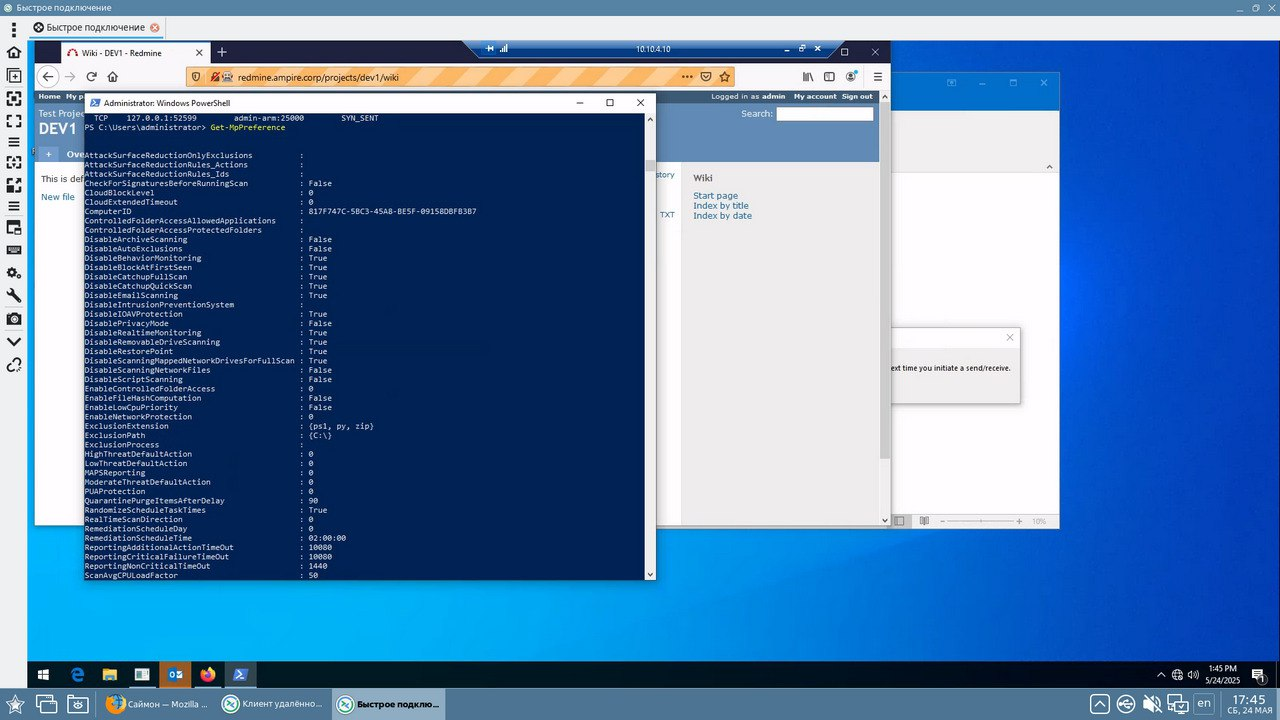

Далее была выведена команда Get-MpPreference (рис 1.11).

Рисунок 1.11 – Настройки Windows Defender

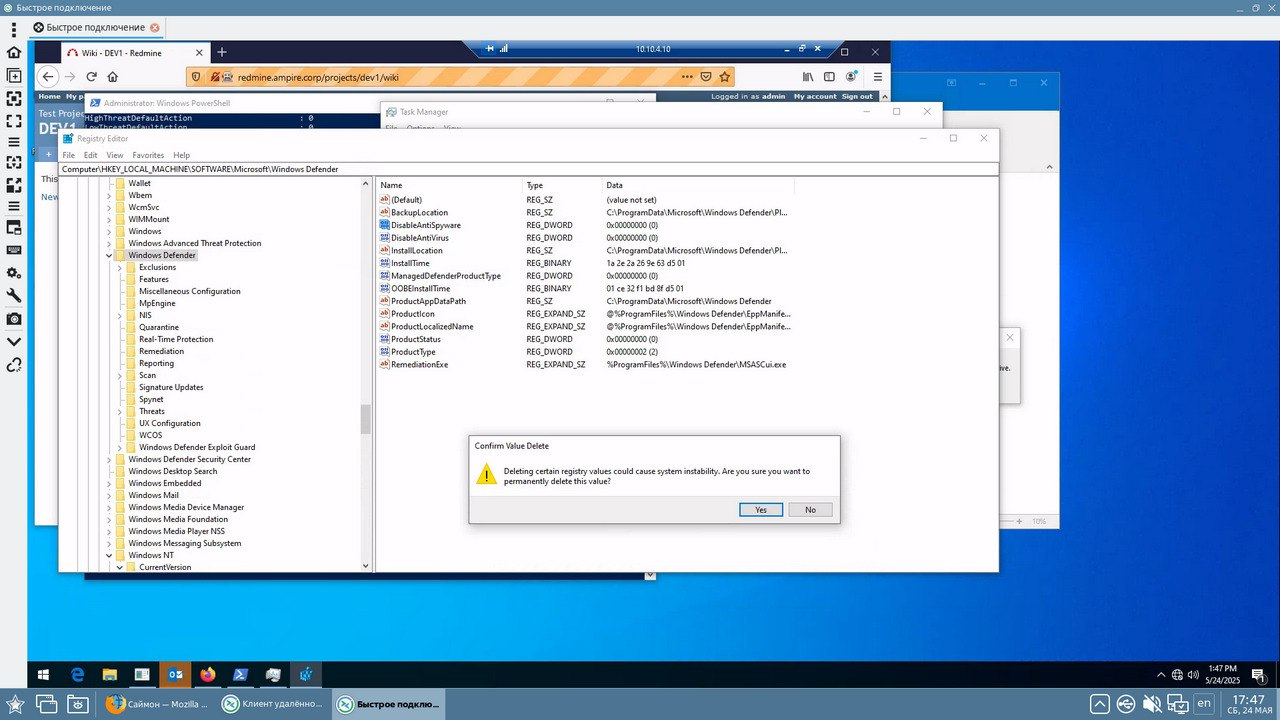

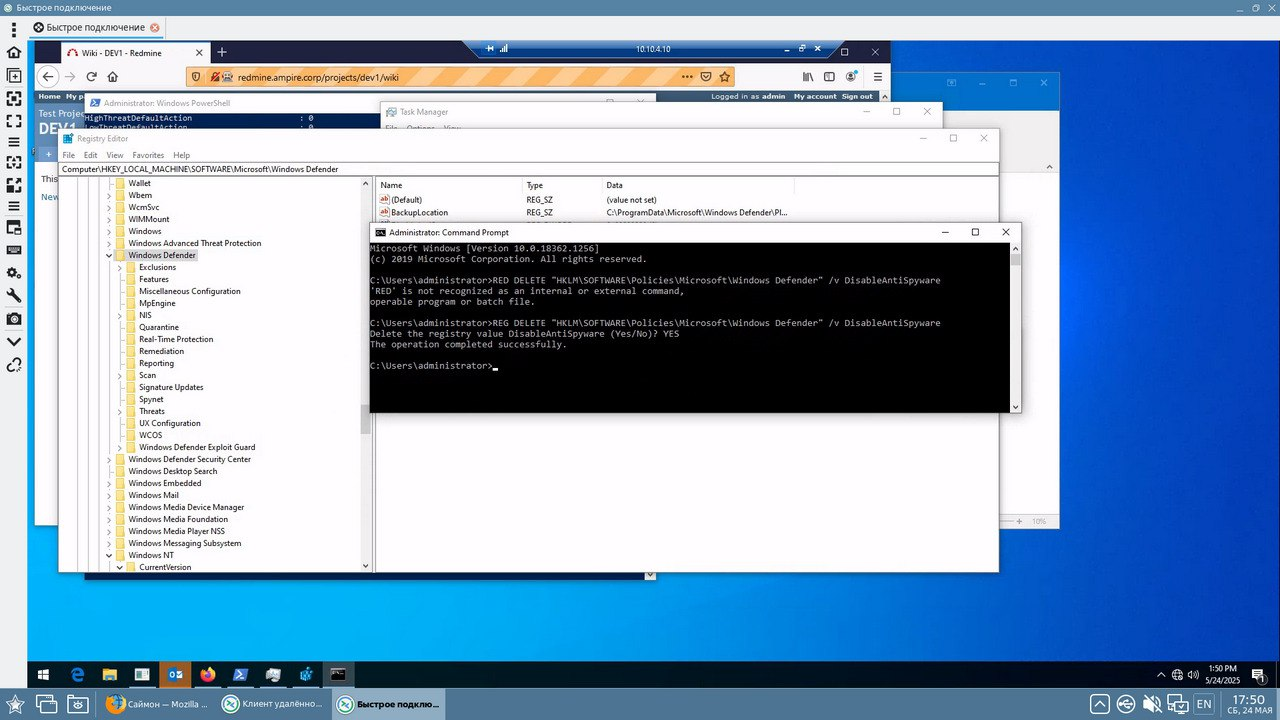

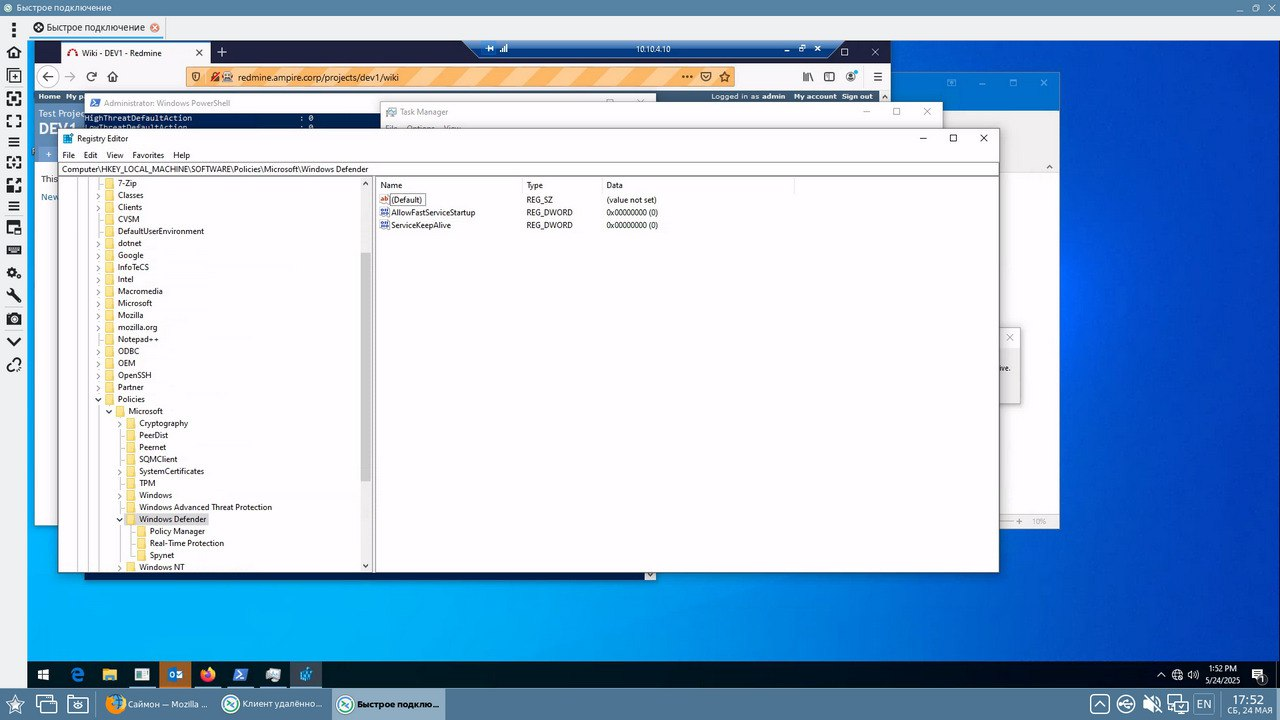

Далее в реестре, в папке Windows Defender, был найден ключ DisableAntiSpyware (рис 1.12), после чего эта запись была удалена командой (рис 1.13). Результат удаления можно увидеть на рисунке 1.14.

Рисунок 1.12 – Ключ в реестре

Рисунок 1.13 – Удаление записи из реестра

Рисунок 1.14 – Результат выполнения команды

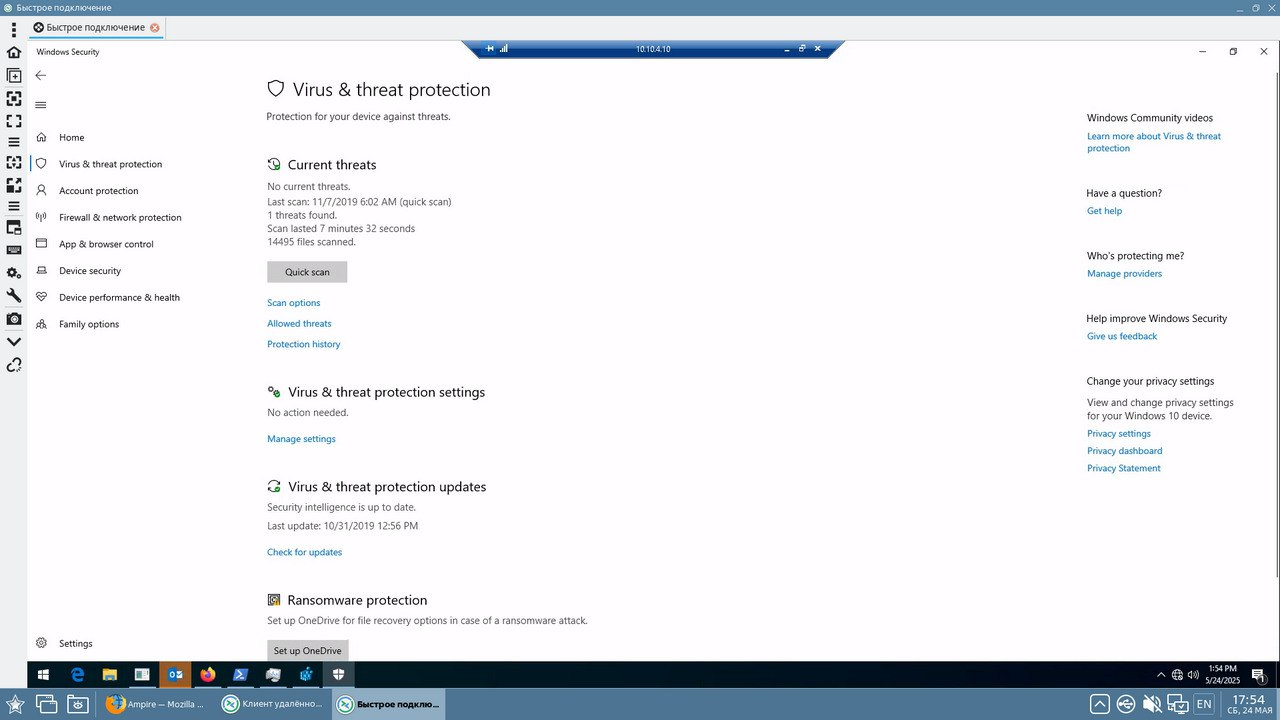

Далее был перезапущен Virus & Threat Protection и включен Real-time Protection (рис 1.15), в результате чего была закрыта уязвимость (рис 1.16).

Рисунок 1.15 – Включение Real-time Protection

Рисунок 1.16 – Закрытая уязвимость

1.3 Слабый пароль учетной записи

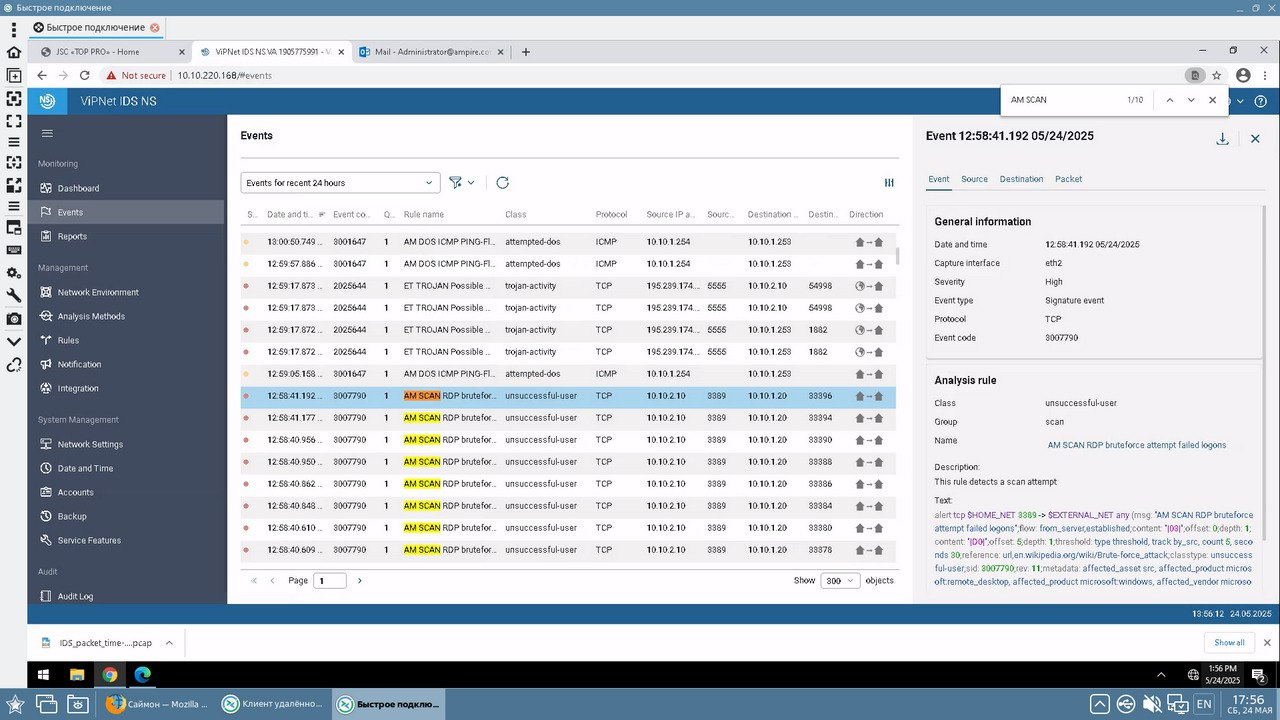

В ViPNet IDS NS были рассмотрены события, связанные с RDP подключением. Было найдено событие высокой важности, где в названии ключевое слово Bruteforce (рис 1.17).

Рисунок 1.17 – Событие «Брутфорс пароля»

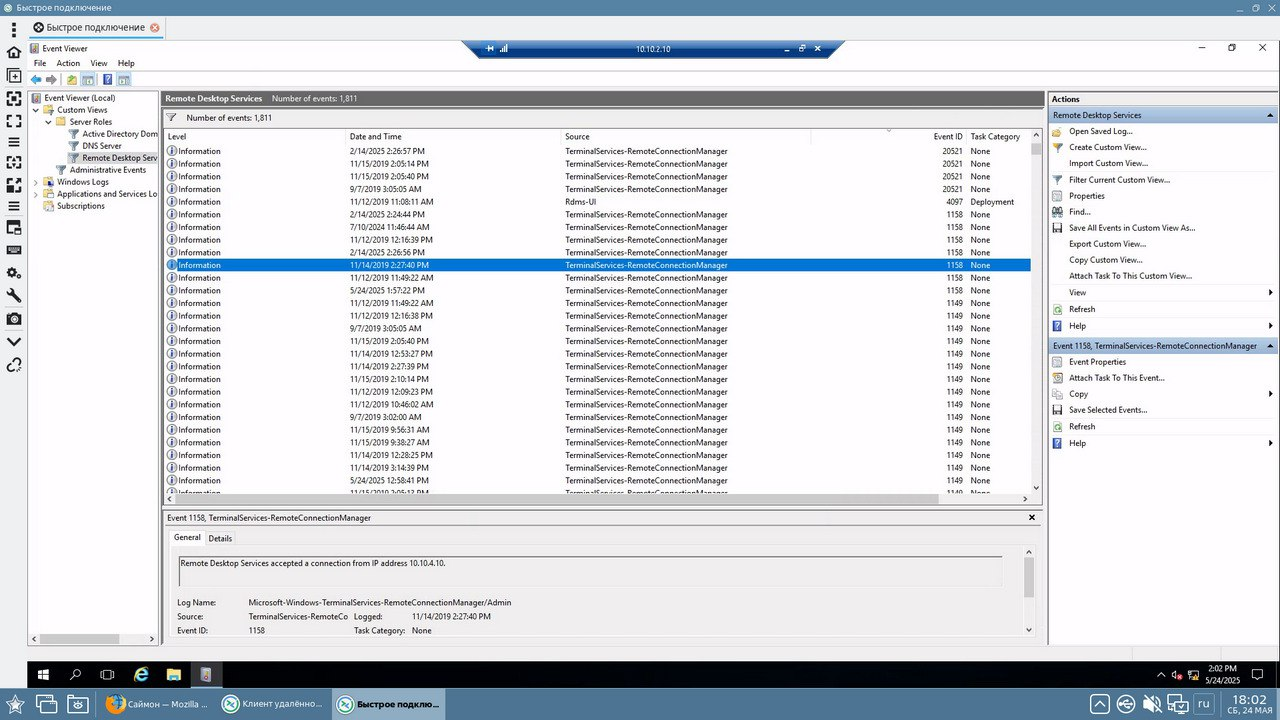

Для закрытия этой уязвимости был рассмотрен журнал логов, где найдены нужные логи - три лога с IventID 1158, окончанием на /admin и датой, совпадающей с событием в IDS. Для этого журнал логов был отсортирован (рис 1.18).

Рисунок 1.18 – Логи в Event Viewer

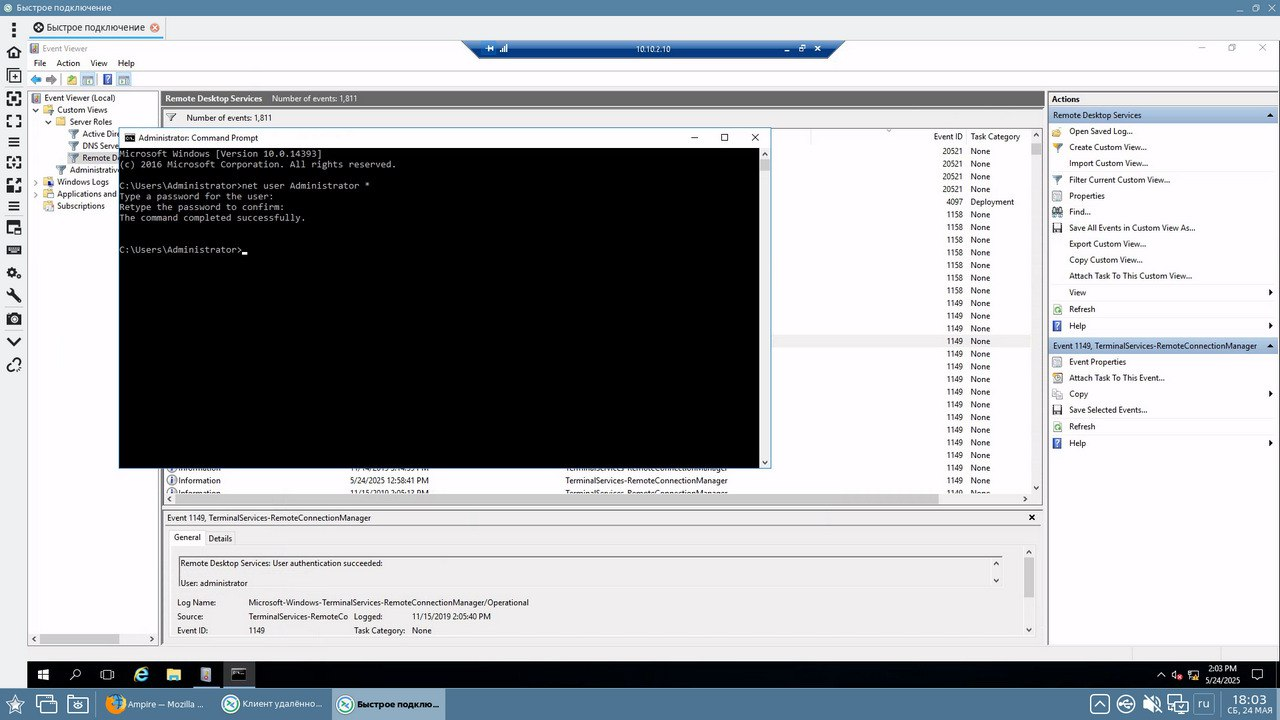

После подтверждения факта наличия атаки, была закрыта уязвимость путем смены пароля на аккаунте администратора (рис 1.19). Результат работы представлен на рисунке 1.20.

Рисунок 1.19 – Смена пароля

Рисунок 1.20 – Закрытая уязвимость

Заключение

В ходе выполнения данной практической работы были получены навыки обнаружения и эксплуатации уязвимости.

Томск 2025