Группа 712-2, Подгруппа 3, сценарий 1

.docxМинистерство науки и высшего образования Российской Федерации

Федеральное государственное автономное образовательное учреждение высшего образования

ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОННИКИ (ТУСУР)

Кафедра комплексной информационной безопасности электронно-вычислительных систем (КИБЭВС)

ЗАЩИТА БАЗ ДАННЫХ ПРЕДПРИЯТИЯ

Отчет по практической работе №1

по дисциплине «Управление инцидентами и непрерывностью бизнеса»

Студенты гр. 712-2

Подгруппа №3:

___________ Г.С. Баженов

___________ С.А. Береснев ___________ Л.С. Болтушкин

___________ В.Д. Маркушин

___________ И.А. Перов

___________ А.В. Туранов __________

Руководитель Преподаватель кафедры КИБЭВС

_______ __________ Т.П. Лазарев

__________

Томск 2025

Введение

Целью данной практической работы является предотвращение дампа корпоративной базы данных. Получение практического опыта обнаружения и эксплуатации уязвимости.

ХОД РАБОТЫ

1.1. Drupalgeddon2 (CVE-2018-7600)

Первым делом была запущена тренировка инцидентов на сайте «Ampire», затем совершено подключение к удаленному рабочему столу через IP и произведен вход в учетную запись ViPNet IDS NS.

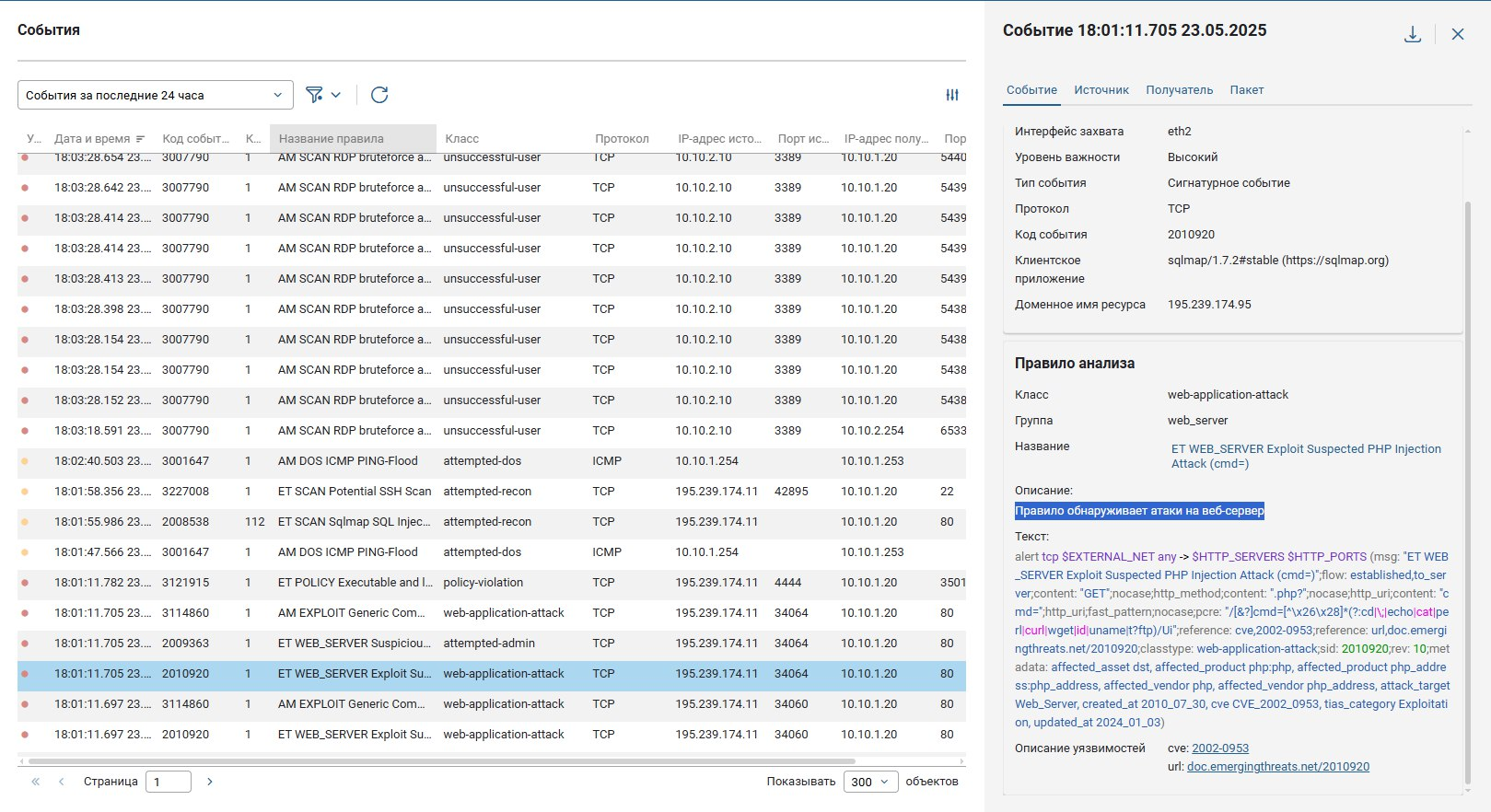

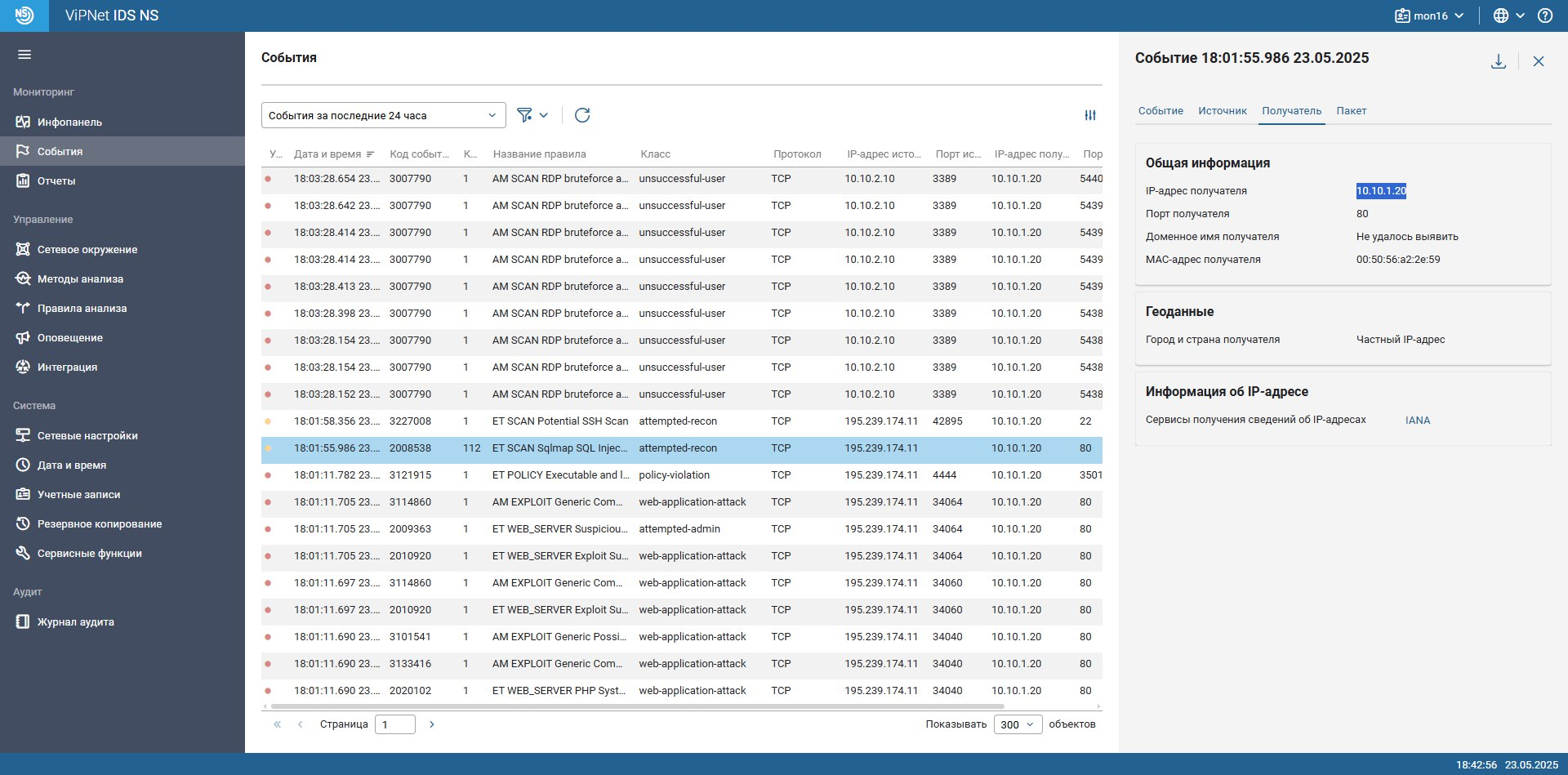

Для обнаружения уязвимости необходимо проанализировать журнал событий ИБ сетевого сенсора ViPNet IDS NS (рисунок 1.1.1).

Рисунок 1.1.1 – Найденное событие с дополнительной информацией

Далее для устранения уязвимости было необходимо в панели администрирования отключить свободную регистрацию пользователей.

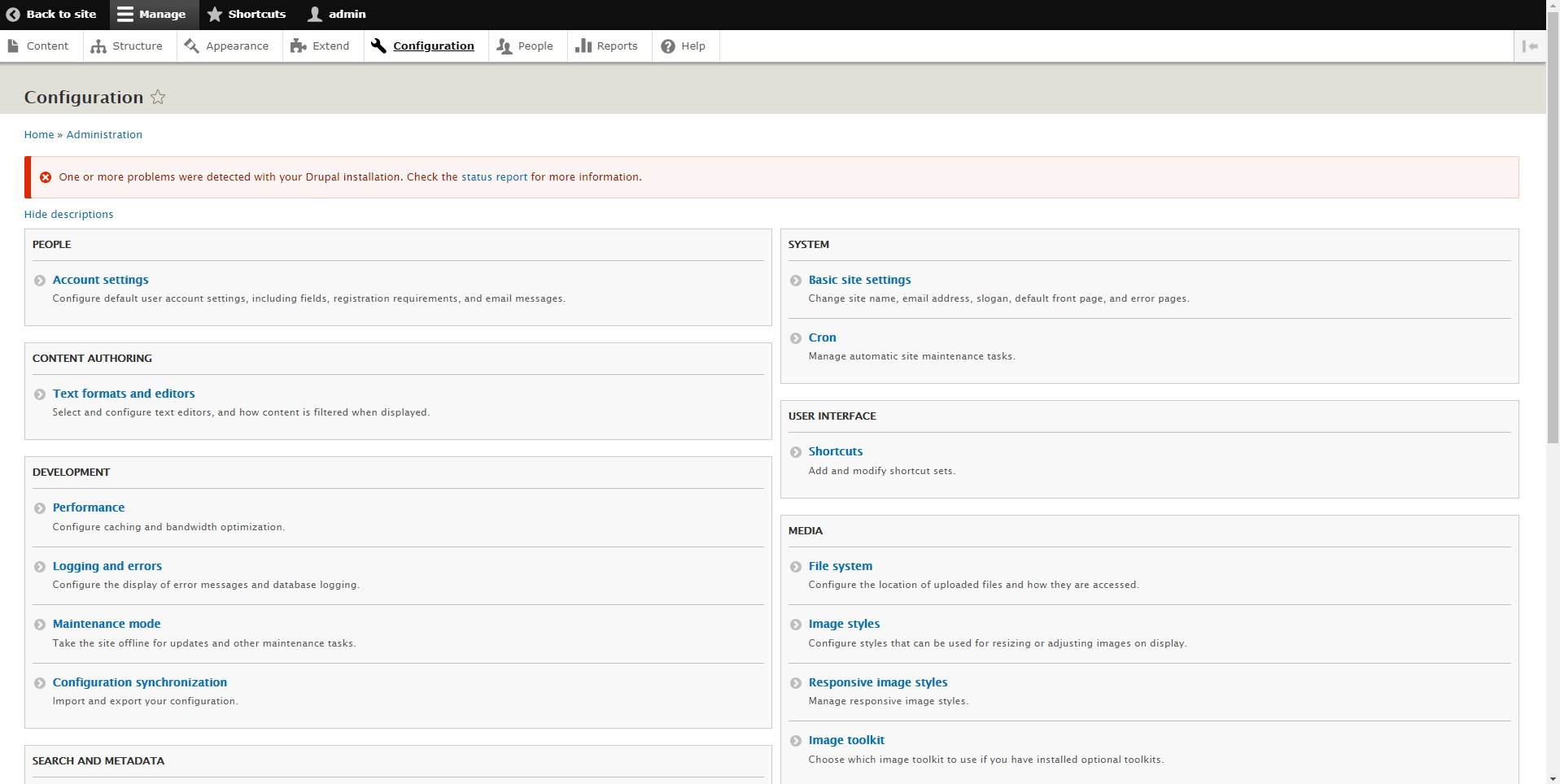

Был совершен переход по пути Manage-Configuration-Account settings (рисунок 1.1.2).

Рисунок 1.1.2 – Переход в Settings

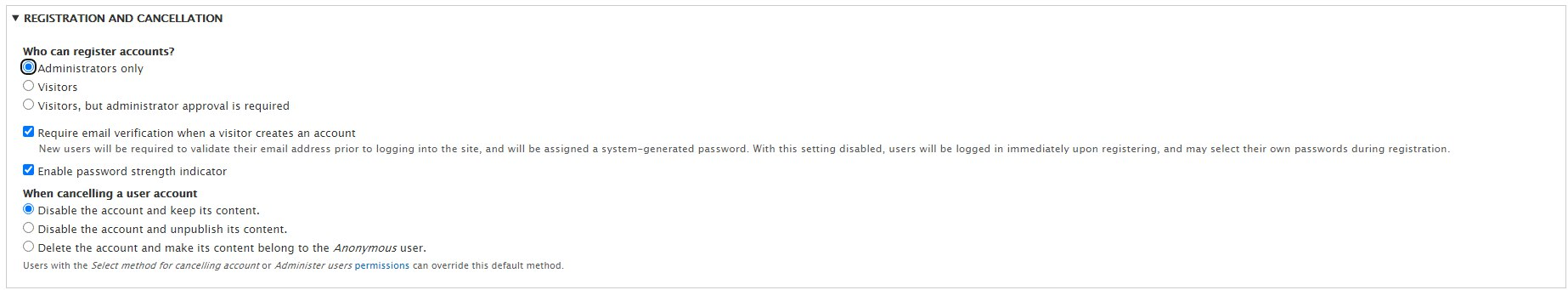

Затем были проставлены указатели так, чтобы только администратор мог создавать новые аккаунты (рисунок 1.1.3).

Рисунок 1.1.3 – Изменение правил для регистрации новых аккаунтов

Сохранив измененные настройки и успешного закрытия уязвимости, можно увидеть соответствующее уведомление, показанное на рисунке 1.1.4.

Рисунок 1.1.4 – Уведомление об успешном изменении конфигурации

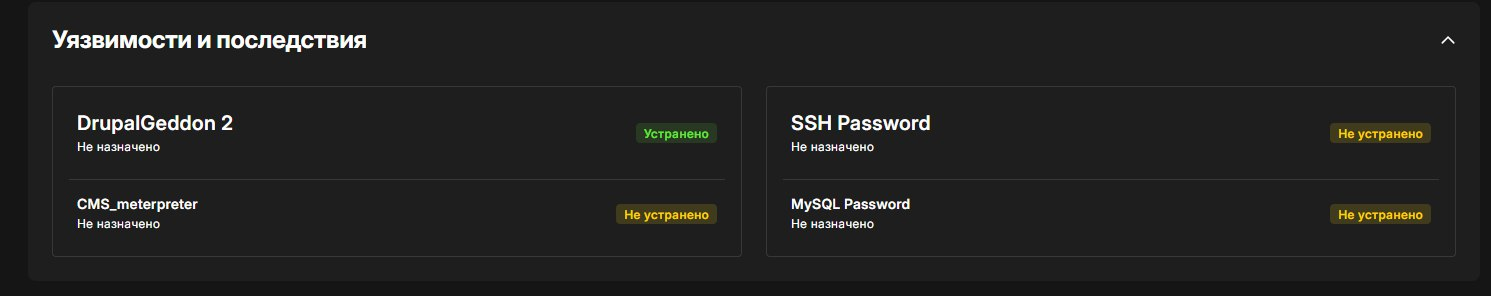

Перейдя на веб-страницу Ampire можно убедиться в успешном закрытии уязвимости (рисунок 1.1.5).

Рисунок 1.1.5 – Успешное закрытии уязвимости

1.2. Слабый SSH-пароль доступа к SQL-серверу

С помощью ViPNet IDS NS можно обнаружить подозрительные сканирования, производящиеся с рабочей станции менеджера и адресованные SSH-серверу (рисунок 1.2.1).

Рисунок 1.2.1 – Сканирование портов SSH-сервера

После прочтения текста правила «ET SCAN Potential SSH Scan OUTBOUND» становится понятно, что данное правило определяет подключение из локальной сети во внешнюю сеть по 22 порту TCP (SSH).

Таким образом, сработавшее правило может быть признаком сканирования, попытки подбора паролей, либо ошибка соединения.

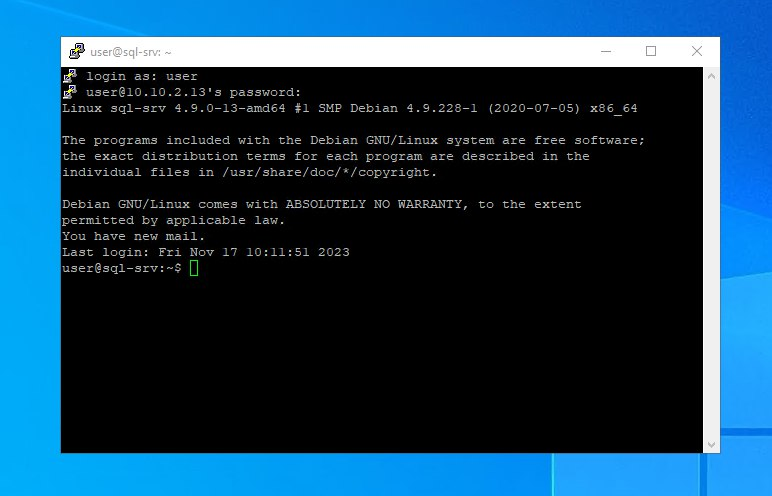

Далее необходимо подключиться к серверу, подвергшемуся сканированию, и проверить лог-файл подключений по SSH, это было сделано через PuTTY (рисунок 1.2.2).

Рисунок 1.2.2 – Вход на SSH-сервер с помощью учетной записи «user»

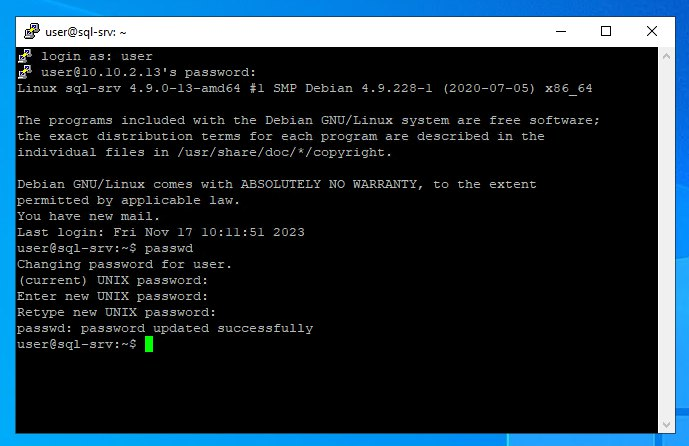

Для закрытия уязвимости необходимо поменять пароль на более сложный, не содержащийся в словаре (рисунок 1.2.3).

Рисунок 1.2.3 – Изменение пароля

Таким образом уязвимость была закрыта.

1.3 Пароль к базе данных в открытом виде в файле .bash_history

Было выявлено, что в интернет-пакете не было зафиксировано подозрительных инцидентов, поэтому необходимо сразу подключиться к удаленной рабочей машине и начать устранять уязвимость.

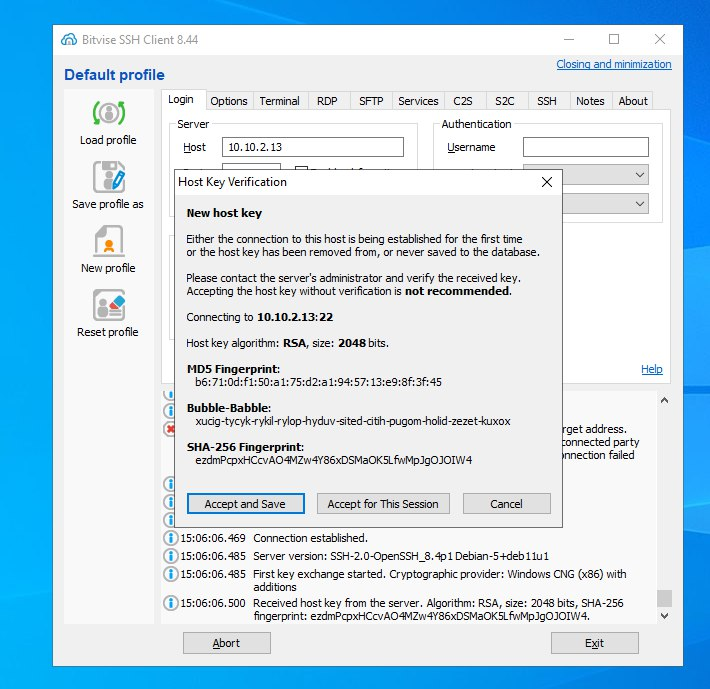

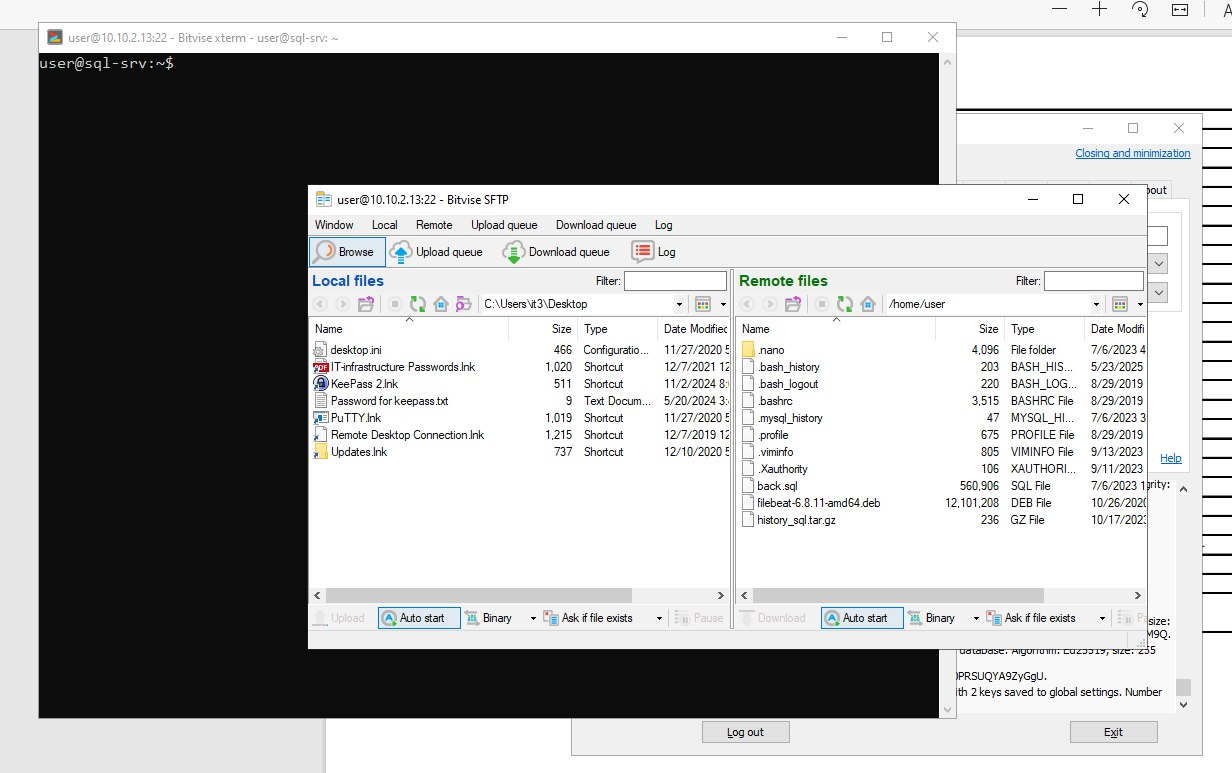

После этого, уже используя утилиту Bitvise SSH Client были введены данные для подключения к SQL-серверу (рисунок 1.3.1).

Рисунок 1.3.1 – Подключение к SQL-серверу

После этого было открыто 2 окна, в одном видна консоль, для ввода команд, а во втором представлены файлы, находящиеся в базовой директории «/home/user» (рисунок 1.3.2).

Рисунок 1.3.2 – Открытые окна, после подключения к серверу

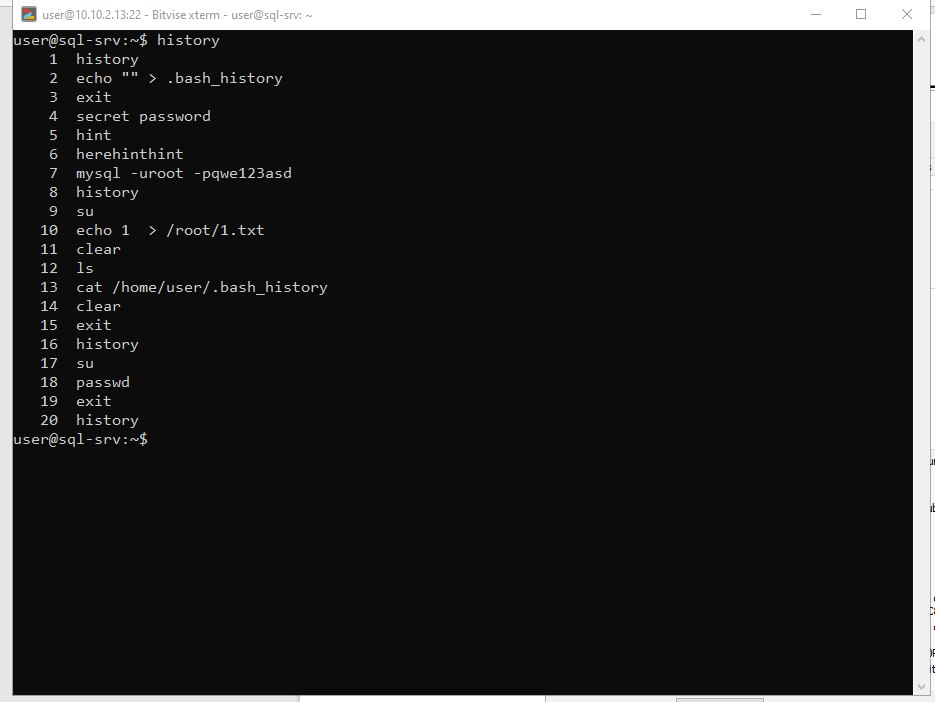

Введя команду history, можно увидеть, каким образом злоумышленник получил пароль непосредственно к базе данных MySQL (рисунок 1.3.3).

Рисунок

1.3.3 – История запросов

Рисунок

1.3.3 – История запросов

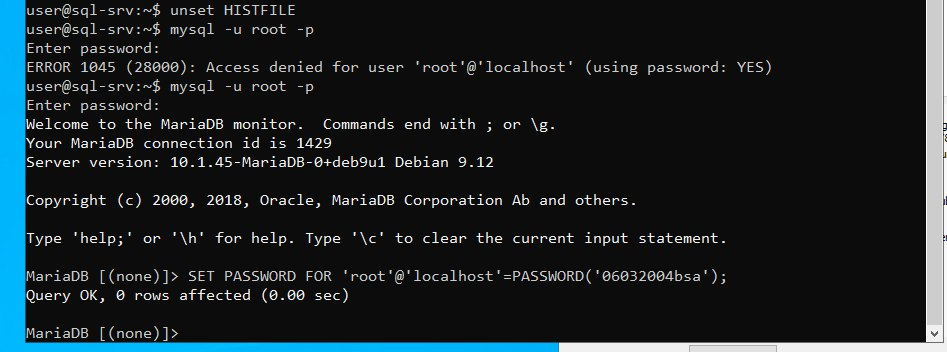

Чтобы не сохранять введенные команды текущей сессии можно использовать команду «unset HISTFILE», далее необходимо подключиться к базе данных с помощью команды «mysql -u root -p» и ввести пароль. Затем для смены пароля нужно ввести определенную команду, выполнения всех этих действий изображено на рисунке 1.3.4.

Рисунок 1.3.4 – Выполненный вход в базу данных и успешная смена пароля

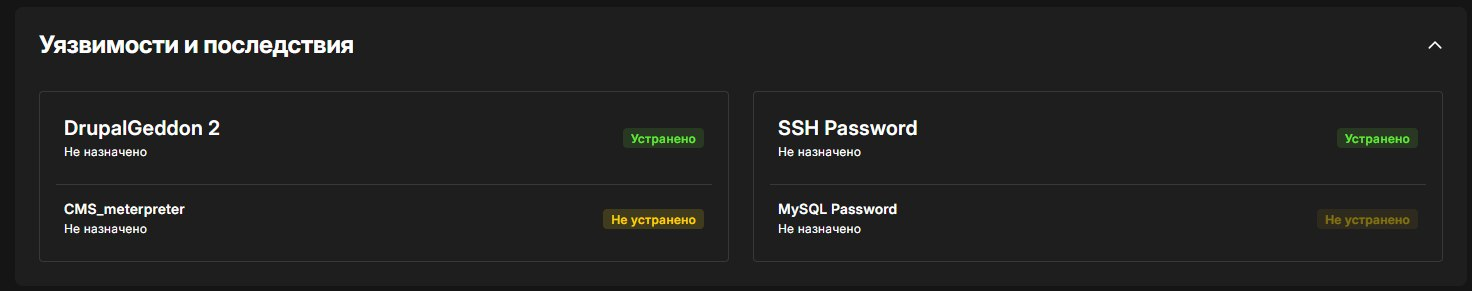

Таким образом, уязвимость закрыта (рисунок 1.3.5).

Рисунок 1.3.5 – Устраненная уязвимость

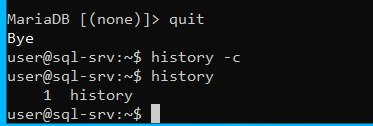

Для выхода из базы данных необходимо ввести команду «quit» и почистить историю команд с помощью «history -c» (рисунок 1.3.6).

Рисунок 1.3.6 – Выход из базы данных и очистка истории

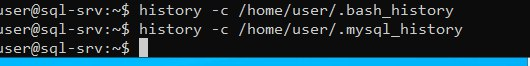

Для того, чтобы предотвратить дополнительные инциденты, такие как файлы .bash_history и .mysql_history остаются нетронутыми и их тоже желательно почистить, ведь в них сейчас хранятся старые данные для аутентификации, поэтому была введена команда, представленная на рисунке 1.3.7.

Рисунок 1.3.7 – Очистка файлов

Заключение

В ходе выполнения данной практической работы были получены навыки обнаружения и эксплуатации уязвимости.