- •10.03.01 Информационная безопасность

- •Оглавление

- •Введение

- •1. Теоретическая часть

- •1.1. Нотация idef0

- •1.2. Нотация idef3

- •1.3. Нотация dfd (Data Flow Diagram)

- •1.4. Нотация aris eEpc (Event-driven Process Chain)

- •1.5. Нотация bpmn (Business Process Model and Notation)

- •1.6. Модель нарушителя

- •1.7. Модель угроз

- •1.8. Модель уязвимостей

- •1.9. Ориентированный граф

- •1.10. Диаграмма Исикавы (Cause and Effect, "Рыбья кость")

- •1.11. План мероприятий

- •2. Практическая часть

- •2.1 Описание процесса

- •2.2. Нотация idef0

- •2.3. Нотация idef3

- •2.4. Нотация dfd

- •2.5. Нотация aris eEpc

- •2.6. Нотация bpmn

- •2.7. Модель нарушителя

- •2.8. Модель угроз

- •2.9. Модель уязвимостей

- •2.10. Список активов

- •2.11. Ориентированный граф

- •2.12. Диаграмма Исикавы

- •2.13. Риски иб активов процесса

- •2.14. План мероприятий

- •Список использованных источников

2.10. Список активов

На основе анализа деятельности организации был составлен перечень ключевых информационных активов. Определение активов является важным этапом, так как именно они представляют ценность для организации и могут быть объектами различных угроз.

Таблица 5. Список активов

Информационный актив |

Формат |

Объект защиты |

Владелец |

Пользователь |

Стоимость |

База данных врачей |

Электронный |

Серверная |

Администрация |

Сотрудники регистратуры |

Средняя |

База данных расписания |

Электронный |

Серверная |

Администрация |

Сотрудники регистратуры, пациенты |

Низкая |

База данных медкарт |

Электронный |

Серверная |

Администрация |

Сотрудники регистратуры, врачи |

Высокая |

База данных цен |

Электронный |

Серверная |

Администрация |

Сотрудники регистратуры, пациенты |

Средняя |

Талон на посещение врача |

Бумажный |

Регистратура |

Сотрудники регистратуры |

Пациент |

Низкая |

Счет на оплату |

Электронный/ бумажный |

Регистратура |

Сотрудники регистратуры |

Пациент |

Низкая |

Рецепт |

Бумажный |

Картотека |

Врач |

Пациент |

Низкая |

Больничный лист |

Электронный/ бумажный |

Картотека |

Сотрудники регистратуры, врач |

Пациент, работодатель |

Высокая |

Бумажная медкарта |

Бумажный |

Регистратура |

Сотрудники регистратуры |

Врач |

Высокая |

Результаты анализов |

Электронный/ бумажный |

Картотека |

Лаборант |

Врач, пациент |

Средняя |

Данные пациента |

Электронный |

Кабинет врача |

Врач |

Врач |

Высокая |

2.11. Ориентированный граф

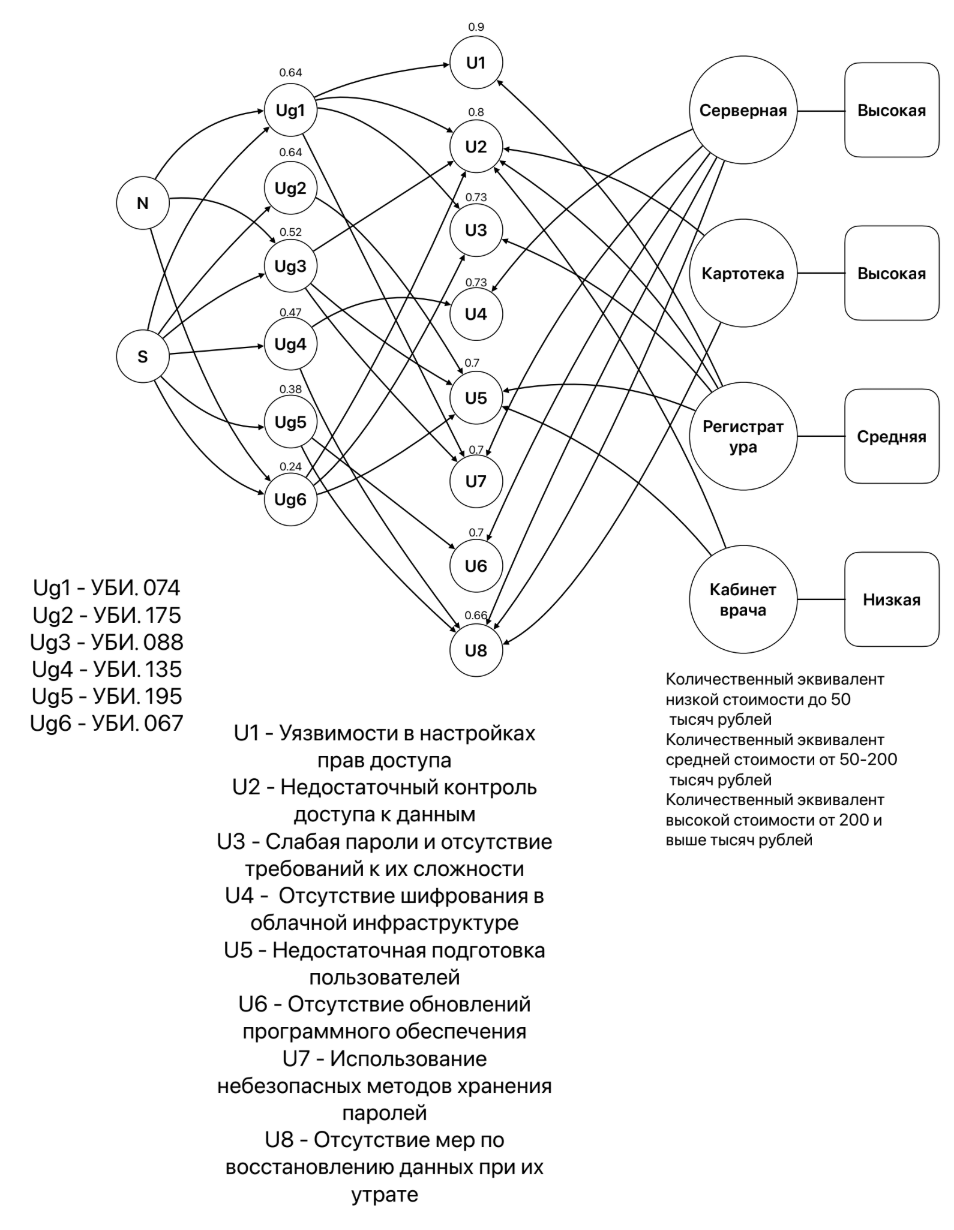

Для выявления наиболее опасных угроз информационной безопасности построен ориентированный граф, включающий возможные сценарии реализации угроз. В графе представлены внешние и внутренние нарушители, потенциальные угрозы с их вероятностями, уязвимости с оценками вероятности их эксплуатации, а также объект защиты. Такой подход позволяет наглядно отобразить пути реализации угроз через уязвимости и определить, какие из них представляют наибольшую опасность для защищаемого ресурса.

Рис. 18. Ориентированный граф

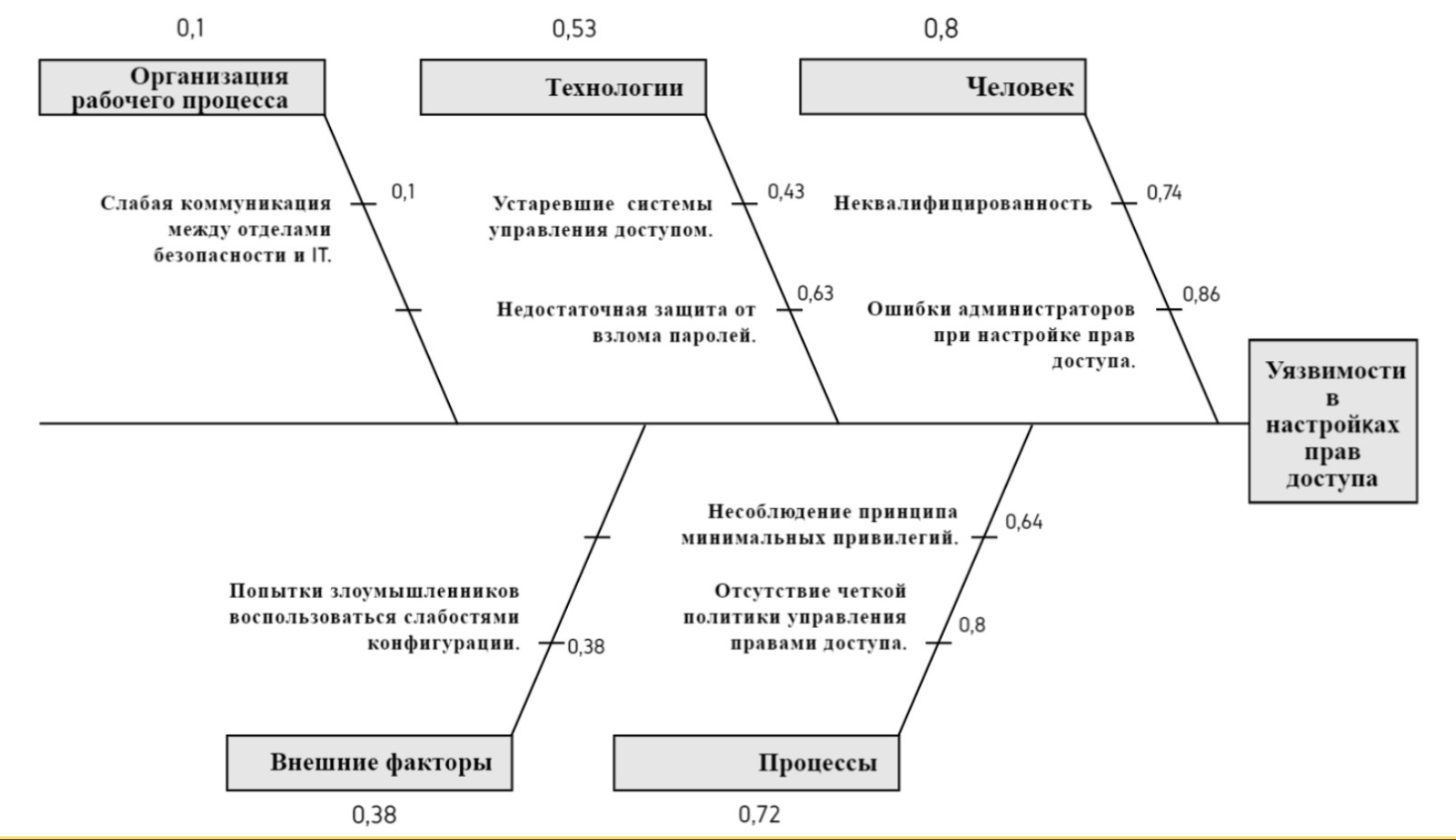

2.12. Диаграмма Исикавы

Для выявления причин возникновения уязвимости в настройках прав доступа построена диаграмма Исикавы. В качестве основной проблемы рассмотрена указанная уязвимость, а в качестве ключевых категорий причин — организация рабочего процесса, технологии, человек, внешние факторы и процессы. Такой подход позволяет структурировано проанализировать возможные источники проблемы и определить направления для её устранения.

Рис. 19. Диаграмма Исикавы