- •10.03.01 Информационная безопасность

- •Оглавление

- •Введение

- •1. Теоретическая часть

- •1.1. Нотация idef0

- •1.2. Нотация idef3

- •1.3. Нотация dfd (Data Flow Diagram)

- •1.4. Нотация aris eEpc (Event-driven Process Chain)

- •1.5. Нотация bpmn (Business Process Model and Notation)

- •1.6. Модель нарушителя

- •1.7. Модель угроз

- •1.8. Модель уязвимостей

- •1.9. Ориентированный граф

- •1.10. Диаграмма Исикавы (Cause and Effect, "Рыбья кость")

- •1.11. План мероприятий

- •2. Практическая часть

- •2.1 Описание процесса

- •2.2. Нотация idef0

- •2.3. Нотация idef3

- •2.4. Нотация dfd

- •2.5. Нотация aris eEpc

- •2.6. Нотация bpmn

- •2.7. Модель нарушителя

- •2.8. Модель угроз

- •2.9. Модель уязвимостей

- •2.10. Список активов

- •2.11. Ориентированный граф

- •2.12. Диаграмма Исикавы

- •2.13. Риски иб активов процесса

- •2.14. План мероприятий

- •Список использованных источников

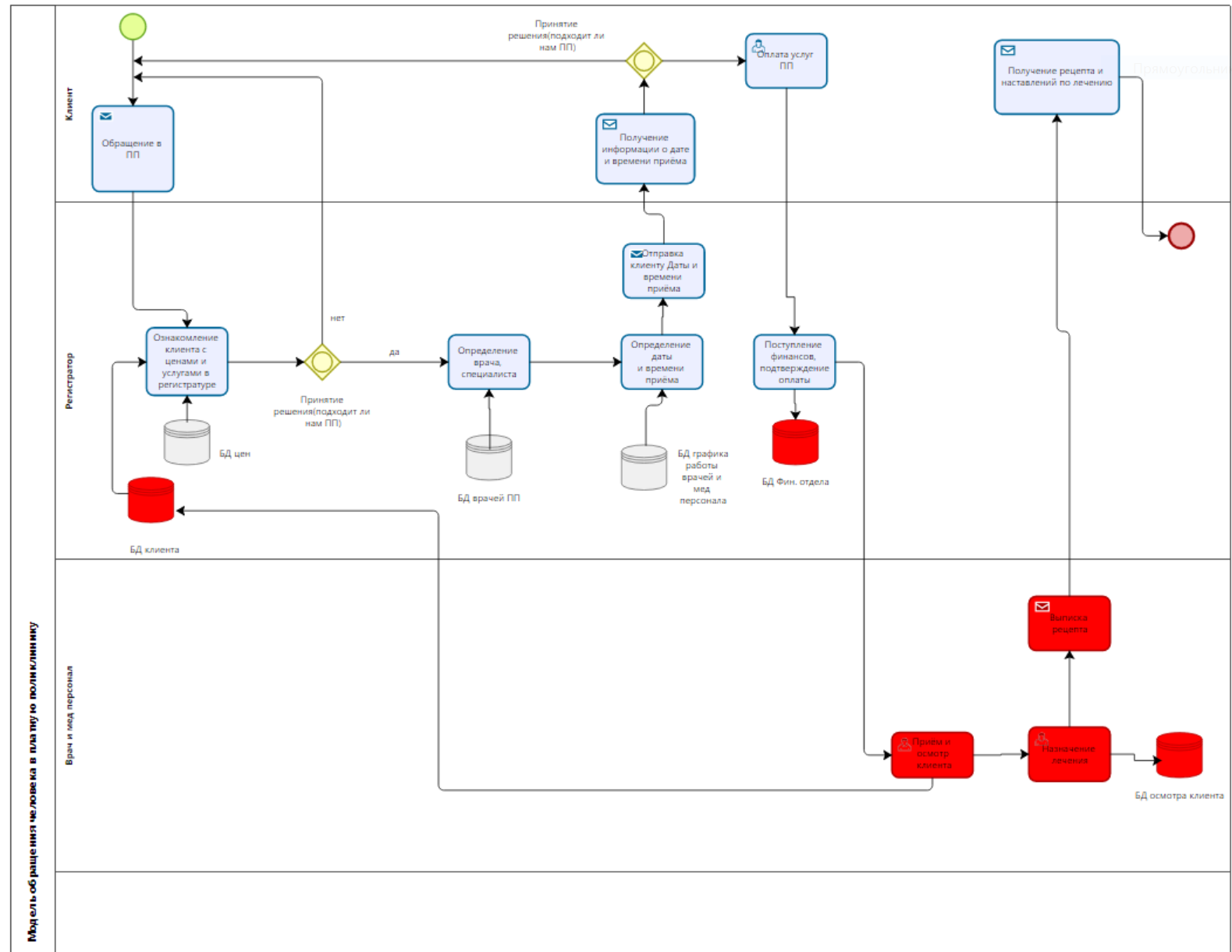

2.6. Нотация bpmn

Процесс начинается с обращения клиента, после чего в регистратуре его знакомят с услугами и ценами. Если клиент принимает решение обслуживаться в данной поликлинике, начинается процесс подбора врача-специалиста и определения даты приёма с учётом графика работы медперсонала. После этого клиент получает информацию о приёме и оплачивает услуги. Поступившее подтверждение оплаты фиксируется финансовым отделом, и клиент направляется на приём. По результатам осмотра назначается лечение, формируется рецепт, который клиент получает вместе с рекомендациями. Все этапы связаны с соответствующими базами данных: клиентов, цен, врачей, графиков, финансов и осмотра.

Рис. 17. Модель BPMN

Таким образом, построена модель BPMN, представляющая бизнес-процесс обслуживания клиента в поликлинике. Модель наглядно демонстрирует последовательность действий от момента обращения клиента до назначения лечения и выдачи рекомендаций. Отражены ключевые этапы взаимодействия с регистратурой, выбора специалиста, оплаты, осмотра и назначения терапии. Процесс подробно описывает маршруты клиента и включает точки принятия решений. Благодаря связям с внутренними базами данных обеспечивается согласованность и прослеживаемость всех операций. BPMN-модель способствует пониманию логики процесса и оптимизации взаимодействия между участниками системы.

2.7. Модель нарушителя

Для более точной оценки угроз информационной безопасности разработана модель нарушителя. В ней определены типы возможных нарушителей (внутренние и внешние), их уровень возможностей согласно методике ФСТЭК, описание возможностей. Модель нарушителя позволяет реалистично оценить способы и вероятности реализации угроз, а также выбрать адекватные меры защиты.

Таблица 1. Модель нарушителя

Наименование нарушителя |

Уровень возможностей (согласно ФСТЭК) |

Тип нарушителя |

Описание возможностей нарушителя |

Пациент |

B.1 |

Внешний |

Может попытаться использовать уязвимости в системе для изменения своих данных (например, медкарты), получить доступ к чужим данным через личный кабинет или обойти систему аутентификации. |

Работник регистратуры |

B.1 |

Внутренний |

Может несанкционированно изменить или удалить данные пациентов, создать дублирующие или фальшивые записи, передать данные третьим лицам (например, мошенникам или конкурентам). |

Врач |

B.1 |

Внутренний |

Может некорректно вводить данные в информационную систему (ИС), что приведет к утечкам конфиденциальной информации. Может передавать данные пациентов за пределы организации, использовать уязвимости в ИС для личной выгоды (например, изменения диагноза). |

Сотрудник IT отдела |

B.2 |

Внутренний |

Обладает доступом ко всем системам. Может злоупотреблять привилегиями, изменять данные пациентов, устанавливать бэкдоры для удаленного доступа, отключать журналы аудита или предоставлять доступ к системе сторонним лицам. |

Работник отдела кадров |

B.1 |

Внутренний |

Может неправомерно передавать данные о больничных листах или других персональных данных сотрудников и пациентов, копировать данные без ведома системы защиты, использовать устаревшие или слабо защищенные системы доступа. |

Внешний хакер |

B.1 или B.2 или B.3 |

Внешний |

Может попытаться взломать информационные системы поликлиники для кражи данных пациентов (личные данные, результаты анализов), изменения счетов, шантажа или продажи данных на черном рынке. Возможны атаки типа DDoS для блокировки работы ИС. |

Конкурент |

B.2 |

Внешний |

Может нанести репутационный ущерб через распространение ложной информации о поликлинике, попытаться переманить специалистов или получить доступ к конфиденциальным данным для разработки конкурентных преимуществ. Может пытаться получить доступ к информации о пациентах или коммерческой деятельности через кибератаки, внедрение шпионского ПО, фишинговые атаки на сотрудников с целью компрометации учетных данных. |

Поставщик |

B.2 |

Внешний |

Может поставлять некачественные материалы, задерживать поставки или неправильно выставлять счета за услуги и товары. |

Персонал надзорных органов |

B.2 |

Внешний |

Может злоупотребить доступом к конфиденциальной информации при проведении проверок, передавать данные конкурентам или публиковать их, нарушая правила информационной безопасности. Может использовать социальную инженерию для получения доступа к системе. |