Администрирование_в_информационных_системах_Беленькая_М_Н_

.pdfОбъекты администрирования и модели управления |

31 |

|

|

агентом и менеджером. Они должны храниться в каком-либо файле или распределенной базе данных и запрашиваться каждый раз, когда устанавливается ассоциация. Во время установления ассоциации происходит обмен разделяемыми управляющими знаниями.

Модель OSI стандартизирует различные аспекты организации управляющих знаний и доступа к ним. Для хранения этих знаний используются специальные системные объекты.

Стандарт ISO 10164-16.2 определяет модель объектов управляющих знаний и классы таких объектов. Кроме того, в нем прописаны функции работы с управляющими знаниями.

Три типа управляющих знаний и, соответственно, три типа объектов описывают эти знания.

Знания репертуара (Repertoire Knowledge) описывают возможности управляемой системы, включающие перечень поддерживаемых классов управляемых объектов, поддерживаемые функции управления и именования. Знания репертуара помогают менеджеру идентифицировать возможности управляемых систем без доступа к ним.

Знания определений (Definition Knowledge) включают в себя формальные описания классов управляемых объектов, категории тестов, классов взаимосвязей и определения управляющей информации, понимаемой управляемой системой.

Знания об экземплярах (Instance Knowledge) обеспечивают информацию о конкретных экземплярах управляемых объектов, имеющихся в управляемой системе.

В системе управления знания о поддерживаемых классах объектов и о порожденных экземплярах объектов должны храниться в форме, удобной для предоставления модулям системы управления доступом к этой информации. Архитектура управления OSI предусматривает несколько схем базы данных, содержащей информацию об управляемых объектах и их классах. Модель представления данных является иерархической, поэтому эти схемы называют деревьями. Существуют следующие деревья.

Дерево наследования (Inheritance Tree) называется также деревом регистрации. Описывает отношения между базовыми и производными классами. Подчиненный класс наследует все характеристики суперкласса и дополняет их специфическими расширениями (дополнительными атрибутами, поведениями

32 |

Глава 2 |

|

|

и действиями). Классы объектов OSI регистрируются в том же дереве, что и объекты MIB Internet. Дерево наследования может быть глобальным, т. е. начинаться с корня, представляющего весь мир, или локальным, имеющим корень, соответствующий верхнему уровню объектов данной организации или сети. Все управляемые объекты OSI должны быть зарегистрированы в глобальном дереве ISO (в котором зарегистрированы объекты MIB-I, MIB-II, RMON-Remote MONitoring — удаленное наблюдение). Объекты, представляющие собой международные стандарты, регистрируются в международной ветви дерева,

ачастные модели, разработанные производителями систем управления, регистрируются в ветвях дерева, начинающихся с ветви «private».

Дерево включений (Containment Tree) описывает отношения включения управляемых объектов реальной системы.

Дерево имен (Naming Tree) определяет способ именования объектов в системе управления. Объекты OSI могут иметь имена нескольких типов: относительное отличительное имя (Relative Distinguished Name, RDN), отличительное имя (Distinguished Name, DN), иногда называемое полным отличительным именем (Full Distinguished Name, FDN), и локальное отличительное имя (Local Distinguished Name, LDN). Эти имена связаны с деревом включений, так как определяют имена объектов относительно включающих их объектов. Относительное имя RDN соответствует короткому имени, которое однозначно определяет объект среди множества других объектов, подчиненных тому же родительскому объекту. Например, имя interface a является RDN-именем, уникально характеризующим объект среди объектов, подчиненных объекту node a. Полное отличительное имя FDN представляет собой последовательность RDN-имен, начинающуюся в вершине глобального дерева имен, т. е. дерева, описывающего некоторую глобальную сеть. Наконец, локальное отличительное имя — это последовательность RDN-имен, но начинающаяся не в глобальном корне,

ав корне дерева имен локальной системы управления, отвечающей за часть глобального дерева имен данной сети.

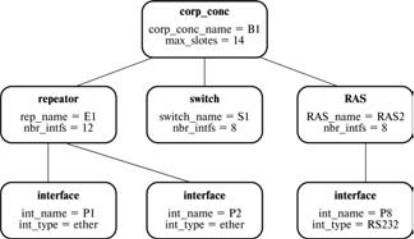

Дерево имен обычно совмещается с деревом включений. Пример дерева включений показан на рис. 2.2. Экземпляр

управляемого объекта класса corp-conс (корпоративный концентратор) имеет имя В1, а также атрибут max-slotes, опи-

Объекты администрирования и модели управления |

33 |

|

|

Рис. 2.2. Пример дерева включений

сывающий максимальное количество слотов данного класса концентраторов, равный в данном случае 14. В этот объект включен ряд других объектов: объекты класса repeator, switch и RAS, которые в свою очередь включают объекты типа interface, описывающие порты модулей концентратора.

Имя класса объекта позволяет обратиться к описанию класса и узнать полный список атрибутов этого класса или ссылку на родительский класс, у которого наследуются все или некоторые атрибуты. Имя экземпляра объекта дает информацию о принадлежности конкретного модуля или интерфейса определенному коммуникационному устройству, например имя В1.Е1.Р2 определяет второй порт модуля репитера Е1, входящего в состав корпоративного концентратора В1.

Классы управляемых объектов OSI должны определяться в соответствии со стандартом GDMO (Guidelines for the Definition of Managed Objects — правила определения управляемых объектов), являющимся стандартом ISO 10165—4.

В GDMO определяется несколько шаблонов — пустых форм, которые заполняются для описания определенного класса управляемых объектов. В шаблоне класса перечисляются комплекты свойств (PACKAGES), которые составляют класс. Шаблон комплекта свойств PACKAGE перечисляет Атрибуты,

34 |

Глава 2 |

|

|

Группы атрибутов, Действия, Поведение и Уведомления, т. е. свойства, сгруппированные для удобства описания класса объектов. Отношения наследования между классами описываются с помощью шаблона связывания имен.

Атрибуты и Группы атрибутов определяют параметры объекта, которые можно читать и узнавать из них о состоянии объекта.

Свойства Действия описывают возможные управляющие воздействия, которые допускается применять к данному объекту, например мультиплексировать несколько входных потоков в один выходной.

Свойство Поведение описывает реакцию объекта на примененное к нему действие.

Уведомления составляют набор сообщений, которые генерирует объект по своей инициативе.

Заполненные шаблоны GDMO определяют представление класса и его свойств. Заполнение шаблонов выполняется в соответствии с нотацией ASN.1 (Abstract Syntax Notation One — язык для описания абстрактного синтаксиса данных). В отличие от стандартов SNMP, использующих только подмножество типов данных ASN.1, в GDMO и CMIP применяется полная версия ASN.1.

На основании правил GDMO определено несколько международных стандартов на классы управляемых объектов. Документы Definition of Management Information (DMI, ISO/IEC 10165-2:1991) и Generic Management Information (GMI, ISO/IEC CD 10165-5:1992) являются первыми определениями MIB на основе окончательной версии GDMO. Эти MIB могут рассматриваться как ISO-эквивалент для Internet MIB II, так как они создают основу для построения более специфических MIB. Например, DMI определяет класс объектов, называемый Тор, который является верхним суперклассом. Он содержит атрибуты, которые наследуются всеми другими классами управляемых объектов. Определены также классы объектов System и Network, занимающие верхние позиции в дереве наследования, так что любой агент должен понимать их атрибуты. В 1992 году была завершена работа и над более специфическими классами объектов — объектами сетевого и транспортного уровней (ISO/IEC 10737-1 и ISO/ IEC 10733).

В настоящее время многие организации работают над созданием классов объектов на основе GDMO. Это и междуна-

Объекты администрирования и модели управления |

35 |

|

|

родные организации по стандартизации — ISO, ITU-T, ANSI, ETSI, X/Open Company, и организации, разрабатывающие платформы и инструментальные средства для систем управления, такие как SunSoft, Hewlett-Packard, Vertel, ISR Global. Для телекоммуникационных сетей в рамках архитектуры TMN (Telecommunication Management Network — система управления сетями операторов электросвязи) разработан стандарт М.3100, который описывает ряд специфических для телекоммуникационных сетей классов объектов.

Описания классов управляемых объектов OSI регистрируются как в частных ветвях дерева ISO — ветвях компаний Sun, Hewlett-Packard, IBM и пр., так и в публичных ветвях, контролируемых ISO или другими международными органами стандартизации. Из-за отсутствия одной регистрирующей организации, такой как IETF, использование классов объектов OSI представляет собой достаточно сложную задачу.

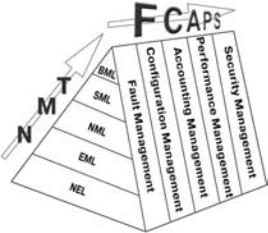

2.3. Модель управления ISO FCAPS

FCAPS (Fault Configuration Account Performance Security) — модель Международной организации по стандартизации, в которой отражены ключевые функции администрирования и управления сетями (обеспечивающей подсистемы ИС) и не рассматриваются вопросы администрирования функциональной или организационной подсистем. Модель учитывает то, что современные ИС — это системы передачи цифровой информации и предназначены для описания функций администрирования только таких систем. Согласно модели FCAPS все аспекты администрирования сети ИС можно описать при помощи пяти видов функций [26]. Соотношение моделей FCAPS и TMN, которая будет кратко рассмотрена далее, отражено на рис. 2.3.

В рекомендациях ITU-T X.700 и в стандарте ISO 7498-4 описаны пять функциональных групп модели FCAPS:

(F) Fault Management (управление отказами) — обнаружение отказов в устройствах сети, сопоставление аварийной информации от различных устройств, локализация отказов и инициирование корректирующих действий;

(C) Configuration Management (управление конфигурированием) — возможность отслеживания изменений, конфигури-

36 |

Глава 2 |

|

|

Рис. 2.3. Соотношение моделей FCAPS и TMN

рования, передачи и установки программного обеспечения на всех устройствах сети;

(A) Accounting Management (управление учетом) — возможность сбора и передачи учетной информации для генерации отчетов об использовании сетевых ресурсов;

(P) Performance Management (управление производительностью) — непрерывный источник информации для мониторинга показателей работы сети (QoS (Quality of Service, Качество обслуживания), ToS (Terms of Service, Тип обслуживания)) и распределения сетевых ресурсов;

(S) Security Management (Управление безопасностью) — возможность управления доступом к сетевым ресурсам и защитой от угроз.

Управление отказами

Эта группа задач включает в себя выявление, определение и устранение последствий сбоев и отказов в работе сети. На этом уровне выполняется не только регистрация сообщений об ошибках, но и их фильтрация и анализ. Фильтрация позволяет выделить из весьма интенсивного потока сообщений об ошибках, только важные сообщения; маршрутизация обеспечивает их доставку нужному элементу системы управления, а анализ позволяет найти причину, породившую поток сообщений.

Объекты администрирования и модели управления |

37 |

|

|

Устранение ошибок может быть как автоматическим, так и полуавтоматическим. В автоматическом режиме система непосредственно управляет оборудованием или программными комплексами и обходит отказавший элемент, например, за счет резервных каналов. В полуавтоматическом режиме основные решения и действия по устранению неисправности выполняют службы администратора системы, а система управления только помогает в организации этого процесса — оформляет квитанции на выполнение работ и отслеживает их поэтапное выполнение (подобно системам групповой работы).

В этой группе задач иногда выделяют подгруппу задач управления проблемами, подразумевая под проблемой сложную ситуацию, требующую для разрешения обязательного привлечения служб администратора системы для контроля над ошибочными ситуациями и служб эксплуатации.

Управление конфигурированием

Эти задачи заключаются в конфигурировании параметров как элементов сети, так и сети в целом. В современных устройствах все управление осуществляется с помощью программного обеспечения, так как конфигурирование даже средней системы представляется весьма трудоемкой задачей. При этом считается, что система размером до 50 портов (пользователей) — маленькая система, до 800 портов — средняя система и более 800 портов — большая система [64]. Для элементов сети, таких как маршрутизаторы, мультиплексоры и пр., с помощью этой группы задач устанавливаются сетевые адреса, идентификаторы (имена), географическое положение и другие базовые параметры.

Для сети в целом управление конфигурацией обычно начинается с анализа функциональной схемы сети, отображающей связи между элементами сети (аппаратными и программными модулями), создаваемой при проектировании ИС и предоставляемой администратору системы компанией-разработчиком. Средствами конфигурации ИС все производимые при этом процессе изменения должны отражаться в базе данных коммутации и маршрутизации устройств и на функциональных схемах сети.

Задание параметров запуска программного обеспечения или аппаратуры системы должно проводиться администратором

38 |

Глава 2 |

|

|

системы вручную с документированием полученных результатов и обязательным фиксированием значений параметров, заданных по умолчанию (defaults). Схема сети корректируется автоматически при помощи опроса специализированных программных средств (агентов), запущенных на устройствах сети специальными программными продуктами (менеджерами). Обычно такие программные средства используют протокол управления SNMP.

Настройка параметров запуска или эксплуатации операционных систем коммутаторов, маршрутизаторов, различных серверов является достаточно сложной задачей, требующей подготовленных специалистов-администраторов систем служб управления конфигурацией.

Управление учетом

Задачи этой группы составляют регистрацию права доступа и времени использования различных ресурсов системы — устройств, каналов, подсистем ввода-вывода, дискового пространства, транспортных служб. Помимо регистрации прав и времени работы эти задачи включают в себя различного вида отчетность об используемых ресурсах. Кроме того, функции учета имеют дело с таким понятием, как плата за ресурсы. Вопросы оплаты сервисов и информационных услуг, предоставляемых предприятием, из-за их специфического характера у различных предприятий и различных форм соглашения об уровне услуг не включаются в коммерческие системы управления типа HP Open View, а реализуются в специализированных системах (например, системах биллинга операторов связи). Эксплуатация таких систем обычно выделяется в отдельную задачу и не входит в компетенцию общих служб эксплуатации администратора системы.

Управление производительностью

Задачи этой группы связаны со сбором статистики, мониторингом, оптимизацией, метриками измерения производительности системы. Главное для администратора системы — понять, по каким именно метрикам (параметрам или критериям) следует рассчитать производительность системы. Ими могут быть время реакции системы, пропускная способность реального или виртуального канала связи между двумя объектами ИС, интенсивность трафика в отдельных сегментах и

Объекты администрирования и модели управления |

39 |

|

|

каналах сети, вероятность искажения данных при их передаче через сеть, а также коэффициент готовности сети или ее определенной транспортной службы. Функции анализа производительности и надежности сети нужны как для оперативного управления сетью, так и для планирования развития сети.

Результаты анализа производительности и надежности позволяют контролировать соглашение об уровне обслуживания (Service Level Agreement, SLA), заключаемое между пользователем сети и ее администраторами (или компанией, продающей услуги). Обычно в SLA оговариваются такие параметры надежности, как коэффициент готовности службы в течение года и месяца, максимальное время устранения отказа, а также параметры производительности, например: средняя и максимальная пропускная способность при соединении двух точек подключения пользовательского оборудования, время реакции сети (если информационная служба, для которой определяется время реакции, поддерживается внутри сети), максимальная задержка пакетов при передаче через сеть (если сеть используется только как транзитный транспорт). Для анализа производительности системы администратору системы требуются дополнительные аппаратно-программные и диагностические средства для всех компонент обеспечивающей подсистемы, которые должны входить в ИС как ее неотъемлемая часть.

Управление безопасностью

Задачи этой группы составляют контроль доступа к ресурсам сети (данным и оборудованию) и сохранение целостности данных при их хранении и передаче через сеть. Базовыми элементами управления безопасностью являются процедуры авторизации, аутентификации, а также аудита пользователей (средства AAA или 3A). Функции этой группы не только включаются в системы управления сетями, но и всегда реализованы в составе операционных систем, СУБД и системных приложений.

Они существуют и в виде специальных продуктов (например, системы аутентификации и авторизации Kerberos, различных защитных экранов, систем шифрования данных). Службы контроля безопасности администратора системы должны продумывать политику безопасности системы и согласованное использование данных средств во всех ее подсистемах.

40 |

Глава 2 |

|

|

На сегодняшний день модель FCAPS — это основная модель администрирования не только сетевых систем, но и любых ИС как систем передачи данных. Она наиболее распространена и после ее создания ISO была включена ITU в модель TMN.

2.4. Модель управления ITIL

Модель управления ITIL (IT Infrastructure Library) была создана специальным агентством OGC (Office of Government Commerce) при правительстве Великобритании как стандартный набор функций для осуществления управления ИТ-сервисов компаний. Описан этот набор функций в библиотеке рекомендаций, включающей в себя в разных вариантах от 40 до 60 книг [48].

В библиотеке содержатся рекомендации по тому, что надо делать для осуществления ИТ-услуг, но не то, как это надо делать. Последнее должно осуществляться сотрудниками ИТслужб согласно выработанным в компании правилам, опыту сотрудников, их квалификации и техническим стандартам. Все управление выполняется не на базе управления подсистемами ИС, а на базе управления процессами ИТ-сервисов. Весь процесс сопровождения рассматривается, как структура для планирования, контроля, слежения за активностью ИТ-ресурсов предприятия. Он разделен на группы процессов стратегического уровня (например, организация ИТ-служб), тактического уровня (например, планирование и контроль ИТ-услуг) и оперативного уровня (например, поддержка ИТуслуг). Перечислим 10 базовых процессов управления, которые обеспечивают поддержку и предоставление ИТ-сервисов ITSM (IT Service Management), а именно управление:

—инцидентами;

—проблемами;

—конфигурациями;

—изменениями;

—релизами;

—уровнем услуг;

—мощностью;

—доступностью;

—непрерывностью;

—безопасностью.