Администрирование_в_информационных_системах_Беленькая_М_Н_

.pdfАдминистрирование процесса учета... |

261 |

|

|

устройством, называемым HSM (Host Security Module), которое хранит в своей памяти ключи шифрования для всех терминалов и производит генерацию новых ключей. При проведении транзакции PIN-код шифруется EPP на терминале, затем передается в зашифрованном виде на специальный сервер. Модуль авторизации сервера передает зашифрованный PINкод устройству HSM с указанием номера терминала и кодом банка-эмитента карты (кодом бек-офиса, куда будет отправлена карта на авторизацию). Устройство HSM с помощью ключа из таблицы терминальных ключей осуществляет дешифрацию PIN-кода, после чего шифрует PIN соответствующим ключом, необходимым для передачи бек-офису, и возвращает модулю авторизации снова в зашифрованном виде. Соответственно, PIN-код нигде не передается в открытом виде.

Для подтверждения подлинности сообщения, пришедшего от банкомата, может использоваться электронная цифровая подпись. Например, для терминалов Diebold она называется MAC (Message Authentication Code — код аутентификации сообщения). Генерация MAC осуществляется следующим образом: сообщение разбивается на 8-байтные блоки, каждый блок шифруется ключом DES, складывается со следующим, снова шифруется и т.д. Для избежания атаки повторением сообщения добавляется поле Message Coordination Number, которое является последовательным номером транзакции, проведенной через это устройство. Таким образом, два последовательных сообщения с одинаковыми данными по транзакции будут иметь разные MAC-ключи, а сообщение с неправильным Message Coordination Number будет отброшено.

Устройства, обеспечивающие безопасность терминалов. Терминалы (в качестве примера описаны терминалы компании Diebold) оснащаются специальными устройствами, предотвращающими кражи денег из банкоматов. Штатными устройствами такого рода являются датчики, срабатывание которых ведет к переключению банкомата в «закрытый» режим и отправке системе управления сообщения «неожидаемый статус» с информацией о сработавшем датчике. Приведем примеры таких датчиков:

—термодатчик, который реагирует на резкое повышение температуры, как правило, являющееся результатом попытки вскрыть банкомат (резка корпуса циркулярными пилами, газосваркой);

262 |

Глава 10 |

|

|

—сейсмодатчик, который реагирует на резкое сотрясение корпуса и изменение его положения, возникающее при попытке передвинуть банкомат;

—датчик повышенной напряженности электромагнитного поля, который предотвращает попытки разблокировать какой-либо из замков банкомата электромагнитом или стереть данные с носителей;

— датчики попытки проникновения в щель диспенсера (устройства выдачи денег) и картридера (устройства принятия банковской карты), препятствующие соответственно попытке извлечь деньги из диспенсера или захваченные карты из картридера с помощью специальных устройств.

При поступлении извещений от таких датчиков дежурные инженеры получают в системе мониторинга сообщение о попытке взлома.

Также к устройствам, обеспечивающим защиту от мошенничества, можно отнести механизм картридера, закрывающий щель ввода карт при проведении операции с ней, препятствуя тем самым попытке извлечь карту при вводе неверного PIN-кода.

Одним из популярных в настоящее время способов мошенничества является так называемый скимминг. Скимминг означает установку на картридер и клавиатуру банкомата сканирующих устройств, которые ведут запись карт, вводимых в

картридер, и PIN-кодов, набираемых на клавиатуре. Для противодействия этому виду мошенничеств на картиридер и клавиатуру устанавливают специальные накладки, препятствующие установке поверх них сканирующих устройств.

10.3.2. Программные ограничения, препятствующие мошенничествам

Немаловажную роль в обеспечении безопасности операций, осуществляемых через банкомат, играют ограничения, вводимые системой управления [44, 58]. В первую очередь, это ограничения на вывод номеров карт. Как показывает практика, мошеннику не составляет труда подсмотреть набираемый PIN-код и узнать номер карты, который может быть выведен на чеке, выброшенном клиентом. Возникает возможность сделать копию карты. Поэтому номер карты на выводимом чеке усекается.

Администрирование процесса учета... |

263 |

|

|

Следующим важным ограничением является ввод лимитов на выдачу денег при использовании карт «чужих» банков, контроль за которыми осуществляет модуль авторизации. Это ограничение связано с тем, что при троекратном вводе неверного PIN-кода «чужие» карты не задерживаются банкоматом (поскольку механизм возврата карт банку-эмитенту не оговорен), а блокируются на сутки системой авторизации. Это дает возможность подобрать PIN-код с помощью банкоматов различных банков, отличных от банка-эмитента. Поэтому запрос большой суммы при использовании карты, выпущенной банком, не входящим в группу определенного банка, расценивается как потенциальная попытка снятия всех денег со счета, связанного с украденной картой.

Для предотвращения грабежа клиента система управления формирует экран с балансом счета таким образом, чтобы при выводе его на банкомате была затруднена возможность чтения на расстоянии.

Во избежание грабежей банкоматов суммы, доступные для снятия со счета, которые фактически свидетельствуют о наличности, хранящейся внутри банкомата, появляются на экране только после авторизации клиента. Таким образом, потенциальный грабитель при попытке запросить большую сумму денег на выдачу будет вынужден оставить в журналах (логах) системы управления номер своей карты.

10.3.3. Организационные мероприятия по обеспечению безопасности

Организационные мероприятия по обеспечению безопасности осуществляются на базе рекомендаций отраслевого стандарта PCS DSS и включают следующие требования [50, 66]:

1.Ввод различных ключей шифрования в один банкомат согласно требованиям Visa осуществляется минимум двумя различными уполномоченными людьми, каждый из которых знает только те ключи, которые вводит.

2.Доступ в помещение с оборудованием (серверная), связанным с управлением банкоматами, разрешается строго определенным лицам при получении ими разрешения у двух инженеров по безопасности. Оформляется однократный до-

264 |

Глава 10 |

|

|

пуск к оборудованию, который проверяется сотрудниками охраны при входе.

3.Каждый сотрудник процессингового центра (компания, обслуживающая работу с банковскими картами) имеет уникальную учетную запись для работы с персональным компьютером и при необходимости отдельную персональную учетную запись для работы на сервере.

4.Права доступа к каждому файлу с исходным текстом настраиваются с помощью средств ОС и закреплены не более чем за двумя людьми, которым разрешена модификация и компиляция элементов системы управления.

5.Права доступа к отдельным файлам настроек и к командам для банкоматов, задаются специализированными средствами и специально уполномоченным сотрудником. Доступ

ксредствам распределения прав разрешен не более чем двум сотрудникам.

6.Регулярно проводится смена паролей и ключей шифрования.

7.Запрещено подключение оборудования к промышленной и тестовой системам одновременно.

10.4. Пример реализации средств безопасности сетевой подсистемы ИС

Без реализации системы безопасности сети доступ к информационной системе могут получить как обычные пользователи, так и хакеры. При этом никакие средства серверов, СУБД, ОС не могут так же успешно, как сетевые средства контролировать безопасность и доступ к ресурсам ИС. С быстрым развитием возможностей удаленного доступа потребность усиления сетевой безопасности еще более возрастает из-за возможного вторжения в сеть ИС посторонних пользователей.

Безопасность сети определяется мерами, предусмотренными администратором системы. Чтобы реализовать различные меры безопасности, администратор системы должен создать политику (правила) безопасности в сети. Политика безопасности определяет цели и способы обеспечения безопасности в сети. Создание политики безопасности организации позволит зафиксировать ее в соглашениях об уровне обслуживания

Администрирование процесса учета... |

265 |

|

|

(SLA) на основе применяемых стандартов безопасности. Подробнее соглашение SLA рассматривается в главе 11.

Политика безопасности доступа включает следующие аспекты [20, 21, 22]:

1.Политика допустимого использования сети определяет, какие действия пользователя являются разрешенными и ответственность авторизованных пользователей, например, ежедневный запуск антивирусных программ.

2.Политика использования паролей определяет частоту смены паролей, их длину, группы администратора системы, имеющие системные пароли.

3.Политика использования электронной почты и выхода в Интернет определяет, каким пользователям ИС разрешено пользоваться электронной почтой и дано право выхода в Интернет. Например, такие права даны только тем сотрудникам, которым это необходимо для выполнения служебных обязанностей.

4.Меры, предпринимаемые в случае инцидентов в сети, например, администратор системы предусматривает, что должны делать пользователи в случае заражения вирусом их компьютера или обнаружения попытки несанкционированного доступа к их данным или сети.

5.Политика доступа удаленных пользователей к сети

определяет, как сотрудники компании получают доступ к корпоративной сети из другой сети. Например, администратор системы может потребовать, чтобы доступ к корпоративной сети с домашнего компьютера осуществлялся с помощью программного обеспечения виртуальных частных сетей (VPN)

ис использованием одноразовых паролей (OTP) [20].

6.Политика экстранет (extranet) соединений определяет, как создаются соединения с корпоративными сетями партнеров по бизнесу. Например, администратор системы может потребовать, чтобы партнерам было разрешено соединение с корпоративным сайтом только путем создания между сайтами VPN-туннеля с использованием стандарта тройного шифрования (Triple Data Encription Standard — 3DES) [20].

7.Политика использования общедоступных служб определяет, какие сетевые службы доступны в сети Интернет, например FTP, SMTP, HTTP, DNS.

Каждый уровень сети (магистральный, распределения, доступа) имеет различные функции, и на каждом из них различным образом осуществляется политика безопасности.

266 |

Глава 10 |

|

|

10.4.1. Политика безопасности магистрального уровня

Применение политики безопасности на магистральном уровне увеличивает задержку в сети, а оборудование и программное обеспечение магистрального уровня должно передавать пакеты настолько быстро, насколько это возможно. Поэтому администратор системы должен стараться реализовывать политику безопасности на более низких уровнях — уровне доступа и уровне распределения. А магистральный уровень должен полагаться на политику безопасности и фильтрования этих уровней.

Например, компания Cisco рекомендует, чтобы политика безопасности магистрального уровня касалась только функций качества обслуживания (QoS), которые меньше всего задействуют процессор коммутатора. Такой подход гарантирует заданный уровень обслуживания для конкретного соединения и предотвращает перегрузку сети.

10.4.2. Политика безопасности уровня распределения

Уровень распределения является основным уровнем для осуществления политики безопасности доступа. На этом уровне происходит объявление правильных маршрутов, блокирование трафика определенного типа и ограничение объема данных, посылаемых на магистральный уровень.

Четкая политика на уровне распределения гарантирует, что ненужный трафик или неправильные маршруты не будут распространяться на уровень магистрали. Осуществляется эта политика с помощью средств операционной системы коммутаторов данного уровня и определяет следующие аспекты:

—определение пакетов пользователей, которые могут передаваться другим виртуальным сетям; соответствующее ранжирование достигается применением списков доступа к конкретным портам, чтобы пропускать или уничтожать определенные пакеты данных;

—определение маршрутов, доступных магистральным коммутаторам согласно спискам распределения;

—определение сетевых служб, которые будут использоваться во всей сети, например DNS и DHCP.

Администрирование процесса учета... |

267 |

|

|

На уровне распределения политика безопасности сети реализуется с помощью следующих средств:

— списков доступа;

— ограничения доступа через управляющие программы эмуляции терминала (Telnet, SSH, HyperTerminal)

к управляющей консоли устройства;

—конфигурирования пользователей и паролей на физических устройствах;

— ограничения доступа к средствам ОС коммутаторов

спомощью уровней привилегий;

—обеспечения безопасности доступа к порту коммутатора. Последние четыре способа могут быть реализованы на

уровне распределения и на уровне доступа. Более подробно рассмотрим их реализацию именно на уровне доступа, где они применяются чаще всего.

Список доступа — это список условий, задаваемый средствами ОС сетевого устройства, которые управляют доступом к коммутатору или маршрутизатору. Списки доступа для протоколов IP, AppleTalk или IPX управляют доступом к различным сегментам сети. После того как список доступа создан, он может применяться на входящем или исходящем интерфейсе. Все, что не включено в список, — запрещено.

Фильтрация пакетов осуществляется сравнением значений их полей. Полученная из пакета информация (адрес источника и адрес получателя) сравнивается со значениями в списке доступа. Если зафиксировано совпадение, список в установленном порядке разрешает или запрещает передачу данных. Если обнаруживается запрет на передачу, то на порт отправителя пакета посылается сообщение ICMP о запрещении доступа.

Список доступа обрабатывается в порядке его задания. Как только найдено совпадение, обработка списка прекращается.

Например, в OC IOS Cisco есть два типа списков доступа: стандартный и расширенный. Оба типа разрешают или запрещают что-либо на основании определенных критериев.

Стандартный список доступа дает разрешение или накладывает запрет на передачу пакетов при использовании только адреса источника. Расширенный список доступа позволяет фильтровать пакеты на основании адреса источника, адреса получателя, типа протокола, приложения или номера порта транспортного протокола ТСР.

268 |

Глава 10 |

|

|

Тип списка доступа определяется назначенным ему номером. В документации ОС производителя коммуникационного оборудования указываются разрешенные соответствия типов списков доступа номерам списков.

Команды расширенных списков доступа IP (IP указывает на все типы протоколов ТСР/IP) более сложны, чем команды стандартных списков, и содержат намного больше опций. АС может с помощью команды записи информации в журнал протоколировать информацию о всех пакетах, которые соответствуют списку доступа. Включение этой функции потребляет ресурсы процессора, поэтому ее необходимо использовать только в целях поиска неисправностей.

Списки доступа создаются различными способами. Как только они созданы, можно распространить их применение на порты различных типов с помощью соответствующих команд. Управляя таблицами маршрутизации, можно ограничить размер таблиц в сетевых устройствах. Это позволит коммутаторам более быстро обрабатывать данные, не давать пользователям подключаться к сетям, к которым нет статических маршрутов или маршрутов по умолчанию, и поддерживать целостность информации маршрутизации.

10.4.3. Политика безопасности на уровне доступа

Политика безопасности на уровне доступа управляет физическим доступом к компонентам сети. На этом уровне администратору системы целесообразно обеспечить наибольшую защиту от несанкционированного доступа. Физический доступ подразумевает следующее.

Конфигурирование пользователей и паролей на физических устройствах. Пароли должны быть заданы для персонала служб администратора системы при любом способе доступа к коммутатору — через управляющую консоль или через эмуляторы консоли. Пароли должны быть зашифрованы средствами ОС коммутатора.

Ограничение доступа через программы эмуляции терминала (Telnet, SSH, HyperTerminal). Администратор системы должен задать тайм-аут для работы в этих продуктах. Операционная система коммутатора, не получая ввод символов от администратора в течение установленного

Администрирование процесса учета... |

269 |

|

|

времени, закрывает сессию и «выкидывает» пользователяадминистратора.

Ограничение доступа к средствам ОС коммутаторов с помощью уровней привилегий. Уровни привилегий могут быть назначены, чтобы разграничить функции администраторов системы. При этом АС должен дать кому-то из группы администраторов системный уровень для полного доступа к командам коммутатора с возможностью изменения конфигурации и параметров. Другие лица получают пользовательский уровень с возможностью выполнять ограниченное подмножество команд, которое не включает команды изменения конфигурации или функций отладки. Например, разрешаются только команды Display для просмотра параметров.

Обеспечение безопасности порта подразумевает ограничение прав доступа к порту коммутатора (Port Based Network Access Control) и означает идентификацию пользователя и контроль доступа устройства к порту коммутатора на уровне доступа. Пользователь получает доступ к ресурсам сети, если проходит процесс идентификации. В случае неподтверждения подлинности пользователя, он не получает доступа к ресурсам сети, что экви-

валентно его |

физическому отключению. Правила тако- |

го контроля |

были предложены в стандарте IEEE 802.1х |

в2001г. Стандарт определяет правила контроля доступа к порту коммутатора и предполагает, что все производители оборудования будут следовать им в целях стандартизации методов AAA. Но производители сетевого оборудования в значительной степени расширяют этот стандарт и вносят дополнения

вреальных продуктах.

Так, производители обычно вводят контроль по MACадресу устройства, подключаемого к коммутатору, и возможность подсоединения к данному порту не одного, а нескольких портов пользователей (для осуществления перекоммутации).

Стандарт 802.1x различает два вида портов:

—неконтролируемый порт (к порту может подключиться любой пользователь);

—контролируемый порт (к порту может подсоединяться только порт со специальным паролем).

270 |

Глава 10 |

|

|

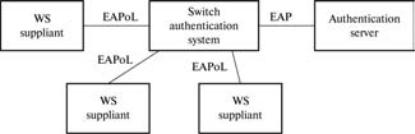

Рис. 10.1. Архитектура системы аутентификации

Согласно этому же стандарту существуют два вида контроля портов:

—физический контроль (только один порт рабочей станции или сервера может подключиться к данному порту аппаратуры);

—логический контроль (к порту могут подключаться разные физические порты).

Для поддержания механизма аутентификации был разработан протокол EAP [26] и его реализация с помощью технологии RPC (рис. 10.1).

На рабочей станции WS находится программный продукт, называемый агентом (suppliant). На коммутаторе работает программный продукт — аутентификационная система (authentication system, аутентификатор). Информация для аутентификации хранится на специальном сервере (authentication server), который может находиться под управлением служб администратора информационной системы предприятия или у оператора связи в центре аутентификации.

Сервер и аутентификатор работают по протоколу EAP (Extensible Authentication Protocol, расширяемый протокол аутентификации), а агент и аутентификатор взаимодействуют по протоколу EAPoL (Extensible Authentication Protocol over LANs).

Пакет EAP содержит (по стандарту) специальную информацию для аутентификации. Приведем примеры пакетов EAP:

—EAP-пакет: пакет содержит информацию аутентификации;

—EAPoL-start: пакет инициализации аутентификации, генерируется запрашивающей стороной;