МОБКС и МСЗИвКС

.pdf

МИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

Ордена Трудового Красного Знамени федеральное государственное бюджетное образовательное учреждение высшего образования

Московский технический университет связи и информатики

Кафедра информационной безопасности

Учебно-методическое пособие по дисциплине

МЕТОДЫ ОЦЕНКИ БЕЗОПАСНОСТИ КОМПЬЮТЕРНЫХ СИСТЕМ

Направление подготовки: 10.03.01 Информационная безопасность Профиль: Безопасность компьютерных систем

Москва 2024

План УМД на 2024/25 уч.г.

Учебно-методическое пособие по дисциплине

МЕТОДЫ ОЦЕНКИ БЕЗОПАСНОСТИ КОМПЬЮТЕРНЫХ СИСТЕМ

Составители:

А.Г. Симонян, к.т.н., доцент кафедры «Информационная безопасность» Д.И. Раковский, ассистент кафедры «Информационная безопасность»

Издание утверждено советом факультета КиИБ. Протокол № 12 от 20.06.2023г.

Рецензент О.И. Шелухин, д.т.н., заведующий кафедрой «Информационная безопасность»

2

СОДЕРЖАНИЕ |

|

Введение .......................................................................................................................... |

4 |

Лабораторная работа №1. Обнаружение уязвимостей на хосте КС с |

|

использованием программного обеспечения ScanOVAL............................................ |

5 |

Лабораторная работа №2. Составление потенциальных векторов атак для |

|

выявленных уязвимостей на хосте КС при помощи базы данных CAPEC............... |

7 |

Лабораторная работа №3. Составление модели угроз для хоста КС с |

|

использованием OWASP и БДУ ФСТЭК ...................................................................... |

8 |

Лабораторная работа №4. Повышение защищенности хоста КС за счет |

|

администрирования реестра ОС Windows ................................................................. |

10 |

Лабораторная работа №5. Обнаружение вторжений в КС за счет анализа сетевого |

|

трафика .......................................................................................................................... |

25 |

Лабораторная работа №6. Проведение аудита web-ресурсов при помощи сканера |

|

web-уязвимостей ZAP .................................................................................................. |

29 |

3

Введение

Современные компьютерные сети (КС) состоят из хостов, объединённых физической и логической топологией. Это обеспечивает возможность обмена данными между различными устройствами, но также делает их уязвимыми для кибератак. В связи с этим возникает необходимость оценки безопасности компьютерных систем, которая позволяет выявить и устранить уязвимости, предотвратить возможные угрозы и повысить уровень защиты.

Безопасность компьютерных сетей является одной из самых актуальных проблем современности. С ростом числа кибератак и увеличением сложности этих атак, необходимость в эффективной защите становится все более очевидной. Оценка безопасности компьютерных систем играет ключевую роль в этом процессе. Она позволяет определить слабые места в системе, выявить потенциальные угрозы и принять меры для их предотвращения.

Требования к оформлению отчета по лабораторной работе

Отчет оформляется по обобщенной структуре, содержащей: титульный лист, цель работы, вариант работы, основную часть, список использованной литературы и приложения (при необходимости). Текст отчета оформляется шрифтом Times New Roman; кегль - 12 или 14; обязательно проставление нумерации страниц, подрисуночных и надтабличных подписей.

4

Лабораторная работа №1. Обнаружение уязвимостей на хосте КС с использованием программного обеспечения ScanOVAL

Цель работы: ознакомление и получение первичных практических навыков работы с программным обеспечением для автоматизированного обнаружения уязвимостей в ОС Windows.

Теоретическая часть

Программа ScanOVAL предназначена для автоматического обнаружения уязвимостей ПО на компьютерах и серверах с ОС Microsoft Windows. Она сравнивает состояние системы с базой данных уязвимостей, представленных в формате OVAL 5.10.1 и выше. ScanOVAL способна выявлять одиночные и множественные уязвимости. Это инструмент для специалистов по информационной безопасности, позволяющий оценить защищенность системы и провести исследования в области безопасности ПО на платформе Microsoft Windows.

Практическая часть

Практическая часть выполняется на виртуальной машине или в учебном компьютере лаборатории кафедры «Информационная безопасность». В случае выполнения лабораторного задания на виртуальной машине, необходимо предпринять дополнительные шаги).

1.(Если задание выполняется на виртуальной машине). Скачать и установить Microsoft Windows 7/8/8.1/10. Выделить 4…8 ГБ оперативной памяти для виртуальной машины. Выделить не менее 40 ГБ дискового пространства для виртуальной машины. Сделать 2 скриншота:

1.1.Скриншот настроек виртуальной машины.

1.2.Скриншот рабочего стола виртуальной машины. Обои рабочего стола на

виртуальной машине должны быть уникальными.

2.(Если задание выполняется на виртуальной машине). Установить комплект программного обеспечения, находящегося в открытом доступе:

2.1.7-zip (https://www.7-zip.org);

2.2.Open Office (https://www.openoffice.org/ru/);

2.3.Paint.net (https://www.getpaint.net/index.html);

2.4.Установить дополнительное программное обеспечение из табл. 1.2 в соответствии с Вашим вариантом. Вариант определяется по номеру фамилии

всписке группы. Сделать скриншот списка установленных программ.

3.Скачать ScanOVAL и базу OVAL-описаний уязвимостей с официального сайта ФСТЭК (https://bdu.fstec.ru/scanoval).

4.Запустить ScanOVAL, загрузить скачанные OVAL-описания уязвимостей в программное обеспечение.

5

5.Запустить сканирование операционной системы с целью обнаружения уязвимостей. Сделать скриншот.

6.Проанализировать полученные результаты:

6.1.Все уязвимости разделить по группам. Критерий разделения по группам:

деструктивное воздействие на хост. Составить таблицу по шаблону из табл. 1.1, в которую внести идентификаторы каждой уязвимости, имеющей

критический и высокий уровни опасности.

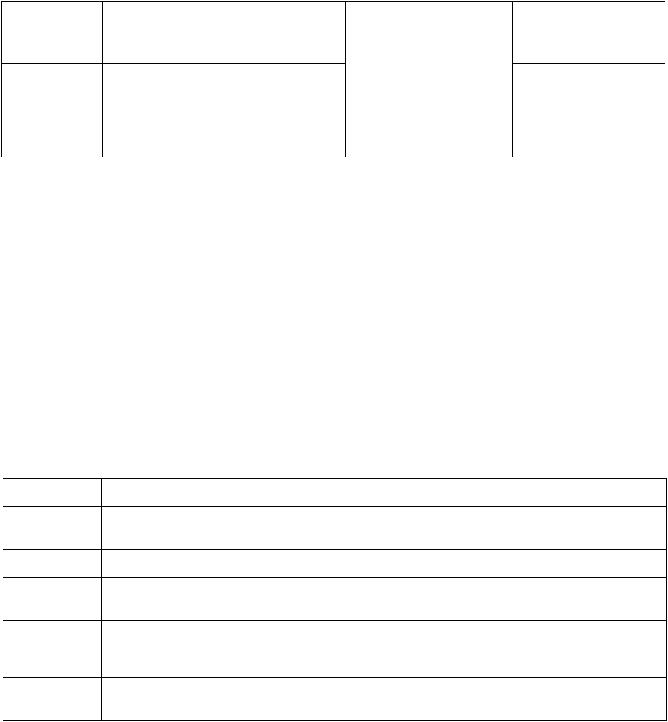

Таблица 1.1. Шаблон таблицы групп уязвимостей

Номер |

|

группы |

Идентификаторы уязвимостей |

уязвимостей |

|

1 |

BDU:2017-00209 |

|

|

|

BDU:2017-00208 |

Механизм реализации (Необходимо раскрыть, как именно может быть реализована уязвимость)

Доступ к освобожденной памяти Adobe Flash Player 24.0.0.186 и ниже осуществляется за счет модификации…

…

Деструктивное воздействие на хост / КС

Выполнение произвольного кода в ОС…

6.2.Сделать и внести в отчет скриншоты всех уязвимостей, имеющих критический уровень опасности.

6.3.Описать типовые меры защиты для каждой группы уязвимостей. Сформировать стратегию устранения (нивелирования) выявленных уязвимостей для двух сценариев:

6.3.1.Программное обеспечение на хосте может быть обновлено до актуальной версии.

6.3.2.Программное обеспечение на хосте не может быть обновлено до актуальной версии.

6.4.Сделать обобщенный вывод для всех остальных уязвимостей, выявленных в системе. Сформировать рекомендации по их устранению.

6.5.Сохранить результаты сканирования уязвимостей.

Таблица 1.2 Варианты выполнения лабораторной работы

Номер

варианта

1, 11, 21 2, 12, 22 3, 13, 23

4, 14, 24

5, 15, 25 6, 16, 26

7, 17, 27 8, 18, 28 9, 19, 29 10, 20, 30

Дополнительное программное обеспечения, устанавливаемое на виртуальную машину

Gimp (https://www.gimp.org); PyCharm Community Edition (https://www.jetbrains.com/ru-ru/pycharm/); Scilab (https://www.scilab.org/).

Scilab (https://www.scilab.org/); FreeCAD (freecad.org); Blender (https://www.blender.org/); PyCharm Community Edition (https://www.jetbrains.com/ru-ru/pycharm/); Audacity (https://www.audacityteam.org/); FreeCAD (freecad.org);

LibreOffice (https://www.libreoffice.org/); PyCharm Community Edition (https://www.jetbrains.com/ruru/pycharm/); Audacity (https://www.audacityteam.org/);

FreeCAD (freecad.org); Blender (https://www.blender.org/); LibreOffice (https://www.libreoffice.org/); Blender (https://www.blender.org/); Gimp (https://www.gimp.org); LibreOffice (https://www.libreoffice.org/); Audacity (https://www.audacityteam.org/); LibreOffice (https://www.libreoffice.org/); Gimp (https://www.gimp.org);

Gimp (https://www.gimp.org); LibreOffice (https://www.libreoffice.org/); FreeCAD (freecad.org); LibreOffice (https://www.libreoffice.org/); PyCharm Community Edition (https://www.jetbrains.com/ruru/pycharm/); FreeCAD (freecad.org).

FreeCAD (freecad.org); Scilab (https://www.scilab.org/); Gimp (https://www.gimp.org);

6

Лабораторная работа №2. Составление потенциальных векторов атак для выявленных уязвимостей на хосте КС при помощи базы данных CAPEC

Цель работы: ознакомление и получение первичных практических навыков работы с базой данных шаблонов атак CAPEC (англ. Common Attack Pattern Enumerations and Classifications).

Теоретическая часть

Вектор атаки представляет собой схему, метод, или маршрут, используемый злоумышленниками для успешного осуществления кибератаки на компьютерные системы и сети. Типовая структура вектора атаки может быть представлена в виде четырех компонент:

1.Идентификация уязвимости: Злоумышленник идентифицирует потенциальную уязвимость в целевой системе, которая может быть использована для внедрения в КС или атаки на элемент КС.

2.Планирование: Злоумышленник разрабатывает стратегию атаки, определяя методы и ресурсы, необходимые для успешного выполнения.

3.Эксплуатация: Злоумышленник применяет выбранный метод, используя известные или вновь обнаруженные уязвимости, чтобы проникнуть в систему или сеть.

4.Действия после вторжения: После вторжения, злоумышленник маскируется, распространяет вредоносные программы, или выполняет целенаправленные

действия с целью достижения своих целей (например, кража данных или установка бэкдоров).

При оценке защищенности КС, упрощенный сводный перечень возможных векторов атаки на хост может быть представлен в виде таблицы 2.1.

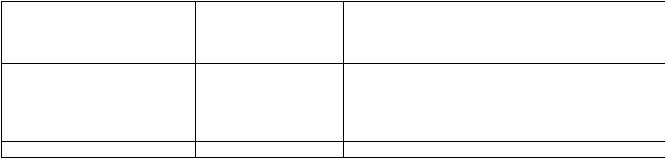

Таблица 2.1 Шаблон сводного перечня потенциальных векторов атак на хост КС

|

Способ |

Способ, через |

|

|

|

|

который может быть |

Способ закрепления |

|

||

№ |

проникновения в |

Последствия атаки |

|||

реализован |

злоумышленника в КС |

||||

|

целевую КС |

|

|||

|

проникновение в КС |

|

|

||

|

|

|

Выполнение |

||

|

|

Отправка |

Уязвимости BDU:2017- |

||

|

|

произвольного кода в |

|||

|

Социальная |

зараженного письма |

00209, BDU:2017-00208 |

||

1 |

ОС… |

||||

инженерия, фишинг |

на корпоративную |

|

|||

|

|

Выход за пределы |

|||

|

|

почту |

Уязвимости …, … |

||

|

|

выделенной памяти… |

|||

|

|

|

|

||

2 |

… |

… |

… |

… |

Понимание векторов атак позволяет специалистам по ИБ лучше анализировать и классифицировать угрозы, учитывая потенциальные уязвимости и сценарии атак. Наблюдение за возможными векторами атак и анализ сетевого трафика позволяют оперативно обнаруживать и предотвращать инциденты безопасности.

7

Практическая часть

1.Зайти по адресу (https://capec.mitre.org/index.html) и ознакомиться с интерфейсом web-версии базы данных шаблонов атак CAPEC. Снабдить отчет соответствующим скриншотом.

2.В левом углу найти раздел «CAPEC List Quick Access» и выбрать View CAPEC>> by Mechanisms of Attack. Снабдить отчет соответствующим скриншотом.

2.1.Ознакомиться с таксономией механизмов реализаций компьютерных атак. 2.2.Перейти в категорию по указанному пути:

2.2.1.«Manipulate Data Structures - Input Data Manipulation - Path Traversal - Relative Path Traversal.

2.2.2.Сделать скриншот раздела и прикрепить в отчет.

2.3.Ознакомиться с информацией, предоставляемой базой данных. В отчете описать механизм реализации (составить на основе материалов разделов в данной атаке).

3.Проанализировать отчет и перечень уязвимостей, полученный в ходе выполнения ЛР №1. Продублировать таблицу 1.1 из отчета в ЛР №1, в отчет по текущей работе.

3.1.С использованием базы данных шаблонов атак CAPEC, заполнить сводный перечень потенциальных векторов атак (табл. 2.1) на хост КС.

3.1.1.Каждая группа выявленных уязвимостей должна быть включена в перечень потенциальных векторов атаки минимум один раз.

3.1.2.Количество потенциальных векторов атаки на хост должно быть не менее 5.

4.Привести в отчете меры противодействия по каждому выявленному потенциальному вектору атаки.

Лабораторная работа №3. Составление модели угроз для хоста КС с использованием OWASP и БДУ ФСТЭК

Цель работы: ознакомление и получение первичных практических навыков работы с банком данных угроз (БДУ) ФСТЭК.

Теоретическая часть

Угроза безопасности информации – это условия и факторы, создающие потенциальную или уже существующую опасность нарушения безопасности информации (ее конфиденциальности, целостности и доступности). Реализация угроз безопасности информации, как правило, возможна в информационных системах, автоматизированных системах управления, информационнотелекоммуникационных сетях, облачных инфраструктурах.

8

Модель угроз (безопасности информации) — это физическое, математическое и описательное представление свойств или характеристик угроз безопасности информации Модель угроз — это документ, назначение которого— определить угрозы, актуальные для конкретной системы.

Практическая часть

1.Перейти на сайт OWASP (от англ. Open Web Application Security Project) в раздел с 10 основными угрозами безопасности КС (https://owasp.org/www-project-top- ten/). Сделать скриншот и включить в отчет;

2.Кратко описать каждую из 10 основных угроз безопасности;

3.Продублировать в табл. 2.1 из ЛР №2, добавив столбец «номер основной угрозы безопасности OWASP». Присвоить каждому потенциальному вектору атаки минимум одну основную угрозу безопасности OWASP;

4.Перейти на сайт БДУ ФСТЭК в раздел «Новый раздел угроз»

(https://bdu.fstec.ru/threat-section/shaper-threats). Ознакомиться с функционалом, сделать скриншот и включить в отчет; 4.1.Нажать на кнопку «приступить к формированию угроз»;

4.2.Ознакомиться с содержимым страницы «Выберите негативные последствия». Выбрать негативные последствия (минимум 3 шт.), актуальные для анализируемого хоста КС. Выбор последствий обосновать. Сделать скриншот и включить в отчет. Нажать на кнопку «далее»;

4.3.Ознакомиться с содержимым страницы «Выберите угрозы». Ознакомиться с автоматически выбранными угрозами безопасности информации. Скорректировать при необходимости. Выбор угроз обосновать. Сделать скриншот и включить в отчет. Нажать на кнопку «далее»;

4.4.Ознакомиться с содержимым страницы «Выберите объекты воздействия». Выбрать объекты воздействия (минимум 3 шт.), актуальные для анализируемого хоста КС. Сделать скриншот и включить в отчет. Нажать на кнопку «далее»;

4.5.Ознакомиться с содержимым страницы «Выберите компоненты объектов воздействия»;

4.5.1.Раскрыть выпадающее меню «Дополнительные компоненты» для каждого объекта воздействия и выбрать минимум 3 дополнительных компонента, актуальных для анализируемого хоста КС;

4.5.2.Выбор дополнительных компонентов для каждого объекта воздействия обосновать. Сделать скриншот меню с выбором и включить в отчет. Нажать на кнопку «далее»;

9

4.6.Ознакомиться с содержимым страницы «Выберите уровень возможностей нарушителей». Выбрать все типы нарушителей. Сделать скриншот и включить в отчет. Нажать на кнопку «далее»;

4.7.Получить перечень возможных угроз безопасности информации. Ознакомиться с содержимым каждой категории. Перенести содержимое перечня в отчет в соответствии с шаблоном из табл. 3.1;

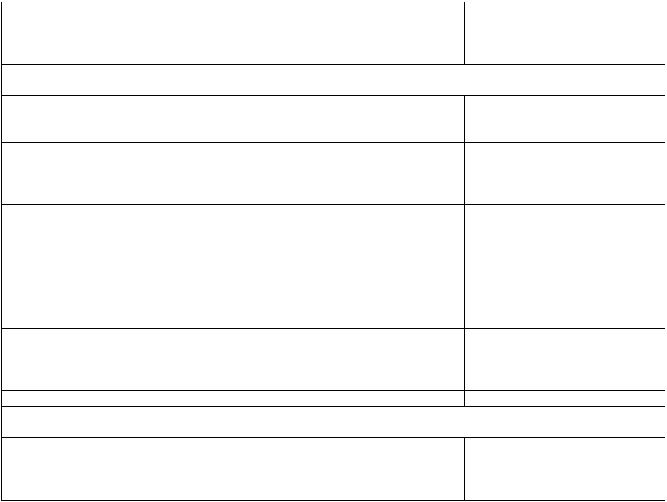

Таблица 3.1 Фрагмент перечня возможных угроз безопасности информации для хоста в КС

Угроза безопасности информации (УБИ) |

Соответствующий |

вектор |

|

атаки на хост КС из перечня |

|

|

потенциальных |

векторов |

1 УБИ.3 |

атак, № |

|

|

|

|

Угроза несанкционированной модификации (искажения) |

|

|

1.1 УБИ.3.1.1 |

1 |

|

Угроза несанкционированной модификации (искажения) компонентов |

|

|

автоматизированного рабочего места за счет эксплуатации уязвимостей |

|

|

1.2 УБИ.3.1.2 |

1 |

|

Угроза несанкционированной модификации (искажения) компонентов |

|

|

автоматизированного рабочего места за счет использования недостатков |

|

|

конфигурации |

|

|

1.3 УБИ.3.1.3 |

1, 2 |

|

Угроза несанкционированной модификации (искажения) компонентов |

|

|

автоматизированного рабочего места за счет использования недостатков |

|

|

архитектуры |

|

|

1.4 УБИ.3.1.4 |

2 |

|

Угроза несанкционированной модификации (искажения) компонентов |

|

|

автоматизированного рабочего места за счет внедрения вредоносного |

|

|

программного обеспечения |

|

|

1.5 УБИ.3.1.5 |

1, 2 |

|

Угроза несанкционированной модификации (искажения) компонентов |

|

|

автоматизированного рабочего места за счет внедрения программных и |

|

|

аппаратных закладок |

|

|

… |

… |

|

2. УБИ.5 |

|

|

Угроза удаления информационных ресурсов |

|

|

2.1 УБИ.5.1.1 |

3 |

|

Угроза удаления информации, обрабатываемой на автоматизированным |

|

|

рабочем месте за счет эксплуатации уязвимостей |

|

|

… |

… |

|

5.Актуализировать рекомендации по повышению защищенности хоста в КС, сформированные в ЛР №1 и №2. Сделать выводы.

Лабораторная работа №4. Повышение защищенности хоста КС за счет администрирования реестра ОС Windows

Цель работы: развитие практических навыков по работе с реестром Windows, включая создание значений для настройки штатных компонентов ОС, сбор и исследование информации о системе, пользователях и их активности на машине.

10