МИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ

Ордена Трудового Красного Знамени

Федеральное государственное бюджетное образовательное учреждение высшего образования

«Московский технический университет связи и информатики»

__________________________________________________________________

Кафедра «Информационная безопасность»

Отчёт по лабораторной работе №4

по дисциплине «Методы и средства защиты информации в компьютерных сетях»

Выполнили: студенты гр. БСТ2104

Алексеев Даниил Петрович

Кофанов Дмитрий Алексеевич

Мироносцев Григорий Константинович

Первухина Алиса Александровна

Проверили:

асс. Рыбаков Сергей Юрьевич

асс. Раковский Дмитрий Игоревич

Москва

2024

Задание

Скачать и установить Microsoft Windows 10 на виртуальную машину Virtual Box или VMware (https://www.microsoft.com/ru-ru/software-download/windows10).

Настроить виртуальную машину: выделить от 4 до 8 ГБ оперативной памяти для виртуальной машины (если размер вашей оперативной памяти 8 ГБ и ниже выделяйте 2 ГБ на ВМ) и не менее 40 ГБ дискового пространства для виртуальной машины.

Сделать скриншот настроек виртуальной машины. Сделать скриншот рабочего стола виртуальной машины. Обои рабочего стола на виртуальной машине должны быть уникальными.

Выбрать утилиту для работы с реестром. Использовать встроенный regedit.exe или установить Registry Explorer (https://ericzimmerman.github.io/#!index.md) на виртуальную машину.

Исходя из варианта, выбранного в соответствии с таблицей 4.2, выполнить необходимые действия в системе через реестр и с помощью необходимых веток и ключей узнать информацию об исследуемой системе, анализируя следующие значения, используя встроенный редактор реестра или стороннее ПО.

Составить отчёт, содержащий скриншоты и описания пунктов работы.

Таблица 4.2 – Варианты выполнения лабораторной работы

Вариант |

Действия |

5 |

CompName – BKScomp5; Time Zone – UTC +05:00; DefaultUserName – BKSstud5; DefaultPassword – qwerty5; Run – “FullPath\Edge.exe* /background”; Shimcache – msinfo32.exe, taskkill.exe, msconfig.exe + 2 на выбор; Schedule Task – запуск telegram в опр. время; OpenSavePidlMRU – BKSevil7.txt, BKSevil8.pdf; bam – telegram.exe, net.exe, netsh.exe; RecentDocs – 5test.txt, 5test.pdf, 5test.zip; RunMRU – firewall.cpl, cmd; WordWheelQuery – C:\Temp\evil5\evil\evil5.txt. |

Содержание

Цель работы 4

Теоретическая часть 4

Ход выполнения работы 6

Заключение 42

Цель работы

Целью работы является развитие практических навыков по работе с реестром Windows, включая создание значений для настройки штатных компонентов ОС, сбор и исследование информации о системе, пользователях и их активности на машине.

Теоретическая часть

Реестр Windows является важным источником криминалистических данных. Анализ его значений помогает выявить вредоносное ПО, нелегитимные изменения настроек системы и сети, а также пользовательскую активность. Он также предоставляет информацию о настройках приложений и служб, запланированных заданиях и многом другом.

Весь реестр представлен в следующих файлах:

Общие (%SYSTEMROOT%\system32/config)

SYSTEM – информация о системе и её основных конфигурациях;

SOFTWARE – информация о приложениях;

SAM – информация о профилях пользователей, секретах аутентификации и авторизации.

Пользовательские

\Users\...\NTUSER.DAT;

\Users\...\AppData\Local\Microsoft\Windows\USRCLASS.DAT.

Файлы реестра используются ОС для работы компьютера. Доступ к ним ограничен, но его можно получить двумя способами: создать побитовую копию хранилища при выключенном компьютере или использовать специальное ПО. Однако, использование ПО может изменить состояние системы, что нужно запротоколировать.

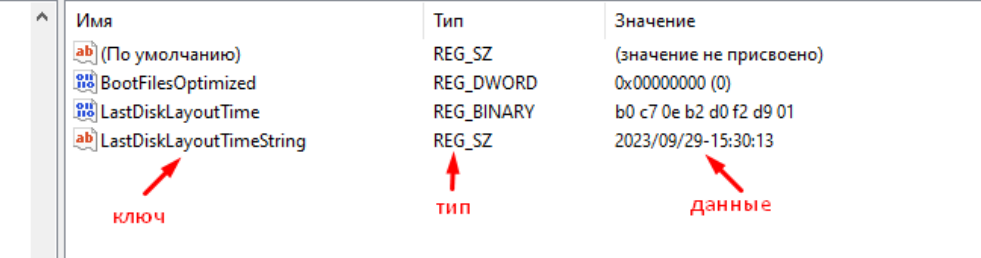

Основные типы данных, представленных в реестре, приведены в табл. 4.1, на рисунке 4.1 представлено отображение ключей в реестре.

Таблица 4.1 – Основные типы данных, приведённые в реестре

Имя |

Тип данных |

Описание |

Двоичное значение |

REG_BINARY |

Двоичные данные. Отображаются в шестнадцатеричном виде. |

Параметр DWORD |

REG_DWORD |

Данные, представленные числом длиной 4 байта (параметры драйверов и служб). |

Строковый параметр |

REG_SZ |

Текстовая строка фиксированной длины. |

Рисунок 4.1 – Внешний вид улья реестра

Ход выполнения работы

Результаты выполнения работы представлены на рисунках 1.1-1.37:

Рисунок 1.1 – Настройки виртуальной машины

Рисунок 1.2 – Рабочий стол виртуальной машины

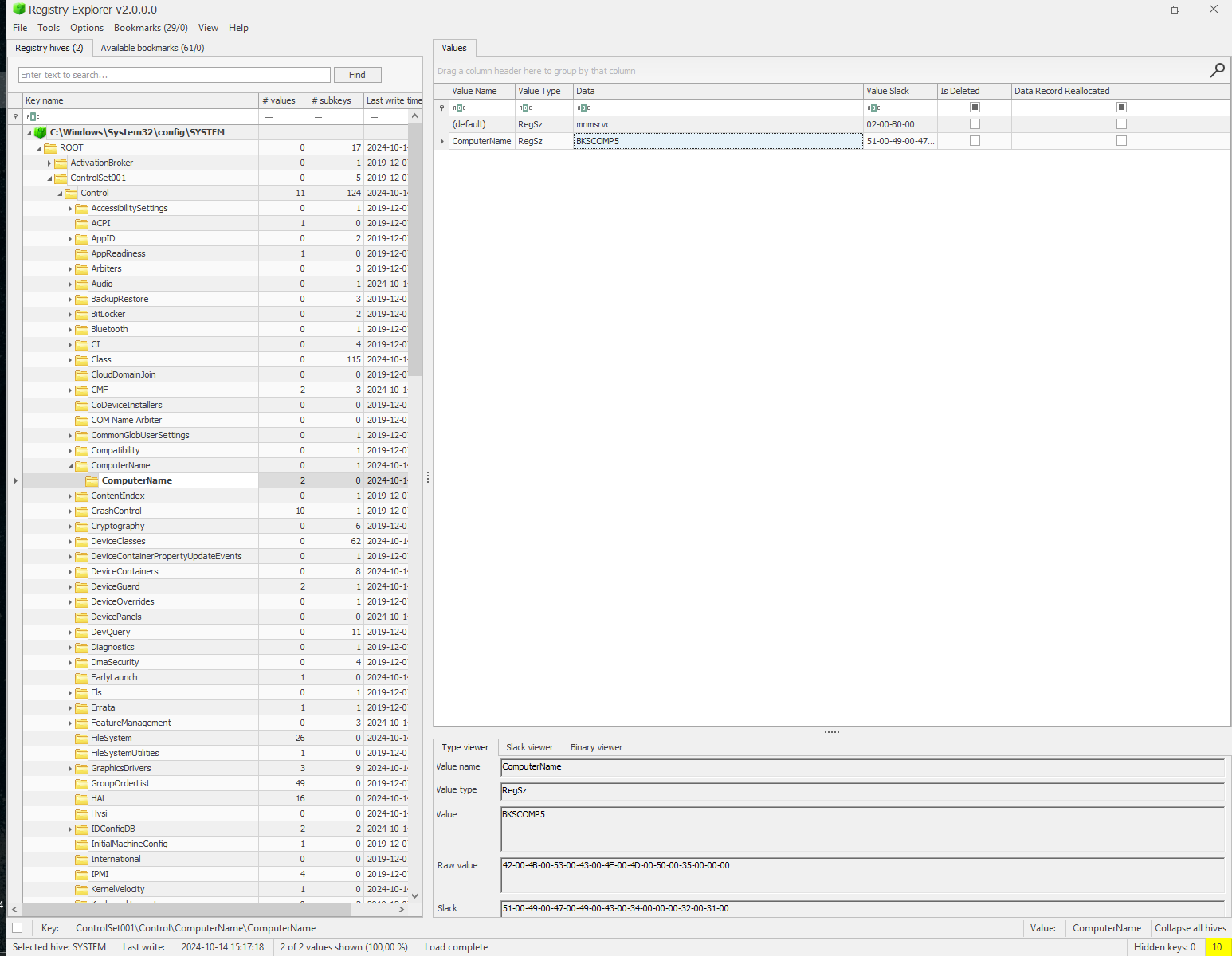

Рисунок 1.3 – Информация об имени компьютера

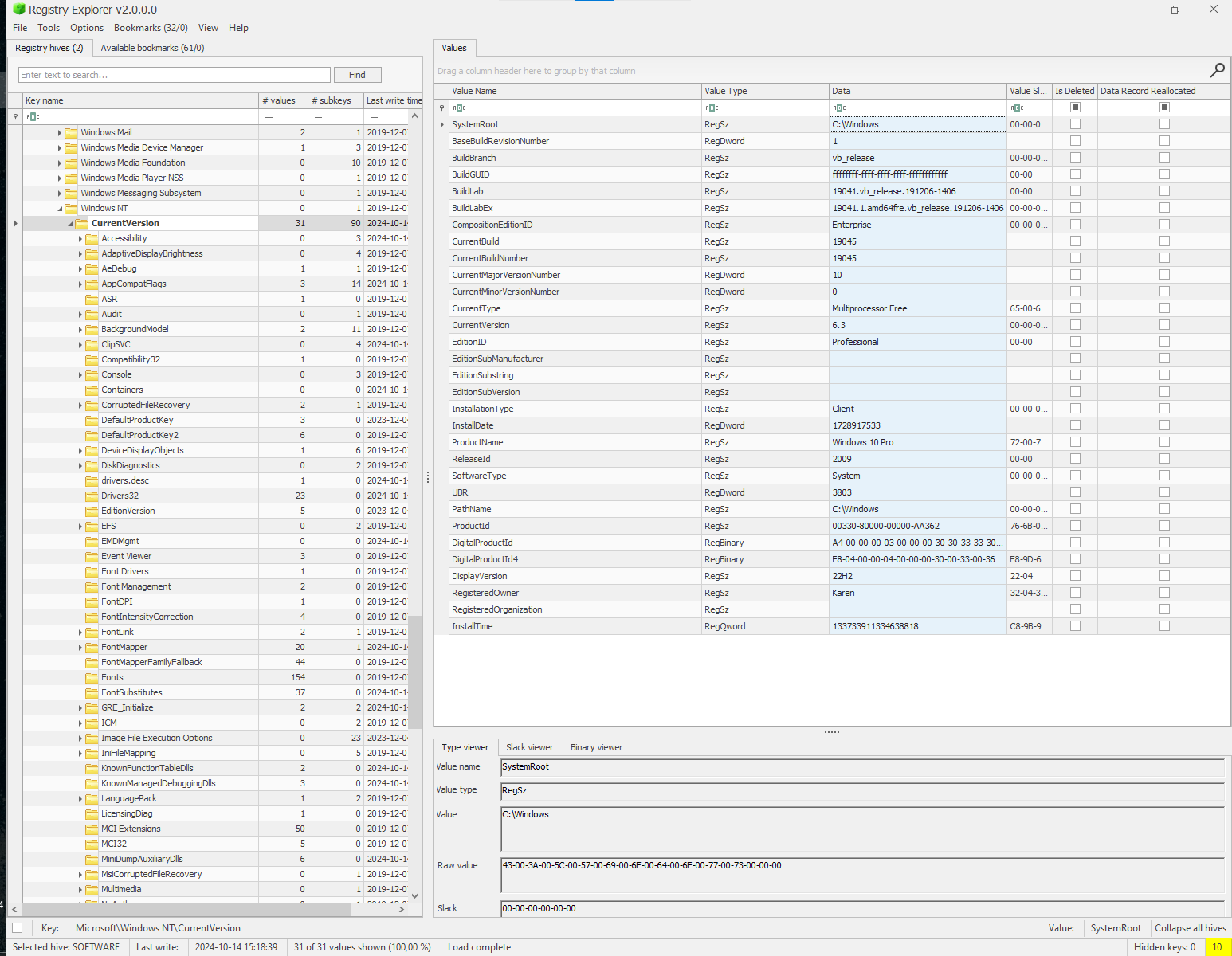

Рисунок 1.4 – Информация об операционной системе

На рисунке 1.4 представлены следующие параметры ОС:

корень установки – C:\Windows;

релиз 2019 года, 12.06-14.06;

текущий билд 19045;

Windows Professional;

версия 6.3;

клиентская установка.

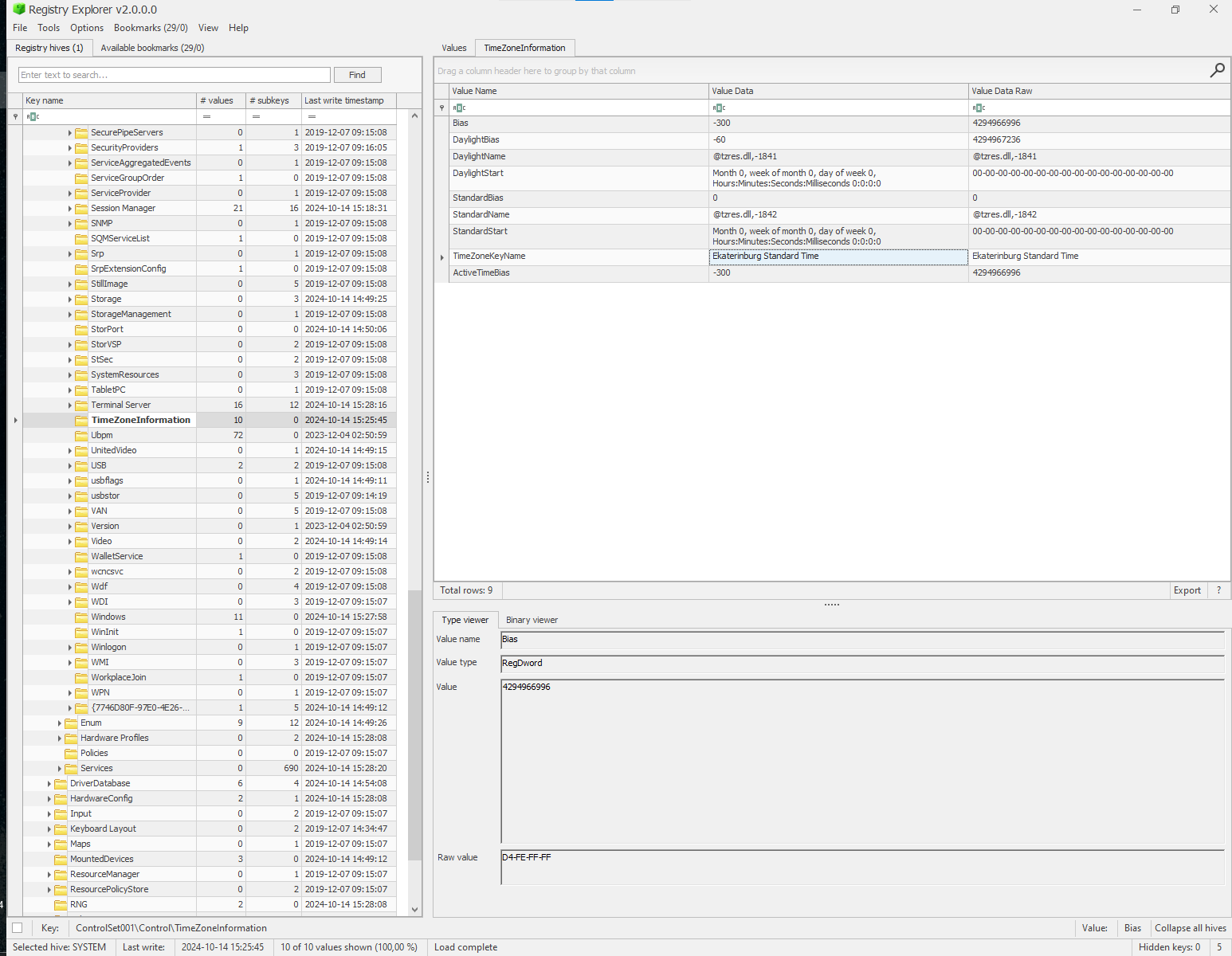

Рисунок 1.5 – Информация о временной зоне (Ekaterinburg ST – UTC +05:00)

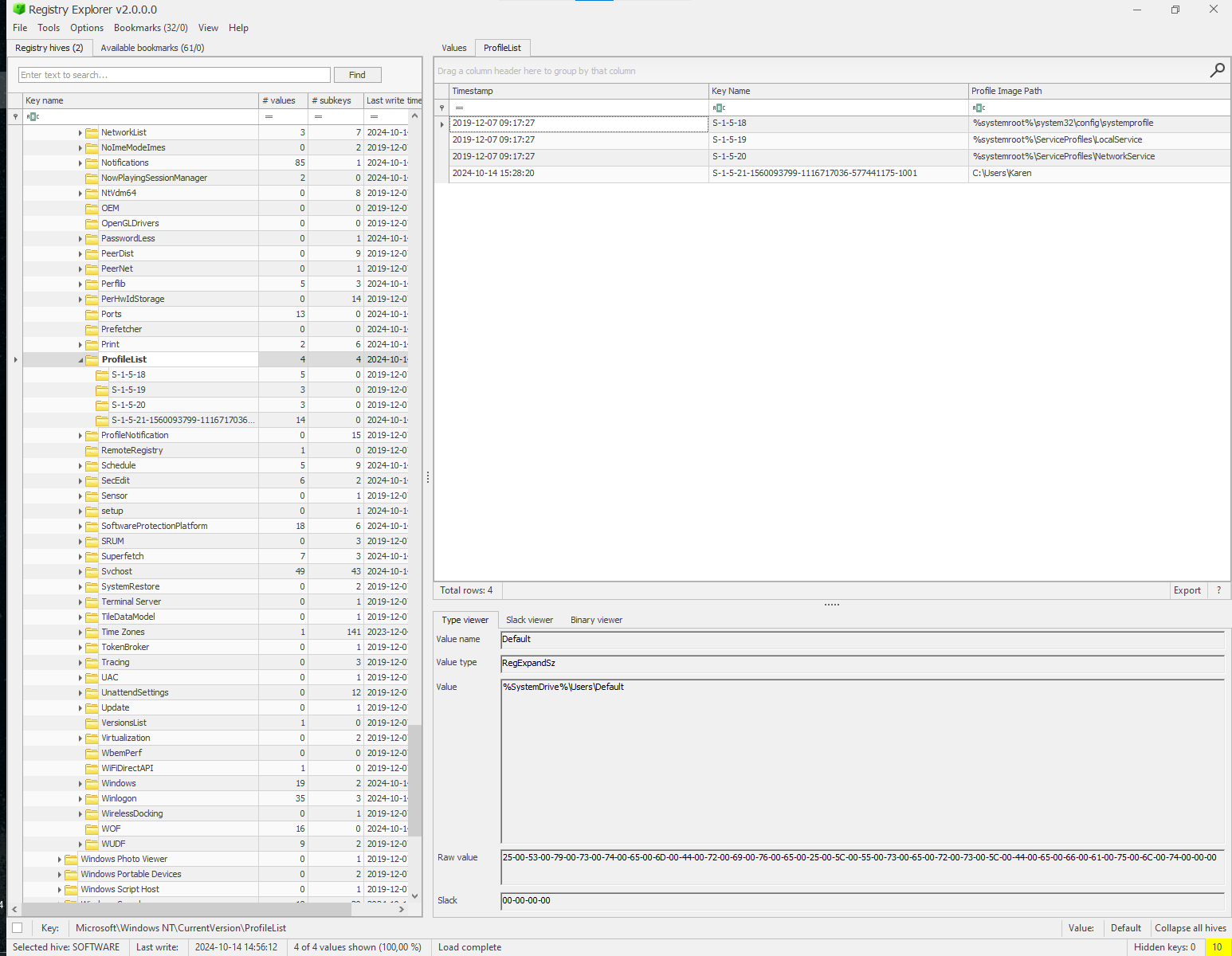

Рисунок 1.6 – Информация об учётных записях пользователей

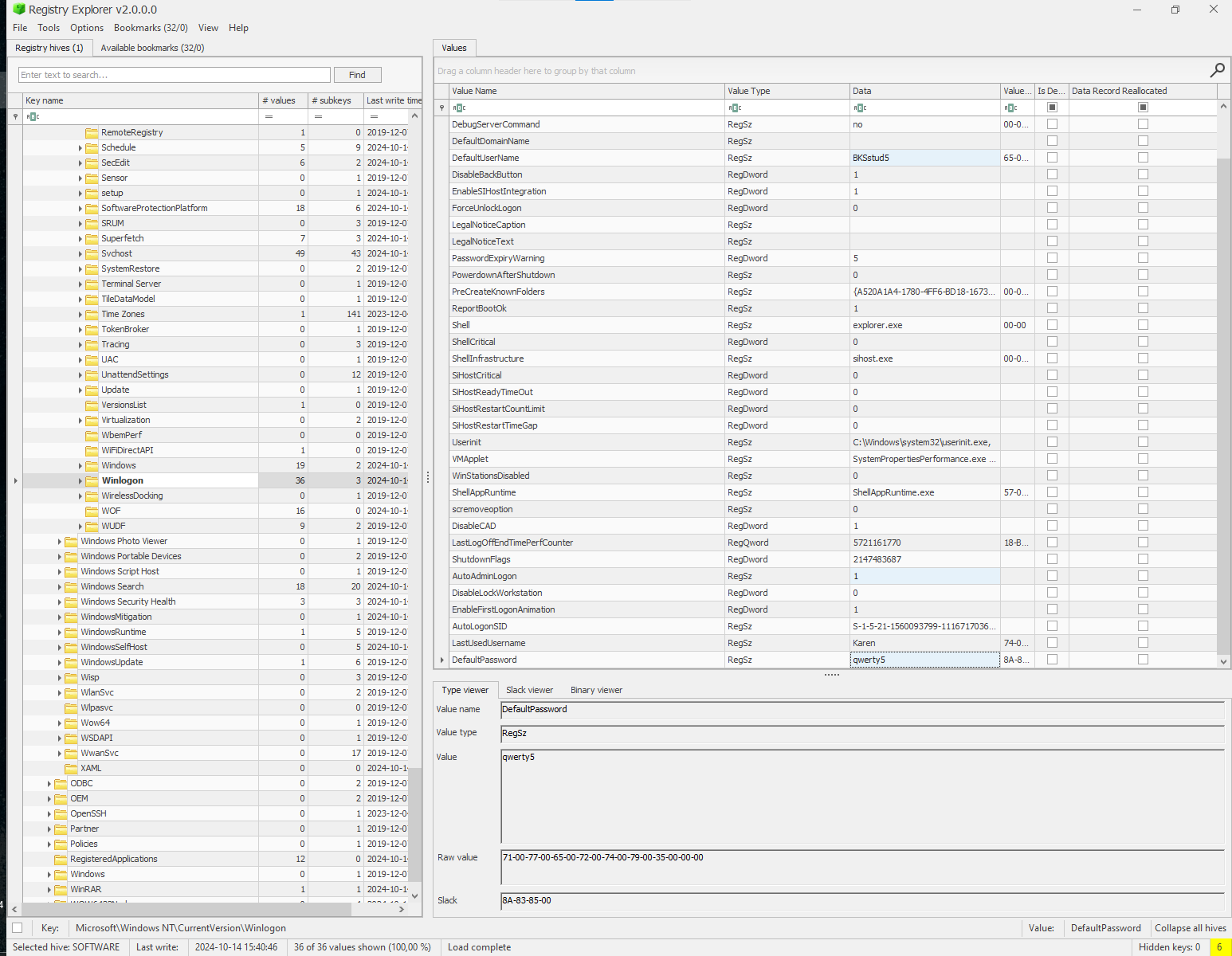

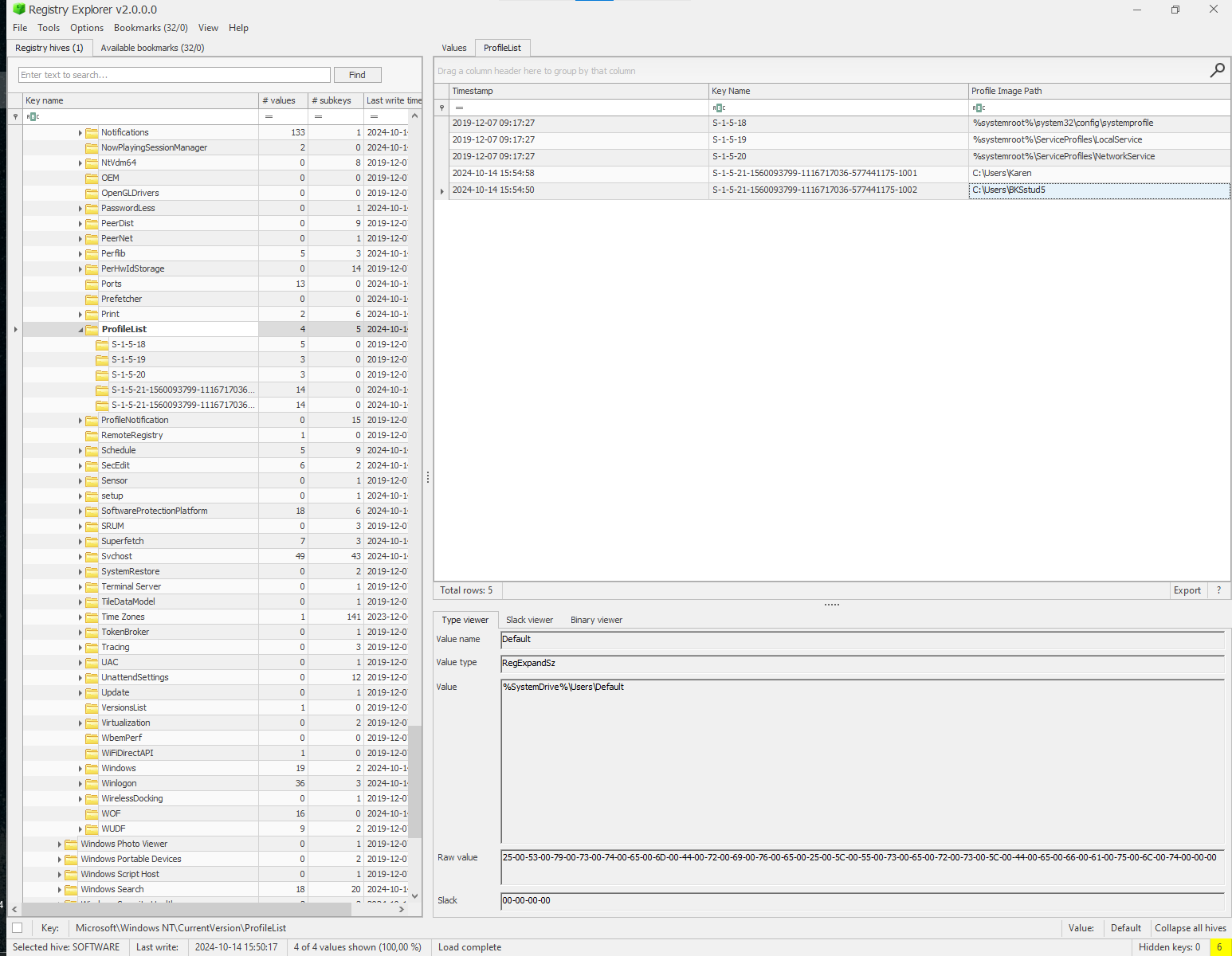

Рисунок 1.7 – Создание пользователя для автоматического входа в систему

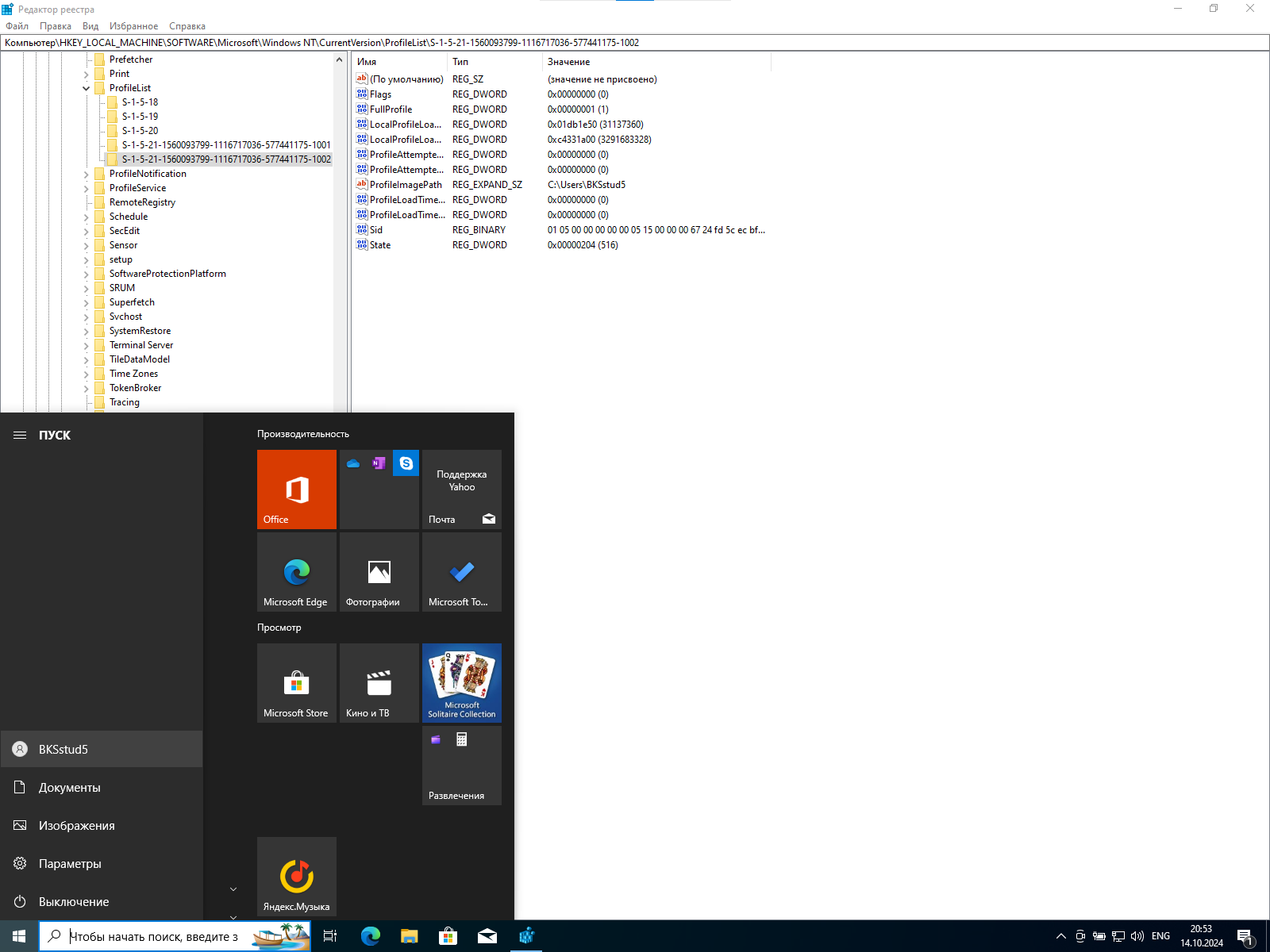

Рисунок 1.8 – Автоматический вход в систему под новым пользователем после перезагрузки, появление учётной записи пользователя

Рисунок 1.9 – Появление учётной записи пользователя

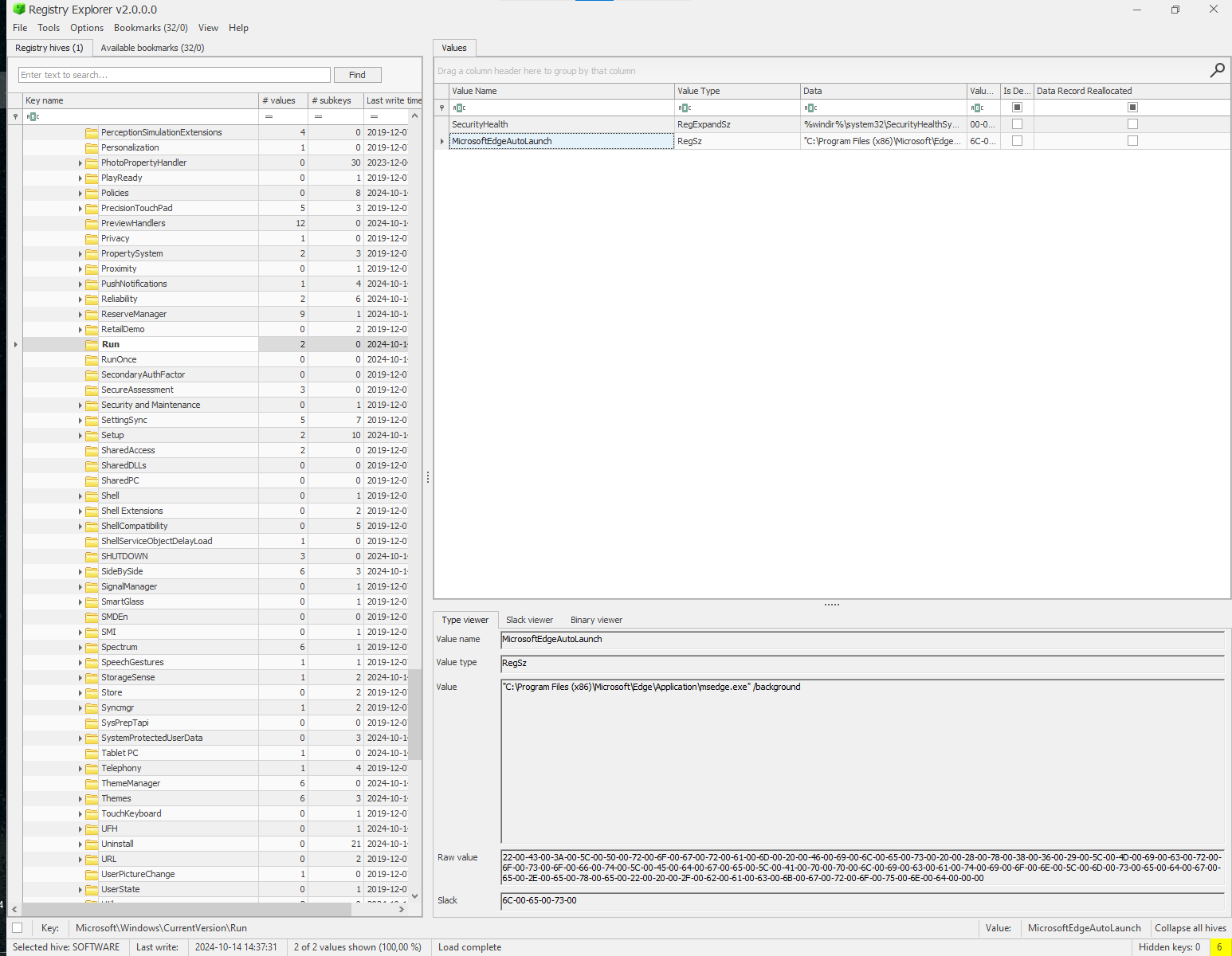

Рисунок 1.10 – Создание строкового параметра для автоматического запуска Microsoft Edge после загрузки операционной системы

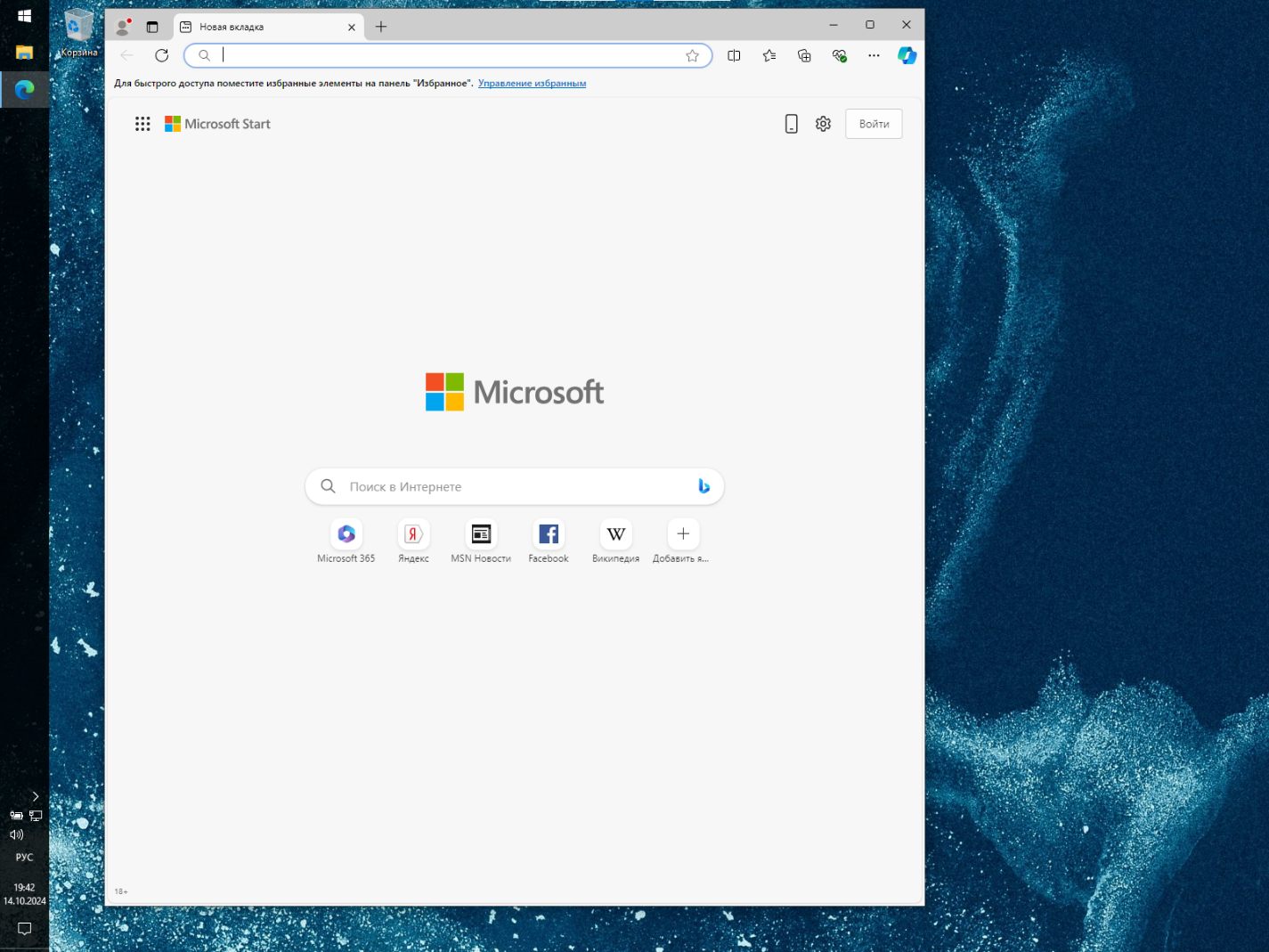

Рисунок 1.11 – Автоматический запуск Microsoft Edge после загрузки операционной системы

Таким образом, злоумышленники могут использовать данные ключи для запуска вредоносного ПО в фоновом режиме и закрепления в системе, так как в ключах могут быть указаны не только сами файлы или скрипты, но и параметры их запуска. Полученные из ключей данные помогают понять, удалось ли злоумышленнику закрепиться в системе, какие права доступа у него есть и что было запущено хотя бы один раз.

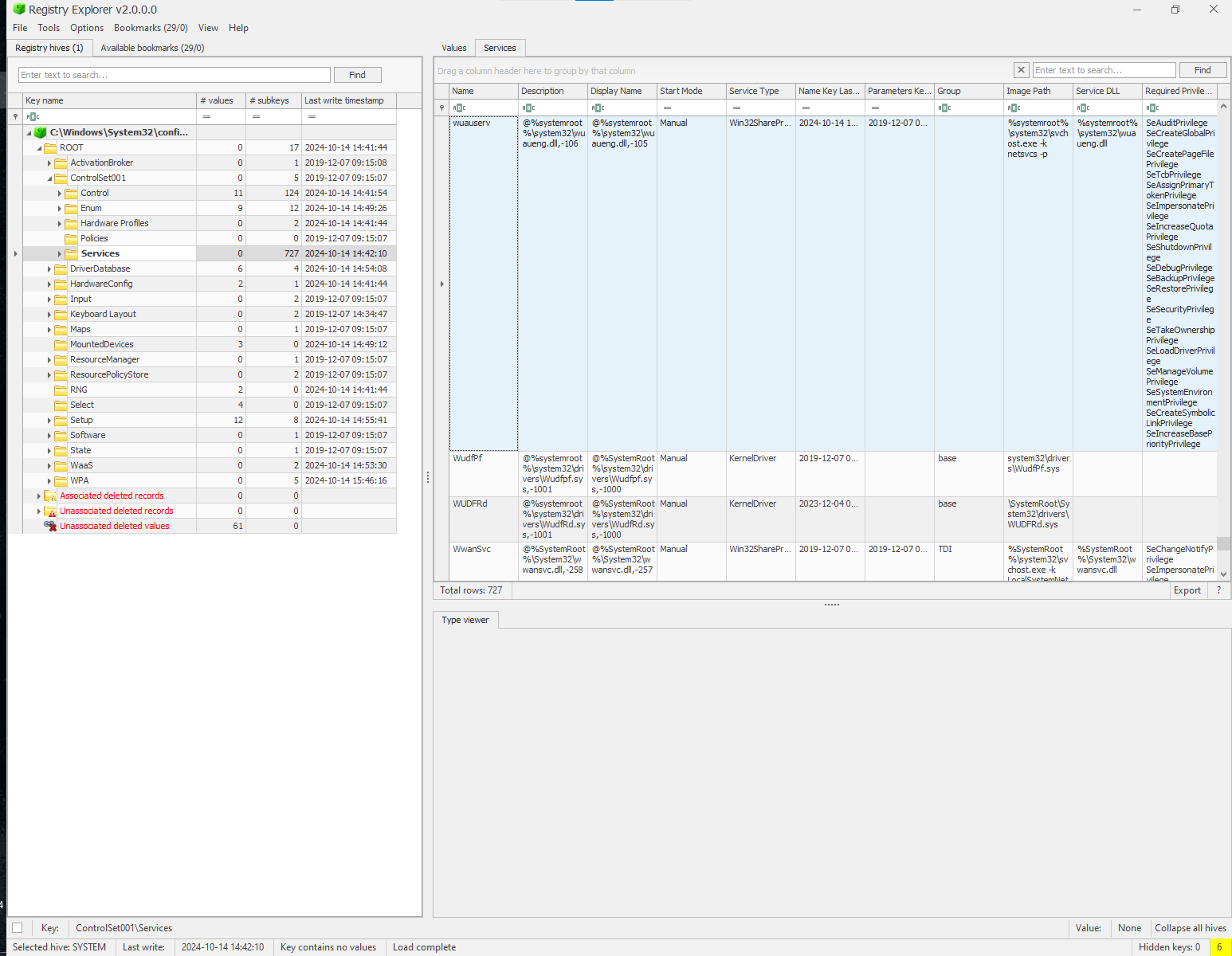

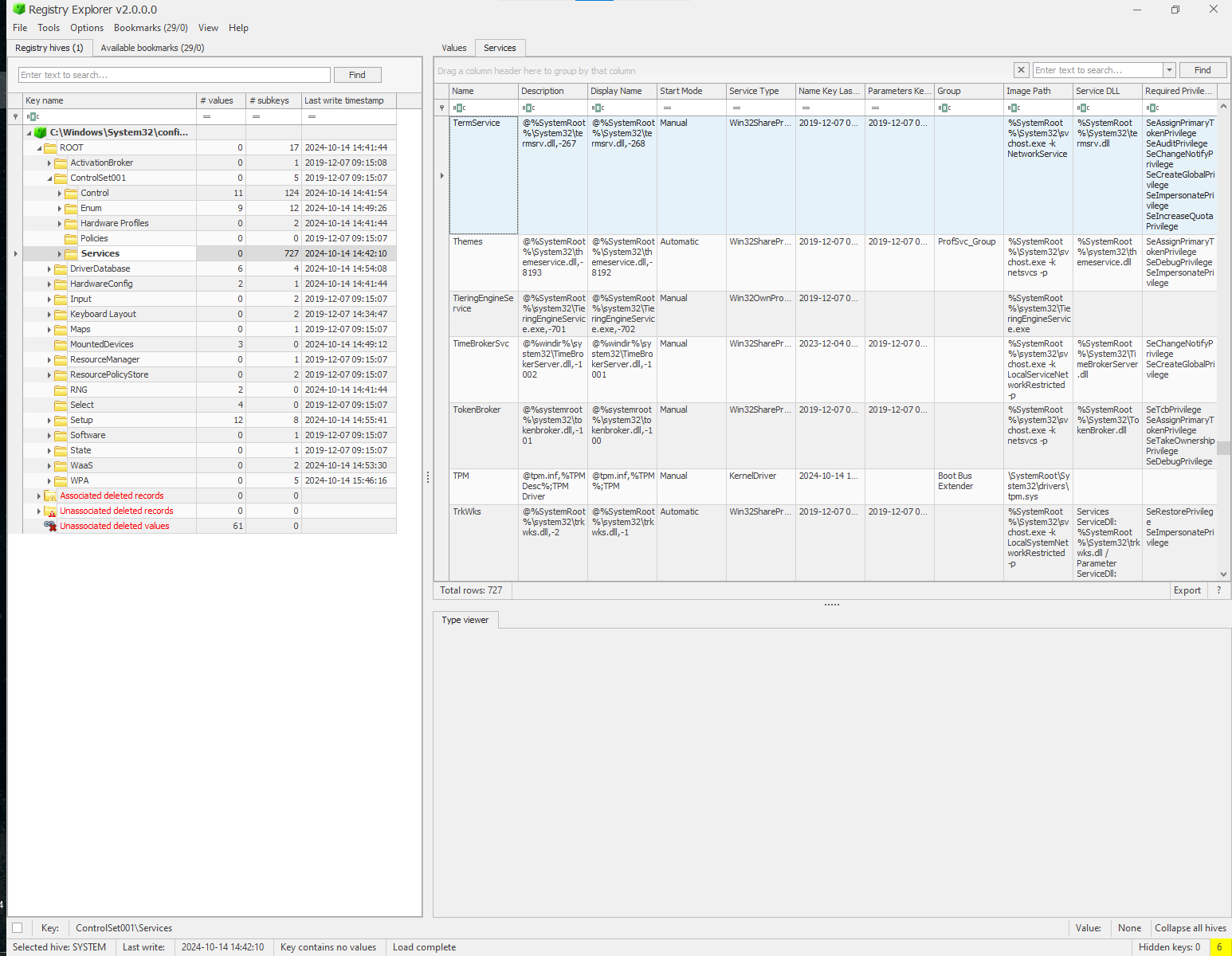

Рисунок 1.12 – Информация о службе wuauserv

Служба wuauserv отвечает за автоматическое обновление системы, включая загрузку и установку обновлений для операционной системы и других компонентов через Центр обновления Windows. Режим запуска службы установлен как Manual (ручной), что означает, что служба запускается только по требования и не работает постоянно в фоновом режиме. Параметр Win32ShareProcess указывает, что служба работает как совместный процесс Win32, что означает, что она может делить процесс с другими службами и не требует отдельного процесса для своей работы. Служба не привязана ни к одной группе (некоторые службы могут быть частью определённых групп, что влияет на порядок их запуска) и запускается в составе svchost.exe.

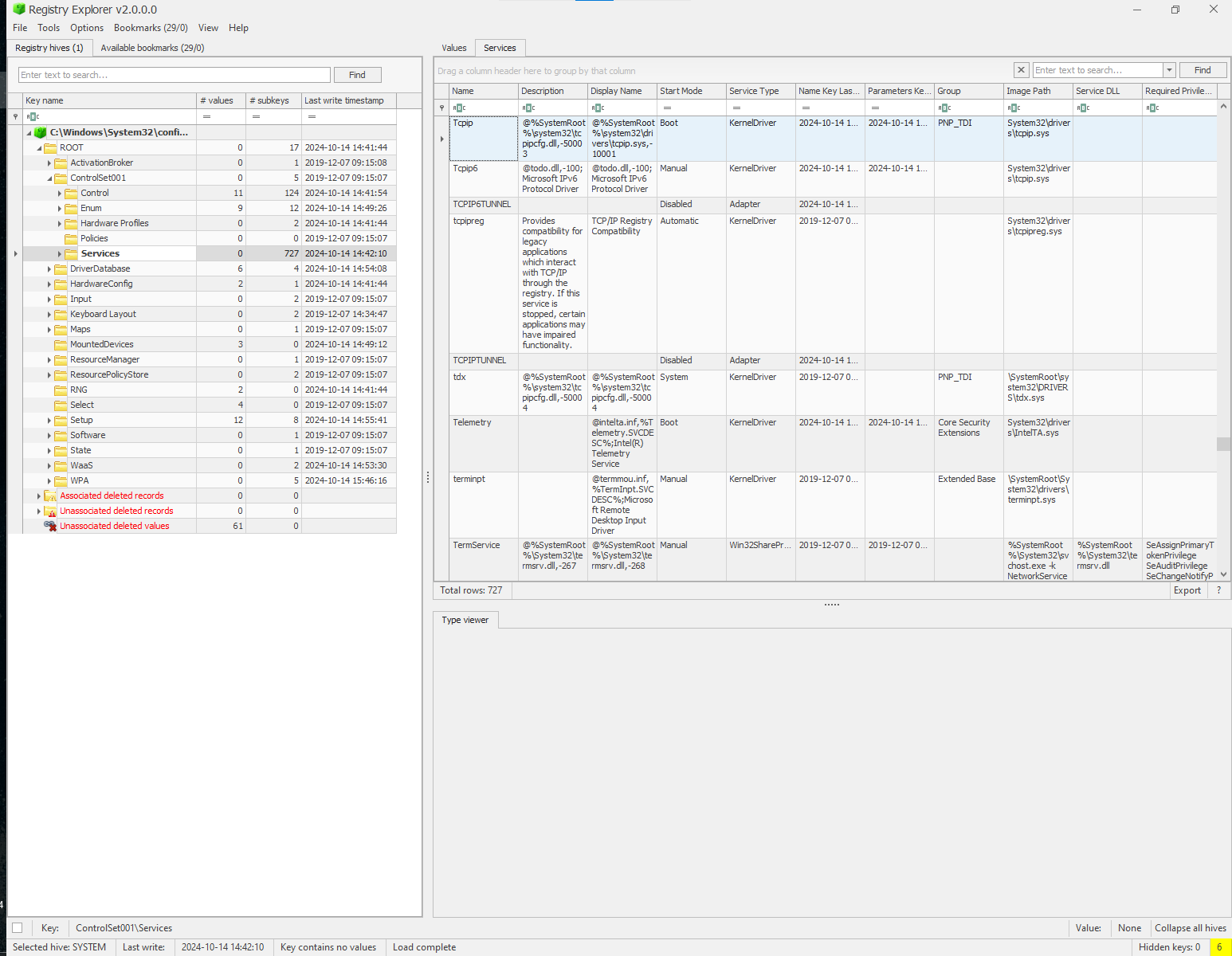

Рисунок 1.13 – Информация о службе Tcpip

Служба Tcpip является драйвером ядра tcpip.sys, который реализует поддержку сетевых протоколов TCP/IP в операционной системе. Этот драйвер отвечает за передачу данных через сеть, взаимодействие с другими устройствами в сети, а также за работу сетевых интерфейсов. Режим запуска установлен как Boot (во время загрузки системы). Это значит, что служба загружается и инициализируется на этапе загрузки ОС, что необходимо для корректной работы сети с момента запуска системы. Тип службы KernelDriver означает, что служба представляет собой драйвер, который работает на уровне ядра ОС. Служба принадлежит к группе PNP_TDI (Plug and Play Transport Driver).

Рисунок 1.14 – Информация о службе TermService

Служба TermService предоставляет функции для удалённого подключения к рабочему столу компьютера. Это позволяет пользователям подключаться и управлять компьютером через протокол RDP (Remote Desktop Protocol). Режим запуска установлен как Manual (ручной). Это означает, что служба будет запускаться только при необходимости (например, при попытке подключения к компьютеру удалённо). Тип службы Win32ShareProcess указывает на то, что служба работает в совместном процессе с другими службами в операционной системе.

Рисунок 1.15 – Информация о сетевом интерфейсе

В соответствии с записью для одного из интерфейсов, представленной на рисунке 1.15, DHCP сервер имеет адрес 192.168.1.9 и обслуживает диапазон адресов в соответствии с маской 255.255.255.0. Шлюзом по умолчанию, через который DHCP распространяет сетевые настройки для компьютеров, является маршрутизатор с IP 192.168.1.1.

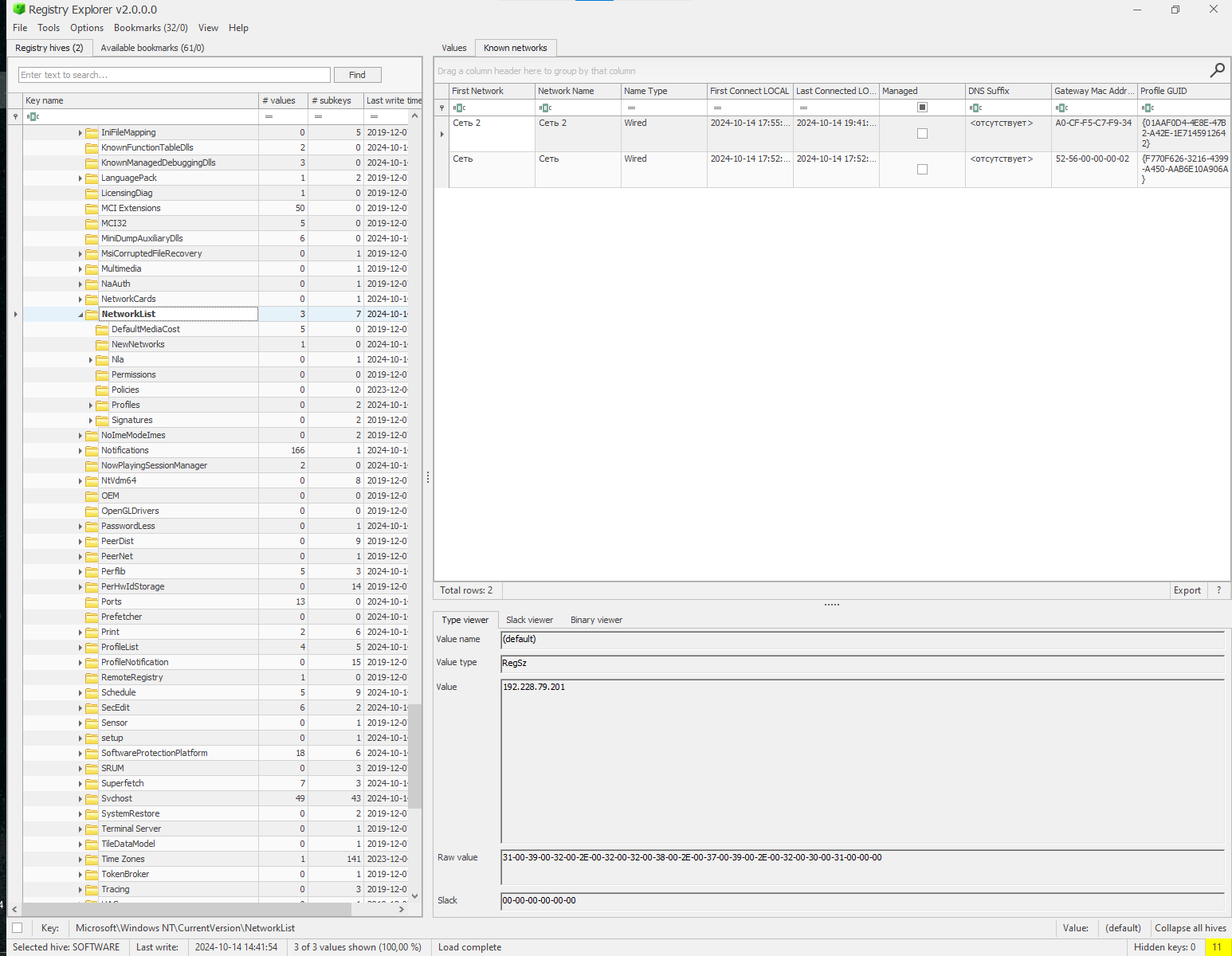

Рисунок 1.16 – Информация о сетевых профилях

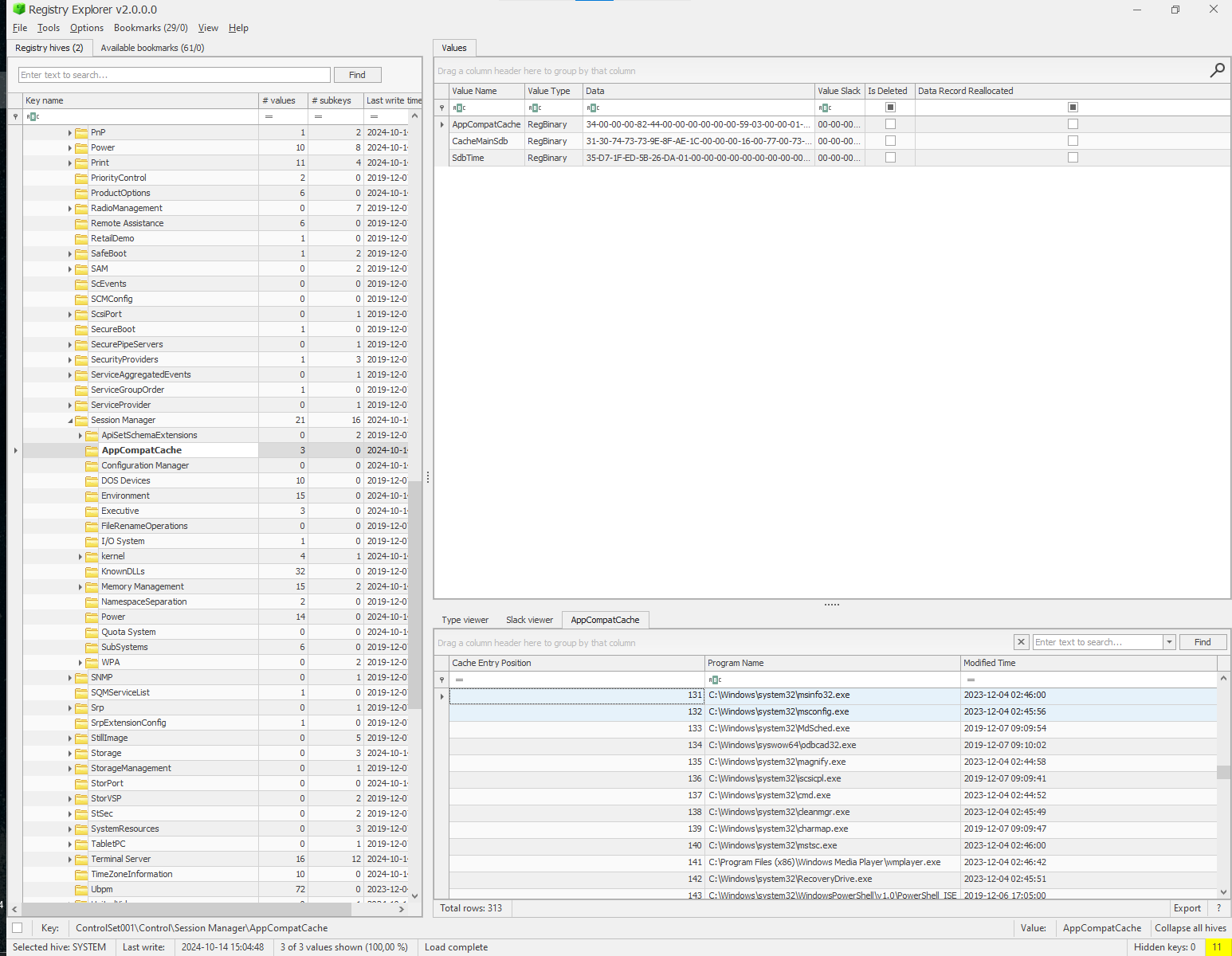

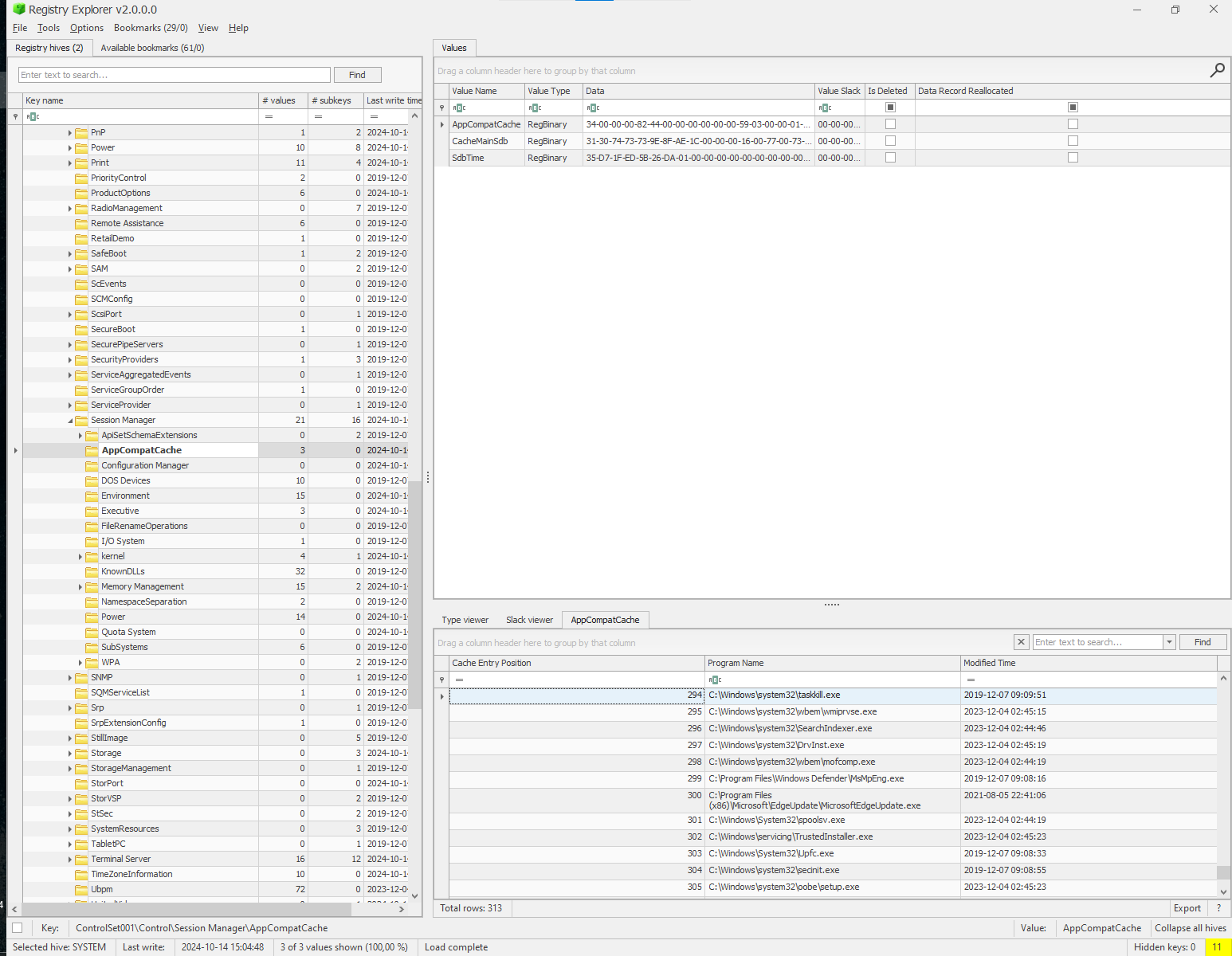

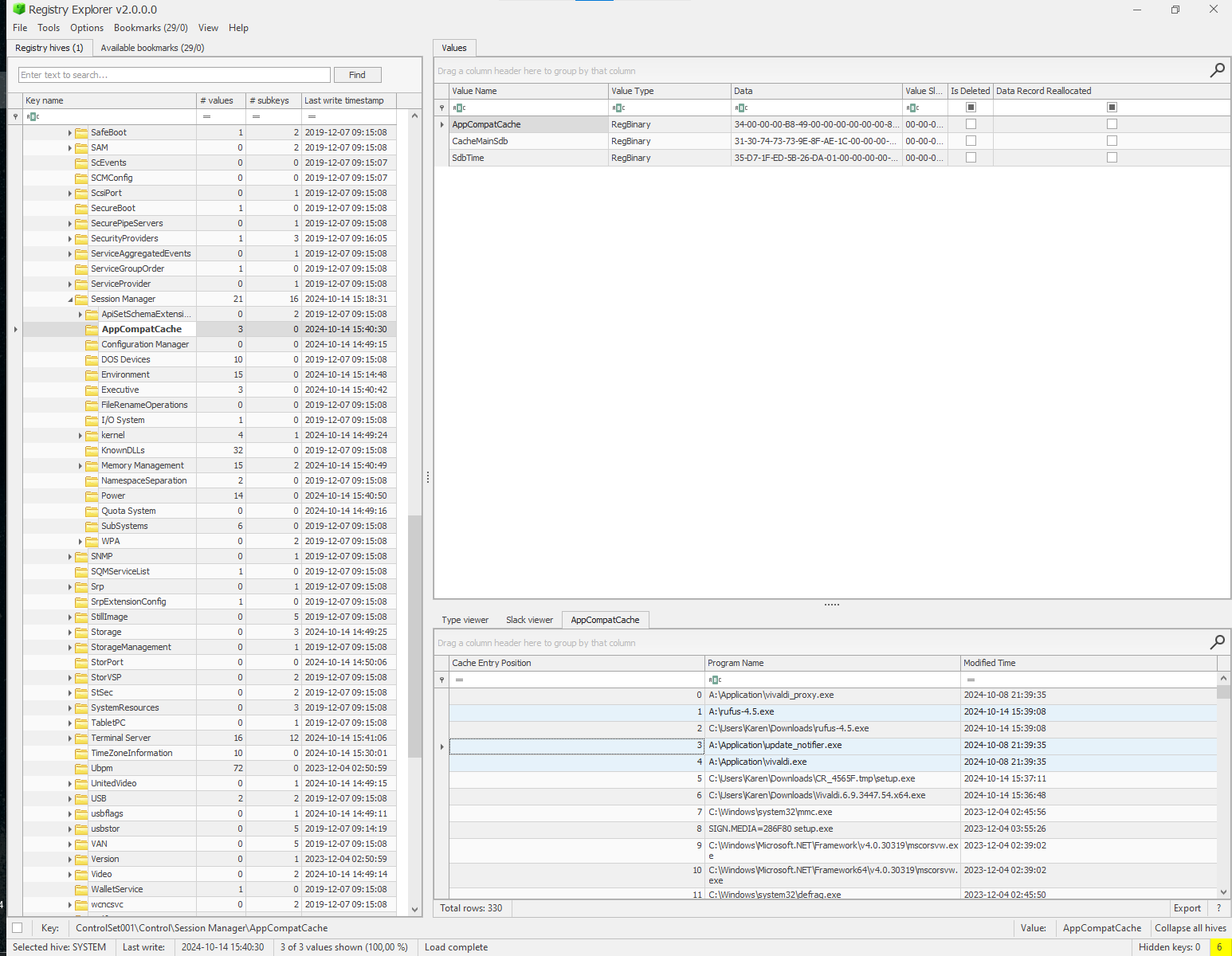

Рисунок 1.17 – Информация об исполняемых файлах (msinfo32.exe, msconfig.exe)

Рисунок 1.18 – Информация об исполняемых файлах (taskkill.exe)

Рисунок 1.19 – Информация об исполняемых файлах (rufus.exe, vivaldi.exe)

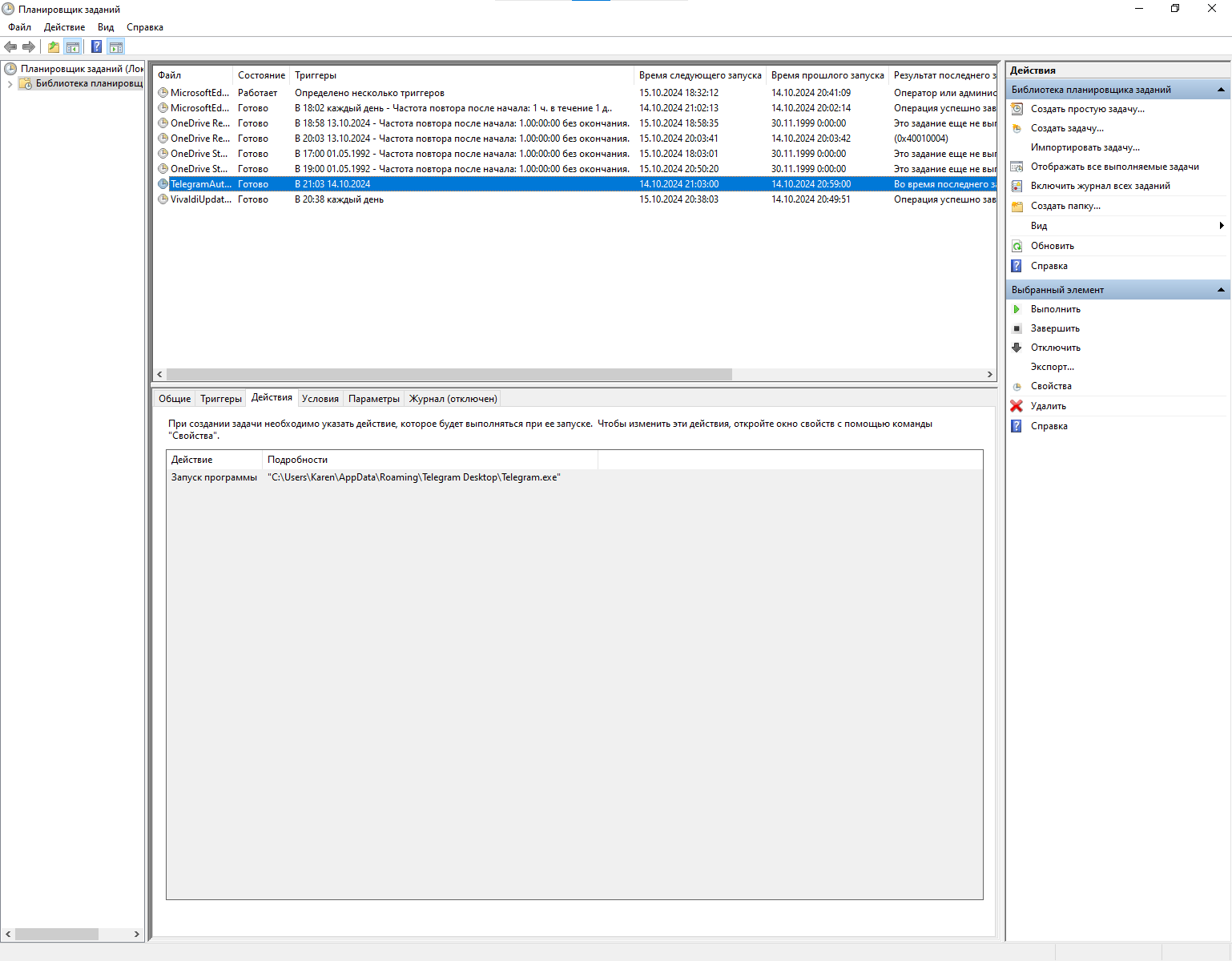

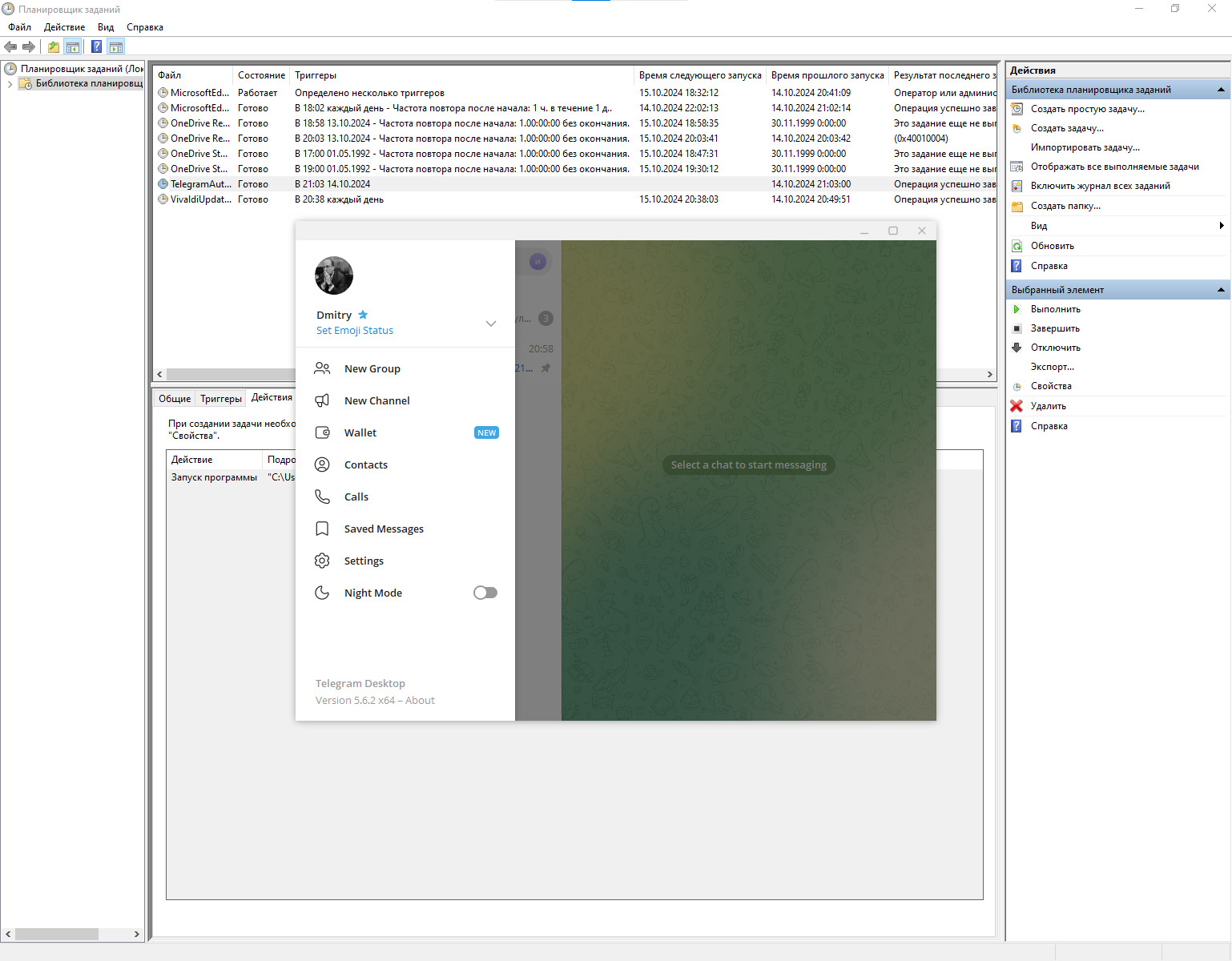

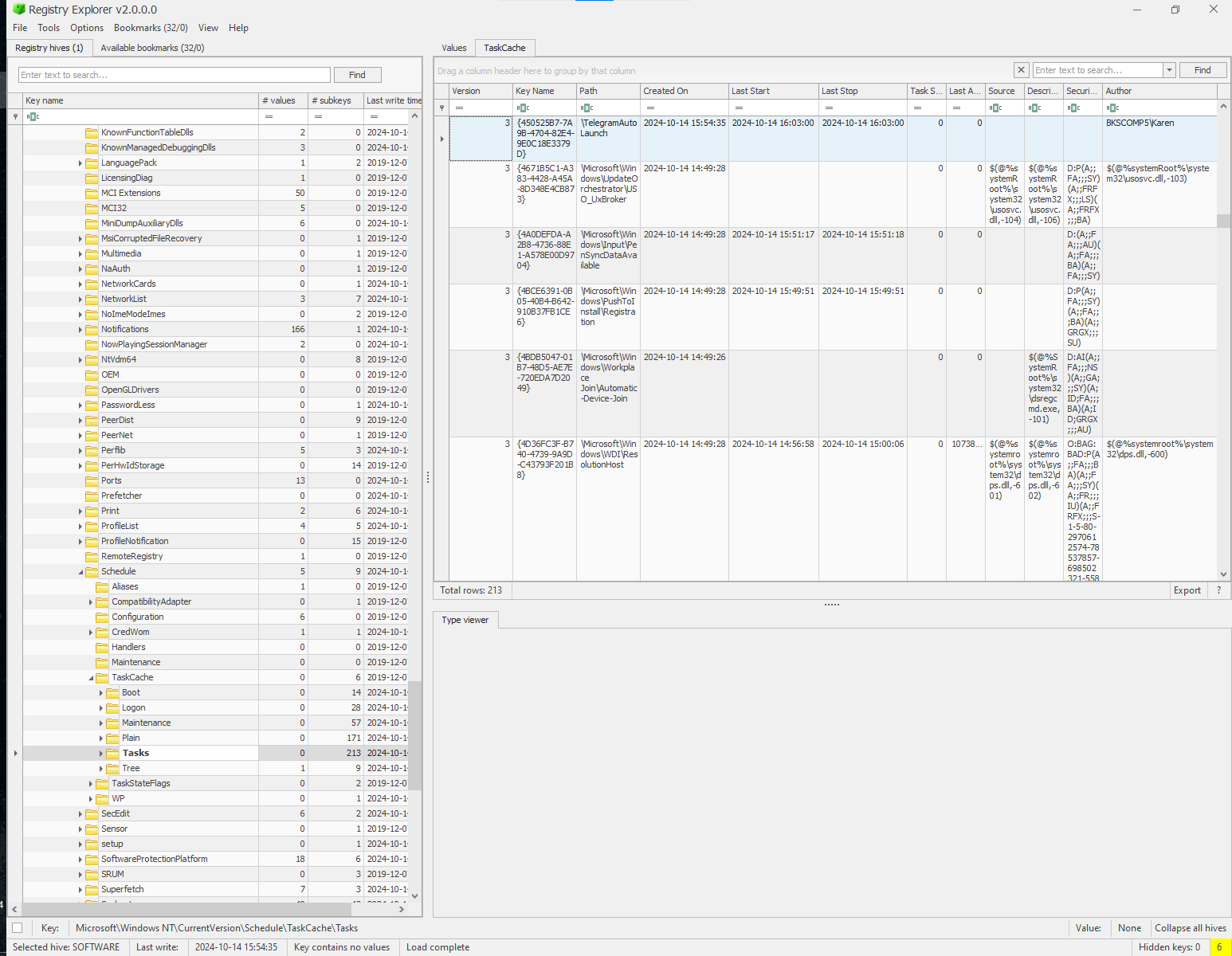

Рисунок 1.20 – Создание запланированной задачи по запуску telegram

Рисунок 1.21 – Исполнение запланированной задачи (запуск telegram)

Рисунок 1.22 – Запись запланированной задачи

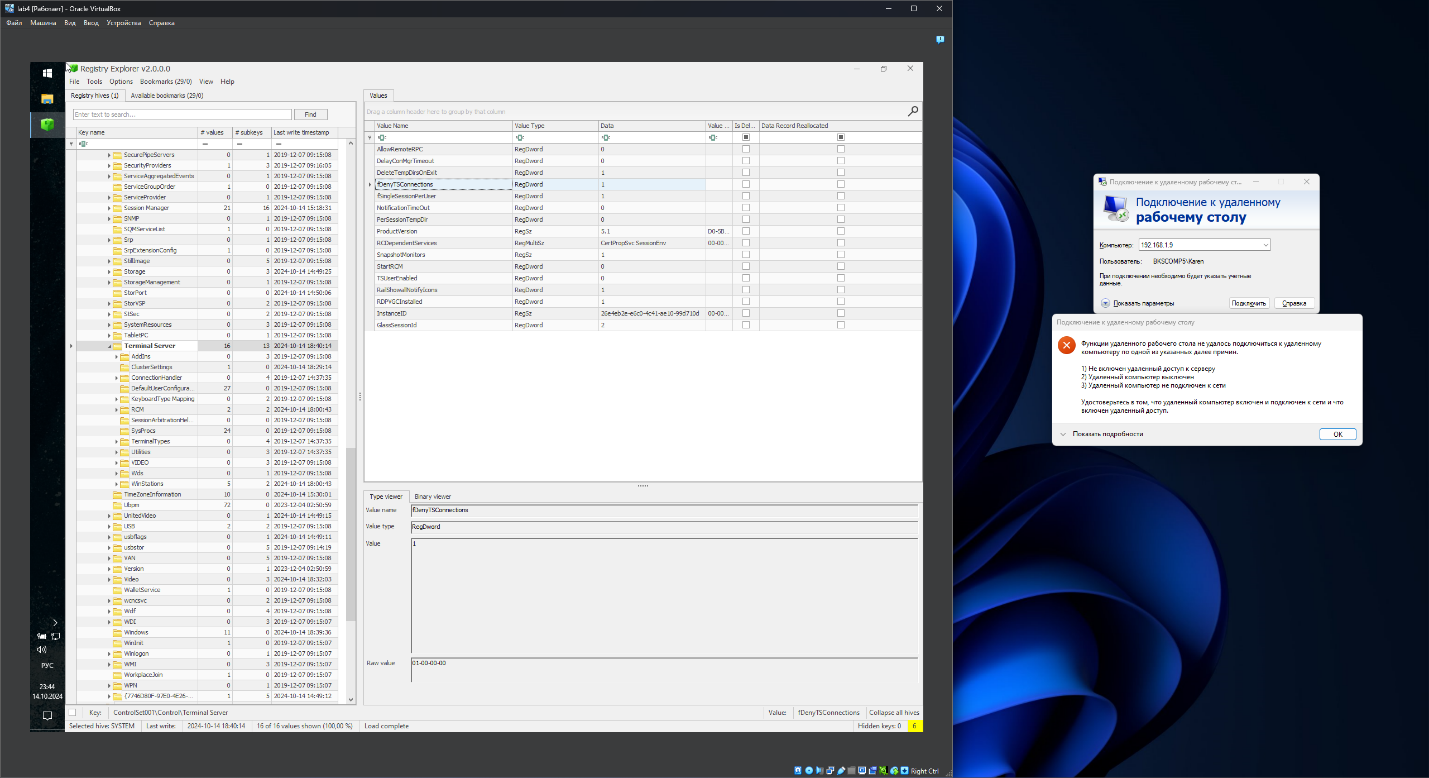

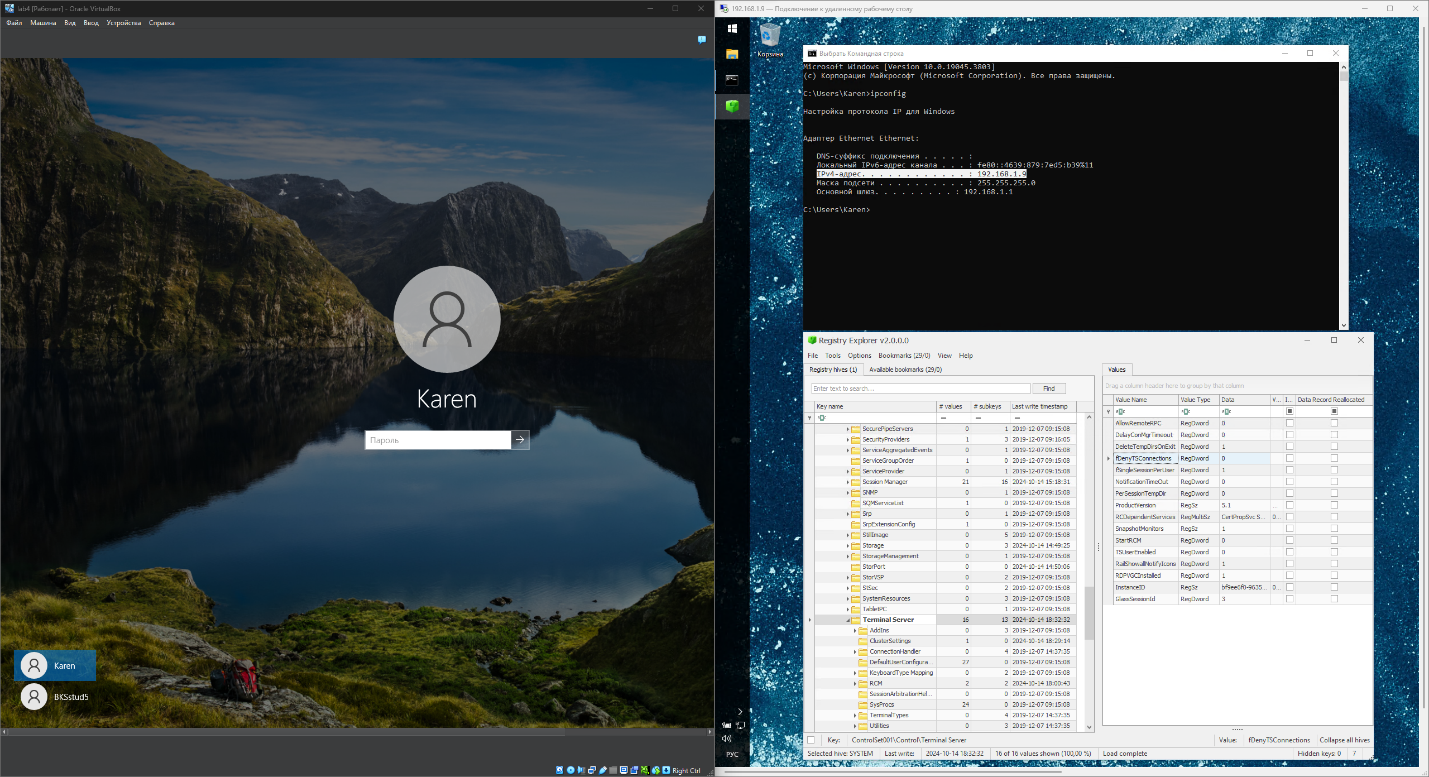

Рисунок 1.23 – Попытка подключения к удалённому рабочему столу

На рисунке 1.23 ключу fDenyTSConnections задано значение единицы, поэтому удалённое управление компьютером невозможно.

Рисунок 1.24 – Успешное подключение к удалённому рабочему столу

На рисунке 1.24 ключу fDenyTSConnections задано значение 0, поэтому удалённое управление компьютером возможно.

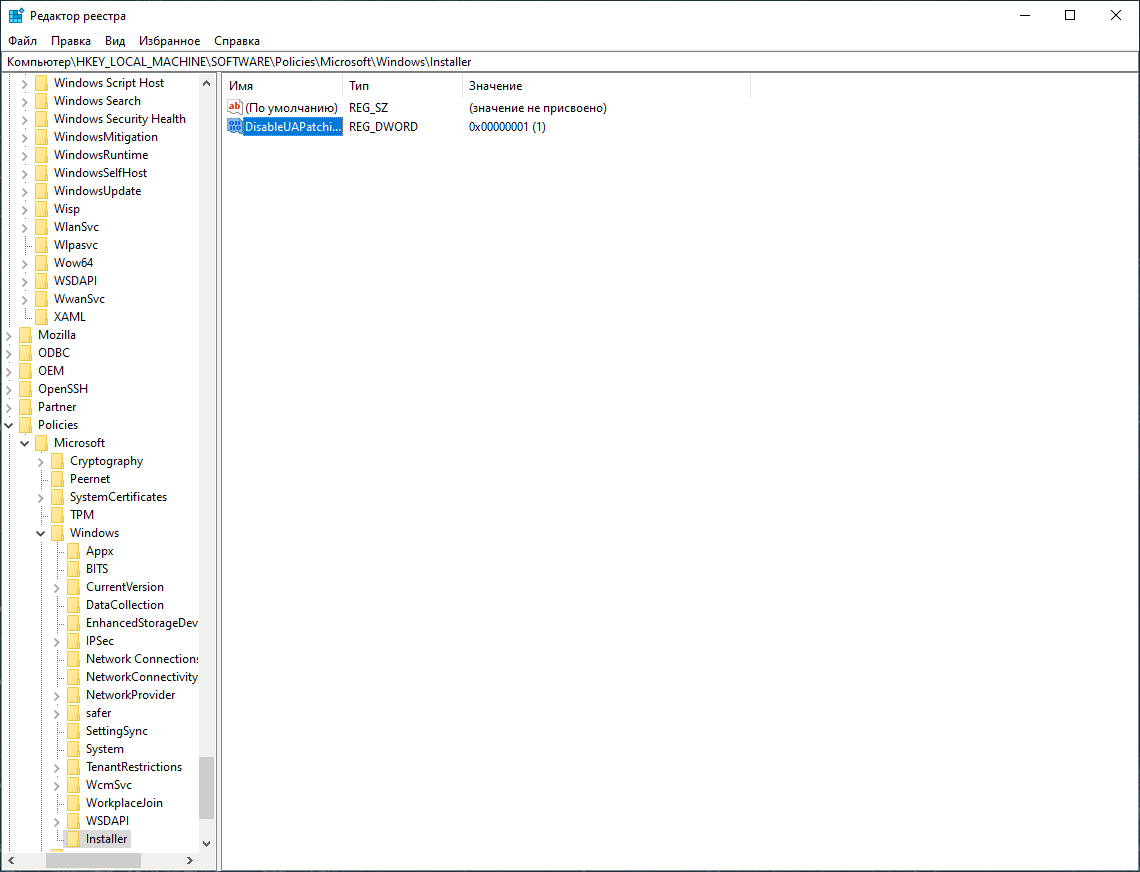

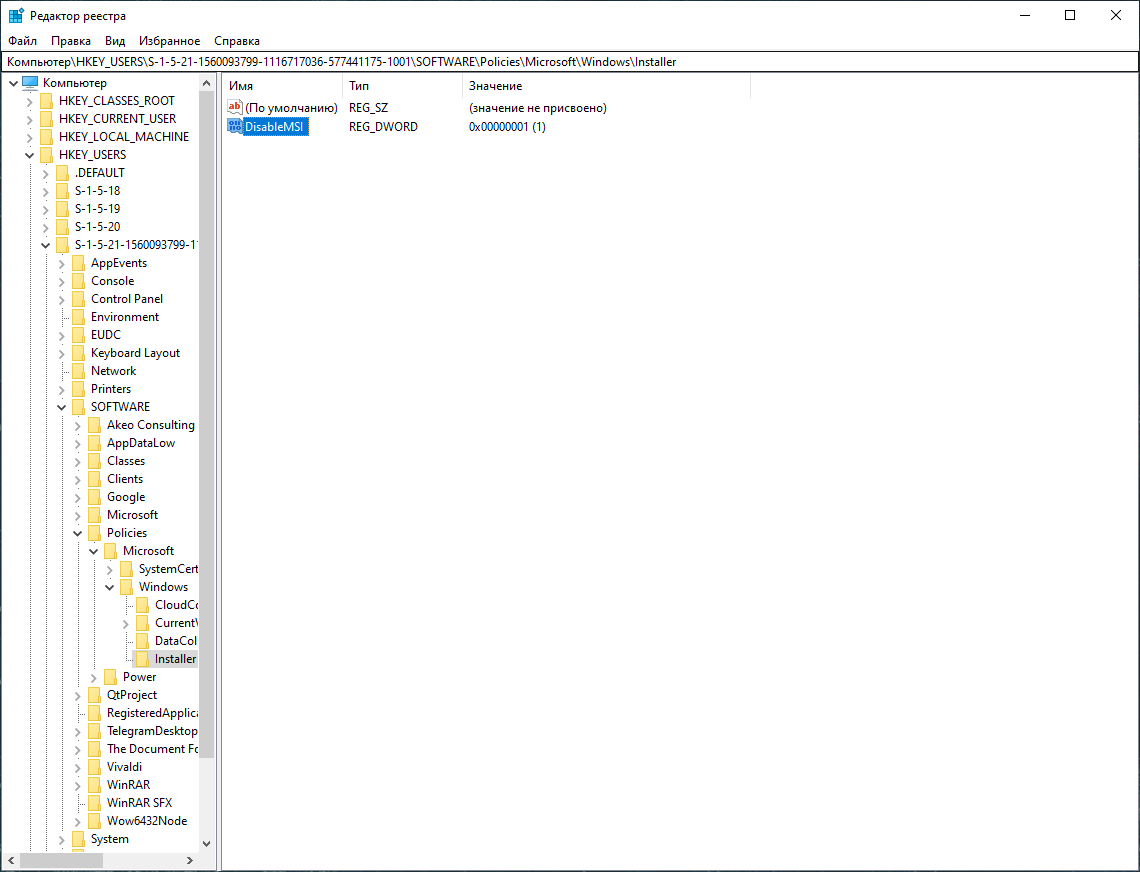

Рисунок 1.25 – Включённый параметр запрета установки обновлений для обычных пользователей

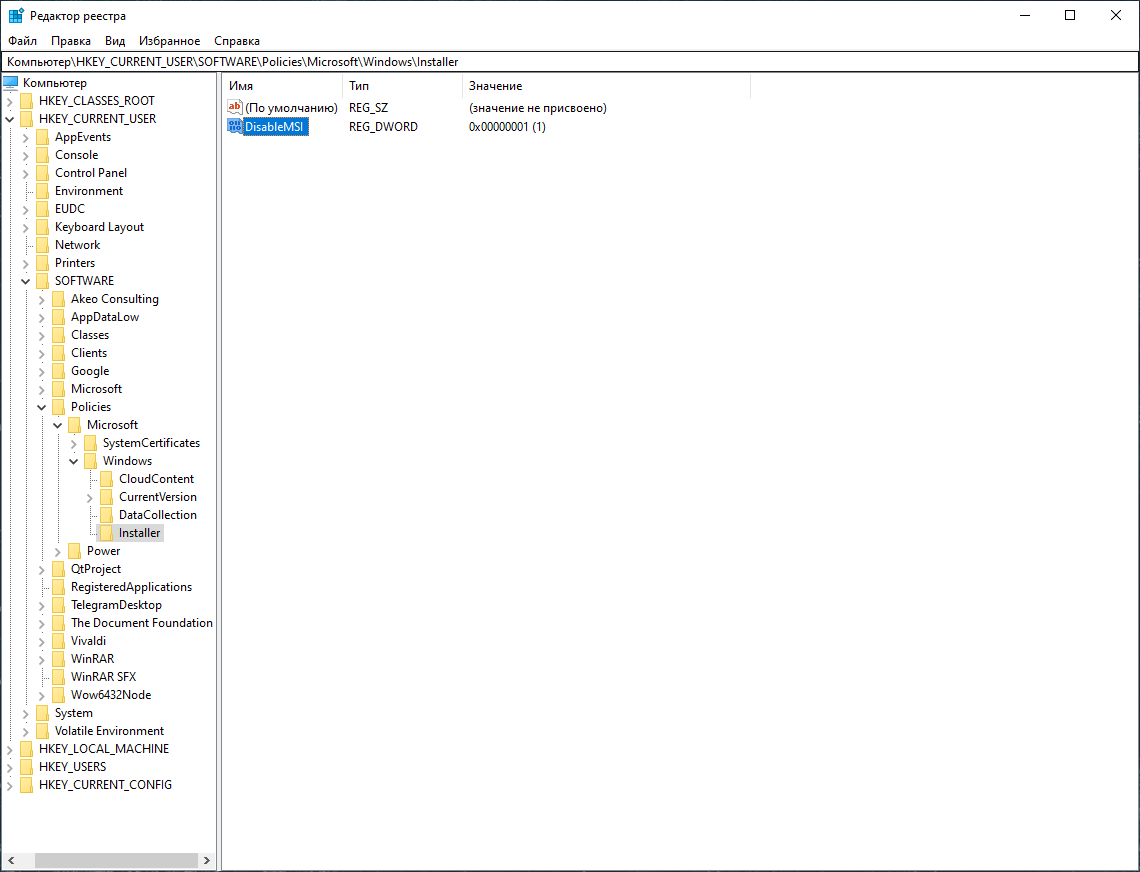

Рисунок 1.26 – Запрет установки обновлений для текущего пользователя

Рисунок 1.27 – Запрет установки обновлений для конкретного пользователя по SID

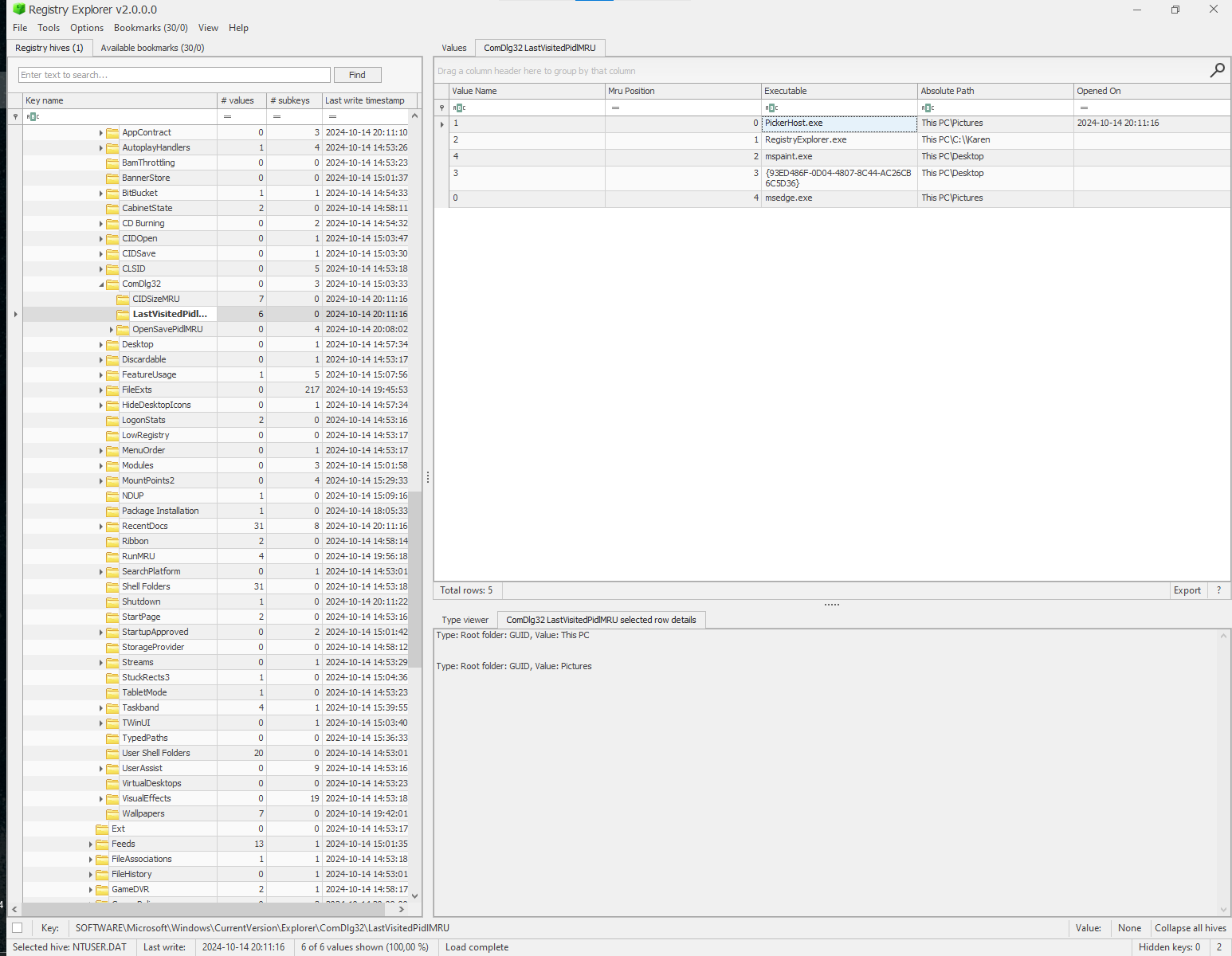

Рисунок 1.28 – Информация об открытии/сохранении файлов

На рисунке 1.28 представлена запись для программы mspaint.exe и PickerHost.exe. PickerHost.exe – это системный процесс, который отвечает за интерфейс выбора файлов, который появляется при загрузке или сохранении файлов в приложениях. PickerHost.exe был вызван при сохранении файла в Paint.

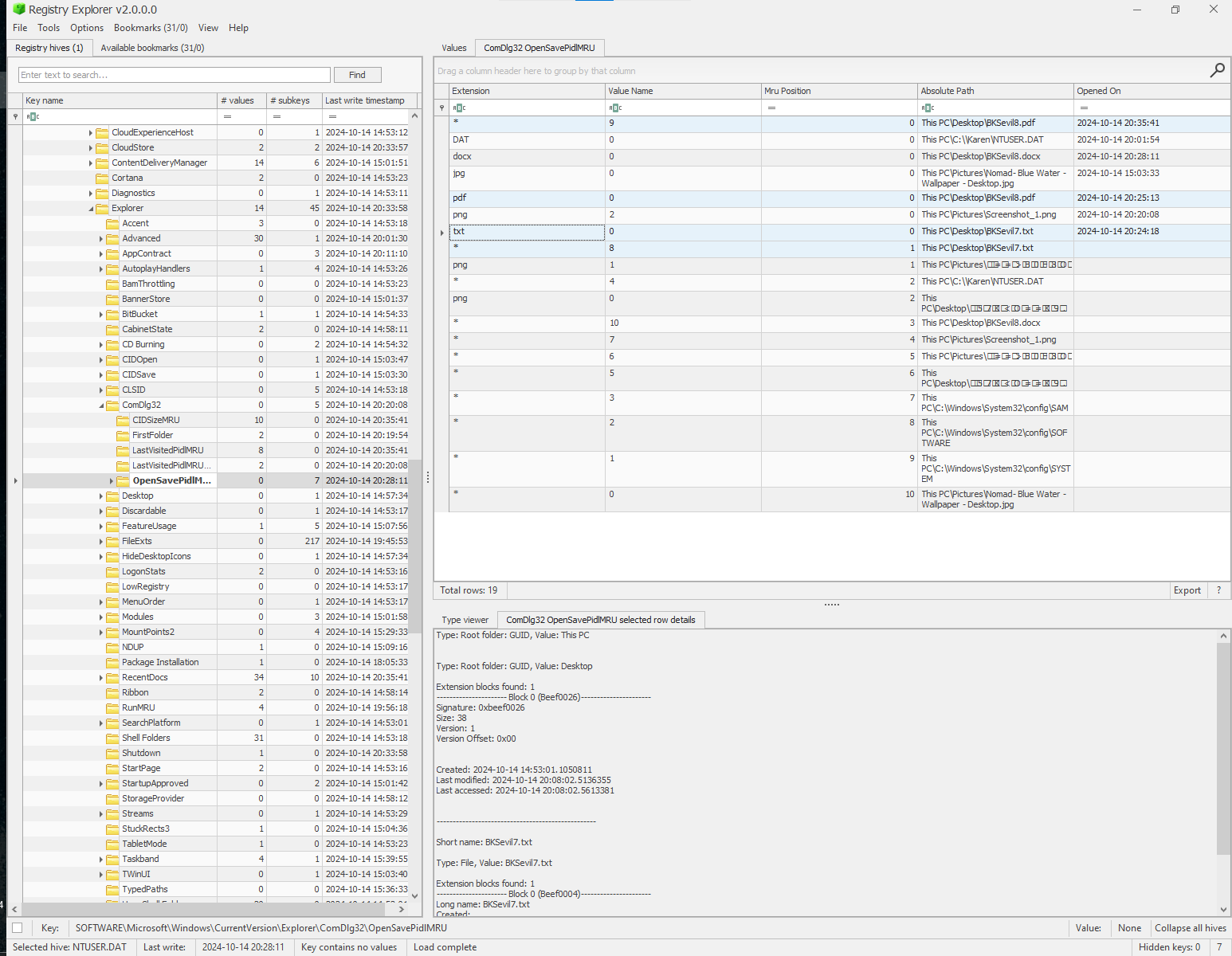

Рисунок 1.29 – Информация о файлах, доступ к которым осуществлялся через диалоговые окна открытия/сохранения

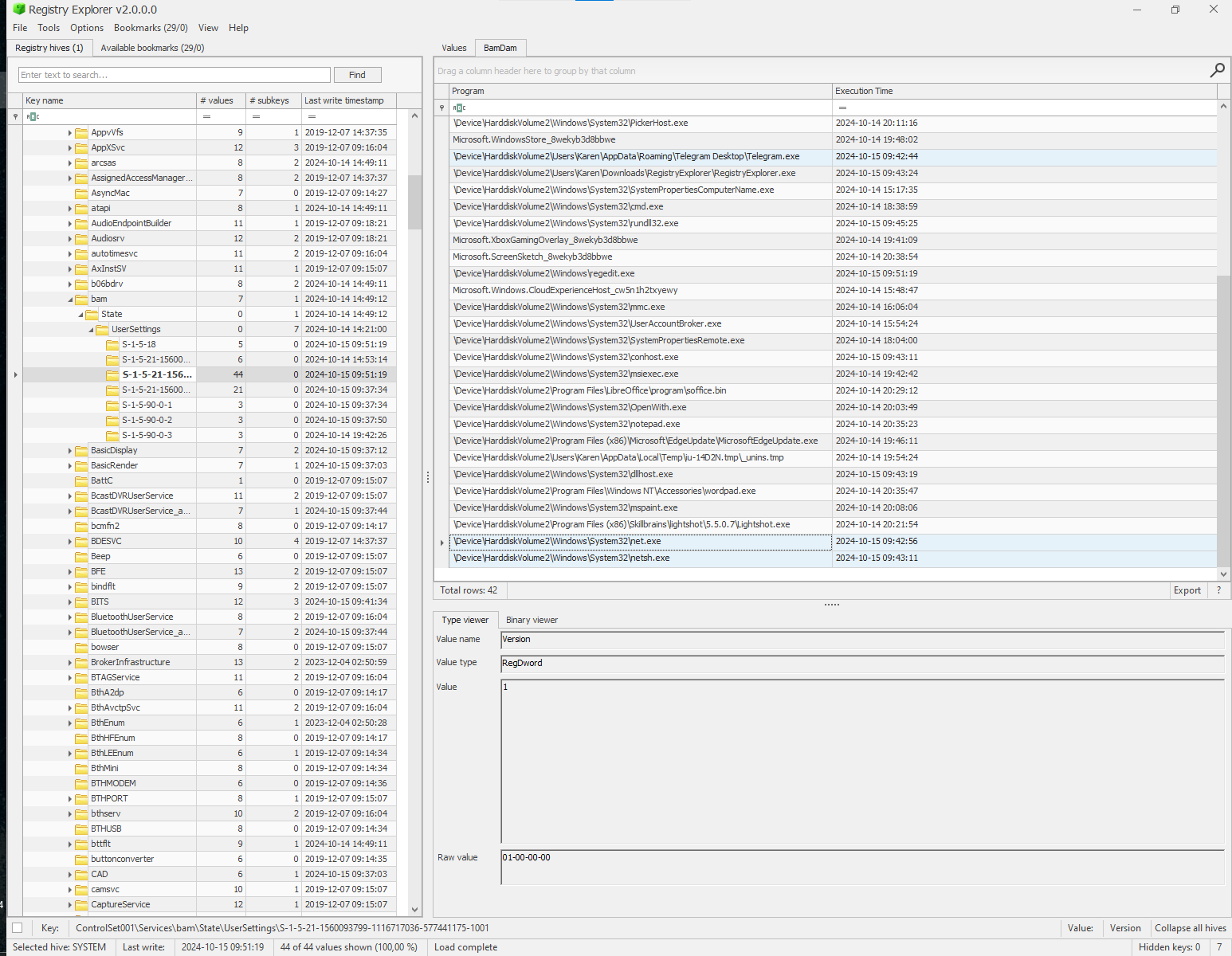

Рисунок 1.30 – Информация об исполняемых файлах

Рисунок 1.31 – Информация о взаимодействиях пользователя с файлами

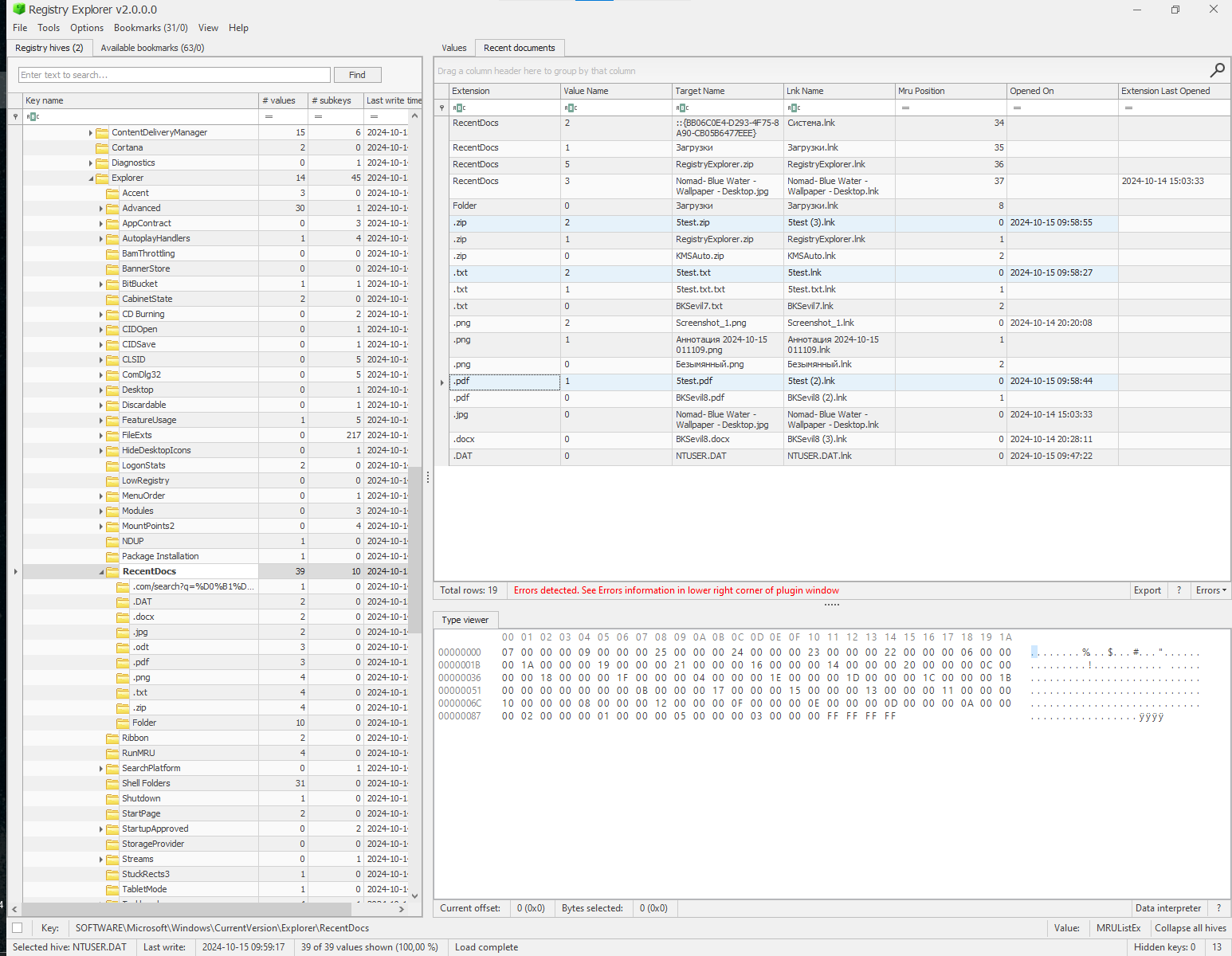

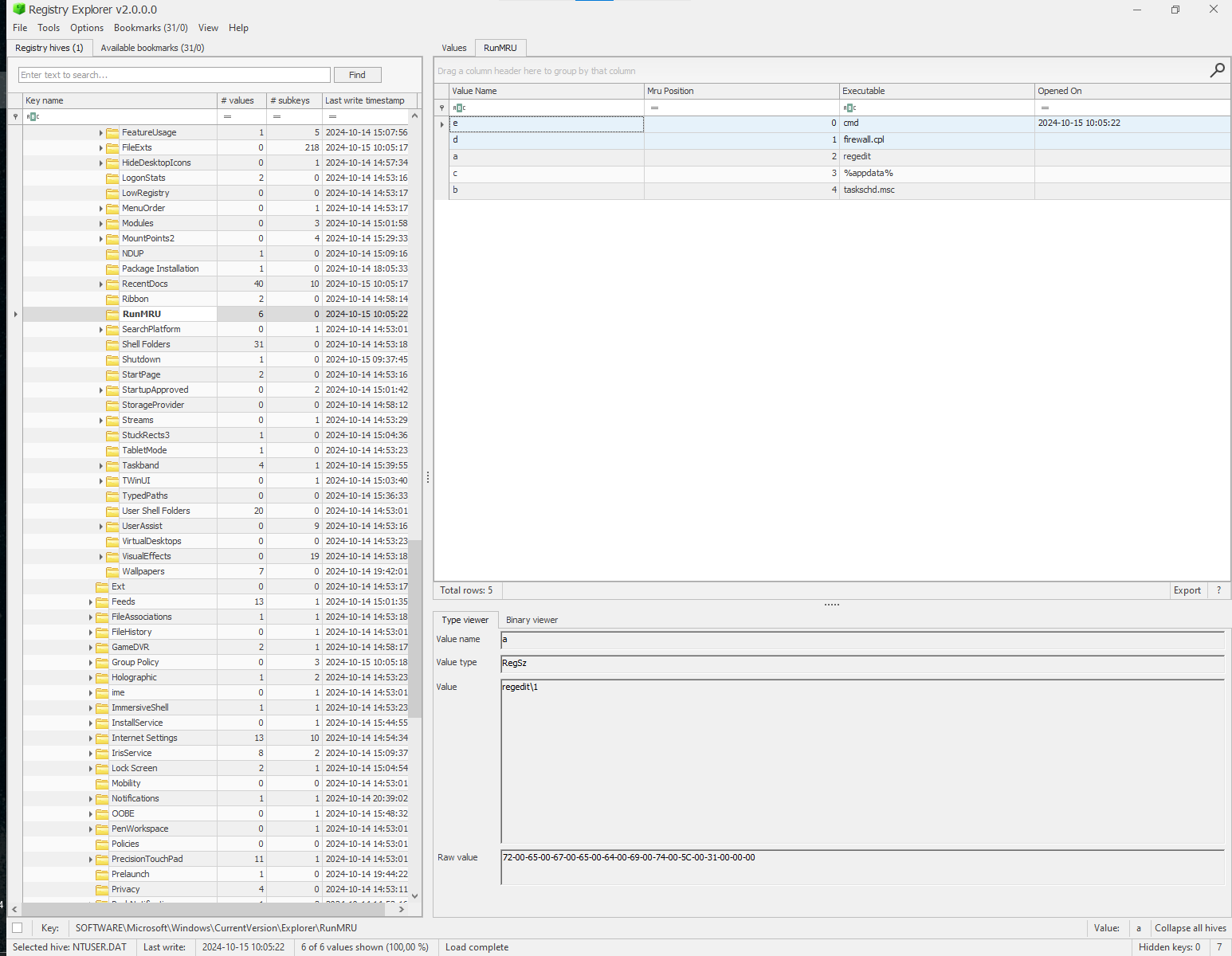

Рисунок 1.32 – Информация о выполняемых командах через окно «Выполнить» (Win + R)

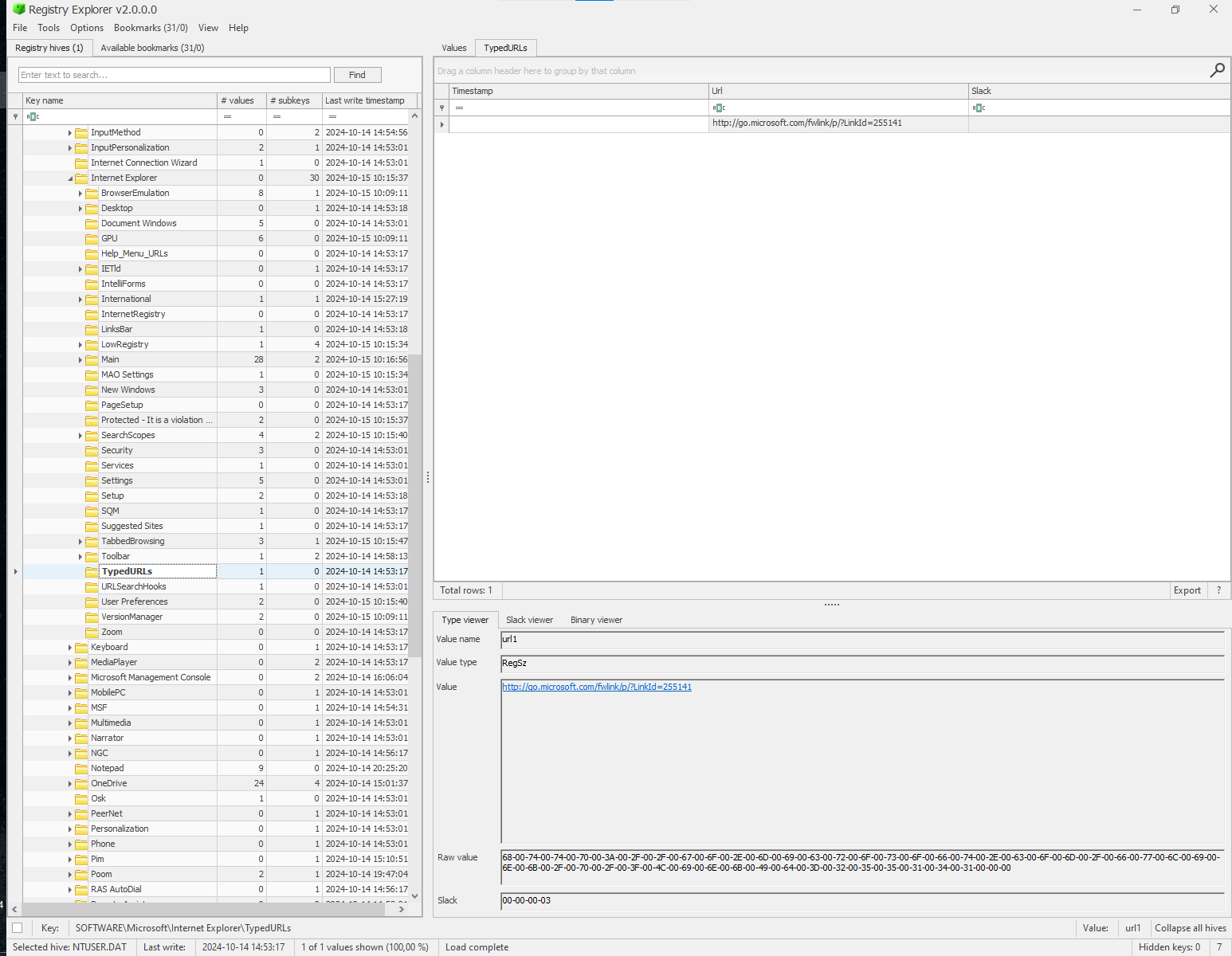

Рисунок 1.33 – Информация о введённых URL-адресах в адресной строке Internet Explorer

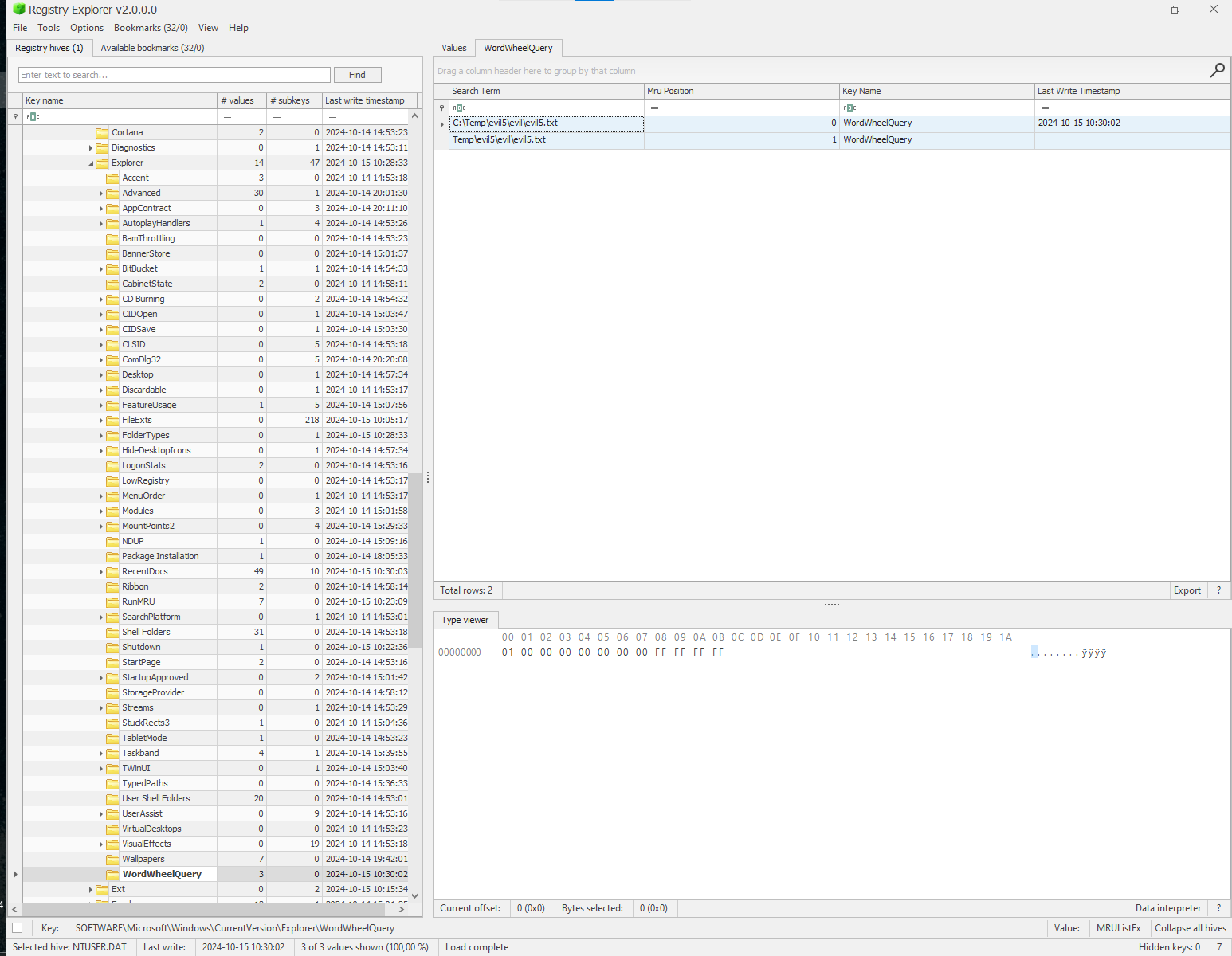

Рисунок 1.34 – Информация о поисковых запросах, выполненных в проводнике ОС Windows

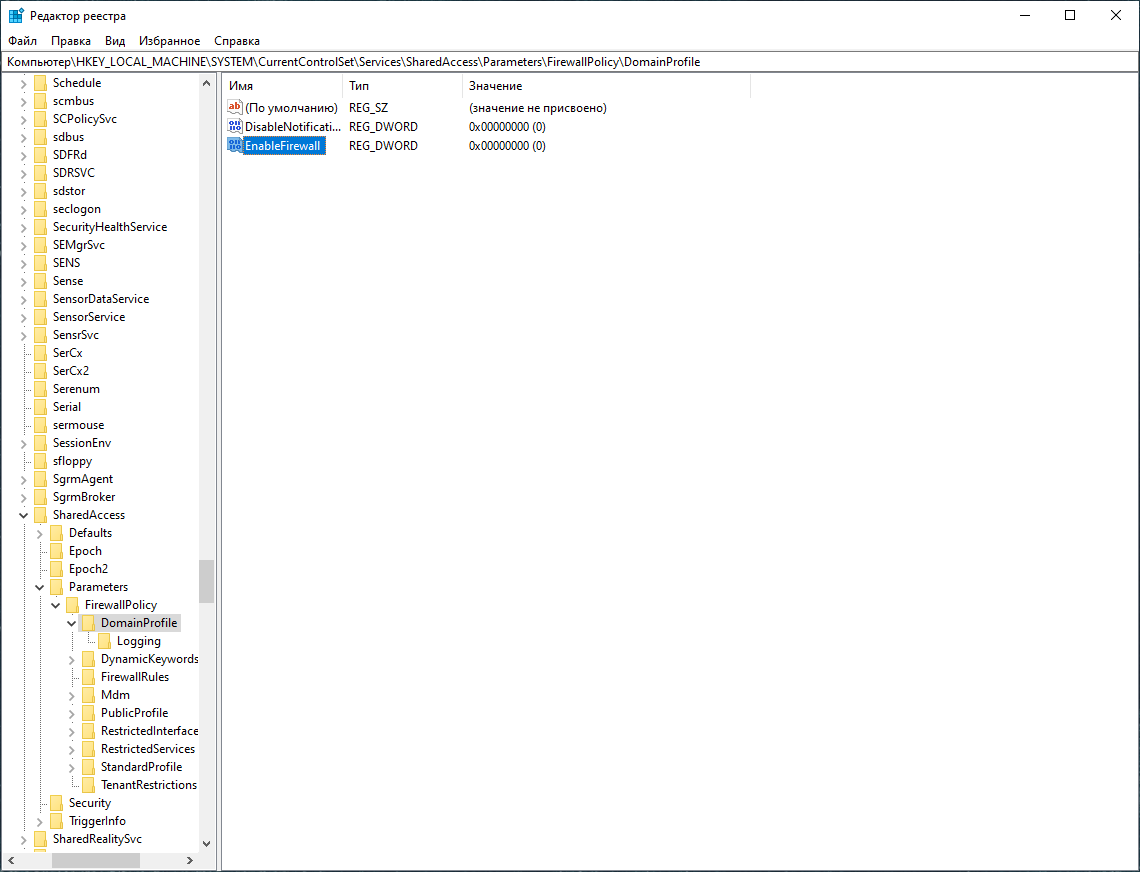

Рисунок 1.35 – Выключенный параметр EnableFirewall

Рисунок 1.36 – Состояние брандмауэра в настройках системы

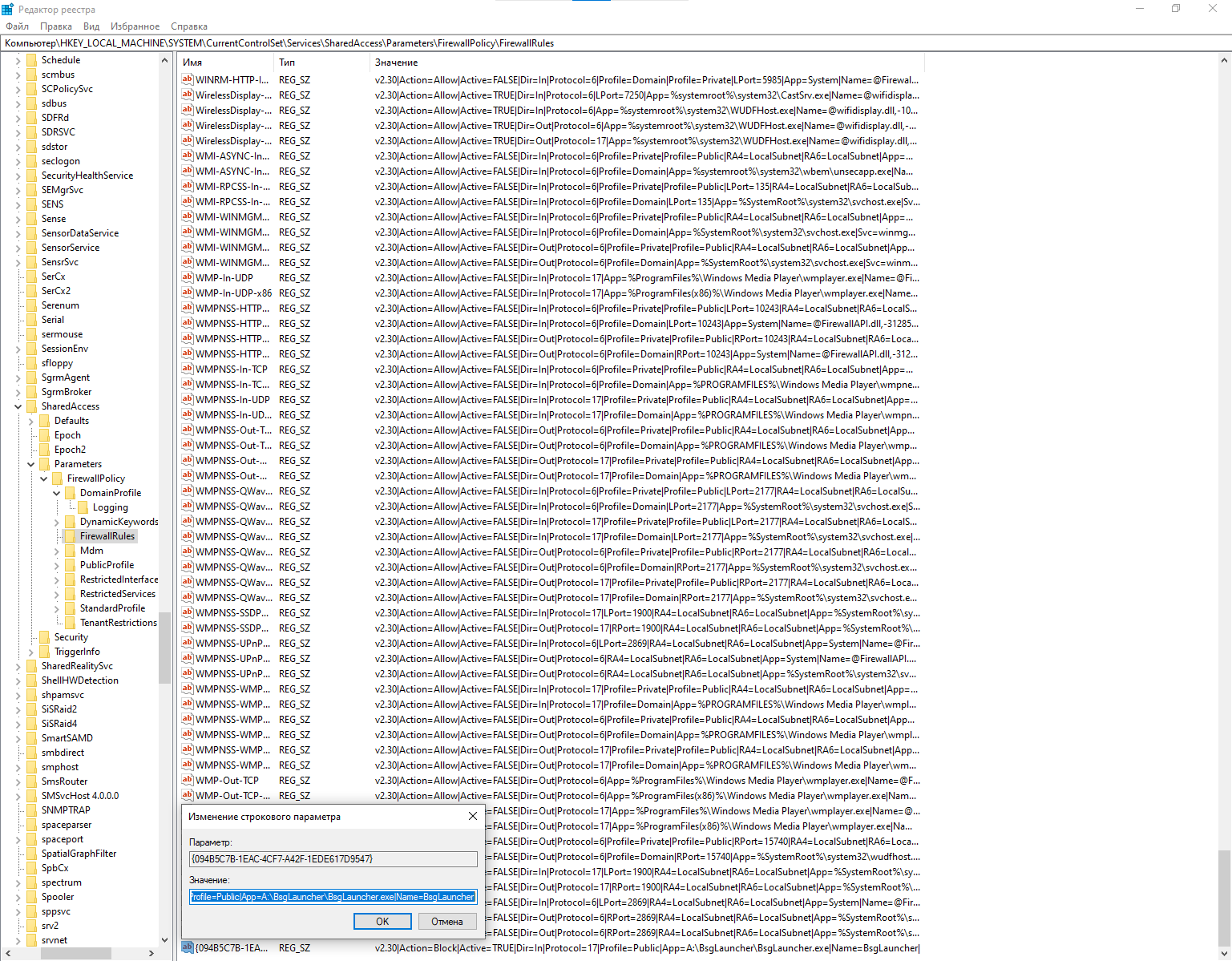

Рисунок 1.37 – Редактирование правила для брандмауэра