МИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ

Ордена Трудового Красного Знамени

Федеральное государственное бюджетное образовательное учреждение высшего образования

«Московский технический университет связи и информатики»

__________________________________________________________________

Кафедра «Информационная безопасность»

Отчёт по лабораторной работе №3

по дисциплине «Методы и средства защиты информации в компьютерных сетях»

Выполнили: студенты гр. БСТ2104

Алексеев Даниил Петрович

Кофанов Дмитрий Алексеевич

Мироносцев Григорий Константинович

Первухина Алиса Александровна

Проверили:

асс. Рыбаков Сергей Юрьевич

асс. Раковский Дмитрий Игоревич

Москва

2024

Задание

Перейти на сайт OWASP (от англ. Open Web Application Security Project) в раздел с 10 основными угрозами безопасности КС (https://owasp.org/www-project-top-ten/). Сделать скриншот и включить в отчёт.

Кратко описать каждую из 10 основных угроз безопасности;

Продублировать в табл. 2.1 из ЛР №2, добавив столбец «номер основной угрозы безопасности OWASP». Присвоить каждому потенциальному вектору атаки минимум одну основную угрозу безопасности OWASP.

Перейти на сайт БДУ ФСТЭК в раздел «Новый раздел угроз» (https://bdu.fstec.ru/threat-section/shaper-threats). Ознакомиться с функционалом, сделать скриншот и включить в отчёт.

Нажать на кнопку «приступить к формированию угроз».

Ознакомиться с содержимым страницы «Выберите негативные последствия». Выбрать негативные последствия (минимум 3 шт.), актуальные для анализируемого хоста КС. Выбор последствий обосновать. Сделать скриншот и включить в отчёт. Нажать на кнопку «далее».

Ознакомиться с содержимым страницы «Выберите угрозы». Ознакомиться с автоматически выбранными угрозами безопасности информации. Скорректировать при необходимости. Выбор угроз обосновать. Сделать скриншот и включить в отчёт. Нажать на кнопку «далее».

Ознакомиться с содержимым страницы «Выберите объекты воздействия». Выбрать объекты воздействия (минимум 3 шт.), актуальные для анализируемого хоста КС. Сделать скриншот и включить в отчёт. Нажать на кнопку «далее».

Ознакомиться с содержимым страницы «Выберите компоненты объектов воздействия».

Раскрыть выпадающее меню «Дополнительные компоненты» для каждого объекта воздействия и выбрать минимум 3 дополнительных компонента, актуальных для анализируемого хоста КС.

Выбор дополнительных компонентов для каждого объекта воздействия обосновать. Сделать скриншот меню с выбором и включить в отчёт. Нажать на кнопку «далее».

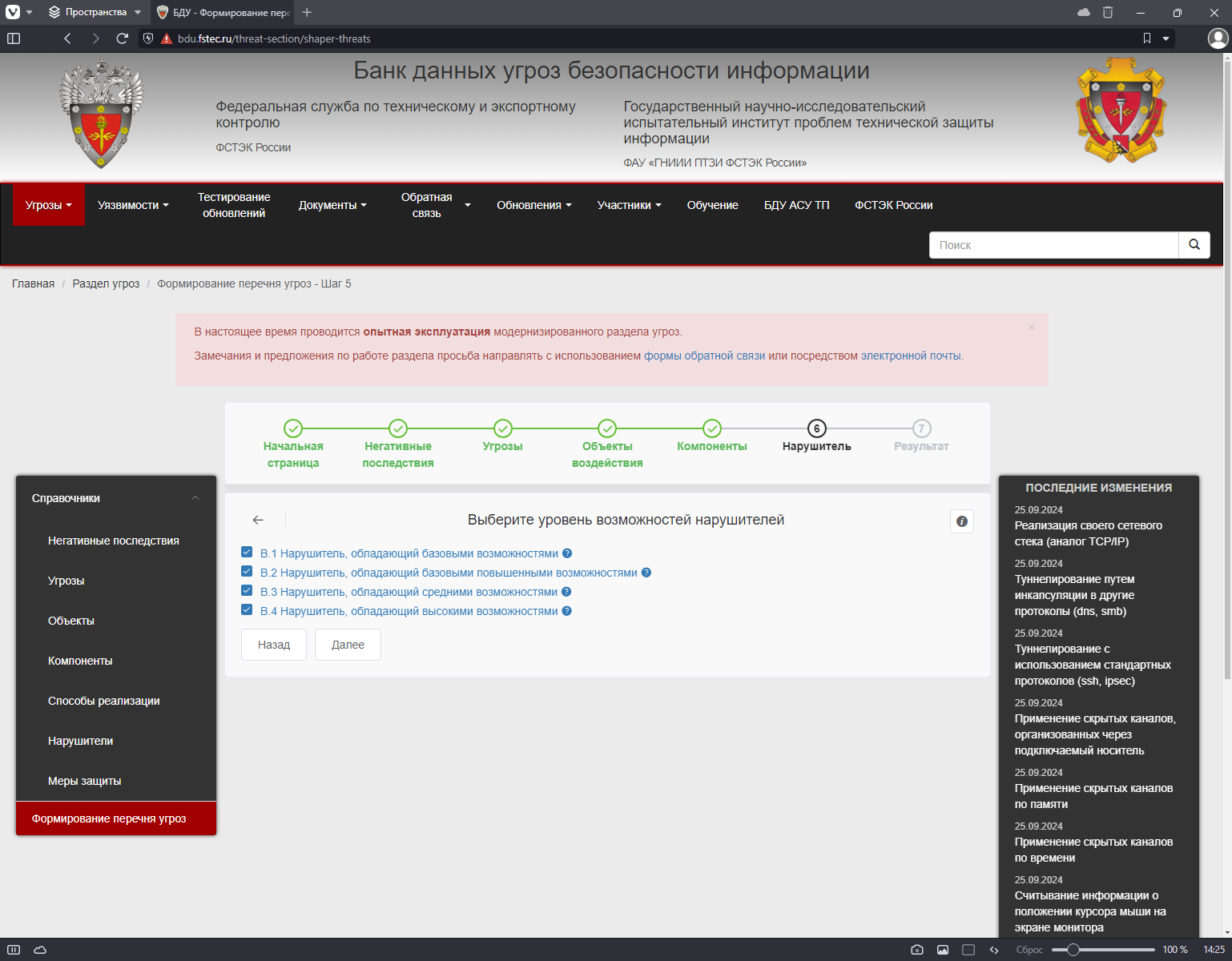

Ознакомиться с содержимым страницы «Выберите уровень возможностей нарушителей». Выбрать все типы нарушителей. Сделать скриншот и включить в отчёт. Нажать на кнопку «далее».

Получить перечень возможных угроз безопасности информации. Ознакомиться с содержимым каждой категории. Перенести содержимое перечня в отчёт в соответствии с шаблоном из табл. 3.1.

Таблица 3.1 – Фрагмент перечня возможных угроз безопасности информации для хоста в КС

Угроза безопасности информации (УБИ) |

Соответствующий вектор атаки на хост КС из перечня потенциальных векторов атак, № |

1 УБИ.3 Угроза несанкционированной модификации (искажения) |

|

Угроза несанкционированной модификации (искажения) компонентов автоматизированного рабочего места за счёт эксплуатации уязвимостей |

1 |

Угроза несанкционированной модификации (искажения) компонентов автоматизированного рабочего места за счёт использования недостатков конфигурации |

1 |

Угроза несанкционированной модификации (искажения) компонентов автоматизированного рабочего места за счёт использования недостатков архитектуры |

1, 2 |

Угроза несанкционированной модификации (искажения) компонентов автоматизированного рабочего места за счёт внедрения вредоносного программного обеспечения |

2 |

… |

… |

2. УБИ.5 Угроза удаления информационных ресурсов |

|

2.1. УБИ.5.1.1 Угроза удаления информации, обрабатываемой на автоматизированном рабочем месте за счёт эксплуатации уязвимостей |

3 |

… |

… |

Актуализировать рекомендации по повышению защищённости хоста в КС, сформированные в ЛР №1 и №2. Сделать выводы.

Содержание

Цель работы 6

Теоретическая часть 6

Ход выполнения работы 7

Заключение 40

Цель работы

Целью работы является ознакомление и получение первичных практических навыков работы с банком данных угроз (БДУ) ФСТЭК.

Теоретическая часть

Угроза безопасности информации – это условия и факторы, создающие потенциальную или уже существующую опасность нарушения безопасности информации (её конфиденциальности, целостности и доступности). Реализация угроз безопасности информации, как правило, возможна в информационных системах, автоматизированных системах управления, информационно-телекоммуникационных сетях, облачных инфраструктурах.

Модель угроз (безопасности информации) – это физическое, математическое и описательное представление свойств или характеристик угроз безопасности информации. Модель угроз – это документ, назначение которого – определить угрозы, актуальные для конкретной системы.

Ход выполнения работы

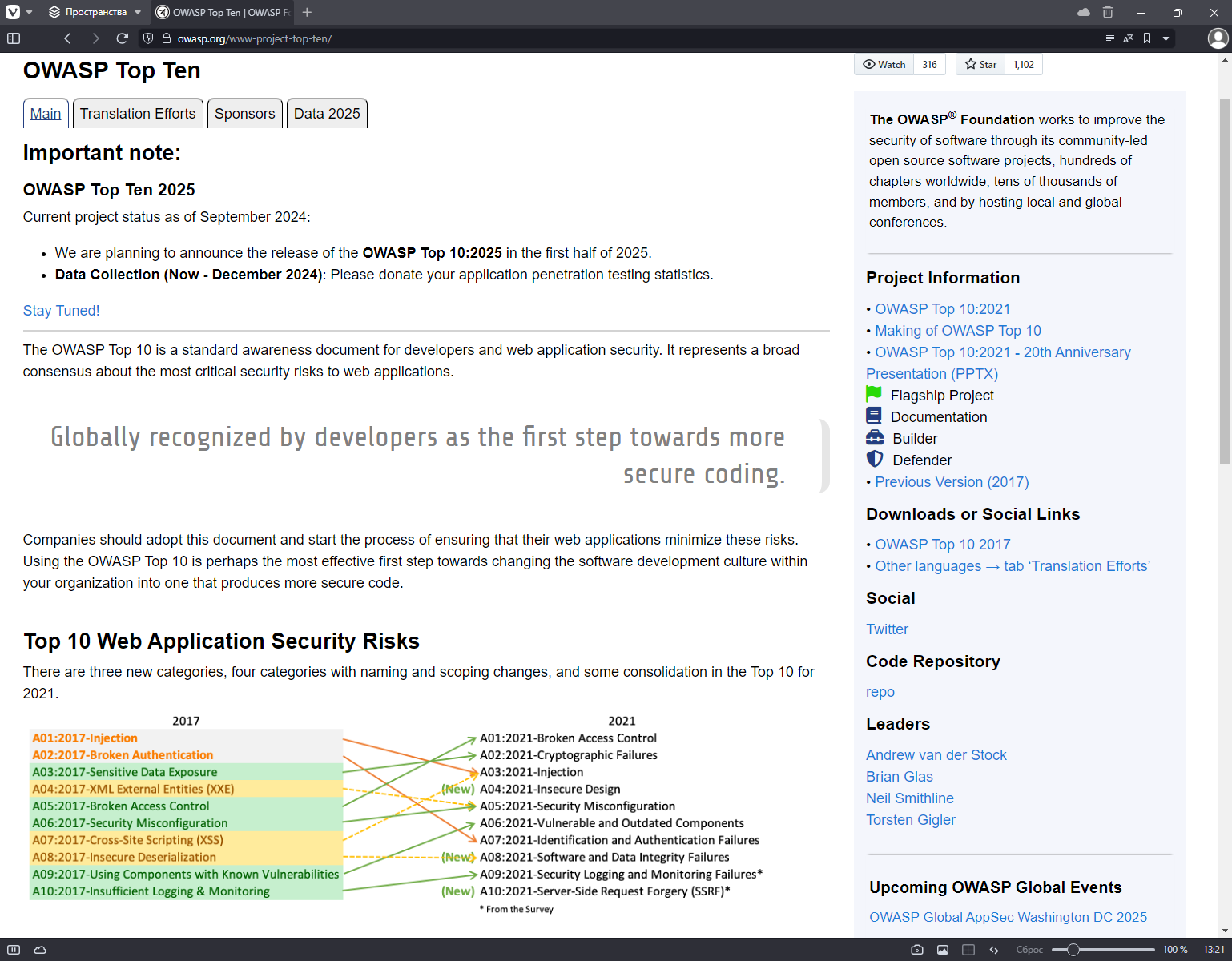

Перейдём на сайт OWASP (https://owasp.org/www-project-top-ten/) в раздел с 10 основными угрозами безопасности КС (см. рис. 1.1):

Рисунок 1.1 – OWASP Top Ten

Кратко опишем каждую из 10 основных угроз безопасности:

A01:2021 – Нарушение контроля доступа (Broken Access Control). Это угроза возникает, когда приложения неправильно реализуют контроль доступа, позволяя злоумышленникам получить доступ к ресурсам, к которым у них нет прав. Например, если пользователь может получить доступ к данным других пользователей, это считается нарушением контроля доступа.

A02:2021 – Криптографические ошибки (Cryptographic Failures). Криптографические ошибки происходят, когда приложение неправильно использует криптографию для защиты данных. Это может включать использование устаревших или незащищенных алгоритмов шифрования, отсутствие шифрования для хранения или передачи конфиденциальной информации, а также незащищенное хранение ключей шифрования.

A03:2021 – Внедрение (Injection). Уязвимость внедрения возникает, когда злоумышленник может вставить вредоносный код в запросы, которые приложение выполняет, например, SQL, XML или командные оболочки. Это может привести к доступу к данным, изменению данных или выполнению произвольных команд на сервере.

A04:2021 – Небезопасный дизайн (Insecure Design). Небезопасный дизайн относится к недостаткам в архитектуре или дизайне веб-приложения, которые не учитывают безопасность. Это может включать отсутствие соответствующих механик контроля доступа, неправильное управление сессиями и недостаточную защиту конфиденциальных данных.

A05:2021 – Неправильная конфигурация безопасности (Security Misconfiguration). Эта угроза возникает, когда приложение или его компоненты (например, серверы, базы данных) неправильно настроены, что может привести к уязвимостям. Примеры включают использование стандартных паролей, неправильные разрешения на файлы и наличие избыточных или ненужных сервисов.

A06:2021 – Уязвимые и устаревшие компоненты (Vulnerable and Outdated Components). Применение устаревших или уязвимых библиотек и компонентов в веб-приложении может привести к тому, что злоумышленники смогут использовать известные уязвимости для атаки. Регулярные обновления и патчи компонентов важны для снижения рисков.

A07:2021 – Ошибки идентификации и аутентификации (Identification and Authentication Failures). Эта угроза связана с недостатками в механизмах идентификации и аутентификации пользователей. Это может включать слабые пароли, недостаточную защиту от атак на сброс пароля, отсутствие многофакторной аутентификации или неправильное управление сессиями.

A08:2021 – Ошибки целостности программного обеспечения и данных (Software and Data Integrity Failures). Уязвимости, связанные с целостностью программного обеспечения и данных, возникают, когда приложение не может гарантировать, что данные или код, с которыми оно работает, не были подделаны или изменены. Это может происходить, например, из-за отсутствия проверки подлинности на стороне сервера.

A09:2021 – Ошибки в логировании и мониторинге безопасности (Security Logging and Monitoring Failures). Недостаточная запись событий и мониторинг безопасности может привести к тому, что атаки будут незамеченными, и, следовательно, злоумышленники смогут продолжать свои действия без риска быть пойманными. Важным аспектом является наличие системы оповещения о подозрительной активности.

A10:2021 – Подделка запросов на стороне сервера (Server-Side Request Forgery, SSRF). Уязвимость SSRF позволяет злоумышленнику заставить сервер веб-приложения выполнить нежелательные запросы от его имени. Это может привести к утечке конфиденциальной информации, доступу к внутренним ресурсам сервера или другим атакам.

Продублируем таблицу 2.1 из ЛР №2, добавив столбец «номер основной угрозы безопасности OWASP». Присвоим каждому потенциальному вектору атаки минимум одну основную угрозу безопасности OWASP:

Таблица 3.1 – Сводный перечень потенциальных векторов атак на хост КС с добавлением столбца «Номер основной угрозы безопасности OWASP»

№ |

Номер основной угрозы безопасности OWASP |

Способ проникновения в целевую КС |

Способ, через который может быть реализовано проникновение в КС |

Способ закрепления злоумышленника в КС |

Последствия атаки |

1 |

7 |

Социальная инженерия (обманное взаимодействие) |

Фишинг, манипулирование |

Уязвимости BDU:2024-02831, BDU:2024-06351, BDU:2024-02017, BDU:2024-04769, BDU:2024-05134 |

Выполнение произвольного кода |

Уязвимости BDU:2024-00402, BDU:2024-02919, BDU:2024-02938, BDU:2024-02926, BDU:2024-01289, BDU:2024-02015, BDU:2024-00243, BDU:2024-00240, BDU:2024-00281, BDU:2024-01320 |

Обход ограничений безопасности |

||||

Уязвимости BDU:2024-06429, BDU:2024-00380, BDU:2024-05253 |

Воздействие на конфиденциальность, целостность и доступность защищаемой информации |

||||

Уязвимости BDU:2024-00218, BDU:2024-01778, BDU:2024-05379 |

Проведение спуфинг-атак |

||||

2 |

3, 4, 5, 6 |

Манипулирование структурами данных |

Подмена данных в запросах (инъекция), изменение параметров запроса |

Уязвимости BDU:2024-03741, BDU:2024-02124, BDU:2024-02126, BDU:2024-01430, BDU:2024-01780, BDU:2024-02127, BDU:2024-02131, BDU:2024-02128, BDU:2024-01459, BDU:2024-01417, BDU:2024-02181, BDU:2024-02132, BDU:2024-01440, BDU:2024-02125, BDU:2024-02129, BDU:2024-01416, BDU:2023-03750, BDU:2023-03749, BDU:2024-02947, BDU:2024-03181, BDU:2024-01399, BDU:2024-00220, BDU:2024-01421, BDU:2024-03178, BDU:2024-04333, BDU:2024-04331, BDU:2023-05612, BDU:2023-05727, BDU:2024-02017, BDU:2024-04609, BDU:2024-01973, BDU:2023-05543, BDU:2024-06219 |

Выполнение произвольного кода |

Уязвимости BDU:2024-02919, BDU:2024-02938, BDU:2024-02926, BDU:2024-05197, BDU:2024-05205, BDU:2024-05200, BDU:2024-05204

|

Обход ограничений безопасности |

||||

Уязвимости BDU:2024-02975, BDU:2024-06411 |

Повышение привилегий |

||||

Уязвимости BDU:2024-02219, BDU:2024-00204, BDU:2024-00248, BDU:2024-01342 |

Вызов отказа в обслуживании |

||||

3 |

4, 5 |

Манипулирование системными ресурсами |

Атаки на перегрузку процессора, утечку памяти, буферное переполнение, манипулирование файловой системой, злоупотребление дисковым пространством, сетевые атаки, злоупотребление операциями ввода-вывода, блокирование ресурсов, использование привилегированных ресурсов |

Уязвимости BDU:2024-03196, BDU:2024-02976, BDU:2024-03202, BDU:2024-03175, BDU:2024-03204, BDU:2024-03201, BDU:2024-04351, BDU:2024-03912, BDU:2024-01886, BDU:2024-01777, BDU:2024-02023, BDU:2024-01782, BDU:2024-01781, BDU:2024-01881, BDU:2024-01885, BDU:2024-01882, BDU:2024-01880, BDU:2024-01884, BDU:2024-01883, BDU:2024-06355, BDU:2023-05510, BDU:2024-06356, BDU:2024-05501, BDU:2024-06414, BDU:2024-04656, BDU:2024-06242, BDU:2024-06426, BDU:2024-06417, BDU:2021-02264, BDU:2023-03227, BDU:2023-06556, BDU:2021-02611, BDU:2024-02947, BDU:2024-03200, BDU:2024-03208, BDU:2022-01339, BDU:2024-03930, BDU:2024-03881, BDU:2024-04326, BDU:2024-04325, BDU:2024-04055, BDU:2024-03953, BDU:2024-03931, BDU:2024-04330, BDU:2024-03882, BDU:2024-03879, BDU:2022-01378, BDU:2024-04332, BDU:2024-03818, BDU:2024-03910, BDU:2022-00921, BDU:2024-00465, BDU:2024-03889, BDU:2024-03890, BDU:2022-01425, BDU:2022-01495, BDU:2024-05376, BDU:2024-05176, BDU:2024-04802, BDU:2024-05490, BDU:2024-05134, BDU:2024-04324, BDU:2024-03892, BDU:2024-05504, BDU:2024-04763, BDU:2024-04758, BDU:2024-05324, BDU:2024-05323, BDU:2024-06354, BDU:2024-05375, BDU:2024-05310, BDU:2024-06421 |

Выполнение произвольного кода |

|

|

Уязвимости BDU:2024-02987, BDU:2024-02920, BDU:2024-02943, BDU:2024-05211, BDU:2024-05214, BDU:2024-05203, BDU:2024-05265, BDU:2024-05217, BDU:2024-05206, BDU:2024-05215, BDU:2024-05209, BDU:2024-05216, BDU:2024-05199, BDU:2024-05198, BDU:2024-05212, BDU:2024-05210 |

Обход ограничений безопасности |

||

|

|

Уязвимости BDU:2024-04770, BDU:2024-04028, BDU:2024-04056, BDU:2024-06231, BDU:2024-06230, BDU:2024-06408 |

Повышение привилегий |

||

|

|

Уязвимости BDU:2024-03161, BDU:2024-03160, BDU:2024-00282, BDU:2021-04571, BDU:2024-05176, BDU:2024-05309, BDU:2024-06325, BDU:2024-06359, BDU:2024-06358, BDU:2024-05297, BDU:2024-06365 |

Вызов отказа в обслуживании |

||

4 |

1, 4, 9 |

Манипулирование временем и состоянием |

Уязвимости в проверке временных меток |

Уязвимости BDU:2024-06328 |

Повышение привилегий |

5 |

1 |

Обход контроля доступа |

Ошибки в конфигурации системы, эксплуатация недостатков в шифровании |

Уязвимости BDU:2024-02831, BDU:2024-06351, BDU:2024-04769 |

Выполнение произвольного кода |

Уязвимости BDU:2024-00402, BDU:2024-00475, BDU:2024-01289, BDU:2024-02015, BDU:2024-00243, BDU:2024-00240, BDU:2024-00281, BDU:2024-05327, BDU:2024-01320, BDU:2024-06220 |

Обход ограничений безопасности |

||||

Уязвимости BDU:2024-03176, BDU:2024-05263, BDU:2024-06364 |

Повышение привилегий |

||||

Уязвимости BDU:2024-06429, BDU:2024-00380, BDU:2024-05489, BDU:2024-05253 |

Воздействие на конфиденциальность, целостность и доступность защищаемой информации |

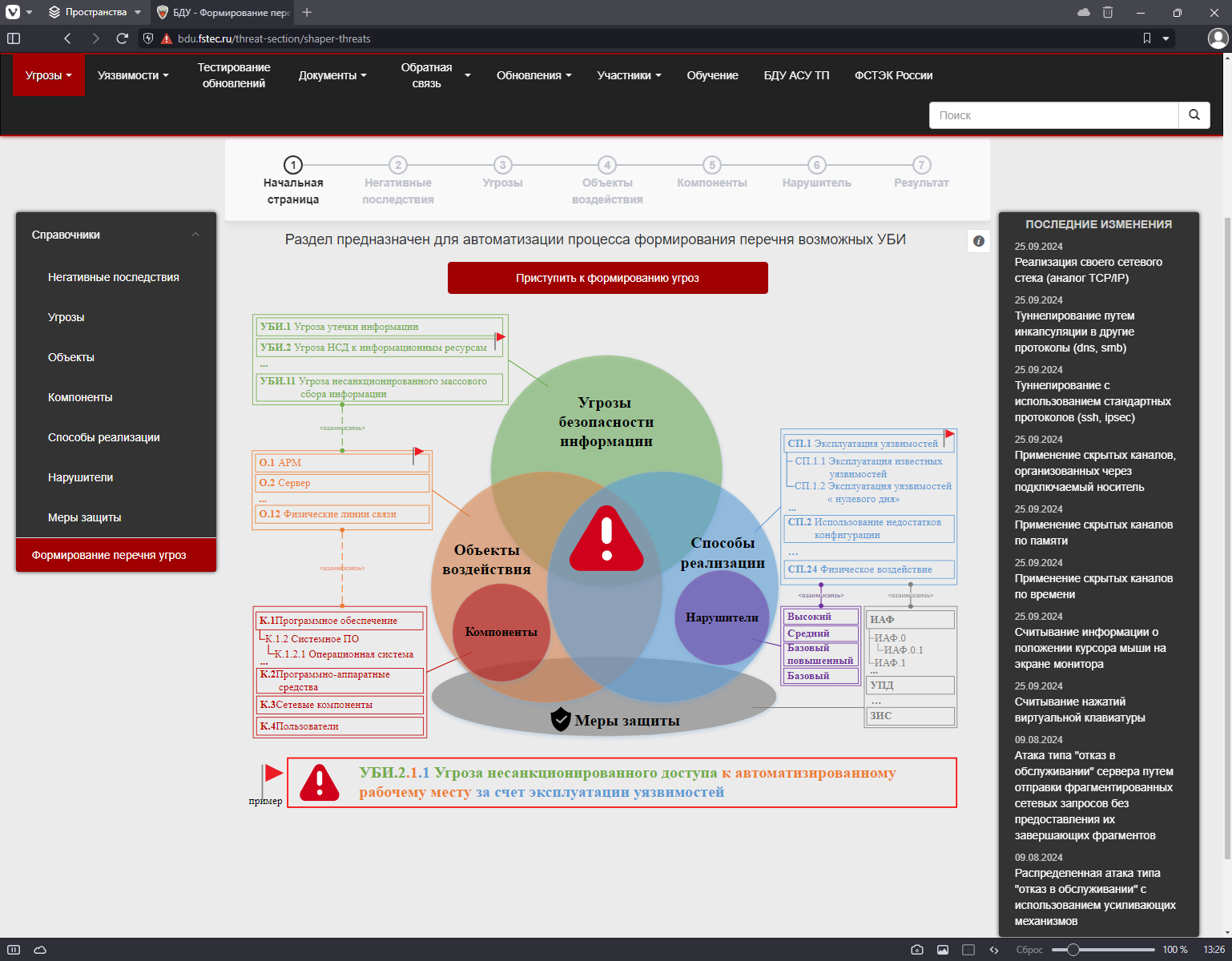

Перейдём на сайт БДУ ФСТЭК (https://bdu.fstec.ru/threat-section/shaper-threats) в раздел «Новый раздел угроз» (см. рис. 4.1):

Рисунок 4.1 – Новый раздел угроз БДУ ФСТЭК

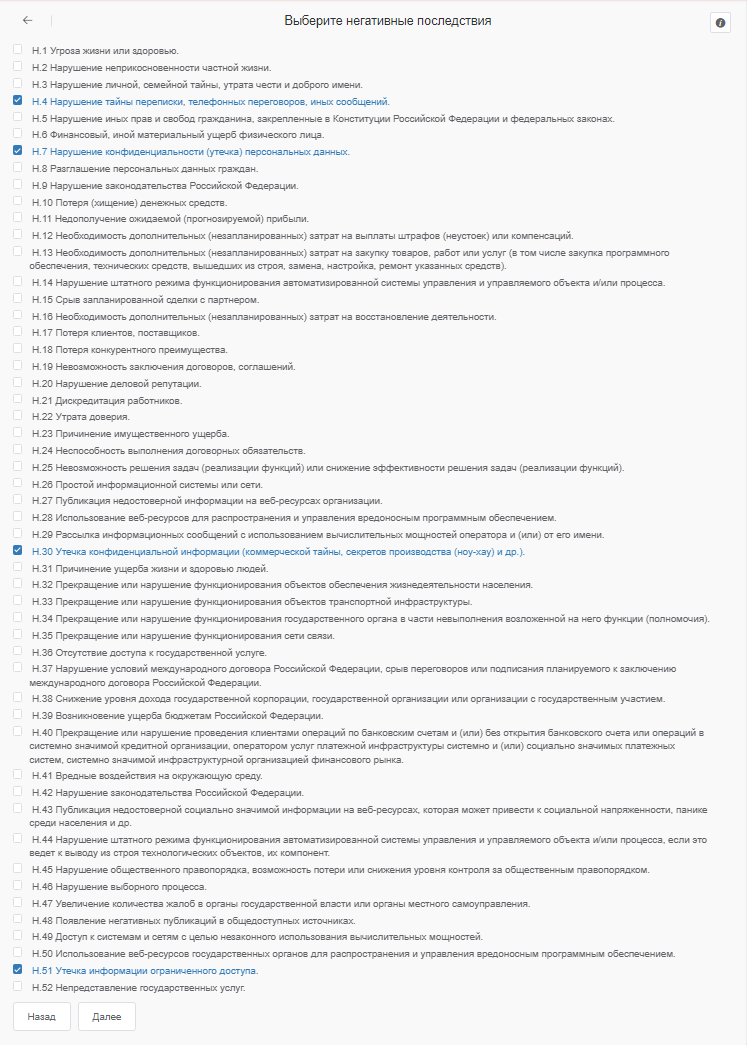

Нажмём на кнопку «Приступить к формированию угроз». Ознакомимся с содержимым страницы «Выберите негативные последствия». Выберем негативные последствия (минимум 3 шт.), актуальные для анализируемого хоста КС (см. рис. 4.2.1):

Рисунок 4.2.1 – Выбор негативных последствий

Обоснуем выбор последствий:

Выбор негативных последствий, связанных с нарушением информационной безопасности, обоснован в контексте использования персонального компьютера (хоста КС), подключённого к Интернету. Рассмотрим каждый пункт более подробно:

H.4 Нарушение тайны переписки, телефонных переговоров, иных сообщений. Персональный компьютер, подключённый к Интернету, часто используется для коммуникации через электронную почту, мессенджеры, видеозвонки и другие виды сообщений. Нарушение тайны переписки может происходить через различные угрозы, такие как перехват трафика, вредоносное ПО или фишинг, которые позволяют злоумышленникам получить доступ к конфиденциальной информации, передаваемой в сообщениях.

H.7 Нарушение конфиденциальности (утечка) персональных данных. Подключённый к Интернету компьютер содержит множество персональных данных (ФИО, адреса, номера телефонов, банковские данные, логины и пароли и т.д.). Утечка персональных данных может быть связана с использованием вредоносного ПО, утечками данных через социальную инженерию, слабые пароли, отсутствие шифрования или уязвимости программного обеспечения. Персональные данные могут быть использованы злоумышленниками для кражи личности, мошенничества или других незаконных действий.

H.30 Утечка конфиденциальной информации (коммерческой тайны, секретов производства (ноу-хау) и др.). Если на персональном компьютере хранится рабочая или профессиональная информация, особенно связанная с коммерческой тайной, конфиденциальными проектами или внутренними данными организации, утечка такой информации может нанести ущерб как владельцу ПК, так и организации, с которой он связан. В некоторых случаях персональные компьютеры могут использоваться для удалённой работы, что увеличивает риски утечек коммерческой или рабочей информации через кибератаки, шпионское ПО или некорректную конфигурацию систем безопасности.

H.51 Утечка информации ограниченного доступа. Персональный компьютер может содержать информацию, которая не предназначена для общего пользования и имеет ограничения по доступу (например, медицинские данные, конфиденциальные договоры, документы, доступные только определённым лицам). Утечка такой информации через Интернет, в результате кибератак или взломов, может привести к серьёзным последствиям как для владельца, так и для третьих лиц. Доступ к информации ограниченного доступа может быть обеспечен через незащищённые сети, использование слабых паролей или недостаточную защиту файловых систем.

Все четыре негативных последствия релевантны для персонального компьютера, подключённого к Интернету, поскольку они отражают ключевые риски при использовании ПК для хранения и передачи конфиденциальной информации. Угрозы кибербезопасности, такие как хакерские атаки, вредоносное ПО, перехват данных или утечка через социальные сети и облачные сервисы, могут нарушить конфиденциальность данных, что делает выбранные последствия значимыми и актуальными.

Ознакомимся с содержимым страницы «Выберите угрозы». Ознакомимся с автоматически выбранными угрозами безопасности информации (см. рис. 4.3.1):

Рисунок 4.3.1 – Выбор угроз

Обоснуем выбор угроз:

1) Угроза утечки информации. Данная угроза полностью соответствует негативным последствиям. Утечка информации может произойти через вредоносное ПО, фишинг, перехват сетевого трафика, уязвимости в программном обеспечении или несанкционированный доступ к данным. Такие действия напрямую угрожают конфиденциальности персональной и рабочей информации.

2) Угроза несанкционированного доступа. Эта угроза также соответствует выбранным последствиям. Несанкционированный доступ подразумевает, что злоумышленник может получить доступ к компьютеру и его данным без разрешения, что может привести к утечке информации, доступу к конфиденциальной переписке или другим важным данным, находящимся на ПК. Это критическая угроза для любого устройства, подключённого к сети.

4) Угроза несанкционированной подмены. Эта угроза также соответствует выбранным негативным последствиям, но в меньшей степени. Несанкционированная подмена подразумевает, что данные или документы могут быть изменены злоумышленником без ведома пользователя. В контексте выбранных последствий подмена сама по себе не угрожает конфиденциальности данных (например, утечке), но влияет на целостность данных.

Ознакомимся с содержимым страницы «Выберите объекты воздействия». Выберем объекты воздействия (минимум 3 шт.), актуальные для анализируемого хоста КС (см. рис. 4.4.1):

Рисунок 4.4.1 – Выбор объектов воздействия

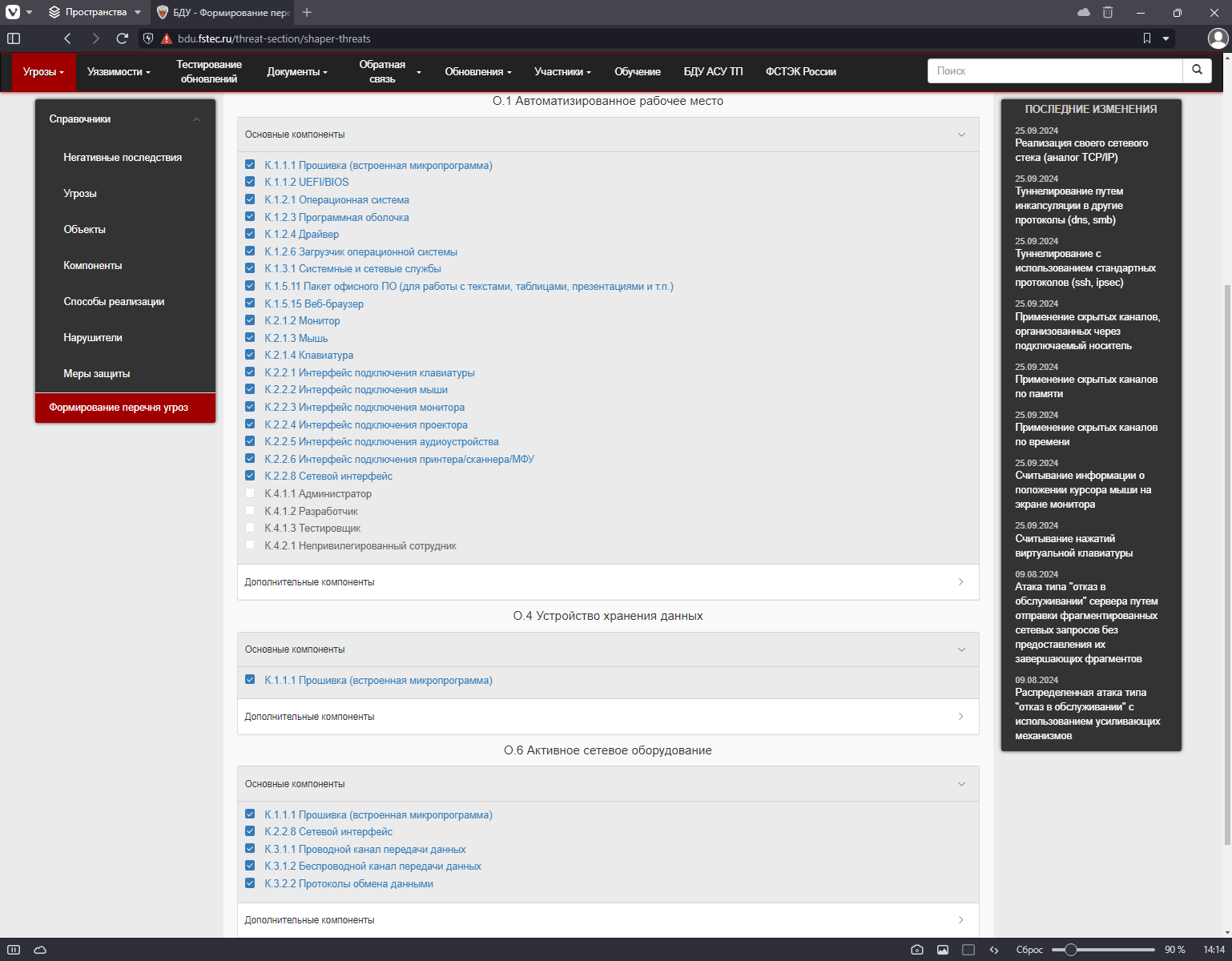

Ознакомимся с содержанием страницы «Выберите компоненты объектов воздействия» (см. рис. 4.5.1):

Рисунок 4.5.1 – Выбор компонентов объектов воздействия

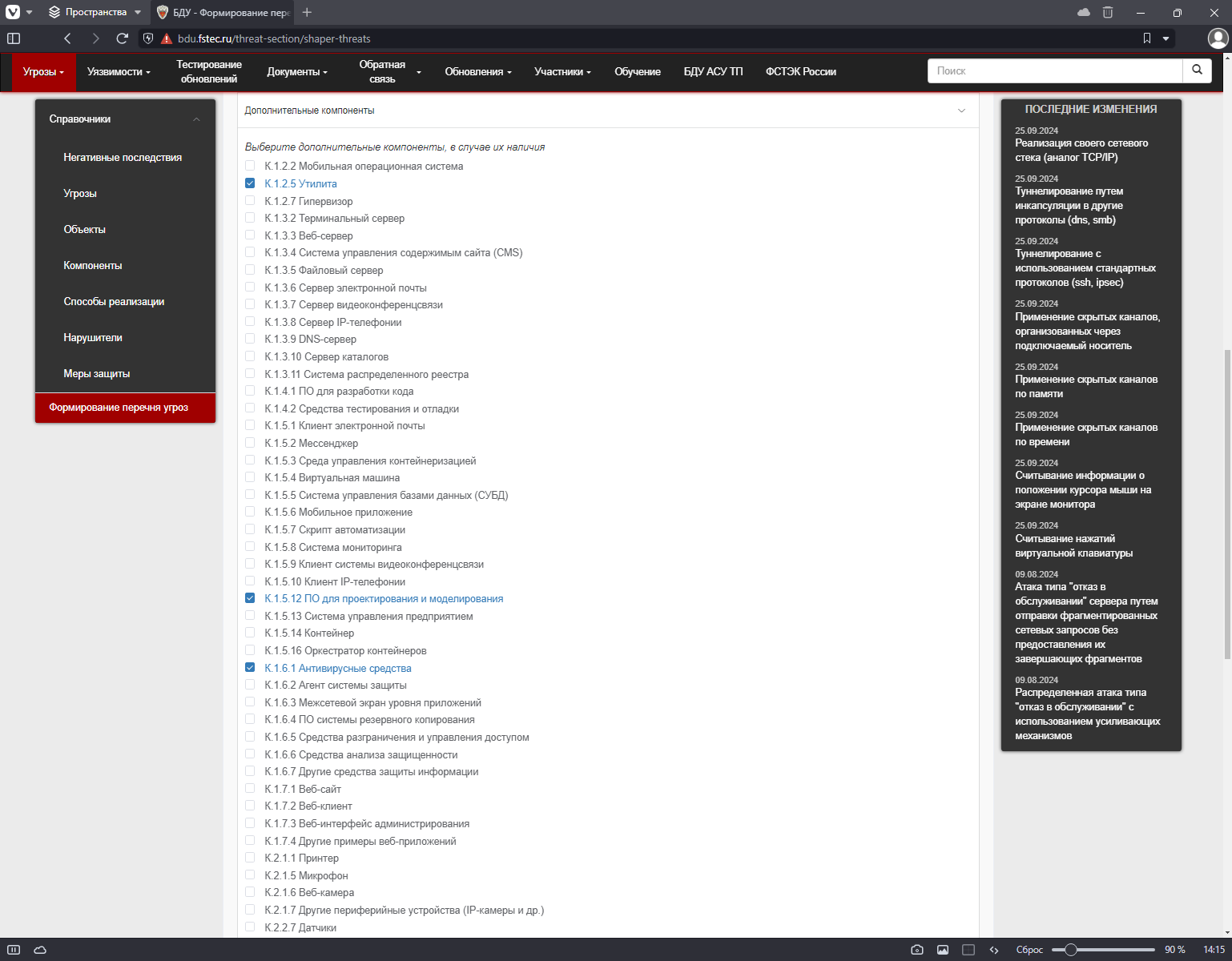

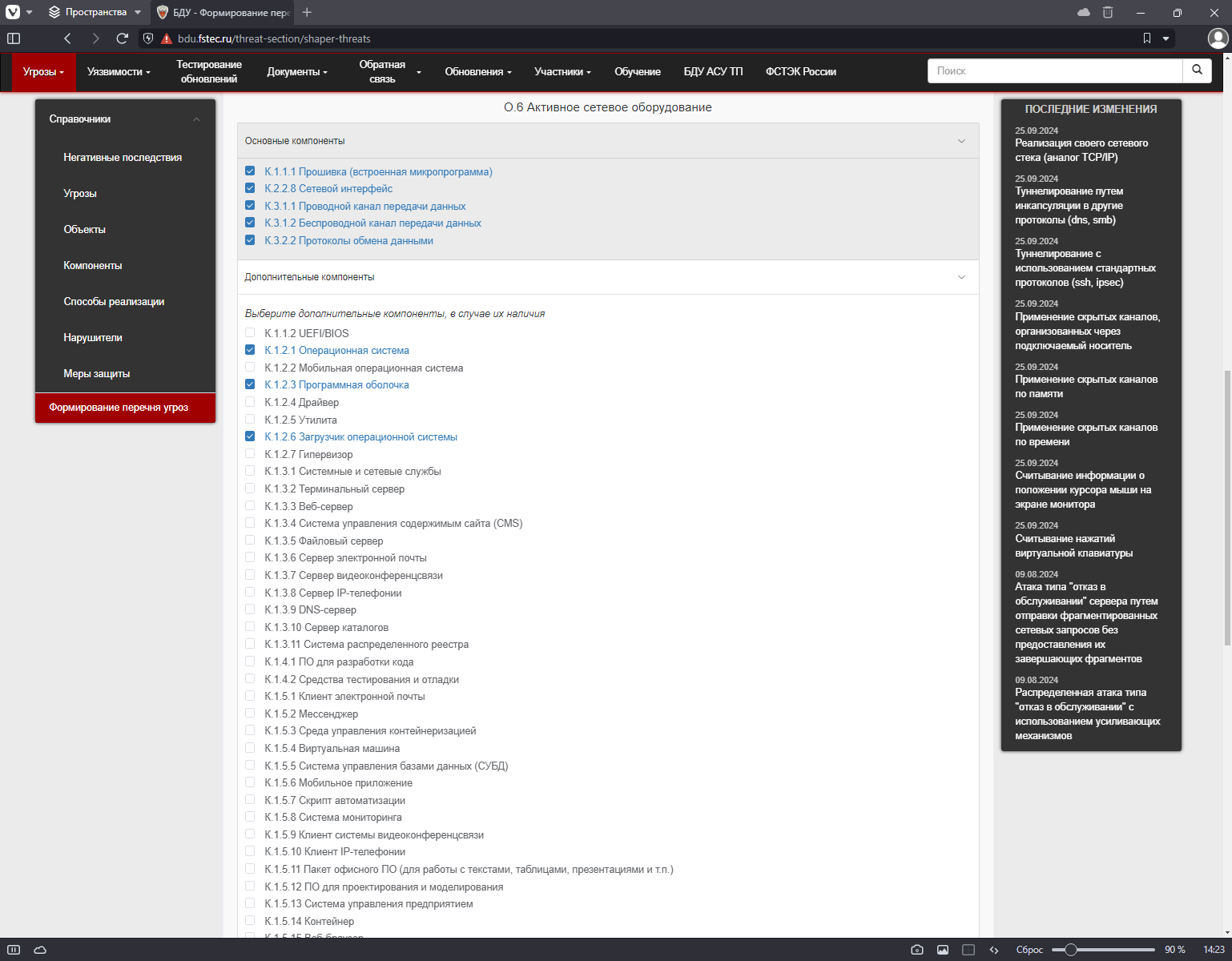

Раскроем выпадающее меню «Дополнительные компоненты» для каждого объекта воздействия и выберем минимум 3 дополнительных компонента, актуальных для анализируемого хоста КС (см. рис. 4.5.1.1-4.5.1.3):

Рисунок 4.5.1.1 – Дополнительные компоненты O.1 автоматизированного рабочего места

Рисунок 4.5.1.2 – Дополнительные компоненты O.4 устройства хранения данных

Рисунок 4.5.1.3 – Дополнительные компоненты O.6 активного сетевого оборудования

Обоснуем выбор дополнительных компонентов для каждого объекта воздействия:

O.1 Автоматизированное рабочее место:

Утилита – установленный архиватор 7-zip.

ПО для проектирования и моделирования – установленный Blender.

Антивирусные средства – встроенный Microsoft Defender.

O.4 Устройство хранения данных (компоненты, хранящиеся на HDD/SSD):

Операционная система.

Загрузчик операционной системы.

Антивирусные средства.

O.6 Активное сетевое оборудование:

Операционная система (встроенная).

Программная оболочка (CLE, веб-интерфейс).

Загрузчик операционной системы.

Ознакомимся с содержание страницы «Выберите уровень возможностей нарушителей». Выберем все типы нарушителей (см. рис. 4.6.1):

Рисунок 4.6.1 – Выбор всех типов нарушителей

Получим перечень возможных угроз безопасности информации (см. рис. 4.7.1). Ознакомимся с содержимым каждой категории (см. рис. 4.7.2). Перенесём содержимое перечня в соответствии с шаблоном из табл. 3.1:

Рисунок 4.7.1 – Перечень возможных угроз безопасности информации

Рисунок 4.7.2 – Содержимое каждой категории перечня возможных угроз безопасности информации

Таблица 4.7.1 – Перечень возможных угроз безопасности информации для хоста в КС

Угроза безопасности информации (УБИ) |

Соответствующий вектор атаки на хост КС из перечня потенциальных векторов атак, № |

1 УБИ.1 Угроза утечки информации |

|

Угроза утечки информации, обрабатываемой на автоматизированном рабочем месте, за счет эксплуатации уязвимостей |

2, 3, 5 |

1.2 УБИ.1.1.2 Угроза утечки информации, обрабатываемой на автоматизированном рабочем месте, за счет использования недостатков конфигурации |

2, 3, 5 |

1.3 УБИ.1.1.3 Угроза утечки информации, обрабатываемой на автоматизированном рабочем месте, за счет использования недостатков архитектуры |

2, 3, 5 |

1.4 УБИ.1.1.4 Угроза утечки информации, обрабатываемой на автоматизированном рабочем месте, за счет внедрения вредоносного программного обеспечения |

2, 3 |

1.5 УБИ.1.1.5 Угроза утечки информации, обрабатываемой на автоматизированном рабочем месте, за счет внедрения программных и аппаратных закладок |

2, 3 |

1.6 УБИ.1.1.7 Угроза утечки информации, обрабатываемой на автоматизированном рабочем месте, за счет прослушивания (захвата) сетевого трафика |

3, 5 |

1.7 УБИ.1.1.8 Угроза утечки информации, обрабатываемой на автоматизированном рабочем месте, за счет сканирования сетевой инфраструктуры |

3, 5 |

1.8 УБИ.1.1.9 Угроза утечки информации, обрабатываемой на автоматизированном рабочем месте, за счет изучения информации о системе |

3, 5 |

1.9 УБИ.1.1.10 Угроза утечки информации, обрабатываемой на автоматизированном рабочем месте, за счет атаки типа "человек посередине" |

3, 5 |

1.10 УБИ.1.1.11 Угроза утечки информации, обрабатываемой на автоматизированном рабочем месте, за счет применения скрытых каналов |

3, 5 |

1.11 УБИ.1.1.12 Угроза утечки информации, обрабатываемой на автоматизированном рабочем месте, за счет считывания вводимой и выводимой информации |

3, 5 |

1.12 УБИ.1.1.16 Угроза утечки информации, обрабатываемой на автоматизированном рабочем месте, за счет нарушения изоляции |

3, 5 |

1.13 УБИ.1.1.18 Угроза утечки информации, обрабатываемой на автоматизированном рабочем месте, за счет использования недостатков механизмов разграничения доступа |

2, 3, 5 |

1.14 УБИ.1.1.24 Угроза утечки информации, обрабатываемой на автоматизированном рабочем месте, за счет физического воздействия |

1, 5 |

1.15 УБИ.1.1.25 Угроза утечки информации, обрабатываемой на автоматизированном рабочем месте, за счет атаки на системы с распределенным реестром |

2, 3 |

1.16 УБИ.1.4.1 Угроза утечки информации, хранящейся на устройстве хранения данных, за счет эксплуатации уязвимостей |

2, 3, 5 |

1.17 УБИ.1.4.2 Угроза утечки информации, хранящейся на устройстве хранения данных, за счет использования недостатков конфигурации |

2, 3, 5 |

1.18 УБИ.1.4.3 Угроза утечки информации, хранящейся на устройстве хранения данных, за счет использования недостатков архитектуры |

2, 3, 5 |

1.19 УБИ.1.4.4 Угроза утечки информации, хранящейся на устройстве хранения данных, за счет внедрения вредоносного программного обеспечения |

2, 3 |

1.20 УБИ.1.4.5 Угроза утечки информации, хранящейся на устройстве хранения данных, за счет внедрения программных и аппаратных закладок |

2, 3 |

1.21 УБИ.1.4.8 Угроза утечки информации, хранящейся на устройстве хранения данных, за счет сканирования сетевой инфраструктуры |

3, 5 |

1.22 УБИ.1.4.9 Угроза утечки информации, хранящейся на устройстве хранения данных, за счет изучения информации о системе |

3, 5 |

1.23 УБИ.1.4.10 Угроза утечки информации, хранящейся на устройстве хранения данных, за счет атаки типа "человек посередине" |

3, 5 |

1.24 УБИ.1.4.11 Угроза утечки информации, хранящейся на устройстве хранения данных, за счет применения скрытых каналов |

3, 5 |

1.25 УБИ.1.4.12 Угроза утечки информации, хранящейся на устройстве хранения данных, за счет считывания вводимой и выводимой информации |

3, 5 |

1.26 УБИ.1.4.16 Угроза утечки информации, хранящейся на устройстве хранения данных, за счет нарушения изоляции |

3, 5 |

1.27 УБИ.1.4.18 Угроза утечки информации, хранящейся на устройстве хранения данных, за счет использования недостатков механизмов разграничения доступа |

2, 3, 5 |

1.28 УБИ.1.4.25 Угроза утечки информации, хранящейся на устройстве хранения данных, за счет атаки на системы с распределенным реестром |

2, 3 |

1.29 УБИ.1.6.1 Угроза утечки информации, обрабатываемой на активном сетевом оборудовании, за счет эксплуатации уязвимостей |

2, 3, 5 |

1.30 УБИ.1.6.2 Угроза утечки информации, обрабатываемой на активном сетевом оборудовании, за счет использования недостатков конфигурации |

2, 3, 5 |

1.31 УБИ.1.6.3 Угроза утечки информации, обрабатываемой на активном сетевом оборудовании, за счет использования недостатков архитектуры |

2, 3, 5 |

1.32 УБИ.1.6.4 Угроза утечки информации, обрабатываемой на активном сетевом оборудовании, за счет внедрения вредоносного программного обеспечения |

2, 3 |

1.33 УБИ.1.6.5 Угроза утечки информации, обрабатываемой на активном сетевом оборудовании, за счет внедрения программных и аппаратных закладок |

2, 3 |

1.34 УБИ.1.6.7 Угроза утечки информации, обрабатываемой на активном сетевом оборудовании, за счет прослушивания (захвата) сетевого трафика |

3, 5 |

1.35 УБИ.1.6.8 Угроза утечки информации, обрабатываемой на активном сетевом оборудовании, за счет сканирования сетевой инфраструктуры |

3, 5 |

1.36 УБИ.1.6.9 Угроза утечки информации, обрабатываемой на активном сетевом оборудовании, за счет изучения информации о системе |

3, 5 |

1.37 УБИ.1.6.10 Угроза утечки информации, обрабатываемой на активном сетевом оборудовании, за счет атаки типа "человек посередине" |

3, 5 |

1.38 УБИ.1.6.11 Угроза утечки информации, обрабатываемой на активном сетевом оборудовании, за счет применения скрытых каналов |

3, 5 |

1.39 УБИ.1.6.12 Угроза утечки информации, обрабатываемой на активном сетевом оборудовании, за счет считывания вводимой и выводимой информации |

3, 5 |

1.40 УБИ.1.6.16 Угроза утечки информации, обрабатываемой на активном сетевом оборудовании, за счет нарушения изоляции |

3, 5 |

1.41 УБИ.1.6.18 Угроза утечки информации, обрабатываемой на активном сетевом оборудовании, за счет использования недостатков механизмов разграничения доступа |

2, 3, 5 |

1.42 УБИ.1.6.25 Угроза утечки информации, обрабатываемой на активном сетевом оборудовании, за счет атаки на системы с распределенным реестром |

2, 3 |

2 УБИ.2 Угроза несанкционированного доступа |

|

2.1 УБИ.2.1.1 Угроза несанкционированного доступа к автоматизированному рабочему месту за счет эксплуатации уязвимостей |

2, 3, 5 |

2.2 УБИ.2.1.2 Угроза несанкционированного доступа к автоматизированному рабочему месту за счет использования недостатков конфигурации |

2, 3, 5 |

2.3 УБИ.2.1.3 Угроза несанкционированного доступа к автоматизированному рабочему месту за счет использования недостатков архитектуры |

2, 3, 5 |

2.4 УБИ.2.1.4 Угроза несанкционированного доступа к автоматизированному рабочему месту за счет внедрения вредоносного программного обеспечения |

2, 3 |

2.5 УБИ.2.1.5 Угроза несанкционированного доступа к автоматизированному рабочему месту за счет внедрения программных и аппаратных закладок |

2, 3 |

2.6 УБИ.2.1.7 Угроза несанкционированного доступа к автоматизированному рабочему месту за счет прослушивания (захвата) сетевого трафика |

3, 5 |

2.7 УБИ.2.1.10 Угроза несанкционированного доступа к автоматизированному рабочему месту за счет атаки типа "человек посередине" |

3, 5 |

2.8 УБИ.2.1.16 Угроза несанкционированного доступа к автоматизированному рабочему месту за счет нарушения изоляции |

3, 5 |

2.9 УБИ.2.1.17 Угроза несанкционированного доступа к автоматизированному рабочему месту за счет подбора (восстановления) аутентификационной информации |

1, 5 |

2.10 УБИ.2.1.18 Угроза несанкционированного доступа к автоматизированному рабочему месту за счет использования недостатков механизмов разграничения доступа |

2, 3, 5 |

2.11 УБИ.2.1.19 Угроза несанкционированного доступа к автоматизированному рабочему месту за счет модификации операционной системы (подмена системных файлов, внедрение вредоносного кода в системные процессы и ядро операционной системы) |

2, 3 |

2.12 УБИ.2.1.23 Угроза несанкционированного доступа к автоматизированному рабочему месту за счет модификации (подмены) прошивки (микропрограммы) |

2, 3 |

2.13 УБИ.2.1.24 Угроза несанкционированного доступа к автоматизированному рабочему месту за счет физического воздействия |

1, 5 |

2.14 УБИ.2.1.25 Угроза несанкционированного доступа к автоматизированному рабочему месту за счет атаки на системы с распределенным реестром |

2, 3 |

2.15 УБИ.2.4.1 Угроза несанкционированного доступа к устройству хранения данных за счет эксплуатации уязвимостей |

2, 3, 5 |

2.16 УБИ.2.4.2 Угроза несанкционированного доступа к устройству хранения данных за счет использования недостатков конфигурации |

2, 3, 5 |

2.17 УБИ.2.4.3 Угроза несанкционированного доступа к устройству хранения данных за счет использования недостатков архитектуры |

2, 3, 5 |

2.18 УБИ.2.4.4 Угроза несанкционированного доступа к устройству хранения данных за счет внедрения вредоносного программного обеспечения |

2, 3 |

2.19 УБИ.2.4.5 Угроза несанкционированного доступа к устройству хранения данных за счет внедрения программных и аппаратных закладок |

2, 3 |

2.20 УБИ.2.4.10 Угроза несанкционированного доступа к устройству хранения данных за счет атаки типа "человек посередине" |

3, 5 |

2.21 УБИ.2.4.16 Угроза несанкционированного доступа к устройству хранения данных за счет нарушения изоляции |

3, 5 |

2.22 УБИ.2.4.17 Угроза несанкционированного доступа к устройству хранения данных за счет подбора (восстановления) аутентификационной информации |

1, 5 |

2.23 УБИ.2.4.18 Угроза несанкционированного доступа к устройству хранения данных за счет использования недостатков механизмов разграничения доступа |

2, 3, 5 |

2.24 УБИ.2.4.19 Угроза несанкционированного доступа к устройству хранения данных за счет модификации операционной системы (подмена системных файлов, внедрение вредоносного кода в системные процессы и ядро операционной системы) |

2, 3 |

2.25 УБИ.2.4.23 Угроза несанкционированного доступа к устройству хранения данных за счет модификации (подмены) прошивки (микропрограммы) |

2, 3 |

2.26 УБИ.2.4.25 Угроза несанкционированного доступа к устройству хранения данных за счет атаки на системы с распределенным реестром |

2, 3 |

2.27 УБИ.2.6.1 Угроза несанкционированного доступа к активному сетевому оборудованию за счет эксплуатации уязвимостей |

2, 3, 5 |

2.28 УБИ.2.6.2 Угроза несанкционированного доступа к активному сетевому оборудованию за счет использования недостатков конфигурации |

2, 3, 5 |

2.29 УБИ.2.6.3 Угроза несанкционированного доступа к активному сетевому оборудованию за счет использования недостатков архитектуры |

2, 3, 5 |

2.30 УБИ.2.6.4 Угроза несанкционированного доступа к активному сетевому оборудованию за счет внедрения вредоносного программного обеспечения |

2, 3 |

2.31 УБИ.2.6.5 Угроза несанкционированного доступа к активному сетевому оборудованию за счет внедрения программных и аппаратных закладок |

2, 3 |

2.32 УБИ.2.6.7 Угроза несанкционированного доступа к активному сетевому оборудованию за счет прослушивания (захвата) сетевого трафика |

3, 5 |

2.33 УБИ.2.6.10 Угроза несанкционированного доступа к активному сетевому оборудованию за счет атаки типа "человек посередине" |

3, 5 |

2.34 УБИ.2.6.16 Угроза несанкционированного доступа к активному сетевому оборудованию за счет нарушения изоляции |

3, 5 |

2.35 УБИ.2.6.17 Угроза несанкционированного доступа к активному сетевому оборудованию за счет подбора (восстановления) аутентификационной информации |

1, 5 |

2.36 УБИ.2.6.18 Угроза несанкционированного доступа к активному сетевому оборудованию за счет использования недостатков механизмов разграничения доступа |

2, 3, 5 |

2.37 УБИ.2.6.19 Угроза несанкционированного доступа к активному сетевому оборудованию за счет модификации операционной системы (подмена системных файлов, внедрение вредоносного кода в системные процессы и ядро операционной системы) |

2, 3 |

2.38 УБИ.2.6.23 Угроза несанкционированного доступа к активному сетевому оборудованию за счет модификации (подмены) прошивки (микропрограммы) |

2, 3 |

2.39 УБИ.2.6.25 Угроза несанкционированного доступа к активному сетевому оборудованию за счет атаки на системы с распределенным реестром |

2, 3 |

3 УБИ.4 Угроза несанкционированной подмены |

|

3.1 УБИ.4.1.1 Угроза несанкционированной подмены компонентов автоматизированного рабочего места за счет эксплуатации уязвимостей |

2, 3, 5 |

3.2 УБИ.4.1.2 Угроза несанкционированной подмены компонентов автоматизированного рабочего места за счет использования недостатков конфигурации |

2, 3, 5 |

3.3 УБИ.4.1.3 Угроза несанкционированной подмены компонентов автоматизированного рабочего места за счет использования недостатков архитектуры |

2, 3, 5 |

3.4 УБИ.4.1.4 Угроза несанкционированной подмены компонентов автоматизированного рабочего места за счет внедрения вредоносного программного обеспечения |

2, 3 |

3.5 УБИ.4.1.5 Угроза несанкционированной подмены компонентов автоматизированного рабочего места за счет внедрения программных и аппаратных закладок |

2, 3 |

3.6 УБИ.4.1.10 Угроза несанкционированной подмены компонентов автоматизированного рабочего места за счет атаки типа "человек посередине" |

3, 5 |

3.7 УБИ.4.1.16 Угроза несанкционированной подмены компонентов автоматизированного рабочего места за счет нарушения изоляции |

3, 5 |

3.8 УБИ.4.1.18 Угроза несанкционированной подмены компонентов автоматизированного рабочего места за счет использования недостатков механизмов разграничения доступа |

2, 3, 5 |

3.9 УБИ.4.1.19 Угроза несанкционированной подмены компонентов автоматизированного рабочего места за счет модификации операционной системы (подмена системных файлов, внедрение вредоносного кода в системные процессы и ядро операционной системы) |

2, 3 |

3.10 УБИ.4.1.23 Угроза несанкционированной подмены компонентов автоматизированного рабочего места за счет модификации (подмены) прошивки (микропрограммы) |

2, 3 |

3.11 УБИ.4.1.24 Угроза несанкционированной подмены компонентов автоматизированного рабочего места за счет физического воздействия |

1, 5 |

3.12 УБИ.4.1.25 Угроза несанкционированной подмены компонентов автоматизированного рабочего места за счет атаки на системы с распределенным реестром |

2, 3 |

3.13 УБИ.4.4.1 Угроза несанкционированной подмены компонентов устройства хранения данных за счет эксплуатации уязвимостей |

2, 3, 5 |

3.14 УБИ.4.4.2 Угроза несанкционированной подмены компонентов устройства хранения данных за счет использования недостатков конфигурации |

2, 3, 5 |

3.15 УБИ.4.4.3 Угроза несанкционированной подмены компонентов устройства хранения данных за счет использования недостатков архитектуры |

2, 3, 5 |

3.16 УБИ.4.4.4 Угроза несанкционированной подмены компонентов устройства хранения данных за счет внедрения вредоносного программного обеспечения |

2, 3 |

3.17 УБИ.4.4.5 Угроза несанкционированной подмены компонентов устройства хранения данных за счет внедрения программных и аппаратных закладок |

2, 3 |

3.18 УБИ.4.4.10 Угроза несанкционированной подмены компонентов устройства хранения данных за счет атаки типа "человек посередине" |

3, 5 |

3.19 УБИ.4.4.16 Угроза несанкционированной подмены компонентов устройства хранения данных за счет нарушения изоляции |

3, 5 |

3.20 УБИ.4.4.18 Угроза несанкционированной подмены компонентов устройства хранения данных за счет использования недостатков механизмов разграничения доступа |

2, 3, 5 |

3.21 УБИ.4.4.19 Угроза несанкционированной подмены компонентов устройства хранения данных за счет модификации операционной системы (подмена системных файлов, внедрение вредоносного кода в системные процессы и ядро операционной системы) |

2, 3 |

3.22 УБИ.4.4.23 Угроза несанкционированной подмены компонентов устройства хранения данных за счет модификации (подмены) прошивки (микропрограммы) |

2, 3 |

3.23 УБИ.4.4.25 Угроза несанкционированной подмены компонентов устройства хранения данных за счет атаки на системы с распределенным реестром |

2, 3 |

3.24 УБИ.4.6.1 Угроза несанкционированной подмены компонентов активного сетевого оборудования за счет эксплуатации уязвимостей |

2, 3, 5 |

3.25 УБИ.4.6.2 Угроза несанкционированной подмены компонентов активного сетевого оборудования за счет использования недостатков конфигурации |

2, 3, 5 |

3.26 УБИ.4.6.3 Угроза несанкционированной подмены компонентов активного сетевого оборудования за счет использования недостатков архитектуры |

2, 3, 5 |

3.27 УБИ.4.6.4 Угроза несанкционированной подмены компонентов активного сетевого оборудования за счет внедрения вредоносного программного обеспечения |

2, 3 |

3.28 УБИ.4.6.5 Угроза несанкционированной подмены компонентов активного сетевого оборудования за счет внедрения программных и аппаратных закладок |

2, 3 |

3.29 УБИ.4.6.10 Угроза несанкционированной подмены компонентов активного сетевого оборудования за счет атаки типа "человек посередине" |

3, 5 |

3.30 УБИ.4.6.16 Угроза несанкционированной подмены компонентов активного сетевого оборудования за счет нарушения изоляции |

3, 5 |

3.31 УБИ.4.6.18 Угроза несанкционированной подмены компонентов активного сетевого оборудования за счет использования недостатков механизмов разграничения доступа |

2, 3, 5 |

3.32 УБИ.4.6.19 Угроза несанкционированной подмены компонентов активного сетевого оборудования за счет модификации операционной системы (подмена системных файлов, внедрение вредоносного кода в системные процессы и ядро операционной системы) |

2, 3 |

3.33 УБИ.4.6.23 Угроза несанкционированной подмены компонентов активного сетевого оборудования за счет модификации (подмены) прошивки (микропрограммы) |

2, 3 |

3.34 УБИ.4.6.25 Угроза несанкционированной подмены компонентов активного сетевого оборудования за счет атаки на системы с распределенным реестром |

2, 3 |

Актуализируем рекомендации по повышению защищённости хоста в КС, сформированные в ЛР №1 и №2. Сделаем выводы:

Обобщённые и актуализированные рекомендации по повышению защищённости хоста в КС на основании информации из лабораторных работ №1 и №2:

Регулярные обновления программного обеспечения

Обновление ОС и приложений: Настройка автоматического обновления для операционной системы и всех приложений, чтобы получать последние патчи безопасности и устранять уязвимости.

Мониторинг уязвимостей: Использование инструментов для регулярного сканирования на уязвимости и проверки наличия устаревшего программного обеспечения.

Управление доступом

Принцип наименьших привилегий: Ограничение прав доступа пользователей и процессов, предоставление только необходимых для выполнения работы разрешений.

Многофакторная аутентификация (MFA): Внедрение MFA для доступа к критически важным системам и данным.

Защита от вредоносного кода

Антивирусные решения: Установка и регулярное обновление антивирусного программного обеспечения для защиты от вирусов и вредоносных программ.

Фильтрация контента: Использование систем фильтрации для блокировки вредоносных ссылок и фишинговых писем.

Мониторинг и логирование

Постоянный мониторинг системы: Настройка системы мониторинга для обнаружения необычной активности, которая может свидетельствовать о попытках атаки.

Логирование: Детальное логирование всех операций доступа и изменений в системе для последующего анализа и выявления инцидентов.

Защита данных

Шифрование: Шифрование конфиденциальных данных как на уровне хранения, так и при передаче, чтобы защитить их от несанкционированного доступа.

Контроль целостности: Использование механизмов контроля целостности данных (например, контрольные суммы и хэш-функции) для предотвращения их изменения злоумышленниками.

Защита от атак

Фаерволы: Настройка фаерволов для фильтрации входящего и исходящего трафика, чтобы предотвратить несанкционированный доступ к сети.

Системы предотвращения вторжений (IPS): Внедрение IPS для обнаружения и блокировки атак в режиме реального времени.

Обучение пользователей

Тренинги по информационной безопасности: Проведение регулярных обучений для сотрудников по вопросам безопасности, включая распознавание фишинговых атак и социальной инженерии.

Принципы безопасности: Обучение пользователей принципам безопасного использования ресурсов, включая защиту своих учётных записей.

Изоляция ресурсов

Контейнеризация и виртуализация: Использование технологий контейнеризации (например, Docker) и виртуализации для изоляции критических процессов и приложений.

Ограничение ресурсов: Внедрение политик ограничения использования ресурсов (CPU, память, сетевой трафик) для предотвращения атак типа DoS.

Периодические аудиты

Аудит безопасности: Регулярное проведение аудитов безопасности для выявления и устранения потенциальных уязвимостей в системе.

Пересмотр конфигураций: Регулярный просмотр настроек безопасности и конфигурации системы для минимизации рисков.

Реакция на инциденты

План реагирования на инциденты: Разработка и внедрение плана реагирования на инциденты, который включает процедуры для быстрого обнаружения, реагирования и восстановления после атак.

Комплексное применение вышеуказанных рекомендаций позволит значительно повысить защищённость хоста в корпоративной сети. Важно помнить, что безопасность — это не одноразовая задача, а постоянный процесс, требующий внимания и регулярного обновления подходов.