МИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ

Ордена Трудового Красного Знамени

Федеральное государственное бюджетное образовательное учреждение высшего образования

«Московский технический университет связи и информатики»

__________________________________________________________________

Кафедра «Информационная безопасность»

Отчёт по лабораторной работе №2

по дисциплине «Методы и средства защиты информации в компьютерных сетях»

Выполнили: студенты гр. БСТ2104

Алексеев Даниил Петрович

Кофанов Дмитрий Алексеевич

Мироносцев Григорий Константинович

Первухина Алиса Александровна

Проверили:

асс. Рыбаков Сергей Юрьевич

асс. Раковский Дмитрий Игоревич

Москва

2024

Задание

Зайти по адресу (https://capec.mitre.org/index.html) и ознакомиться с интерфейсом web-версии базы данных шаблонов атак CAPEC. Снабдить отчёт соответствующим скриншотом.

В левом углу найти раздел «CAPEC List Quick Access» и выбрать View CAPEC>>by Mechanisms of Attack. Снабдить отчёт соответствующим скриншотом.

Ознакомиться с таксономией механизмов реализаций компьютерных атак.

Перейти в категорию по указанному пути:

«Manipulate Data Structures – Input Data Manipulation – Path Traversal – Relative Path Traversal».

Сделать скриншот раздела и прикрепить в отчёт.

Ознакомиться с информацией, предоставляемой базой данных. В отчёте описать механизм реализации (составить на основе материалов разделов в данной атаке).

Проанализировать отчёт и перечень уязвимостей, полученный в ходе выполнения ЛР №1. Продублировать таблицу 1.1 из отчёта в ЛР №1 в отчёт по текущей работе.

С использованием базы данных шаблонов атак CAPEC, заполнить сводный перечень потенциальных векторов атак (табл. 2.1) на хост КС.

Каждая группа выявленных уязвимостей должна быть включена в перечень потенциальных векторов атаки минимум один раз.

Количество потенциальных векторов атаки на хост должно быть не менее 5.

Привести в отчёте меры противодействия по каждому выявленному потенциальному вектору атаки.

Содержание

Цель работы 4

Теоретическая часть 4

Ход выполнения работы 6

Заключение 35

Цель работы

Целью работы является ознакомление и получение первичных практических навыков работы с базой данных шаблонов атак CAPEC (англ. Common Attack Pattern Enumerations and Classifications).

Теоретическая часть

Вектор атаки представляет собой схему, метод, или маршрут, используемый злоумышленниками для успешного осуществления кибератаки на компьютерные системы и сети. Типовая структура вектора атаки может быть представлена в виде четырёх компонент:

Идентификация уязвимости: Злоумышленник идентифицирует потенциальную уязвимость в целевой системе, которая может быть использована для внедрения в КС или атаки на элемент КС.

Планирование: Злоумышленник разрабатывает стратегию атаки, определяя методы и ресурсы, необходимые для успешного выполнения.

Эксплуатация: Злоумышленник применяет выбранный метод, используя известные или вновь обнаруженные уязвимости, чтобы проникнуть в систему или сеть.

Действия после вторжения: После вторжения злоумышленник маскируется, распространяет вредоносные программы, или выполняет целенаправленные действия с целью достижения своих целей (например, кража данных или установка бэкдоров).

При оценке защищённости КС, упрощённый сводный перечень возможных векторов атаки на хост может быть представлен в виде таблицы 2.1.

Таблица 2.1 – Шаблон сводного перечня потенциальных векторов атак на хост

№ |

Способ проникновения в целевую КС |

Способ, через который может быть реализовано проникновение в КС |

Способ закрепления злоумышленников в КС |

Последствия атаки |

1 |

Социальная инженерия, фишинг |

Отправка заражённого письма на корпоративную почту |

Уязвимости BDU:2017-00209, BDU:2017-00208 |

Выполнение произвольного кода в ОС… |

Уязвимости …, … |

Выход за пределы выделенной памяти… |

|||

2 |

… |

… |

… |

… |

Понимание векторов атак позволяет специалистам по ИБ лучше анализировать и классифицировать угрозы, учитывая потенциальные уязвимости и сценарии атак. Наблюдение за возможными векторами атак и анализ сетевого трафика позволяют оперативно обнаруживать и предотвращать инциденты безопасности.

Ход выполнения работы

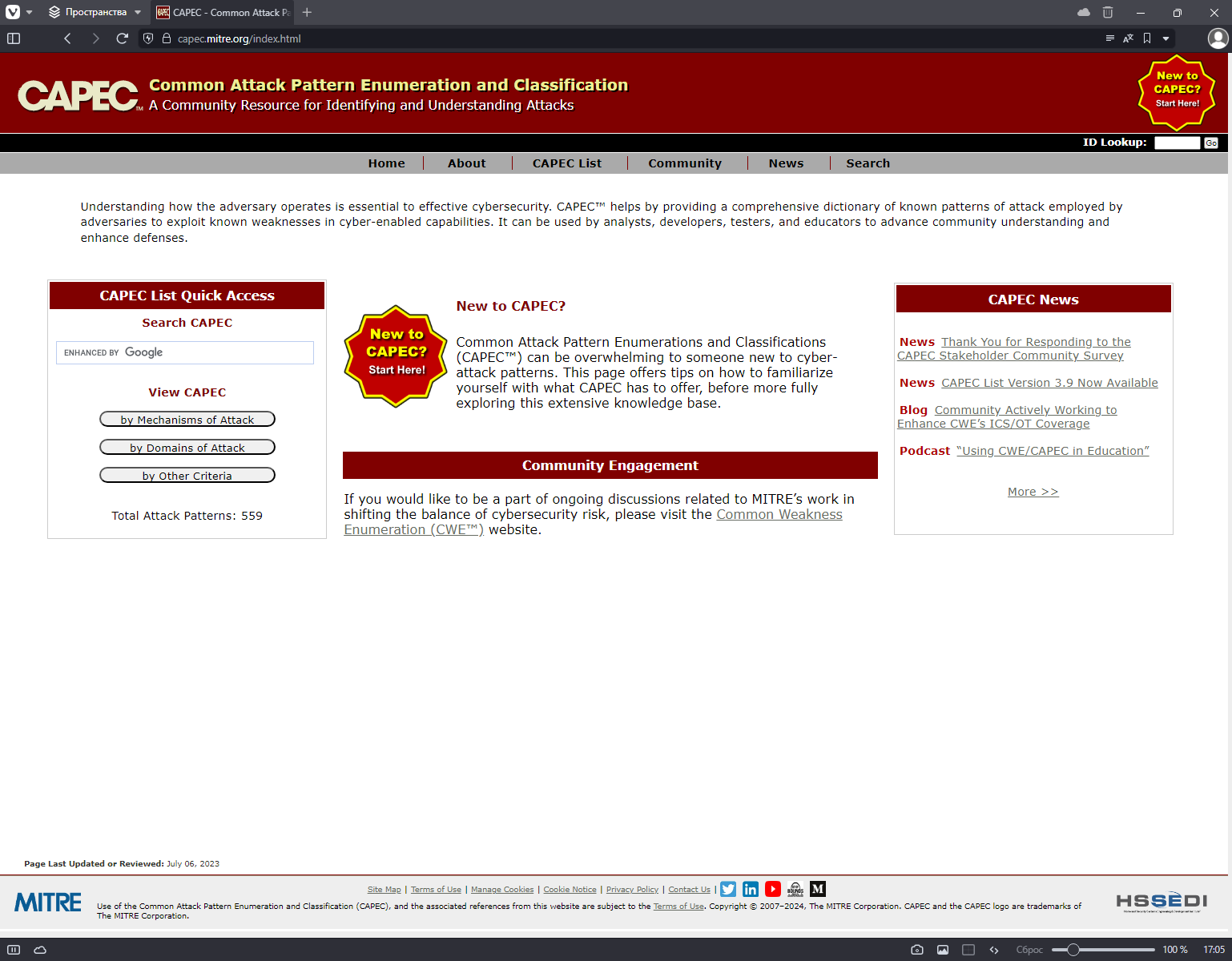

Зайдём по адресу (https://capec.mitre.org/index.html) и ознакомимся с интерфейсом web-версии базы данных шаблонов атак CAPEC (см. рис. 1.1):

Рисунок 1.1 – Интерфейс web-версии базы данных шаблонов атак CAPEC

Перейдём в раздел View CAPEC by Mechanisms of Attack (см. рис. 2.1):

Рисунок 2.1 – CAPEC VIEW: Mechanisms of Attack

Ознакомимся с таксономией механизмов реализаций компьютерных атак (см. рис. 2.1.1):

Рисунок 2.1.1 – Таксономия механизмов реализаций компьютерных атак

Перейдём в категорию по указанному пути: «Manipulate Data Structures – Input Data Manipulation – Path Traversal – Relative Path Traversal» (см. рис. 2.2.1):

Рисунок 2.2.1 – Relative Path Traversal

Ознакомимся с информацией, предоставляемой базой данных. На основании материалов разделов в данной атаке опишем механизм реализации:

Атака «Относительный обход пути» (Relative Path Traversal) использует недостаток в проверке пользовательского ввода с помощью специально построенного пути, использующего символы точки и слеша, что позволяет злоумышленнику получать доступ к произвольным файлам или ресурсам на целевом хосте КС. Злоумышленник изменяет известный путь, чтобы получить доступ к материалу, который недоступен, через предусмотренные каналы. Обычно эти атаки связаны с добавлением дополнительных разделителей пути (/ или \) и/или точек (.), или их кодировок в различных комбинациях, чтобы получить доступ к родительским каталогам.

Механизм реализации:

Сканирование: Злоумышленник начинает с определения точек ввода, таких как формы или параметры URL, которые позволяют передавать файлы или пути.

Внедрение относительных путей: Злоумышленник вводит специальные конструкции с использованием символов «..» и «/», чтобы обойти ограниченные каналы доступа к файлам и иметь возможность перемещаться по файловой системе.

Эксплуатация: Злоумышленник может получить возможность просматривать, изменять и выполнять произвольные файлы.

Механизмы защиты:

Использование строгой валидации входных данных, использование предопределённого списка разрешённых символов и форматов ввода (whitelisting).

Применение принципа минимальных привилегий, разграничение файловой системы и пользовательских данных, разделение файлов на разные директории с чёткими правилами доступа для каждой.

Использование абсолютных путей.

Проанализируем отчёт и перечень уязвимостей, полученных в ходе выполнения ЛР №1. Продублируем таблицу 1.1 из отчёта в ЛР №1:

Таблица 1.1 – Таблица групп уязвимостей

Номер группы уязвимостей |

Идентификаторы уязвимостей |

Механизм реализации (Необходимо раскрыть, как именно может быть реализована уязвимость) |

Деструктивное воздействие на хост / КС |

1 |

BDU:2024-03196 |

Уязвимость службы Routing and Remote Access Service (RRAS) операционных систем Windows связана с переполнением буфера в куче |

Выполнение произвольного кода |

BDU:2024-02976 |

Уязвимость службы Routing and Remote Access Service (RRAS) операционных систем Windows связана с выходом операции за границы буфера в памяти |

||

BDU:2024-03202 |

Уязвимость драйвера WDAC OLE DB для SQL Server операционной системы Windows связана с переполнением буфера в куче |

||

BDU:2024-02831 |

Уязвимость компонента защиты от фишинга и вредоносных программ SmartScreen операционных систем Windows связана с нарушением механизма защиты данных |

||

BDU:2024-03175 |

Уязвимость драйвера WDAC OLE DB для SQL Server операционных систем Windows связана с целочисленным переполнением |

||

BDU:2024-03204 |

Уязвимость службы Routing and Remote Access Service (RRAS) операционных систем Windows связана с переполнением буфера в куче |

||

BDU:2024-03201 |

Уязвимость драйвера WDAC OLE DB для SQL Server операционной системы Windows связана с переполнением буфера в куче |

||

BDU:2024-04351 |

Уязвимость драйвера WDAC OLE DB для SQL Server операционных систем Windows связана с использованием памяти после ее освобождения |

||

BDU:2024-03912 |

Уязвимость службы маршрутизации и удаленного доступа Windows RRAS операционной системы Windows связана с ошибками числового усечения |

||

BDU:2024-03741 |

Уязвимость платформы MSHTML операционных систем Windows связана с ошибками при обработке входных данных |

||

BDU:2024-01886 |

Уязвимость драйвера WDAC OLE DB для SQL Server операционных систем Windows связана с переполнением буфера в динамической памяти |

||

BDU:2024-01777 |

Уязвимость драйвера WDAC OLE DB для SQL Server операционных систем Windows связана с переполнением буфера в динамической памяти |

||

BDU:2024-02124 |

Уязвимость драйвера ODBC операционных систем Windows связана с недостаточной проверкой входных данных |

||

BDU:2024-02126 |

Уязвимость драйвера ODBC операционных систем Windows связана с недостаточной проверкой входных данных |

||

BDU:2024-01430 |

Уязвимость драйвера WDAC OLE DB для SQL Server операционных систем Windows связана с недостаточной проверкой входных данных |

||

BDU:2024-01780 |

Уязвимость драйвера WDAC OLE DB для SQL Server операционных систем Windows связана с недостаточной проверкой вводимых данных |

||

BDU:2024-02127 |

Уязвимость драйвера WDAC OLE DB для SQL Server операционной системы Windows связана с недостаточной проверкой входных данных |

||

BDU:2024-02131 |

Уязвимость драйвера WDAC OLE DB для SQL Server операционной системы Windows, связана с недостаточной проверкой входных данных |

||

BDU:2024-02128 |

Уязвимость драйвера ODBC операционных систем Windows связана с недостаточной проверкой входных данных |

||

BDU:2024-01459 |

Уязвимость интерфейса программирования приложений для доступа к данным ActiveX Data objects (ADO) операционных систем Windows связана с недостаточной проверкой входных данных |

||

BDU:2024-02023 |

Уязвимость драйвера WDAC OLE DB для SQL Server операционных систем Windows связана с переполнением буфера в динамической памяти |

||

BDU:2024-01782 |

Уязвимость драйвера WDAC OLE DB для SQL Server операционных систем Windows связана с переполнением буфера в динамической памяти |

||

BDU:2024-01417 |

Уязвимость драйвера WDAC OLE DB для SQL Server операционных систем Windows связана с недостаточной проверкой входных данных |

||

BDU:2024-01781 |

Уязвимость драйвера WDAC OLE DB для SQL Server операционных систем Windows связана с переполнением буфера в динамической памяти |

||

BDU:2024-01881 |

Уязвимость компонента Windows OLE операционной системы Windows связана с целочисленным переполнением |

||

BDU:2024-02181 |

Уязвимость драйвера WDAC OLE DB для SQL Server операционных систем Windows связана с недостаточной проверкой входных данных |

||

BDU:2024-01885 |

Уязвимость драйвера WDAC OLE DB для SQL Server операционных систем Windows связана с переполнением буфера в динамической памяти |

||

BDU:2024-01882 |

Уязвимость драйвера WDAC OLE DB для SQL Server операционных систем Windows связана с переполнением буфера в динамической памяти |

||

BDU:2024-01880 |

Уязвимость драйвера WDAC OLE DB для SQL Server операционных систем Windows связана с ошибками числового усечения |

||

BDU:2024-02132 |

Уязвимость драйвера WDAC OLE DB для SQL Server операционной системы Windows, связана с недостаточной проверкой входных данных |

||

BDU:2024-01440 |

Уязвимость драйвера WDAC OLE DB для SQL Server операционных систем Windows связана с недостаточной проверкой входных данных |

||

BDU:2024-01884 |

Уязвимость драйвера WDAC OLE DB для SQL Server операционных систем Windows связана с переполнением буфера в динамической памяти |

||

BDU:2024-01883 |

Уязвимость драйвера WDAC OLE DB для SQL Server операционных систем Windows связана с переполнением буфера в динамической памяти |

||

BDU:2024-02125 |

Уязвимость драйвера WDAC OLE DB для SQL Server операционной системы Windows, связана с недостаточной проверкой входных данных |

||

BDU:2024-02129 |

Уязвимость драйвера ODBC операционных систем Windows связана с недостаточной проверкой входных данных |

||

BDU:2024-06355 |

Уязвимость службы управления IP маршрутизацией IP Routing Management Snapin операционных систем Windows связана c переполнением буфера в куче |

||

BDU:2023-05510 |

Уязвимость библиотеки libwebp для кодирования и декодирования изображений в формате WebP связана с чтением за границами буфера в памяти |

||

BDU:2024-06351 |

Уязвимость службы обмена данными между устройствами Clipboard Virtual Channel Extension операционных систем Windows связана с использованием небезопасных механизмов обработки аутентификационных данных в памяти операционной системы |

||

BDU:2024-06356 |

Уязвимость службы управления IP маршрутизацией IP Routing Management Snapin операционных систем Windows связана c переполнением буфера в куче |

||

BDU:2024-05501 |

Уязвимость службы MultiPoint операционных систем Windows связана с ошибкой повторного освобождения памяти |

||

BDU:2024-01416 |

Уязвимость драйвера WDAC OLE DB для SQL Server операционных систем Windows связана с недостаточной проверкой входных данных |

||

BDU:2024-06414 |

Уязвимость службы маршрутизации и удаленного доступа Windows (RRAS) операционных систем Windows связана с переполнением буфера в динамической памяти |

||

BDU:2024-04656 |

Уязвимость службы очереди сообщений Microsoft Message Queue (MSMQ) операционных систем Windows связана с использованием памяти после её освобождения |

||

BDU:2024-06242 |

Уязвимость реализации протокола TCP/IP операционных систем Microsoft Windows связана с целочисленным переполнением |

||

BDU:2024-06426 |

Уязвимость драйвера надежной многоадресной передачи Windows (RMCAST) операционных систем Windows связана с возможностью использования памяти после освобождения |

||

BDU:2024-06417 |

Уязвимость службы Windows Line Printer Daemon (LPD) операционных систем Windows связана с возможностью использования памяти после освобождения |

||

BDU:2021-02264 |

Уязвимость пакета расширений для сжатия видео VP9 Video Extensions связана с неверным управлением генерацией кода |

||

BDU:2023-03227 |

Уязвимость программного обеспечения AutodeskFBX Software Developer Kit связанная с записью за границами буфера в памяти |

||

BDU:2023-06556 |

Уязвимость набора инструментов и библиотек для создания, импорта и экспорта 3D-моделей Autodesk FBX SDK связана с записью за границами буфера в памяти |

||

BDU:2023-03750 |

Уязвимость приложения для трехмерного моделирования и печати Paint 3D связана с недостаточной проверкой входных данных |

||

BDU:2021-02611 |

Уязвимость пакета расширений для мультимедиа Web Media Extensions связана с неверным управлением генерацией кода |

||

BDU:2023-03749 |

Уязвимость приложения для трехмерного моделирования и печати Paint 3D связана с недостаточной проверкой входных данных |

||

BDU:2024-02947 |

Уязвимость вызова удаленных процедур Procedure Call Runtime операционных систем Microsoft Windows связана с доступом к ресурсу через несовместимые типы |

||

BDU:2024-03200 |

Уязвимость очереди сообщений (Message Queuing) операционных систем Windows связана с целочисленным переполнением |

||

BDU:2024-03208 |

Уязвимость драйвера rndismp6.sys операционных систем Windows связана с разыменованием недоверенного указателя |

||

BDU:2022-01339 |

Уязвимость функции WinVerifyTrust операционной системы Windows связана с неправильной проверкой дайджестов PE-файлов во время проверки подписи Authenticode |

||

BDU:2024-03181 |

Уязвимость службы Cryptographic Services операционных систем Windows связана с недостаточной проверкой вводимый данных |

||

BDU:2024-03930 |

Уязвимость драйвера Windows Mobile Broadband Driver операционных систем Windows связана с целочисленным переполнением |

||

BDU:2024-03881 |

Уязвимость службы маршрутизации и удаленного доступа Windows RRAS операционной системы Windows связана с ошибками числового усечения |

||

BDU:2024-04326 |

Уязвимость драйвера Windows Mobile Broadband операционных систем Windows связана с целочисленным переполнением |

||

BDU:2024-04325 |

Уязвимость драйвера Windows Mobile Broadband операционных систем Windows связана с целочисленным переполнением |

||

BDU:2024-04055 |

Уязвимость компонента Windows Routing and Remote Access Service (RRAS) операционных систем Windows связана с ошибками числового усечения |

||

BDU:2024-03953 |

Уязвимость драйвера Windows Mobile Broadband Driver операционных систем Windows связана с целочисленным переполнением |

||

BDU:2024-03931 |

Уязвимость драйвера Windows Mobile Broadband Driver операционных систем Windows связана с целочисленным переполнением |

||

BDU:2024-04330 |

Уязвимость драйвера Windows Mobile Broadband операционных систем Windows связана с целочисленным переполнением |

||

BDU:2024-03882 |

Уязвимость службы маршрутизации и удаленного доступа Windows RRAS операционной системы Windows связана с ошибками числового усечения |

||

BDU:2024-03879 |

Уязвимость службы маршрутизации и удаленного доступа Windows RRAS операционной системы Windows связана с ошибками числового усечения |

||

BDU:2022-01378 |

Уязвимость пакета расширений для сжатия видео VP9 Video Extensions связана с неверным управлением генерацией кода |

||

BDU:2024-04332 |

Уязвимость драйвера Windows Mobile Broadband операционных систем Windows связана с целочисленным переполнением |

||

BDU:2024-03818 |

Уязвимость драйвера Windows Mobile Broadband Driver операционных систем Windows связана с целочисленным переполнением |

||

BDU:2024-03910 |

Уязвимость системы аппаратной виртуализации Windows Hyper-V операционной системы Windows связана с переполнением буфера в динамической памяти |

||

BDU:2022-00921 |

Уязвимость пакета расширений для сжатия видео VP9 Video Extensions связана с неверным управлением генерацией кода |

||

BDU:2024-01399 |

Уязвимость ядра операционных систем Windows связана с недостаточной проверкой входных данных |

||

BDU:2024-00220 |

Уязвимость драйвера ODBC операционных систем Windows связана с недостаточной проверкой входных данных |

||

BDU:2024-01421 |

Уязвимость реализации протокола Pragmatic General Multicast (PGM) операционных систем Windows связана с недостаточной проверкой входных данных |

||

BDU:2024-03178 |

Уязвимость драйвера rndismp6.sys операционных систем Windows связана с недостаточной проверкой вводимых данных |

||

BDU:2024-00465 |

Уязвимость протокола Remote Desktop Protocol (RDP) операционной системы Windows связана с ошибками синхронизации при использовании общего ресурса |

||

BDU:2024-04333 |

Уязвимость драйвера Windows Mobile Broadband операционных систем Windows связана с недостаточной проверкой входных данных |

||

BDU:2024-03889 |

Уязвимость службы маршрутизации и удаленного доступа Windows RRAS операционной системы Windows связана с ошибками числового усечения |

||

BDU:2024-03890 |

Уязвимость службы маршрутизации и удаленного доступа Windows RRAS операционной системы Windows связана с ошибками числового усечения |

||

BDU:2024-04331 |

Уязвимость драйвера Windows Mobile Broadband операционных систем Windows связана с недостаточной проверкой входных данных |

||

BDU:2023-05612 |

Уязвимость средства просмотра трехмерной компьютерной графики 3D Viewer связана с недостаточной проверкой входных данных |

||

BDU:2023-05727 |

Уязвимость средства просмотра трехмерной компьютерной графики 3D Viewer связана с недостаточной проверкой входных данных |

||

BDU:2022-01425 |

Уязвимость пакета расширений для сжатия видео VP9 Video Extensions связана с неверным управлением генерацией кода |

||

BDU:2022-01495 |

Уязвимость расширения HEIF Image Extensions связана с выходом операции записи за границы буфера в памяти при обработке HEIC-файлов |

||

BDU:2024-02017 |

Уязвимость драйвера USB Hub операционных систем Windows, Windows Server связана с недостаточной проверкой вводимых данных |

||

BDU:2024-05376 |

Уязвимость библиотеки Microsoft Windows Performance Data Helper Library операционных систем Windows связана с выходом операции за границы буфера в памяти |

||

BDU:2024-05176 |

Уязвимость функции SSL_free_buffers() криптографической библиотеки OpenSSL связана с использованием памяти после ее освобождения |

||

BDU:2024-04769 |

Уязвимость компонента Windows Distributed File System (DFS) операционных систем Windows связана с неверным ограничением имен файлов и других ресурсов |

||

BDU:2024-04609 |

Уязвимость драйвера Wi-Fi операционных систем Windows связана с ошибками при обработке входных данных |

||

BDU:2024-04802 |

Уязвимость компонента Windows OLE операционной системы Windows связана с переполнением буфера в куче |

||

BDU:2024-05490 |

Уязвимость компонента Imaging операционной системы Windows связана с переполнением буфера в куче |

||

BDU:2024-05134 |

Уязвимость платформы MSHTML операционных систем Microsoft Windows связана с раскрытием информации в ошибочной области данных |

||

BDU:2024-04324 |

Уязвимость драйвера Windows Mobile Broadband операционных систем Windows связана с целочисленным переполнением |

||

BDU:2024-03892 |

Уязвимость службы Cryptographic операционных систем Windows связана с переполнением буфера в динамической памяти |

||

BDU:2024-05504 |

Уязвимость библиотеки Performance Data Helper операционной системы Windows связана с целочисленным переполнением |

||

BDU:2024-01973 |

Уязвимость системы аппаратной виртуализации Hyper-V операционных систем Windows связана с недостаточной проверкой входных данных |

||

BDU:2024-04763 |

Уязвимость службы маршрутизации и удаленного доступа Routing and Remote Access Service (RRAS) операционных систем Windows связана с переполнением буфера в куче |

||

BDU:2024-04758 |

Уязвимость службы маршрутизации и удаленного доступа Routing and Remote Access Service (RRAS) операционных систем Windows связана с переполнением буфера в куче |

||

BDU:2024-05324 |

Уязвимость библиотеки Microsoft Windows Performance Data Helper Library операционных систем Windows связана с выходом операции за границы буфера в памяти |

||

BDU:2024-05323 |

Уязвимость сетевого драйвера Layer-2 Bridge операционных систем Windows связана с использованием памяти после ее освобождения |

||

BDU:2023-05543 |

Уязвимость средства просмотра трехмерной компьютерной графики 3D Viewer связана с недостаточной проверкой входных данных |

||

BDU:2022-03530 |

Уязвимость средства просмотра изображений Microsoft Photos связана с недостаточной проверкой вводимых данных |

||

BDU:2024-06354 |

Уязвимость службы управления IP маршрутизацией IP Routing Management Snapin операционных систем Windows связана c переполнением буфера в куче |

||

BDU:2024-05375 |

Уязвимость компонента Graphics операционных систем Windows связана с выходом операции за границы буфера в памяти |

||

BDU:2024-05310 |

Уязвимость службы Fax Service операционных систем Windows связана с ошибками разыменования указателей |

||

BDU:2024-06421 |

Уязвимость компонента Windows OLE операционной системы Windows связана с переполнением буфера в куче |

||

BDU:2024-06219 |

Уязвимость встроенного браузера Microsoft Edge операционных систем Microsoft Windows связана с ошибками смешения типов данных |

||

2 |

BDU:2024-00402 |

Уязвимость программных платформ Microsoft .NET Framework, .NET и средства разработки программного обеспечения Microsoft Visual Studio связана с ошибками в настройках безопасности |

Обход ограничений безопасности |

BDU:2024-02987 |

Уязвимость реализации протокола безопасной загрузки Secure Boot операционных систем Windows связана с выходом операции за границы буфера в памяти |

||

BDU:2024-02919 |

Уязвимость реализации протокола безопасной загрузки Secure Boot операционных систем Windows связана с недостаточной проверкой входных данных |

||

BDU:2024-02938 |

Уязвимость реализации протокола безопасной загрузки Secure Boot операционных систем Windows связана с недостаточной проверкой вводимых данных |

||

BDU:2024-02926 |

Уязвимость реализации протокола безопасной загрузки Secure Boot операционных систем Windows связана с недостаточной проверкой входных данных |

||

BDU:2024-02920 |

Уязвимость реализации протокола безопасной загрузки Secure Boot операционных систем Windows связана с выходом операции за границы буфера в памяти |

||

BDU:2024-02943 |

Уязвимость реализации протокола безопасной загрузки Secure Boot операционных систем Windows связана с переполнением буфера в стеке |

||

BDU:2024-00475 |

Уязвимость службы Server Key Distribution операционной системы Windows связана с ошибками процедуры подтверждения подлинности сертификата |

||

BDU:2024-01289 |

Уязвимость компонента защиты от фишинга и вредоносных программ SmartScreen операционных систем Windows связана с ошибками в настройках безопасности |

||

BDU:2024-02015 |

Уязвимость реализации сетевого протокола Kerberos операционных систем Windows связана с ошибками в настройках безопасности |

||

BDU:2024-00243 |

Уязвимость HTML-платформы операционных систем Windows связана с ошибками в настройках безопасности |

||

BDU:2024-00240 |

Уязвимость реализации протокола Kerberos операционных систем Windows связана с ошибками в настройках безопасности |

||

BDU:2024-00281 |

Уязвимость библиотек Microsoft.Data.Sqlclient (MDS) и System.Data.Sqlclient (SDS) программных платформ Microsoft .NET Framework и .NET связана с ошибками в настройках безопасности |

||

BDU:2024-05211 |

Уязвимость реализации протокола безопасной загрузки Secure Boot операционных систем Windows связана с целочисленным переполнением |

||

BDU:2024-05214 |

Уязвимость реализации протокола безопасной загрузки Secure Boot операционных систем Windows связана с доступом к ресурсу через несовместимые типы |

||

BDU:2024-05203 |

Уязвимость реализации протокола безопасной загрузки Secure Boot операционных систем Windows связана с выходом операции за границы буфера в памяти |

||

BDU:2024-05265 |

Уязвимость реализации протокола безопасной загрузки Secure Boot операционных систем Windows связана с неконтролируемой рекурсией |

||

BDU:2024-05327 |

Уязвимость служб Cryptographic Service Provider (CSP) и Key Storage Provider (KSP) операционных систем Windows связана с использованием криптографических алгоритмов, содержащих дефекты |

||

BDU:2024-05217 |

Уязвимость реализации протокола безопасной загрузки Secure Boot операционных систем Windows связана с целочисленным переполнением |

||

BDU:2024-05197 |

Уязвимость реализации протокола безопасной загрузки Secure Boot операционных систем Windows связана с ошибками при обработке параметров длины входных данных |

||

BDU:2024-05205 |

Уязвимость реализации протокола безопасной загрузки Secure Boot операционных систем Windows связана с ошибками при обработке параметров длины входных данных |

||

BDU:2024-05206 |

Уязвимость реализации протокола безопасной загрузки Secure Boot операционных систем Windows связана с разыменованием недоверенного указателя |

||

BDU:2024-05200 |

Уязвимость реализации протокола безопасной загрузки Secure Boot операционных систем Windows связана с ошибками при обработке параметров длины входных данных |

||

BDU:2024-05215 |

Уязвимость реализации протокола безопасной загрузки Secure Boot операционных систем Windows связана с выходом операции за границы буфера в памяти |

||

BDU:2024-05209 |

Уязвимость реализации протокола безопасной загрузки Secure Boot операционных систем Windows связана с выходом операции за границы буфера в памяти |

||

BDU:2024-05216 |

Уязвимость реализации протокола безопасной загрузки Secure Boot операционных систем Windows связана с выходом операции за границы буфера в памяти |

||

BDU:2024-05199 |

Уязвимость реализации протокола безопасной загрузки Secure Boot операционных систем Windows связана с переполнением буфера в динамической памяти |

||

BDU:2024-01320 |

Уязвимость функции Internet Shortcut Files Security операционных систем Windows связана с ошибками в настройках безопасности |

||

BDU:2024-05198 |

Уязвимость реализации протокола безопасной загрузки Secure Boot операционных систем Windows связана с переполнением буфера в стеке |

||

BDU:2024-05212 |

Уязвимость реализации протокола безопасной загрузки Secure Boot операционных систем Windows связана с целочисленным переполнением |

||

BDU:2024-05210 |

Уязвимость реализации протокола безопасной загрузки Secure Boot операционных систем Windows связана с целочисленным переполнением |

||

BDU:2024-05204 |

Уязвимость реализации протокола безопасной загрузки Secure Boot операционных систем Windows связана с ошибками при обработке параметров длины входных данных |

||

BDU:2024-06220 |

Уязвимость механизма Mark-of-the-Web (MoTW) операционных систем Microsoft Windows связана с нарушением механизма защиты данных |

||

3 |

BDU:2024-04770 |

Уязвимость программного интерфейса для распознавания и синтеза речи Speech API (SAPI) операционных систем Windows связана с ошибкой повторного освобождения памяти |

Повышение привилегий |

BDU:2024-02975 |

Уязвимость службы установки операционных систем Windows связана с записью произвольных значений реестра в результате неверного определения ссылки перед доступом к файлу |

||

BDU:2024-04028 |

Уязвимость драйвера Windows Common Log File System Driver операционной системы Windows связана с выходом операции за границы буфера в памяти |

||

BDU:2024-03176 |

Уязвимость реализации протокола Kerberos операционных систем Windows связана с некорректной реализацией алгоритма аутентификации |

||

BDU:2024-04056 |

Уязвимость драйвера Windows Common Log File System (CLFS) операционных систем Windows связана с выходом операции за границы буфера в памяти |

||

BDU:2024-05263 |

Уязвимость компонента DCOM Remote Cross-Session Activation операционной системы Windows связана с недостатками контроля доступа |

||

BDU:2024-06231 |

Уязвимость функции GenericReader::ParseNumber() библиотеки для обработки JSON-файлов RapidJSON операционных систем Windows связана с целочисленным переполнением |

||

BDU:2024-06328 |

Уязвимость реализации протокола Kerberos операционных систем Windows связана с манипулированием неизвестным входом приводящее к уязвимости несоответствия времени |

||

BDU:2024-06364 |

Уязвимость компонента Initial Machine Configuration операционных систем Windows связана с недостатками контроля доступа |

||

BDU:2024-06411 |

Уязвимость диспетчера очереди печати операционных систем Windows связана с недостаточной проверкой входных данных |

||

BDU:2024-06230 |

Уязвимость функции GenericReader::ParseNumber() библиотеки для обработки JSON-файлов RapidJSON операционных систем Windows связана с целочисленным переполнением |

||

BDU:2024-06408 |

Уязвимость драйвера службы потоковой передачи ядра WOW Thunk операционных систем Windows связана с переполнением буфера в динамической памяти |

||

4 |

BDU:2024-06429 |

Уязвимость функции безопасности Windows SmartScreen операционных систем Windows связана с нарушением механизма защиты данных |

Воздействие на конфиденциальность, целостность и доступность защищаемой информации |

BDU:2024-00380 |

Уязвимость компонента Themes (темы Windows) операционной системы Windows связана с ошибками представления информации пользовательским интерфейсом |

||

BDU:2024-05489 |

Уязвимость реализации протокола TCP/IP операционных систем Windows связана с использованием неинициализированного указателя |

||

BDU:2024-05253 |

Уязвимость функции защиты данных BitLocker операционных систем Windows связана с нарушением механизма защиты данных |

||

5 |

BDU:2024-03161 |

Уязвимость драйвера HTTP.sys операционных систем Windows связана с разыменованием нулевого указателя |

Вызов отказа в обслуживании |

BDU:2024-03160 |

Уязвимость службы CSC Service операционных систем Windows связана с ошибками разыменования указателей |

||

BDU:2024-02219 |

Уязвимость API-интерфейса AllJoyn операционных систем Windows связана с недостаточной проверкой вводимых данных |

||

BDU:2024-00204 |

Уязвимость интерфейса AllJoyn API операционных систем Windows связана с недостаточной проверкой входных данных |

||

BDU:2024-00248 |

Уязвимость очереди сообщений (Message Queuing) операционных систем Windows связана с недостаточной проверкой входных данных |

||

BDU:2024-00282 |

Уязвимость программной платформы Microsoft .NET Framework связана с некорректной зачисткой или освобождением ресурсов |

||

BDU:2024-01342 |

Уязвимость функции Internet Connection Sharing (ICS) операционных систем Windows связана с недостаточной проверкой входных данных |

||

BDU:2021-04571 |

Уязвимость функции X509_aux_print() библиотеки OpenSSL связана с чтением за границами буфера в памяти при обработке строк ASN.1 |

||

BDU:2024-05176 |

Уязвимость функции SSL_free_buffers() криптографической библиотеки OpenSSL связана с использованием памяти после ее освобождения |

||

BDU:2024-05309 |

Уязвимость реализации протокола Online Certificate Status Protocol (OCSP) операционных систем Windows связана с неконтролируемым расходом ресурсов |

||

BDU:2024-06325 |

Уязвимость реализации технологии преобразования сетевых адресов Network Address Translation (NAT) операционных систем Windows связана с ошибками разыменования указателей |

||

BDU:2024-06359 |

Уязвимость драйвера Layer-2 Bridge Network Driver операционных систем Windows связана c ошибками разыменования указателей |

||

BDU:2024-06358 |

Уязвимость драйвера Layer-2 Bridge Network Driver операционных систем Windows связана c ошибками разыменования указателей |

||

BDU:2024-05297 |

Уязвимость реализации протокола Web Services Dynamic Discovery (WS-Discovery) операционных систем Windows связана с некорректной обработкой отсутствующего специального элемента |

||

BDU:2024-06365 |

Уязвимость реализации технологии преобразования сетевых адресов Network Address Translation (NAT) операционной системы Windows связана c выходом операции за границы буфера в памяти |

||

6 |

BDU:2024-00218 |

Уязвимость функции Nearby Share операционных систем Windows связана с ошибками представления информации пользовательским интерфейсом |

Проведение спуфинг-атак |

BDU:2024-01778 |

Уязвимость службы печати операционных систем Windows связана с ошибками представления информации пользовательским интерфейсом |

||

BDU:2024-05379 |

Уязвимость компонента Themes (темы Windows) операционных систем Windows связана с недостаточной защитой служебных данных |

С использованием базы данных шаблонов атак CAPEC заполним сводный перечень потенциальных векторов атак на хост КС:

Таблица 3.1.1 – Сводный перечень потенциальных векторов атак на хост КС

№ |

Способ проникновения в целевую КС |

Способ, через который может быть реализовано проникновение в КС |

Способ закрепления злоумышленника в КС |

Последствия атаки |

1 |

Социальная инженерия (обманное взаимодействие) |

Фишинг, манипулирование |

Уязвимости BDU:2024-02831, BDU:2024-06351, BDU:2024-02017, BDU:2024-04769, BDU:2024-05134 |

Выполнение произвольного кода |

Уязвимости BDU:2024-00402, BDU:2024-02919, BDU:2024-02938, BDU:2024-02926, BDU:2024-01289, BDU:2024-02015, BDU:2024-00243, BDU:2024-00240, BDU:2024-00281, BDU:2024-01320 |

Обход ограничений безопасности |

|||

Уязвимости BDU:2024-06429, BDU:2024-00380, BDU:2024-05253 |

Воздействие на конфиденциальность, целостность и доступность защищаемой информации |

|||

Уязвимости BDU:2024-00218, BDU:2024-01778, BDU:2024-05379 |

Проведение спуфинг-атак |

|||

2 |

Манипулирование структурами данных |

Подмена данных в запросах (инъекция), изменение параметров запроса |

Уязвимости BDU:2024-03741, BDU:2024-02124, BDU:2024-02126, BDU:2024-01430, BDU:2024-01780, BDU:2024-02127, BDU:2024-02131, BDU:2024-02128, BDU:2024-01459, BDU:2024-01417, BDU:2024-02181, BDU:2024-02132, BDU:2024-01440, BDU:2024-02125, BDU:2024-02129, BDU:2024-01416, BDU:2023-03750, BDU:2023-03749, BDU:2024-02947, BDU:2024-03181, BDU:2024-01399, BDU:2024-00220, BDU:2024-01421, BDU:2024-03178, BDU:2024-04333, BDU:2024-04331, BDU:2023-05612, BDU:2023-05727, BDU:2024-02017, BDU:2024-04609, BDU:2024-01973, BDU:2023-05543, BDU:2024-06219 |

Выполнение произвольного кода |

Уязвимости BDU:2024-02919, BDU:2024-02938, BDU:2024-02926, BDU:2024-05197, BDU:2024-05205, BDU:2024-05200, BDU:2024-05204

|

Обход ограничений безопасности |

|||

Уязвимости BDU:2024-02975, BDU:2024-06411 |

Повышение привилегий |

|||

Уязвимости BDU:2024-02219, BDU:2024-00204, BDU:2024-00248, BDU:2024-01342 |

Вызов отказа в обслуживании |

|||

3 |

Манипулирование системными ресурсами |

Атаки на перегрузку процессора, утечку памяти, буферное переполнение, манипулирование файловой системой, злоупотребление дисковым пространством, сетевые атаки, злоупотребление операциями ввода-вывода, блокирование ресурсов, использование привилегированных ресурсов |

Уязвимости BDU:2024-03196, BDU:2024-02976, BDU:2024-03202, BDU:2024-03175, BDU:2024-03204, BDU:2024-03201, BDU:2024-04351, BDU:2024-03912, BDU:2024-01886, BDU:2024-01777, BDU:2024-02023, BDU:2024-01782, BDU:2024-01781, BDU:2024-01881, BDU:2024-01885, BDU:2024-01882, BDU:2024-01880, BDU:2024-01884, BDU:2024-01883, BDU:2024-06355, BDU:2023-05510, BDU:2024-06356, BDU:2024-05501, BDU:2024-06414, BDU:2024-04656, BDU:2024-06242, BDU:2024-06426, BDU:2024-06417, BDU:2021-02264, BDU:2023-03227, BDU:2023-06556, BDU:2021-02611, BDU:2024-02947, BDU:2024-03200, BDU:2024-03208, BDU:2022-01339, BDU:2024-03930, BDU:2024-03881, BDU:2024-04326, BDU:2024-04325, BDU:2024-04055, BDU:2024-03953, BDU:2024-03931, BDU:2024-04330, BDU:2024-03882, BDU:2024-03879, BDU:2022-01378, BDU:2024-04332, BDU:2024-03818, BDU:2024-03910, BDU:2022-00921, BDU:2024-00465, BDU:2024-03889, BDU:2024-03890, BDU:2022-01425, BDU:2022-01495, BDU:2024-05376, BDU:2024-05176, BDU:2024-04802, BDU:2024-05490, BDU:2024-05134, BDU:2024-04324, BDU:2024-03892, BDU:2024-05504, BDU:2024-04763, BDU:2024-04758, BDU:2024-05324, BDU:2024-05323, BDU:2024-06354, BDU:2024-05375, BDU:2024-05310, BDU:2024-06421 |

Выполнение произвольного кода |

|

|

|

Уязвимости BDU:2024-02987, BDU:2024-02920, BDU:2024-02943, BDU:2024-05211, BDU:2024-05214, BDU:2024-05203, BDU:2024-05265, BDU:2024-05217, BDU:2024-05206, BDU:2024-05215, BDU:2024-05209, BDU:2024-05216, BDU:2024-05199, BDU:2024-05198, BDU:2024-05212, BDU:2024-05210 |

Обход ограничений безопасности |

|

|

|

Уязвимости BDU:2024-04770, BDU:2024-04028, BDU:2024-04056, BDU:2024-06231, BDU:2024-06230, BDU:2024-06408 |

Повышение привилегий |

|

|

|

Уязвимости BDU:2024-03161, BDU:2024-03160, BDU:2024-00282, BDU:2021-04571, BDU:2024-05176, BDU:2024-05309, BDU:2024-06325, BDU:2024-06359, BDU:2024-06358, BDU:2024-05297, BDU:2024-06365 |

Вызов отказа в обслуживании |

4 |

Манипулирование временем и состоянием |

Уязвимости в проверке временных меток |

Уязвимости BDU:2024-06328 |

Повышение привилегий |

5 |

Обход контроля доступа |

Ошибки в конфигурации системы, эксплуатация недостатков в шифровании |

Уязвимости BDU:2024-02831, BDU:2024-06351, BDU:2024-04769 |

Выполнение произвольного кода |

Уязвимости BDU:2024-00402, BDU:2024-00475, BDU:2024-01289, BDU:2024-02015, BDU:2024-00243, BDU:2024-00240, BDU:2024-00281, BDU:2024-05327, BDU:2024-01320, BDU:2024-06220 |

Обход ограничений безопасности |

|||

Уязвимости BDU:2024-03176, BDU:2024-05263, BDU:2024-06364 |

Повышение привилегий |

|||

Уязвимости BDU:2024-06429, BDU:2024-00380, BDU:2024-05489, BDU:2024-05253 |

Воздействие на конфиденциальность, целостность и доступность защищаемой информации |

Приведём меры противодействия по каждому выявленному потенциальному вектору атаки:

Для каждого указанного вектора атаки существуют различные меры противодействия, направленные на снижение рисков, связанных с выполнением произвольного кода, обходом ограничений безопасности, повышением привилегий, нарушением конфиденциальности, целостности и доступности информации, а также спуфинг-атак.

1. Социальная инженерия (обманное взаимодействие)

Меры противодействия:

Обучение пользователей: Необходимо проводить регулярные тренинги по вопросам информационной безопасности, обучая сотрудников распознавать атаки социальной инженерии, фишинг и мошенничество. Пользователи должны знать, как правильно реагировать на подозрительные запросы, электронные письма и звонки.

Фильтрация и блокировка вредоносных ссылок: Использование систем фильтрации почты и веб-трафика для предотвращения доставки фишинговых писем и блокировки вредоносных сайтов.

Многофакторная аутентификация (MFA): Внедрение MFA для всех критичных систем. Даже если злоумышленнику удастся получить пароль через социальную инженерию, дополнительный фактор аутентификации усложнит выполнение атаки.

Принцип минимальных привилегий: Необходимо убедиться, что пользователи имеют доступ только к тем ресурсам, которые необходимы для выполнения их работы. Это снижает вероятность, что взлом одного аккаунта приведет к массовому нарушению безопасности.

Использование антиспуфинг-технологий: Реализация технологий, таких как DKIM, SPF и DMARC для защиты почтовых систем от подделки исходящих писем и предотвращения атак спуфинга.

2. Манипулирование структурами данных

Меры противодействия:

Проверка целостности данных: Использование механизмов контроля целостности данных, таких как контрольные суммы и хэш-функции, чтобы убедиться, что данные не были изменены злоумышленником.

Валидация входных данных: Внедрение строгой валидации всех входных данных на стороне клиента и сервера для предотвращения внедрения вредоносного кода через манипуляции структурами данных (например, защита от SQL-инъекций, XSS и буферных переполнений).

Использование защищённых механизмов сериализации/десериализации: При работе с данными, которые нужно сериализовать или десериализовать, необходимо убедиться, что используемые библиотеки и форматы данных безопасны и не подвержены уязвимостям.

Рандомизация расположения данных в памяти (ASLR): Использование ASLR для уменьшения шансов успешного выполнения произвольного кода через манипуляцию структурами данных.

Безопасное управление памятью: Использование языков программирования и библиотек, которые минимизируют риски управления памятью, таких как автоматическая сборка мусора (garbage collection).

3. Манипулирование системными ресурсами

Меры противодействия:

Ограничение использования ресурсов: Внедрение политики ограничения использования ресурсов (например, CPU, памяти, сетевого трафика) для предотвращения DoS-атак, манипулирующих системными ресурсами.

Изоляция процессов: Использование контейнеризации (например, Docker) или виртуализации для изоляции критичных процессов и предотвращения того, чтобы злоумышленник мог манипулировать системными ресурсами одного процесса через другой.

Мониторинг системных ресурсов: Использование систем мониторинга для обнаружения необычной активности, такой как использование большого объема памяти, CPU или файлового пространства, что может сигнализировать о манипуляции ресурсами.

Реализация механизмов привилегий: Программы должны запускаться с минимально необходимыми правами доступа, чтобы ограничить возможность злоумышленника манипулировать системными ресурсами.

Реализация политики контроля доступа к системным вызовам: Ограничение доступа к системным вызовам через механизмы, такие как AppArmor или SELinux, чтобы предотвращать манипуляции на уровне операционной системы.

4. Манипулирование временем и состоянием

Меры противодействия:

Атомарные операции: Использование атомарных операций для предотвращения атак гонки (race conditions) при работе с критичными ресурсами или состояниями.

Блокировка ресурсов: Внедрение механизмов блокировки (lock) и синхронизации для предотвращения манипуляции состоянием объектов в многопоточных приложениях или при параллельной обработке данных.

Точное управление сессиями: Ограничение времени жизни сессий и использование механизмов для защиты от атак повторного воспроизведения (replay attacks), таких как защита временных меток и уникальные идентификаторы сессий.

Синхронизация времени через защищенные каналы: Использование протоколов для синхронизации времени, таких как NTP с дополнительной защитой (например, NTS – Network Time Security), чтобы исключить возможность манипуляций с временными метками.

Отслеживание состояния: Постоянный контроль и аудит состояний объектов и процессов, чтобы предотвращать несанкционированное изменение состояния.

5. Обход контроля доступа

Меры противодействия:

Многофакторная аутентификация (MFA): Использование MFA для всех критичных систем, что значительно усложняет обход контроля доступа даже в случае компрометации учётных данных.

Принцип минимальных привилегий: Ограничение доступа к ресурсам по принципу минимально необходимых привилегий (не предоставлять пользователям больше прав, чем необходимо).

Регулярные аудиты прав доступа: Периодические проверки и аудит прав доступа для выявления избыточных привилегий и своевременного их отзыва.

Контроль доступа на уровне приложений и данных: Реализация строгого контроля доступа не только на уровне операционной системы, но и на уровне приложений и баз данных, чтобы минимизировать риск обхода контроля доступа.

Мониторинг и логирование доступа: Включение систем мониторинга и логирования всех операций доступа к защищённым ресурсам. Это позволит быстро выявлять и реагировать на попытки обхода контроля доступа.

Использование контекстуальных факторов: Включение в контроль доступа факторов, таких как местоположение пользователя, тип устройства, время суток и другие контекстуальные параметры, что позволяет повысить уровень защиты.

Каждый из этих векторов атаки представляет серьёзную угрозу для безопасности систем, но существует множество эффективных мер противодействия. Эти меры включают как организационные аспекты (обучение пользователей), так и технические (внедрение систем мониторинга, валидация данных, защита ресурсов и т.д.), и их комплексное использование может значительно повысить уровень защищенности систем и данных.