БОС2 / БОС2_ЛР_8

.pdfМинистерство науки и высшего образования Российской Федерации Федеральное государственное автономное образовательное учреждение высшего образования

ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ (ТУСУР)

Кафедра комплексной информационной безопасности электронно-

вычислительных систем (КИБЭВС)

АУДИТ СОБЫТИЙ БЕЗОПАСНОСТИ ОПЕРАЦИОННОЙ СИСТЕМЫ Отчет по лабораторной работе №8

по дисциплине «Безопасность систем баз данных» Вариант 5

Выполнил: Студент гр. 712-1

_______ Будаев А.Г.

_______

Принял:

Преподаватель кафедры КИБЭВС

_______ Пашкевич С.А.

_______

Томск 2024

Введение

Целью данной работы является ознакомление с интерфейсом управления подсистемой аудита безопасности и параметрами политики аудита на примере операционной системы Windows XP.

Задачи:

1.Импортируйте журнал безопасности в соответствии со своим вариантом. Проанализируйте журнал безопасности согласно распределению вариантов и определите виновных. Также включен параметр «Аудит прав на архивацию и восстановление». Правом управлять аудитом и журналом безопасности могут только

«Администратор» и пользователь «Анатолий».

Вариант 5. В сетевых ресурсах предприятия дополнительной мерой защиты при обмене значимыми электронными документами между сотрудниками является установка пароля. Секретарь оповестила администратора безопасности о недейственности таких мер защиты, приведя в пример редактированный документ «Отчет деятельности сотрудников на апрель.doc»

по сравнению с сохранившимся оригиналом. Администратор безопасности настроил аудит чтения на сетевой ресурс «C:\Ресурсы предприятия\Обмен» с

применением наследования параметров аудита для создаваемых в нем файловых объектов. Проведите аудит файловых объектов этого ресурса на факт подбора пароля к ним.

2

1 Ход работы

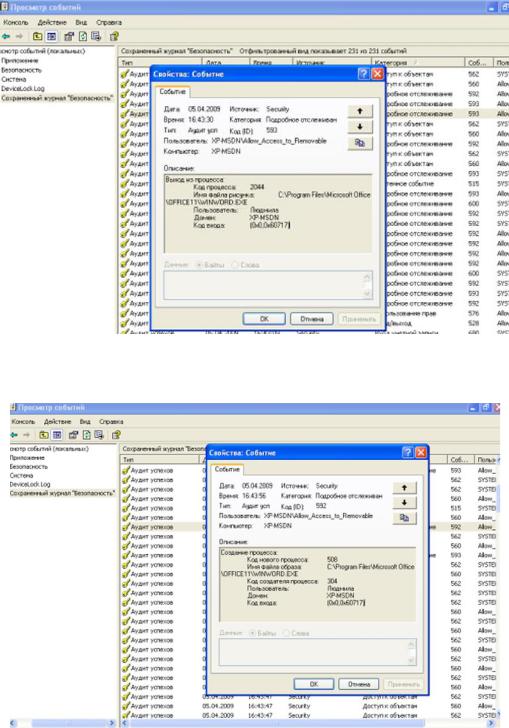

Согласно варианту задания изучим журнал безопасности и определим виновных. Что случилось? Людмила, пользователь системы, несколько раз запустила документ (рис. 1 – 2).

Рисунок 1 – Аудит успеха о запуске WINWORD.EXE

Рисунок 2 – Аудит успеха о еще одном запуске

3

На рисунке 3 представлено событие чтения и изменения документа.

Рисунок 3 – Аудит о записи данных

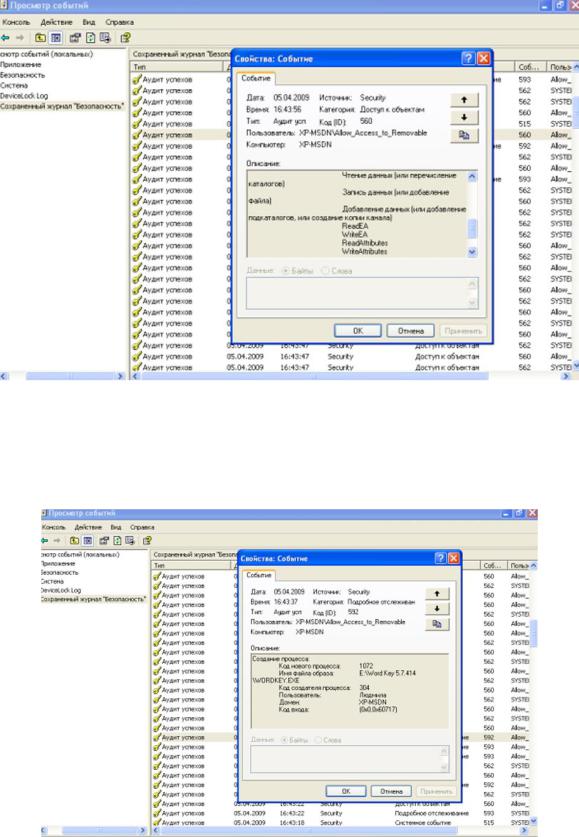

На рисунке 4 показано события запуска программы «Word Key» для подбора пароля.

Рисунок 4 – Аудит о запуске стороннего ПО

4

Заключение

В ходе данной лабораторной работы были изучены принципы работы подсистемы аудита безопасности и параметры политики аудита на примере операционной системы Windows XP.

5