ЗИУТК №4

.docxМИНИСТЕРСТВО ОБРАЗОВАНИЯ И НАУКИ

РОССИЙСКОЙ ФЕДЕРАЦИИ

Федеральное государственное образовательное

учреждение высшего образования

«Юго-Западный государственный университет»

Лабораторная работа №4

По дисциплине: «Защита информации от утечки по техническим каналам»

Тема: «Анализ технических средств перехвата информации в каналах, образованных средствами вычислительной техники»

Выполнил: Рохтин Я.А.

студент группы ИБ-21б

Проверил: Митрофанов А.В.

Преподаватель

Курск, 2025

Цель работы

Ознакомится со способами формирования канала утечки и способами предотвращения утечки информации. Провести анализ технических средств перехвата информации в каналах, образованных средствами вычислительной техники.

Задание

Провести технический анализ средств защиты и перехвата информации в каналах, образованных средствами вычислительной техники, провести подробный анализ 10-12 средств технической защиты и перехвата и занести данные в таблицу.

|

Наименование |

Изображение |

Технические характеристики |

1 |

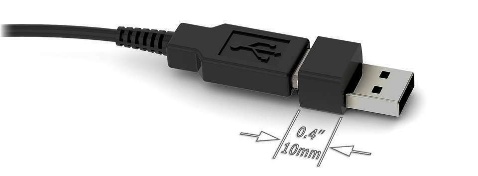

KeyGrabber |

|

Объем памяти: от 8 Мб до 2 Гб Встраивается в разрыв клавиатурного кабеля или подключается через USB. Записывает все нажатия клавиш и передаёт данные по радиоканалу или сохраняет во внутренней памяти. |

2 |

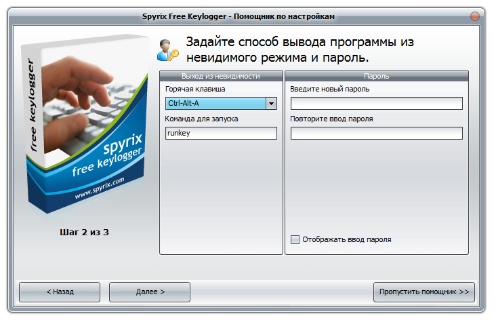

Spyrix Keylogger |

|

Устанавливается на ПК/смартфон и скрыто записывает: Нажатия клавиш. Скриншоты. Данные буфера обмена. Может отправлять информацию через интернет. |

3 |

USRP B200 - Van Eck-фонирование |

|

Перехват данных с монитора/клавиатуры через электромагнитное излучение. Частотный диапазон: 70 МГц–6 ГГц. Полоса пропускания: до 56 МГц. Каналы: 1 TX и 1 RX, полудуплекс или полный дуплекс. IIP3 (при типичном NF): 0,20 дБм. Выходная мощность: >10 дБм. Коэффициент шума приёма: <8 дБ. |

4 |

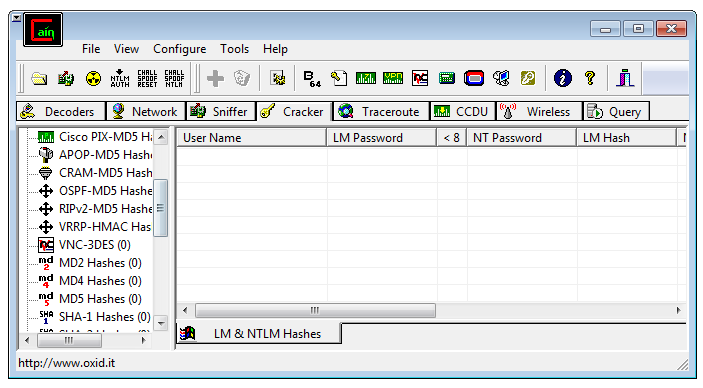

Cain & Abel (сниффер) |

|

Анализирует LAN-трафик, перехватывает пароли, cookies, VoIP-звонки. Использует ARP-спуфинг для MITM-атак.

|

5 |

BadUSB |

|

Вредоносная прошивка для USB-устройств (флешек, клавиатур). Может эмулировать HID-устройства для ввода команд. |

6 |

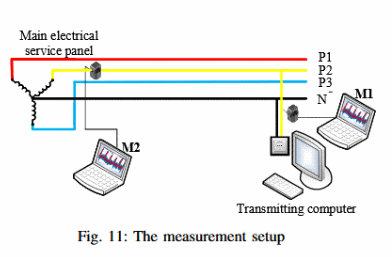

PowerHammer |

|

Извлекает данные через колебания напряжения в электросети. Работает даже на изолированных системах (без сети/интернета). |

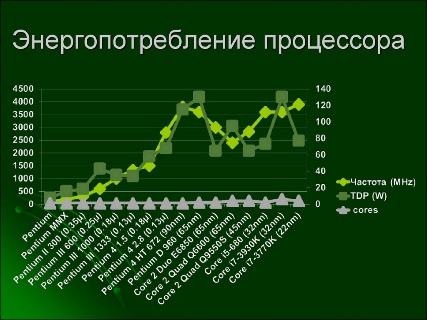

7 |

Анализ потребления энергии CPU |

|

С помощью осциллографа можно определить, какие операции выполняет процессор (например, расшифровка ключей). |

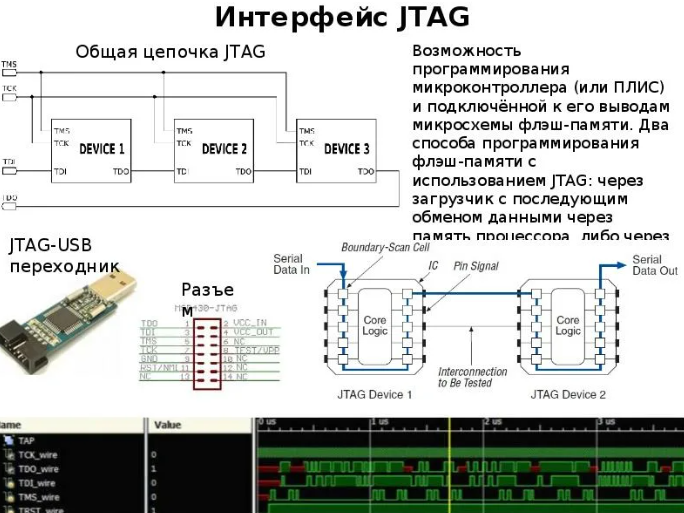

8 |

Чтение памяти через JTAG |

|

Физическое подключение к отладочным портам ПК/смартфона для извлечения данных. |

9 |

Reflect Spy |

|

С помощью ИИ можно восстановить текст с экрана по отражениям в глазах пользователя. |

10 |

Комплекс сбора и анализа Wi-Fi трафика "Виток-WiFi" |

|

Число поддерживаемых адаптеров Wi-Fi: 1..16 Поддерживаемые стандарты передачи данных: IEEE 802.11 a/b/g/n Возможность подключения и отключения адаптеров во время работы комплекса: да Автоматическое переключение каналов: да, с возможностью ручной настройки Максимальное число обнаруживаемых точек доступа: не ограничено Максимальное число обнаруживаемых станций: не ограничено Автоматическое определение типа соединения: открытое, WEP, WPA, WPA2

|

11 |

Trusted Platform Module (TPM 2.0) |

|

Защищает криптографические ключи от извлечения. Контролирует целостность BIOS/UEFI и ОС.

|

12 |

Экранированные серверные шкафы Rittal |

|

Блокируют электромагнитное излучение (TEMPEST-защита). Подавляют утечки через питание и периферию.

|

13 |

USB-A к блокировщику данных

|

|

Отключает линии данных, оставляя только питание. Защищает от BadUSB и аналогичных атак.

|

14 |

SpyShelter |

|

Шифруют нажатия клавиш на уровне драйвера. Блокируют скриншоты и запись буфера обмена.

|

15 |

Snort – IDS/IPS |

|

Анализируют сетевой трафик на аномалии. Блокируют MITM-атаки и сниффинг.

|

16 |

KeePass |

|

Ввод паролей через защищённые буферы (без прямого нажатия клавиш). Защищает от акустических и аппаратных кейлоггеров. |

17 |

BitLocker |

|

Шифрует данные даже при физическом доступе к диску. Требует TPM или внешний ключ для разблокировки.

|

18 |

WireGuard |

|

Шифрует весь трафик, предотвращая перехват в локальной сети.

|

19 |

IronKey |

|

Фильтруют USB-трафик на уровне контроллера Блокируют устройства с подозрительными дескрипторами Предотвращают атаки типа BadUSB |

20 |

Cloudflare Gateway |

|

Блокируют подключения к фишинговым сайтам Предотвращают exfiltration данных через DNS-туннели Шифруют DNS-запросы (DoH/DoT) |

Вывод

Ознакомились со способами формирования канала утечки и способами предотвращения утечки информации. Провели анализ технических средств перехвата информации в каналах, образованных средствами вычислительной техники.