TZI_л3

.docxМинистерство науки и высшего образования Российской Федерации Федеральное государственное автономное образовательное учреждение высшего образования

ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ (ТУСУР)

Кафедра комплексной информационной безопасности электронно-вычислительных систем (КИБЭВС)

ИЗУЧЕНИЕ ФУНКЦИОНАЛЬНЫХ ВОЗМОЖНОСТЕЙ ТУРНИКЕТА

PERCO KT02.3

Отчет по лабораторной работе №3

по дисциплине «Защита информации от утечки по техническим каналам»

-

Студенты гр. 731-2

____________

Руководитель

м.н.с., Ассистент каф. ТУ

Г.Ю. Ким

____________

Введение

Цель работы: изучить функциональные возможностей турникета Perco KT02.3.

Электронная проходная (ЭП) PERCo-KT02 предназначена для организации прохода на объект с применением бесконтактных карт доступа по принципу «свой / чужой» и сохранением событий в энергонезависимой памяти. ЭП предназначена для использования на предприятиях численностью до 500 человек (работающих в одну смену), или из расчета пиковой пропускной способности 30 проходов в минуту.

Основные особенности:

- Управление ЭП может осуществляться с помощью: пульта управления, считывателей (при поднесении карты доступа), компьютера (при подключении к локальной вычислительной сети);

- На стойку ЭП подается безопасное для человека напряжение питания;

- ЭП имеет низкое энергопотребление;

- Установлены оптические датчики поворота преграждающих планок, позволяющие корректно фиксировать факт прохода;

- Замок механической разблокировки позволяет при необходимости разблокировать ЭП с помощью ключа (обеспечить свободный поворот преграждающих планок);

- Считыватели бесконтактных карт установлены внутри стойки;

- Зоны работы считывателей находятся в зонах размещения блоков индикации.

1 ХОД РАБОТЫ

Первоочередно необходимо произвести проход путем ручной разблокировки турникета. Результат выполнения через события встроенного ПО предоставлен на рисунке 1.1.

Рисунок 1.1 – Проход через турникет путем ручной разблокировки

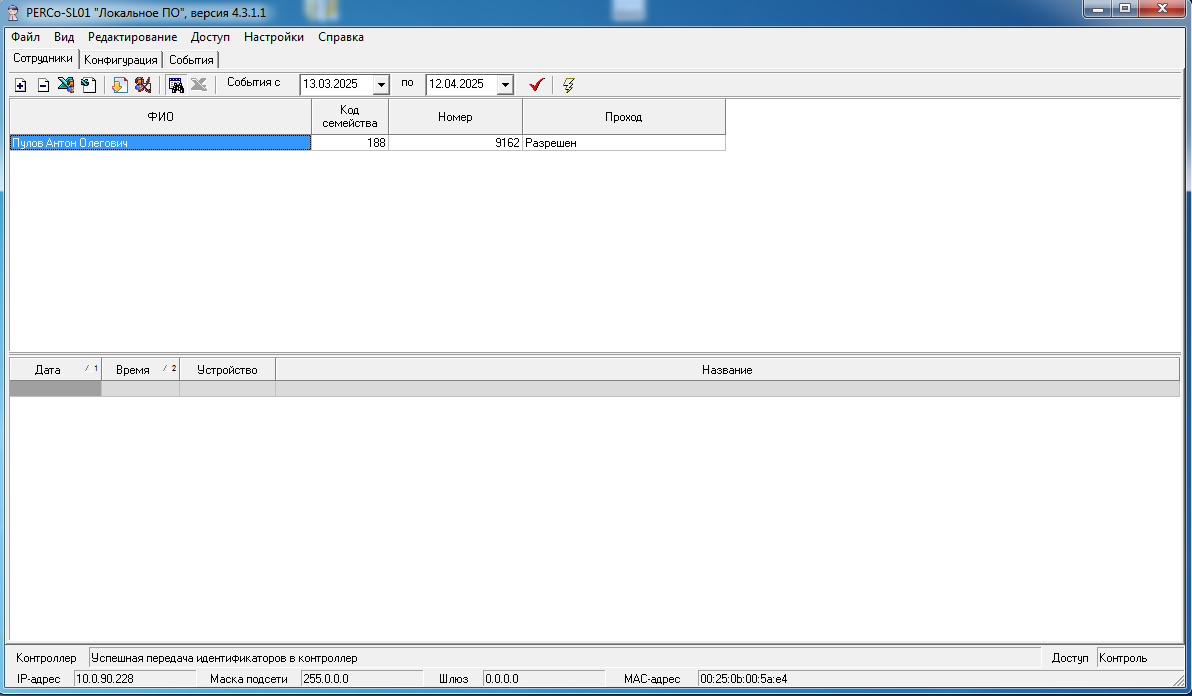

После необходимо добавить пользователя и назначить ему идентификатор, что представлено на рисунке 1.2.

Рисунок 1.2 – Добавление пользователя

Далее необходимо произвести проход по выданному идентификатор и проверить события встроенного ПО, что представлено на рисунке 1.3.

Рисунок 1.3 – Результат прохода по идентификатору

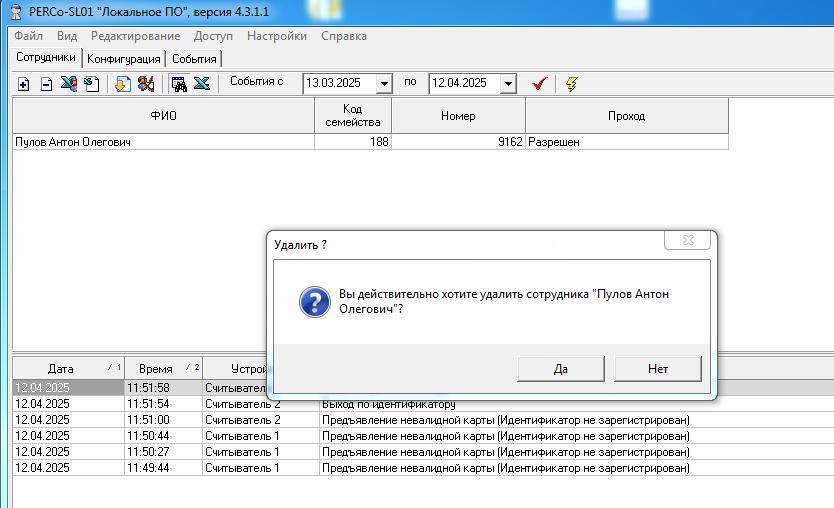

Далее необходимо удалить пользователя и повторно попытаться пройти по идентификатору, что представлено на рисунках 1.4 – 1.5.

Рисунок 1.4 – Удаление пользователя

Рисунок 1.5 – Событие при попытке прохода по идентификатору

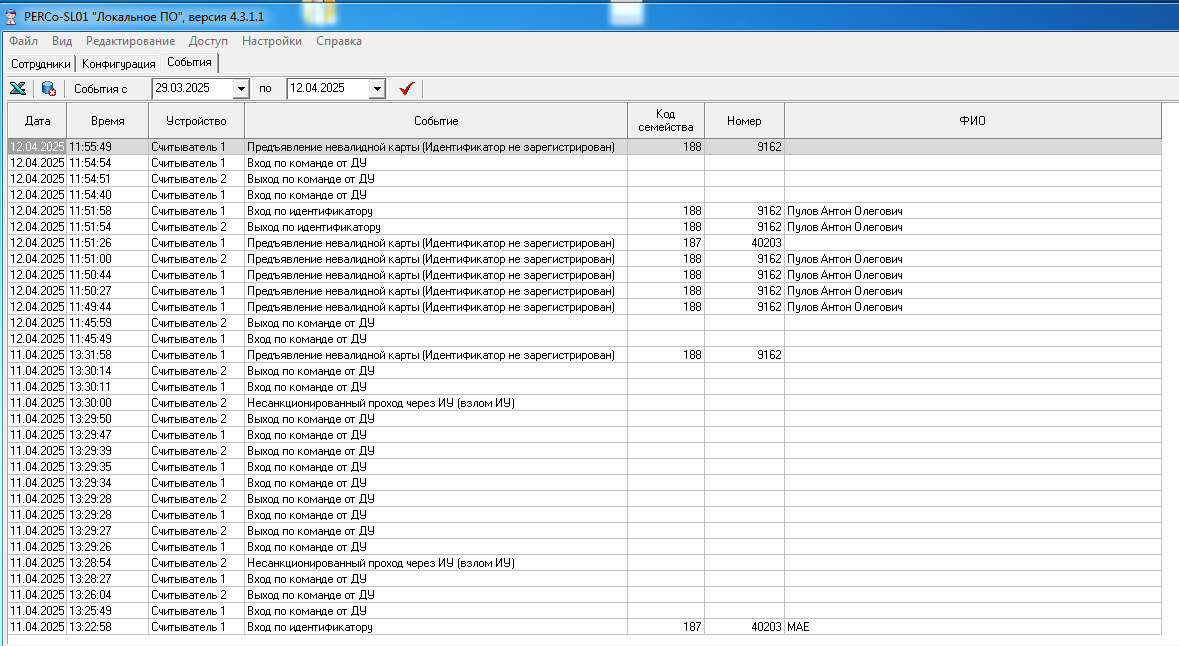

Также согласно задания необходимо вывести все события сроком за две недели, что представлено на рисунке 1.6.

Рисунок 1.6 – Удаление пользователя

Заключение

В ходе выполнения практической работы была изучены функциональные возможностей турникета Perco KT02.3.

Томск 2025