Лекции / 03.12 - VLAN

.docxVLAN

https://studfile.net/preview/16470722/#:~:text=VLAN%20(Virtual%20Local%20Area%20Network),%D1%81%D0%B5%D1%82%D0%B5%D0%B2%D0%BE%D0%BC%20%D0%B8%20%D0%B1%D0%BE%D0%BB%D0%B5%D0%B5%20%D0%B2%D1%8B%D1%81%D0%BE%D0%BA%D0%B8%D1%85%20%D1%83%D1%80%D0%BE%D0%B2%D0%BD%D1%8F%D1%85 2

https://habr.com/ru/articles/98627/ 3

https://studfile.net/preview/1466047/page:4/ 3

https://linkmeup.gitbook.io/sdsm/2.-switching/00-teoriya/06-vlan#:~:text=Access%20port%20%E2%80%94%20%D0%BF%D0%BE%D1%80%D1%82%20%D0%B4%D0%BE%D1%81%D1%82%D1%83%D0%BF%D0%B0,%D0%B0%20%D0%B8%D1%81%D1%85%D0%BE%D0%B4%D1%8F%D1%89%D0%B8%D0%B9%20%D1%83%D1%85%D0%BE%D0%B4%D0%B8%D1%82%20%D0%B1%D0%B5%D0%B7%20%D0%BC%D0%B5%D1%82%D0%BA%D0%B8 3

Потеряшка 4

https://habr.com/ru/companies/ua-hosting/articles/458560/ 4

ВООБЩЕ ДОХРЕНА ВСЕГО ПОТЕРЯНО ЗДЕСЬ!!!

https://studfile.net/preview/16470722/#:~:text=VLAN%20(Virtual%20Local%20Area%20Network),%D1%81%D0%B5%D1%82%D0%B5%D0%B2%D0%BE%D0%BC%20%D0%B8%20%D0%B1%D0%BE%D0%BB%D0%B5%D0%B5%20%D0%B2%D1%8B%D1%81%D0%BE%D0%BA%D0%B8%D1%85%20%D1%83%D1%80%D0%BE%D0%B2%D0%BD%D1%8F%D1%85

VLAN (Virtual Local Area Network) — группа устройств, имеющих возможность взаимодействовать между собой напрямую на канальном уровне, хотя физически при этом они могут быть подключены к разным сетевым коммутаторам. И наоборот, устройства, находящиеся в разных VLAN'ах, невидимы друг для друга на канальном уровне, даже если они подключены к одному коммутатору, и связь между этими устройствами возможна только на сетевом и более высоких уровнях.

В современных сетях VLAN — главный механизм для создания логической топологии сети, не зависящей от её физической топологии.

Преимущества:

Уменьшение количества широковещательного трафика в сети: Каждый VLAN — это отдельный широковещательный домен. Например, коммутатор — это устройство 2 уровня модели OSI. Все порты на коммутаторе с лишь одним VLAN находятся в одном широковещательном домене. Создание дополнительных VLAN на коммутаторе означает разбиение коммутатора на несколько широковещательных доменов. Если один и тот же VLAN настроен на разных коммутаторах, то порты разных коммутаторов будут образовывать один широковещательный домен.

Увеличение безопасности и управляемости сети: Когда сеть разбита на VLAN, упрощается задача применения политик и правил безопасности. С VLAN политики можно применять к целым подсетям, а не к отдельному устройству. Кроме того, переход из одного VLAN в другой предполагает прохождение через устройство 3 уровня, на котором, как правило, применяются политики, разрешающие или запрещающие доступ из VLAN в VLAN.

Гибкое разделение устройств на группы - Как правило, одному VLAN соответствует одна подсеть. Устройства, находящиеся в разных VLAN, будут находиться в разных подсетях. Но в то же время VLAN не привязан к местоположению устройств и поэтому устройства, находящиеся на расстоянии друг от друга, все равно могут быть в одном VLAN независимо от местоположения

VLAN'ы могут быть настроены на коммутаторах, маршрутизаторах, других сетевых устройствах и на хостах. Однако, для объяснения VLAN лучше всего подойдет коммутатор.

Коммутатор — устройство 2го уровня и изначально все порты коммутатора находятся, как правило, в VLAN 1 и, следовательно, в одном широковещательном сегменте. Это значит, что если одно из устройств, которое подключено к порту коммутатора, отправит широковещательный фрейм, то коммутатор перенаправит этот фрейм на все остальные порты, к которым подключены устройства, и они получат этот фрейм.

https://habr.com/ru/articles/98627/

Компьютер при отправке трафика в сеть даже не догадывается, в каком VLAN'е он размещён. Об этом думает коммутатор. Коммутатор знает, что компьютер, который подключен к определённому порту, находится в соответствующем VLAN'e. Трафик, приходящий на порт определённого VLAN'а, ничем особенным не отличается от трафика другого VLAN'а. Другими словами, никакой информации о принадлежности трафика определённому VLAN'у в нём нет.

Однако, если через порт может прийти трафик разных VLAN'ов, коммутатор должен его как-то различать. Для этого каждый кадр (frame) трафика должен быть помечен каким-то особым образом. Пометка должна говорить о том, какому VLAN'у трафик принадлежит. Наиболее распространённый сейчас способ ставить такую пометку описан в открытом стандарте IEEE 802.1Q. Существуют проприетарные протоколы, решающие похожие задачи, например, протокол ISL от Cisco Systems, но их популярность значительно ниже (и снижается).

https://studfile.net/preview/1466047/page:4/

Все базовые механизмы коммутатора остаются точно такими же как и до разделения на VLAN, но они используются только в пределах соответствующего VLAN.

Например, если хост из VLAN 10 отправляет широковещательный фрейм, то он будет отправлен только на порты в этом VLAN.

Получается, что нетегированные порты это "обычные" порты коммутатора. Это просто возможность сообщить коммутатору о том, какому VLAN принадлежат порты. Затем коммутатор использует эту информацию при передаче фреймов.

https://linkmeup.gitbook.io/sdsm/2.-switching/00-teoriya/06-vlan#:~:text=Access%20port%20%E2%80%94%20%D0%BF%D0%BE%D1%80%D1%82%20%D0%B4%D0%BE%D1%81%D1%82%D1%83%D0%BF%D0%B0,%D0%B0%20%D0%B8%D1%81%D1%85%D0%BE%D0%B4%D1%8F%D1%89%D0%B8%D0%B9%20%D1%83%D1%85%D0%BE%D0%B4%D0%B8%D1%82%20%D0%B1%D0%B5%D0%B7%20%D0%BC%D0%B5%D1%82%D0%BA%D0%B8

Каждый коммутатор принимает теперь решение на основе этой метки-тега (или его отсутствия). В таблицу МАС-адресов добавляется ещё столбец с номером VLAN’а и при поиске пары MAC-адрес/порт теперь будет сравниваться тег кадра с номером VLAN’а в таблице.

Существует два типа портов:

Access port — порт доступа — к нему подключаются, как правило, конечные узлы. Трафик между этим портом и устройством нетегированный. За каждым access-портом закреплён определённый VLAN, иногда этот параметр называют PVID. Весь трафик, приходящий на этот порт от конечного устройства, получает метку этого влана, а исходящий уходит без метки.

Trunk port. У этого порта два основных применения — линия между двумя коммутаторами или от коммутатора к маршрутизатору. Внутри такой линии, называемой в народе, что логично, транком, передаётся трафик нескольких вланов. Разумеется, тут трафик уже идёт с тегами, чтобы принимающая сторона могла отличить кадр, который идёт в бухгалтерию, от кадра, предназначенного для ИТ-отдела. За транковым портом закрепляется целый диапазон вланов.

Кроме того, существует вышеупомянутый native vlan. Трафик этого влана не тегируется даже в транке, по умолчанию это 1-й влан и по умолчанию он разрешён. Вы можете переопределить эти параметры.

Нужен он для совместимости с устройствами, незнакомыми с инкапсуляцией 802.1q. Например, вам нужно через Wi-Fi мост передать 3 влана, и один из них является вланом управления. Если Wi-Fi-модули не понимают стандарт 802.1q, то управлять ими вы сможете, только если этот влан настроите, как native vlan с обеих сторон.

Потеряшка

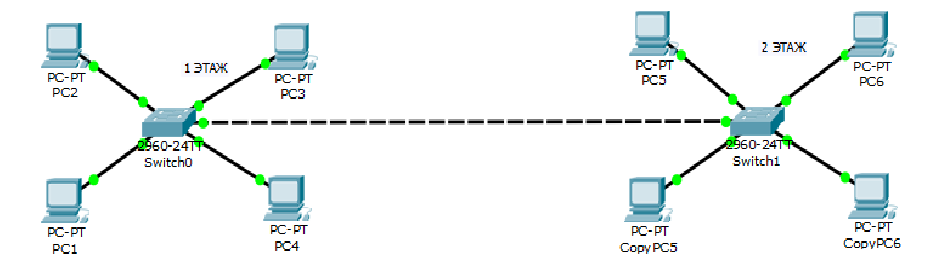

таким образом трангинг - процесс передачи трафика между двумя коммутаторами

https://habr.com/ru/companies/ua-hosting/articles/458560/

Таким образом, транкинг – это процесс передачи трафика между двумя свитчами, а VLAN TAGS – это заголовки фрейма, идентифицирующие конкретную виртуальную сеть и указывающие, в какую сеть должен быть направлен данный трафик. Если по ошибке синий трафик попадет к компьютеру по красной линии, тот даже не будет знать, как его прочитать. Это будто бы кто-то разговаривает на иностранном языке с человеком, который не знает этого языка. Итак, компьютер совершенно не способен распознавать теги VLAN. Компьютер PC3 подсоединен к свитчу через access – порт, а упомянутый нами трафик может пересылаться только через транк-порт.

Access – компы-коммутатор, trunk – коммутатор-коммутатор.