Лабораторные / Лабораторная 6

.docxЛабораторная работа №6

Изучение системы обнаружения атак Snort

Цель работы: Получение навыков работы с программой Snort, изучение принципов создания правил обработки трафика

Ход работы

Отобразить список доступных сетевых интерфейсов командой: snort -W

Рис.1. Список доступных сетевых интерфейсов

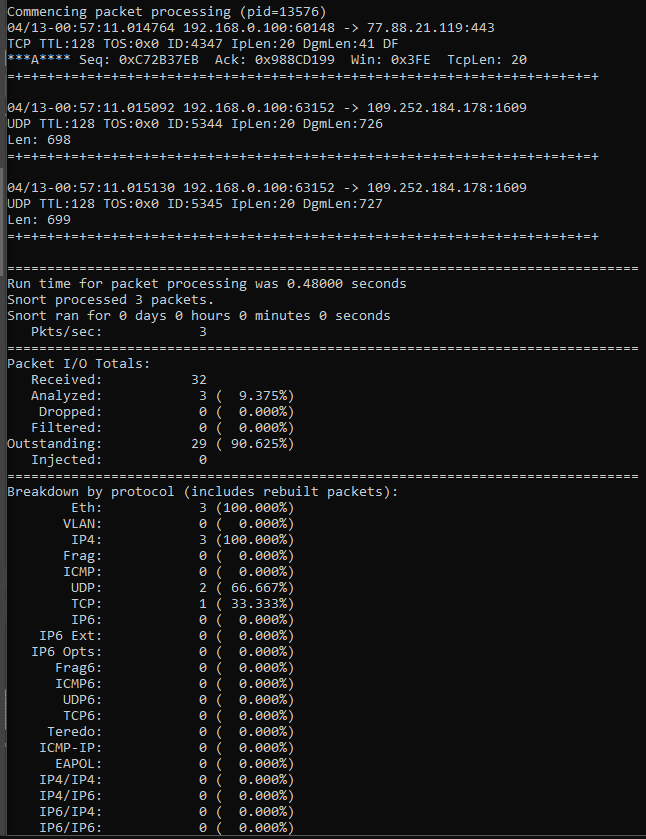

Запустите Snort на выбранном интерфейсе в режиме анализатора пакетов, указав параметры завершения работы программы после приема третьего пакета. snort –v –i 5 –n 3 (я указал 5 интерфейс)

Рис.2. Snort анализирует пятый интерфейс

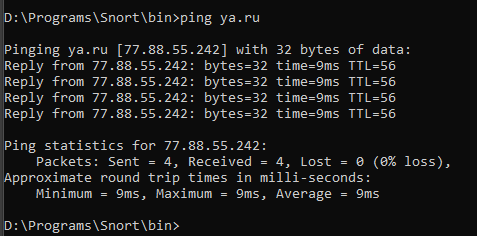

Произведите отправку или прием пакетов. Например, откройте браузер или выполнить в командной строке эхо-запрос на любой узел сети командой «ping»

Рис.3. Отправка пакетов

Ping удаленного узла

Рис.4. Вывод пакетов отправленных при помощи ping

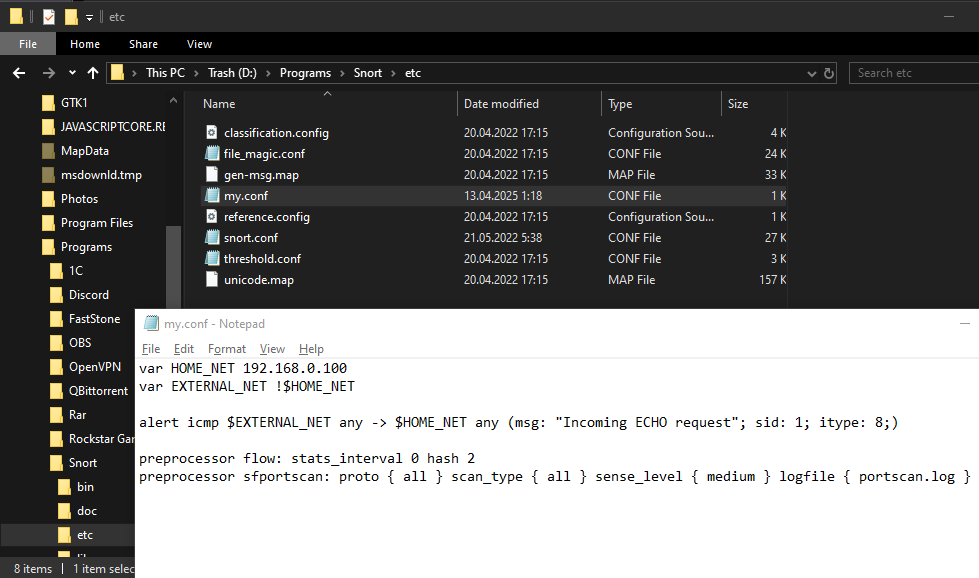

Создайте в каталоге Snort\etc\ файл с именем «my»и расширением .conf, содержащий следующие строки: varHOME_NET var EXTERNAL_NET !$HOME_NET

Рис.5. Создание файла «my.conf»

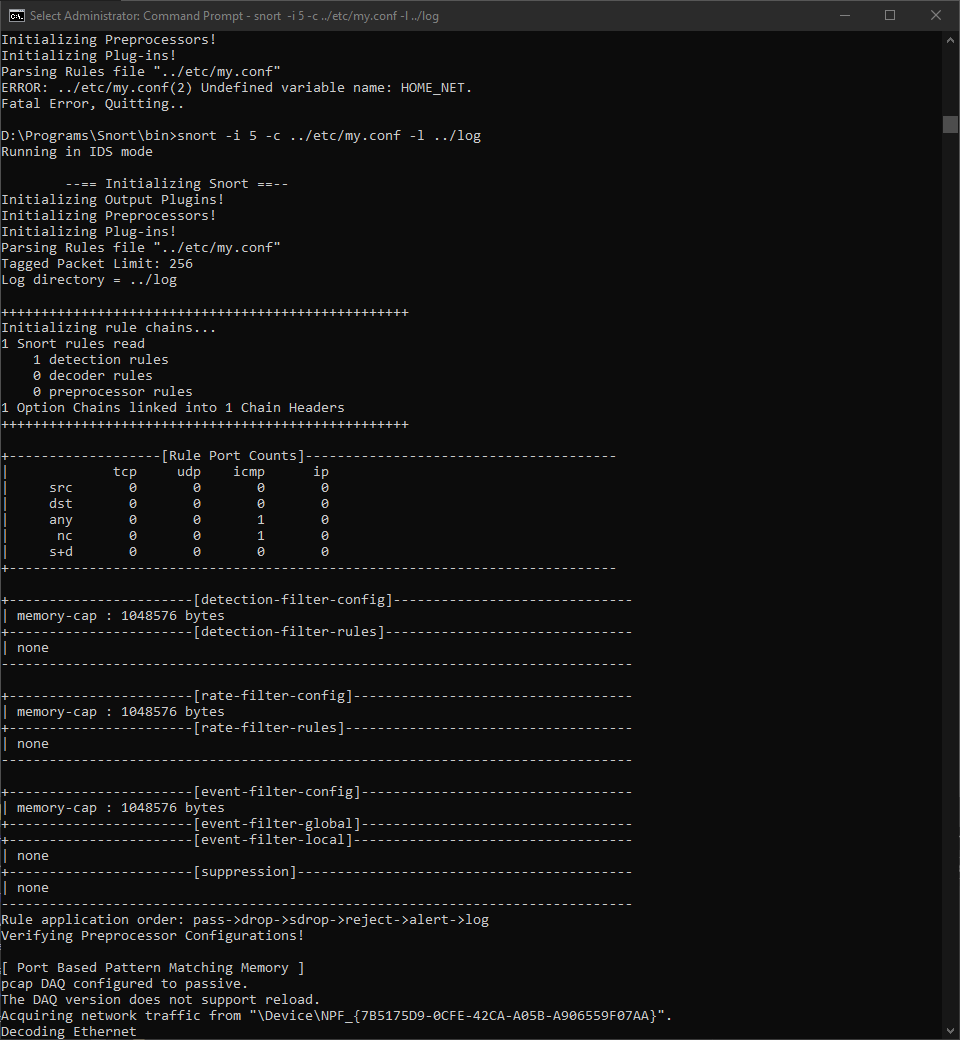

Запустите СОА Snort, указав необходимый сетевой интерфейс, файл конфигурации, а также расположение log-файла программы. snort –i -c ../etc/my.conf –l ../log

Рис.6. Запуск Snort с необходимыми параметрами

Выполните несколько эхо-запросов с помощью другого компьютера сети.

ping<IP-адрес вашего компьютера>

Я, к сожалению, не могу это сделать, так как у меня с собой только один ноутбук.

Дополните файл «my.conf» строками:

preprocessor flow: stats_interval 0 hash 2

preprocessor sfportscan: proto { all } scan_type {

all } sense_level { medium } logfile { portscan.log }

Рис.7. Дополнение файла «my.conf»

Используйте утилиту nmap для проверки обнаружения сканирования портов программой Snort.

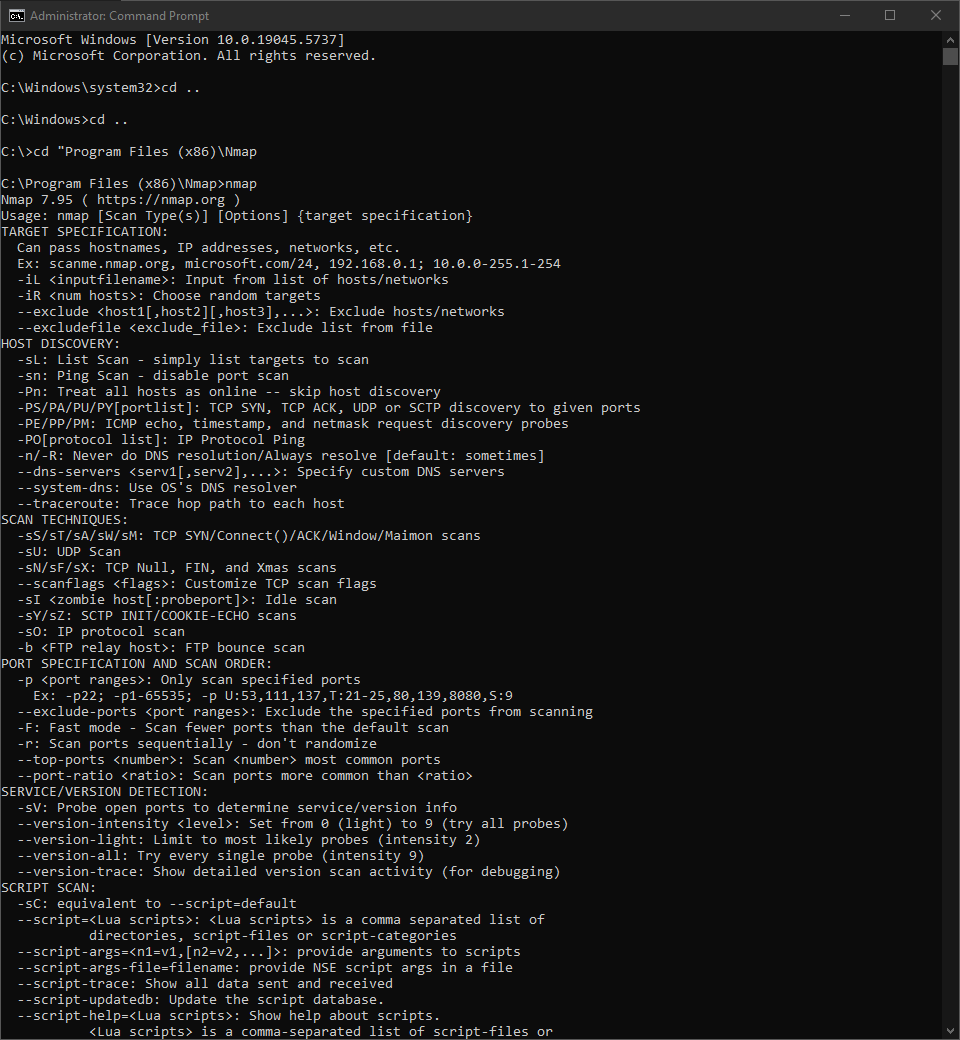

Рис.8. Утилита «Nmap»

nmap -v –sT –p — для сканирования методом с полным циклом подключения (метод Connect);

Ри.9. Сканирование методом «Connect»

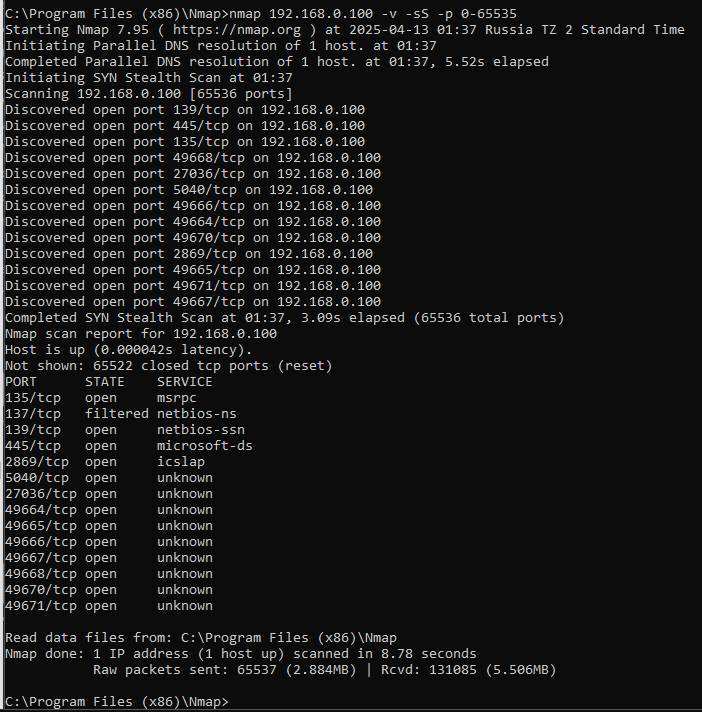

nmap -v –sS –p — для сканирования с неполным циклом подключения (метод SYN);

Рис.10. Сканирование методом «SYN»

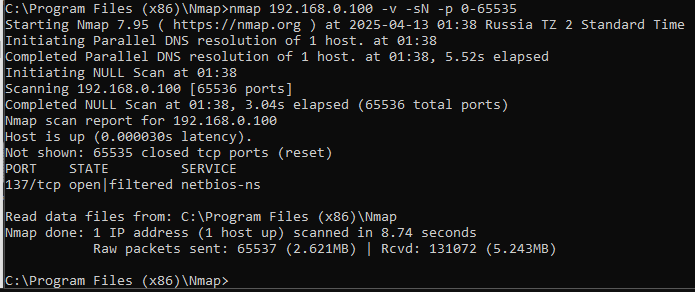

nmap -v –sN –p — для сканирования при помощи TCP-пакета со сброшенными флагами (метод NULL);

Рис.11. Сканирование методом «NULL»

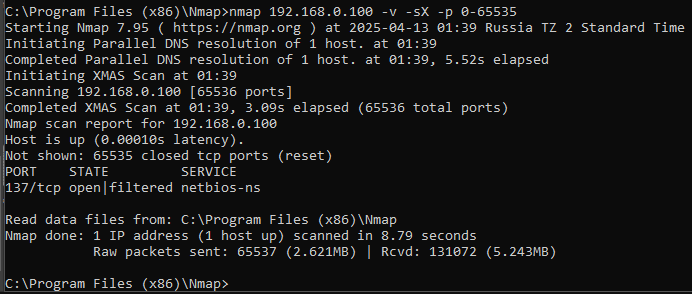

nmap -v –sX –p — для сканирования при помощи TCP-пакета со всеми установленными флагами (метод XMAS);

Рис.12. Сканирование методом «XMAS»

Выясните, какие методы сканирования позволяют практически выявлять наличие открытых портов.

Проверив на практике все 4 метода, можно понять, что:

метод «Connect» нужно использовать, если важна точность, а не скрытность.

метод «SYN» нужно использовать, если нужна скорость и минимизация обнаружения.

методы «NULL» и «XMAS» — имеют ограниченную применимость и часто дают ложные результаты.