- •Сущность информационной безопасности и характеристика ее составляющей

- •Основные положения нестрогой математики

- •Неформальные методы оценивания

- •Тема 8 методы защиты информации (экзамен)

- •1. Разработка системы защиты информация (ее синтез).

- •Тема 9 классификация средств защиты информации

- •10. Системы защиты информации

- •Типизация и стандартизация сзи

- •Типизация и стандартизация на среднем уровне

- •Типизация и стандартизация на низшем уровне

- •Семирубежная модель защиты

- •Ядро сзи

- •Методы проектировани систем защиты (сзи)

- •Этапы индивидуального проектирования

Тема 9 классификация средств защиты информации

Рассмотренные в предыдущей главе методы обеспечения безопасности реализуются на практике за счет применения различных средств защиты, таких как: аппаратные, программные, программно-аппаратные, криптографические, стеганографические, организационные, законодательные и морально-этические.

Вопросы защиты средств ВТ от НСД регламентируются следующим стандартом ГОСТ Р 50739-95 «Средства вычислительной техники. Защита от несанкционированного доступа к информации. Общие технические требования» (дата последнего издания 01.08.2006).

В данном нормативном документе установлены функциональные требования к защите средств ВТ от НСД к информации; к документации на эти средства, показатели защищенности средств ВТ, описываемых совокупностью требований к защите и определяющих классификацию этих средств по уровню защищенности от НСД.

Здесь средства ВТ – это понимается совокупность как программных, так и технических элементов ИС. Применение в комплекте СВТ средств криптографической защиты информации может быть использовано для повышения гарантий качества защиты.

рименение в комплекте СВТ средств криптографической защиты информации может быть использовано для повышения гарантий качества защиты.

Индустрия современных средств защиты информации (СрЗИ)

определяется широким номенклатурным арсеналом. Такие средства с практической точки зрения можно распределить на следующие классы:

• аппаратные;

• программные;

• программно-аппаратные;

• криптографические;

• стеганографические;

• организационные;

• законодательные;

• морально-этические.

Итак, рассмотрим основные средства защиты, используемые для создания комплексных систем ЗИ.

Определение 9.1. Аппаратные средства – это разнообразные механические, электрические, электромеханические, электронные и прочие устройства и системы, которые функционируют автономно, а также могут встраиваться или соединяться с другой аппаратурой для блокирования действий дестабилизирующих факторов и решения других задач ЗИ.

Пример 9.1. Представим примеры аппаратных средств ЗИ. Это:

• источники бесперебойного питания;

• криптографические вычислители;

• электронные идентификаторы и ключи;

• шлагбаумы;

• турникеты;

• специализированные ворота;

• замки и бронированные двери;

• кабины проходные, шлюзы с блокированием объекта в проеме;

• устройства для выявления жучков;

• устройства охранной сигнализации;

• генераторы шумов и т. п.

Средства данного вида используют обычно для обеспечения:

• охраны периметра защищаемого объекта и территории, на которой он находится;

• охраны зданий;

• контроля доступа на охраняемую территорию;

• охраны помещений внутри здания, обеспечения видеонаблюдения за ним;

• контроля доступа к защищаемым объектам;

• противопожарной защиты;

• нейтрализации ПЭМИН; Побочные электромагнитные излучения и наводки

•недопущения несанкционированного видеонаблюдения и прослушивания конфиденциальных разговоров и т. п.

Определение 9.2. Программные средства – специальные программы, которые функционируют в пределах ИС для решения задач ЗИ.

Их основное назначение – в соответствии с имеющимися у пользователей идентификаторами обеспечивать доступ к необходимым

ресурсам ИС, а также контроль за их использованием.

Пример 9.2. Программные средства защиты информации:

• антивирусы;

• шифровальщики данных;

• программный Firewall;

• реализующие алгоритмы цифровой подписи;

• разделяющие доступ;

• оценивающие риски;

• идентификации (как людей или объектов);

• определяющие уровень безопасности определённой системы (банковской, к примеру);

• сопровождения экспертиз;

• ведения журналов регистрации;

• специальные программы ведения работы с нарушителем и т. п.

Определение 9.3. Программно-аппаратные средства – взаимосвязанные аппаратные и программные средства, которые функционируют автономно или в составе других систем с целью решения задач ЗИ.

Пример 9.3. Примеры программно-аппаратного обеспечения :

• банковские системы защиты электронных платежей;

• комплексные АС конфиденциальной связи;

• системы охранной сигнализации;

• межсетевые экраны – программно-аппаратные комплексы

security appliance, могут быть реализованы в виде специального модуля в сетевом оборудовании (коммутаторе, маршрутизаторе и т. д.);

• системы, предназначенные для идентификации человека по биометрическим характеристикам (сетчатке глаза, голосу, почерку, геометрии руки и т. д.).

• автоматизированные системы контроля и управления доступом (СКУД) персонала и транспортных средств в режимных зонах; и т. п.)

Определение 9.4. Система контроля и управления доступом представляет собой совокупность средств контроля и управления доступом, совместимых между собой по техническим, программным, информационным и эксплуатационным характеристикам

Современные СКУД занимают ключевое место в комплексной

электронной системе охраны объекта, обеспечивая защиту работников, зданий и имущества.

Рассмотрим составные части и функциональные возможности СКУД:

• СКУД имеет возможность сочетать систему контроля доступа с функциями учета рабочего времени;

• Имеет широкие возможности интеграции с системами документооборота, системы кадрового учета, бухгалтерскими системами, CRM-системы и т. п.;

• Существует возможность интеграции СКУД с системами

управления предприятием, охранно-пожарными системами, с доступом к компьютеру, с системами управления лифтами.

В состав СКУД входят:

• Различные идентификаторы (как специально созданные, так привычные пользователю: телефонный номер или банковская карта).

• Считыватели – для считывания и передачи кодовой информации с идентификатора в контроллер СКУД;

• Преграждающие устройства (электромеханические, электромагнитные) физически защитят доступ в контролируемые зоны.

• Контроллеры (автономные и/или сетевые) решают задачи хранения баз данных, журналов событий, управления преграждающими устройствами.

• ПК и специальное программное обеспечение.

В системах контроля и управления доступом могут использоваться различные виды считывателей и идентификаторов.

Они бывают:

• механические – это элементы конструкции идентификаторов (элементы механических ключей и т. д.);

• магнитные – это карты с магнитной полосой, карты Виганда и т. п.);

• оптические – имеющие отражающуюся метку (голографические метки, карты со штрих кодом, и т. д.);

• электронные контактные – код записан на микросхеме, это дистанционные карты, электронные ключи и т. д.;

• электронные радиочастотные – считывание кода с идентификаторов происходит с помощью передачи его по радиоканалу;

• акустические – кодированный акустический сигнал;

• биометрические считыватели – индивидуальные физические признаки человека (отпечатки пальцев, динамику подписи и т. д.);

• комбинированные.

В состав СКУД также могут дополнительно включены следующие средства: источники электропитания; датчики состояния преграждающих устройств и кнопки ручного управления ими; дверные доводчики; световые и звуковые оповещатели; устройства преобразования интерфейсов сетей связи; аппаратура передачи данных по различным каналам связи и другие.

Приведем список популярных российских компаний – производителей СКУД:

• PERco – единственный производитель в России который производит все элементы СКУД.

• Parsec.

• IronLogic – продает свое оборудование более чем в 30 станах.

• Sigur (ex Сфинкс).

• RusGuard.

• Прософт Биометрикс.

• Эра новых технологий и т. д.

Некоторые иностранные компании-производители:

• HID Global – одна из крупнейших компаний мировых компаний в отрасли безопасности. HID Global входит в состав группы компаний ASSA ABLOY Group.

• NedAp – голландская компания, является одним из ведущих производителей систем радиочастотной идентификации.

• Suprema – корейская компания, специализирующаяся на биометрических системах доступа. Suprema .

• ZKTeco – китайская компания производит полный спектр оборудования для систем безопасности, основная специализация – биометрические системы.

Существует специальный ГОСТ Р 51241-2008, представляющий собой Национальный стандарт РФ «Средства и системы контроля и управления доступом. Классификация. Общие технические требования. Методы испытаний. Access control units and systems. Classification. General technical requirements. Test methods», от 01.09.2009.

Он регламентирует применение средств и систем контроля и управления доступом, для предупреждения несанкционированного доступа людей, транспорта и других объектов на защищаемую территорию. Стандарт устанавливает классификацию, общие технические требования и методы испытаний средств и систем контроля и управления доступом.

В нем также приводятся ссылки на другие нормативные документы, которые определяют необходимое соответствие выбираемых средств ЗИ требованиям государственных стандартов:

• преграждающие управляемые устройства с высоким уровнем устойчивости к НСД и пулестойкости со сплошным перекрытием прохода должны соответствовать требованиям ГОСТ Р 51072;

• требования к конструкции и характеристикам электромеханическим замков и защелок описываются ГОСТ Р 52582, ГОСТ

19091, ГОСТ 5089, ГОСТ Р 51053;

• биометрические считыватели, используемые в СКУД, – требованиями ГОСТ Р ИСО/МЭК 19794-2, ГОСТ Р ИСО/МЭК 19794-

4, ГОСТ Р ИСО/МЭК 19794-5, ГОСТ Р ИСО/МЭК 19794-6;

• идентификаторы доступа, применяемые в СКУД (программный код, биометрический признак, брелок, карта с идентификационным кодом, электронные ключ и т. п.), в зависимости от своего вида и формы исполнения), должны соответствовать требованиям ГОСТ Р ИСО/МЭК 7810, ГОСТ Р ИСО/МЭК 7811-1, ГОСТ Р ИСО/МЭК 7811-2, ГОСТ Р ИСО/МЭК 7811-3 и др.

Криптографические средства – средства, предназначенные для ЗИ путем криптографического преобразования информации (методами шифрования, кодирования и другими), которое реализуется с помощью асимметричных или симметричных криптографических систем [14]–[20].

Асимметрические криптографические системы основываются на криптографии с открытым ключом. Например, наиболее известными практическими реализациями систем этого типа являются системы Диффи-Хеллмана, RSA и Ель-Гамаля. Имеют более 1 секретного ключа 1 открытый для шифрования и второй секретный для расшифрования

Симметричные криптографические системы основываются на криптографии с секретным ключом, наиболее известными практическими реализациями которых являются, к примеру, системы DES, ГОСТ и т. д. Для шифрования и расшифрования используется один и тот же секретный ключ

Практическое использование современных криптографических средств тесно связано с фундаментальными исследованиями в этой области и осуществляется через соответствующие аппаратные, программные и аппаратно-программные средства, построенные на их основе.

К таким средствам относятся, например, системы Криптон, Тессера, Клиппер и т. п.

Следует отметить, что с этим классом средств тесно связан криптоанализ, который эффективно используется для испытания надежности криптографических систем.

В последнее время интенсивно развиваются стеганографические средства защиты информации.

Определение 9.5. Стеганография представляет собой сокрытие

хранимой или передаваемой информации в такой форме, когда сам факт наличия (передачи) информации не очевиден, например, сокрытие данных в звуковых или графических файлах, входящих в состав операционной системы.

Однако широкого практического применения (особенно на государственном уровне) они пока не получили.

В настоящее время компьютерная стеганография – активно развивающаяся наука.

Выделяют следующие основные классы применяемых на практике методов компьютерной стеганографии:

1. Основанные на наличии свободных участков в представлении данных.

2. Основанные на избыточности представления данных.

3.Основанные на применении специально разработанных форматов представления данных.

Рассмотрим чаще всего используемые методы компьютерной стеганографии:

• внедрения информации в младшие биты цифровых данных, представляющих собой изображение или звуковые файлы;

• широкополосные сигналы и элементы теории шума (здесь применяется метод фазовой модуляции сигнала (несущей) с псевдослучайной последовательностью чисел);

• сокрытие информации в текстовых файлах (путем изменения начертания некоторых букв сообщения, изменения цвета символов, метод смещения символов текста или целых абзацев, сокрытие скрываемого сообщения во вполне осмысленном тексте, кодирование символов увеличенным количеством пробелов или строк);

• методы внедрения скрытой информации и для файлов в формате HTML. (Это может быть добавление пробелов в конце каждой

строки текста, кодирующее тайное сообщение; размещение шифрованного скрываемого сообщения в файле без заголовка, который хранит получатель; к тексту присоединяют дополнительные страницы с секретным сообщением; скрываемую информацию помещают в мета-тэги, которые предназначены для сообщения информации о html-документе поисковым серверам и не видны при отображении на экране; запись сообщений в тэги с идентификаторами, которые неизвестны программам-браузерам и т. д.);

• методы, применяемые для внедрения скрытой информации в исполняемые файлы. Эти методы зачастую применяют злоумышленники для внедрения вредоносных кодов в исполняемые файлы (в свободные секторы файла; в пустоты между сегментами исполняемого кода; в специальные поля заголовков файлов и др.).

Методы цифровой стеганографической ЗИ активно применяют при защите авторских прав на мультимедийную продукцию. При этом идентифицирующая информация сопровождает видео-, аудио- и графические файлы. Однако низкая стойкость цифровых меток не позволяет широко применять методы стеганографии для защиты конфиденциальной информации.

Пример 9.5. Примером является технология Digital Water Marc (цифровой водяной знак) компании Digimarc Corporation. Специальный программный продукт PictureMarc (ключевая часть технологии) позволяет внедрять в изображение цифровую метку создателя. Для получения собственного идентификатора пользователь обязан зарегистрироваться в сервисном центре компании Digimarc (MarcCentre). Цифровая метка при внедрении в изображение кодируется величиной яркости пикселей, что определяет ее стойкость при редактировании графического файла: изменении размеров, формата, сжатия. Она не может быть удалена даже при печати и сканировании файла.

Метка не может быть ни изменена, ни удалена из маркированного изображения.

Считывается цифровая метка с помощью программы ReadMarc.

Существует специальная программа MarcSpider, которая выявляет незаконное использование метки, отслеживая изображения через глобальную сеть.

Организационные средства защиты информации

Определение 9.6. Организационные средства – организационно-технические и организационно-правовые мероприятия которые осуществляются на протяжении всех технологических этапов (проектирование, изготовление, модификация, эксплуатация, утилизация и т. п.) существования ИС с целью решения задач ЗИ.

Пример 9.6. Примерами организационных средств ЗИ на отдельных этапах жизненного цикла АС могут быть:

• организация разработки и использования средств и систем ЗИ;

• планирование создания системы ЗИ;

• организация и введение в действие системы ЗИ;

• испытание и проверка системы ЗИ;

• организация разработки документов касательно защиты конфиденциальных данных (это могут быть приказы или распоряжения об обеспечении антивирусной защиты на предприятии, о введении режима коммерческой тайны, о Политике информационной безопасности предприятия и т. п.);

• организация пропускного режима;

• контроль за соблюдением регламента обработки конфиденциальной информации;

• распределение полномочий при разграничении доступа к защищаемым ресурсам;

• организация мониторинга работы системы защиты информации;

• контроль за уничтожением носителей и информации с ограниченным доступом;

• планирование мероприятий по восстановлению потерянной информации;

• организация аудита систем защиты;

• организация работы обслуживающего персонала;

• организация проведения экспертиз и т. п.

Уничтожение информации: шреддеры(разные классы, для компьюьеров, для бумаги, разные размеры крошки 2 на 2 мм, 3 на 3 мм), кислота

Разрабатывая организационные средства, необходимо учитывать, чтобы в общем множестве механизмов защиты они могли самостоятельно или в комплексе с другими средствами решать задачи

защиты, обеспечивать эффективное использование средств других

классов, а также рационально объединять все средства в единую

целостную систему защиты.

Следует отметить, что множество всех нужных и потенциально

возможных организационных средств неопределенное и не существует формальных методов формирования их перечня и содержания.

Исходя из этого, можно считать, что основными методами формирования организационных средств являются неформально-эвристические.

Законодательные средства защиты информации

Определение 9.7. Законодательные средства – нормативноправовые акты (конвенции, законы, указы, постановления, стандарты, нормативные документы и т. п.) предназначенные для обеспечения юридической поддержки для решения задач ЗИ.

Законодательство РФ в области информационных правоотношений начало формироваться с 1990 г. Приведем перечень основных законов, сформировавших законодательную базу ЗИ РФ. В настоящее время многие из них имеют уже несколько последующих редакций:

1. «О банках и банковской деятельности» (1990 г.)

2. «О средствах массовой информации» (1991 г.)

3. «О государственной тайне» (1993 г.)

4. ФЗ «Об обязательном экземпляре документов» (1994 г.)

5. ФЗ «О связи» (1995 г.)

6. ФЗ «Об информации, информационных технологиях и о защите информации» (2006 г.).

7. «Об оперативно-розыскной деятельности» (1995 г.)

8. «О внешней разведке» (1996 г.)

9. ФЗ «Об электронной подписи» (2011 г.)

10. ФЗ «О персональных данных» (2006 г.)

11. ФЗ «О коммерческой тайне» (2004 г.) и т. Д

В общем, с помощью законодательных средств определяются права, обязанности и ответственность относительно правил взаимодействия с информацией, нарушение которых может повлиять на состояние ее защищенности.

В мировой практике основу указанных средств составляют патентное и авторское право, национальные законы о государственной тайне и обработке информации в ИС, лицензирование, страхование, сертификация, классификационные нормативные документы и т. П

ГОСТ Р ИСО/МЭК 15408-1-2012 – Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 1. Введение и общая модель.

• ГОСТ Р ИСО/МЭК 15408-2-2013 – Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 2. Функциональные требования безопасности.

• ГОСТ Р ИСО/МЭК 15408-3-2013 – Информационная технология. Методы и средства обеспечения безопасности. Критерии оценки безопасности информационных технологий. Часть 3. Требования доверия к безопасности.

• ГОСТ Р ИСО/МЭК 15408 – «Общие критерии оценки безопасности информационных технологий» – стандарт, определяющий инструменты и методику оценки безопасности информационных продуктов и систем; он содержит перечень требований, по которым можно сравнивать результаты независимых оценок безопасности – благодаря чему потребитель принимает решение о безопасности продуктов. Сфера приложения «Общих критериев» – защита информации от несанкционированного доступа, модификации или утечки, и другие способы защиты, реализуемые аппаратными и программными средствами.

• ГОСТ Р ИСО/МЭК 17799 – «Информационные технологии. Практические правила управления информационной безопасностью». Прямое применение международного стандарта с дополнением – ISO/IEC 17799:2005.

• ГОСТ Р ИСО/МЭК 27001 – «Информационные технологии.

Методы безопасности. Система управления безопасностью информации. Требования». Прямое применение международного стандарта – ISO/IEC 27001:2005.

• Группа стандартов и руководящих документов по информационной безопасности Банка России, первый из которых: СТО БР ИББС-1.0-2014 — Стандарт Банка России: «Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Общие положения».

• PCI DSS (Payment Card Industry Data Security Standard) – Стандарт безопасности данных индустрии платёжных карт.

Определение 9.8. Морально-этические средства – моральные нормы и этические правила, которые сложились в обществе, коллективе и объекте информационной деятельности (например, BBS), нарушение которых отождествляется с несоблюдением общепринятых дисциплинарных правил и профессиональных идеалов.

Пример 9.7. Существуют целый ряд этических кодексов для людей различных профессий. К примеру, требование не разглашать конфиденциальную информацию обозначено в таких документах, как:

• Клятва врача, которую дают лица, окончившие медицинский вуз, при получении ими документа о высшем профессиональном образовании. Она указана в ст. 71 ФЗ № 323 «Об основах охраны здоровья граждан в Российской Федерации» от 21.11.2011;

• Кодекс профессиональной этики врача Российской Федерации. Принят Первым национальным съездом врачей Российской Федерации (г. Москва, 5 октября 2012 г.);

• Кодексы этических норм журналистов (прописаны обязанности сохранять профессиональную тайну);

• Кодекс профессионального поведения членов Association for Computing Machinery;

• Этика хакера;

• «Конвенция самодисциплинирования хакеров» – программный документ, выпущенный китайскими хактивистами в сентябре 2011 года и т. д.;

• Типовой кодекс этики и служебного поведения государственных служащих Российской Федерации и муниципальных служащих (одобрен 23 декабря 2010 г.) и т. д.

05.11 КРИПТОГРАФИЧЕСКИЕ СРЕДСТВА ЗАЩИТЫ

1989г национальные страндарты в России

Исследования высокостойких и гибких методов закрытия информации позволили сформировать научное направление криптология .

Направление изучает основы способы методы и средства криптографического преобразования информации.

Основные требования к криптографическому закрытию информации в автоматизированных системах.

Существует множество методов шифрования всех их используют для автоматизированных систем

Требования: 1. Сложность и стойкость криптографического закрытия должна выбираться в зависимости от объема и степени секретности данных

2. Надежность криптозакрытия должна быть такой, чтобы секретность не нарушалась даже когда злоумышленнику становится известен метод алгоритм шифрования

3. Метод сокрытия, набор ключей и механизм использования шифра не должны быть слишком сложными

4. Выполнение процедур прямого и обратного преобразований должно быть формальнвм. Эти процедуры не должны зависеть от длины сообщений

5. Ошибки возникающие в процессе преобразования не должны распространяться по системе

6. ?Носимая процедурами защиты избыточность должна быть минимальной

Система засекреченой связи - это система передачи информации, в которой смысл передаваемой информации скрывается с помощью криптопреобразования

В основе любой такой системы используется алгоритм шифрования как основное средство сохранения конфиденциальности

??Процесс криптпреоьразлвания множество открытых сообщения и множ закрытых сообщ

Расшифрование – процесс криптопреобр закрытого сообщ в открытое (легальный процесс при известном методе и ключе)

Дешифрование – процесс нахождения открытого сообщения соответственно его закрытому сообщ при неизвестном криптограф преобр и ключе (взлом)

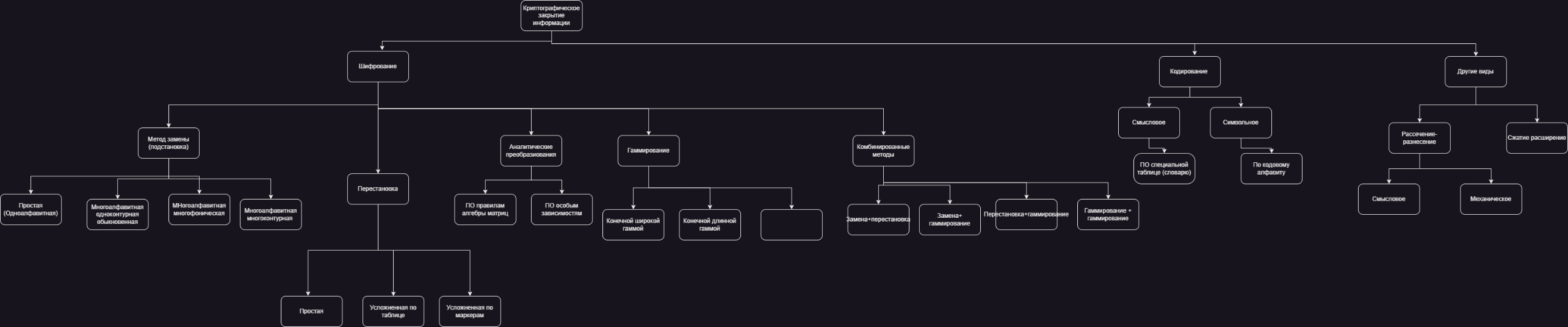

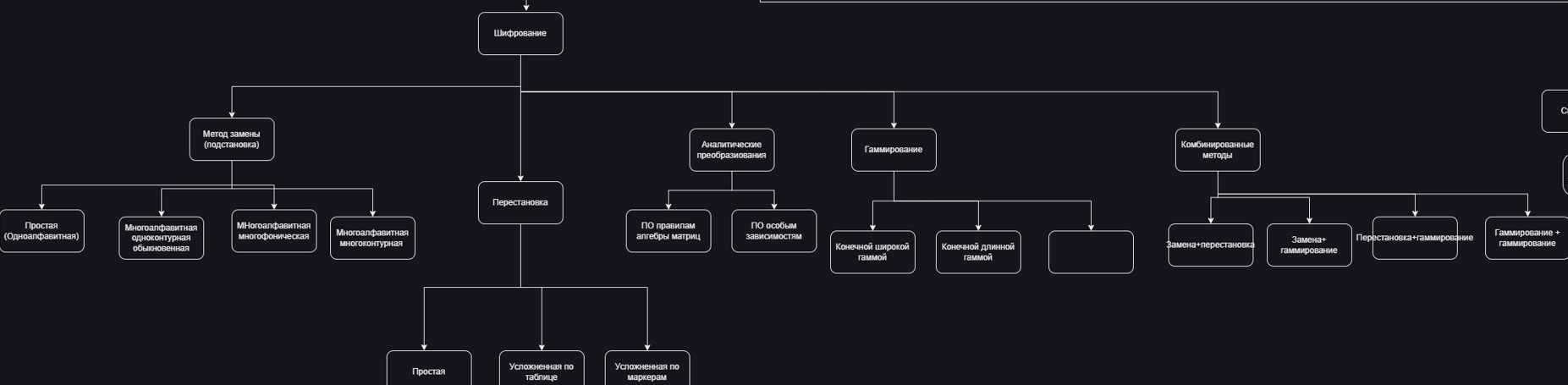

Классификация:

Рассмотрим

классификацию методов криптографич

закрытия инф

Рассмотрим

классификацию методов криптографич

закрытия инф

Кодирование и криптозакрытие когда некоторые элементы данных заменяются заранее выбранными кодами (цифровыми или буквенными или сочетаниями цифр и букв)

Кодирование зачастую смысловое, тоесть когда результирующее предложение имеет смысл и смысл ???

Аналог шифра ???

Другие виды криптозакрытия:

Рассечение разнесение – массив данных делится на элементы которые разносят по разным зонам запоминающих устройств или по разным носителям

Сжатие-расширение

Сжатие: отличается заменой часто встречающихся одинаковых данных или последовательностей одинаковых символов некоторыми заранее выбранными символами

Системы усложненной замены по таблице Бежинера

Создают квадратную матрицу с кол-вом элементов n^2, где n – это число символов алфавита, каждая последующая строка получена сдвигом на 1 элемент влево

Первая прошла, затем выбирается первая строка матрицы и строки первые буквы которых соответствуют буквам ключа. Например рассмотрим ключ САЛЬЕРИ и текст м а к с и м а л ь н о д о п у с т и м о й ц е н о й

с а л ь е р и с а л ь е р и с а л ь е р и с а л ь е

абвгдежзиклмнопрстуфхцчшщъыьэуя

стуфхцчшщъыьэуяабвгдежзиклмнопр

абвгдежзиклмнопрстуфхцчшщъыьэуя

лмнопрстуфхцчшщъыьэуяабвгдежзик

ьэуяабвгдежзиклмнопрстуфхцчшщъы

ежзиклмнопрстуфхцчшщъыьэуяабвгд

рстуфхцчшщъыьэуяабвгдежзиклмноп

иклмнопрстуфхцчшщъыьэуяабвгдежз

Полученный шифр-текст может быть разбит на группы произвольным количеством знаков. При малой длине ключа надежность шифра остаеся невысокой. Формирование длины ключей сопряжено с трудностями. Ключ должен быть таким, чтобы его легко можно было запомнить, а буквы чтобы не повторялись (поскольку это уменьшит стойкость шифра)

Усложненные перестановки по маршрутам: