ZIvBS_4

.docxМинистерство науки и высшего образования Российской Федерации Федеральное государственное автономное образовательное учреждение высшего образования

ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ (ТУСУР)

Кафедра комплексной информационной безопасности электронно-вычислительных систем (КИБЭВС)

СОВРЕМЕННЫЕ СРЕДСТВА ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ В

БЕСПРОВОДНЫХ СЕТЯХ

Отчет по лабораторной работе №4

по дисциплине «Защита информации в системах беспроводной связи»

-

Студенты гр. 731-2

____________

Руководитель

Преподаватель каф. КИБЭВС

__________

Введение

Цель работы: изучение современных средств обеспечения безопасности данных в беспроводных сетях.

Дополнительной целью является ознакомление со средствами атаки на WPA сети.

1 ВЫПОЛНЕНИЕ ХОДА РАБОТЫ

Первоочередно в настройках беспроводной сети необходимо установить защиту версии WPA2-PSK, что предоставлено на рисунке 1.1.

Рисунок 1.1 – Настройка WPA2-PSK

Далее необходимо включить режим монитора, что представлено на рисунке 1.2.

Рисунок 1.2 – Включение режима монитора

Далее необходимо посмотреть доступные беспроводные сети и найти свою, что представлено на рисунке 1.3.

Рисунок 1.3 – Доступные беспроводные сети

Далее необходимо запустить перехват трафика до тех пор, пока не будет перехвачено рукопожатие, что представлено на рисунке 1.4.

Рисунок 1.4 – Окно перехвата рукопожатия

Пассивное ожидание аутентификации легальным клиентом в сети может занять продолжительное время. Для того чтобы форсировать перехват рукопожатия, достаточно произвести деаутентификацию одного из подключенных клиентов.

Далее необходимо посмотреть MAC адрес своего устройства, что представлено на рисунке 1.5 – 1.6.

Рисунок 1.5 – Просмотр MAC адреса устройства

Рисунок 1.6 – Команда для деаутентификации

Далее проверить наличие записи о перехвате во второй консоли, что представлено на рисунке 1.7 – 1.8.

Рисунок 1.7 – Перехват рукопожатия со своего клиента

Рисунок 1.8 – Перехват рукопожатия со стороннего клиента

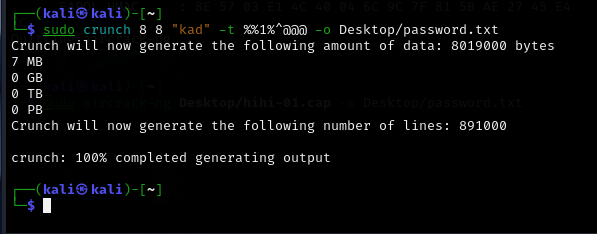

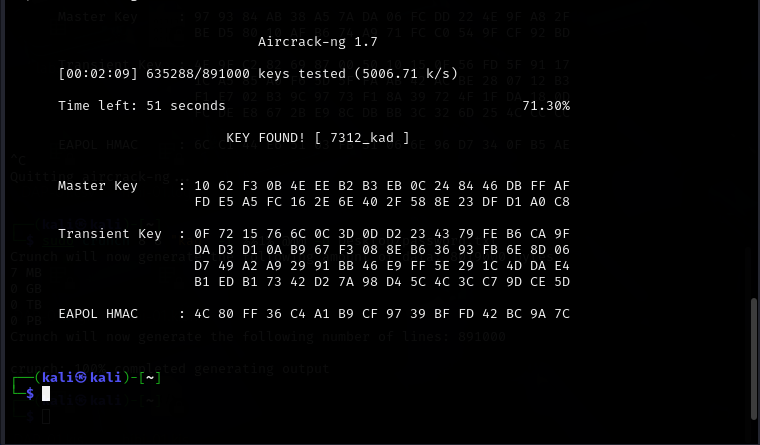

Далее необходимо инициализировать атаку при помощи встроенного и созданного словаря, что представлено на рисунках 1.9 – 1.13.

Рисунок 1.9 – Атака со встроенным словарем

Рисунок 1.10 – Время атаки со встроенным словарем

Рисунок 1.11 – Создание словаря по шаблону

Рисунок 1.12 – Атака по созданному словарю

Рисунок 1.13 – Результат атаки с созданным словарем

Заключение

В ходе выполнения лабораторной работы было произведено изучение современных средств обеспечения безопасности данных в беспроводных сетях. Дополнительно было выполнено ознакомление со средствами атаки на WPA сети.

Томск 2025